Azure Network Security Group (NSG) Nedir ? Bu makalede Azure NSG yönetim senaryoları üzerinden devam edelim.

Bir önceki NSG giriş makalesine aşağıdaki linkten erişebilirsiniz.

Azure Network Security Group (NSG) Nedir ? – Bölüm 1

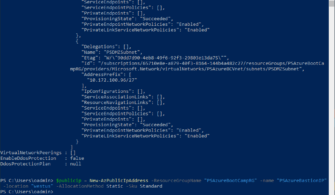

Resim-1

Resimde görüldüğü gibi Azure üzerinde oluşturduğumuz Virtual Network (Vnet) ve bu Vnet’e bağlı FrontEnd (DMZ) ve BackEnd Subnet’lerimizin olduğunu ve bu Subnet’ler içinde Web Sunucular ve buna bağlı DB sunucularımızın olduğu senaryo üzerinden devam ediyoruz.

Azure üzerinde Virtual Network oluşturma adımlarına aşağıdaki linkten erişebilirsiniz.

Azure Resource Manager ile Site to Site VPN Adımları

Her Subnet için NSG oluşturup FrontEnd için http trafiğine izin vererek, BackEnd için SQL trafiğine sadece FrontEnd üzerinden gelmesine izin vereceğiz. Ayrıca BackEnd sunucularının internete çıkışını engelleyelim.

NSG Deployment Portal üzerinden , Azure PowerShell , Azure CLI yada ARM Template olarak yapılabiliyor.

PowerShell ile ilgili olanlar için dip not :

Azure PowerShell ile ilgili yükleme ve kullanma bilgilerine aşağıda ki linkten erişebilirsiniz.

https://azure.microsoft.com/en-us/documentation/articles/powershell-install-configure/

Senaryo üzerinden devam ederek FrontEnd için NSG oluşturalım.

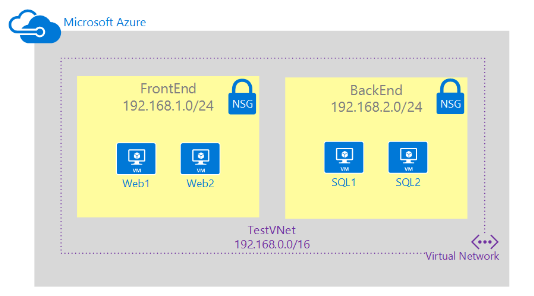

Resim-2

Oluşturacağımız NSG sonrasında diğerlerinden ayırmak için NSG-FrontEnd ismini verip daha önceki makalede oluşturduğumuz Resource Group olan TestRG1 seçip lokasyonunu belirleyip ilerliyoruz.

Kısa bir süre sonra NSG’miz hazır.

Resim-3

Inbound Security Rules ‘a gelip “Add” seçeneği ile devam ediyoruz.

Resim-4

Priorty değeri ne kadar az ise kuralın önce işleneceği anlamına geliyor. Default olarak bırakıyoruz.

Daha sonra yazacağınız kurallara 200,300 vb.. sayılarla gidebilirsiniz.

Source kısmında ki CIDR Blog; yazacağınız kuralın belli bir Source IP aralığına dair çalışmasını istiyorsanız kullanmalısınız.

TAG ise; İnternet, Virtual Network, Azure Load Balancer gibi tanımlanmış etiketleri kullanmanızı sağlar.

Kuralımızı yazdıktan sonra kısa bir süre NSG’nin update edilmesi gerekiyor.

Resim-5

NSG-FrontEnd içinde Web-Rule hazır olduğuna göre artık FrontEnd Subnet’e atayabiliriz.

Resim-6

Böylece FrontEnd Subnet’inde olan tüm VM’ler için 80 portuna izin vermiş olacağız.

Resim-7

Oluşturduğumuz Resource Group olan TestRG1 altında Vnet seçimimizi yapıyoruz.

NSG-FrontEnd’i , FrontEnd Subnet’e atıyoruz.

Resim-8

Yaptığımız işlemi kontrol etmek için NSG-FrontEnd’ sekmesine giderek Subnet seçeneği ile devam ettiğimizde TestVnet VirtualNetwork altında FrontEnd Subnet’ne atanmış olduğunu teyit ediyoruz.

Resim-9

BackEnd kurulları için yeni bir NSG-BackEnd oluşturup aşağıdaki kuralları yazıp BackEnd Subnet’tine atamanız yeterli olacaktır.

Resim-10

Faydalı olması dileğimle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar