Bu yazıda Fortigate Firewall üzerinde SSL-VPN istemci bütünlük kontrolünün ne olduğunu öğreneceğiz.

Öncelikle istemci bütünlük kontrolünü tanımlamak gerekirse;

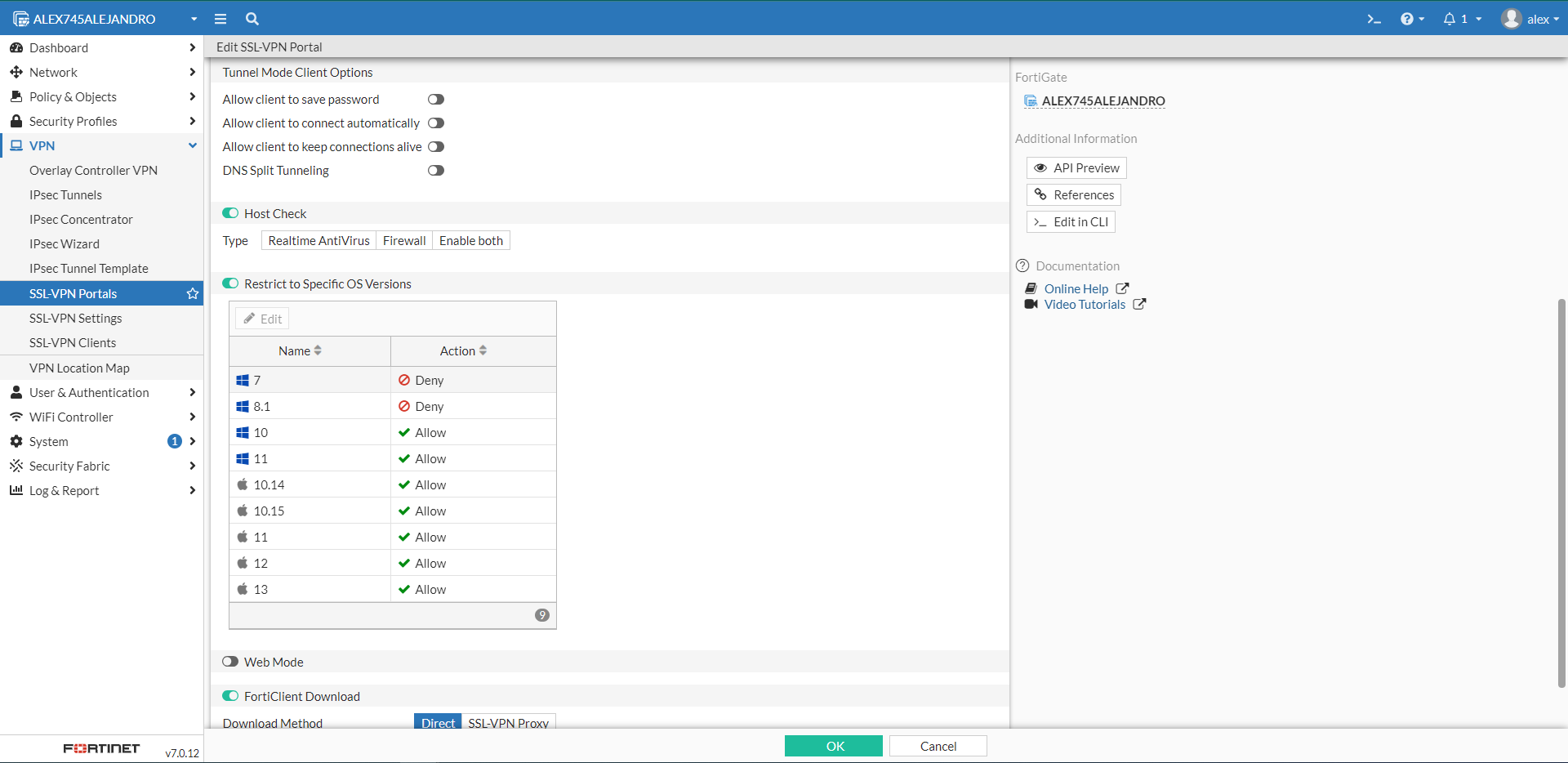

SSL-VPN bağlantı süreçlerini daha güvenli bir hale getirmek için ise fortigate üzerinde “Host Check” mekanizması aktif hale getirilebilir. Bu mekanizma sayesinde istemcide anti virüs program kontrolü ve istemcinin üzerinde olan güvenlik duvarının çalışıp çalışmadığı grafik ara yüzünden kontrol ettirilebilir. Buna ek olarak spesifik kontroller Fortigate CLI üzerinden yapılandırılır. Bunlara örnek olarak uygulama kontrolü, kullanıcının bilgisayarında olan bir dosya kontrolü ya da Windows Registry değerlerine göre kontrol mekanizmaları kurulabilir.

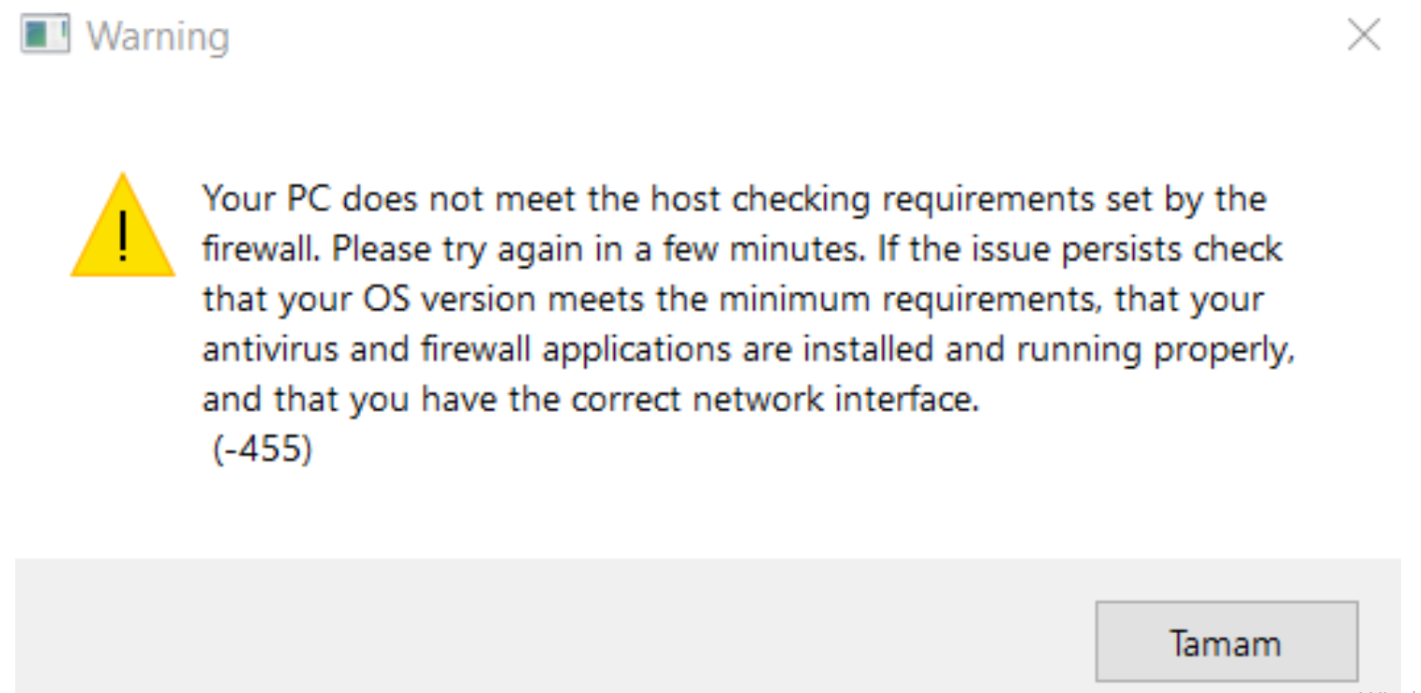

Resim-1

Mevcut SSL-VPN altyapısında host check mekanizması uygulandığında öncelik olarak kimlik doğrulama, 2FA vb. süreçler tamamlandıktan sonra Host Check süreci başlar. Host Check sürecini tamamlayamayan kullanıcılar SSL-VPN bağlantısını kuramaz.

Host Check işlemi sadece tunnel modda uygulanabilmektedir.

Host Check özelliği kullanımının avantaj ve dezavantajlarını sıralamak gerekirse benim aklıma aşağıdaki durumlar geldi.

Avantajlar:

-Daha güvenli bir SSL-VPN altyapı yaklaşımı ile VPN bağlantı erişimlerinin oluşturulması olabilir.

-Bir bilgisayarın domainde olup olmamasına göre kontrol sağlanırsa domainde olmayan bilgisayarların tespit edilmesine vesile olabilir.

Dezavantajlar:

-Eğer bilgisayarda çalışan bir uygulamaya yönelik istemci bütünlük kontrolü sağlaması yapılırsa yönetimsel olarak ek bir yüke sebebiyet verebilir. Bunun en yegane sebebi uygulama güncellemeleri sonrasında Windows Registry de herhangi bir değişim olursa VPN bağlantı sorunları baş gösterebilir.

İstemci Bütünlük kontrolünün ne olduğunu öğrendik. Şimdi ise domain ortamına dahil olmayan bilgisayarların VPN bağlantısını önlemeye yönelik bir istemci bütünlük kontrolünün nasıl uygulandığını öğreneceğiz.

Bunun için halihazırda SSL-VPN yapılandırmalarının olması gerekmektedir.

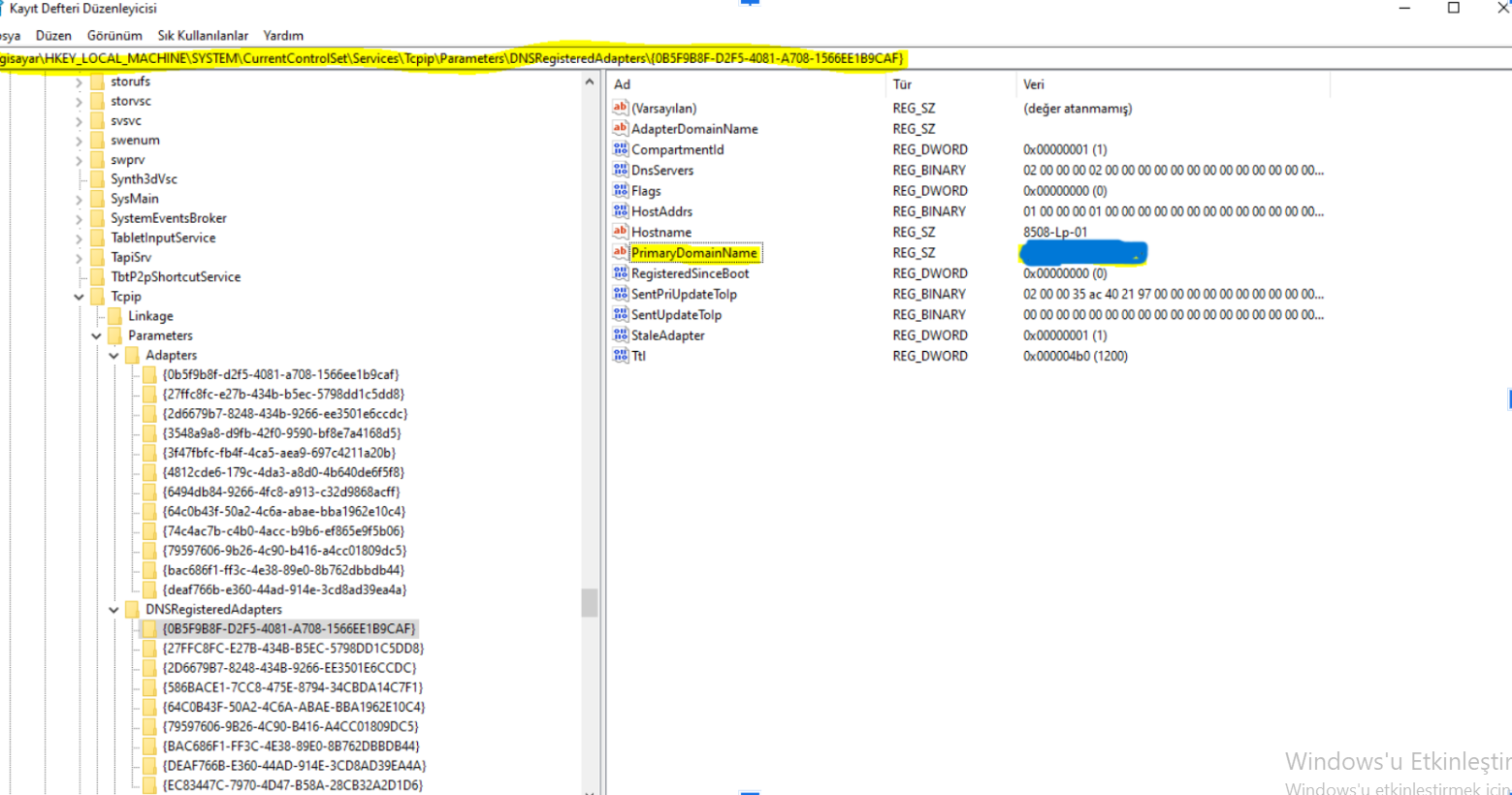

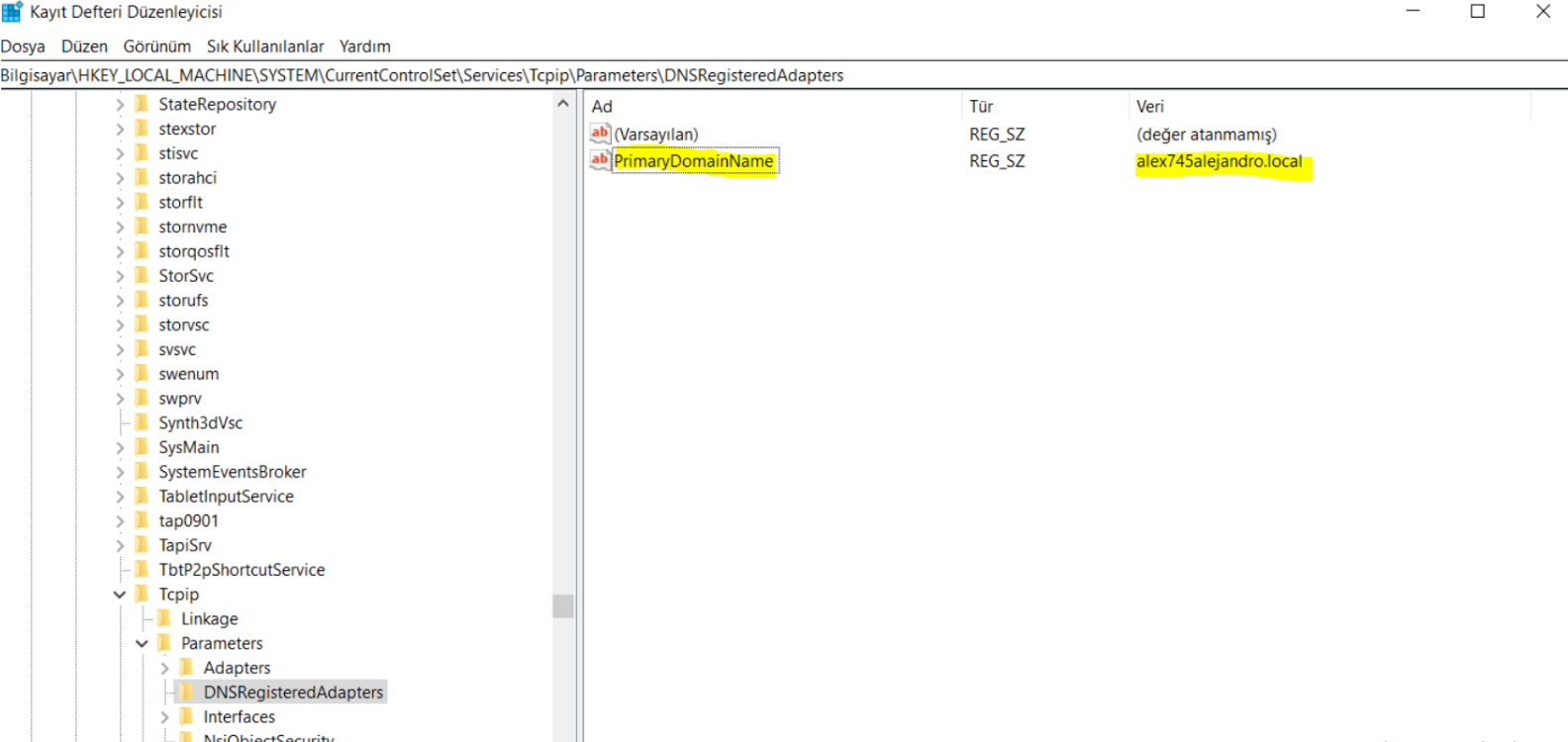

İlk olarak domainde olan bir bilgisayarın kayıt defteri penceresinden görseldeki gibi ilgili dizine kadar inilmesi gerekir. Ardından “PrimaryDomainName” değerini uygun bir yere not edelim ve akabinde görselde gösterilen path i bir yere not edelim. Sonrasında Parameters ifadesinden sonra “:Domain==domain adı” ifadesini ekleyelim. Aşağıdaki örnekte benim path im bu şekilde oluşmuştur. Bu değeri host check işleminde gireceğimiz için uygun bir yere not almanızı tavsiye ederim.

Bilgisayar\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters:Domain==alex745alejandro.local

Resim-2

Akabinde aşağıdaki komut setlerini Fortigate CLI üzerinde koşturalım.

ALEX745ALEJANDRO # config vpn ssl web host-check-software

ALEX745ALEJANDRO (host-check-software) # edit domain_check

ALEX745ALEJANDRO (domain_check) # config check-item-list

ALEX745ALEJANDRO (check-item-list) # edit 1

ALEX745ALEJANDRO (1) # set type registry

ALEX745ALEJANDRO (1) # set target “Bilgisayar\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters:Domain==alex745alejandro.local”

ALEX745ALEJANDRO (1) # next

ALEX745ALEJANDRO (check-item-list) # end

ALEX745ALEJANDRO (domain_check) # next

ALEX745ALEJANDRO (host-check-software) # end

Burada domain_check isimli yeni bir istemci bütünlük kontrolü profili oluşturuyoruz. Sonrasında bu profilin Windows Registry değerine göre bizim domain adımıza göre kontrol yapması için aksiyon aldırıyoruz.

ALEX745ALEJANDRO # config vpn ssl web portal

ALEX745ALEJANDRO (portal) # edit full-access

ALEX745ALEJANDRO (full-access) # set host-check custom

ALEX745ALEJANDRO (full-access) # set host-check-policy domain_check

ALEX745ALEJANDRO (full-access) # end

Bir sonraki adım olarak hedef portalımıza (full-access portalı) özelleştirilmiş istemci bütünlük kontrolü profilini bağlıyoruz.

Eğer bu hali ile kullanım sağlamak isterseniz macos, linux, ios ve android istemciler VPN bağlantısı gerçekleştirebilir durumda olacaktır. Bunun da önüne geçmek istersek aşağıdaki komut setini kullanarak domainde olmayan hiçbir istemcinin VPN ağına bağlanmasına önlem almış oluruz. Burada desteklenmeyen istemci kontrolünü atlama mevcut olarak aktif gelmektedir. Biz ise burada bu özelliği kapatarak tüm host check mekanizmasını istemcinin domainde olup olmamasına göre yapılandırmış oluyoruz.

ALEX745ALEJANDRO # config vpn ssl web portal

ALEX745ALEJANDRO (portal) # edit full-access

ALEX745ALEJANDRO (portal) # set skip-check-for-unsupported-os disable

ALEX745ALEJANDRO (portal) #end

Son olarak VPN bağlantı testi gerçekleştirdiğimizde ise domainde olmayan bir bilgisayar ile SSL VPN bağlantısı kuramadığını görmüş oluruz.

Resim-2

Meraklısına;

Bu sağlamayı yaptıktan sonra aklıma bu metodu manipüle etmek geldi. Aslında domain isimleri kolaylıkla tahmin edilebilir bir formatta olabilir. Bende kendi kayıt defterime “PrimaryDomainName” değeri olarak domain adını yazarak manipülasyonu gerçekleştirebildim. Sizler burada windows registry de tahmin edilmesi güç olan bir parametre kontrolü ile bu manipülasyonun önüne geçebilirsiniz.

Resim-3

Bu çalışmamızda SSL-VPN bağlantılarını istemci bütünlük kontrolü çerçevesine göre irdeleyerek domainde olmayan bir bilgisayarın VPN bağlantısı kurmasının önüne geçmiş olduk.

Referanslar

TAGs: Network Security, SSL-VPN Host Check, SSL-VPN Hardening, Security, Network, VPN, Fortigate, FortiClient, Windows Registry, Windows Active Directory, Zero Trust