Azure Network Security Group (NSG) Nedir ? Bir önceki makalemde Azure Portal üzerinde Resource Manager ile Site to Site Vpn adımlarını elimden geldiği kadar anlatmaya çalışmıştım.

Bu adımları yaparken Virtual Network (VNet) oluşturarak Azure üzerinde oluşturacağımız kaynaklar için belirli subnet kullanabilir duruma gelmiştik.

Azure Resource Manager ile Site to Site (S2S) VPN Nasıl Yapılır

Bu makalemde “Oluşturacağımız kaynakların güvenliğini nasıl sağlayacağız ?” konusuna değinmeye çalışacağım.

Azure Network Security Group ‘a geçmeden önce daha önce kullanılan teknoloji olan Endpoint Access Control List (ACLs) ne olduğunu inceleyerek, NSG geçmenin daha uygun olacağını düşünüyorum.

ACLSs ile Azure üzerinde oluşturduğumuz sunucuya gelen paketleri filtreleme yapabiliyorduk.

Örnek vermek gerekirse;

Azure üzerinde oluşturduğunuz sanal sunucularda genel olarak gelen trafik kapalıdır. Sunucuya 3389 portu üzerinden RDP ile ulaşmak isterseniz aşağıdaki gibi ACLs yazmanız gerekiyor.

Resim-1

Fazla detaya inmeden ACLs ile bir sunucuya en fazla 50 tane yazabiliyor, Blacklist ekleyip, Aynı ACLs içine birden fazla kural koyabiliyorduk.

Bu noktaya kadar dikkatinizi çeken ya da aklınıza takılan soruyu tahmin edebiliyorum J

1-2 sunucu için bu kurallar problem değil yazılır.. Peki ya büyük organizasyonlarda ya da tam anlamıyla network’ü yönetmek istersem ne yapmalıyım dediğinizde çözümünüz Azure Network Security Group ‘ tur.

NSG ile Virtual Network (VNet) içindeki network trafiğini kontrol edebilirsiniz ya da sadece bir sunucuya da atayabilirsiniz.

Unutmadan; Endpoint-based ACLs ile Network Security Groups aynı sunucu üstünde kullanamazsınız.

NSG uygulamanın Azure üzerinde birçok farklı yöntemi vardır. Desteklenen modeller için aşağıdaki tabloyu incelemenizi tavsiye ederim.

Resim-2

Yukardaki tabloya göre Azure Klasik portalde oluşturduğum VM’e NSG uygulayabiliyoruz.

Bu sayede NSG uyguladığımız kuralları VM’in gelen / giden tüm trafiğine uygulamış oluyoruz.

Diğer bir ilişkilendirme seçeneği ise NSG’yi bir NIC ‘e uygulamak. Böylelikle NSG’deki ağ erişim kuralları yalnızca bu NIC’ye uygulanır. Yani birden çok NIC’nin bulunduğu bir VM’de, bir NSG tek bir NIC’ye uygulandığı zaman diğer NIC’lere giden trafiği etkilemez. Bu özelliği sadece yeni portalde Resource Manager ile yapabiliyoruz.

Son olarak Bir NSG’yi bir Vnet yada alt subnet’ler ile ilişkilendirebilirsiniz, NSG’deki ağ erişim kuralları alt ağdaki tüm IaaS ve PaaS kaynaklarına uygulanır.

Örnek vermek gerekirse ;

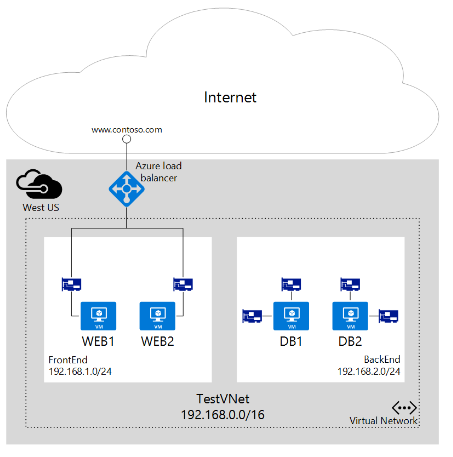

Resim-3

Şekilde olduğu gibi Azure üzerinde oluşturduğumuz Vnet de FrontEnd ve BackEnd subnet’leri olduğunu düşünelim.

FrontEnd Subnet’tinde Web sunucularımız, BackEnd üzerinde DB sunucularımız mevcut.

NSG bu ortamda;

FrontEnd ile BackEnd arasındaki trafiğin ayrılması için,

İnternet’ten FrontEnd veya BackEnd VM’lerine erişimi kısıtlamak sadece kendi içlerinde haberleşmesini sağlamak amacıyla,

Yada sadece FrontEnd deki sunucuların 3389 ve 1433 portları ile BackEnd sunucularına erişimini sağlamak gibi bir çok senaryo için kullanabilirsiniz.

NSG genel ayarlarını yapmak için Network Guru ‘su olmanıza gerek yok J

Aşağıda ki 5 bilgi sizde varsa ve ne yapacağınıza karar verdiyseniz bunlar yeterli.

- Source IP Address

- Destination IP Address

- Port

- Protocol

- Action – Allow or Deny

Birazda limitlerinden bahsedelim,

Öncelikle Azure üzerinde oluşturduğunuz Vnet’ler ücretsizdir ve her subscription için max. 50 Adet Vnet oluşturabilirsiniz.

Public IP Adresleri, Reserved IP Adresleri ve VPN Gateway’ler ücrete tabidir.

Fiyatlama için aşağıda ki hesaplama aracını kullanabilirsiniz.

https://azure.microsoft.com/tr-tr/pricing/calculator/

NSG limitlerine gelirsek,

- Her Subscription için max 100 NSGs oluşturabilirsiniz.

- Bir NSG’ye en fazla 200 kural yazabilirsiniz.

- Bir VM yada bir Subnet sadece bir NSG ile ilişkilendirilebilir.

- Yazdığınız kurallara 100 and 4096 arasında öncelik atayabilirsiniz.

- Source IP Address olarak CIDR of Source IP Range tanımlayabilirsiniz

- Source Port Range: 0 ile 65000 arası olabilir

- Destination IP Range olarak CIDR of Source IP Range tanımlayabilirsiniz

- Destination Port Range: 0 ile 65000 arası olabilir

- TCP, UDP yada her iki protokolü birlikte kullanabilirsiniz.

- Düşük önceliğe sahip kural , yüksek kuraldan daha önce işlenir

Bir sonraki makalede NSG kullanım senaryosu üzerinden devam edeceğiz.

Faydalı olması dileğimle..

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

Yorumlar (1)