Azure Resource Manager ile Site to Site (S2S) VPN nasıl yapılır. Azure hayatımıza girdiğinden beri hız kesmeden yeni özellik ve hizmet eklemeye devam ediyor.

Bunlardan en önemli olanlardan klasik portal (https://manage.windowsazure.com) artık yavaş yavaş kullanımdan kalkıyor ve yeni portal (https://portal.azure.com/ ) ile hayatımıza devam etmemiz öneriliyor.

Klasik portal’da Virtual Network, Gateway, S2S Vpn vb. adımlara çoğumuz aşina olmuştuk ama bu yazımda yeni Azure Portal üzerinde Site to Site Vpn için gerekli hazırlık ve kurumları anlatmaya çalışacağım.

Eğer Azure hesabınız yok ise ücretsiz olarak verilen 200$ kredi ile başlamak için aşağıda ki link’ten hesap oluşturabilirsiniz.

Not: Hesap oluştururken kredi kartı bilgisi isteniyor bu sadece doğrulama içindir kartınızdan herhangi bir çekim yapılmamaktadır.

https://azure.microsoft.com/tr-tr/free/

Resim-1

Başlamadan önce uyumlu bir VPN cihazının olup olmadığını kontrol etmek için aşağıdaki adresini incelemenizi tavsiye ederim.

https://azure.microsoft.com/tr-tr/documentation/articles/vpn-gateway-about-vpn-devices/

Eğer uyumlu bir cihazınız yok ise Microsoft’un Routing and Remote Access Service (RRAS) ile de Site-to Site VPN yapabilirsiniz.

Daha önce Azure üzerinde VPN yapmış olan arkadaşlar aşinadır Static Routing ve Dynamic Routing terimleri mevcuttu. Basit olarak açıklamak gerekirse;

Static Routing = Site to Site VPN için

Dynamic Routing = Point to Site VPN için kullanılıyordu.

Yeni portal’da bu isimlerde değişti J Terminoloji olarak herhangi bir değişiklik yok.

Static Routing = Policy-based

Dynamic Routing = Route-based

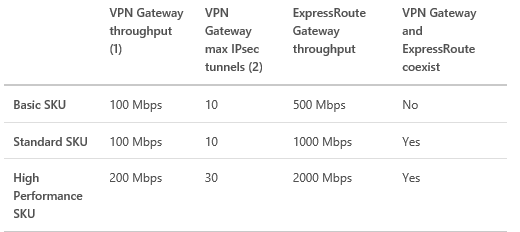

Bilmemiz gereken diğer bir yenilik ise Azure Gateway tarafında ;

Resim-2

Klasik portal’da sadece bir tane Gateway tipi varken artık 3 tane farklı gateway tipi ve fiyatı mevcut.

Barındırdıkları özellikleri incelemek isterseniz aşağıdaki linkten erişebilirsiniz.

Daha fazla ayrıntıya girmeden Virtual Network oluşturma adımları ile devam edelim.

Lab ortamındaki yapılandırma aşağıdaki gibi olacaktır.

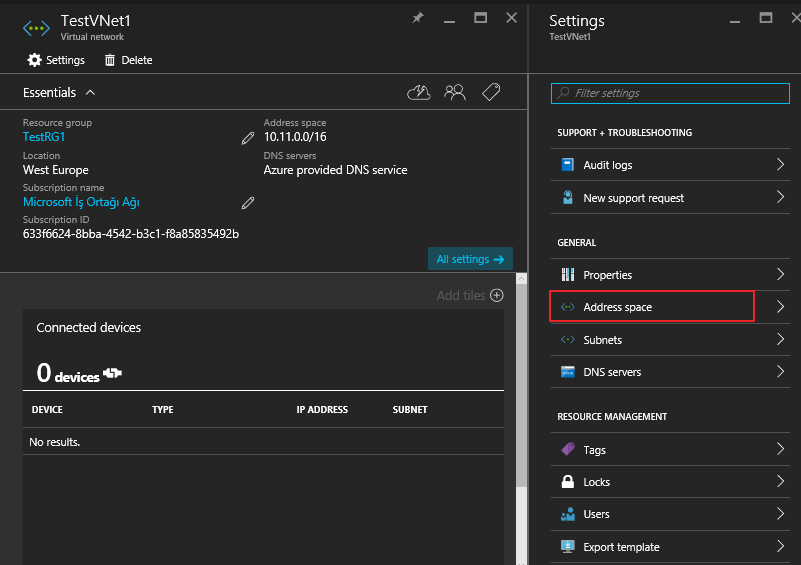

- VNet Name: TestVNet1

- Address Space: 10.11.0.0/16 ve 10.12.0.0/16

- Subnets

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- Resource Group: TestRG1

- Location: West Europe

- DNS Server: 8.8.8.8

- Gateway Name: VNet1GW

- Public IP: VNet1GWIP

- VPN Type: Route-based

- Connection Type: Site-to-site (IPsec)

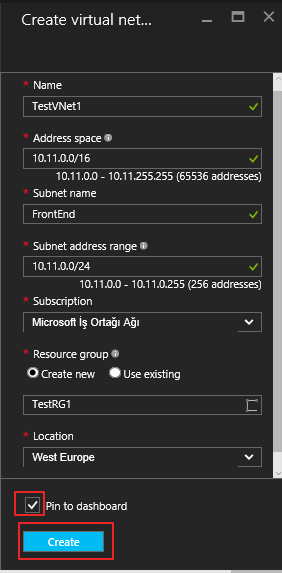

- Gateway Type: VPN

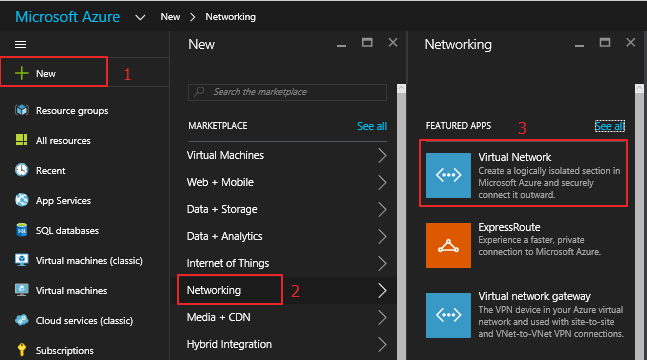

Öncelikle Resource Group ismi TestRG1 olan altında TestVNet1 ismiyle Address Space: 10.11.0.0/16 olan FrontEnd: 10.11.0.0/24 Subnet’i oluşturalım.

Resim-3

Resim-4

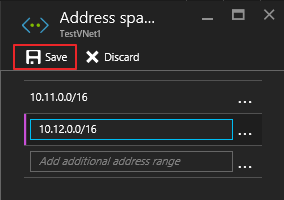

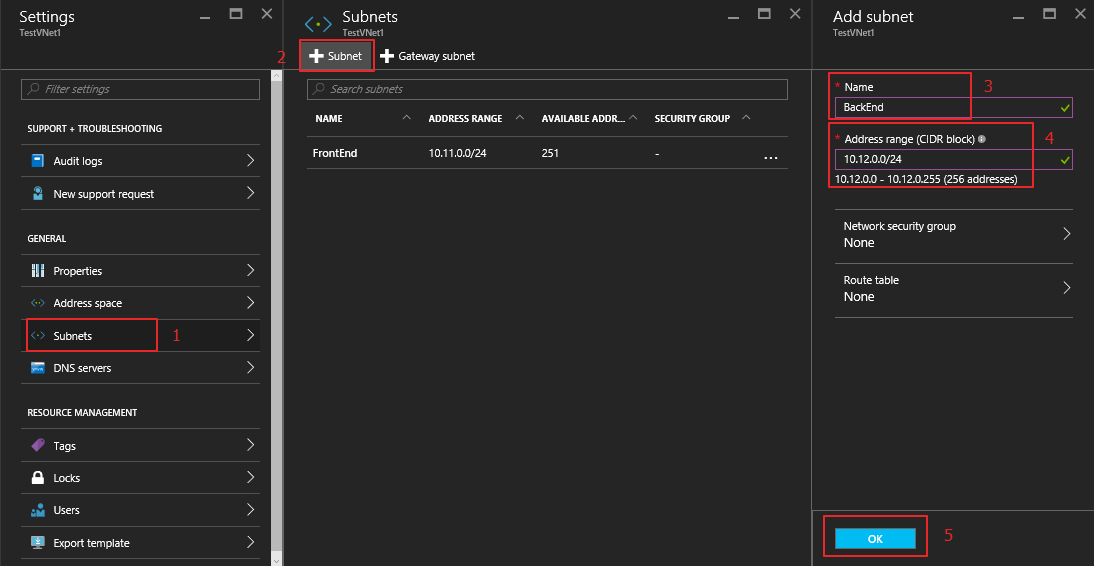

Bu adımda oluşturduğumuz Vnet’e 10.12.0.0/16 ip aralığını ekleyerek Backend Subnet oluşturacağız.

Resim-5

Resim-6

Resim-7

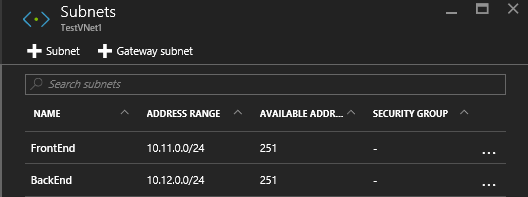

FrontEnd ve BackEnd Subnet’lerimiz artık hazır.

Resim-8

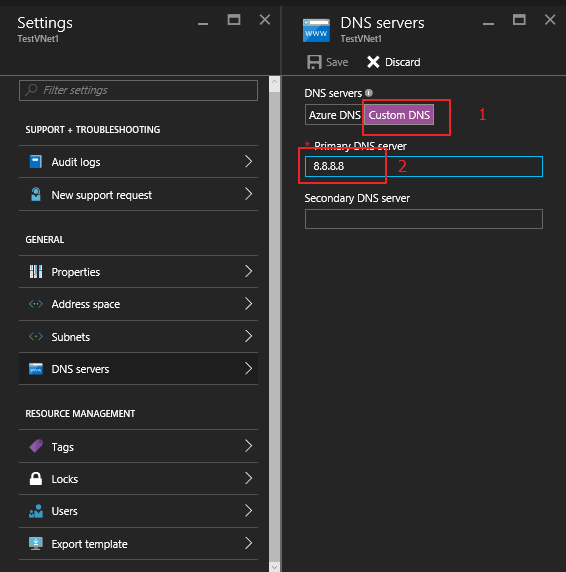

Lab ortamımıza göre S2S VPN yaparak şirket networkünü Azure genişleteceğimiz ve Azure üzerinde açtığımız VM’leri var olan Domain ortamınıza katmak için DNS ayarlarını değiştirmeliyiz. Bu adımda şirket içinde kullandığınız DNS sunucu ip’lerini girebilirsiniz.

Resim-9

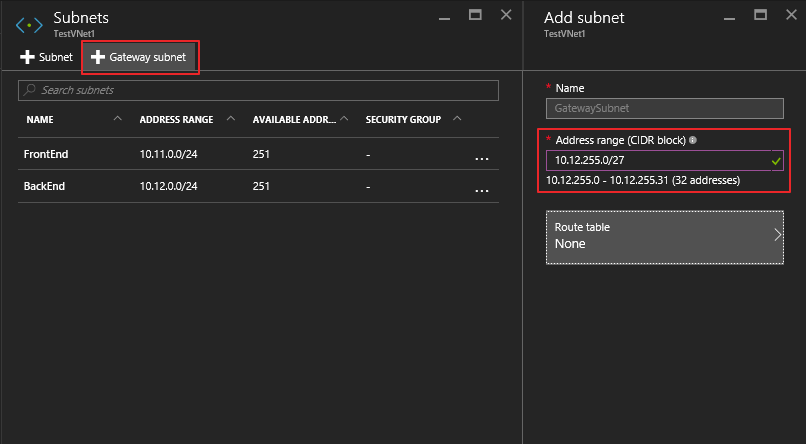

VPN Gateway oluşturmak için mutlaka yapılandırılması gereken Gateway subnet’miz var.

Klasik portal’da bu yapılandırma yoktu diyenleri duyar gibiyim J

Bu yapılandırma klasik Portal’da Gateway ismiyle otomatik olarak oluşturuluyordu.

Yeni portal’da bir çok farklı yapılandırma seçeneğimiz olduğu için Site-to-Site/ExpressRoute birlikte kullanılması senaryosu gibi bu adımları çözümüze uygun olarak bizim yapılandırmamız gerekiyor.

Bu noktada önerilen Gateway subnet’ini /27 gibi 32 ip içeren aralıkta vererek daha sonra yapılandırma değişikliğinde ayarları silip, tekrar yapmak zorunda kalmamanız olacaktır.

Resim-10

Bu noktada paylaşmak istediğim önemli bir konu daha var.

Portal’dan bu işi zaten yapamıyoruz ama oluşturduğunuz Gateway Subnet’ni Network Security Group ( NSG ) hiçbir şekilde eklemeyin.

NSG nedir diye soranlar varsa fırsat bulduğumda bu konuda da birkaç kelime karalayacağım.

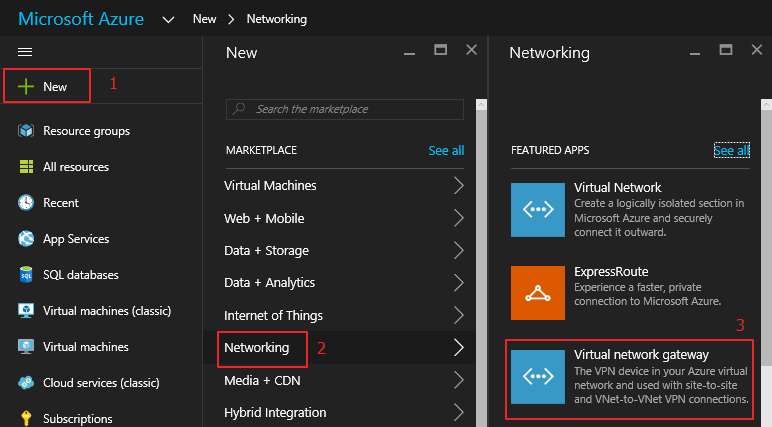

Ve artık Virtual Network Gateway oluşturabiliriz.

1 , 2 , 3 adımları hızlıca geçelim.

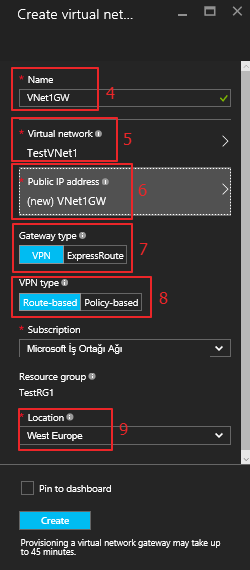

4.Adımda Virtual Network Gateway için daha önce belirlediğimiz isimi vererek başlıyoruz.

5.Adımda Virtual Network Gateway’in bağlanacağı daha önce oluşturduğumuz VNet seçimini yapıyoruz.

6.Adımda daha önce oluşturduğumuz Gateway subnet bloğu ile iletişim halinde olacak olan Public IP Adress oluşturduğumuz bölümdür.

7.Adımda Gateway tipini belirliyoruz.

8.Adımda Static Routing = Site to Site VPN için yeni portalda

Policy-based

VPN ile devam etmemiz gerektiğini belirtmiştim.

9.Adımda ise Vnet oluşturduğumuz bölge ile aynı bölgede oluşturacağımıza dikkat ediyoruz.

Resim-11

Resim-12

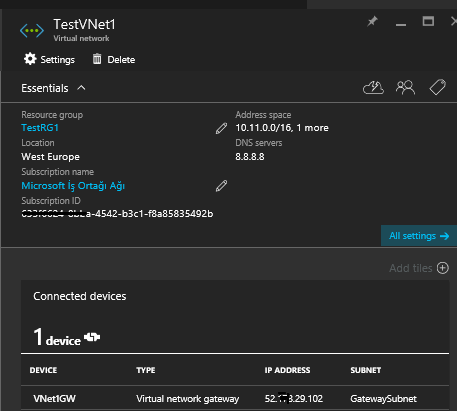

Belli bir süre bekledikten sonra artık Virtual Network Gateway hazır ve Gateway Subnet ile iletişim tamamlandı.

Resim-13

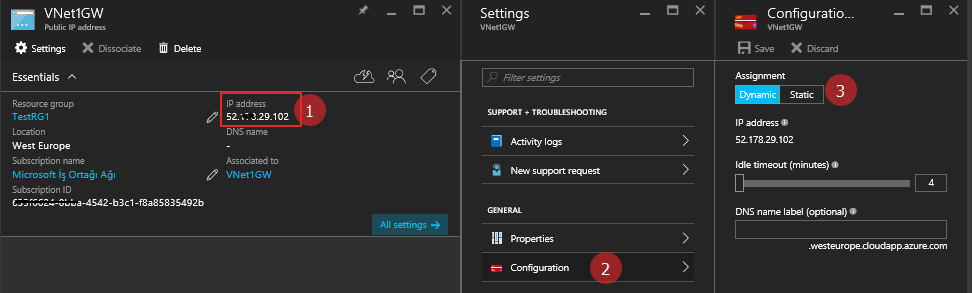

İhtiyacınız varsa Virtual Network Gateway ip adresini sabitliyebileceğiniz yada timeout süresini ayarlıyabileceğiniz bölümler bulunmaktadır.

Resim-14

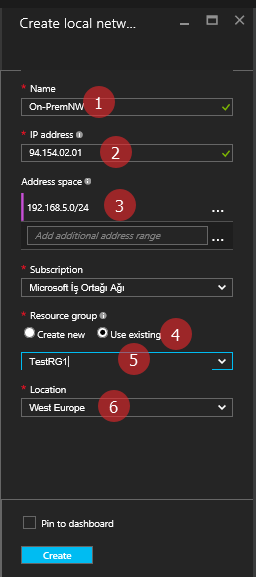

Simdiki adımda Local Network Gateway oluşturarak şirket içi network bilgilerimizi Azure’da tanımlıyor olacağız.

2. adımda Firewall yada VPN yapacağımız yazılım / donanımın dış bacak ip sini giriyoruz.

3. adımda Azure Vnet ile şirket içi local NW konuşacağı adres aralığını giriyoruz. Bu adımda farklı adres aralıkları girebilirsiniz.

4 ve 5 adımda oluşturduğumuz Local NW Gateway’ın hangi Reource Group’a dahil olacağını belirtiyoruz. Daha önce oluşturduğumuz ve tüm kaynaklarımızın bulunduğu TestRG1 ile devam ediyorum.

Son adımda ise lokasyon seçiyoruz, buradaki tüm adımlarda dikkat etmemiz gereken en önemli nokta oluşturduğumuz tüm hizmetlerin aynı lokasyonda olmasıdır.

Resim-15

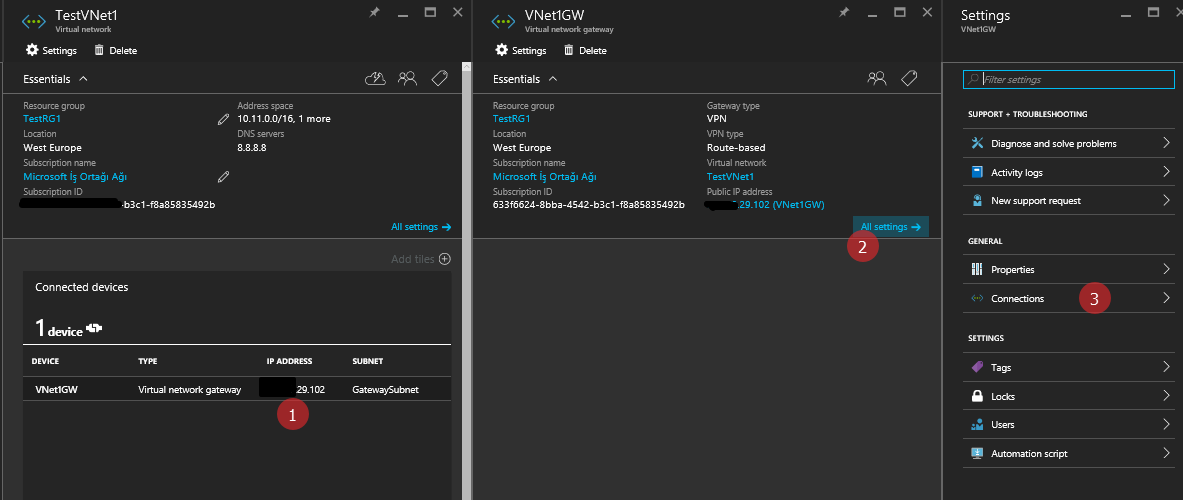

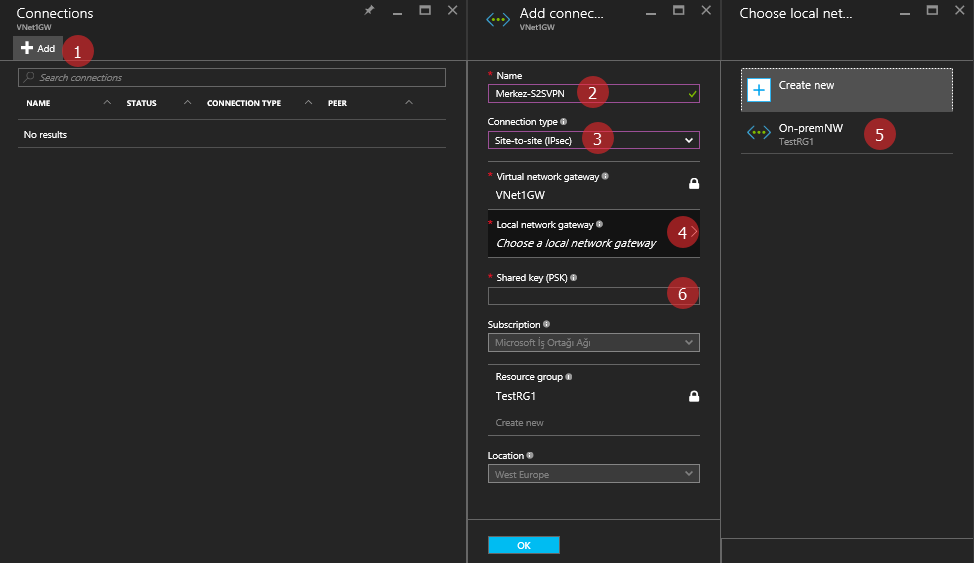

Bütün tanımalarımızı yapıp aktif ettiğimize göre Connection oluşturarak işlemimizi tamamlayabiliriz.

Bunun için oluşturduğumuz “Virtual Network Gateway” kısmına gidip “Connections” ile devam ediyoruz.

Resim-16

Add tıklayıp açılan pencerede bağlantımıza isim vererek bağlantı tipini belirtiyoruz, bu adımda Site-to-Site (IpSec) seçeneği ile devam etmemiz gerekiyor. Local Network Gateway olarak daha önce oluşturduğumuz ayarları seçip ilerliyoruz.

Virtual network ve Local Network ortak olarak kullanacağı Shared key belirlememiz gerekiyor. Büyük, küçük harf ve sayıları mix olarak kullanabiliriz.

Resource Group ve Location bilgileri değiştiremeden işlemi tamamlıyoruz.

Ve bütün konfigürasyonu düzgün yaptıysak S2S Vpn tünel kısa süre içinde oturacaktır.

Resim-17

Resim-18

Faydalı olması dileğimle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

Yorumlar (1)