Önceki makalelerimde FortiAuthenticator üzerinde LDAP ve Radius bağlantısını yapmayı ve nasıl User Group ve Remote User Sync Rules ve Radius Policy oluşturabiliriz diye anlatmıştım.

Buradan ulaşabilirsiniz. FortiAuthenticator LDAP ve Radius Bağlantısı , FortiAuthenticator User Group ve Remote User Sync Rules Oluşturma , FortiAuthenticator Radius Policy Oluşturma

Bu makalemde de SSL-VPN nedir, nasıl yapılandırılır ve FortiAuthenticator’den çekilen bilgiler ile nasıl VPN tanımlamaları yapılır ve izinler verilir bundan bahsedeceğim.

SSL-VPN , kullanıcıların şirket ağına, uygulamalarına özel bir yazılıma ihtiyaç duymadan erişmesini sağlar. SSL-VPN’ler, şirket networküne güvenli bir şekilde erişip, evden çalışabilmemize olanak tanır.

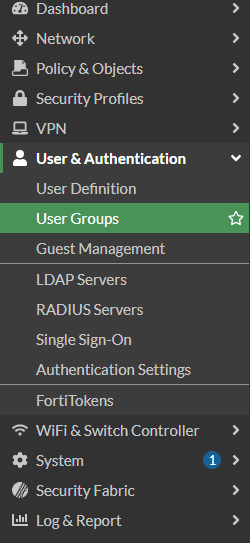

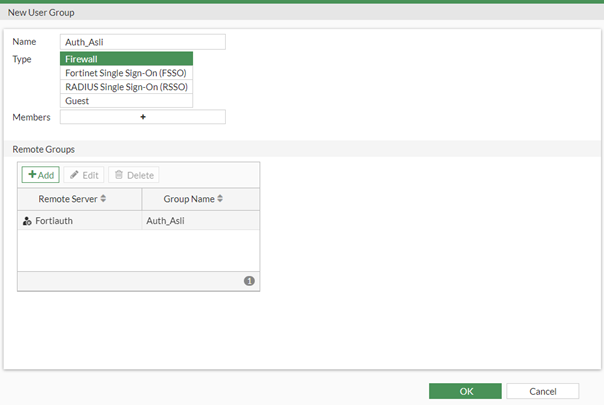

Fortigate Firewall’umuza erişim sağlayalım. “User&Authentication” altında bulunan “User Groups” a tıklıyoruz. Sonrasında sol üst köşede bulunan “Create New” diyerek FortiAuthenticator’da tanımladığımız grubu buraya çekebilmek için gerekli ayarlamaları yapmaya başlayalım.

Resim-1

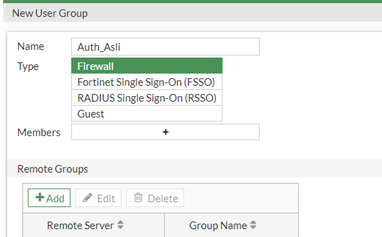

FortiAuthenticator üzerinde nasıl isimlendirdiysek yine aynı şekilde isimlendirerek, Type Firewall olarak belirtiyoruz. “Remote Groups” olarak “Add” diyerek FortiAuthenticator’ı tanıtalım.

Resim-2

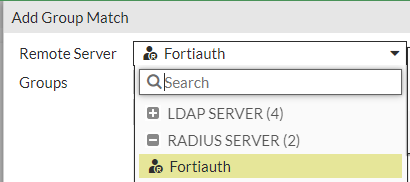

Remote server olarak öncesinde eklediğimiz olan FortiAuthenticator çıkıyor zaten bunu seçip,

Resim-3

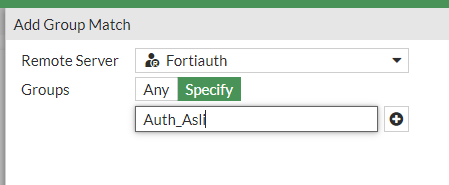

Group kısmını “Specify” a çekip, Authenticator da tanımladığımız ismi buraya yazıp kaydediyoruz.

Resim-4

Sonrasında “OK” diyip grubumuzu kaydedelim.

Resim-5

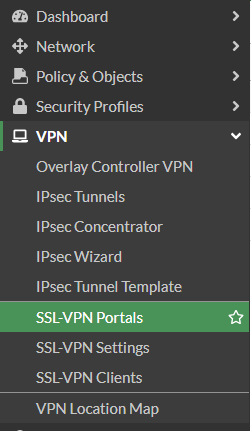

Artık FortiAuthenticator üzerinden bu grubu Firewall cihazımız çekebilir durumdadır. Sonrasında VPN yaparken bu grup gelebilsin diye Fortigate üzerinde “VPN” sekmesinin altında “SSL-VPN Portals” bölüme giriş yapalım.

Resim-6

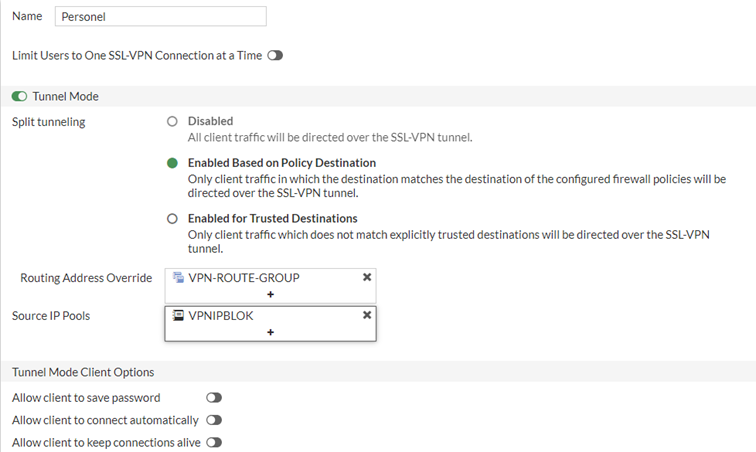

Mevcutta SSL-VPN Portals da tanımlarınız varsa kullanılabilir. Eğer yeni portal oluşturulmak isteniyorsa sol üste bulunan “Create New” seçeneği ile yeni bir SSL-VPN Portal oluşturalım. Bu portala isim verelim.

Tunnel Mode; seçeneğini aktif edersek bu portaldan bağlantı yapacak kişilere IPV4 adresleri verilir. Ben bunu kullanacağım. Özel erişimler tanımlayacağım.

Split tunneling kısmında, üç seçenek önümüze çıkıyor. Bunlar,

- Disabled: Bu seçenecek seçildiğinde mevcut user gruplarının hem SSL-VPN trafiği, hemde internet trafiği Fortigate Firewall üzerinden geçer.

- Enabled Based on Policy Destination: Bu seçenek seçildiğinde ise yalnızca belirttiğimiz policy ile match ederse mevcut user grouplarının trafiği SSL-VPN tunneli üzerinden geçer.

- Enable for Trusted Destination: seçeneği ise belirttiğimiz networkler ile eşleşmeyen trafiği SSL-VPN üzerinden geçirir.

Ben “Enabled Based on Policy Destination” seçeneğini seçerek, aşağıdaki “Routing Address Override” kısmına bu portalda olup, erişebilecekleri networkleri belirtiyorum.

Source IP Pools kısmında da bu portaldan VPN yapan userlara verilecek ip pool’u obje olarak ekleyip, belirtiyorum.

Tunnel Mode Client Options kısmında ise isteğe ve ihtiyaca bağlı olarak seçebileceğimiz

- Allow client to save password: User parolasının kaydedilmesi

- Allow client to automatically: Kullanıcının otomatik olarak bağlanmasının ayarlanması

- Allow client to keep connections alive: Kullanıcının her zaman bağlı kalmasının ayarlanması gibi seçenekler mevcut.

Ben default olarak kullandım.

Resim-7

Resim-7

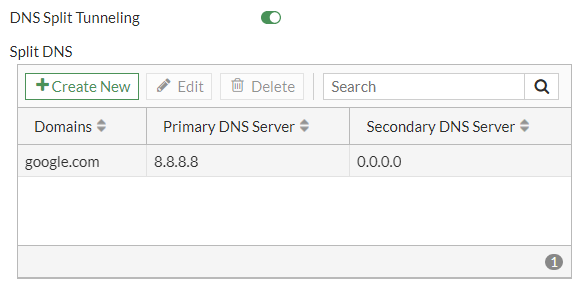

DNS Split Tunneling seçeneğini enable ederek, bu portaldan gelen kullanıcıların kullanmasını istediğimiz dns adreslerini ekleyelim.

Resim-8

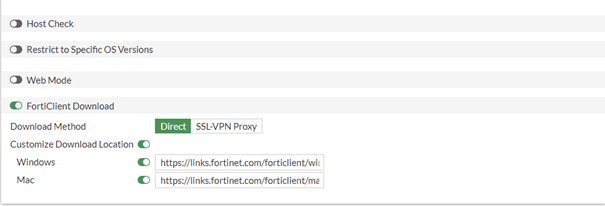

Sonrasında Host Check enable ederek, Windows Security Center tarafından tanımlanmış antivirus, firewall yada ikisini birlikte kontrol etmesini belirleyebiliriz.

“Restrict to Specific OS Versions” seçeneği aktif edilerek de bağlanacak hangi OS yüklü ise bağlansın diye seçebildiğimiz yeri aktif edebiliriz.

Web mode enable edildiğinde ise herhangi bir uygulamaya gerek kalmadan web sayfası üzerinden VPN yapılmasına izin veririz.

Resim-9

Son olarak da FortiClient’ın nereden indirilsin seçeneğini de tamamlayıp, yaptığımız ayarları kaydedebiliriz.

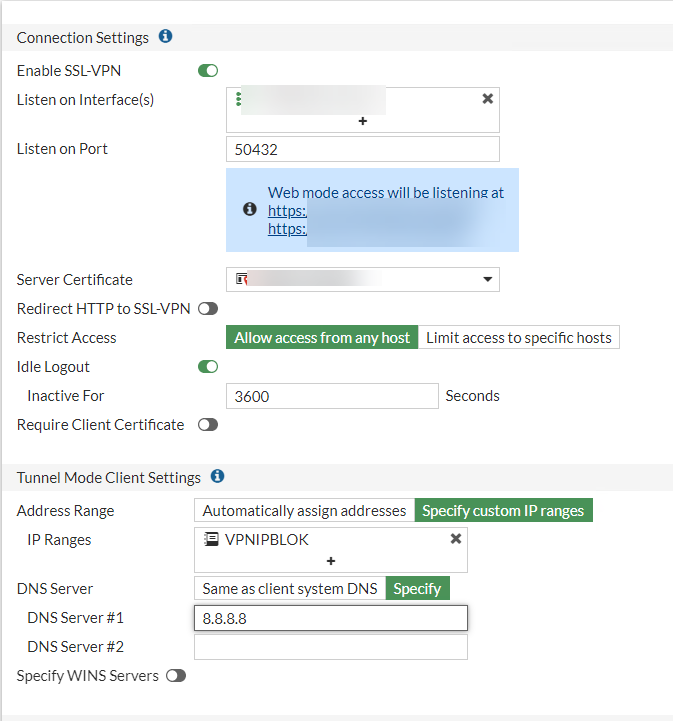

Şimdi bu oluşturduğumuz portalın ayarlarını tamamlayalım. Bunun için yine VPN>SSL-VPN Settings kısmına geliyoruz.

Eğer mevcutta bir ayarımız varsa bu eklediğimiz portalı sayfanın aşağısında “Authentication/Portal Mapping” e eklememiz yeterli. Eğer yoksa “Enable SSL-VPN” diyip konfigurasyonları baştan yapalım.

Hangi interface’den bu SSL-VPN trafiğinin gelmesini istediğimizi ve kullanıcıların hangi port üzerinden çalıştıracağımızı ve mevcut sertifikamızı ekliyoruz.

Resim-10

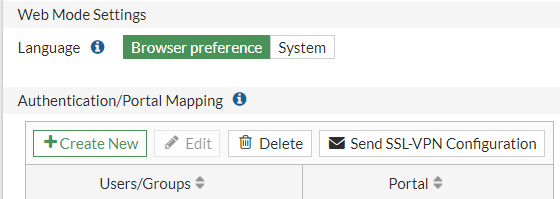

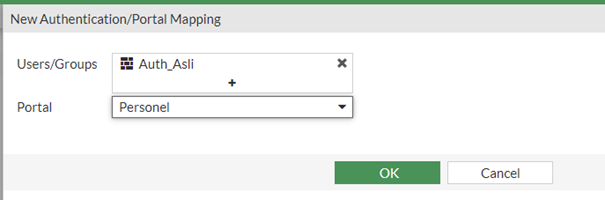

Sonrasında “Authentication/Portal Mapping” kısmında “Create New” diyip, FortiAuthenticator’dan aldığımız Auth_Asli grubunu hangi portal ile ssl-vpn tunnele almak istediğimizi belirtelim.

Resim-11

Resim-12

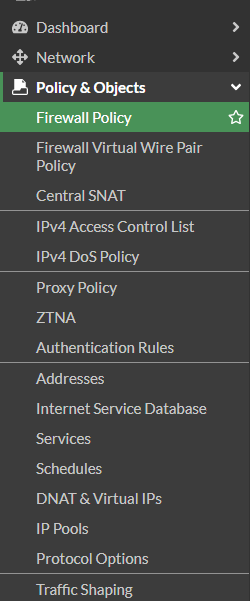

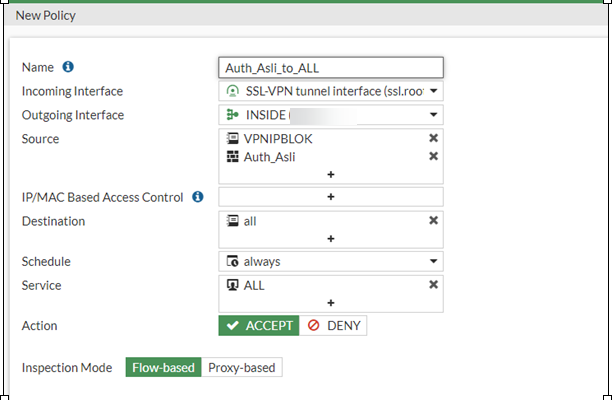

Artık Auth_Asli grubunu SSL VPN ile firewall üzerine aldığımız için sırf bu gruba özel erişimler tanımlayabiliriz. Bunun için “Policy&Object” kısmından Firewall Policy e tıklayıp sol üst köşede bulunan “Create New” diyoruz.

Resim-13

Yeni policy oluştururken source olarak bu grubun geleceği subnetin ip bloğunu ve user tarafından da FortiAuthenticator’dan çekilen Auth_Asli grubunu belirttiğimizde, bu grupta olan herkesin iç networkte her yere any any izni olmuş olacaktır.

Resim-14

Serinin son makalesinde FortiAuthenticator bağlantısı ile SSL-VPN konfigurasyonu tamamladık. Umarım faydalı olmuştur.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar