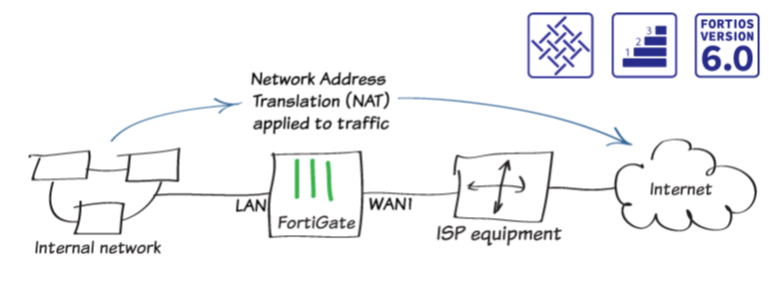

Bu makalemizde sizlere yeni bir Fortigate Firewall cihazını NAT modunda yapılandırmayı göstereceğiz. Nat modunda Fortigate cihazını yerel ağımız ile internet arasında bir ağ geçidi olarak yapılandıracağız. Nat modu Firewall cihazlarında çoğunlukla kullanılan yöntemdir.

Fiziksel Bağlantıları Yapma

Firewall cihazımızı kurarken ilk önce fiziksel bağlantılarını yapmalıyız. ISP den aldığımız hizmeti ne şekilde aldığımıza bağlı olarak bu adsl bir modem, Metro Ethernet Switch olabilir. Eğer modem kullanıyor isek modemimizi bridge moda almamız gerekmektedir. Örneğimiz de Metro Ethernet bağlantısı olduğunu varsayarak kurulum yapacağız. ISP cihazında bize verilen porta bağlayacağımız kabloyu firewall cihazımızdaki WAN portuna bağlıyoruz. Daha sonra LAN1 portuna kendi bilgisayarımızı bağlayarak. Bilgisayarımıza 192.168.1.100 IP adresini veriyoruz.

Resim-1

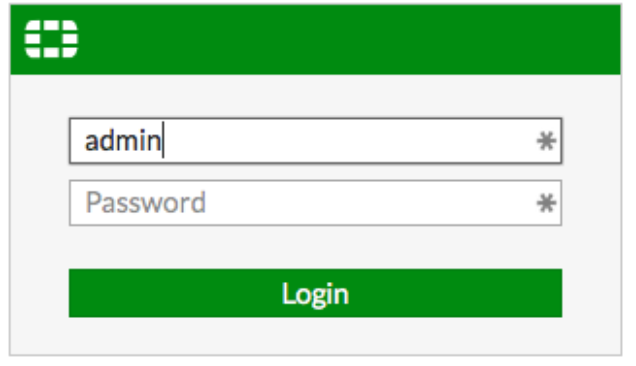

Daha sonra bilgisayarımızdaki herhangi bir tarayıcıdan http://192.168.1.99 ip adresini girerek firewall cihazımızın ara yüzüne erişiyoruz.

Resim-2

Kullanıcı adı olarak admin yazıyoruz ve password alanını boş bırakarak login butonuna basıyoruz.

Interfaces Ayarları

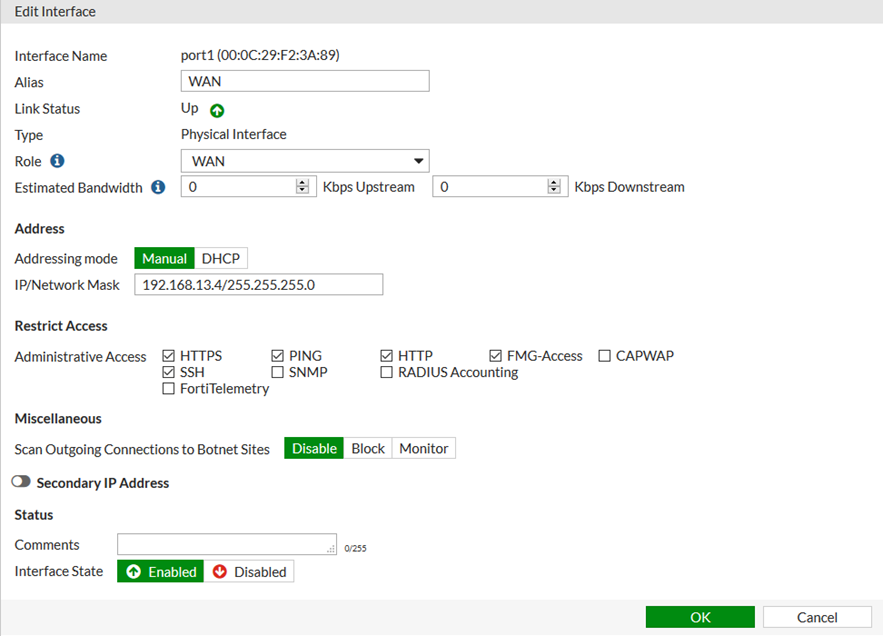

WAN portu ayarları

Network > Interfaces menüsü altından öncelikle WAN Interface için gerekli ayarları yapıyoruz. İlgili interface seçip edit diyoruz.

Resim-3

Estimated Bandwidth : Bu alandan tahmini bant genişliği belirleyebiliriz.

Bu alanda Role Kısmından WAN seçeneğini seçiyoruz. Daha sonra addressing mode kısmından Manual seçeneğini seçiyoruz. Ve ISP tarafından bize verilen IP adresini yazıyoruz. Sonrasında Restrict Access kısmından dış dünyadan erişim için izin vereceğimiz Administrative Access seçeneklerini seçiyoruz. Burada güvenlik önlemi olması açısından dışardan hiçbir servisin açık olmaması tavsiye edilmektedir.

Miscellaneous alanında ise gide bağlantılarda botnet site bağlantısı var mı test edilip edilmeyeceğini belirliyoruz. Burada kapalı bırakabilir, blok koyabilir veya sadece monitör edebiliriz.

Secondary IP Address kısmından ise bize verilen ikinci bir ip adresi var ise tanımlayabiliriz.

Status kısmında ise interface durumunu açık veya kapalı duruma getirebiliriz.

WAN portumuzu ayarladıktan sonra sıra geldi LAN portumuzu ayarlamaya.

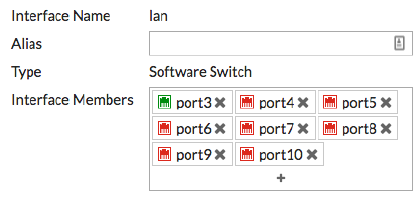

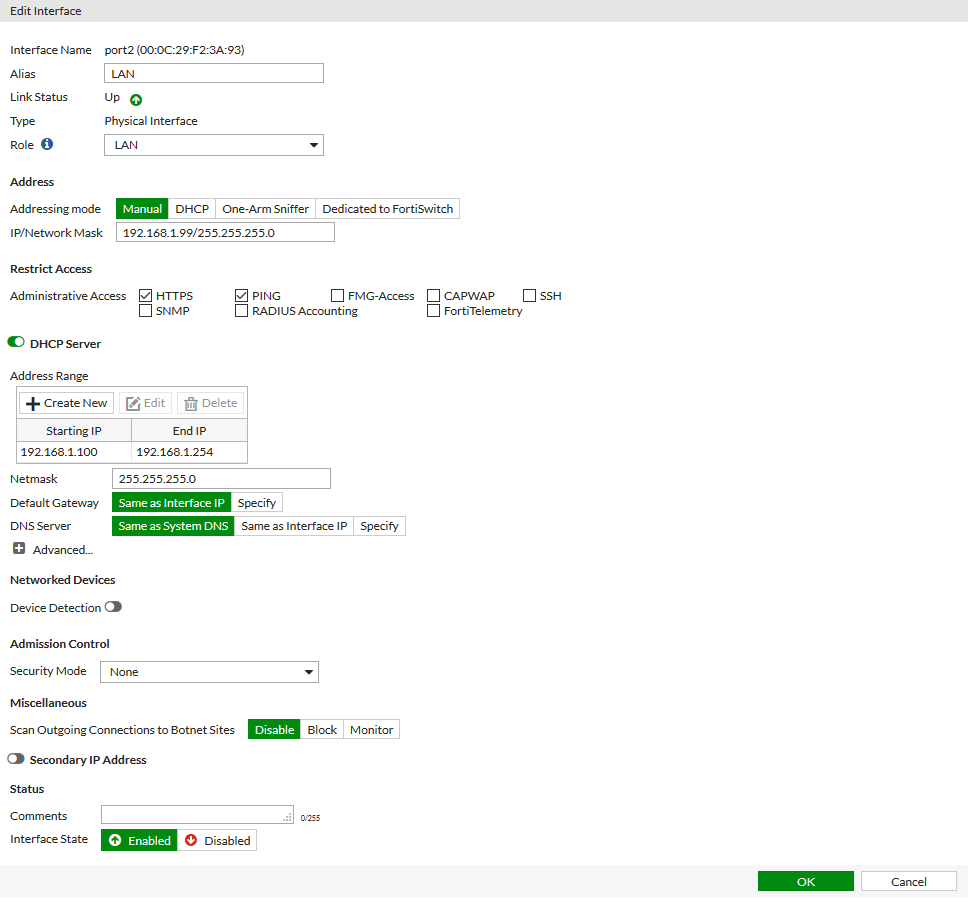

LAN portu ayarları

Network > Interfaces altından LAN portumuza edit diyerek gerekli ayarlamaları yapacağız. Genellikle fortigate cihazlarda birden fazla port lan switch olarak gözükmektedir. Örneği Resim 4 görülmektedir.

Resim-4

Resim-5

Bizim örneğimiz de Port1 WAN, Port2 ise LAN olarak yapılandıracağız. Port2’ye edit dedikten sonra açıklayıcı bir Alias tanımlıyoruz. Daha sonra Role kısmından LAN seçeneğini seçiyoruz. Adressing mode olarak Manual seçiyoruz. IP/Network Mask bilgilerimizi giriyoruz. Varsayılan olarak LAN ip bloğu 192.168.1.0/24 olarak gelmektedir.

Restrict Access kısmından ise LAN bacağımızdan firewall cihazımıza hangi erişimlerin olacağını belirliyoruz. Arayüze erişmek için https ve erişim kontrolü için de ping seçeneğini aktif ediyoruz.

DHCP Server; eğer dhcp sunucu olarak firewall seçecek isek bu seçeneği aktif edip adres aralıklarını , Default Gateway adresini, DNS adres bilgileri dolduruyoruz.

Network Devices bölümü ise ağımızdaki kullanıcıların işletim sistemlerinin tespit edilmesi için kullanılmaktadır.

Admission Control alanından ise eğer captive portal kullanacak isek bununla ilgili ayarları yapıyoruz.

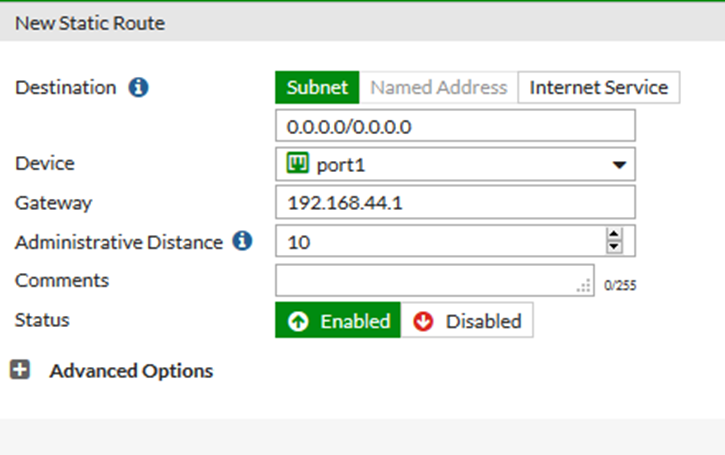

Varsayılan Rota ekleme

Port ayarlarımızı yaptıktan sonra Network > Static Routes altından yeni bir varsayılan rota eklememiz gerekmektedir.

Resim-6

Gerekli alanları doldurduktan sonra OK butonuna basarak işlemi tamamlıyoruz. Default Route sistemden bilinmeyen bir ip bloğu geldiğinde nerede araması gerektiğini bize gösterir. Birden fazla statik route yazacak isek aynı destination için Administrative Distance kısmından öncelik belirleyebiliriz.

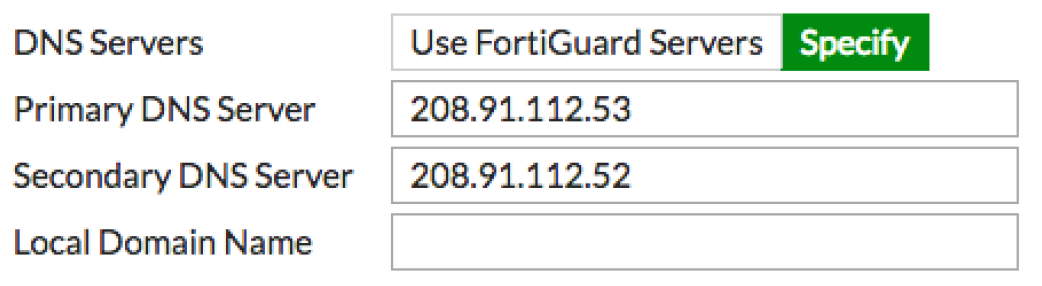

DNS Server seçimi

İsterseniz firewall cihazınızda Network > DNS altından kendinize özel DNS IP adreslerinizi girebilirsiniz.

Resim-7

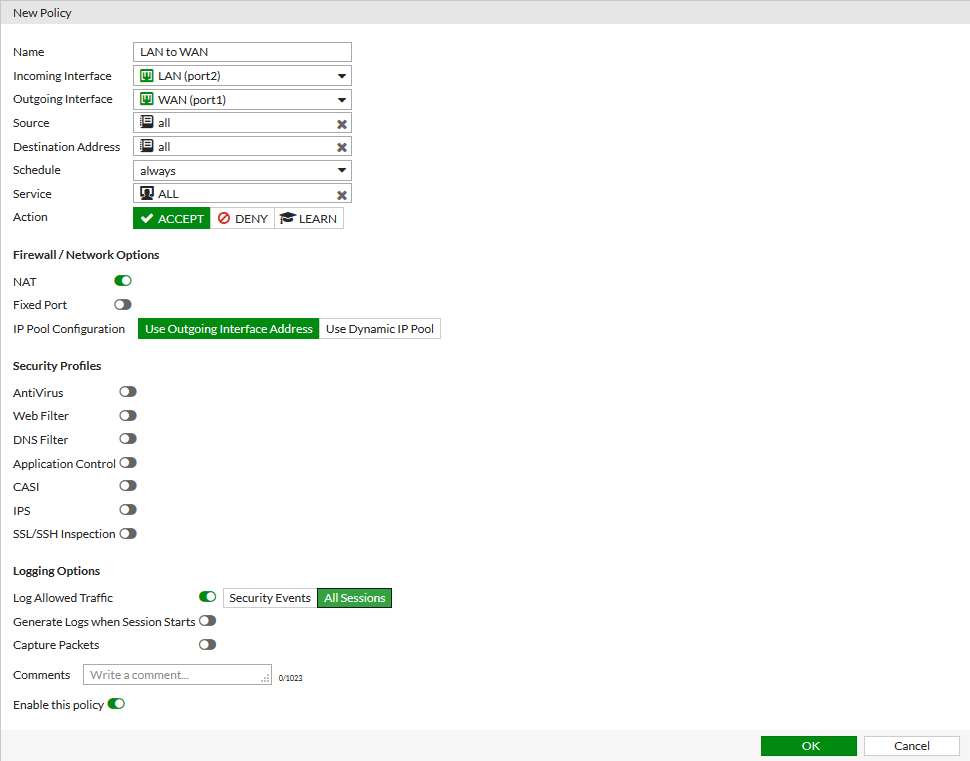

Policy Oluşturma

Son olarak kullanıcılarımızı internete çıkarabilmek için IPv4 Policy oluşturmamız gerekmektedir. Policy & Objects > IPv4 Policy altından create new ile yeni bir policy oluşturacağız.

Resim-8

Oluşturacağımız Policy’e anlaşılır bir isim veriyoruz. Sonrasında LAN to WAN kuralı yazmak için gerekli ayarlarımızı yapıyoruz. İlk kurulumda herhangi bir Security Policy uygulamıyoruz. Logging Options kısmından Log Allowed Traffic den All Session seçeneğini seçiyoruz. Enable this policy seçeneğini aktif ederek ok butonuna basıyoruz.

Sonuç

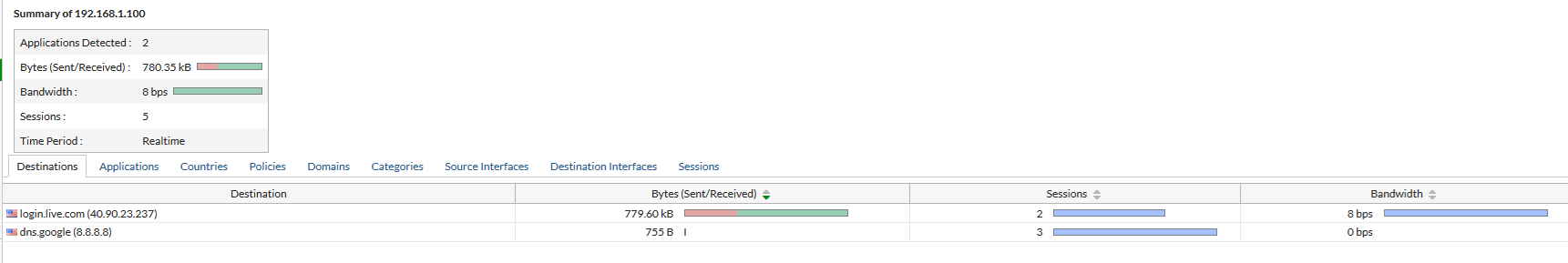

FortiView > Traffic from LAN/DMZ > Sources tabı altından bilgisayarımızın internete çıkıp çıkmadığını, ne kadar session ve trafik harcadığınız görebiliriz.

![]()

Resim-9

Buradaki değerleri anlık, 5 dk, 1 saat veya 24 saat olarak görebiliriz. Source kısmındaki IP adresine sağ tıklayıp Drill down to Details’a basarak bu ip ile ilgili detayları görebilirsiniz .

Resim-10

Detay sayfasında ise kullanıcının gittiği sayfaları, uygulamaları, ülkeleri, hangi policy den çıktığı vb bilgileri görebilirsiniz .

Bir sonraki yazıda görüşmek dileğiyle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org

TAGs: fortigate, fortigate ilk kurulum, fortigate firewall kurulumu, güvenlik duvarı