Bir önceki yazımızda Hostcheker ile neler yapabileceğimiz konusunda düşüncelerimizi bir miktar dile getirdik, şimdi ise nasıl yapabileceğimiz hakkında biraz daha detay bilgiler ile konuşacağız. Bir önceki yazı vendor bağımsız idi bu yazıda uygulamalı olarak Palo Alto Global Protect(Buradan itibaren kendisini GP olarak kısaltarak kullanacağım) üzerinden konuşacağız.

Normal de VPN’lerde örn: cisco anyconnect, pulse secure’de eğer client host cheker politikalarına uymuyor ise VPN bağlantısı Connected durumuna gelmiyor bir popup vasıtasıyla sizi uyarıyordu. (GP’de HIP notification tabından sizde uyarı verdirebilirsiniz.)

GP’de ise bu şekilde çalışmıyor login işlemini başarılı bir şekilde gerçekleştirdiyseniz connected durumuna geçiyorsunuz ama erişemeniz gereken yerlere erişemiyorsunuz.

Çünkü GP’de hostchecker politikası firewall’daki erişim kurallarına eklenerek çalışıyor. Var olan her bir SSLVPN kuralına tek tek eklemeniz gerekiyor aksi takdirde oraya erişirken bu kontrolü yapmaz.

Konuyla alakalı resmi dokuman https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA14u000000HBMYCA4&lang=en_US%E2%80%A9

Önce kafamızda tasarımı ve ihtiyaçları belirlememiz gerekiyor. Hayali bir kurum ile bunu anlatacağım. 100 personelimiz olsun 70 tane Domaine üye Windows, 20 tane Macbook, 10 tane de danışmanların kullandığı kurum dışı Windows.

Oluşturmaya başlayalım, arayüzde Objects > Global Protect bu tabın altında HIP Objects ve HIP Profiles yer alıyor. HIP objects politika oluşturduğumuz ekran, HIP Profile ise oluşturduğumuz objeleri bir araya getirip nasıl kullanacağımızı sağlayan ve kurallara eklediğimiz objeyi oluşturan ekran.

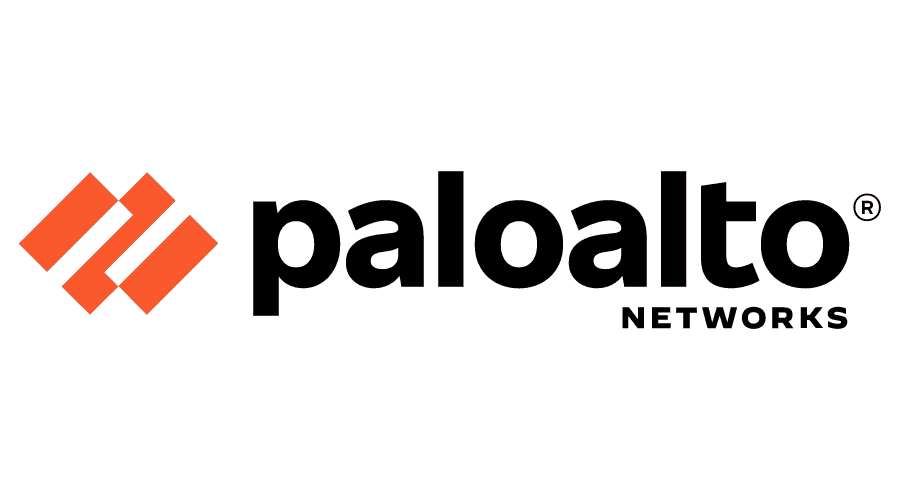

Yeni bir obje oluşturup kuruma uygun bir şekilde ayarlıyorum.

Domain kontrolü ekledim bunun yanında hostname ve işletim sistemi versiyonu da ekledim.

Resim-1

Resim-1

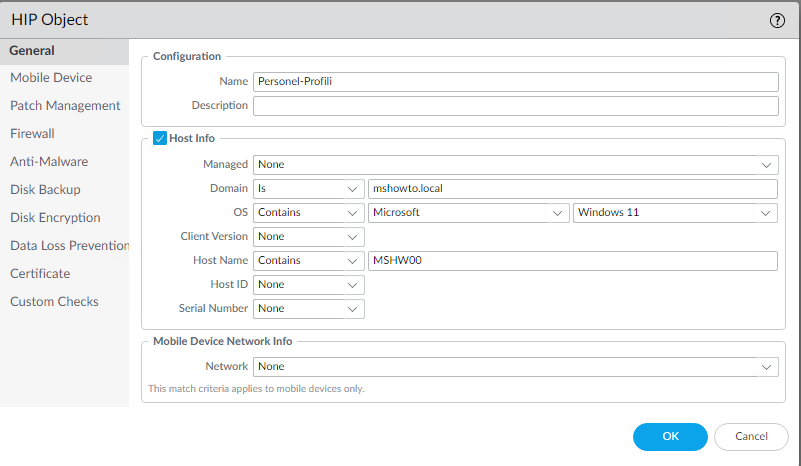

Patch Management ekranında ise SSCM için kontrol ekledim. Bunun yanında dilerseniz eksik patchler var ise kontrolünü yapabilirsiniz.

Resim-2

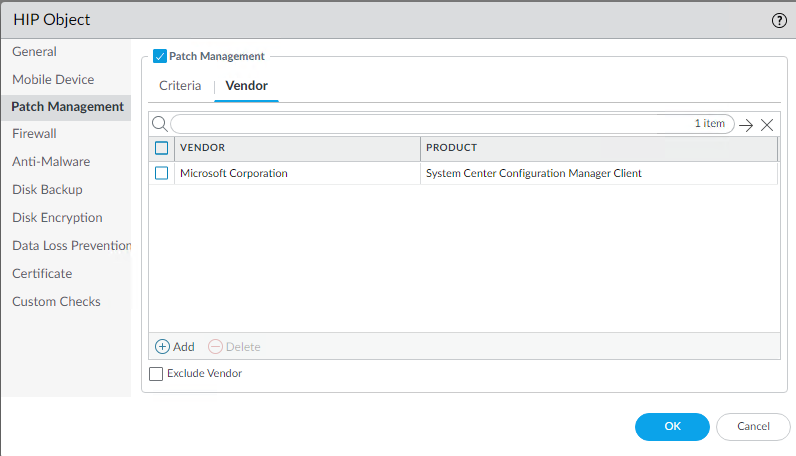

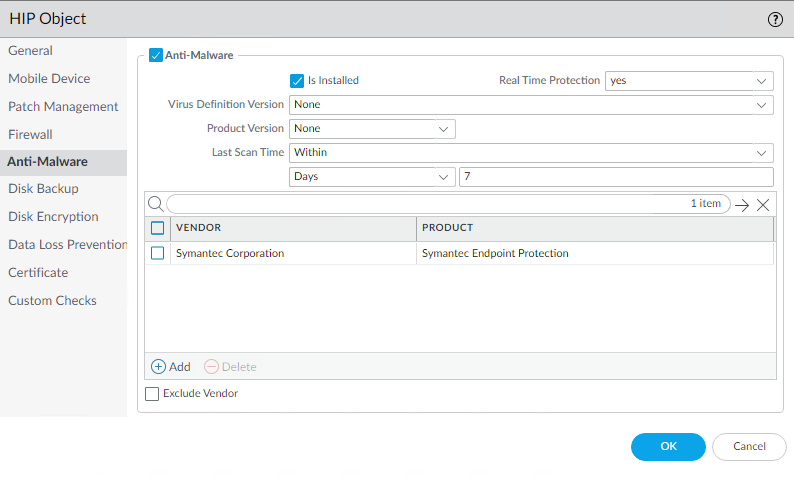

Firewall ve Antivirüs ayarlarını aşağıdaki gibi ekliyorum. Güncel politikaları alıp almadığını en son ne zaman full tarama yaptığını dikkat edecek şekilde değerler girerek ayarlıyorum yüklü olması yetmez aktif olmasını da isteriz. Vendor’a göre real-time protection’u aktif görmeyebilir ya da Vendor’ınız listede ekli olmayabilir. Bununla alakalı process kontrolü yapabiliriz ilerleyen aşamada o kısımdan da bahsedeceğim.

Resim-3

Resim-4

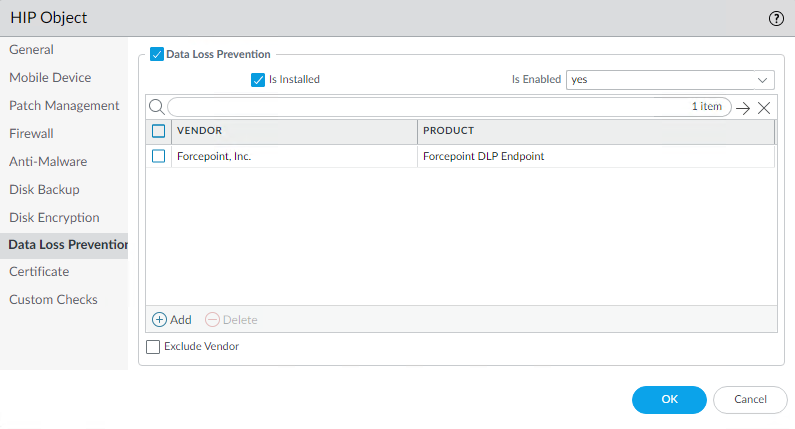

DLP kontrolümü de bu şekilde ekliyorum, Enable kısmını Yes olarak işaretlemek önemli zira disable olmasının bize faydası pek olmayacak.

Resim-5

Birilerinin bunları taklit etme hususu içinizi huzursuz ediyorsa kurumuna ait özel bir kontrol daha eklemek aklınızda geçiyor olabilir ya da yukarı da bahsettiğim gibi Vendor’ınızı listede olmayabilir.

Custom Check kısmında manuel olarak belirttiğiniz process’leri ya da kendinize has bir regedit kaydı oluşturup aşağıdaki gibi kontrol edebilirsiniz.

Resim-6

Ama bu şekilde eklerseniz çalışmayacaktır. Agent menülerde görebileceğiniz üzere genel başlıkları topluyor harici olarak bir process ya da regedit kaydı kontrol etmek istiyorsanız eğer Network > Global Protect > Portals > Çalışmak istediğini portalı açıp > Agent > Config altında yer alan mevcut Configi açıp > HIP Data Collection kısmında Custom Checks altında ekleyip öncesinde bilgiyi toplayıp sonrasında aktif edebilirsiniz.

Kesintiye sebebiyet vermeden çalışmak istiyorsanız çok kullanılan bir kuralı clone’layıp bir üste taşıyıp HIP kontrolü ekleyin Monitor bölümünde HIP Match kısmında kişileri göreceksiniz büyüteç yardımıyla o client’daki mevcut bilgileri görebilirsiniz. Buradan kontrol etmekte fayda var Agent her şeyi doğru okuyamayabilir örneğin eklediğiniz anti virüsün real time bilgisini okuyamadığı takdirde erişim problemi olacaktır.

Oluşturma kısmı bu şekilde, şimdi Profil oluşturma kısmına gelelim.

Profi oluşturuken oluşturduğunuz objeleri listelerken göreceksiniz burada AND, OR ve NOT seçenekeri de var.

Örnek olarak;

Herkesin kullandığı ortak erişimler var mı? Örneğin danışmanlar dahil herkes file server’a erişiyor mu? Eğer cevabınız evet ise Profile bu şekilde ekleyeceğiz. “Per-Win-Object” or “PerMac-Object” or “Danisman-PC” bu şekilde oluşturduğunuz politikalardan birine uyduğunda çalışacak. Sadece Personel ise Danışmanın olmadığı bir hali ile oluşturabiliriz.

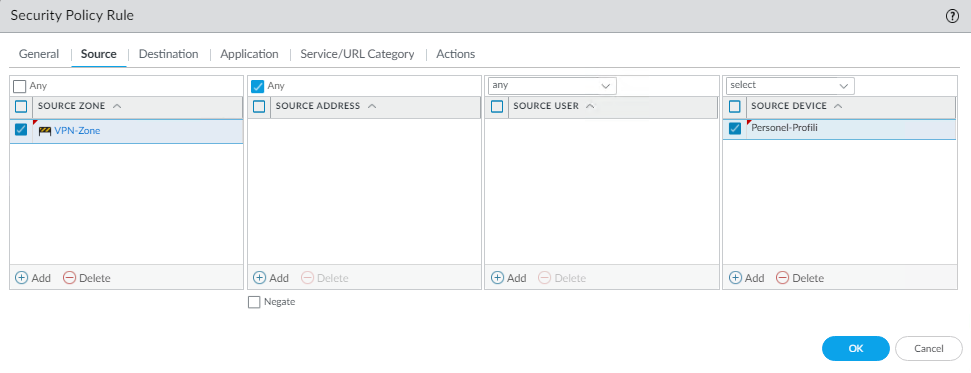

Oluşturma işlemleri bittikten sonra erişim kuralarına aşağıdaki gibi ekleyebiliriz.

Resim-7

Çalışmamız bu şekilde son olarak HIP profili bir kurala uygulanırken o kural sadece VPN’e ait zone olmalı aksi takdirde diğer zone’lar eğer o zone’dan VPN yapmadan geliyorlarsa çalışmayacaktır.

Referanslar

TAGs: vpn, hostchecker, security, client security