Bildiğiniz üzere firewall’da kural yazarken zone’ları kullanıyoruz. Zone’lara ise oluşturduğumuz Interface’leri atıyoruz. Yerine göre bir zone arkasında 1 interface bulunurken bazen de 3 tane olabiliyor bu tamamen yapının tasarımına bağlı. Neden bunu söylerek başladım çünkü ana hedefimiz Wan interface’lerimize karşı bir koruma profili oluşturmak dışardan gelecek tehditlere karşın.

Ana odağımız Wan Zone’u diyebiliriz konuyu buradan anlatacağım siz ihtiyacınıza göre lokalde gerek duyduğunuz yerlere de uygulayabilirsiniz örneğin iştirakinizle aranızdaki MPLS ağına olabilir vb.

Dışardan gelebilecek tehditler DDOS, Syn flood, Port tarama, Host sweep vb.

Bunlara karşı koruma profili oluşturup ilgili zone’a atayacağız. Atadığımız zone’a bağlı interface’ler için geçerli olacaktır. Bu yüzden işlemleri yaparken altyapı kurgunuza uygun bir şekilde yapmanızda fayda var.

Network > Network Profiles > Zone Protection > Add + diyerek yeni bir profil oluşturalım.

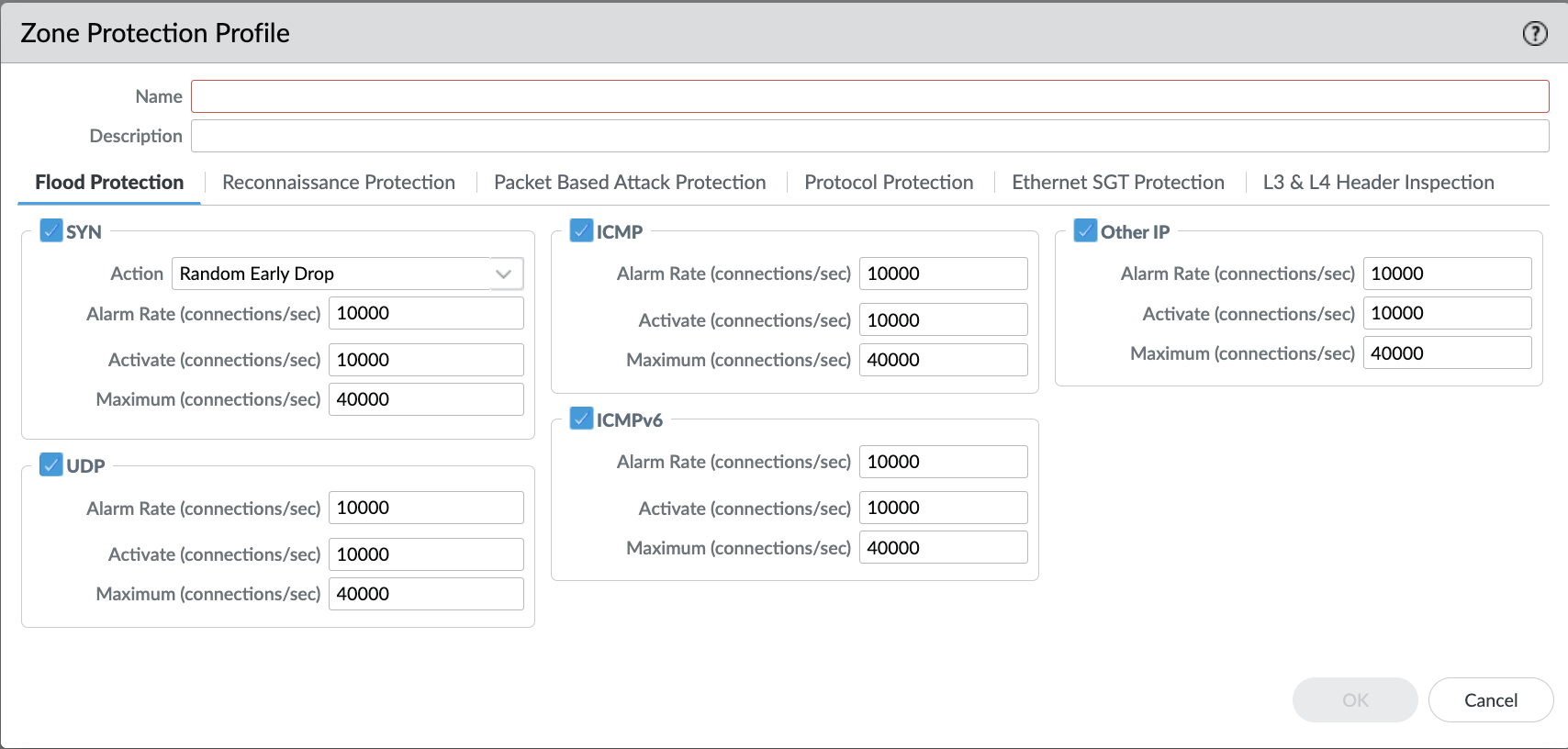

Ekrandaki seçenekleri aktif ettikden sonra değerleri girmemiz lazım. Değerleri girerken Firewall’unuzun büyüklüğü, genel session sayınızı trafik yoğunluğunuzu göz önünde bulundurarak girmeniz de fayda var.

Flood Protection ile başlayalım.

Action sekmesinde Random Early Drop ve SYN cookies var. Random seçeneği rastgele düşürken trafiği syn cookies meşru trafiğe daha adil davranır. Random legal trafiği olumsuz etkileme şansı da var. Bununla beraber profili aktif etmeden evvel genel olarak CPU vb kaynak tüketiminizi kontrol edin bu özellik ek kaynak tüketimi getirecektir.(Daha profesyonel bir koruma gerekiyorsa bunun için bu cihazın önüne işi ddos koruması olan bir cihaz koymak gerekli. Örn: Arbor ya da A10) Default olarak gelen değerleri ben çok daha değerler ile güncelleyip kullanıma aldım.

Resim-1

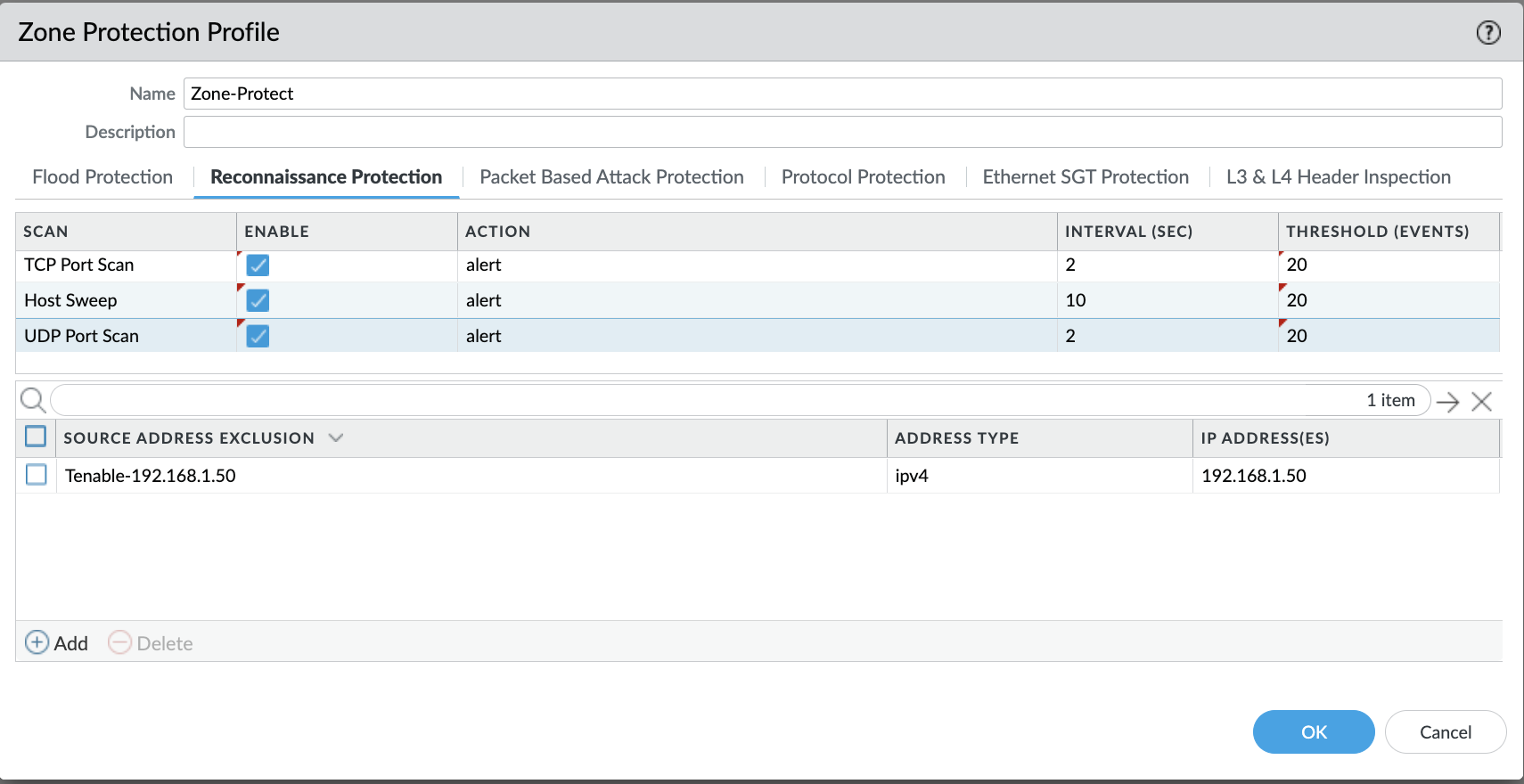

Kötü niyetli kişiler public ip’lerimize tarama yapacaktır. (Globale hizmet etmeyen bir yapı ise ya da sadece belli ülkelere hizmet veriyorsa Geo Location ile ülke bazlı izin verip malum potansiyel tehlike olan ülkeleri en tepeden blocklamak her zaman iyi bir seçenek.) Örnek olarak Nmap ile, profili oluşturduktan sonra dış bir bilgisayardan nmap ile tarayabilirsiniz.

nmap -T4 -p 1-100 8.8.8.8

- -T0 (Paranoid): Son derece yavaş; bir paket her 5 dakikada bir gönderilir.

- -T1 (Sneaky): Yavaş; bir paket her 15 saniyede bir gönderilir.

- -T2 (Polite): Normalden biraz daha hızlı; bir paket her 0.4 saniyede bir gönderilir.

- -T3 (Normal): Orta hızda; bir paket her 0.2 saniyede bir gönderilir.

- -T4 (Aggressive): Orta seviyede agresif; bir paket her 0.1 saniyede bir gönderilir. Bu genellikle varsayılan hız seviyesidir.

- -T5 (Insane): Son derece hızlı ve agresif; bir paket her 0.05 saniyede bir gönderilir.

yukarıdaki T parametrelerini referans alıp aşağıdaki değerleri ona göre yazabilirsiniz. Tarama yaparken kullandığınız bir yazılım var ise onun blocklanmaması için aşağıdaki gibi oraya bir exception tanımlayabilirsiniz ben temsilen bir tane yazdım.

Resim-2

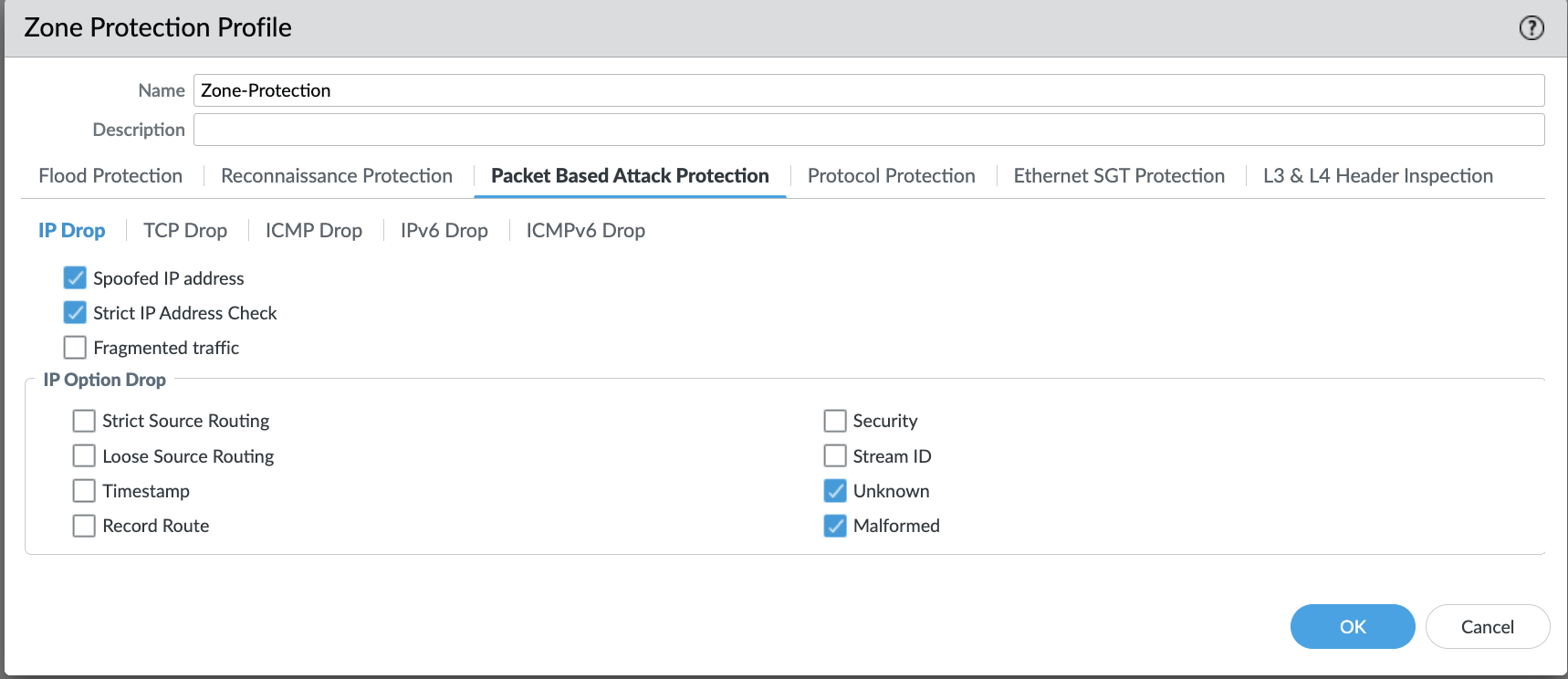

3.sekme altında farklı sekmelerde var tek tek konfigure edeceğiz.

IP Drop, resmi dokumanda önerileb Unknown ve Malformed drop edilmesi söyleniyor bunun dışında diğerlerini de kademeli olarak izleyerek açmakta fayda var.Unknow bilinmeyen Malformed ise yanlış biçimlendirilmiş trafik için.

Resim-3

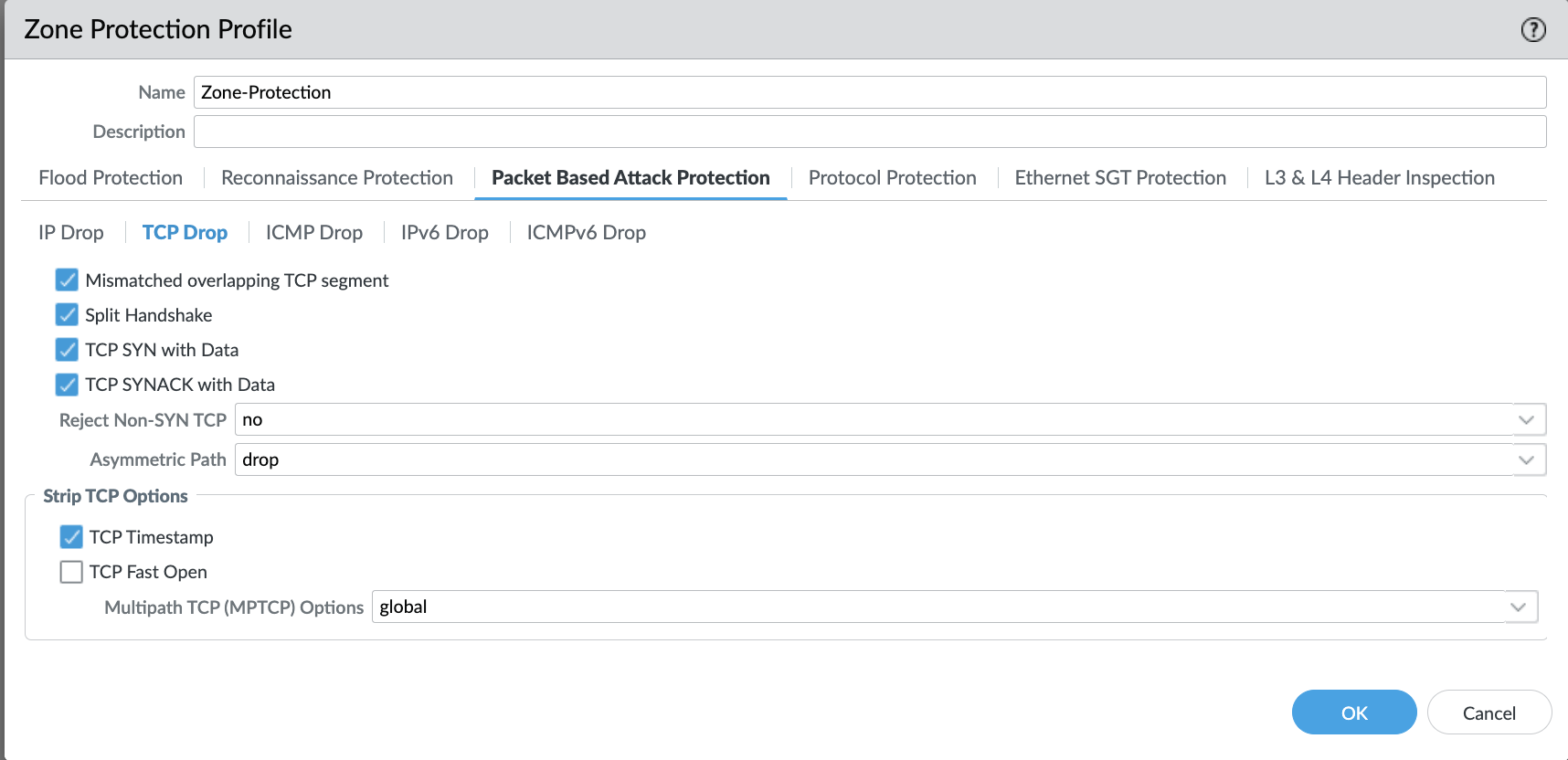

TCP Drop kısmında aşağıdakileri aktif ediyoruz Global olarak gelen default değerleri No’ya çekmeden evvel yapmanız gereken tünel ayarları var.

Resim-4

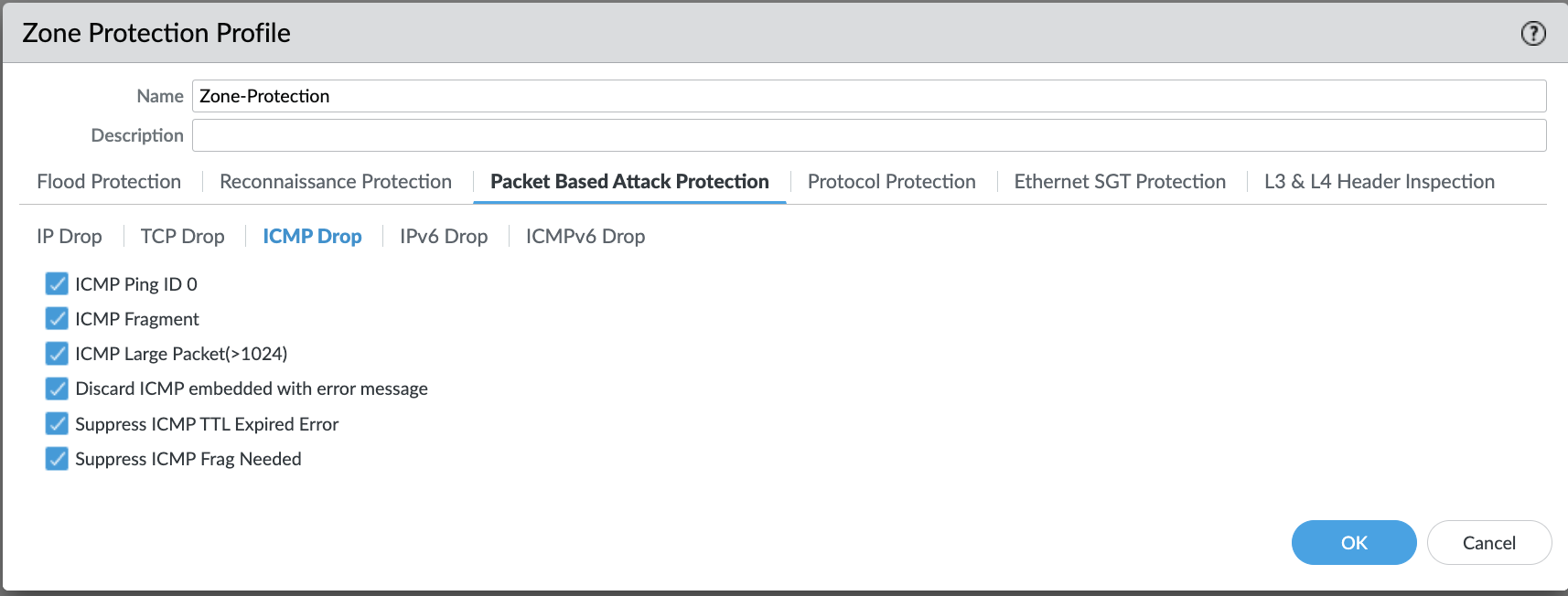

ICMP Ping ID 0 -> Değeri sıfır ise

ICMP Fragment -> ICMP parçalarından oluşuyor ise

ICMP Large Packet (>1024) > 1024 byte’dan büyük ise

Discard ICMP embedded with error message > Hata mesajı içeriyorsa

Suppress ICMP TTL Expired Error > TTL süresi dolmuş ise

Suppress ICMP Frag Needed

Resim-5

Devam eden sekmelerde Protocol Protection var IP protokolüne dayalı olmayan saldırılara karşı koruma sağlaması için Layer 2’de ya da Virtual Vire’da Zone’lar arası IP bazlı olmayan protokoller için kullanılıyor. Ethernet SGT ise ortamda Cisco Trustsec Cisco ISE var ise ve bahsi geçen firewall bu yapıya dahil olduğu senaryolarda kullanılıyor. Yazının dışında konular olduğu için bu kısımları es geçiyorum. Son olarak L3 & L4 Header Inspection var. Bunu biraz F5 Big-IP ASM modülüne benzettim. Trafikteki güvenlik açıklarını tespit edip aksiyon aldırabilirsiniz drop, uyarı, reset dönme vs gibi. Manuel olarak yapılandırmanız gerekiyor çeşitli condition’lar var threat id ya da signature bazlı yazabilirsiniz. Bununla alakalı bir kaç dokuman bırakacağım aşağıya.

https://docs.paloaltonetworks.com/pan-os/11-0/pan-os-web-interface-help/network/network-network-profiles/network-network-profiles-zone-protection/l3-l4-header-inspection

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClSOCA0

https://knowledgebase.paloaltonetworks.com/KCSArticleDetail?id=kA10g000000ClUdCAK

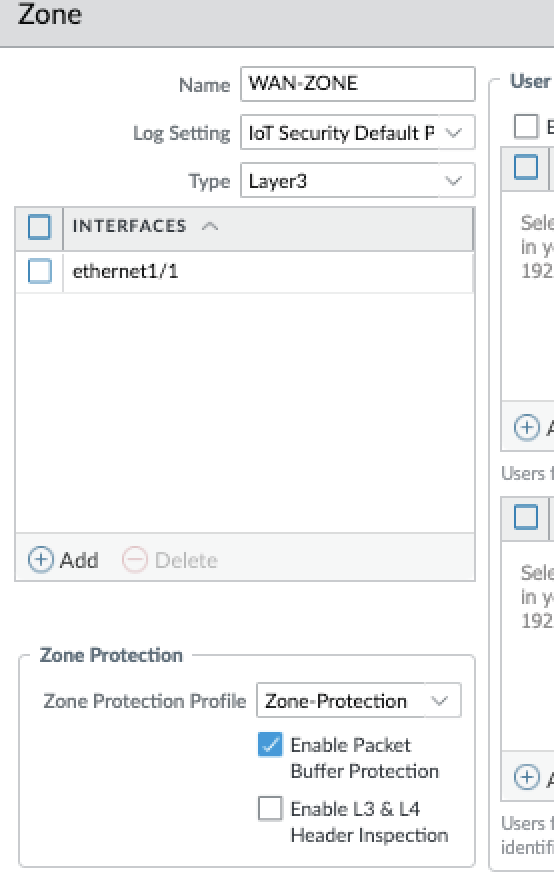

Oluşturduktan sonra geriye atama kısmı kalıyor. Atama kısmı için ise Network > Zone hangi zone’a

atayacaksanız açıp aşağıdaki gibi seçmeniz gerekiyor.

Eğer bunları SIEM aktarmak istiyorsanız Log Setting’de SIEM’i seçmeniz gerekiyor.

Ek olarak Object > Log Forwarding altında Threat’de seçmeniz gerekiyor zaten bu korumanın block aksiyonlarını threat altında göreceksiniz.

Resim-6

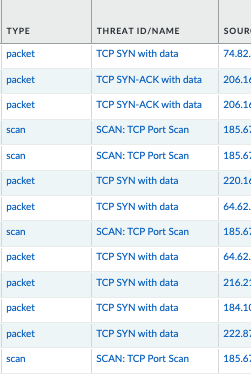

Korumaya dair test ortamında block aksiyonlarından örnekler;

(Gizlilik gereği minimum bilgi ile ekliyorum)

Resim-7

Yazımız bu kadardı teşekkürler. Commit’lemeyi unutmayın.

Referanslar

TAGs: Palo Alto, Zone Protection, Syn Flood, DDOS