Microsoft Azure’da Pfsense’i nasıl entegre ederek kullanabilirsiniz eğer merak ediyorsanız bu yazıda bu konu hakkında bilgi veriyor olacağım. Microsoft Azure’da Site to Site VPN yapmak isterseniz Microsoft tarafından sağlanan hazır scriptleri kullanarak VPN konfigürasyonunu yapabiliyoruz. Aşağıdaki üreticiler şu an desteklenmektedir.

Resim-1

- Cisco

- Juniper

- Windows Server 2012 & R2 RRAS

Elbette sadece yukarıdakilerin olması diğer ürünlerin hiçbir şekilde konfigüre edilemeyeceği anlamına gelmemektedir. Zaten bu yazının çıkış noktası burasıdır. Eğer yapınızda Pfsense var ise ve Microsoft Azure ile Site to Site VPN yapmak istediğinizde veya gerekirse nasıl bir yol izleyebileceğinizi adım adım anlatmaya çalışacağım. Konunun içeriğinden dolayı Network tarafındaki ayarlamalarına değineceğim.

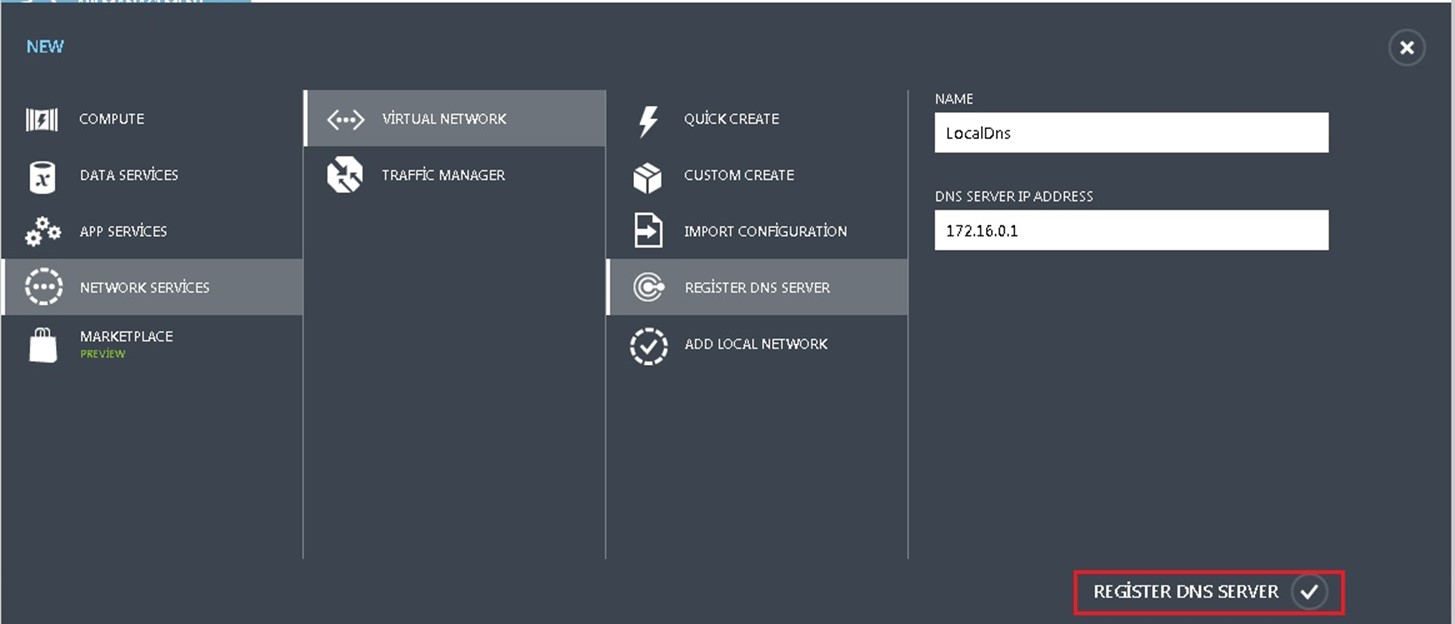

Kısa açıklamadan sonra teknik olarak nasıl yapabileceğimize bir göz atalım. https://manage.windowsazure.com ile Portal’ımıza bağlanıyoruz. İlk olarak local DNS bilgilerimizi kayıt ettiriyoruz. Name kısmına ayırt edici bir isim giriyoruz ve Local DNS bilgimizi giriyoruz.

Resim-2

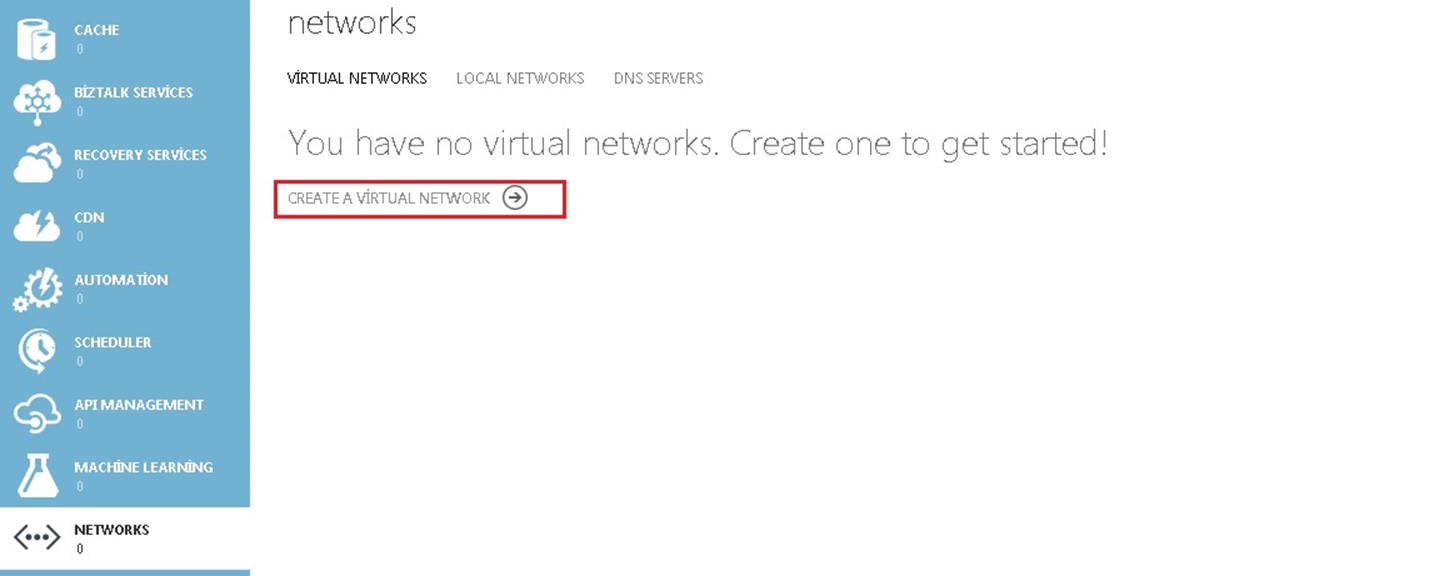

İşlemimizi yaptıktan sonra ise Networks tabını açıyoruz ve Virtual Networks > Create a Virtual Network ile işlemimize başlıyoruz.

Resim-3

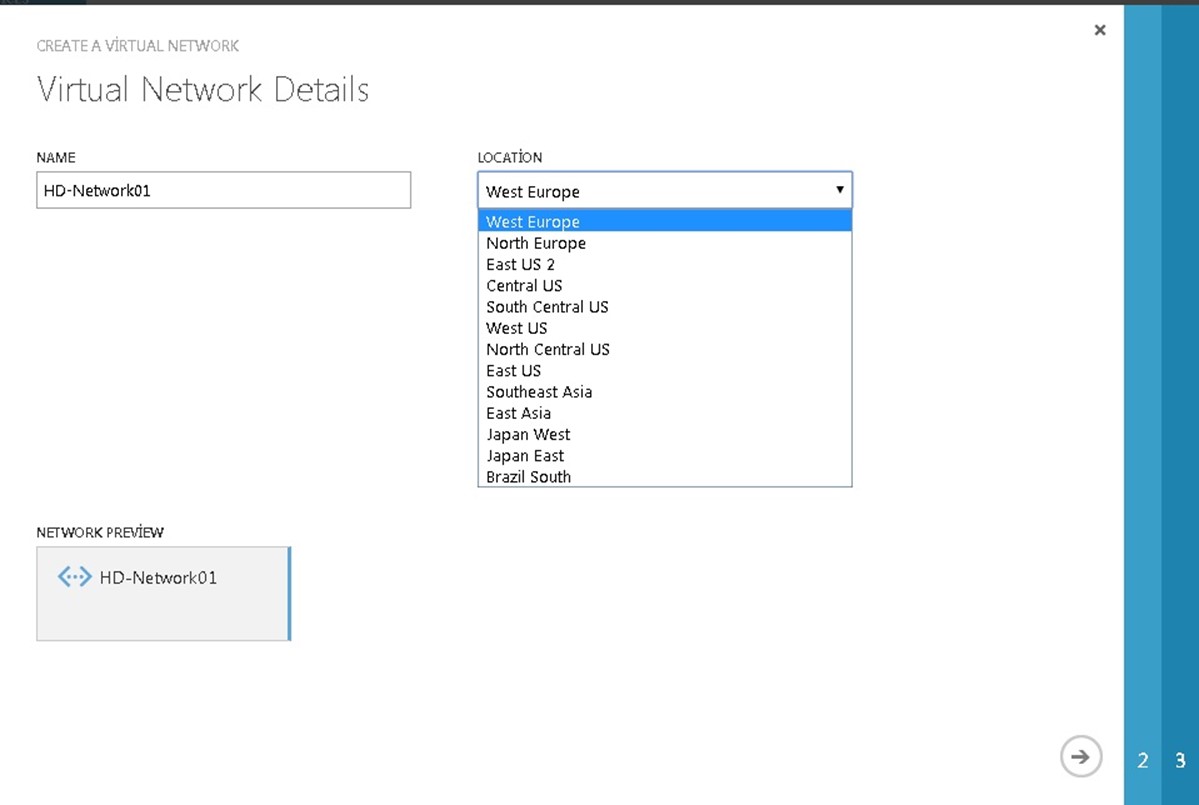

Network için bir isim giriyoruz ve lokasyon seçiyoruz. Bu adım aslında sonra derece önemli. Neden Önemli? Örneğin yapınızdaki bir uygulama belirli bir gecikme (latency) değeri üzerinde Time-out olabilir veya bu bir Backup Job olduğunu varsayarsak fail olabilir. Seçimimizi bunu düşünerek yapmalıyız.

Resim-4

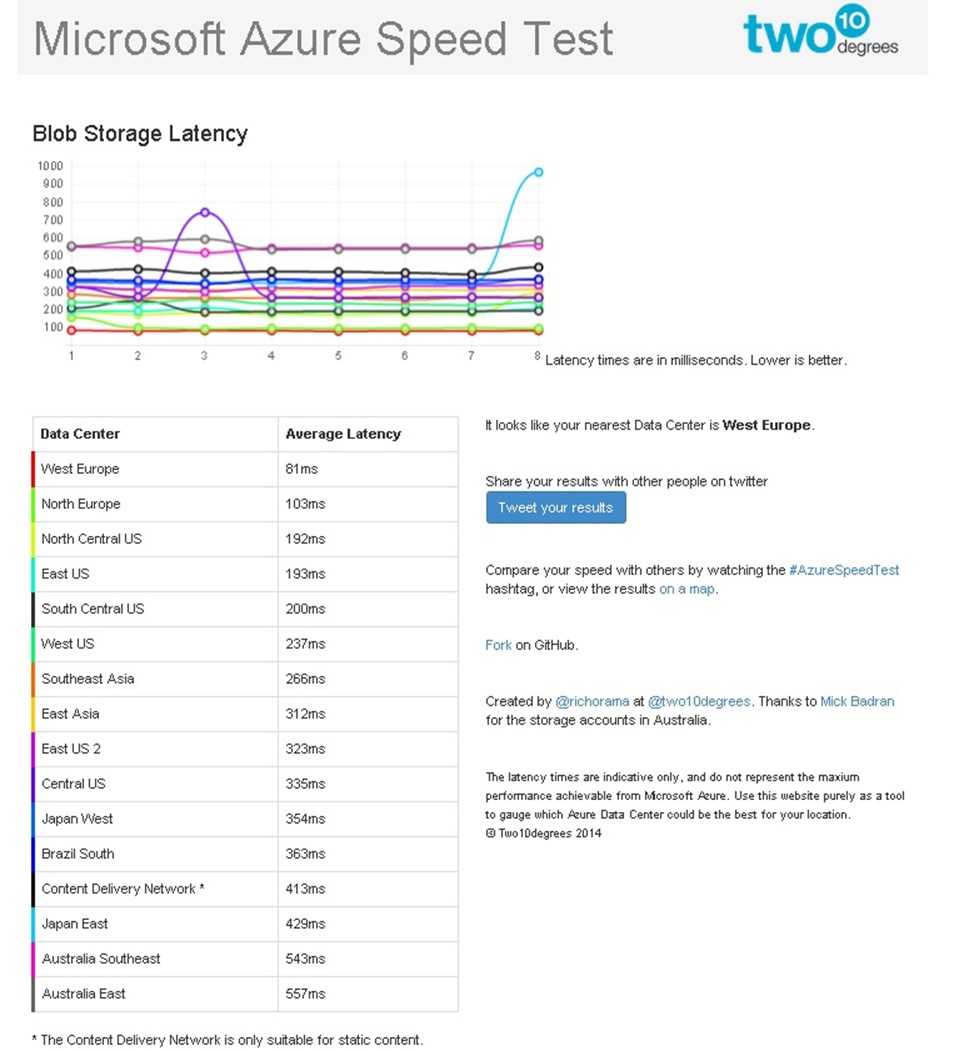

Microsoft Azure Speed Test kullanarak gecikme değerlerini gözlemleyebilirsiniz. Aşağıdaki linkten siteye erişebilirsiniz. Altını çizmekten fayda var Microsoft’un resmi sitesi değildir. Tamamen gönüllü bir kişinin yazmış olduğu bir sitedir.

http://azurespeedtest.azurewebsites.net/

Resim-5

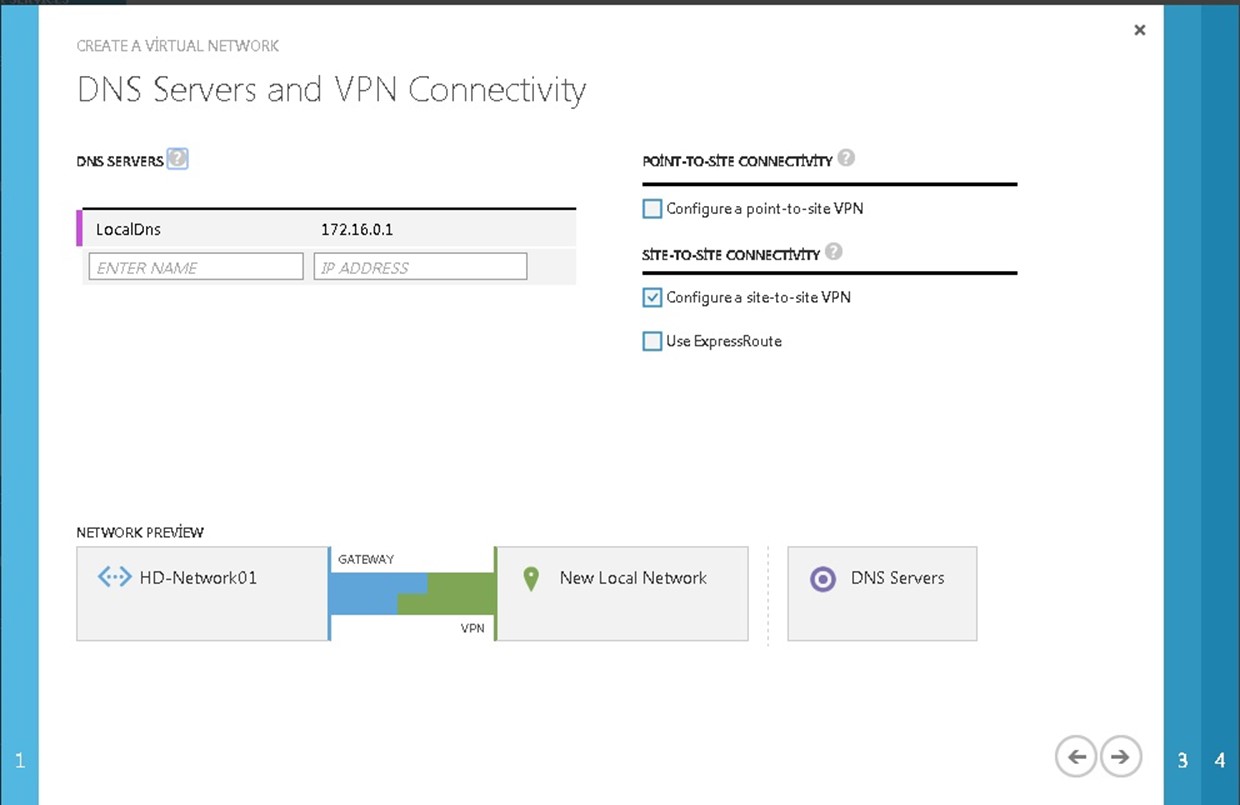

Bu adımda DNS Servers kısmına lokal DNS bilgilerimizi giriyoruz eğer daha sonra Azure üzerinde oluşturacağınız Adc vs var ise ve DNS bilgilerini daha önceden belirlediyseniz burada belirtebilirsiniz. Configure a Site to Site VPN seçerek işlemimize başlıyoruz.

Resim-6

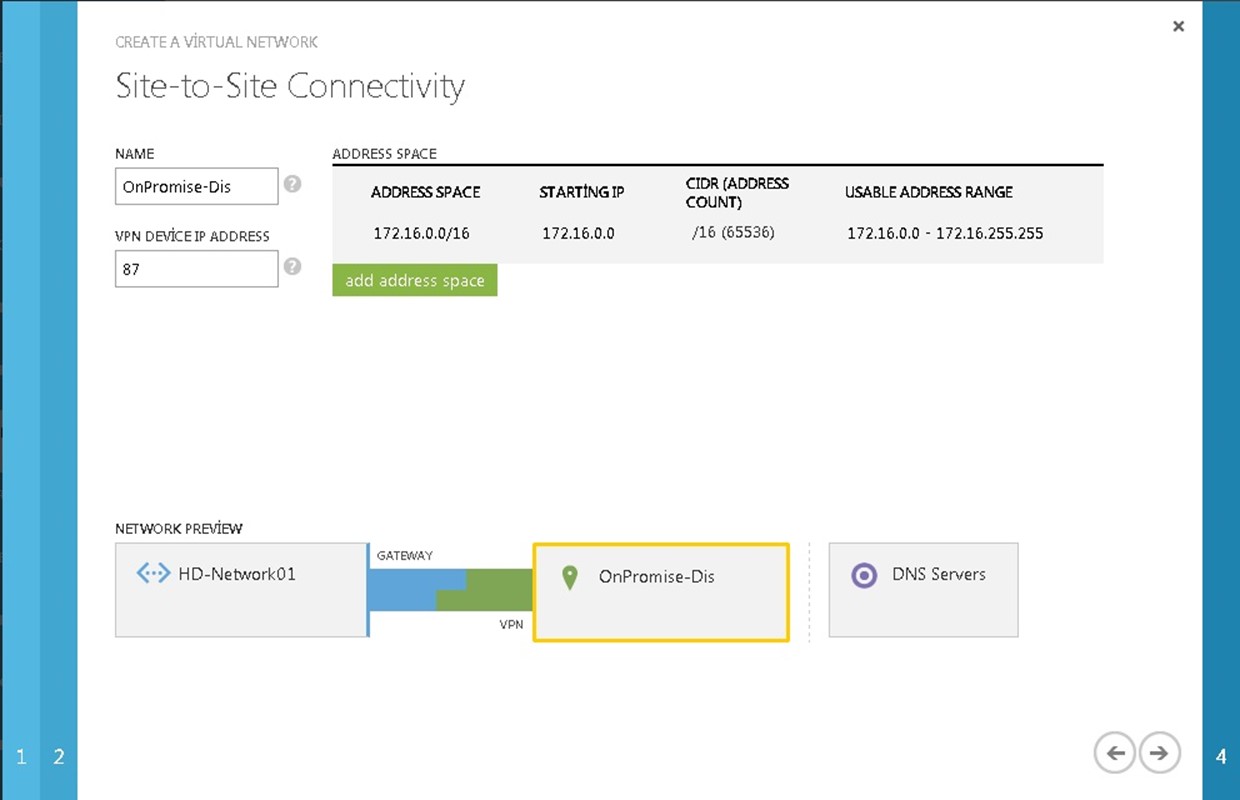

VPN Device Ip Address kısmına On-Promise yapınızdaki güvenlik duvarının dış bacak ip bilgisini giriyoruz. Address Space kısmında ise On-Promise yapınızın ip havuz bilgisini girmemiz gerekiyor.

Resim-7

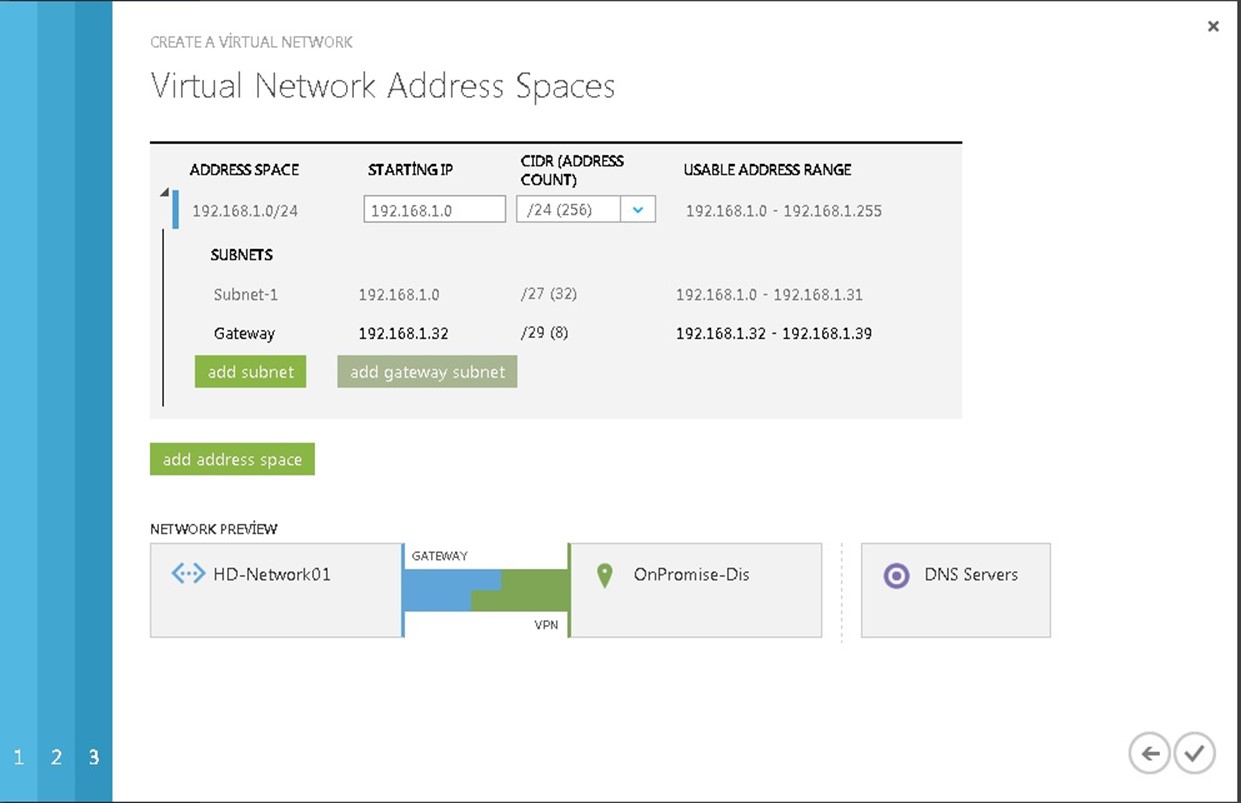

Bu adımda ise Azure tarafındaki ip havuz aralığımızı belirliyoruz. Yapınızın büyüklüğüne göre uyarlayabilirsiniz. Add gateway subnet ile Gateway oluşturuyoruz. Kısa süre bekledikten sonra Virtual Network’ümüz oluşuyor.

Resim-8

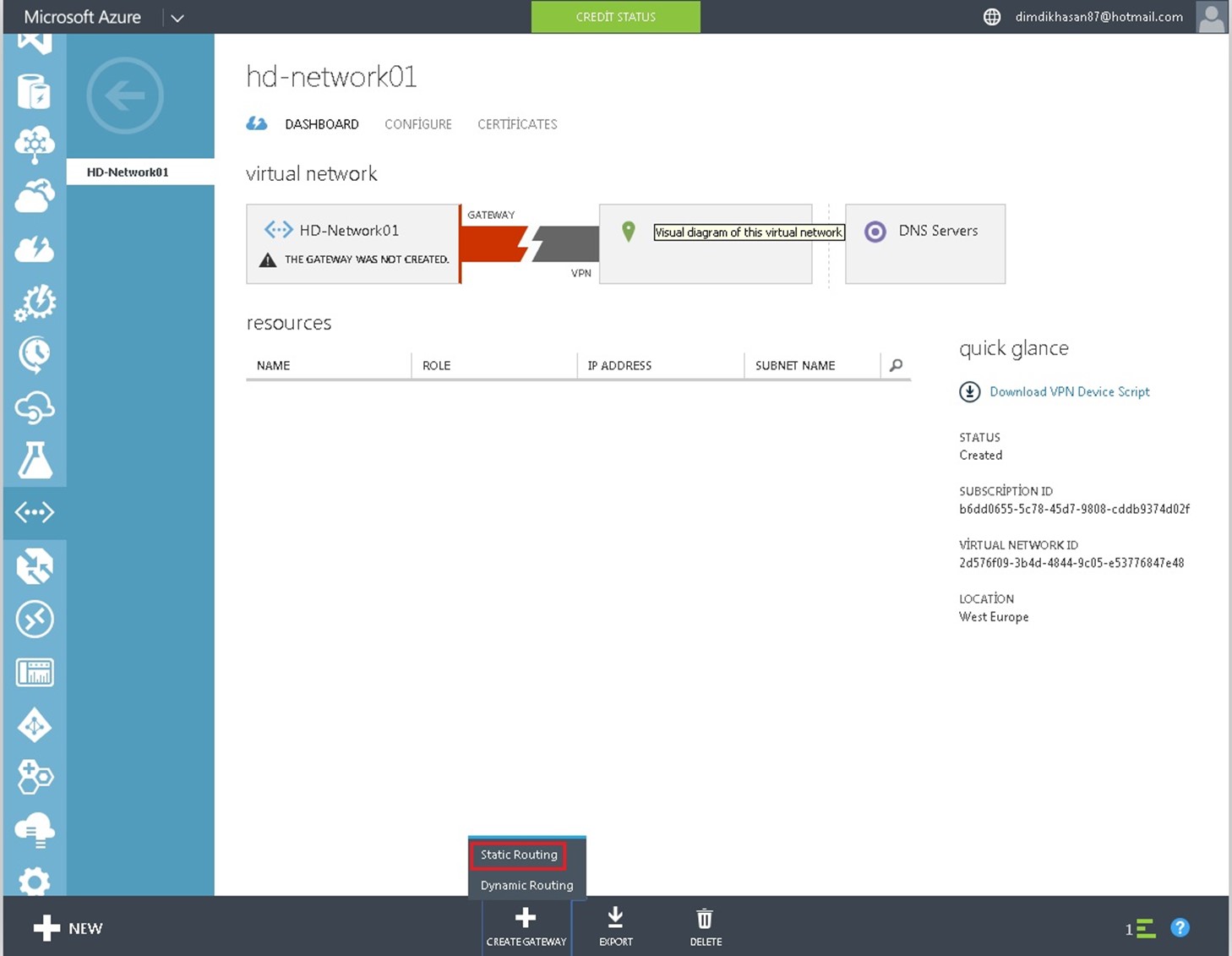

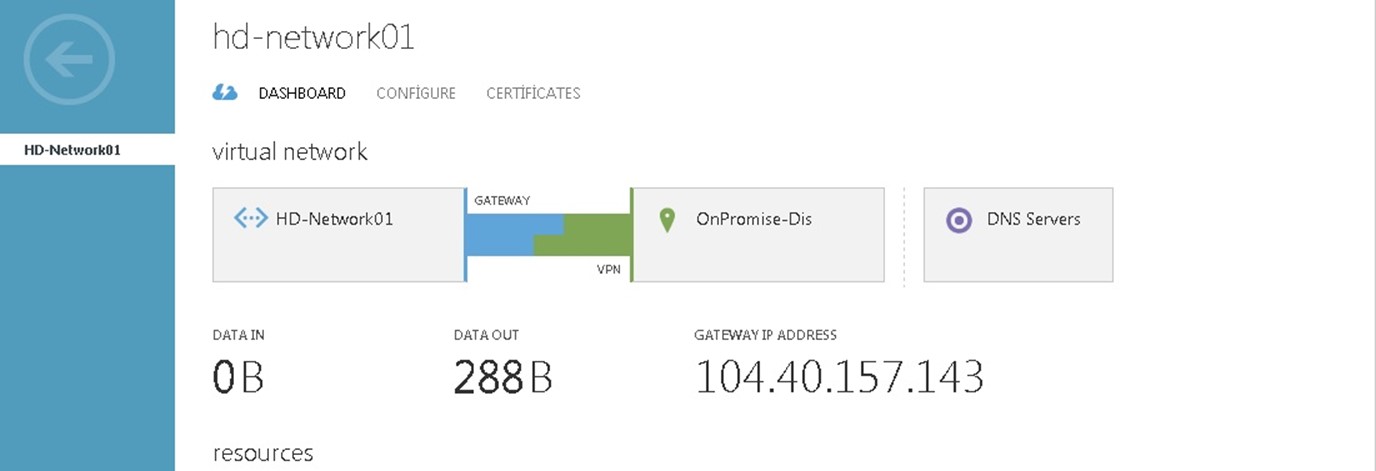

Oluşan hd-Network01 i seçiyorum ve henüz VPN bağlantımın oluşmadığını görüyorum. Bildiğiniz üzere Routing işlemi yaparken Static ve Dynamic Routing seçebiliyoruz. Fakat Pfsense ile Azure arasında VPN oluşturmak istediğimizde Static Routing seçiyoruz. Avantaj ve dezavantajlarını aşağıdaki linkten inceleyebilirsiniz;

http://msdn.Microsoft.com/en-us/library/azure/jj156075.aspx

Resim-9

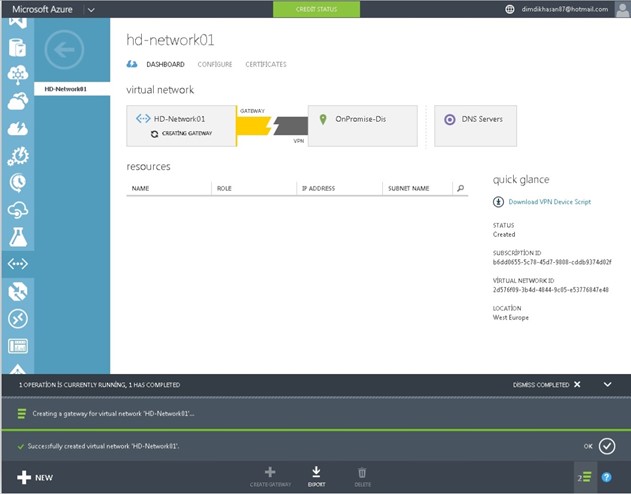

Static Routing seçtikten yaklaşık yarım saat sonra Gateway oluşturulduğunu göreceksiniz.

Resim-10

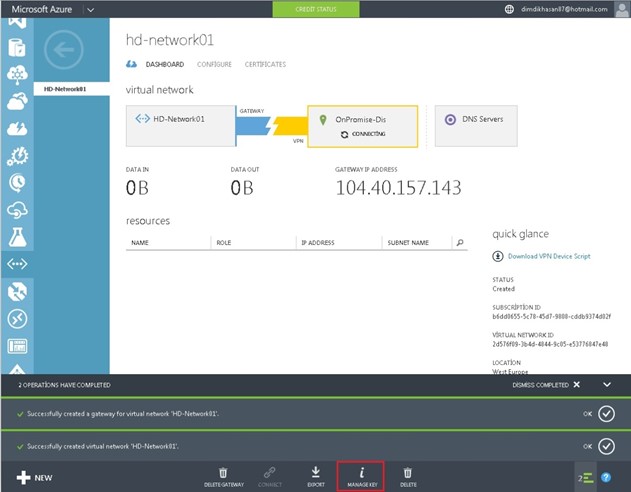

Bu adımda Pfsense tarafı için önemli olan iki nokta bulunmaktadır ilk olarak Gateway Ip Adress bilgisi ve Manage Key kısmından alacağınız Pre-Shared key.

Resim-11

Resim-12

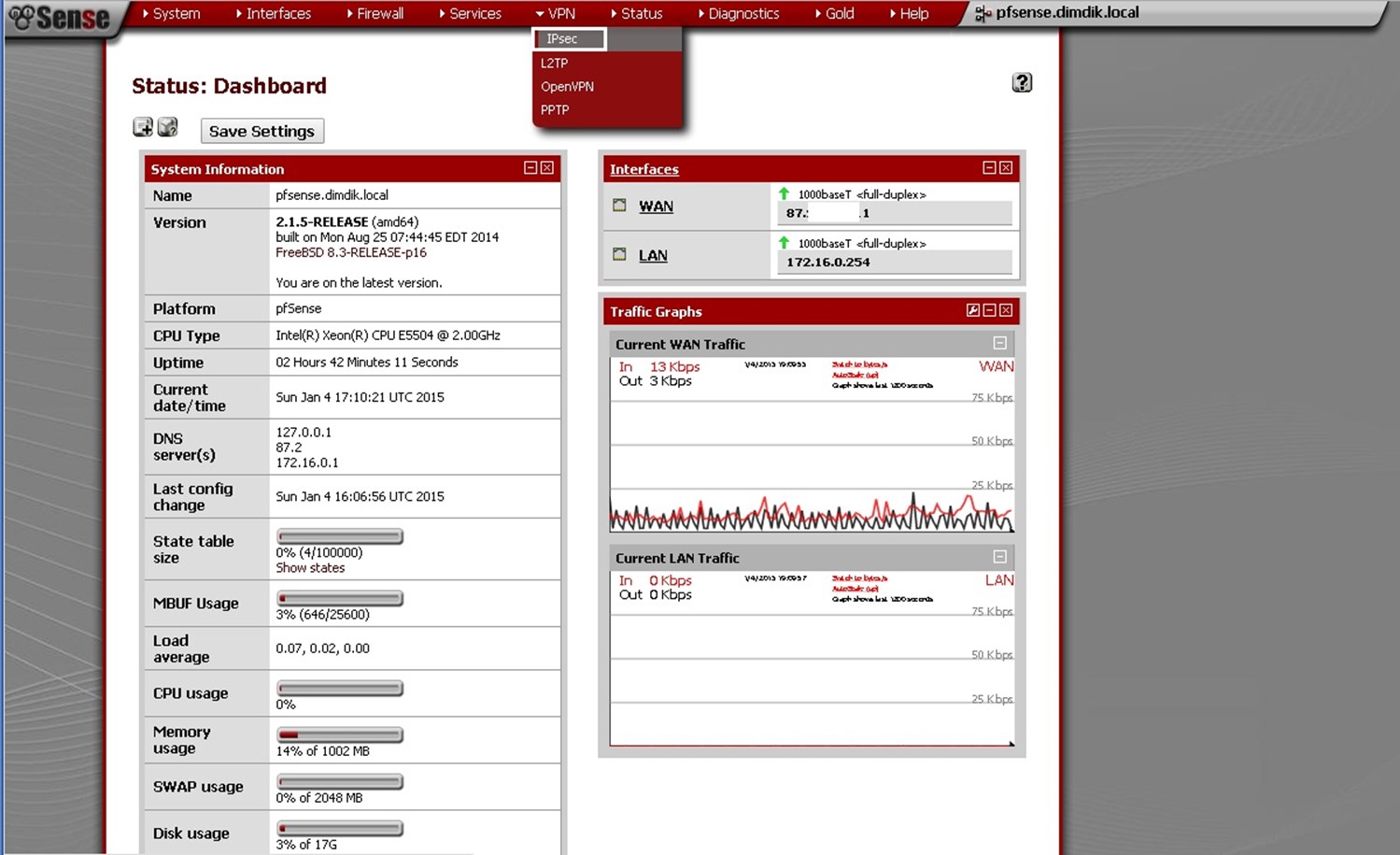

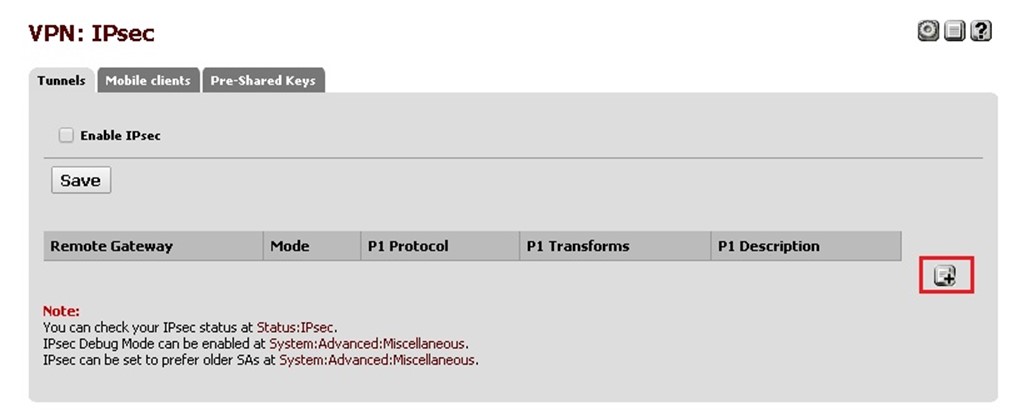

Azure tarafındaki gerekli konfigürasyonları tamamladık. Pfsense Portalımıza bağlanarak bu taraftaki konfigürasyonumuza geçiyoruz. VPN tabı altında IPsec seçiyoruz.

Resim-13

Açılan sayfada Tunnels tabını açıyoruz.

Resim-14

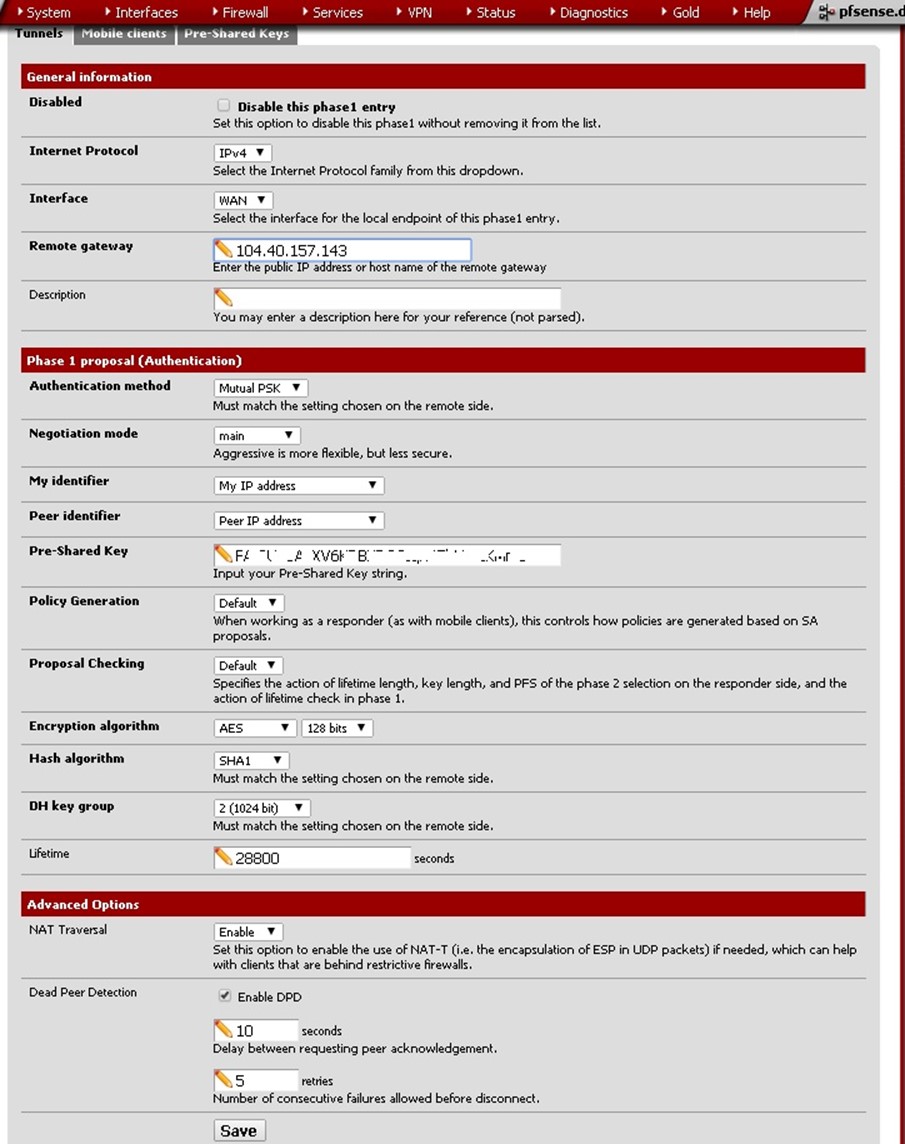

Remote Gateway kısmına Microsoft Azure tarafında oluşan Azure Gateway bilgisini giriyoruz

Interface olarak Wan seçili olması gerekmektedir.

Negotiation mode kısmında ise Authentication Security nasıl olacağını belirliyoruz. Main veya Aggrasive olabilir aralarındaki fark ise eğer main seçerseniz VPN bağlantısını daha güvenli, eğer Aggrasive Mode seçerseniz ise daha esnek fakat daha az güvenli olarak yapılandırmış oluyoruz.

Pre-Shared Key: Azure tarafından aldığımız Key’i giriyoruz.

Encryption algorithm: AES 128bits olarak ayarlıyoruz. Konfigürasyonu tamamladıktan sonra Save ile ayarlarımızı kaydediyoruz.

Resim-15

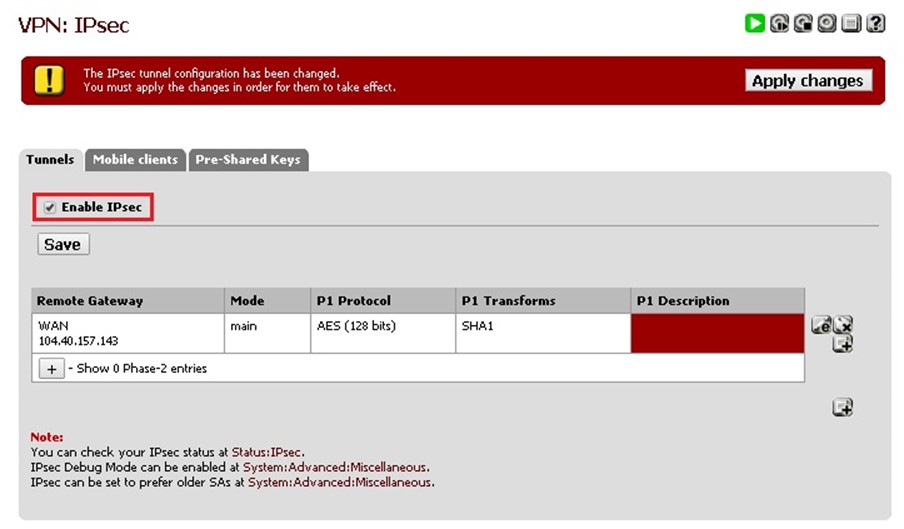

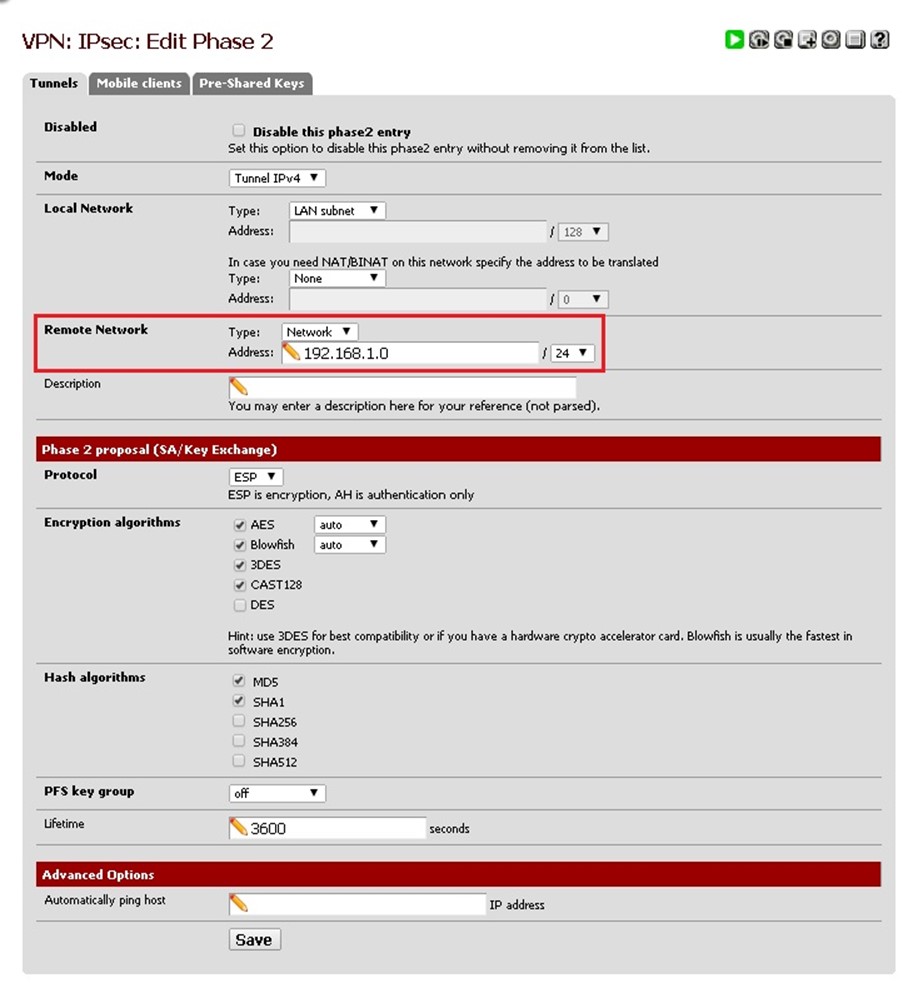

Tekrar Tunnels tabına dönüyüz. Enable IPsec seçtikten sonra kaydediyoruz ve apply changes diyoruz. Daha sonra ise Show 0 Phase-2 entries yanındaki artı (+) yı tıklıyoruz.

Resim-16

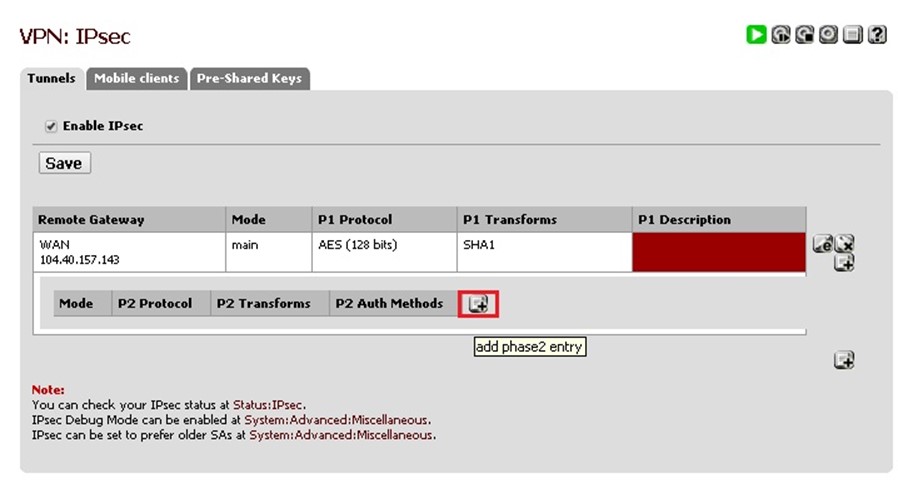

Resim-17

Bu adımda değiştirmemiz gereken nokta Azure tarafında hangi Subnet kullanıyorsanız Remote Network altında yer alan Address kısmında belirtmeniz gerekmektedir. Daha sonra ayarları kaydedip Apply Changes diyoruz.

Resim-18

Ayarları kaydettikten sonra kontrolümüzü yaptığımızda başarılı bir şekilde işlemimiz tamamlamış oluyoruz.

Resim-19

Bu bölümümüzde Microsoft Azure ile On-Promise yapınızda eğer Pfsense kullanıyorsanız nasıl Site to Site VPN yapabiliriz i anlatmaya çalıştım. Eğer yapınızda Microsoft RRAS var ise aşağıdaki linkten nasıl yapılandırabileceğinizi detaylı bir şekilde bulabilirsiniz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar