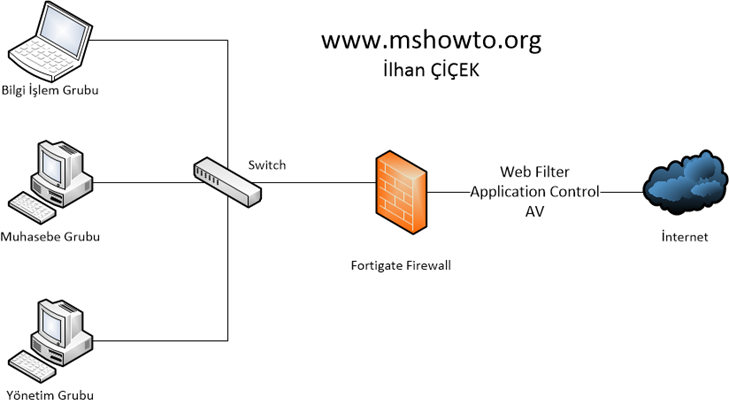

Resim-1

Fortigate’de IP Bazlı Kural Yazma

Bu makalemizde sizlere Fortigate Firewall cihazında IP bazlı güvenlik kuralının nasıl yazılacağını göstereceğim. Sizlere 3 farklı personel grubu için ayrı ayrı oluşturacağımız Web Filter, Application Control ve AV profillerini ilgili IPv4 kurallarına nasıl uygulayacağınızı ve politika sıralamasını nasıl yapmanız gerektiğini anlatacağım.

Örneğimiz de 4 Adet IPv4 Policy kuralı yazacağız.

- Bilgi İşlem Kuralı

- Muhasebe Kuralı

- Yönetim Kuralı

- Genel Kural

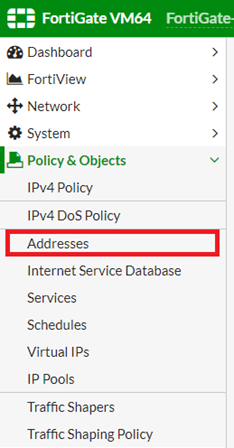

Adım 1

Öncelikle örneğimiz de IP adresi tanımlamayı ve bu IP adresi bir IP grubuna nasıl ekleyeceğimizi göstereceğiz. Biz örneğimizde sadece 1 tane IP Address tanımlamasının nasıl yapılacağını göstereceğiz. Diğer birimler içinde aynı adımlar takip edilmeli. Fortigate cihazımızda oturum açtıktan sonra menüden Policy & Objects altından Addresses alanına geliyoruz.

Resim-2

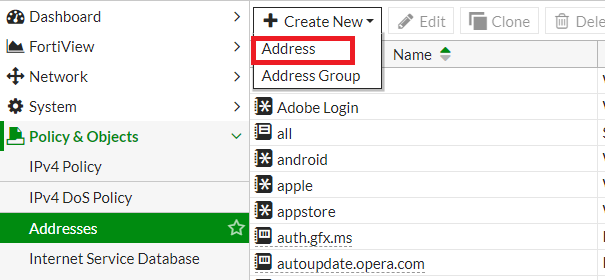

Bu kısımda gelen ekranımızda Create New altından Address seçeneğine tıklıyoruz.

Resim-3

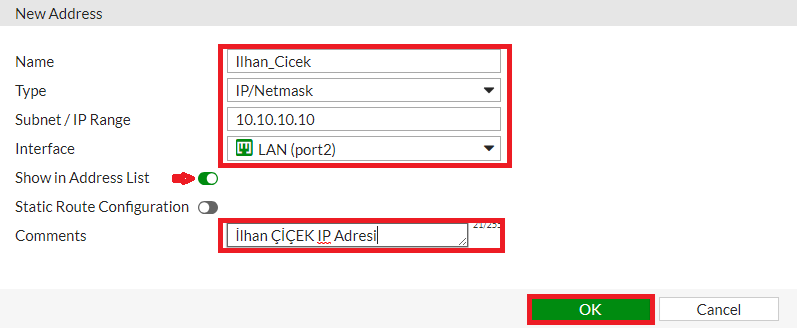

New Address ekranında gerekli alanları tanımlayıp Ok butonuna basarak IP Address tanımlamamızı yapıyoruz.

Resim-4

Buradaki alanların açıklamaları aşağıdaki gibidir.

Name: Açıklayıcı bir isim tanımlaması belirliyoruz.

Type: IP tanımlamasının türünün ne olacağını belirliyoruz.

FQDN: Bir FQDN tanımlaması yapabiliriz.

Geopraphy: Ülke tanımlaması yapabiliriz.

IP Range : IP bloğu tanımlaması yapabiliriz.

IP/ Netmask : IP / Netmask tanımlaması yaparak bir IP tanımlayabiliriz.

Wildcard FQDN: Bir wildcard FQDN tanımlaması yapabiliriz.

Interface : IP tanımlamasını yapacağımız Interface seçiyoruz.

Show in Address List: Adres listesinde görünmesi için bu seçeneği aktif ediyoruz

Static Route Configuration : Bir statik Route tanımlamasında kullanacak isek bu seçeneği aktif ediyoruz.

Comments: Bir açıklama yazabilirsiniz.

Adım 2

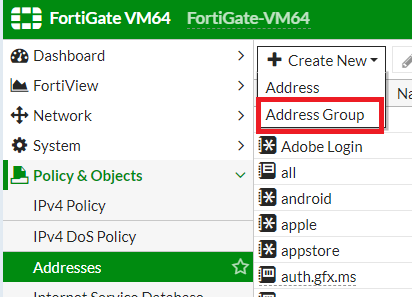

Daha sonra bir Address grubu oluşturmak için Addresses tabında Create New altından Address Group seçeneğini seçiyoruz.

Resim-5

Yeni bir Address Group tanımlaması için gerekli alanları anlayacağımız şekilde dolduruyoruz. Members alanına tıklandığında sağ tarafta Select Entries alanı açılıyor. Buradan ilgili IP adresini seçiyoruz. Sonra alt kısımdan Close butonuna basarak kapatıyoruz.

Resim-6

İlgili alanların açıklaması aşağıdaki şekildedir.

Group Name : IP Address grubumuz için anlaşılır bir isim veriyoruz.

Members : Gruba dahil edeceğimiz kullanıcıları seçeceğimiz alanımız.

Show in Address List: Adres listesinde gözükmesi için aktif yapıyoruz.

Comments : Gerekli ise bir açıklama giriyoruz.

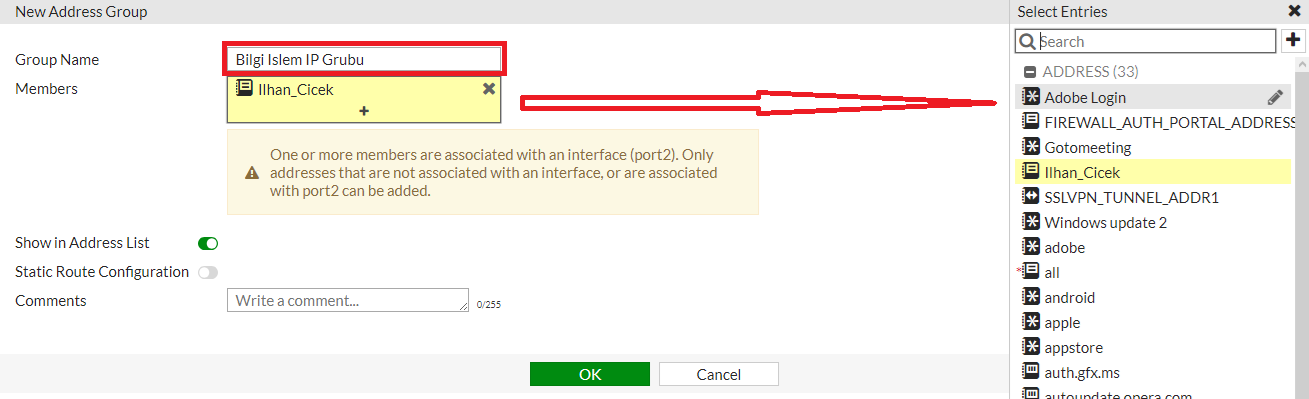

Böylelikle ip ve grup tanımlamamızı yapmış olduk. 3 Grup için de tanımlamalarımızı yaptığımızda Addresses alanımız aşağıdaki şekilde olacak. (Bu şekilde görülmesi için sağ kısımdan Group seçeneğini seçiyoruz.)

Resim-7

Adım 3

IP adresi ve IP grubu tanımladıktan sonra sıra geldi Security Profiles tanımlamaları yapmaya. Örneğimiz için yine sadece Bilgi işlem grubu için tanımlamamızı yapacağız. Diğer gruplar için de aynı adımlar takip edilerek gerekli kurallar yazılabilir.

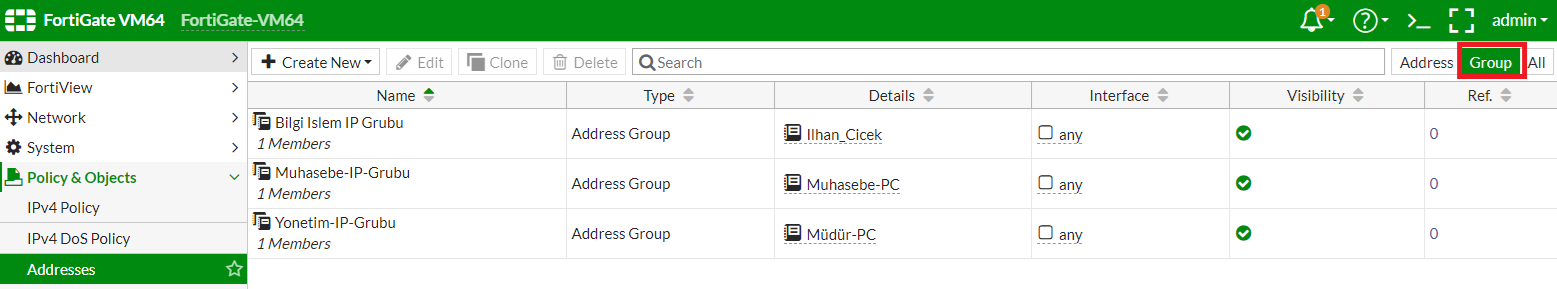

Öncelikle AV(Antivirüs) profilimizi oluşturacağız. Oluşturacağımız profili tüm politikalarımız da ortak kullanacağız. AV politikası oluşturmak için Security Profiles menüsü altından AntiVirus tabına tıklıyoruz. Tüm politikalarda ortak kullanacağımız için ayarlarımızı aşağıdaki şekilde yapıyoruz.

Resim-8

İlgili alanların açıklaması aşağıdaki şekildedir.

Name : Hangi grup kuralı için kullanılacak ise anlaşılır bir isim veriyoruz. Bir ortak kullanacağımız için varsayılan politika üzerinde değişiklik yapıyoruz.

Comments: Anlaşılır bir açıklama yazıyoruz.

Scan Mode: Tarama modunu belirliyoruz.

Detect Viruses: Bulunan virüslere karşı oluşturulacak tepkiyi belirliyoruz. Bloklayabiliriz veya monitör et diyebiliriz.

Inspection Options

Treat Windows Executables in Email Attachments as Viruses : E-posta eklerindeki Executables dosyaları virüs olduğunu düşünebiliriz.

Include Mobile Malware Protection: Mobil kötü amaçlı yazılım korumasını aktif ediyoruz.

Adım 4

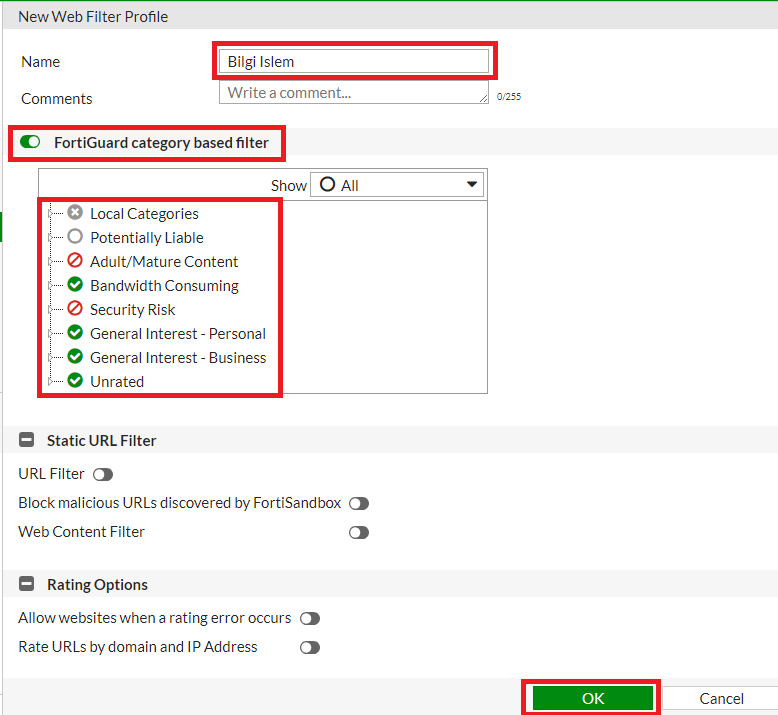

Şimdi ise Bilgi işlem grubumuz için bir Web Filter oluşturacağız. Aynı şekilde diğer birimler için de gerekli filtreleme kurallarını oluşturabilirsiniz.

Security Profiles menüsü altından Web Filter tıklıyoruz. Edit Web Filter Profile ekranında sağ üst köşeden + butonuna basarak yeni bir Web Filter oluşturuyoruz. Gerekli alanları aşağıdaki şekilde belirliyoruz.

Resim-9

İlgili alanların açıklamaları aşağıdaki şekildedir.

Name: Web Filter Profile için anlamlı bir isim belirliyoruz.

Comments: Bir açıklama yazıyoruz.

FortiGuard Category Based Filter: Kategori tabanlı filtreleme seçeneğimizi aktif edip. İzin vereceğimiz kategorileri belirliyoruz.

Static URL Filter : Kategori bazlı değil de statik olarak web sitelerini belirleyecek isek bu alanı seçiyoruz. FortiGuard Category Based Filter alanını kapatıyoruz.

Rating Options : Bu alanda ise fortiguard servislerine erişilemediğinde nasıl davranılacağını belirliyoruz.

Adım 5

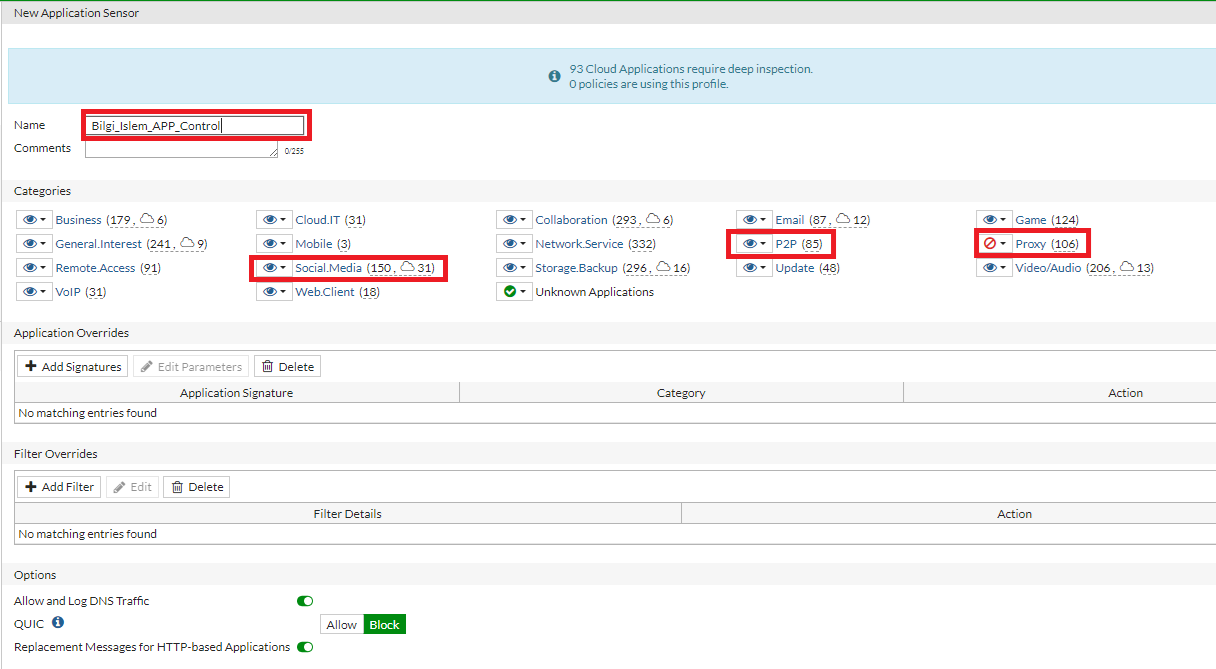

Application Control için gerekli tanımlamalarımızı yapacağız. Aynı şekilde yine bilgi işlem grubu için tanımlamızı yapıyoruz. Diğer gruplar için de aynı adımlar takip edilerek tanımlamalar yapılabilir.

Security Proflies menüsü altından Application Control alanına geliyoruz. Edit Applicaiton Sensor ekranında sağ üst kısımdan + butonuna basarak yeni bir Application Control oluşturuyoruz. Ben örneğimizde aşağıdaki şekilde yapılandırdım. Siz kendiniz uygun olacak şekilde yapılandırabilirsiniz.

Resim-10

İlgili alanların açıklaması aşağıdaki şekildedir.

Name: Application Control için anlamlı bir isim belirliyoruz.

Comments: Bir açıklama yazıyoruz.

Categories: Ekranda gözüken kategorilerden size uygun olanları açıp kapatabiliriz.

Application Overrides : Bu alanda ise kategorisi kapatılıp ama açılması gerekli uygulama var ise belirliyoruz.

Filter Overrides: Filtrelemede tarama dışı bırakacağımız uygulamaları belirliyoruz.

Adım 6

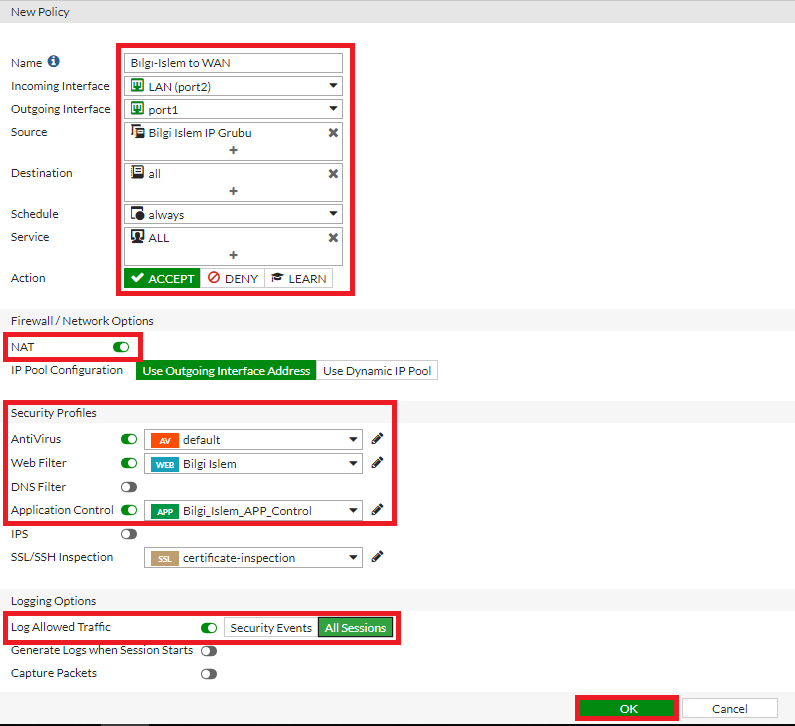

Son olarak sıra geldi belirlediğimiz AV, Web Filter ve Applicaiton Control ayarlarımızı IPv4 Policy ler üzerinde uygulamaya. Bu işlemi yapabilmek için Policy & Objects menüsü altından IPv4 Policy kısmına tıklıyoruz. Karşımıza gelen ekranda Create New seçeneğine tıklayarak kurallarımızı oluşturuyoruz. Tüm gruplarımız için aynı şekilde politika oluşturuyoruz.

Resim-11

New Policy ekranındaki alanların açıklamaları aşağıdaki şekildedir.

Name : Politika için tanımlayıcı bir isim veriyoruz.

Incoming Interface : Lokal IP Interface seçiyoruz

Outgoing Interface : WAN IP Interface seçiyoruz.

Source : Kaynak olarak hangi ip grubunu kullanmak istiyor isek o grubu ilgili alana tıklayarak seçiyoruz.

Destination : Hedef olarak ALL seçiyoruz.

Schedule : Bir zaman dilimi tanımlayacak isek bunu belirliyoruz.

Service: Hani servislere izin verecek isek belirliyoruz.

Firewall / Network Options : seçeneği altından NAT özelliğini aktif ediyoruz.

Security Profiles: Bu alanda bilgi işlem grubu için ayarlamış olduğumuz AV, Web Filter ve Application Control politikalarımızı seçiyoruz.

Logging Options : Bu alandan ise loglama ile ilgili seçeneğimizi belirliyoruz.

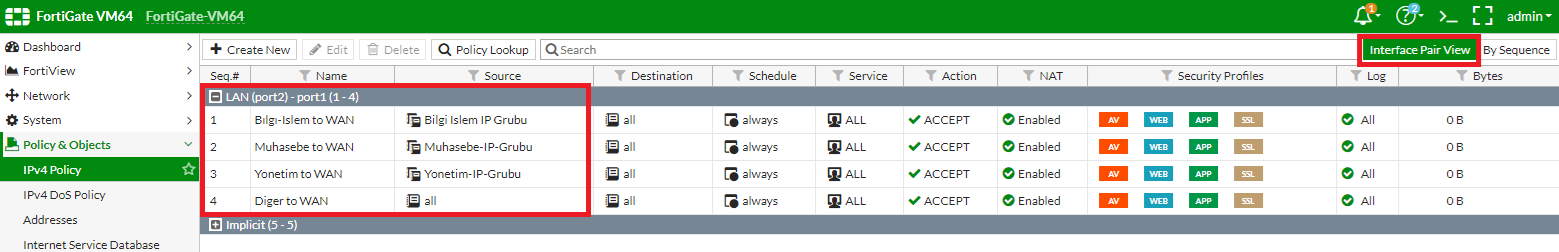

Tüm işlemlerimizi tamamladıktan sonra IPv4 Policy altındaki ekran görüntümüz aşağıdaki şekilde olacaktır. Fortigate de kurallar yukarıdan aşağıya doğru çalıştığı için sıralamamızı buna göre yapıyoruz. IP bazlı yazdığımız kuralları yukarıya koyarken diğerleri için en alta bir standart kural yazıyoruz.

Resim-12

Bu makalemizde sizlere örnek bir topoloji üzerinden birden farklı IP grubu için nasıl AV, Web Filter ve Application Control politikalarını nasıl oluşturacağımızı, IPv4 politikasında nasıl kullanacağımızı gösterdim.

Bir sonra ki yazıda görüşmek dileğiyle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org

TAGs: fortigate, fortigate ipv4 policy, web filter, application control, ip tabanlı kural yazma, fortigate ip bazlı kural yazma

Anlaşılır ve faydalı bir anlatım olmuş. Emeğinize sağlık.

Merhaba İlhan Hocam, Fortigate 100E kullanıyoruz. Bu cihazların IP rezervasyon limitini artırmak mümkün müdür? Bu konu hakkında da bilgi verebilir misiniz?

Merhaba Mustafa Bey ;

Max value table a baktığımız da bu değer 1024 olarak gözükmektedir. Onu maalesef artıramıyoruz.

https://docs.fortinet.com/max-value-table