Bu makalemiz de sizlere Fortigate Firewall cihazı ile AD entegrasyonunu nasıl yapacağınızı göstereceğim. Yapımız da bir Active Directory yapısı var ise en iyi yöntem AD gruplarını kullanmaktır. Bu sayede firewall loğlarında kullanıcı adlarını görebiliriz. Domain Controler kullanıcıların kimliğini doğruladığından Fortigate cihazının kullanıcıları doğrulaması gerekmemektir. Fortigate sadece kullanıcının hangi kurala uygun olduğunu tespit edip kullanıcıya izin verir veya engeller.

Bu yazımız da sizlere FSSO – Poll Active Directory Server / Fortigate AD Entegrasyonu kurulumu nasıl yapacağımızı sizlere göstereceğim.

Pool Active Directory Server Kurulumu

Bu yöntemde kullanıcıların doğrulanması için Active Directory sunucumuza herhangi bir program kurmadan işlem yapmak istediğimizde kullanacağımız bir yöntem olarak Pool Active Directory Server metodunu kullanacağız. Fortigate kullanıcı gruplarını AD’den sorgulamak için LDAP bağlantısını kullanır.

1.Adım LDAP Sunucu Tanımlanması

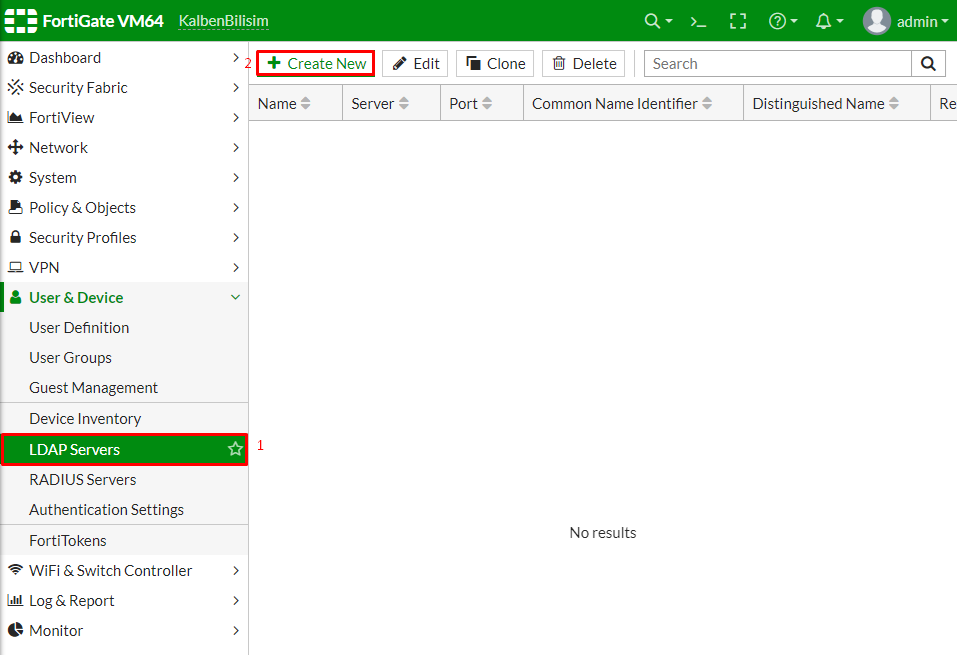

User & Device menünü altından LDAP Servers menüsüne gelerek karşımıza gelen ekranda Create New butonuna tıklıyoruz.

Resim-1

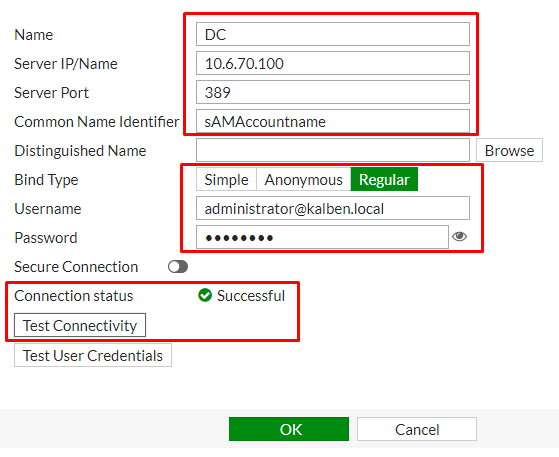

Resim-2

Gerekli alanları Resim 2 ‘deki şekilde doldurduktan sonra Test Connectivity butonuna basarak bağlantımızı test ediyoruz.

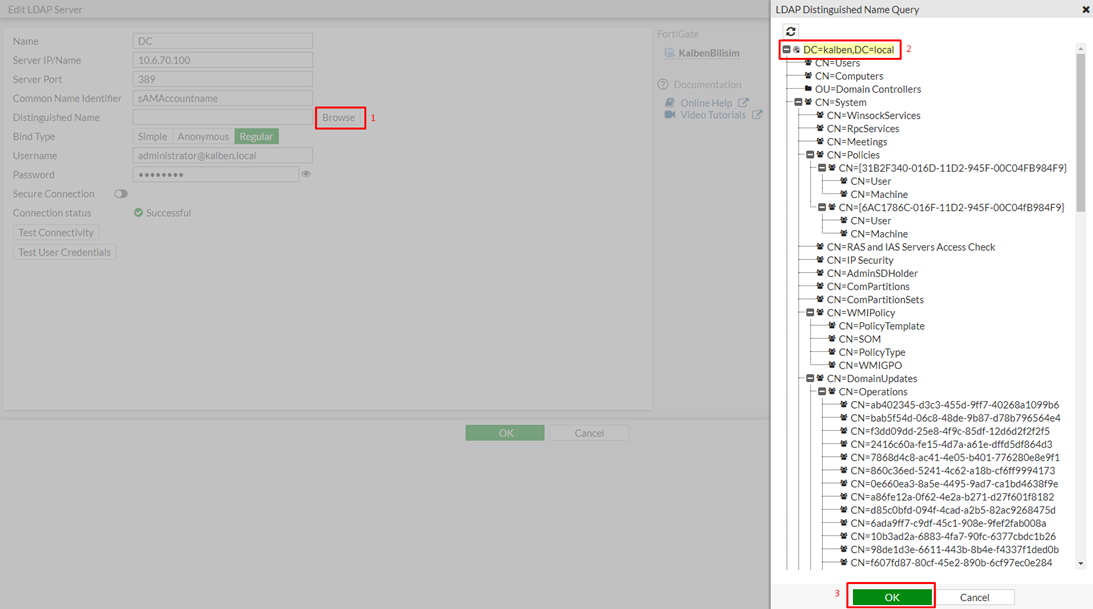

Testimiz başarılı olduğunda Browse tuşuna basarak LDAP Distinguished Name Query’yi seçiyoruz.

Resim-3

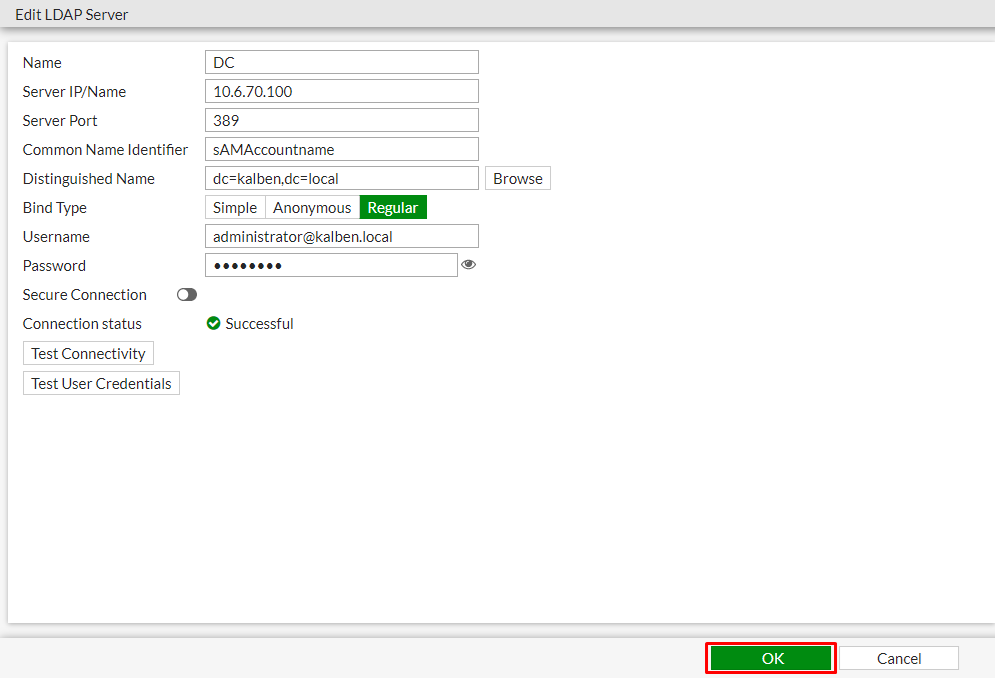

Gerekli alanlarımızı tamamladıktan sonra OK butonuna basarak LDAP sunucu ekleme işlemimizi tamamlıyoruz.

Resim-4

2.Adım Fabric Connectors Tanımlanması

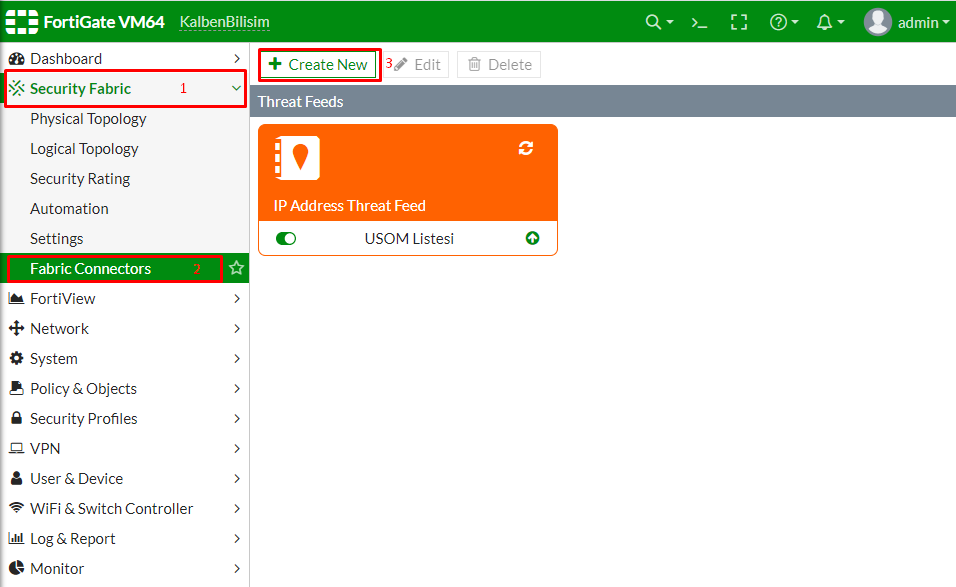

Security Fabric menüsü altından Fabric Connectors alanına tıklıyoruz.

Daha sonra Create New butonuna tıklıyoruz.

Resim-5

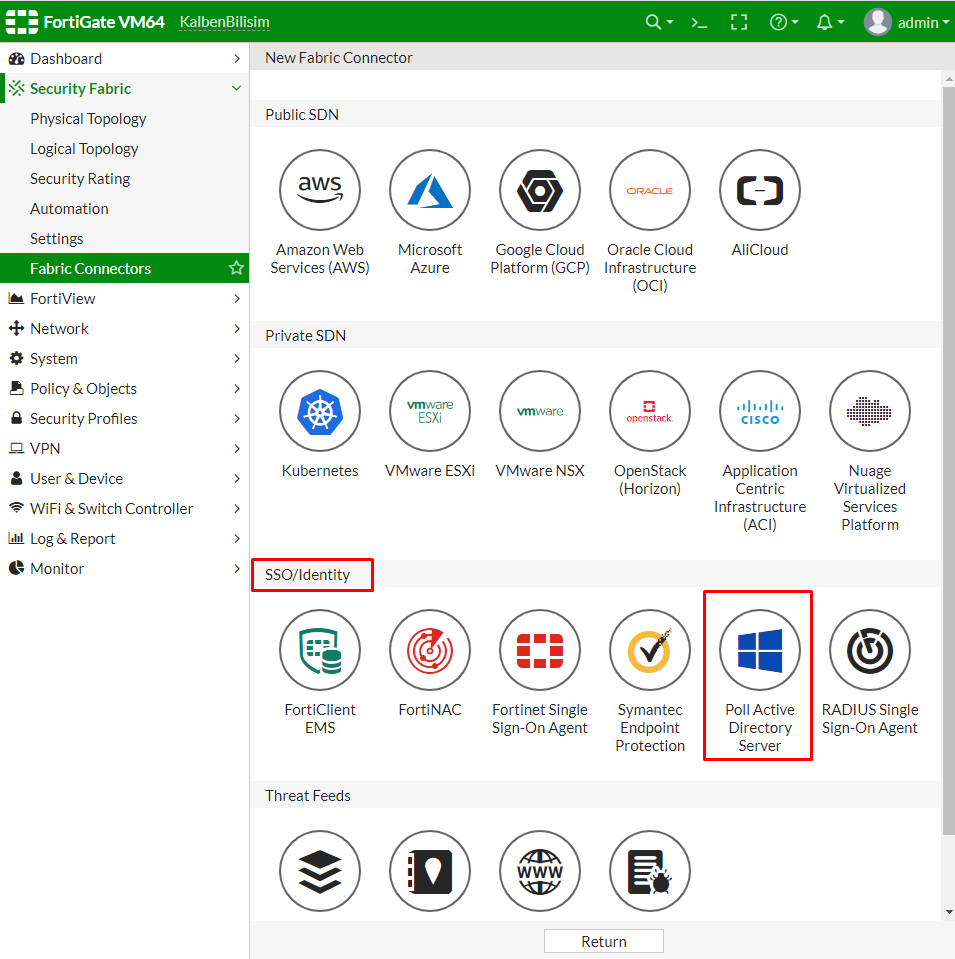

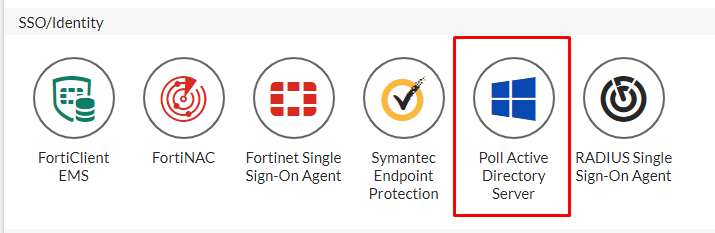

Karşımıza gelen ekranda SSO/Identity alanı altından Pool Active Directory Server seçeneğini seçiyoruz.

Resim-6

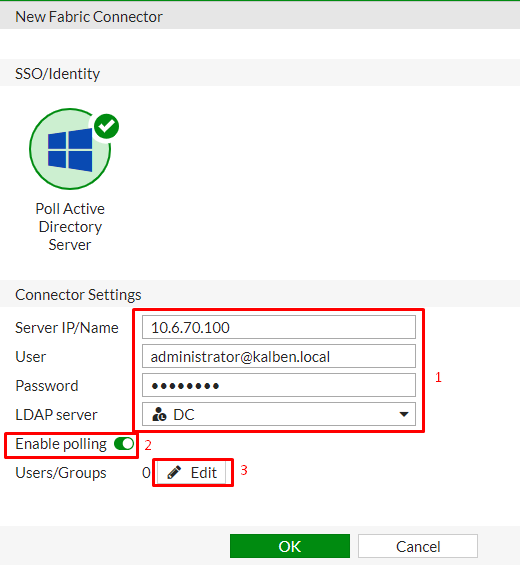

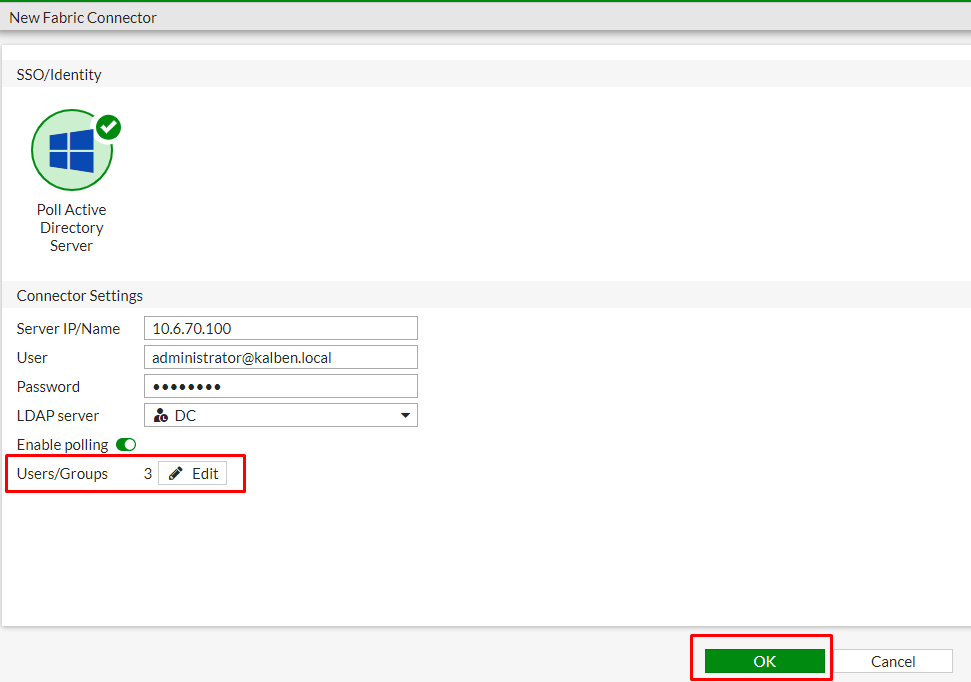

Yeni Connector ayarlarımızı girdikten sonra Users/Gorups yanındaki Edit butonuna basarak firewall üzerinde kullanmak istediğimiz grupları seçiyoruz. Burada LDAP server alanından daha önce tanımladığımız LDAP sunucuyu seçiyoruz.

Resim-7

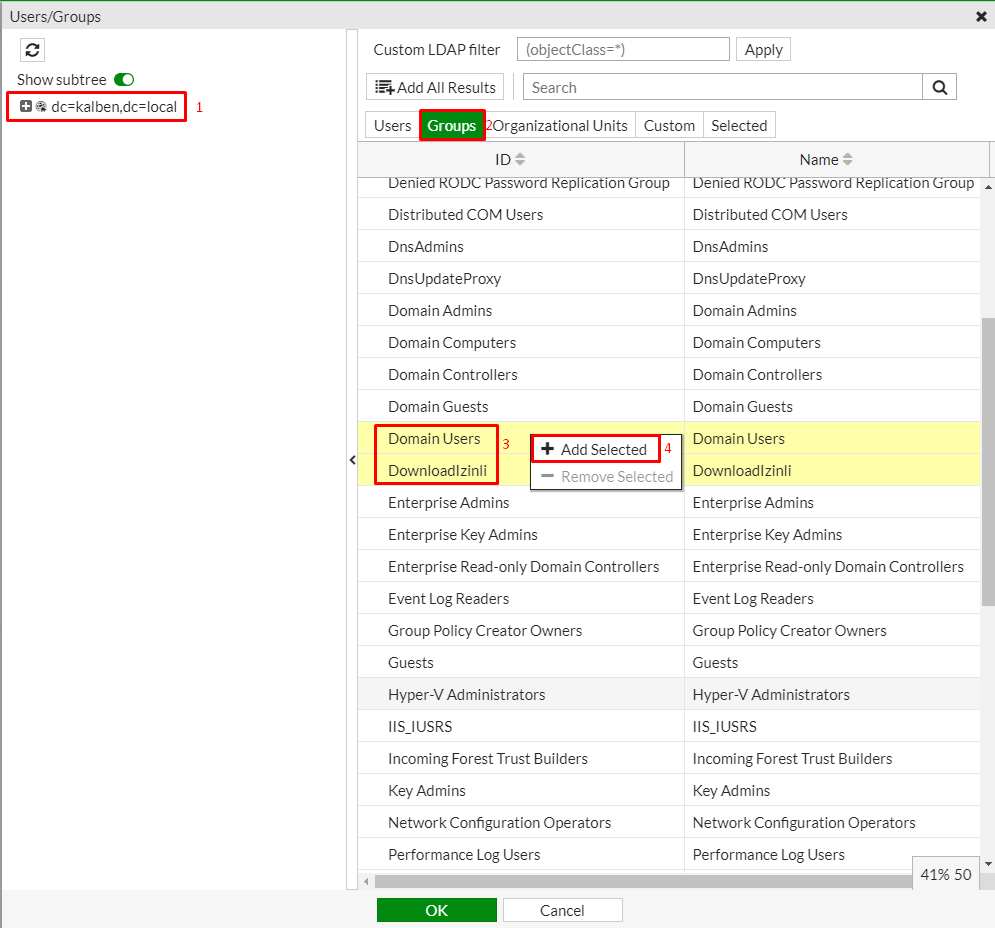

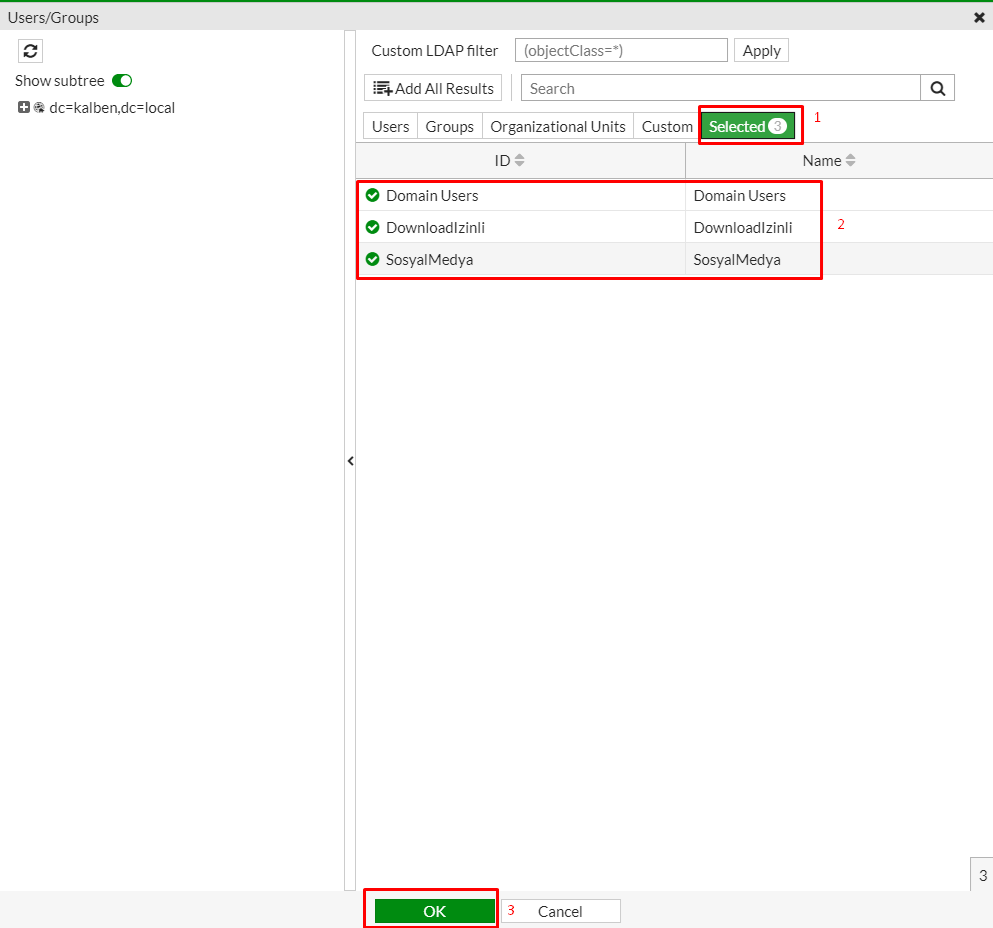

Users/Groups altında LDAP Distinguished Name seçili iken Grups tabına gelip seçmek istediğimiz grupları ctrl tuşuna basılı tutarak seçiyoruz. Daha sonra sağ tuşa basıp Add Selected alanına basıp istediğimiz grupları seçiyoruz.

Resim-8

Seçtiğimiz grupları Selected Alanından kontrol ettikten sonra OK butonuna basarak kayıt ediyoruz.

Resim-9

Users/Groups alanında seçtiğimiz grup sayısı doğru gözüküyor ise OK butonuna basarak işlemimizi tamamlıyoruz.

Resim-10

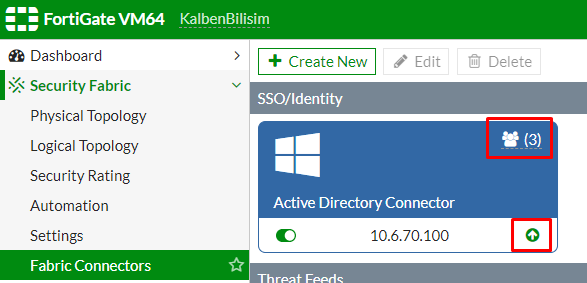

İşlemlerimizi tamamladığımızda Resim 11’deki şekilde gözükmesi halinde başarılı bir şekilde işlem tamamlanmış oldu.

Resim-11

3.Adım Kurallarda Grupların Kullanılması

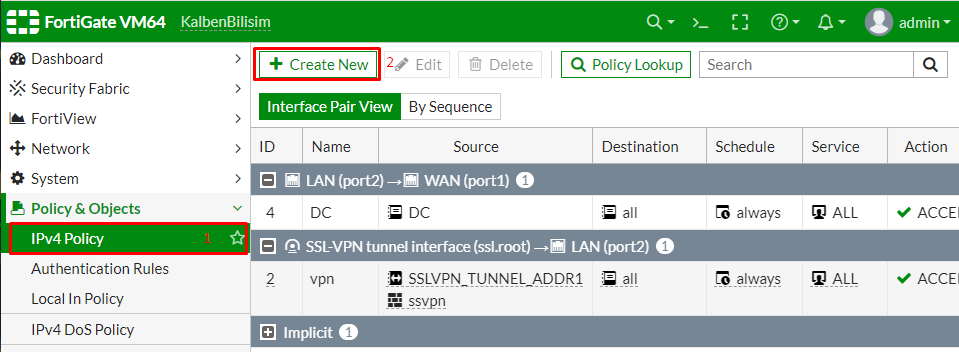

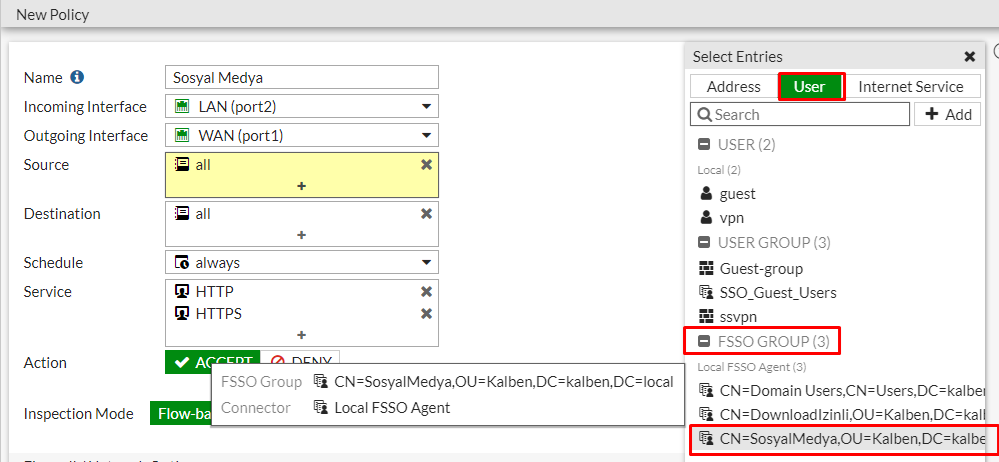

Policy & Object menüsü altından IPv4 Policy alanına geliyoruz ve Create New ile yeni bir kural yazıyoruz.

Resim-12

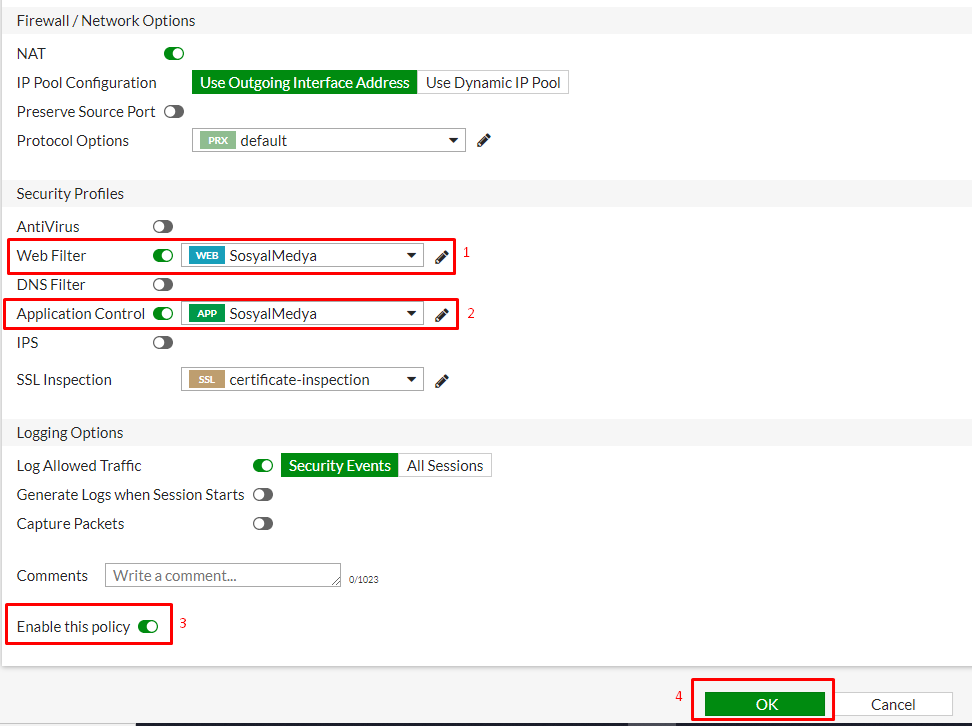

Kuralımıza Sosyal Medya ismini veriyoruz Incoming ve Outgoing arayüzlerini seçtikten sonra Source kısmında Address alanında All seçeneğini seçtikten sonra User alanına gelip FSSO Group altından Sosyal Medya grubunu seçiyoruz. Diğer alanları kendi istediğinize göre düzenledikten sonra Security Profiles altından Sosyal Medya’ya izin verdiğimiz profilleri seçiyoruz ve OK tuşuna basarak kuralımızı kayıt ediyoruz.

Resim-13

Resim-14

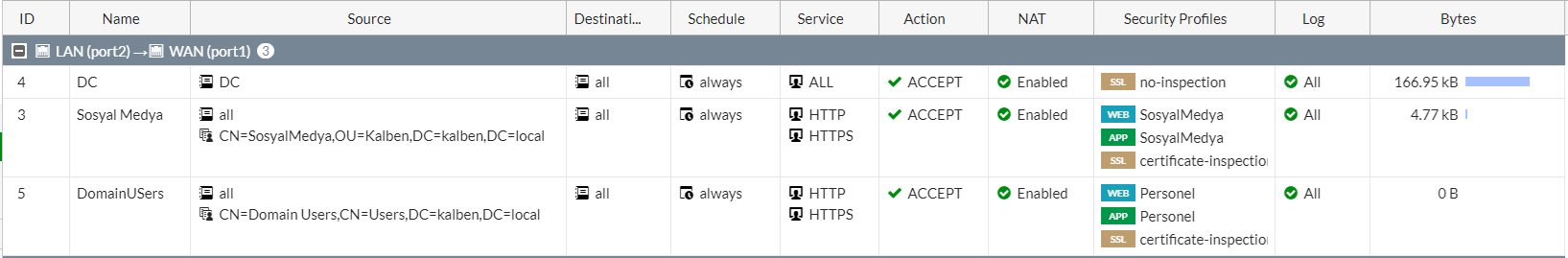

Sosyal Medya kuralımızı tanımladıktan sonra bunun dışında kalan gruplar içinde gerekli kuralları tanımlayabilirsiniz. Böylelikle Firewall cihazımızda kullanıcılarımızı AD gruplarına göre internete çıkmalarını sağlamış olduk.

Resim-15

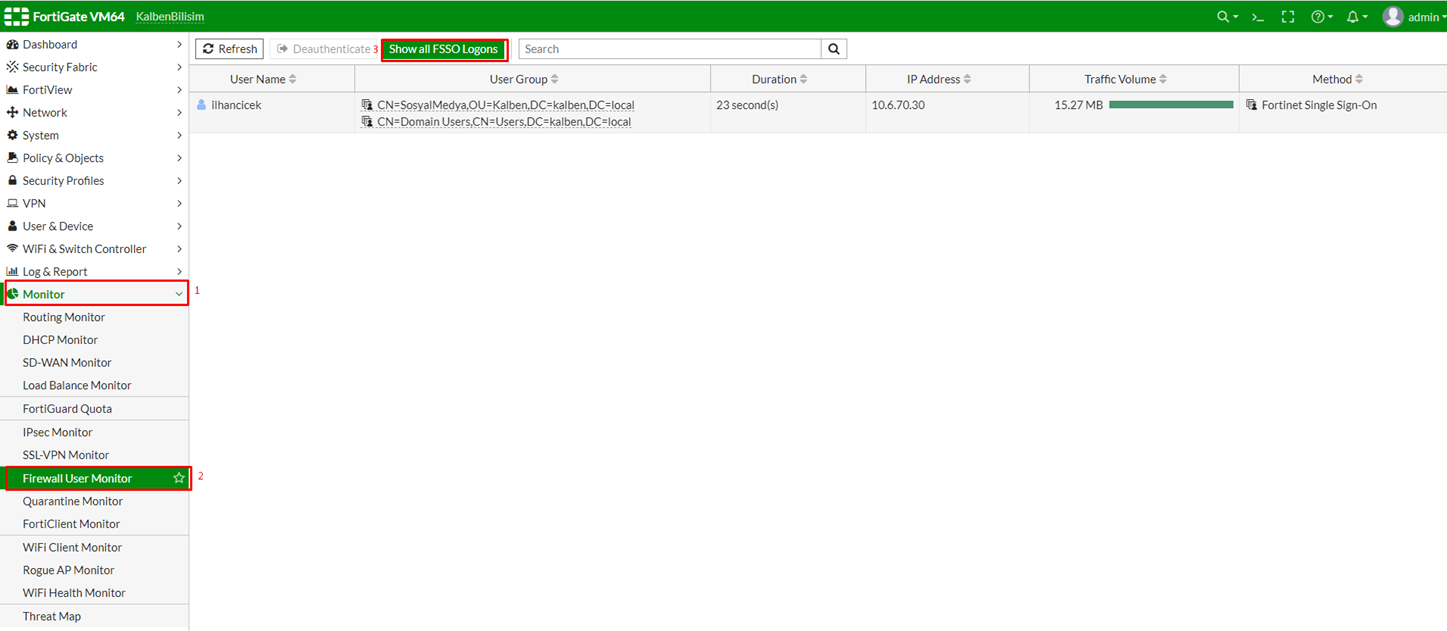

4.Adım Kullanıcılarımızı doğrulama

Monitor menüsü altından Firewall User Monitor alanına geldiğimiz de

domainimize bağlı olan kullanıcılarımızı görebiliriz. Ve burada kullanıcıların hangi gruplara üye olduğunu da görebiliriz. Burada eğer FSSO kullanıcılarımızı göremiyorsanız Show all FSSO Logons alanına tıklamanız gerekmektedir.

Resim-16

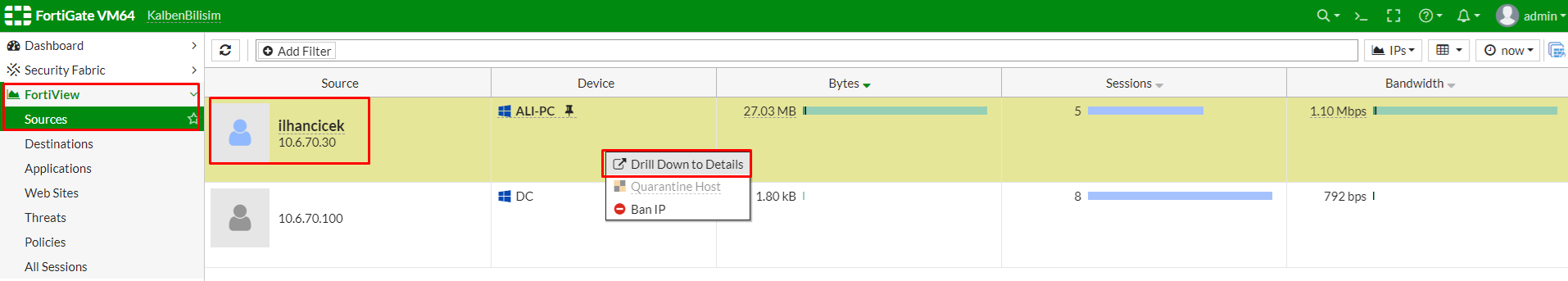

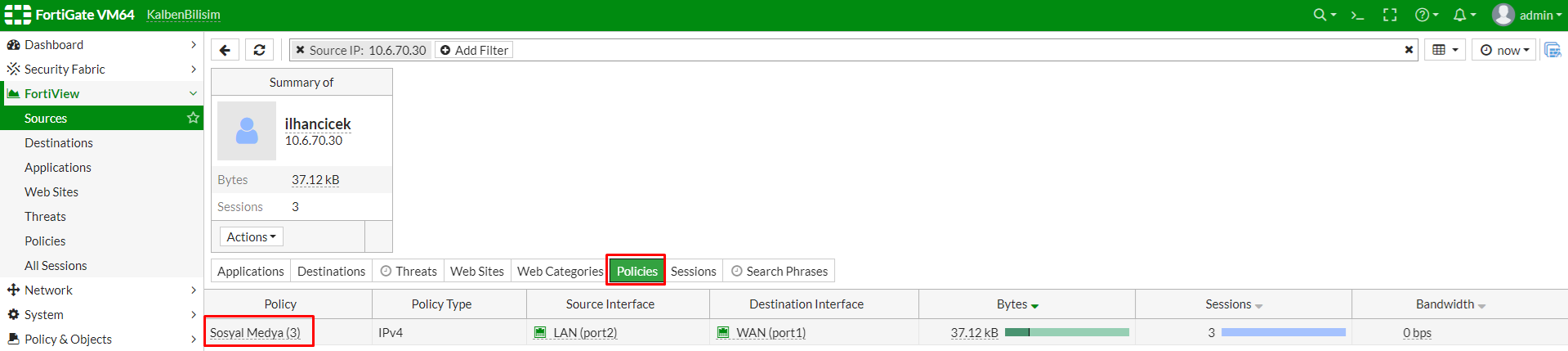

Son olarak kullanıcılarımız loğunu görmek için ise Fortiview altından Source menüsüne geldiğimiz de kullanıcılarımızın kullanıcı adlarını görebiliriz. Ve bu alanda kullanıcıya sağ tıklayıp Drill Down to Details tıklayıp kullanıcımızın hangi kuraldan çıktığı hangi sitelere gittiğini, hangi uygulamalara gittiği vb durumları takip edebilirsiniz.

Resim-17

Resim-18

Böylelikle makalemizin sonuna gelmiş olduk. Fortigate cihazımızda AD gruplarımızı nasıl kullanacağımızı görmüş olduk.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org

TAGs: Fortigate, Fortigate AD Entegrasyonu, Fortigate Pool Active Directory Server , Fortigate’de AD Gruplarını kullanma

Merhaba Oktay Bey ;

FSSO ölçeklenebilir, Oturum açma loglarını yakalama konusunda daha iyidir çünkü direk logları toplayarak merkezi bir yapıdan firewall ile iletişim kurar. Pool AD modunda ise sunucuya herhangi bir yazılım kurulmaz ve belirli aralıklarla sunucuya sorgular gönderilir. Birden fazla DC var ise her DC’ye sorgu gönderilmesi gerekir. Oturum açma logu kaçırabilir çünkü belirli bir geçikme olabilir sorgulama sırasında.

Domain Controler sunucularına yazılım kurulması istenmeyen durumlarda pool AD yapısı kullanılıyor daha çok.

Hocam Selamlar, Bu Pool AD entegrasyonuyla Sunucuya Kurulan FSSO arasında teknik olarak farkları nelerdir.