Büyüklü küçüklü birçok firma tehditlere karşı koruma sağlayan cihazlara yönelmekte ve ne olursa olsun kullanmak istemektedirler. Bundan dolayı birçok üretici tehditlerin tamamını tek bir cihazla engelleyebilen “Bütünleşik Güvenlik Sistemleri” (yani UTM cihazları) ürünler piyasaya sürmüşlerdir. UTM, sadece saldırılara karşı koruyan geleneksel güvenlik duvarları ve VPN hizmetini değil, aynı zamanda çoklu sistemler tarafından kullanılan içerik filtreleme, spam mail filtreleme, saldırı tespit sistemi, casus yazılım engelleme ve ağ geçidin de anti virüs görevlerini de yürüten gelişmiş cihazlardır. Bu cihazlar aynı zamanda tümleşik yönetim, kontrol ve log tutabilme özelliklerine sahiptir.

Şimdi bu özellikleri içinde barındıran FortiGate 110C firewallun kurulum ve ayarlarının nasıl yapılması gerektiğini inceleyelim.

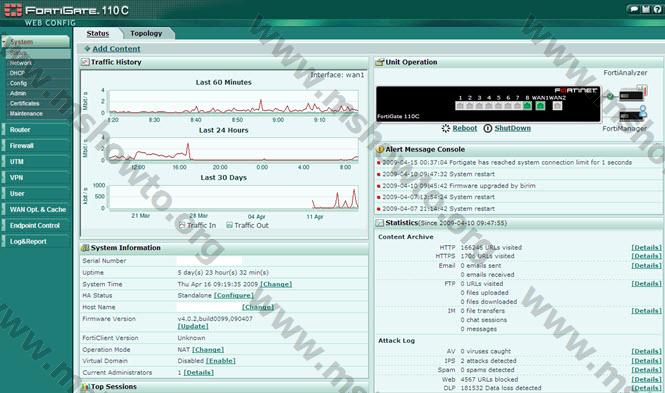

1) Fortigate 110C default internal ipsi 192.168.1.99 dur.Wan1 ipside 192.168.100.99 dur. https://192.168.1.99 yazılarak kullanıcı adı ve şifre ekranına geliyoruz. Default kullanıcı adına admin, password boş bırakarak login oluyoruz.

Resim – 1

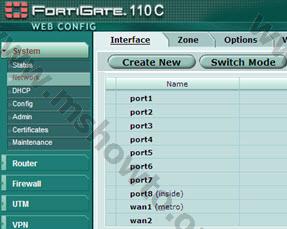

2) Öncelikle Fortigate 110C switch mod da geldiğinden bunu interface moda çekiyoruz. Bu işlemi System > Network menüsünde bulunan Interface Mod a tıklayarak yapıyoruz.Eğer bağlantınız kesilirse cihaza konsol dan bağlanıp aşağıdaki komutları girerek internal portuna erişim için izin vermemiz gerekiyor.

FG110C # config system interface

FG110C (interface) # edit port1

FG110C (port1) # set allowaccess http https ping

FG110C (port1) # end

Resim – 2

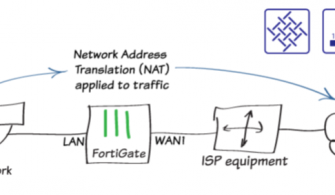

3) Bu işlemin ardından firewall üzerinde inside ve outside bacaklarını konfigure etmeye başlayabiliriz. Inside bacağı firewallun iç networke bakacak bacağı olduğundan buraya local network de kullandığımız ip segmentinden bir ip veriyoruz. Bu ipyi bilgisayarlarda gateway olarak kullanacağız.

Outside bacağı içinde eğer modem kullanıyorsak ve modemi bridge olarak ayarladıysak ilgili bacağı editleyip (Örneğin wan1) PPPoE yi tıklayarak ttnet kullanıcı adı ve parolamızı giriyoruz. Modemi bridge değil nat olarak ayarladıysak, modemin ipsini local networkte kullanılan ip segmentinden farklı bir ip veriyoruz. Örneğin modemin ipsi 192.168.2.1 ise wan1 in ipsini 192.168.2.2 olarak verebiliriz.

4) Sonrasında System > Network > Options a girerek Türk Telekom a ait DNS sunucularının ipsini giriyoruz. Primary DNS Server 195.175.39.39,Secondary DNS Server 195.175.39.40

Resim – 3

5) System > Admin > Administrators altından Create New i tıklayarak yeni kullanıcı tanımlamaları yapabiliriz.

Resim – 4

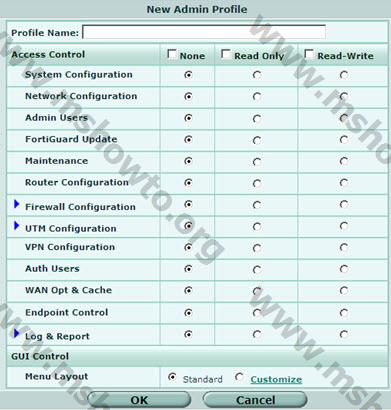

6) System > Admin > Admin Profile altından Create New i tıklayarak yeni kullanıcı profile ya da read only profile oluşturup Administrators altında tanımladığımız kullanıcıları oluşturduğumuz gruba member edebiliriz.

Resim – 5

7) System > Admin > Settings altından Web Administration Port larını(Örneğin http://192.168.1.99 yazarak ulaştığımız firewallun http portunu 80 yerine 99 yaparsak http://192.168.1.99:99 şeklinde firewalla ulaşabiliriz),firewallun timeout süresini ve dil ayarlarını değiştirebiliriz.

Resim – 6

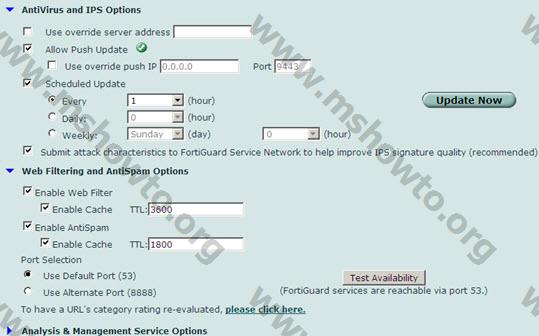

8) Firewall alındıktan sonra mutlaka http://support.fortinet.com register edilmelidir.Register işleminden sonra System > Maintenance > FortiGuard altından aşağıdaki seçeneklerin işaretlenmesi gerekmektedir.

Resim – 7

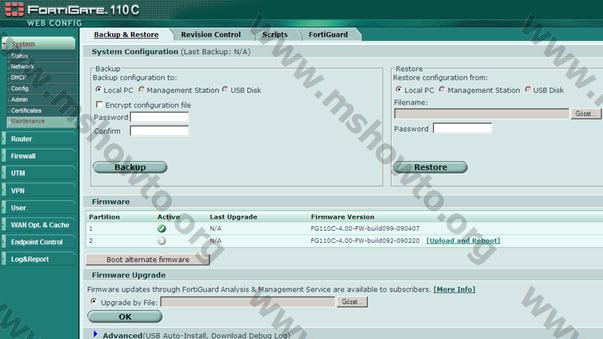

9) System > Maintenance > Backup&Restore altında System Configuration da backup bölümünden firewall yedeğimizi alabilir ya da restore bölümünden daha önce aldığımız yedeği açabiliriz. Ayrıca firmware bölümünde firewallumuzun Os ve fireware veriyonunu görebilir, firmware upgrade bölümünden de firewallumuzu bir üst firmware versiyonuna yükseltebiliriz.

Resim – 8

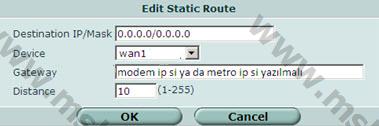

10) Router > Static > Static Route altına Create New i tıklayarak yeni bir route tanımlıyoruz. Route tanımını aşağıdaki şekildeki gibi yapabilirsiniz. Eğer iki ya da daha fazla hat üzerinden çıkış yapacaksanız, her hat için ayrı route tanımı yapmalısınız.

Resim – 9

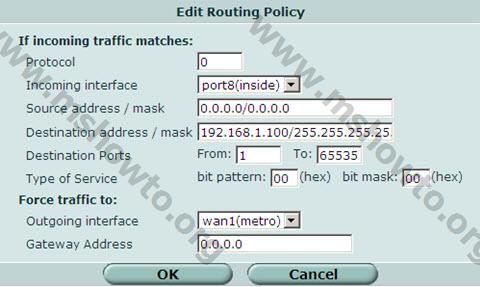

11) Eğer birden fazla hat üzerinden çıkış yapılacaksa hangi kullanıcının hangi hat üzerinden internete çıkacağını Router > Static > Policy Route altına tanımlama yaparak belirleyebiliriz.

Resim – 10

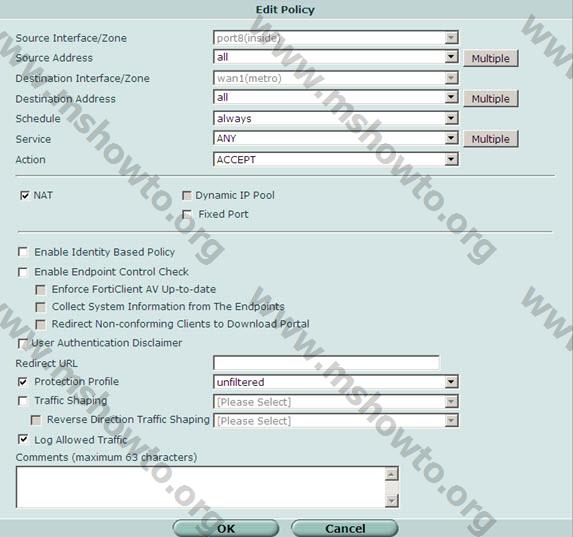

12) Firewall > Policy altından hangi kullanıcıların, hangi servislerle internet çıkacaklarını tanımlayabiliriz. Ayrıca çeşitli kısıtlamalar yaptığımız Protection Profile ları bu kurallarımıza ekleyebiliriz. Dışardan local network e bağlanabilmemiz için gerekli kuralları oluşturabiliriz.(Local networkten internete çıkabilmek için örnek bir kural aşağıdadır.)

Resim – 11

13) Firewall > Address altında kullanıcılarımızı oluşturup, ip adreslerini girebiliriz. Firewall > Address > Group bölümünde de oluşturduğumuz kullanıcılar için gruplar oluşturarak kullanıcılarımızı o gruplara ekleyebiliriz.

Resim – 12

14) Firewall > Service > Custom altına local network ten internete çıkış için ve dışarıdan local network e giriş için servisler tanımlayabiliriz.

Resim – 13

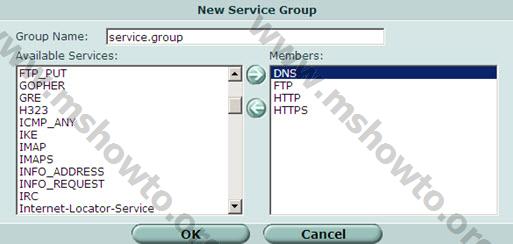

15) Firewall > Service > Group altında local network ten internete çıkış için ve dışarıdan local network e giriş için servis grupları oluşturarak policy lere tanımlayabiliriz.

Resim – 14

16) Firewall > Schedule altında Create New i tıklayarak yeni internet kullanım zamanları belirleyip bunları oluşturacağımız kullanıcı gruplarına Policy ile atayabiliriz. Bu sayede istediğimiz kullanıcılar interneti belirleyeceğimiz saatler arasında kullanabilirler. Recurring altında default olarak gelen bir Schedule bulunmaktadır. Örnek olarak haftaiçi hergün 09:00-17:00 arası internet kullanmasını istediğimiz gruba aşağıdaki şekilde bir Schedule tanımlayabiliriz.

Resim – 15

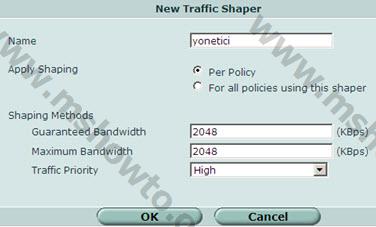

17) Firewall > Traffic Shaping altında Policy bazlı yada tüm Policyler için bant genişliği ayarlayabilir ve bunları istediğimiz kullanıcı gruplarının bulunduğu policylere uygulayabiliriz.Örneğin 4 mb adsl hat kullanılan networkte yöneticiler için 2 mb.,sunucular için 1 mb.,geriye kalan tüm kullanıcılar için kalan 1 mb. hat kullanılacak şekilde ayarlanabilir.

Resim – 16

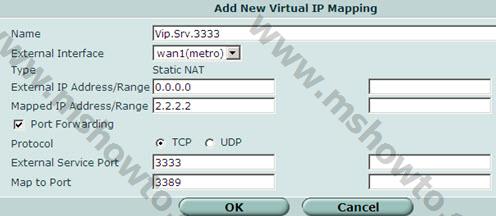

18) Firewall > Virtual IP > Virtual IP altında Create New i tıklayarak dışarıdan iç network e giriş için gerekli olan port yönlendirmelerini yapabiliriz. Örneğin dışarıdan iç network te bulunan sunucu ya da bilgisayara erişmek için default rdp portunun (3389) kullanılması çeşitli güvenlik açıklarına neden olabilir.3389 portu yerine dışarıdan başka bir portla iç network te bulunan sunucu ya da bilgisayara bağlanılabilir. Mesela iç network te bulunan 2.2.2.2 ipli sunucuya dışarıdan rdp ile erişmek için 3389 portu yerine 3333 portunu kullanalım. Virtual Ip tarafında aşağıdaki şekilde bir tanımlama yapılması gerekmektedir. Ayrıca eğer modem bridge olarak ayarlanmamışsa 3333 nolu portun modem den firewallun wan1 bacağının ipsine yönlendirilmesi gerekmektedir.

Resim – 17

19) Firewall > Virtual IP > Vip Group altında gruplar oluşturarak içlerine oluşturduğumuz Virtual Ip leri ekleyebiliriz. Böyle dışarıdan iç network e ulaşmak için oluşturduğumuz her Virtual Ip için ayrı ayrı policy yazmamıza gerek kalmaz.

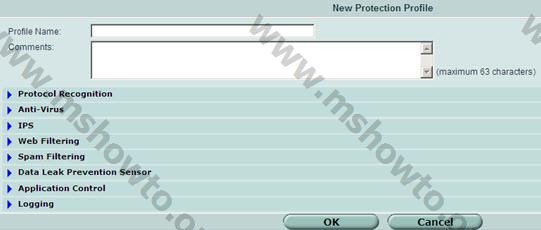

20) Firewall > Protection Profile altında oluşturacağımız Protection Profile ile kullanıcı gruplarının internete çıkışlarında hangi tür sitelere giremeyeceklerini belirleyebiliriz.

Anti-virüs tabından virüslere karşı belirtilen protokoller için tarama yaptırabilir, çeşitli dosya uzantılarını yasaklayabilir ya da izin verebiliriz. Ayrıca mail boyutlarını ayarlayabilir ve gönderilen her mailin sonuna disclamer/imza ekleyebiliriz.

IPS tabından sistem güvenliği açısından tehlike oluşturabilecek program ve atakları oluşturacağımız IPS Sensor ler ile kapatabiliriz.

Web Filtering > Web Content Block tabından http yi işaretleyerek, UTM > Web Filter > Web Content Block bölümde tanımlayacağımız girilmesi istenmeyen sitelerin bulunduğu listeyi option bölümünden ekleyebiliriz. Web Filtering > Web Content Exempt tabından http yi işaretleyerek, sınırlı yetkiye sahip kullanıcıların olduğu policy e UTM > Web Filter > Web Content Exempt bölümde tanımlayacağımız girilmesi istenen sitelerin bulunduğu listeyi option bölümünden ekleyebiliriz. Web Filtering > Web Url Filter tabından http ve https i işaretleyerek, kullanıcıların UTM > Web Filter > Url Filter bölümde tanımlayacağımız sadece belirli uzantılı sayfalara girmesini sağlayabiliriz.Örneğin bir grup kullanıcının sadece “.com.tr “ olan sitelere girmesini istiyorsak UTM > Web Filter > Url Filter > Create New i tıklayıp bir isim vererek Ok tıklıyoruz.Ardından oluşturduğumuz bu Url Filter içinde tekrar create new i tıklayarak *.-simple-block-enable yapıyoruz.Üstüne tekrar create new i tıklayarak .*\.com\.tr-Regex-Exempt-enable yapıyoruz.Mutlaka bu yukarıda olmalı. Web Filtering > FortiGuard Web Filtering > Enable FortiGuard Web Filtering http ve https i işaretleyerek aktif hale getirip istediğimiz policy deki kullanıcıların sex,porno içerikli sitelere girmesini,web üzerinden msn kullanmasını ya da internet üzerinden radyo dinleyip tv izlemesini yasaklayarak hattımızı yoracak ve sistem güvenliğimizi tehlikeye sokacak sitelerden kurtulabiliriz.

Spam Filtering tabından IP,url,e-mail adresi kontrolü yapabilir,yasaklı kelime grupları oluşturarak mail taramasını aktif hale getirebiliriz.

Data Leak Prevention Sensor tabından veri kaçaklarını önlemek için UTM > Data Leak Prevention bölümünde tanımladığımız sensorleri ekleyebiliriz.

Application Control tabından uygulama kısıtlamaları yapabiliriz.

Logging tabından da firewall üzerinde loglanmasını istediğimiz başlıkları seçip loglayabiliriz.

Resim – 18

21) UTM > AntiVirus > File Filter tabından yasaklamak istediğimiz dosya uzantılarını seçebiliriz.Config tabından Quarantine max. Boyutunu ve kaç gün kalacağını belirleyebiliriz.

UTM > Intrusion Protection > IPS Sensor tabından saldırılara karşı koruma sensorleri oluşturabiliriz. Ayrıca Dos saldırılarına karşı da Dos Sensorler oluşturabiliriz. Custom tabından yapmak istediğimiz yasaklara göre manuel signature tanımı yapabiliriz.

UTM > Web Filter > Web Content Block > Create New i tıklayarak yasaklamak istediğimiz kelimeleri ve siteleri blocklayabiliriz.

UTM > Web Filter > Web Content Exempt > Create New i tıklayarak izinli site adresleri grubu oluşturabilir ve kısıtlı kullanıcı gruplarına bu siteler için izin verebiliriz.

UTM > Web Filter > URL Filter > Create New i tıklayarak sadece belirteceğimiz siteler çıkış izni verebiliriz.

UTM > AntiSpam > altında üç farklı kategori bulunmaktadır. Bunlardan Banned Word gelen maillerin içindeki kelimelere göre spam koruması, IP Adress spam mail adreslerinin tanımlanmasını, E-mail Adress spamların geldiği mail adreslerinin yasaklanmasını sağlar.

UTM > Data Leak Prevention altından veri kaybını önlemek için sensorler ve kurallar oluşturup, yapılan işlemleri arşivleyebiliriz.

UTM > Application Control > Create New i tıklayarak im,p2p,Proxy (ultrasurf,freegate vs.),file-transfer ve oyunlar gibi bir çok uygulamayı yasaklayabilir ya da çalışmasına izin verebiliriz.

Resim – 19

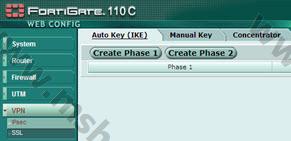

22) VPN için IPSec ,SSL ve PPTP olmak üzere üç seçenek sunulmuştur.Ancak PPTP için v4.0 da Virtual Domain enable olması gerekmektedir.(VPN kurulumu için detaylı anlatım ayrıca yayınlanacaktır.)

Resim – 20

23) User bölümünden Fortigate Firewall u eğer bir domain yapımız varsa Active Directory ile entegre çalıştırabiliriz. Bunun için Sunucu üzerine FSAE yazılımının yüklenmesi ve ayarlarının yapılması gerekmektedir.

Resim – 21

24) WAN Opimization & Cache,yoğun internet trafiği ve karmaşık şube yapılarına sahip lokasyonlar için ideal bir özelliktir.Oluşturacağımız kurallar ile yoğun kullandığımız protokollere (http,ftp vs.) tanımlayarak full optimization ya da web caching ve Şubeler arası VPN bağlantıları için noktadan noktaya wan optimization yapabiliriz.

Resim – 22

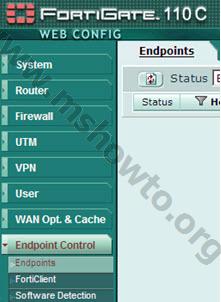

25) Endpoint Control networkünüzde End Point Security olduğunda kullanabileceğiniz bir eklentidir. Amacı Client bulunan konfigürasyonu kontrol etmek ve güncellemektir.

Resim – 23

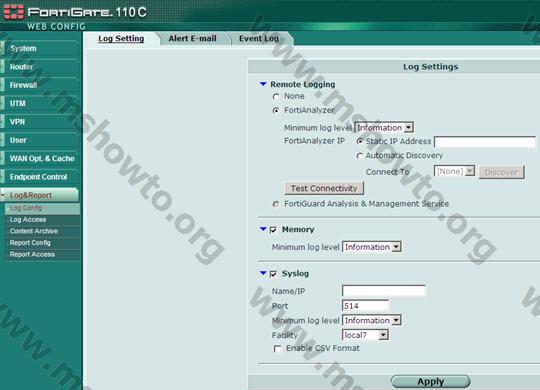

26) Log&Report > Log Config > Log Setting tabında Remote Logging altından FortiAnalyzer kullanıyorsak ip tanımlamasını yapabiliriz. Eğer FortiAnalyzer kullanmıyorsak buradan ya da Syslog seçeneğini işaretleyip 3rd.party bir program ile logları alabiliriz.

Log&Report > Log Config > Alert E-mail tabında SMTP server tanımlaması yaparak virüs ve saldırı tespiti, VPN kopmaları, kimlik doğrulama hataları ve benzeri durumlarda logların mail olarak gönderilmesini sağlayabiliriz.

Log&Report > Log Config > Event Log enable olduğu takdirde system,cpu,memory,dhcp,HA activitelerini loglayabiliriz.

Log&Report > Content Archive tabında eğer Memory log u aktif hale getirirsek cihazın kendi üzerinde tuttuğu,E-mail,Web,FTP,IM,VoIP loglarını görebiliriz.

Log&Report > Report Config tabından cihaz üzerinde tutulan loglar için anlık, günlük, haftalık, aylık Schedule tanımlayabiliriz.

Log&Report > Report Access tabından da oluşturduğumuz report logları inceleyebiliriz.

Resim – 24

Ayarlarımızı yukarıdaki adımlara göre yaptığımız takdirde FortiGate firewallumuzun temel kurulumunu tamamlamış oluruz. Kullanıcı ya da gruplara uygulanacak kısıtlamalara bir sonraki makalemizde değineceğiz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

–

Eline sağlık bilgilendirici olmuş.