Geçen hafta metro ethernet yapılandırmasını yapıp e-mail(MS Exchange Server 2010 Sp1) hizmetini publish ettiğim Juniper SSG5 ürününe dair izlenimlerimi paylaşmak istiyorum.

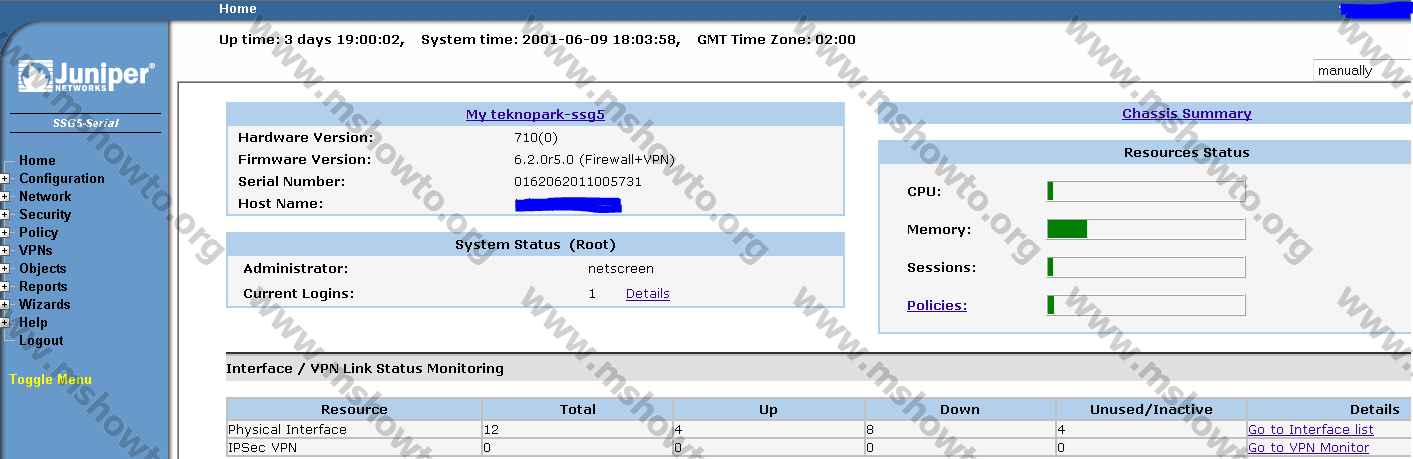

Resim-1

Konfigürasyonu ve yönetimi oldukça kolay olan bu üründe sadece port forward etme kısmı belki alıştığınız ürünlerden biraz farklı gelebilir size.

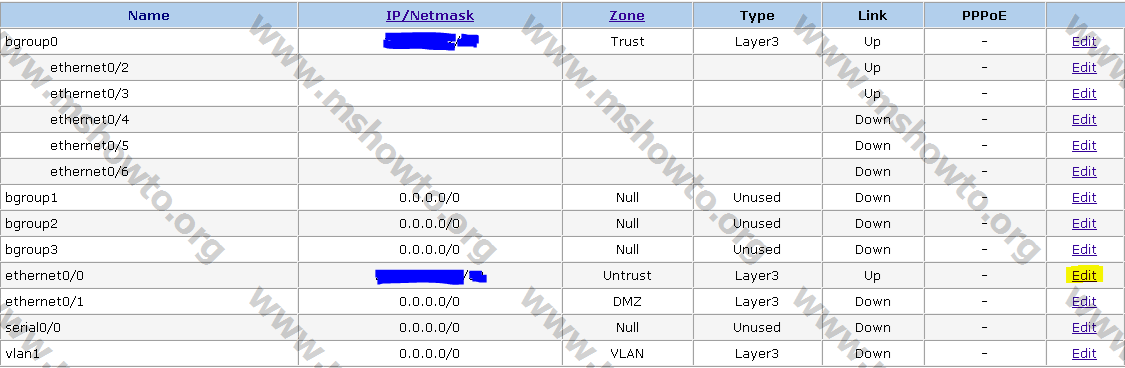

Üründe resimde de gözlendiği üzere 7 adet ethernet portu mevcut.

Microsoft ISA Server yada Forefront TMG ürünlerinde External network şeklinde geçen port bu üründe untrusted network diye geçiyor. Internal network ise trusted network ismiyle geçmekte. Kişisel fikrim External ve Internal network ifadelerinin daha fazla kullanıcı dostu olduğu yönünde. Ama trust kelimeside ayrı bir hava katmış ürüne.

Yapılandırma:

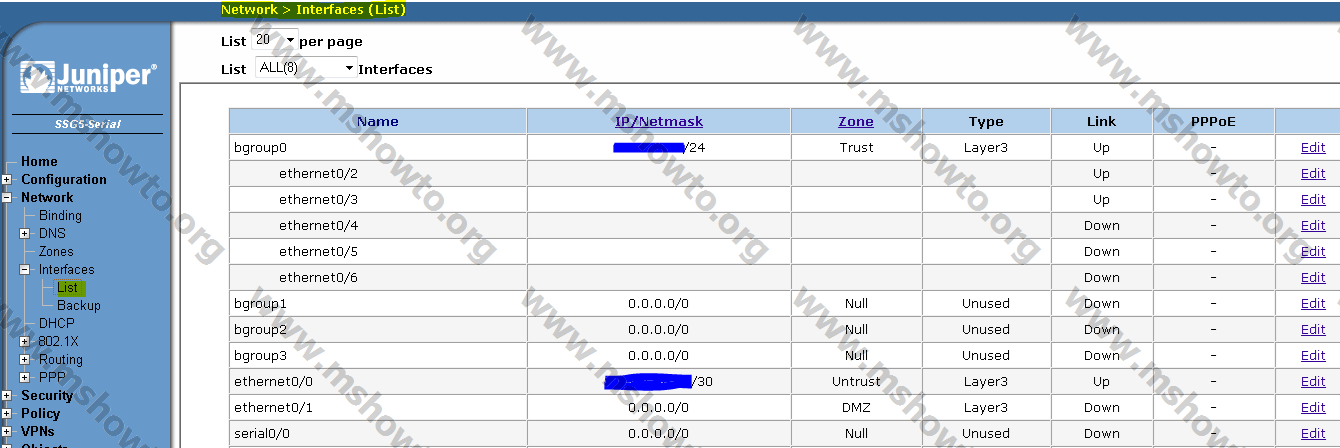

İlk etapta metro ethernet switch’inden gelen kabloyu untrusted network’e yani ilk interface’e takmalısınız. İkinci interface dmz network’üdür. Son 5 port ise internal network’e bağlı ethernet bağlantılarımız. Ürün arayüzünde bu 5 bağlantı bridge group 0 (bg0) adı altında toplanmış. Cisco System ürünlerine benzetmek gerekirse bu 5 port bir vlan’a alınmış diyebiliriz. İstediğiniz gibi değiştirmeniz mümkün. Ben resimde görülen üçüncü Bağlantı noktasının firmanın backbone’una bağlamıştım.

Ürünün yönetim konsoluna girmek için bilmeniz gereken IP adresi ürünün manual’unda yazıyor.Ürün varsayılanda DHCP’sinden IP dağıtıyor ama DNS ip’si dağıtmıyor J. Hani her şeyi doğru yapıp internete bağlanamazsanız telaşlanmayın. Aslında ürünün dahili DHCP’sini kullanmayabilirsiniz, ben windows Server 2008 R2 üzerinde bir dhcp server yapılandırmıştım.

Resim-2

Bizi karşılayan ilk arayüz bu şekilde. Öncelikle interface’leri yapılandıralım.

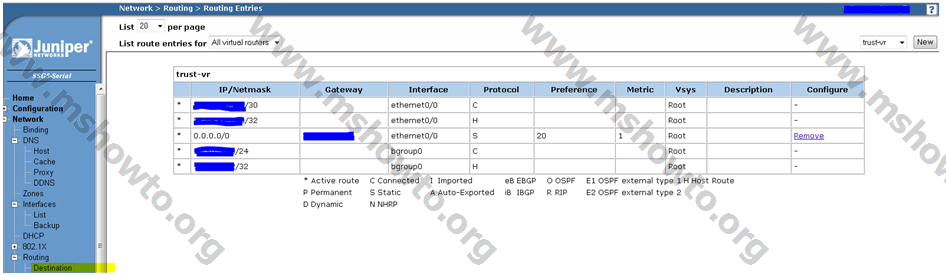

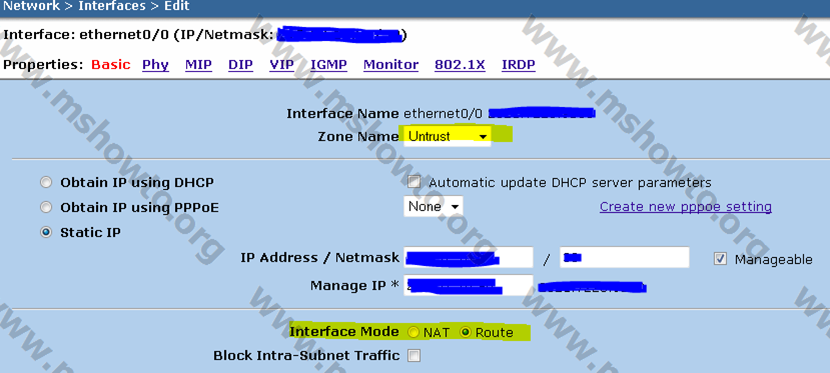

Resim-3

ISP’den size verilen bilgiler doğrultusunda ( IP address range , gateway) untrusted network’ü yapılandırınız. Ben ürünün varsayılanda gelen trusted ip adres aralığını değiştirdim firma ihtiyaçları doğrultusunda.

Ardından gateway’i unutmayınız.

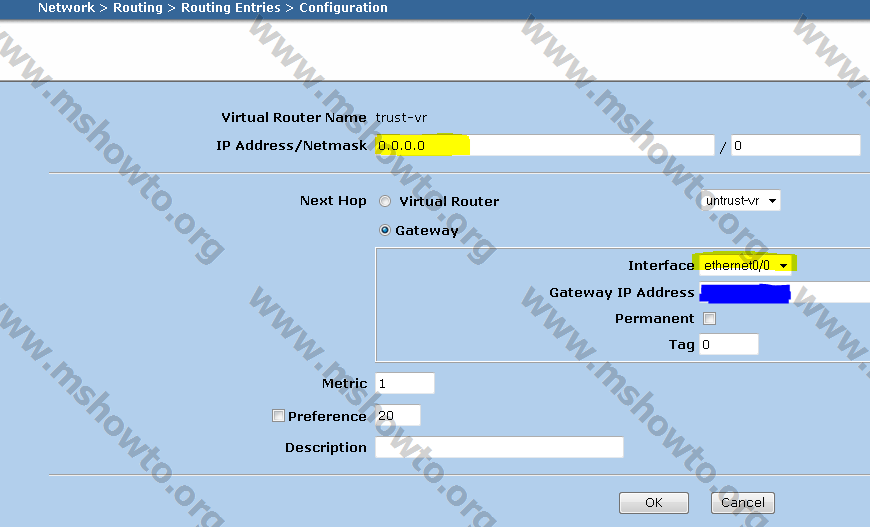

Resim-4

Ürüne IP ataması sonucunda directly connected ve host route’lar oluşmuş. Siz bir adet static route ekleyin ki bilemediği her noktada onu kullansın.

Resimde sağ üstte new (trust-vr) ile devam.

Resim-5

Dolayısıyla cihaz kendine gelen ve bilmediği her network’ü gateway ip address kısmına yazdığınız ( isp’den aldığınız bir bilgidir) network cihazına aktaracaktır.

Bu yapılandırma neticesinde ürünü network’e bağladıysanız , ürün arkasında kalan (yerel network’teki) bir clien’tan dış dünyada ping denemesi yapabilirsiniz.

Mesela : ping 8.8.8.8 ; deneme amaçlı google’ın DNS’i J

Ardından , yerel network’ünüzde sunduğunuz bir hizmeti dışarıya açacaksanız ( yani nat arkasında kalan bir kaynağa dışarıdan bağlanma izni verecekseniz ) port yönlendirmesi yapacaksınız.(Web ve Email Hizmetleri için yada Remote Desktop Connection olabilir.)

NOT: Fazla sayıda public IP’niz varsa , bg0 içindeki 5 port’un 1-2 tanesini bg0’dan çıkarıp kullanabilirsiniz.

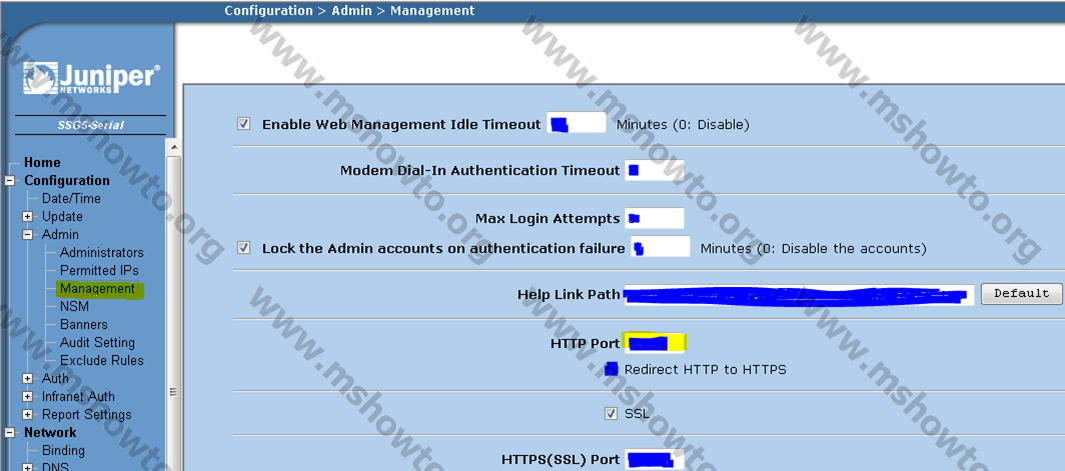

Port yönlendirmesinden önce , management için kullanılan 80’i ve 443’ü değiştirin.

Resim-6

Neden derseniz , 80’i ve 443’ü değiştirmezseniz onları nasıl publish edeceksiniz ? Belki 80’i açmayabilirsiniz ama 443 genelde forward edilmeye adaydır değil mi ? Port forwarding işlemine başlayalım.

Resim-7

Eth0/0 ‘ın yanındaki edit ile devam ediyoruz.

Resim-8

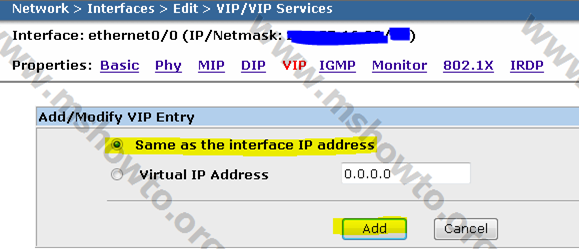

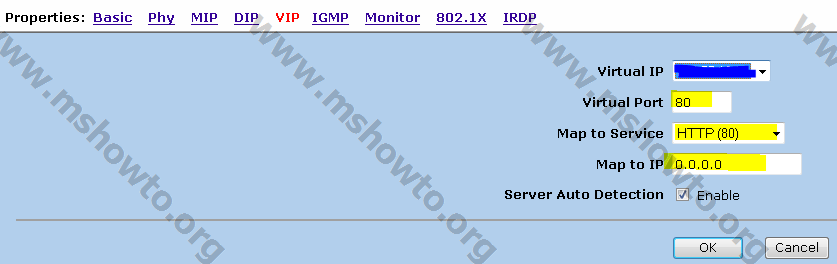

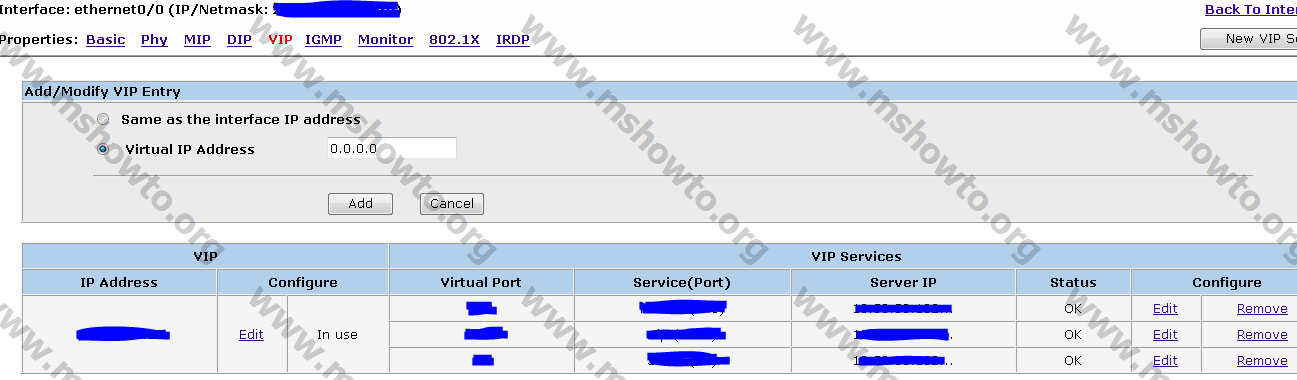

Ardında Properties kısmıdaki Virtual IP ile devam ediyoruz. “VIP”

Resim-9

Add ile yeni bir vip entry oluşturuyoruz. Tabii ki yapınıza bağlı olarak yeni bir vip adresi de yazabilirsiniz.(bende bir adet untrusted interface olduğundan same as … kısmını kullanıyorum) Sonrasında üstteki resmin sağ kısmında kalan New VIP Service ile yeni bir servis ekliyoruz ( Publish edeceğiniz hizmet için)

Resim-10

Virtual ip adresini az önce yapmıştık. Port ve servis seçimi size bağlı yani publish edilecek hizmet için hangi portu ve servisi kullanacaksanız onu seçiniz. Map to IP kısmıda da internal network’teki sunucunuzun IP adresini yazıyorsunuz ve “ok” ile ekliyoruz. Hangi servisleri eklediğinize bağlı olarak durum aşağıdaki gibi olacak.

Resim-11

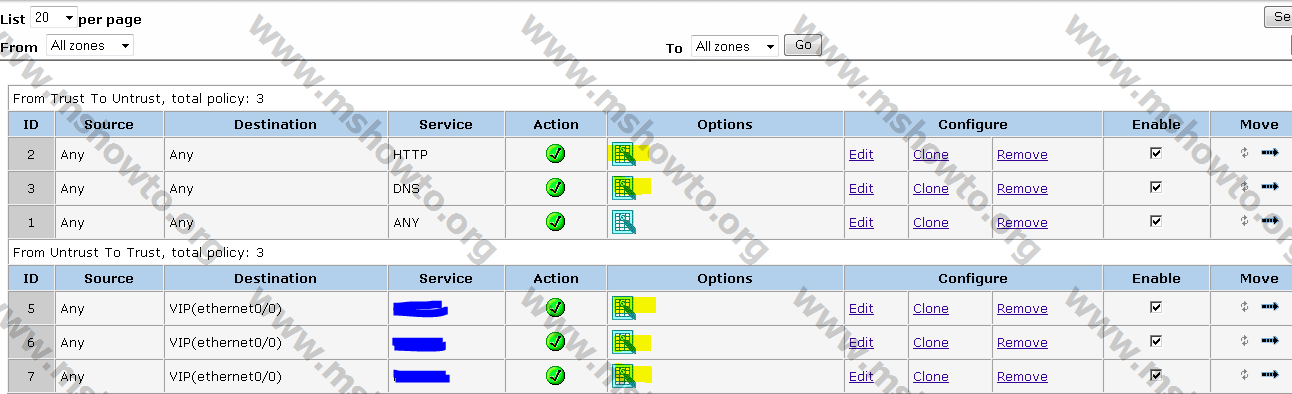

Sonrasındaki adım Policy eklemek. Ürün varsayılanda trusted network’ünden untrusted network’e doğru yani internal’dan external’a doğru herşeyi açıyor. Eğer siz de daha önce ISA yada TMG ürünleri ile çalıştıysanız alışılmadık bir durum söz konusu diye düşünebilirsiniz J. Aslında varsayılanda From All network to All Network , All traffic à block tarzı bir rule olsaydı da siz neyi istiyorsanız ona izin verseydiniz daha anlamlı olabilirdi. Ama şu hali ile de hızlıca policy’leri edit’leyip bunu sağlayabilirsiniz.

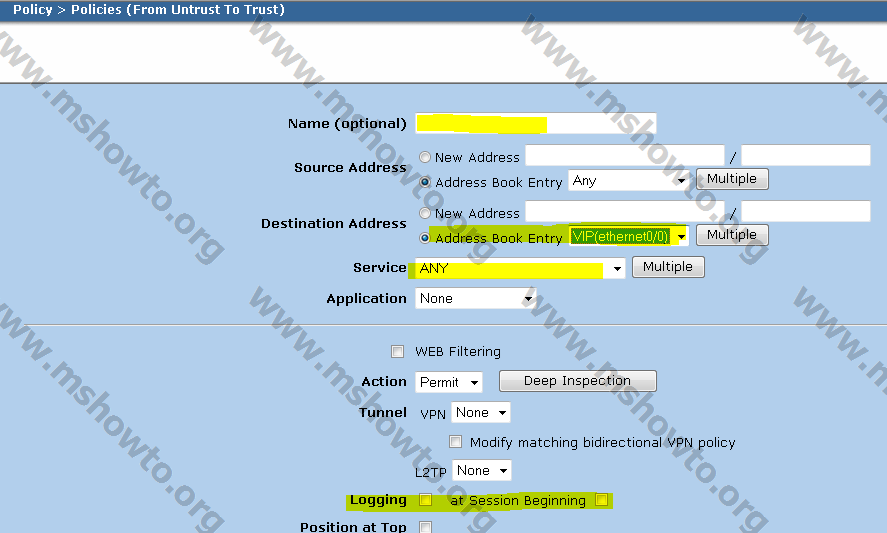

Policy kısmına gidiyorum.Policy kısmından bizim oluşturduğumuz vip adresini kullanacak olan Untrustàtrust rule’u yazacağım.

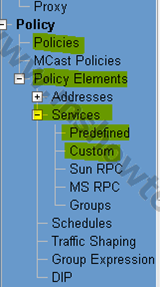

Not : Eğer publish etmek istediğiniz service&port ön tanımlı değilse ;

Resim-12

custom kısımından tanımlayabilirsiniz. Policy kısmını yapılandırırken dikkat edilecek nokta hangi networkten hangi networke policy yazdığınızdır!!!

Resim-13

Ben resimde biraz kalabalık dursun diyerekten 2,3 no’lu rule’u ekledim. Aslında gerek yok.İlk 3 kural internal’dan external’a , son 3 kural external internal’a dır. Yeni bir rule için önce üstteki dropdown menüden from ve to kısımları seçiyorsunuz. TrustàUntrust yada UntrustàTrust genel olarak en çok yapacaklarınızdan bence.Bir tane UntrustàTrust örneği vermek istiyorum ki http,smtp,rdp… portlarını yönlendirmek için üst kısımlarda bahsettiğim adımların çalışması için bu policy kullanılacak.

Resim-14

Rule ismi size kalmış. Destination kısmına daha önce oluşturduğunuz VIP eth0/0’ı seçiyoruz içeriye yönlendirmesi için. Service kısmı o an neye ihtiyaç duyduğunuza bağlı olarak değişecek. Logging açılmalı bence. Action kısmı ihtiyaç dahilinde bir değişkendir sonrasında “ok” .

Artık hizmek internet’ten erişilebilir olmuştur , yani HTTPS yada HTTP’yi açtıysanız web siteniz gezilebiliyordur yada E-mail server’ınıza ssl’den erişilebiliyordur ; SMTP’yi açtıysanız dış dünyadan (domain name system uygunsa) e-mail alabiliyorsunuz demektir.

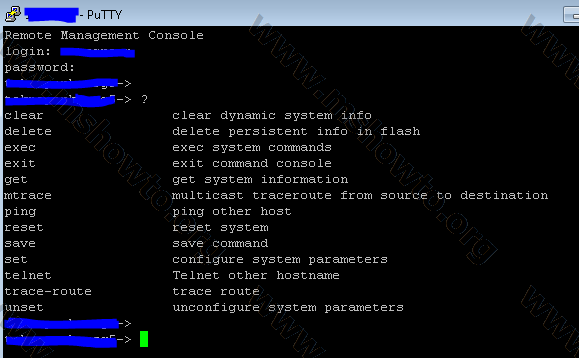

Ürünün GUI’si yerine CLI’ına geçmek isterseniz ;

Resim-15

İlk etapta get komutu ile gözlem yapmak CLI’a ısınmak açısından iyi olabilir düşüncesindeyim. Console’a get ? yazarsanız kullanılabilir alt komutları veriyor. Alt komutlara bakarsanız ürünün kapsamını daha iyi görebilirsiniz , pki , vrrp , ipsec , vs…

Get config komutu ile GUI’den yaptıklarınızın komut karşılıklarını görebilirsiniz. Cisco Systems ürünlerindeki show running-config komutunun karşılığıdır.

Örneğin : set interface ethernet0/0 vip interface-ip port_number “https” mapped_ip_address �

Set dns host dns1 8.8.8.8

Set interface bgroup0 port ethernet0/x

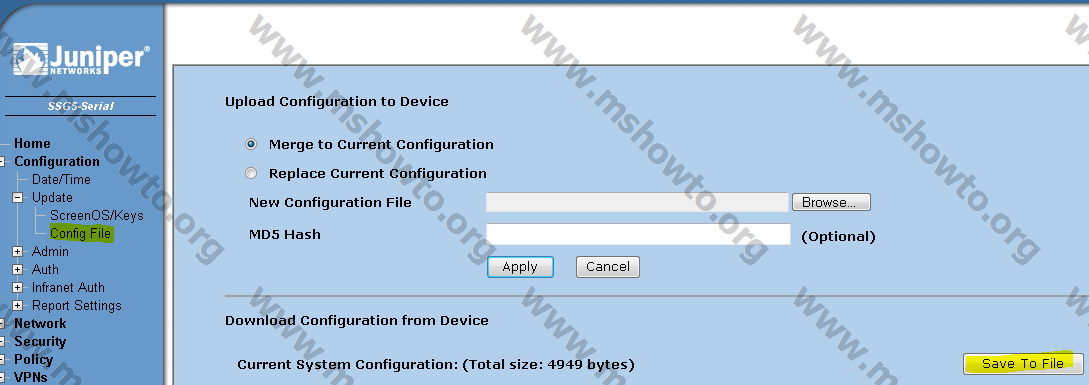

Ve dahasi…..Hepsini Get Config ile edinebilirsiniz. Config’i yedeklemek isterseniz;

Resim-16

save to file işinizi görecektir.

Sizlerde Cisco yada benzeri ürünlerle ilgilendiyseniz bu CLI’ anlamak tabiri uygunsa a piece-of-cake J

Bu konuyla ilgili sorularınızı linkini kullanarak ulaşacağınız forum sayfamızda sorabilirsiniz

Referanslar

Güzel makale olmuş,tebrik ederim

Elinize sağlık

Teşekkürler.