Arkadaşlar merhabalar. Bir önceki yazımda (buradan ulaşabilirsiniz) EVE-NG genel kurulumunu yapmış ve Cisco Switch ve Router imajlarını eklemiştik. Bu yazımda ise hem bir Fortigate hemde bir Client’ı test ortamına ekleyip, Client’a Fortigate üzerinden internet erişimi vereceğiz. Haydi işe koyulalım. Öncelikle elbette Fortigate imajına ihtiyacımız var. Eve-Ng Fortigate’in KVM olan imajlarını kullanıyor. Fortigate sitesinde ürün/üyeliğiniz var ise son versiyonunu indirebilirsiniz ya da ben sizler için 30 günlük demo lisanslı bir cihaz imajını aşağıdaki linke koydum. Bir önceki yazımdaki indirdiğiniz paketin içinde de bu imaj olmalı. Kendiniz farklı bir imaj kullanacaksanız imajın dosya adını virtioa yapmalısınız.

https://1drv.ms/u/s!AiLWD6Ixm_WalQHB0uxQUTN6dhql?e=YONLm1

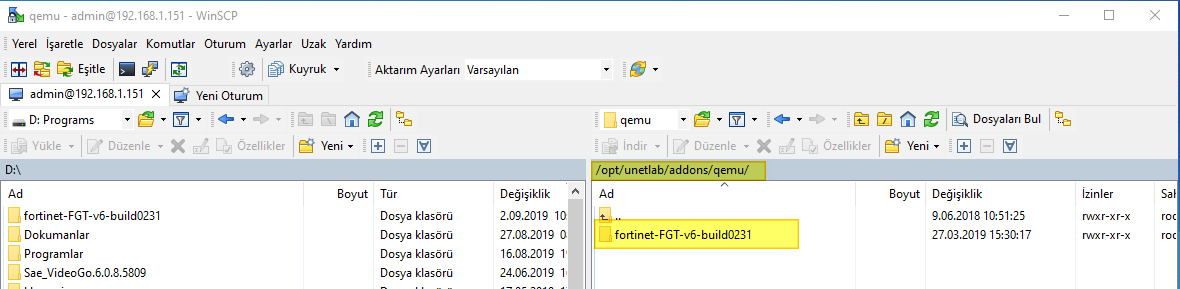

VMWare’deki Eve-Ng sanal makinenizi açıp sonrasında yukarıdaki linkten indirdiğiniz klasör adını ya da içindeki imajın adını değiştirmeden WinSCP ile (önceki makalemde anlatmıştım) /opt/unetlab/addons/qemu hedefine kopyalayınız:

Resim-1

Kopyalama sonrası tekrar VMWare’deki Eve-Ng ekranına dönüyor ve oturum açılmadıysa (Ekranda komut kısmında # ile biten ifade var ise oturumunuz açıktır) oturumu açarak, aşağıdaki komutu dikkatlice giriyoruz:

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions

Bu komut sisteme her yeni imaj eklenmesinden sonra girilmelidir.

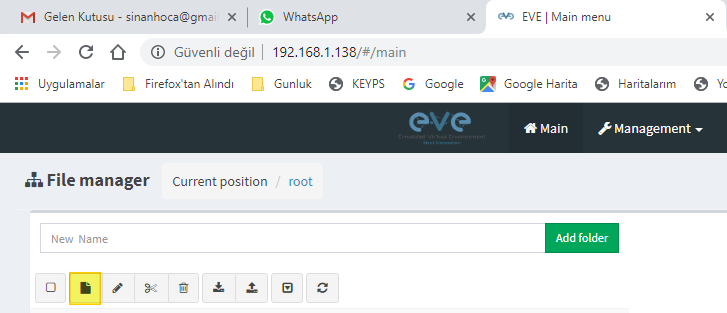

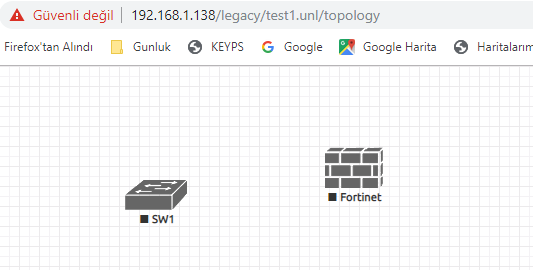

Artık denemeye hazırız. Eve-ng sistemimizin IP’sine Chrome’dan bağlanıp yeni bir test çalışması oluşturalım:

Resim-2

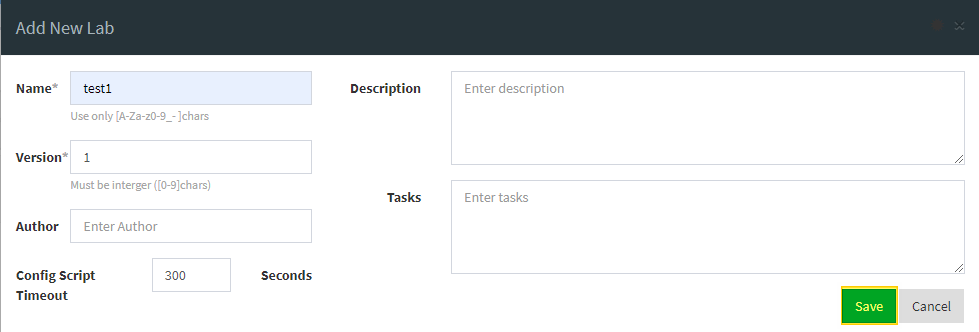

Bir isim verip Save edelim:

Resim-3

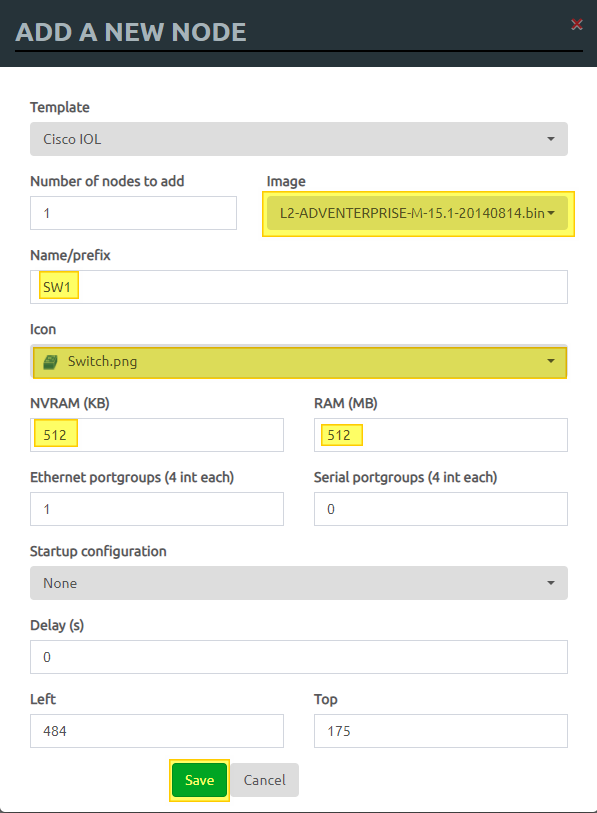

Artık çalışmaya hazırız. Şimdi çalışmamıza bir Switch, bir Client, bir de Fortigate ekleyelim. Sonrasında Fortigate’i ağımıza bağlayalım. Önce aşağıdaki ayarlar ile bir Switch ekliyoruz. Bunun için Chrome’daki kareli çalışma alanımız içinde sağ tuş/Node deyip listeden Cisco IOL seçiniz:

Resim-4

Aynı şekilde yine sağ tuş/Node deyip listeden Fortinet Fortigate seçip, ayarlarını değiştirmeden Save deyiniz:

Resim-5

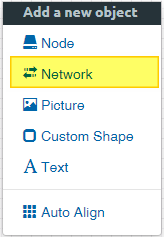

Şimdi de sıra geldi Client eklemeye. Client’ı da yine sağ tuş/Node deyip, listenin en altındaki Virtual PC‘yi seçiniz. Son olarak Network de ekleyip, bağlantılara geçelim:

Resim-6

Yeni Network eklerken aşağıdaki ayarlar ile ekleyelim ki, sanal cihazlarımız bizim ağımıza eriştirebilsin:

Resim-7

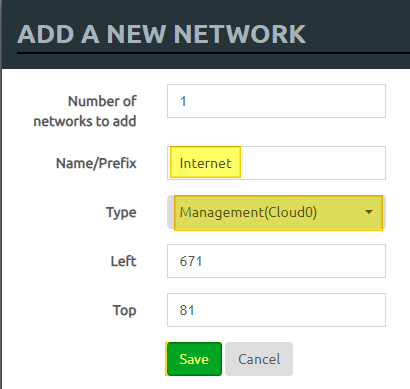

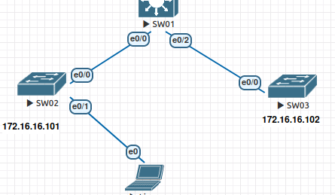

Sonrasında hiçbir cihazı açmadan kablolamaları yapalım. Hata olmaması için cihazları birbirine bağlarken, benim aşağıda kullandığım Portları kullanınız:

Resim-8

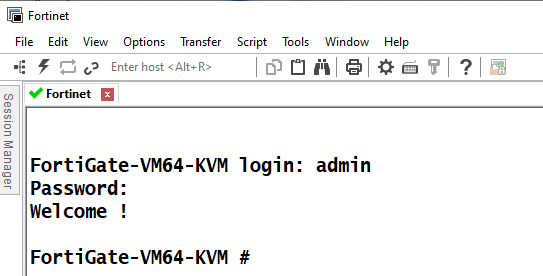

Şimdi kullandığımız cihazların üzerinde sağ tuş/Start diyerek cihazlarımızı açalım. 10-20 Saniye sonra hepsi açılmış olacaktır. Bir önceki Eve-ng makalemde anlattığım gibi eğer SSH aracı olarak Secure CRT 8 yada üzeri bir yazılım yüklediyseniz ve Eve-Ng Client paketini de kurduysanız, isterseniz Secure CRT’yi Eve-Ng için Default olarak belirleyebilirsiniz. Bunun için C:\Program Files\EVE-NG\ içerisindeki win10_64bit_sCRT dosyasına çift tıklayınız ve uyarıyı onaylayınız. Tüm cihazlarımız açıldığına göre, önce Fortigate’den başlayalım. Ön ayarlar için Fortigate cihazına çift tıklayınız. Secure CRT’de açılan pencerede Fortigate komut satırı gelmez ise Enter’layıp giriş yapabilirsiniz. Fortigate Default kullanıcı adı: Admin şifre yok:

Resim-9

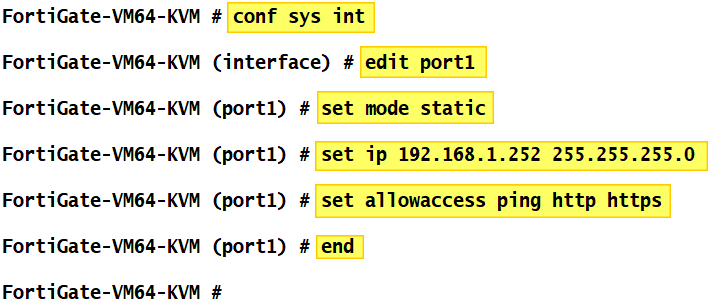

Benim projemde Port1 kendi ağıma/internete bağlı. Dolayısıyla Fortigate’in bu bacağına kendi ağımızdan bir boştaki IP’yi verelim. Aşağıdaki IP harıç diğer komutları giriniz. IP’yi kendi ağınıza uygun veriniz:

Resim-10

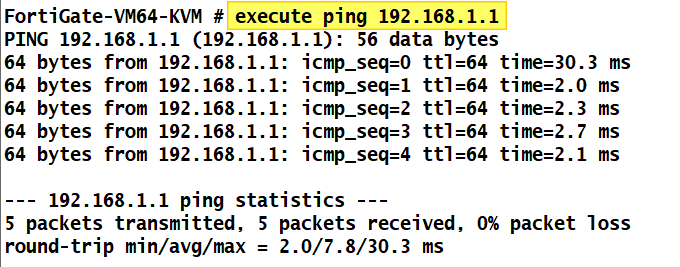

Artık Fortigate’imiz ağımıza bizde ona erişebiliriz. Biz IT uzmanlarının hata yapmaya hakkı yoktur. Bunun için sağlam adımlar ile ve dikkatli ilerlemeliyiz. Gelin Fortigate CLI ekranında çıkmadan birde ağ geçidimize ping atalım ve Fortigate cihazımızın ağa bağlandığından emin olalım:

Resim-11

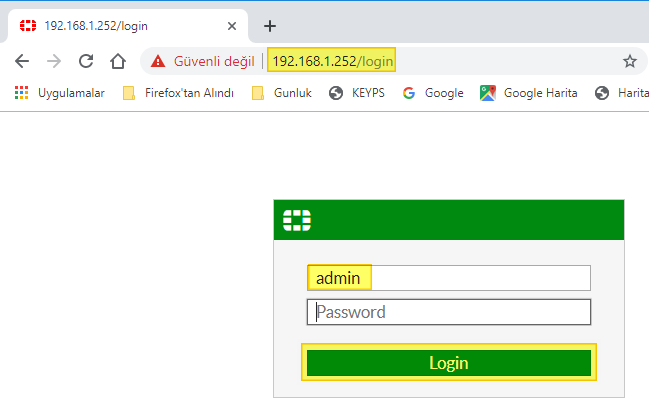

Herşey harika gidiyor. İşin zor kısmını da geçtik. Artık Fortigate’deki ayarlarımıza Web arayüzünden devam edebiliriz. Chrome’u açıp Fortigate’e verdiğiniz IP’yi http olarak giriniz:

Resim-11

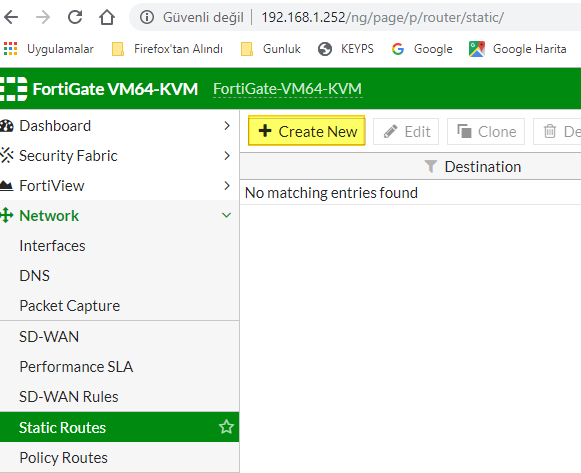

Fortigate’e başarıyla giriş yaptıktan sonra şimdi de Fortigate’e internet erişimi verelim. Bunun için Network / Static Routes / Create New:

Resim-12

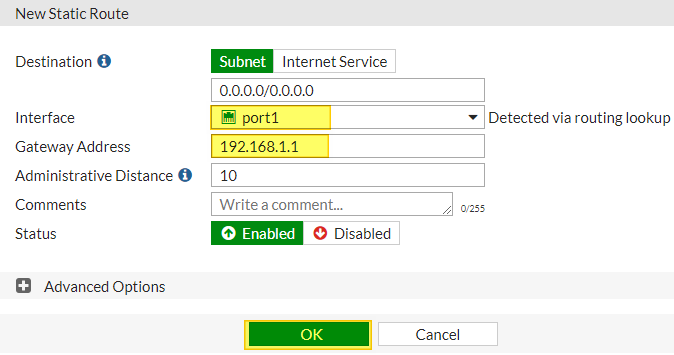

Aşağıdaki şekilde ağ geçidimizi Fortigate’e giriyoruz. Burada internet erişiminin Port1 de olduğundan dolayı Port1’i seçmeyi de unutmuyoruz:

Resim-13

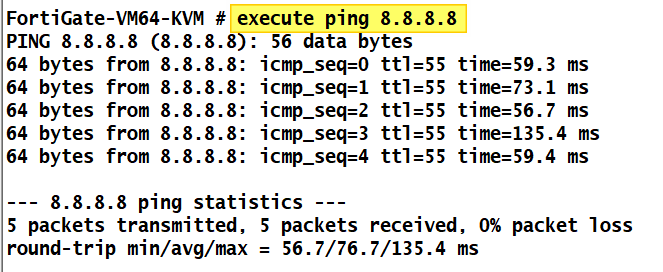

Bu aşamadan sonra Fortigate internete erişebiliyor olmalı. Gelin bunu da sağlam adımlarla gitmek için test edelim. Secure CRT’deki Fortigate CLI ekranımızda tekrar oturum açıp internete ping atalım:

Resim-14

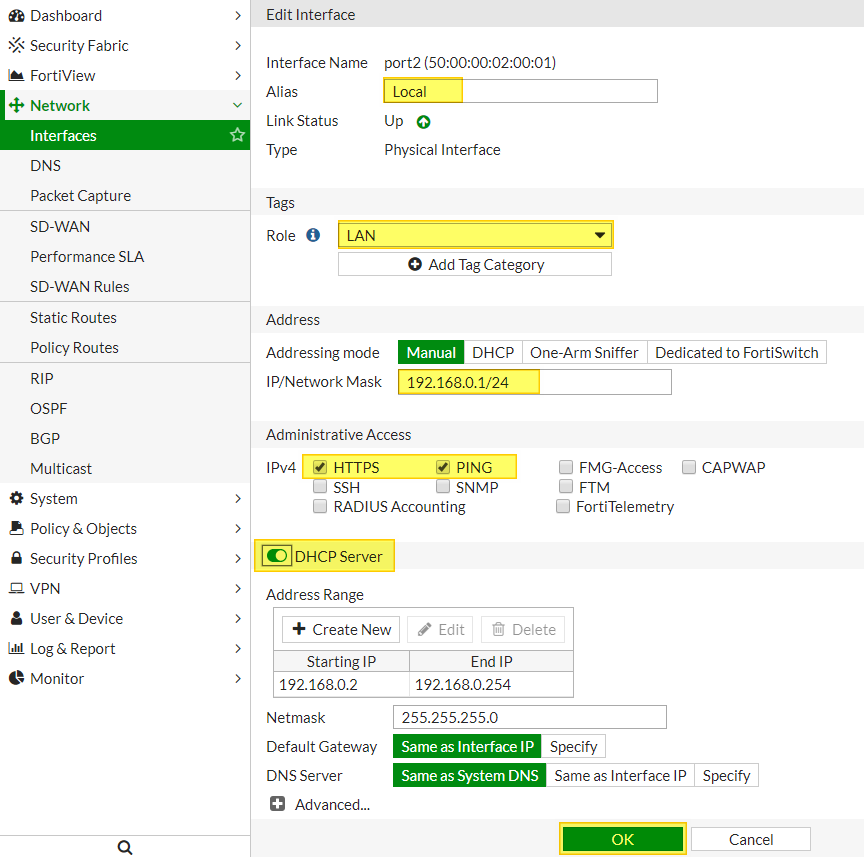

Herşey yolunda gidiyor. Şimdi sıra geldi Fortigate’in iç ağına bakan bacağına IP vermekte. Chrome’daki Fortigate arayüzünde Network/Interfaces/ Port2 ye çift tıklayınız. Aşağıdaki ayarları girebilirsiniz:

Resim-15

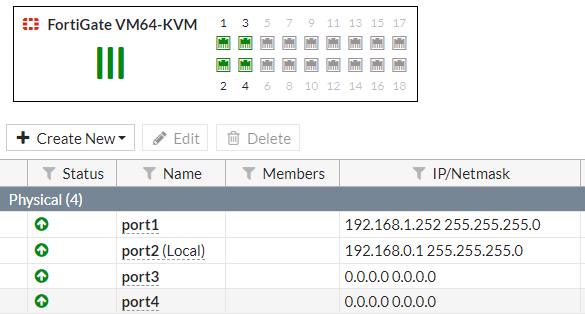

Herşey yolunda ise Fortigate Interface’leri aşağıdaki gibi olmalıdır:

Resim-16

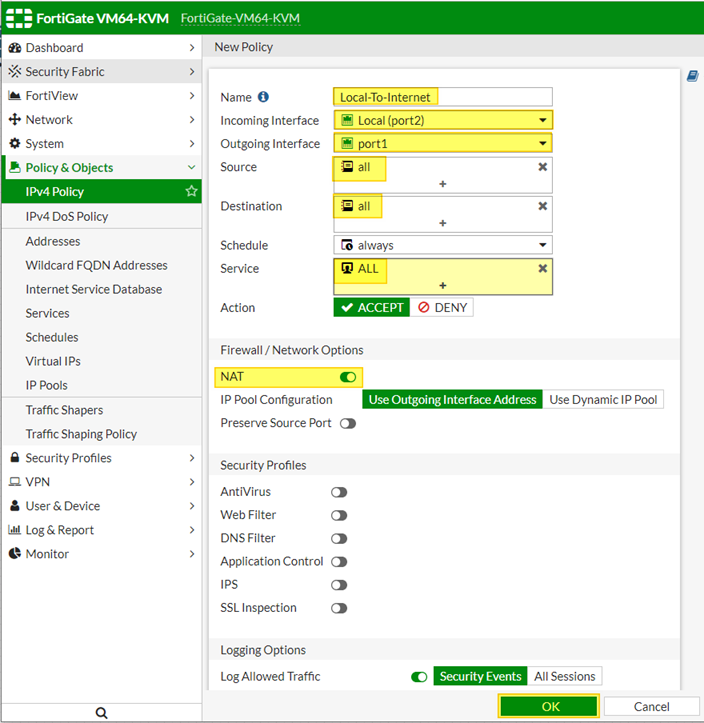

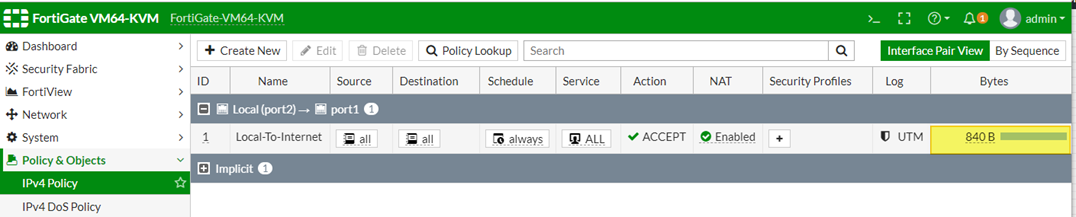

Şimdi sıra geldi iç ağımızın internete erişim kuralını yazmaya. Bunun için Fortigate Chrome arayüzünde Policy&Objects / Ipv4 Policy / Create New :

Resim-17

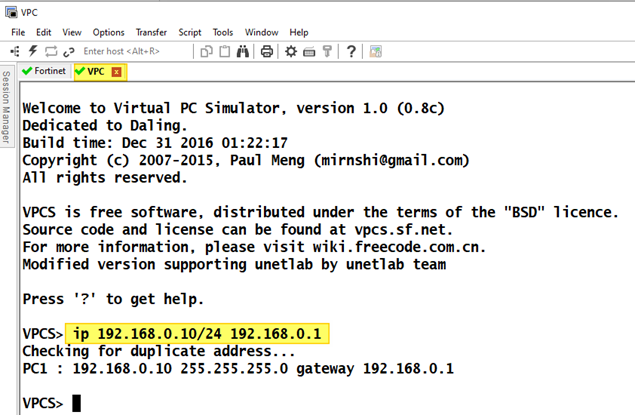

Ben üstteki kuralı yazarken bu makalemizin konusu olmadığından herhangi bir güvenlik kontrolü kullanmadım. Bu kuralı da yazdıktan sonra artık Client’ımızı internete eriştirebiliriz. Client ayarlarını yapmak için Eve-Ng nin Chrome’daki topolojimizde PC ikonuna çift tıklayalım. Evet maalesef PC’mizin ayarlarını da komutla yapacağız ama sadece IP ayarlarını gireceğiz:

Resim-18

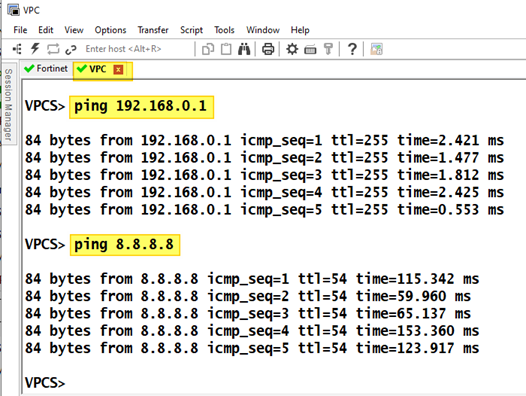

Secure CRT’de sanal bilgisayarımızın IP (192.168.0.10) ve ağ geçidini (192.168.0.1) girdikten sonra artık sanal cihazımızın internet erişimini kontrol edebiliriz. Ben yine tedbirli ve dikkatli olma adına önce ağ geçidime, sonra internete ping atıyorum :

Resim-19

Evet gördüğünüz gibi başarıyla Client’ımız internete erişebilebiliyor. İsterseniz bu erişimi Fortigate ekranından da teyit edebilirsiniz. Ipv4 Policy kısmında yazdığınız kurala bakarsanız bu kuraldan paket geçip geçmediğini görebilirsiniz:

Resim-20

Farkettiğiniz üzere herşey kolay, keyifli ve eğlenceli. Amacımıza ulaştığımıza göre bu makalemin de sonuna gelmiş bulunuyoruz. Daha nice eğlenceli, güzel makalelerde buluşmak dileğimle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org

TAGs: Eve-Ng, Sanal, Cisco, Juniper, Fortinet, Huawei, Alcatel, Aruba, Arista, Barracuda, SonicWall, CheckPoint, Citrix, Cumulus, Extreme, F5, Mikrotik, Sophos, S-Terra, VMWare, Vyos, Windows 7-8-10, Windows Server 2003-2008-2012-2016, Linux, Ostinato Traffic Generator

Burada ki fortigate imajı çalışmıyor maalesef, start olup geri kendini kapatıyor :(