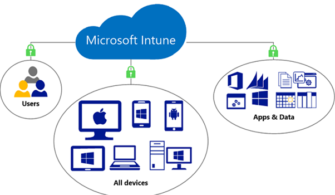

Bugünkü makalemizde EVE-NG Emülatör üstüne Cisco VIRL Ürününü kurmayı ve Wireshark paket analiz aracımızı faal konuma getirerek 3.Serimizle bu makale serisinin sonuna geleceğiz.EVE-NG Emülatörünü ilk kurduğumuzda network cihazları Node çatısı altında bulunur. Sistem ilk kurulduğu anda kullanılabilen sadece Virtual PC vardır.Karmaşık topolojiler oluşturmak istiyorsak kullanacağımız ürünlerin işletim sistemleri EVE-NG Emülatörüne kurmamız gereklidir.Bizde burada Cisco VIRL(Virtual Internet Routing Lab) ürününü kuracağız VIRL bize EVE-NG Emülatöründe çalıştırabileceğimiz vIOS imajlarını vermektedir. Bizde bu imajları EVE-NG Emülatörüne kuracağız

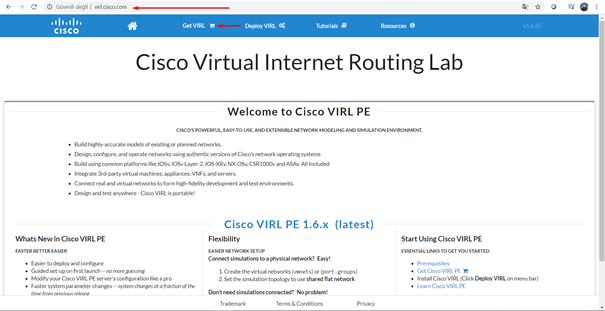

Yapacağımız ilk şey vIOS imajlarını indirebilmek için virl.cisco.com adresine gitmektir. Burada şöyle bir olay var, VIRL ürünü ücretli bir üründür fakat vIOS imajlarını sadece buradan almak zorunda değilsiniz dolayısıyla bu imajları internette bulabilirsiniz.

virl.cisco.com > GET VIRL > Log In > My Account > Download VIRL > All Relases rotasını izleyerek vIOS imajlarını indirme yerine ulaşabiliriz.

Resim-1

Burada önemli olan husus router vIOS .vmdk uzantılı bir dosya ve switch vIOS .qcow2 uzantılı bir dosyadır. Bu dosyaların EVE-NG Emülatörüne kurulumları farklıdır.

Bir diğer önemli hususumuz ise router vIOS klasör adları vios- ile başlamak zorundayken switch(l2) vIOS klasör adları viosl2- ile başlayarak yapılandırılmak zorundadır. Bunun sebebi emülatörün sistem prosedürleri gerekliliğinden kaynaklıdır.

Cisco VIRL ürününden gerekli imajlarımızı indirdikten sonra bu dosyaları emülatöre yükleyebilmek için WinSCP dosya transfer programını bilgisayarımıza indirip kurmamız gerekir. Bu işlemden sonra sıradaki işlemlerimize devam edebiliriz.

PuTTY ile GCP yapısında çalışan makinemize SSH protokolü yardımıyla bağlanalım ve gerekli giriş bilgilerimizi girelim.

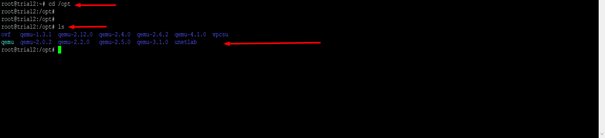

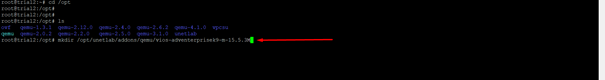

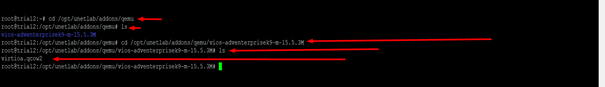

Daha sonra opt dizinine gidip bazı dosya ve klasörlerin yüklü olduğuna dikkat edelim. Bunlardan en önemli olanları qemu olanlarıdır. Bu dosya ve klasörlerin kontrolünü sağlamak için aşağıdaki komutları koşturalım.

cd /opt

ls

Resim-2

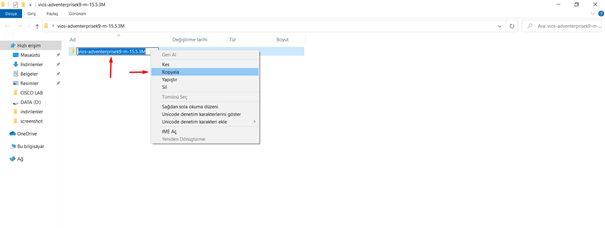

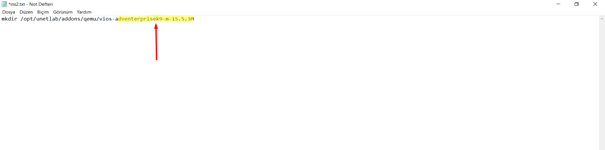

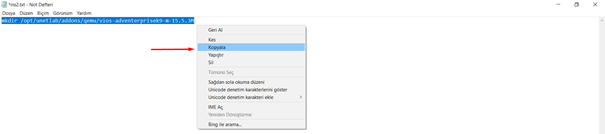

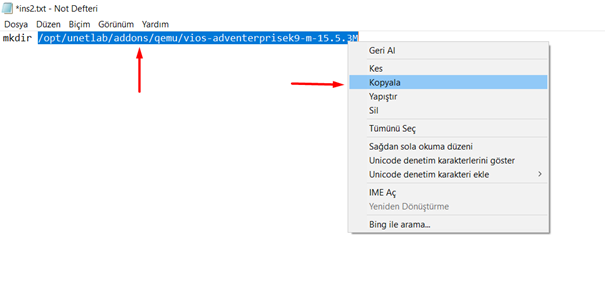

İşlemlerimizi kolay yapmak için bir notepad açalım ve buraya aşağıdaki komutumuzu kopyalayalım.

mkdir /opt/unetlab/addons/qemu/vios-

akabinde – işaretinin yanına elimizde olan vIOS dosya adını kopyalayıp buraya yapıştıralım.

Resim-3

Resim-4

Resim-5

Bu işlemden sonra notepad uygulamasına oluşturduğumuz komutu kopyalayıp terminalde koşturalım.

Resim-6

Resim-7

Klasörümüzü doğru bir şekilde oluşturduğumuzu kontrol etmek amacıyla aşağıdaki komutları koşturalım.

cd /opt/unetlab/addons/qemu/

ls

Resim-8

Klasörümüzü bir önceki işlemlerimizde oluşturduk ve kontrolünü sağladık. O halde şimdi imajlarımızı sunucumuza yüklemek için WinSCP programını kullanmamız gereklidir.

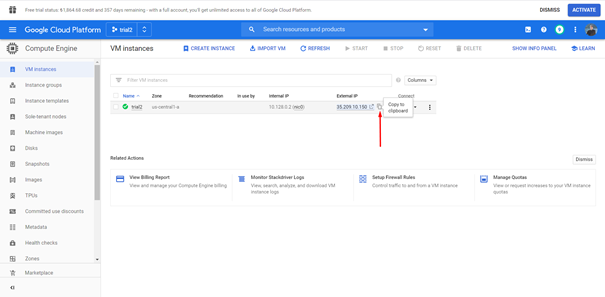

VM Instance penceresinde External IP adresini kopyalayalım.

Resim-9

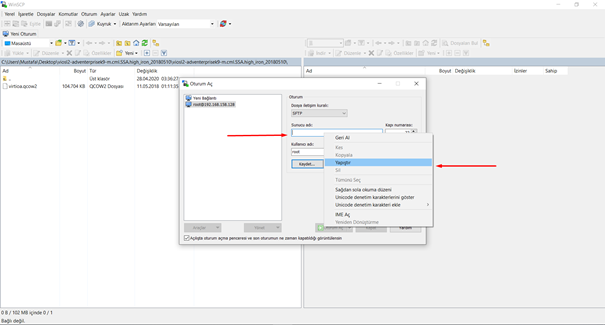

Kopyalanan IP adresini “Sunucu Adı” çubuğuna yapıştıralım.

Resim-10

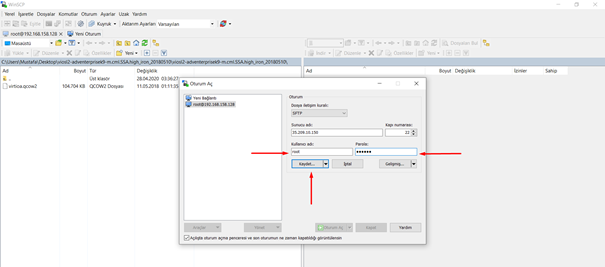

Kullanıcı adı bilgimizi ve SSH ile bağlandığımız parolayı girelim.

Resim-11

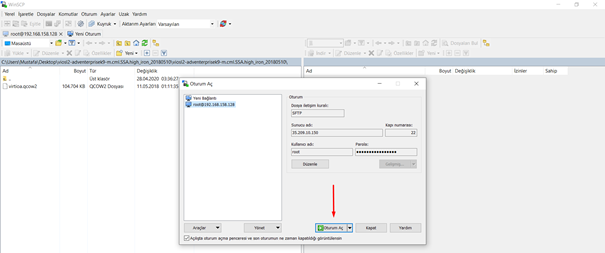

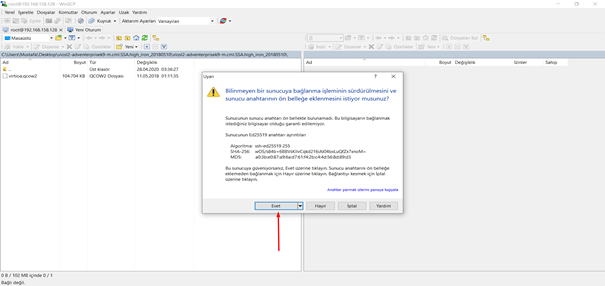

Sunucuyla iletişime geçebilmek için “Oturum Aç” butonuna tıklayalım.

Resim-12

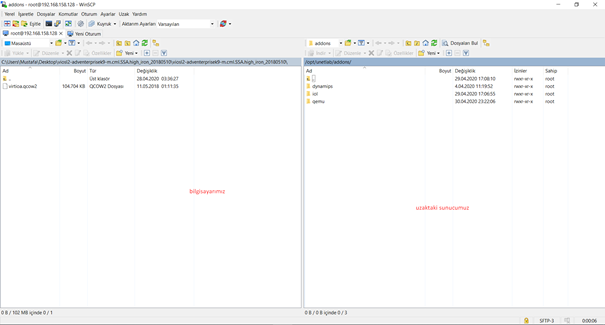

Resim-13

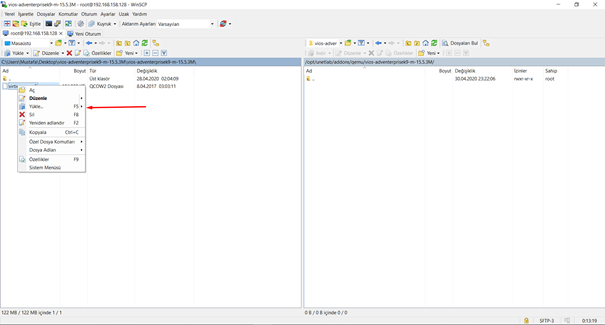

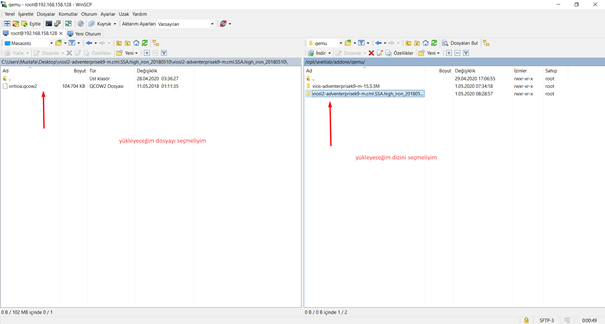

Açılan ekranın sol penceresi bilgisayarımızda ki dosyaları görüntülerken sağ penceresi uzak sunucumuzdaki dosyaları görüntülemektedir.

Resim-14

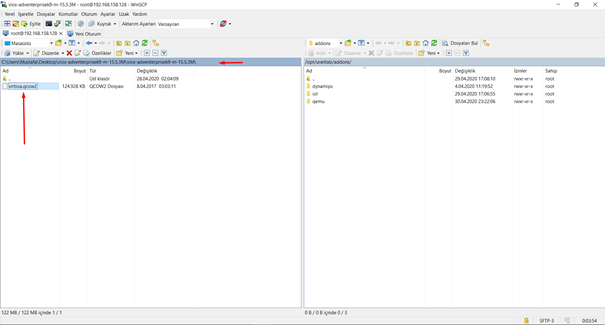

WinSCP programında sol pencerede vIOS dosyası nerede ise o dizine gidelim.

Resim-15

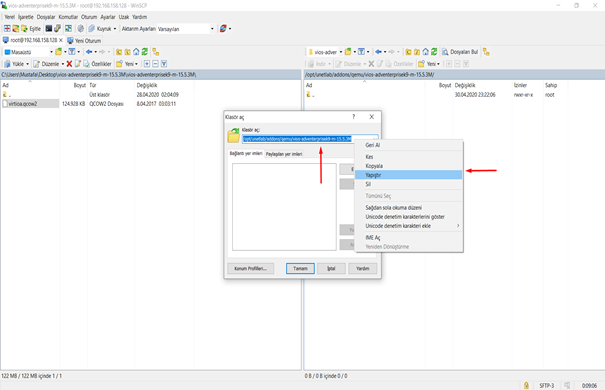

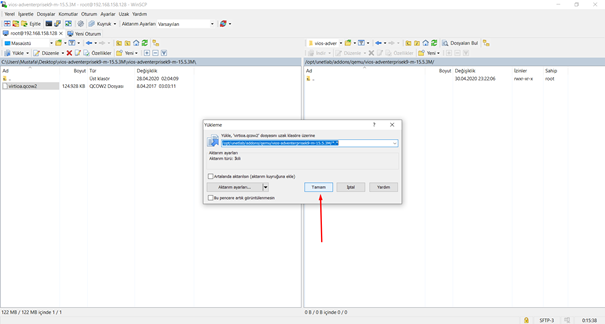

Daha sonra notepad uygulamasına oluşturduğumuz /opt/unetlab/addons/qemu/vios-adventerprise 9-m-15.5.3M (dosyanızın adı) adresini kopyalayıp WinSCP hedef adresine yapıştıralım.

Resim-16

Resim-17

Sol pencerede gerekli vIOS imajını seçip uzak sunucumuza yükleyelim.

Resim-18

Resim-19

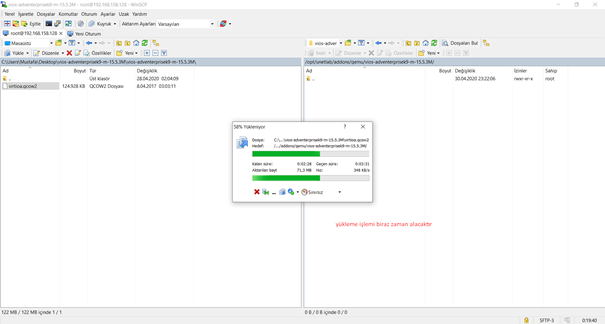

Burada yükleme işlemi biraz zaman alabilir , internet hattınızın Upload değeri ne kadar yüksek ise işlem zamanı da kısalacaktır.

Resim-20

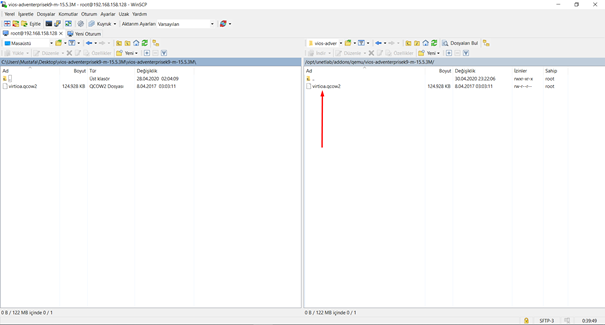

İşlem bittiğinde ise dosyamızın yüklenmiş olduğunu sağ pencerede görebileceğiz.

Resim-21

Dosyamızın yüklendiğini teyit etmek amacıyla /opt/unetlab/addons/qemu/vios-adventerprise 9-m-15.5.3M dizinine gidip dosyanın yüklendiğine emin olalım. Bunun için aşağıdaki komutları koşturalım

cd /opt/unetlab/addons/qemu/vios-adventerprise 9-m-15.5.3M

ls

Resim-22

Bu dizinden çıkmadan indirilen dosya uzantısının birtakım dönüştürülme gereksinimleri vardır. Benim imaj dosyalarım halihazırda kullanılabilir bir formatta olduğu için bu işlemleri size anlatarak geçeceğim.

Dosya türünü değiştirmek için ilk olarak terminalimizde aşağıdaki komutu koşturalım.

mv “indirilen dosya adı” ” indirilen dosya adı.vmdk” (dosyanın sonuna .vmdk yazmayı unutmamalıyız)

Dosya uzantısının değiştiğinden emin olmak için listeleme komutu ile teyit edelim. Listeleme komutu aşağıdadır. Burada sonu .vmdk ile biten dosyamız görünmelidir.

ls

Daha sonra .vmdk uzantısını .qcow2 uzantısına çevirmemiz gerekir. Bunu ise aşağıdaki komut vasıtasıyla yaparız.

/opt/qemu/bin/qemu-img convert -f vmdk -O qcow2 dosyanızın adı.vmdk

virtioa.qcow2

Bu işlemden sonra dosyamızı listeleme komutu ile listelediğimizde virtioa.qcow2 dosyasını görüntülersek işlem başarılı olmuş demektir.

ls

Daha sonra .vmdk dosyasını kaldırmamız gerekecektir. Bunun için aşağıdaki komutu koşturalım.

rm dosya adı.vmdk

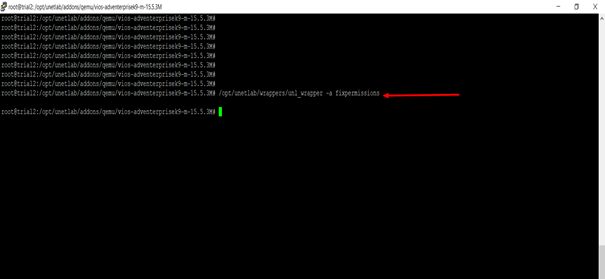

En son işlemimizde EVE-NG izin düzeltme işlemleri için aşağıdaki komut terminalde koşturulur.

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions

Resim-23

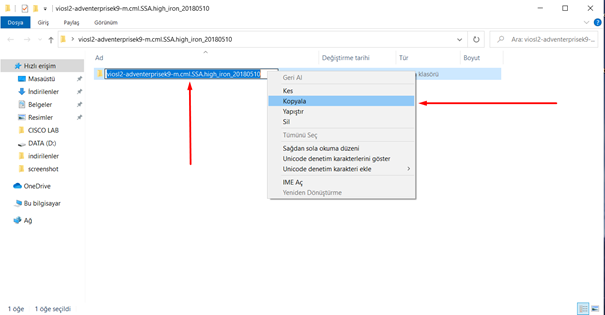

Şimdi sırada switch(L2) vIOS imajını yükleyeceğiz. Öncelikle indirdiğimiz dosya adını kopyalayalım.

Resim-24

Daha sonra dosyamızı yükleyeceğimiz dizini aşağıdaki komut vasıtasıyla oluşturalım ve WinSCP yazılımı ile switch vIOS imajını yükleyelim.

mkdir /opt/unetlab/addons/qemu/viosl2-dosya adı

Resim-25

Yükleme işlemi bittiğinde şu komutlar koşturulmalıdır.

cd /opt/unetlab/addons/qemu/

ls

cd viosl2-dosya adı

ls

bu komutun çıktısında bir qcow2 dosyası görüntüleyeceksiniz.

Daha sonrasında ise dosya adını virtioa.qcow2 dosya formatına çevireceğiz.

mv dosya adı virtioa.qcow2

Bu işlemi yaptıktan sonra gerekli izin düzenlemeleri için aşağıdaki komut koşturulur.

/opt/unetlab/wrappers/unl_wrapper -a fixpermissions

Bu komutun koşturulmasından sonra switch imajımızda emülatöre kurulmuş ve işlemlerimiz sonlanmış olur.

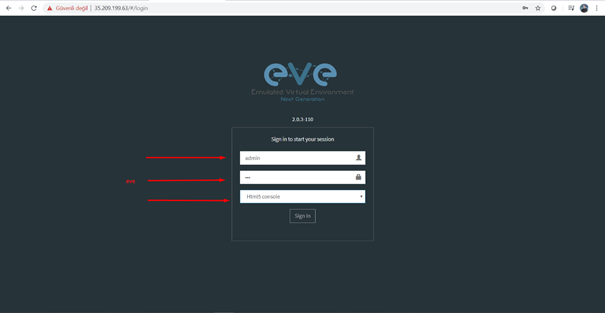

Şimdi VM Instance menüsünde External IP adresine tıklayıp açılan pencerede ilgili bilgileri girelim.

Resim-26

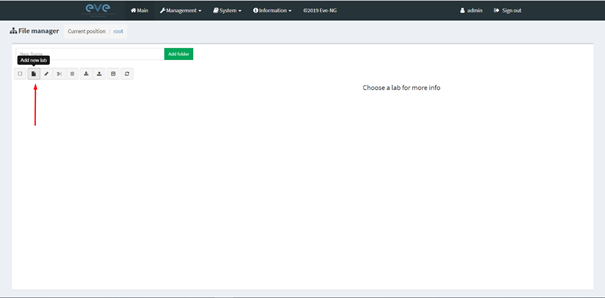

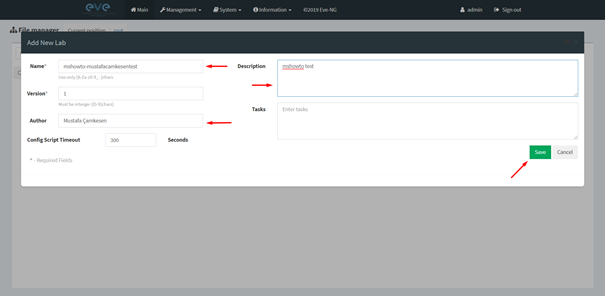

Açılan pencerede Add New Lab butonu ile yeni bir çalışma lab dosyası oluşturalım.

Resim-27

Resim-28

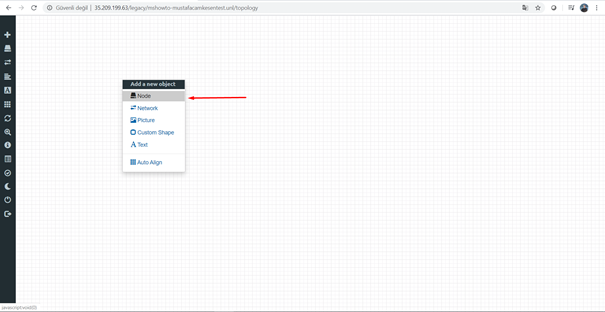

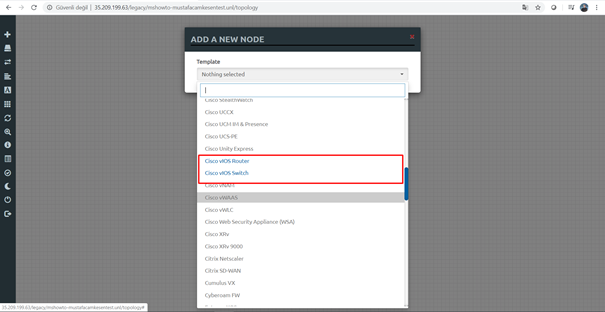

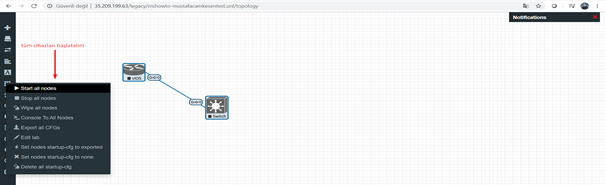

Açılan lab çalışmasında sağ tık > node rotasını izleyelim.

Resim-29

Resim-30

Açılan penceremizde mavi olan cihazlarımızın eklemesini yapalım.

Resim-31

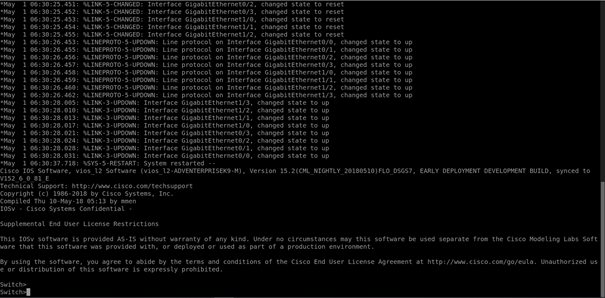

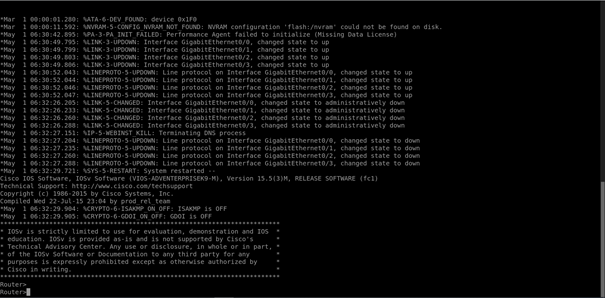

Cihazları başlattıktan sonra üstüne tıkladığımızda yeni sekmede CLI ara yüzleri açılacaktır.

Resim-32

Resim-33

Şimdi GCP yapısında EVE-NG Emülatör içindeki Wireshark paket analiz aracı ayarlamalarını yapılandırıyor olacağız.

Öncelikle EVE-NG web sitesinden EVE-NG-Win-Client-Pack-2.0 .exe dosyasını indirip bilgisayarımıza kurmamız gerekir.

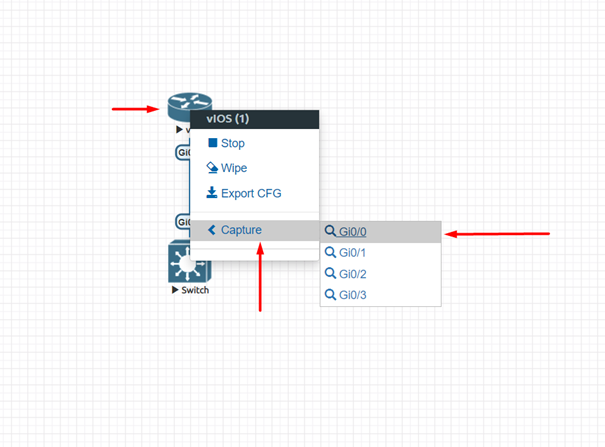

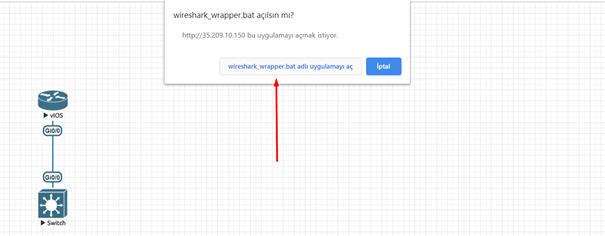

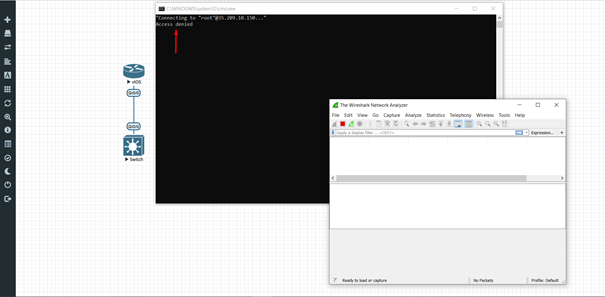

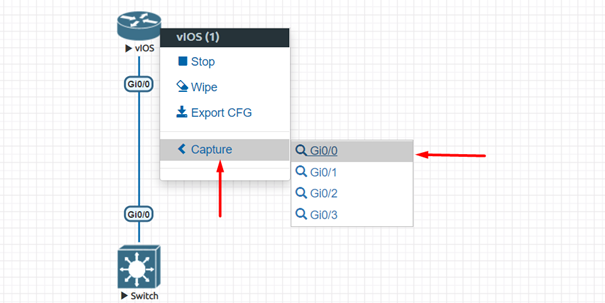

Daha sonra çalışma sayfamızı ilk açtığımızda cihazın üstüne sağ tık yapıp > capture > interface name(gig0/0) rotasını takip ettiğimizde Wireshark açılacaktır fakat wireshark EVE-NG Emülatörüne bağlanırken “erişim reddi” uyarısı verecektir ve wireshark aracı çalışmayacaktır. Bunun en temel sebebi wireshark_wrapper dosyasının içindeki parola bilgisinin varsayılan ayarlarda olmasından kaynaklanır.

Resim-34

Resim-35

Resim-36

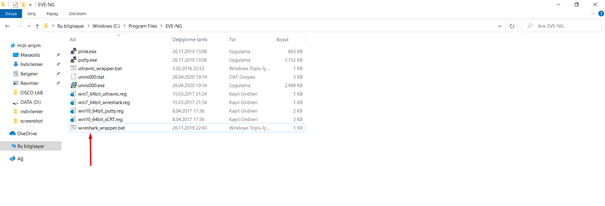

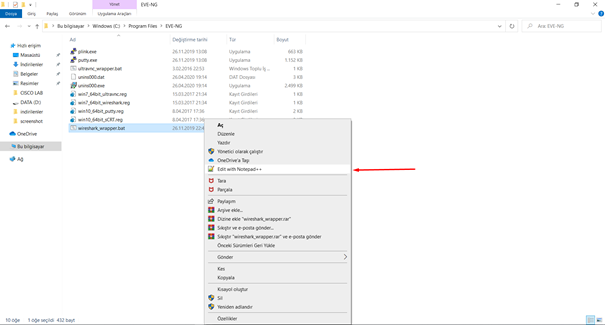

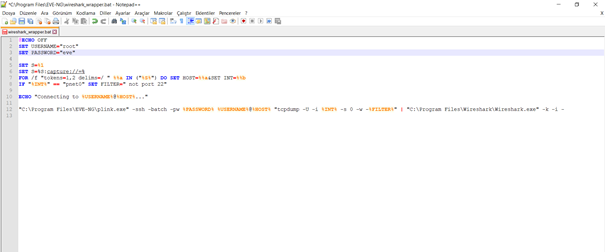

Bu sorunu çözüp paket analiz aracımızı faal duruma getirmek için C:\Program Files\EVE-NG dizinine gideriz. Daha sonra burada wireshark_wrapper.bat dosyasını notepad ya da notepad++ uygulamasında açalım ve password kısmını mavi kurulum ekranında verdiğimiz root password parolasını verelim ve dosyayı kaydedip çıkalım.

Resim-37

Resim-38

Resim-39

Ardından wireshark_wrapper.bat dosyasını masaüstüne kopyalayalım ve notepad++ ile dosyayı tekrar açalım. Buradaki parola bilgilerini tekrardan güncelleyelim ve dosyayı kaydedip çıkalım. Daha sonra dosyayı tekrardan kopyalayalım ve önceki konuma (C:\Program Files\EVE-NG) yapıştıralım.

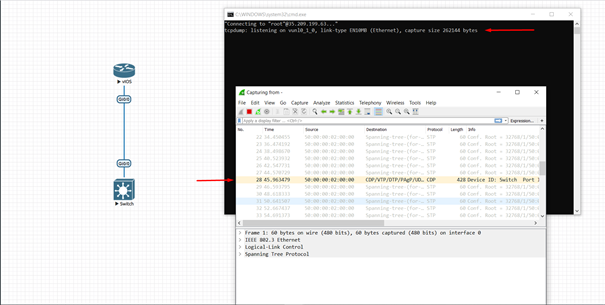

Şimdi çalışma lab sayfasına gelip cihazda wireshark aracını çalıştıralım. Bu işlemden sonra wireshark aracımız paket analiz edebilecek hale gelecektir.

Resim-40

Resim-41

Bu makale serimizin sonunda Google Cloud Platform yapısına EVE-NG Emülatörünü kurma, emülatörün içine Cisco VIRL ürününü yükleme akabinde ise Wireshark paket analiz aracımızı faal duruma getirmeyi anlattım. Böylelikle bu makale serisi sonunda topolojilerinizi daha ayrıntılı bir şekilde provasını kurgulayabilir duruma gelmiş bulunmaktayız. Sizlere sağlıklı günler ve iyi çalışmalar diliyorum.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Google Cloud Platform, EVE-NG, Network, Google Cloud Platform Yapısına EVE-NG Emülatör Entegrasyonu, Cloud Computing, Bulut Bilişim, GCP, cisco, virtualization, nested virtualization, emulator, eve emulator, emulated virtual environment next generation, network virtualization