Büyük ve kalabalık Networkler biz ağ yöneticileri için büyük sorundur. Bu yüzden ağımızı küçük parçalara (Vlan) bölmeyi isteriz. Daha sonra bu Vlan’ları bir Router’da sonlandırıp, erişmeleri gereken yerlere erişmelerini sağlarız. Buraya kadar her şey normal. Göz ardı edilen ise Vlan’ların birbirine ulaşımlarıdır. Cisco ve daha birçok üreticide Router’lar Default olarak Vlan’ların birbirine erişimlerine izin verir. Yani olası bir bilgisayarın hacklenmesi durumunda saldırgan bu bilgisayar üzerinden diğer Vlan ve sunuculara erişebilecektir. Bu işlerle profesyonelce ilgilenmiş arkadaşlar da hemen “Router üzerinde ACL yazarız” çözümünü söyleyeceklerdir. ACL’ler ilgili Interface de gelen her paketi kontrol edeceğinden bu kontroller Router’ı aşırı derecede yorar. Ayrıca ACL kontrolleri Port Based olduğundan, detaylı kontroller de değildir. Aslında işin özü de Router bir Firewall değildir ve gelişmiş denetimleri de zaten yapamaz. Buradaki tüm soruların cevabı günümüzde Internal Segmentation Firewall’dır.

NGFW(Next Generation Firewall)’lar günümüz bakış açısında bizleri internetteki tehlikelere karşı koruyan, iç ağımız ile internet arasında duran bir çözüm olarak görülmektedir. Oysa ki günümüzde saldırıların %70’inden fazlası iç ağımızdan gelir. Yani hacker tarafından bir kullanıcıdaki zaafiyet kullanılarak hacklenmiş bir bilgisayar üzerinden, hacker diğer bilgisayarlara ve sunuculara erişmektedir. Internal Segmentation Firewall uygulamaları sayesinde NGFW cihazları bizleri sadece dış saldıralardan korumakla kalmaz, iç ağımızda Vlan’lar arası trafiği ve sunuculara erişimleri de kontrol edebilirler. Bunun için Vlan’ların NGFW da sonlandırılması gerekmektedir. Bu da tüm iç ağ trafiğinizin de NGFW üzerinden geçmesi demektir. Dolayısıyla ürün konumlandırırken bunu göz önünde bulundurarak doğru ürünü de konumlandırmalısınız. Ayrıca yoğun erişimler olan sunuculara erişmek de gerekiyorsa 10Gbps’lık portları olan, yüksek Throughtput’lu ürünleri de seçmeniz akıllıca olacaktır. Vlan’lar NGFW’larda sonlandığında artık Vlan’lar arası iletişim için de kurallar yazmak ve gelişmiş denetimler yapmak, trafiğin logunu almak imkanları olabilecektir. Bu konuların tümü hassas konular olduğundan, doğru planlama önemlidir.

Ben bugünkü makalemde Eve-Ng üzerinde bir ağı Vlanları Fortigate’de sonlandırarak internet erişimi vereceğim. Bu lab ortamımız için önceki makalelerimde anlattığım gibi Eve-Ng’yi kurup, Cisco Switch’lerin ve Fortigate’in imajları Eve-Ng üzerine yüklenmiş olmalıdır.

Eve-Ng kurulum makalem: https://www.mshowto.org/eve-ng-ile-cisco-fortinet-huawei-juniper-sophos-karma-test-ortamlari-olusturun.html

Eve-Ng’ye Fortigate imajı eklenmesi makalem: https://www.mshowto.org/eve-ngye-fortigate-imaji-ekleyerek-sanal-sistemlerimize-internet-erisimi-saglamak.html

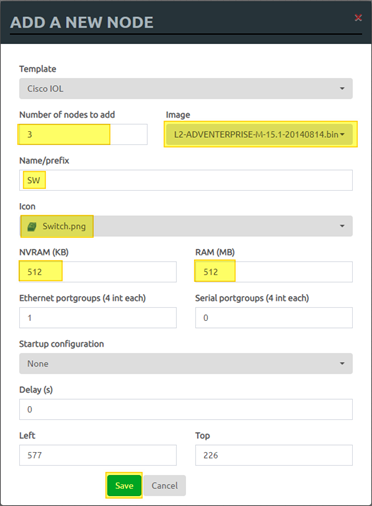

Şimdi Eve-Ng’de yeni lab oluşturup, aşağıdaki cihazları, mümkünse benim kullandığım Portlara (Port ayarlarını rahat takip edebilmeniz için) bağlayarak oluşturunuz. Önce ortamımıza Switch’leri ekleyelim. Lab ortamında sağ tuş / Node / Cisco IOL:

Resim-1

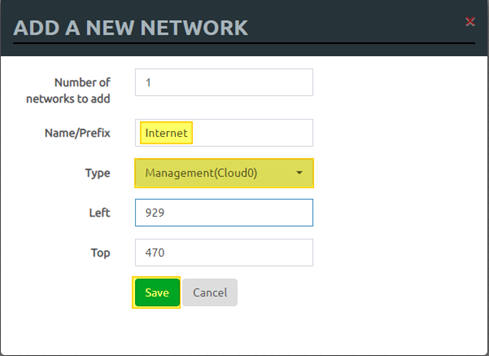

Şimdi de Firewall’u lab ortamında sağ tuş/Node / Fortinet Fortigate diyerek ekleyelim. Firewall eklenmesinde tüm ayarlar olduğu gibi kalsın, Save deyiniz. Sonrasında da ağımızı internete eriştirmek için yine lab ortamında sağ tuş/Network diyerek aşağıdaki ayarlarda bir Network ekleyiniz:

Resim-2

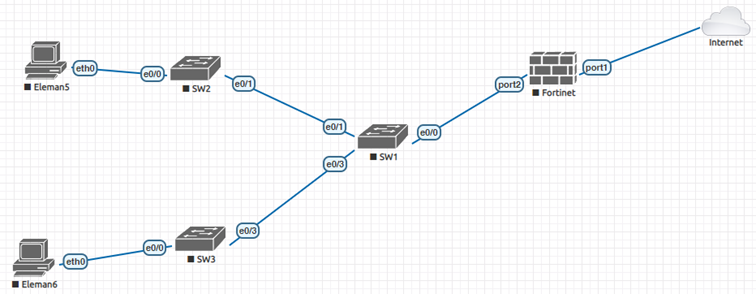

Sonrasında erişim testleri için ortamımıza iki adet de PC ekleyelim. Lab ortamında sağ tuş/Node / Virtual PC:

Resim-3

Şimdi de sıra geldi bağlantıları yapmaya. Lütfen benim kullandığım portları kullanınız. Kablolamaya sırayla Fortigate, SW1, SW2, SW3 ve PC’ler olarak yaparsanız sizler için daha kolay olur:

Resim-4

Şimdi de kullandığımız cihazların ayarlarına geçelim. Öncelikle hepsini başlatmamız gerekli. Lab ortamında Mouse’unuz ile tüm cihazları seçip, herhangi birinin üzerinde sağ tuş/ Start Selected deyiniz. Biz bu uygulamamızda SW1’i omurga Switch gibi kullanacağız ve Vlan10 ve Vlan20 Vlan’larını Fortigate’de sonlandıracağız. Ayarlamalara omurga Switch’den başlayalım. SW1 üzerine çift tıklayınız ve aşağıdaki komutları giriniz: (Bilgi mesajları kalabalık olmaması için kaldırıldı)

Switch>en (Priv. Moda geçtik) Switch#conf t (Global Config Moda geçtik) Switch(config)#vlan 10 (Vlan 10 oluşturuldu) Switch(config-vlan)#vlan 20 (Vlan 20 oluşturuldu) Switch(config-vlan)#exit Switch(config)# Switch(config)#int ran e 0/0-3 (e0/0,e0/1,e0/2,e0/3 portlarını tek seferde trunk yapıyoruz) Switch(config-if-range)#sw tr enc do Switch(config-if-range)#sw mod tr Switch(config-if-range)# Switch(config-if-range)#exit Böylece SW1 de yapılacak ayarlarımızı tamamladık. Şimdi sıra kat Switchlerinde. Üstteki SW2'nin de ayarlarını yapalım: Switch>en Switch#conf t Switch(config)#vlan 10 (Vlan 10 ve 20 yi oluşturuyoruz) Switch(config-vlan)#vlan 20 Switch(config-vlan)#exit Switch(config)#int e 0/1 (Omurgaya giden bağlantımızı Trunk yapıyoruz) Switch(config-if)#sw tr enc do Switch(config-if)#sw mod tr Switch(config-if)#exit Switch(config)#int e 0/0 (PC'nin bağlı olduğu portu Vlan10'a alalım) Switch(config-if)#sw mod acc Switch(config-if)#sw acc vlan 10 Switch(config-if)#exit Sıra geldi son Switch ayarlarına. SW3'ün ayarlarını da aşağıdaki gibi yapalım: Switch>en Switch#conf t Switch(config)#host SW3 (Sırf değişiklik olsun diye Switc'in adını değiştirdim) SW3(config)#vlan 10 (Vlan 10 ve Vlan 20 yi oluşturalım) SW3(config-vlan)#vlan 20 SW3(config-vlan)#exit SW3(config)#int e 0/3 (Omurgaya giden portu Trunk yapalım) SW3(config-if)#sw tr enc do SW3(config-if)#sw mod tr SW3(config-if)#exit SW3(config)#int e 0/0 (Bu PC'yi Vlan20 ye üye yapalım) SW3(config-if)#sw mod acc SW3(config-if)#sw acc vlan 20 SW3(config-if)#exit SW3(config)#

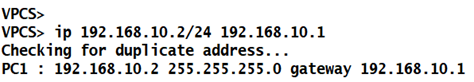

Şimdi de PC’lere IP ve ağ geçidi verelim. Önce üstteki elemana Vlan 10’da (192.168.10.0/24 Networkü Vlan 10 olsun) bir IP verelim. Bunun için üstteki PC’ye çift tıklayıp, komut ekranında:

Resim-5

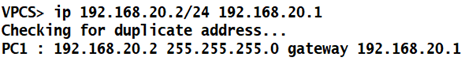

Sonrasında ise alttaki Vlan 20 deki (192.168.20.0/24 Networkü Vlan 20 olsun) elemana da:

Resim-6

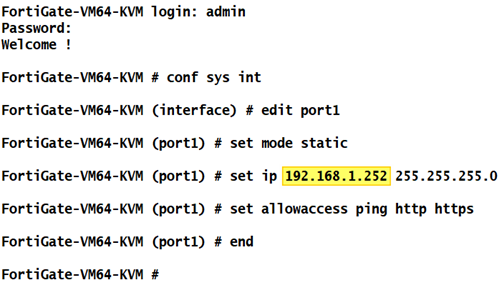

IP’lerini verelim. Artık sıra Fortigate ayarlarında. Öncelikle Fortigate’i web arayüzünden yönetmek için CLI kullanarak port1 interface’ine ağımızdaki boştaki bir IP’yi verelim. Fortigate’e çift tıklayarak komut arayüzüne girip (Username: admin password: yok) aşağıdaki komutları uygulayınız:

Resim-7

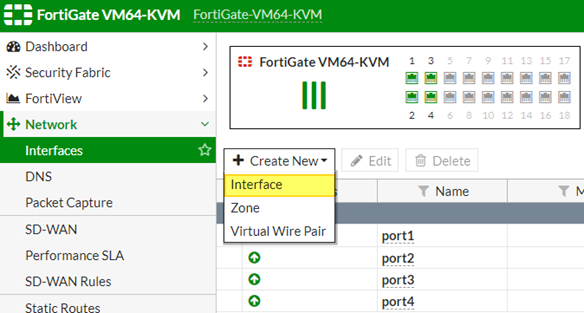

Yukarıdaki sarı ile işaretlediğim IP’ye kendi ağınızda boştaki bir IP’yi veriniz. Artık Fortigate’imize Web Browser’ı üzerinden erişebiliriz. Giriş yapalım ve Vlan’ları sonlandırmak için (Fortigate’e http ile erişiniz. Https de ilk bağlanmada sorun olabiliyor) Network / Interfaces / Create New /Interface

Resim-8

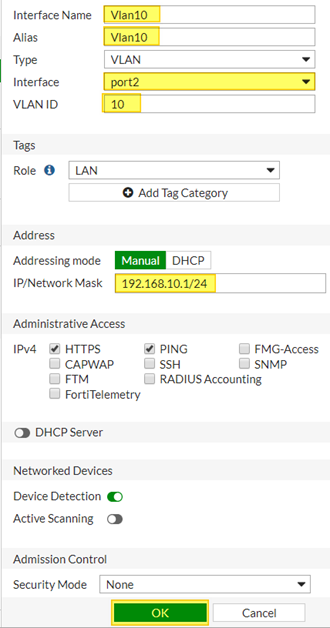

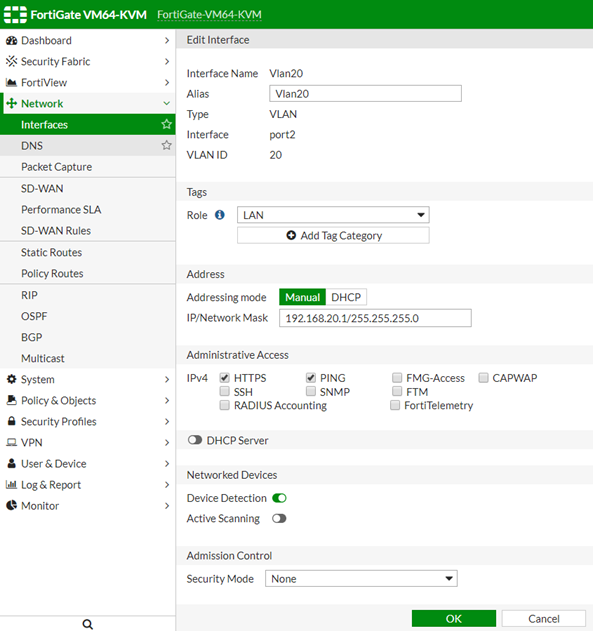

Aşağıdaki ayarları giriniz. Burada Interface kısmında bizim ağımız Fortigate’in port2’sine bağlı olduğundan ve bu Port’ta Vlan’ları sonlandıracağımızdan seçtik:

Resim-9

Yukarıdaki aynı ayarları şimdide Vlan 20 için yapalım:

Resim-10

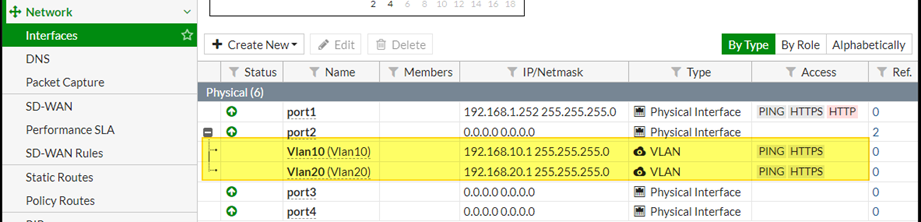

Ben Interface’leri oluştururken DHCP seçmedim ama siz normal uygulamalarda seçmelisiniz. Artık cihazın normal fiziksel Interface’i gibi iki adet Vlan Interface’imiz var ve bu Interface’lerimizi fiziksel gibi kurallarda kullanabiliriz.

Resim-11

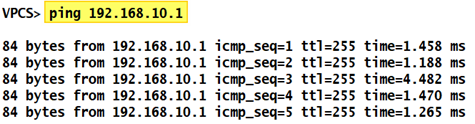

Artık an itibariyle cihazlar Fortigate’de oluşturduğumuz bu Interface’lere ping atabiliriz. En azından üstteki PS’den deneyelim bakalım, Fortigate’in Vlan Interface’ine kadar ulaşabiliyor mu ?

Resim-12

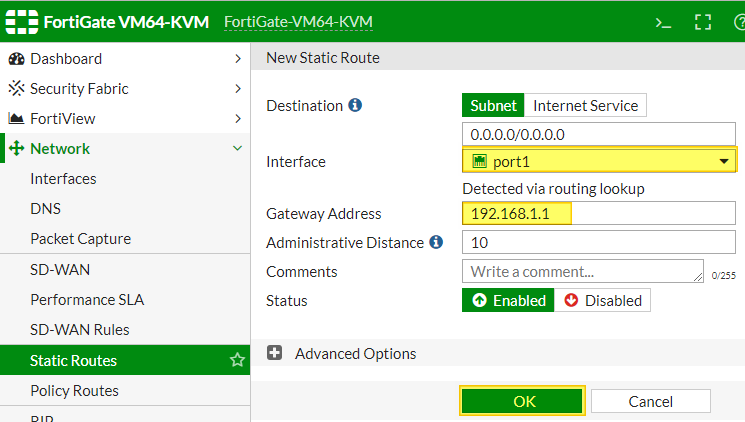

Şimdide Fortigate’e internet erişimi vermek için Static Route tanımlayalım. Çünkü CLI’dan port1 Interface’ine sadece IP ve Subnet Mask verdik. İnternete erişim için bir de ağ geçidi gerekir. Network/Static Routes da ağ geçidinizi ve port1 kısmını belirleyiniz:

Resim-13

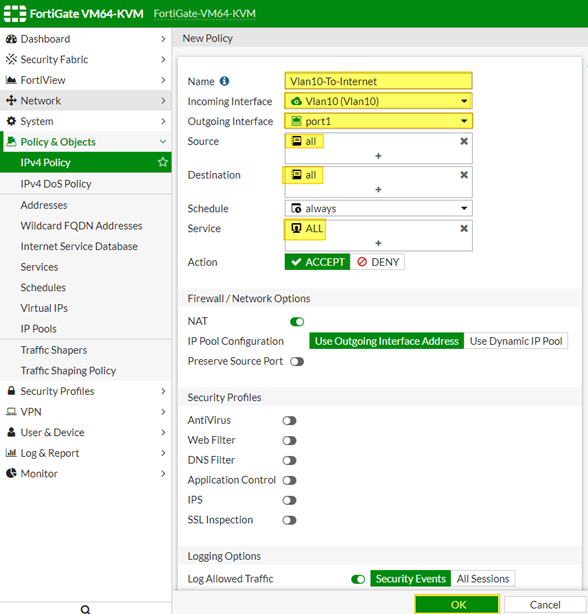

Evet herşey yolunda. Artık Fortigate’den bu Vlan’lara internet erişimleri için kural yazarak izin verebiliriz. Policy&Objects / Ipv4 Policy / Create New:

Resim-13

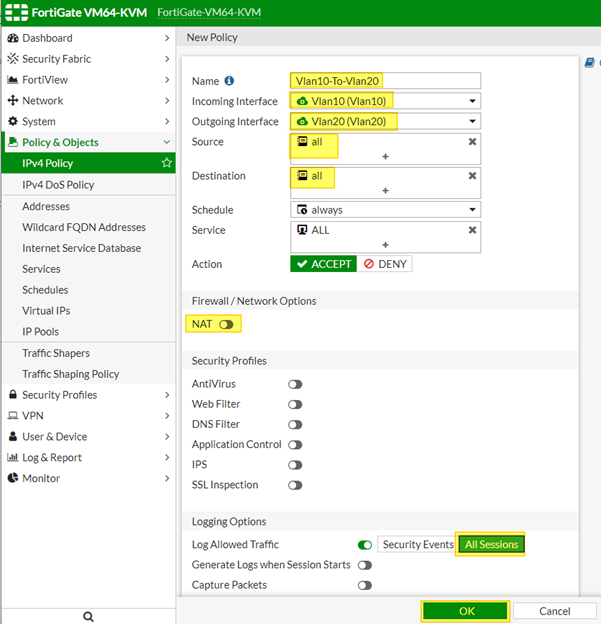

Aynı şekilde üstteki Vlan10 yerine Vlan20’leri seçerek Vlan20’nin de internete erişimini tanımlayabilirsiniz. Peki soru şu : Acaba Vlan10 daki eleman, Vlan 20’deki elemana ping atabilir mi? Cevap elbette hayırdır. Çünkü kural tanımlanmayan tüm erişimler NGFW’larda engellenir. Dolayısıyla eğer iki Vlan’ın haberleşmesi isteniyorsa burada güvenlik kontrolleri de kullanılarak erişim verilebilir. Ben bu makalemde Secuirty Profiles kullanmadım ama sizler bu gelişmiş denetimleri kullanabilirsiniz. Şimdi Vlan10 dan Vlan20’ye erişme hakkı verelim. Bu kural Vlan20 dekilerin de Vlan10’dakilere erişmelerini sağlamaz:

Resim-14

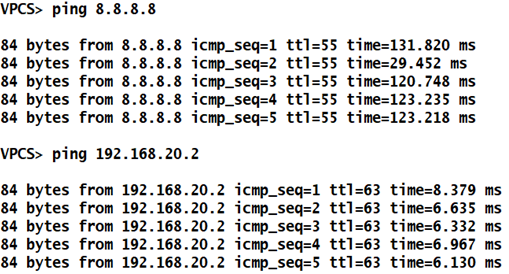

Şimdide en zevkli kısma geldik, en heyacanlı. Bakalım üstteki PC internete ve alttaki elemana erişebiliyor mu?

Resim-15

Güzel planladıktan sonra tüm iç ağ iletişimini de denetleyebileceğiniz, loglarını tutabileceğiniz harika bir uygulamadır Internal Segmentation Firewall. Bu makalemizin de sonuna geldik. Daha nice güzel, keyifli makalelerde buluşmak dileğimle.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org

TAGs: Eve-Ng, Sanal, Cisco, Juniper, Fortinet, Huawei, Alcatel, Aruba, Arista, Barracuda, SonicWall, CheckPoint, Citrix, Cumulus, Extreme, F5, Mikrotik, Sophos, S-Terra, VMWare, Vyos, Windows 7-8-10, Windows Server 2003-2008-2012-2016, Linux, Ostinato Traffic Generator, Vlan, Inter Vlan Routing

Elinize sağlık Sinan hocam 👍