Encrypting File Ssytem (EFS) ile dosyaların şifrelenmesi, gerekli geri dönüş önlemleri alınmadığı durumlarda sistem yöneticisinin başını ağrıtan en önemli konuların başındadır. Önemli veriyi korumak amacıyla yapılan şifreleme, kullanıcının private key’inin kaybedilmesi veya bozulmasıyla verinin çözümlenmesini imkansız hale getirmekte ve sistem yöneticisi için çok önemli bir sorun olabilmektedir.

Kullanıcının EFS private key’i, kullanıcı profilinde saklanır ve şifrelenmiş dosyalar ise ağda herhangi bir yerde olabilir ve çoğu zaman sistem yöneticisi tarafından kullanıcının EFS kullandığı dahi bilinmemektedir. Kullanıcının bir sorunu olduğunda sık yapılan problem çözme yöntemlerinin başında ise, bilgisayarın yeniden kurulması veya profilin yeniden yaratılması gelir. Bu işlemler yapılırken kullanıcının private key’inin yedeğinin alınması atlanır ve geri dönüş önlemleri alınmamış ise veriye bir daha ulaşılamaz. Eminim bu senaryo ile daha önce karşılaşmışsınızdır.

Kullanıcının private key’inin kaybolması veya bozulması durumda, şifrelenmiş verinin çözülmesi için iki farklı sistematik metot mevcut. Bunlardan ilki ve en yaygın olarak kullanılan metot; Data Recovery Agent (DRA) kullanımıdır. Bu metot, dosya şifreleme anahtarının (File Encryption Key-FEK) DRA private key’i kullanarak çözülmesi prensibine dayanır. Bu metodu kullanmak için yapılandırılmış domainde, şifrelenmiş dosya, hem şifreleyen kullanıcının hem de DRA’nın private key’i kullanılarak çözümlenebilir.

İkinci metot ise Key Recovery Agent (KRA) kullanılarak, kullanıcının private key’ini kaybetmesi durumunda Certification Authority (CA) veri tabanından tekrar kullanıcıya verilmesi prensibine dayanır. Bu metot için ortamınızda Windows Enterprise CA olması ve private key’leri depolayacak şekilde yapılandırması gerekmektedir.

Domainizde bu metotlardan birini veya ikisini birden kullanabilirsiniz. Yönettiğiniz domain’de EFS kullanım oranı, organizasyon yapınıza göre en azından birini bilinçli olarak seçmenizi öneriyorum. İlk makalemde az bilinen bir yöntem olan KRA yapılandırmasına değineceğim.

CA’in Key Recovery Agent yapılandırılması

Eğer EFS kullanımı çok yaygınsa ve çok miktarda veri EFS ile şifrelenmişse kullanıcının kaybolan private key’ini tekrar kullanıcıya vermek yönetim yükünü hafifletecektir. Kullanıcı tekrar kendi verilerini açabilir hale gelecektir. DRA kullanmış olsaydık, makinesine DRA ile logon olup, DRA private key’ini makineye yüklememiz ve tüm dosyalarını çözmemiz gerekecekti. Fakat bu yöntemde KRA yetkisi verilecek kullanıcılar dikkatle seçilmelidir ve sınırlı tutulmalıdır. Çünkü bu kullanıcılar herkesin private key’ine erişebilir hale gelecektir.

KRA kullanarak private key’in elde edilmesi sadece EFS için geçerli değil. Siz diğer sertifika şablonları (Certificate Templates) için sertifikanın CA veritabanında tutulmasını sağlayabilirsiniz. Ben sadece Basic EFS şablonu kullanılarak üretilen sertifikaların tutulması için yapılandıracağım.

Yapılandırma için kısaca aşağıdaki adımları yapacağız.

· KRA Sertifika şablonunun yayımlanması ve KRA sertifikası üretilmesi.

· CA’in sertifikaları depolaması (Key Archival) için ayarlanması

· Basic EFS sertifika şablonunun yapılandırılması.

· Yeni sertifikaların kullanıcılara dağıtılması.

KRA Sertifika şablonunun yayıma açılması ve KRA sertifikası üretilmesi.

Öncelikle bir kullanıcıyı KRA olarak seçelim. Makalede domain administrator hesabını kullandım. Yapılandırma için KRA olarak seçilen kullanıcının KRA sertifikasına ihtiyacımız olacak. Key Recovery Agent sertifikaları varsayılan olarak yayımlanmıyor. Öncelikle bu sertifika tipini yayına açıp Administrator için bir sertifika üreteceğiz.

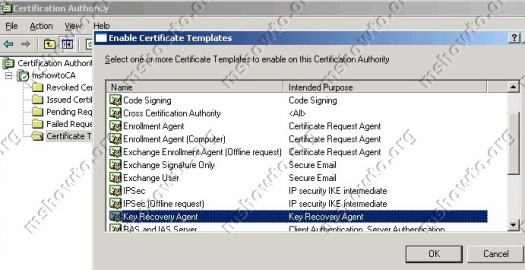

Windows 2003 CA konsolunu açın ve Certificate Templates’e sağ tıklayın, NewàCertificate Template To Issue’a basarak açılan ekrandan Key Recovery Agent sertifika şablonunu seçin ve OK’e basın.

Şekil 1: Key Recovery Agent sertifikasının yayıma açılması

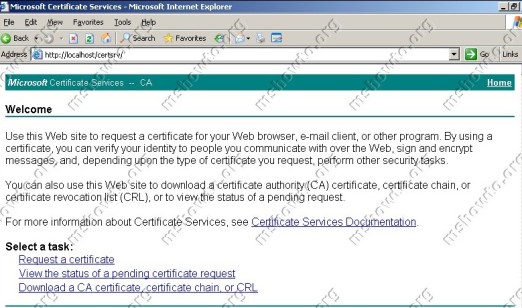

MshowtoCA artık KRA sertifikalarını dağıtır hale geldi. Artık Administrator için bir KRA sertifikası isteği oluşturabiliriz. Bunun için CA makinesine KRA ile oturum açın. http://localhost/certsrv CA web adresinden aşağıdaki sırayla sertifika talebi oluşturun.

Request a certificateàSubmit an advanced certificate requestà Create and submit a request to this CA’i seçin ve sertifika şablonlarından “Key Recovery Agent”ı seçip, Submit’e basın.

Şekil 2: Sertifika isteği oluşturma ekranı

KRA sertifika talepleri varsayılan olarak otomatik olarak yayımlanmamaktadır. İstek CA yönetim konsolunda “Pending Request” kısmında CA yöneticisinin izin vermesi için bekleyecektir. Sertifikanın CA yönetim konsolundan onaylanmasıyla (sertifikaya sağ tıklayın ve All tasksàIssue) KRA sertifikasını kurabilirsiniz. Bunun için tarayıcı ile tekrar CA web sayfasını açın ve “View the status of a …” linkinden sertifikaya tıklayın ve sertifikayı kurun.

Şekil 3: Bekleyen sertifikalar ekranı.

CA Key Archival Özelliğinin Etkinleştirilmesi.

Windows 2003 Enterprise CA üzerinde Key Archival özelliği varsayılan olarak kapalı geliyor. Bu özelliği etkinleştirmek için; CA yönetim konsolunda, CA özellikleri ekranında “Recovery Agents” sekmesini açın. “Archive the key” seçeneğini işaretleyin ve bir KRA atamak için Add butonuna ve geçerli KRA sertifikasını seçin.

Şekil 4: KRA sertifika ekleme ekranı.

Seçeneklerden de anlaşılacağı birden fazla kişiye bu yetkiyi verebilirsiniz.

EFS anahtarlarının saklanır olarak ayarlanması.

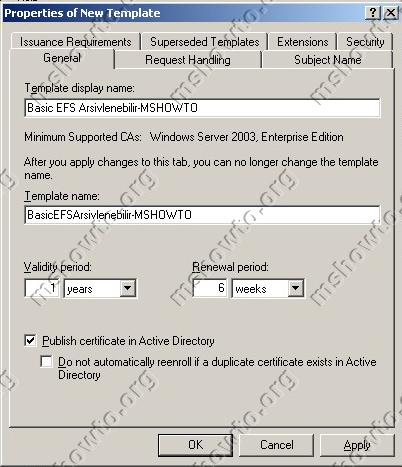

Windows 2003 Enterprise CA içindeki Basic EFS sertifika şablonu için private key’in saklanması için ayarlama yapılamıyor. Bu yüzden Basic EFS şablonundan yeni bir şablon oluşturup yayına açmamız gerekiyor. Bunun nedenini Microsoft, varsayılan olarak gelen Basic EFS sertifikasının v1 (version 1) şablon olduğunu ve bu versiyonun key archival özelliği olmadığını söylüyor. Biz bu şablonu kullanarak v2 bir şablon oluşturacağız.

Certificates Templates yönetim konsolunu açın. Basic EFS şablonuna sağ tıklayın ve “Dublicate template”e tıklayın. General sekmesinde yeni şablon için bir isim verin. Makaleler kaynak gösterilmeden diğer sitelerde izinsiz yayınlandığı için ismimizi içermesi amacıyla “Basic EFS Arsivlenebilir-MSHOWTO” ismini veriyorum.

Şekil 5: Oluşturulan V2 template

Request Handling sekmesine tıklayın ve “Archive subject’s encryption private key” ve “Prompt to user during enrollment” seçeneklerini işaretleyin. İlk seçenek ile CA private key’leri saklar hale gelmektedir. İkinci seçenek ise sertifika dağıtılması kullanıcının müdahalesi ile olacaktır, birazdan göreceğiz.

Şekil 6: Sertifika için private key’lerin saklanır olarak ayarlanması

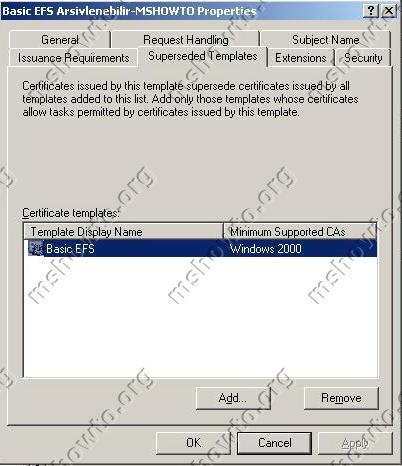

Bu sertifikanın kullanıcı tarafında EFS sertifikası olarak kullanabilmesi için Superseded Templates sekmesinde Add butonu ile Basic EFS şablonunu seçin ve uygulayın.

Şekil 7: Yerine geçeceği şablonların eklenmesi.

Yeni sertifikaların kullanıcılara dağıtılması.

Kullanıcının EFS sertifikası; ilk dosyanın şifrelenmesinde (encrypt), ortamda CA varsa CA’nin Basic EFS şablonundan, yoksa veya CA tarafından Basic EFS sertifikası yayımlanmıyorsa işletim sistemi tarafından (self signed) oluşturulur. Ve encryption işleminde sürekli olarak Basic EFS sertifikasını kullanılır. Maalesef işletim sisteminin bu davranışını değiştiremiyoruz (hard coded). Bu yüzden kullanıcının EFS kullanmadan önce, PKI auto enrollment özelliğini kullanarak kullanıcılara oluşturduğumuz şablondan sertifika dağıtmamız gerekiyor.

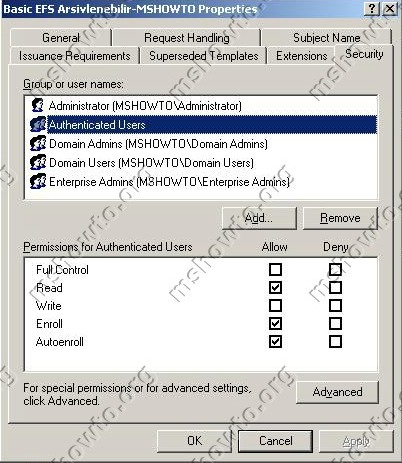

Otomatik olarak sertifikanın dağıtılması (auto enrollment) istenilen kullanıcı grubuna yapılabilir. Bu kullanıcı grubunun yeni oluşturulan sertifika şablonu üzerinde, Read, Enroll ve Autoenroll haklarının olması gerekiyor. Bu hakları şablonun Security sekmesinden verin.

Şekil 8: Sertifika izinleri.

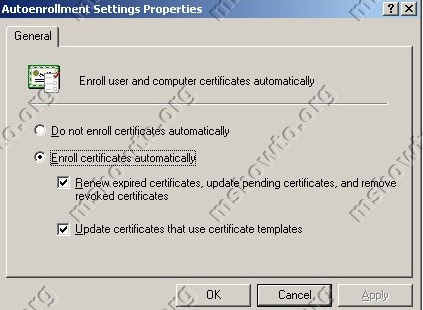

Sertifikayı Group Policy kullanarak kullanıcılara dağıtacağız. Yetki verdiğiniz kullanıcıların etkileneceği bir GPO üzerinde; User configurationàWindows SettingsàSecurity SettingsàPublic Key PoliciesàAutoenrollment Settings’i açın ve “Enroll certificates automatically” ve altındaki iki seçeneği işaretleyin.

Şekil 9: Group Policy PKI autoenrollment ayarları.

Politikanın kullanıcıda etkin olmasıyla system tray’de kullanıcı için bir uyarı çıkacaktır (bkz: prompt to user during enrollment seçeneği). Ve kullanıcının müdahalesiyle birlikte CA tarafından Basic EFS Arsivlenebilir-MSHOWTO şablonu kullanılarak sertifika oluşturulacak ve kullanıcı profiline kurulacaktır.

Şekil 10: Kullanıcı için sertifika uyarısı

Şekil 11: Sertifikanın kurulması.

Kullanıcının bu sertifikayı kullanarak şifreleme yapması için daha önce EFS sertifikası olmaması gerekiyor.

Sorun durumundan Private key’in tekrar kullanıcıya verilmesi.

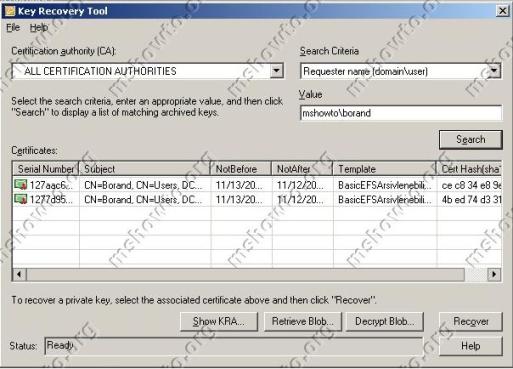

Sorun durumda private key’i kullanıcıya vermek için certutil veya krt.exe’i kullanabilirsiniz. Krt.exe Resource Kit ile geliyor ve sağladığı basit GUI ile kullanımı çok kolay. KRA agent olarak atadığınız kullanıcı (KRA sertifikası profilde yüklü) ile CA sunucuda oturum açın ve krt.exe’i çalıştırın.

Şekil 12: Krt.exe ile kurtarma ekranı.

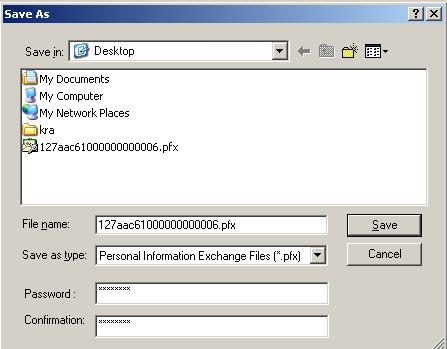

Sertifikayı kullanıcı adına, seri numarasına, thumbprint gibi kriterlere göre aratabilirsiniz. Bulduğunuz sertifikayı “Recover” butonu ile çıkartabilir ve kullanıcıya verebilirsiniz.

Şekil 13: Private key’in pfx formatında kaydedilmesi.

Sonuç; Windows 2003 Enterprise CA üzerinde key archival özelliğinin etkinleştirilmesi sorun durumunda yönetim yükünüzü hafifletecektir. Fakat Basic EFS v1 şablonun bu özelliği desteklememesi ve Windows işletim sistemlerinin hard-coded olarak daha önce üretilmiş Basic EFS sertifikasını kullanması gibi kısıtlar yüzünden bu tasarımın EFS’in henüz yaygın olarak kullanılmaya başlanmadığı veya yeni tasarlanan sistemlerde düşünülmesini gerektiriyor. Windows 2008 ile birlikte bu kısıtlamaların kalkacağını düşünüyorum.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

Implementing Key Archival Walkthrough

selam elimde xls dosyası var önceki pc den kalan ve şifreli bunu nasıl açabilirim.

EFS’den eğer sertifika yedeğiniz yoksa dosya kurtaramazsınız.