Bu bölümümüzde Firewall kuralları ve Virtual Host kavramına değineceğiz. Bu bölümü örnekler üzerinden anlatmaya çalışacağım. Bildiğiniz gibi firewall kuralları firmadan firmaya değişmektedir. Kimi firma çok sert kurallar uygularken, bazı firmalarda çok daha esnek olabiliyor. Cyberoam cihazlarında kural yazmak ve Virtual Host gibi kavramları çok basitleştirilmiş. Son derece anlaşılır bir arayüz ve mantığa sahip. User Friendly dediğimiz kavrama uyuyor diyebiliriz. Lafı uzatmadan örnekler üzerinden devam edelim. Aşağıda Firewall kuralını doğru yazmanın ne kadar önemli olduğunu görüyoruz J

Bu konunun diğer yazılarına aşağıdaki linklerden ulaşabilirsiniz.

Cyberoam NG Future Ready CR 25ing-6P Ürün İncelemesi – Application Filter & QOS Ayarları – Bölüm 5

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Web Filter – Bölüm 4

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Firewall Rule & Virtual Host – Bölüm 3

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Bridge Mode – Bölüm 2

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Ürün Kayıt Etme – Bölüm 1

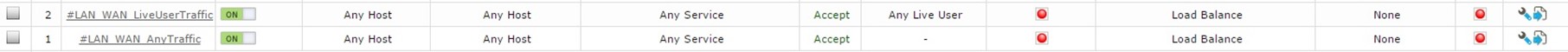

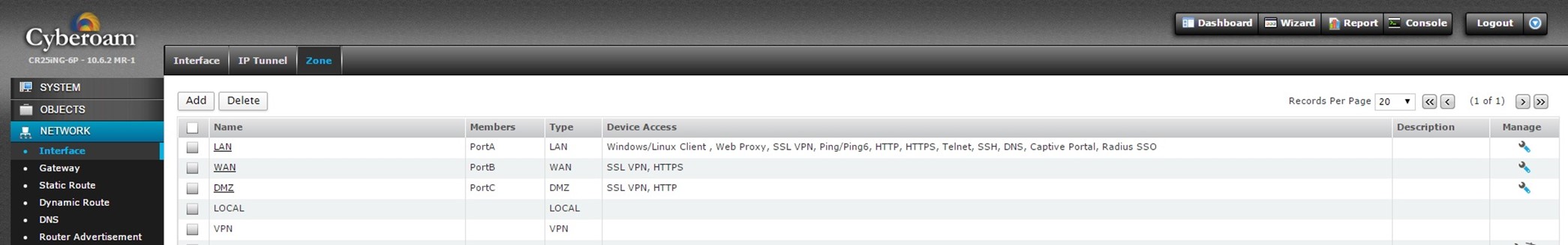

Resim-1

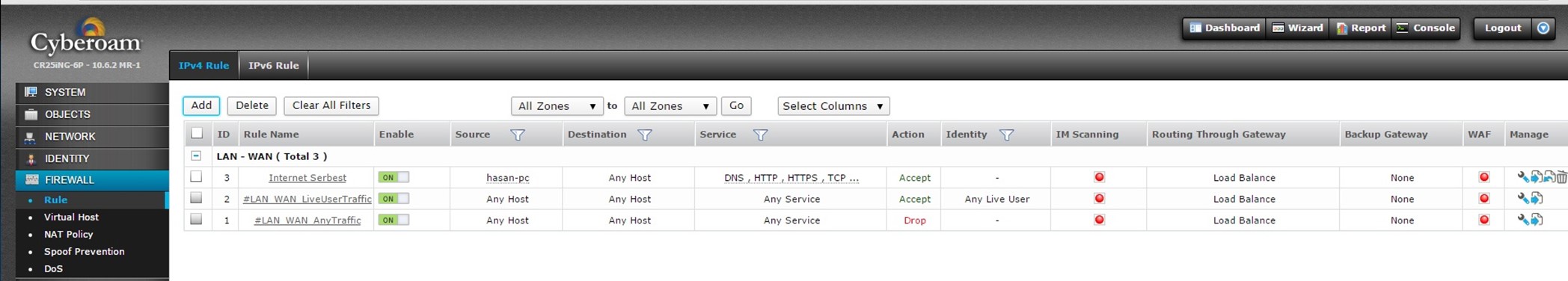

İlk olarak Firewall kurallarında üstteki kuralın baskın olduğunu bildiğinizi varsayıyorum! Cyberoam cihazına eriştiğinizde Firewall > Rule sekmesine geliyoruz. Varsayılan olarak iki kuralın geldiğini göreceksiniz. Aşağıdaki kurallarda Lan’dan Wan’a herhangi bir yere, tüm servisler için çıkışın serbest olduğunu anlıyoruz. Varsayılan kuralları tek tek inceleyecek olursak,

1 nolu kurala sadece kullanıcı olmayan trafik gelir. Kullanıcı olan trafik ise 2 nolu kuraldan çıkar (Any Live User). 1 Nolu kuralı silemezsiniz veya Disable konuda getiremezsiniz fakat Drop veya Reject alabilirsiniz.

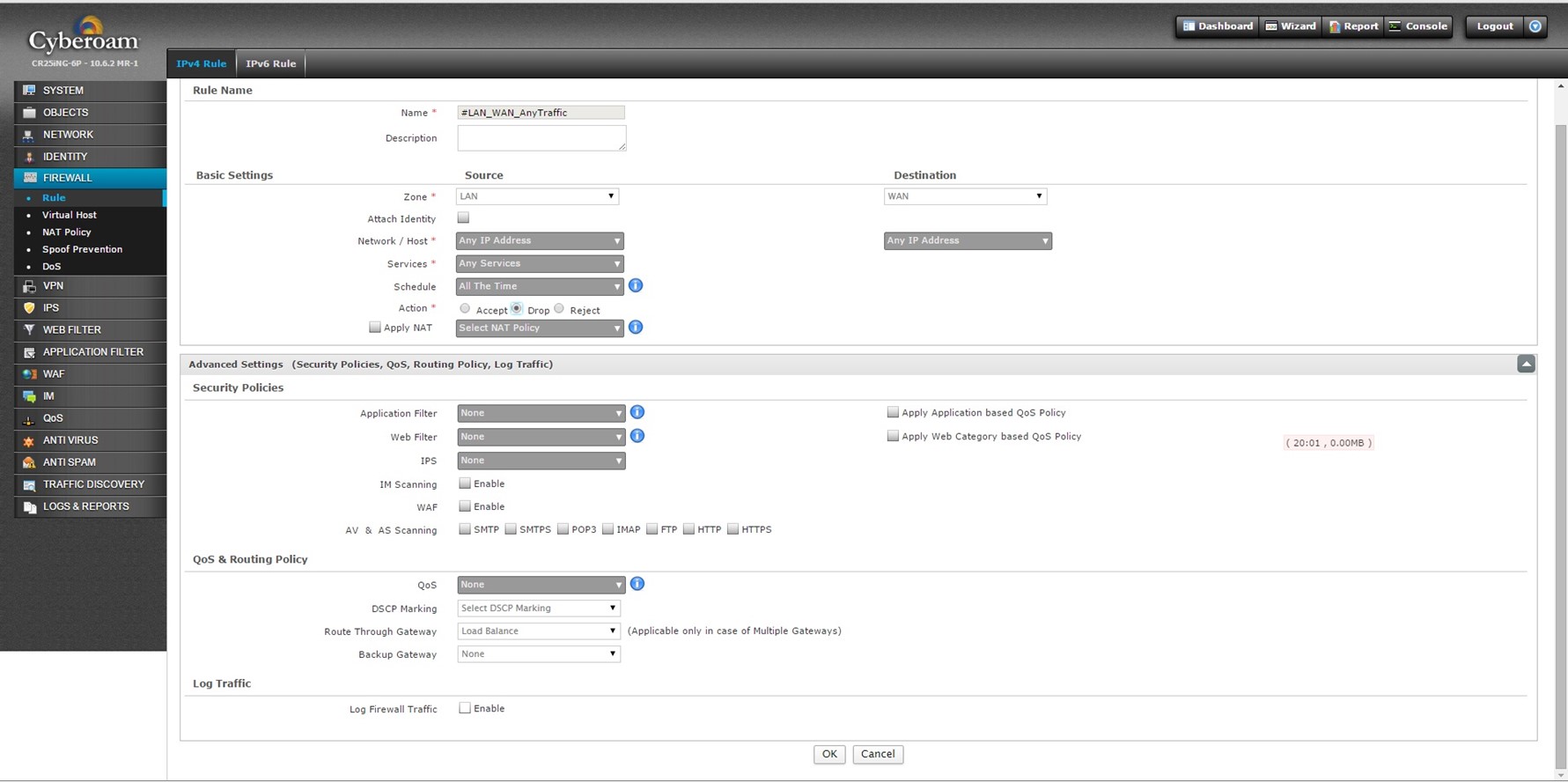

Resim-2

Firmanızın sizden şu şekilde bir kural istediğini varsayalım. Kullanıcı olmayan veya MAC adresi tanımlı olmayan cihazlar internete çıkamasın.

İlk olarak Firewall> Rule sekmesini açıyoruz. LAN_WAN_AnyTraffic kuralı içerisinde Action kısmını Drop yapıyoruz. Bu sayede kullanıcı olmayan tüm trafik engellenmiş oluyor.

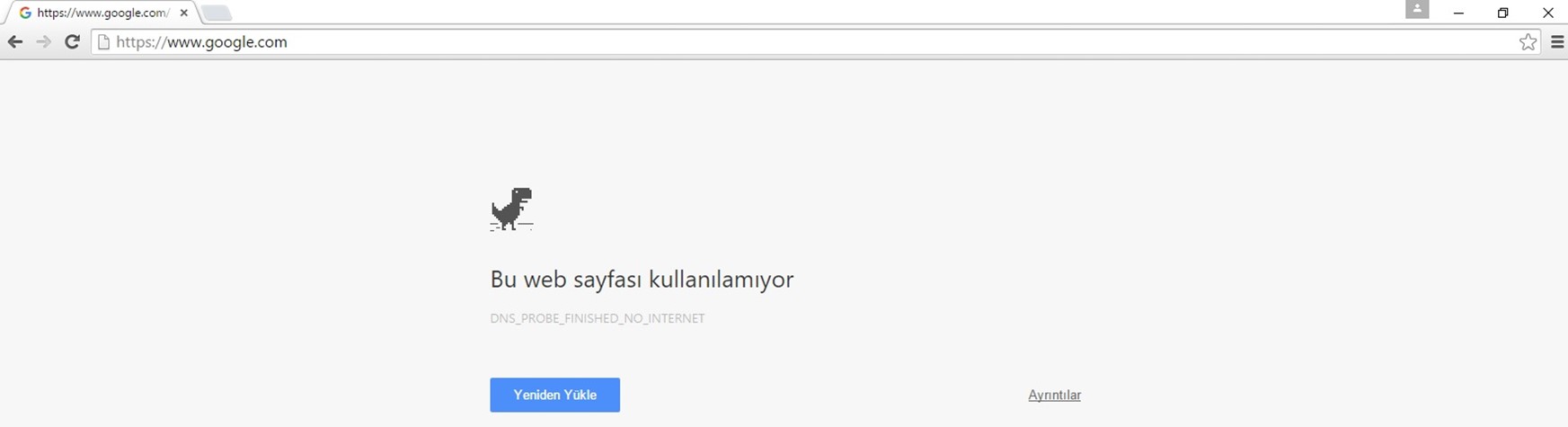

Resim-3

Kontrol ettiğimizde kuralımızın çalıştığını görüyoruz.

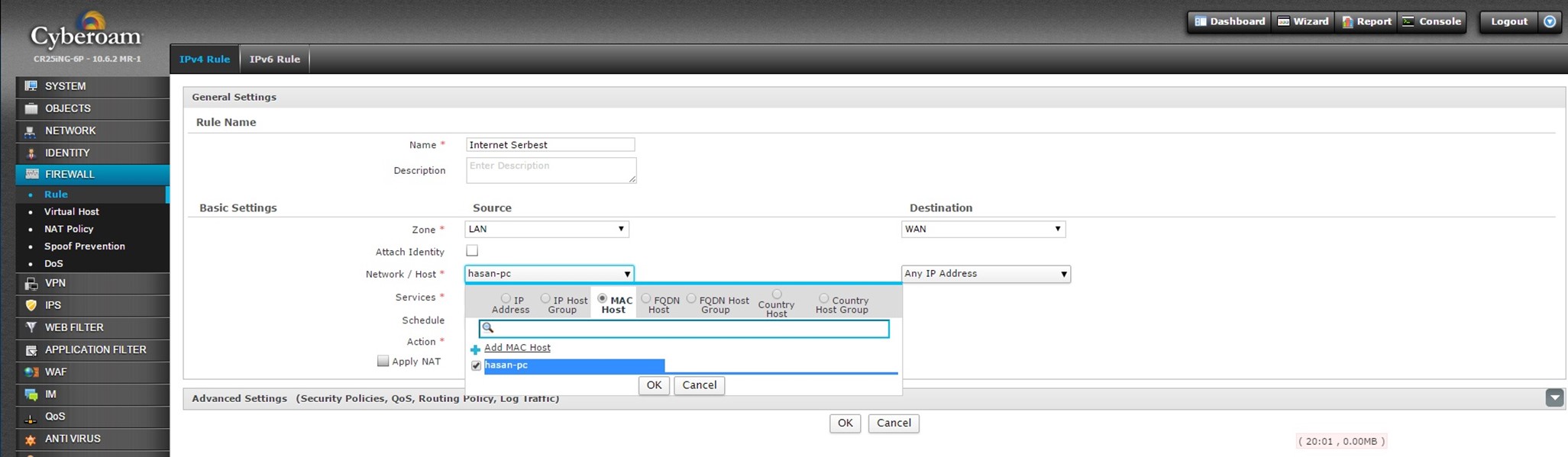

Resim-4

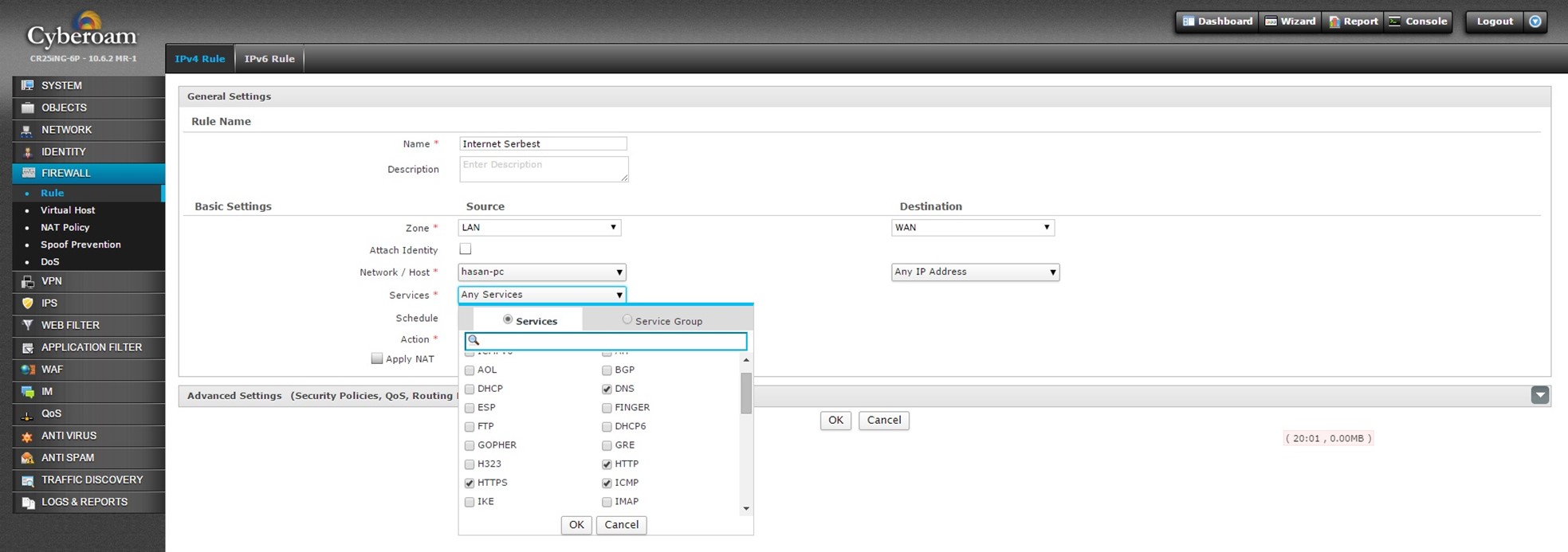

Şimdi ise cihazımızın MAC adresini tanımlayalım bunun için Add ile yeni bir Rule ekliyoruz. İsim olarak Internet serbest diyorum. Kuralımızın Lan’dan Wan’a olduğunu belirtiyorum. Network Host kısmına gelip MAC Host kısmına cihazımın MAC adresini yazıp seçiyorum.

Resim-5

Tüm servisler yerine belirli servislere izin verebilirsiniz.

Resim-6

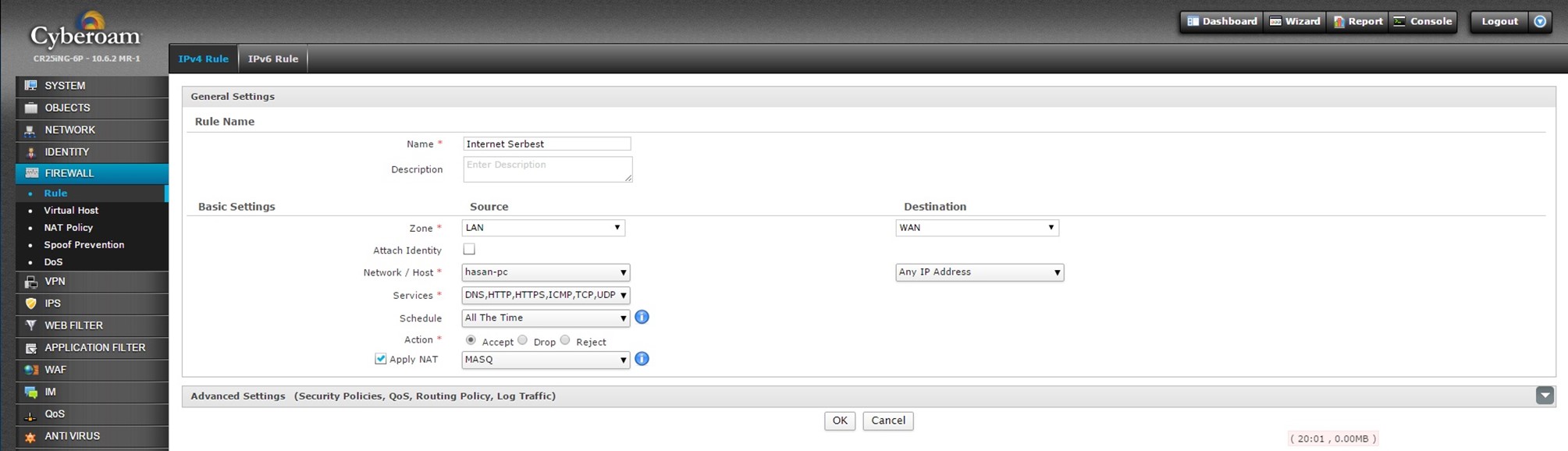

Apply Nat seçeneğini seçmelisiniz. MASQ kavramı ise şudur, Lan’dan Wan’a giderken dmzbilisim.com veya provit.com.tr sizin iç IP’nizi kabul etmez. Bu sebepten ip bilginiz Dış ip ile maskelenerek dışarıya çıkar. Buna MASQ diyoruz.

Resim-7

Kuralımızı aşağıda görüyoruz. Kural yazarken en çok yapılan hatalar mantık hataları oluyor. Yani kuralın her zaman yukarıdan aşağıda çalıştığını bilmek lazım.

Resim-8

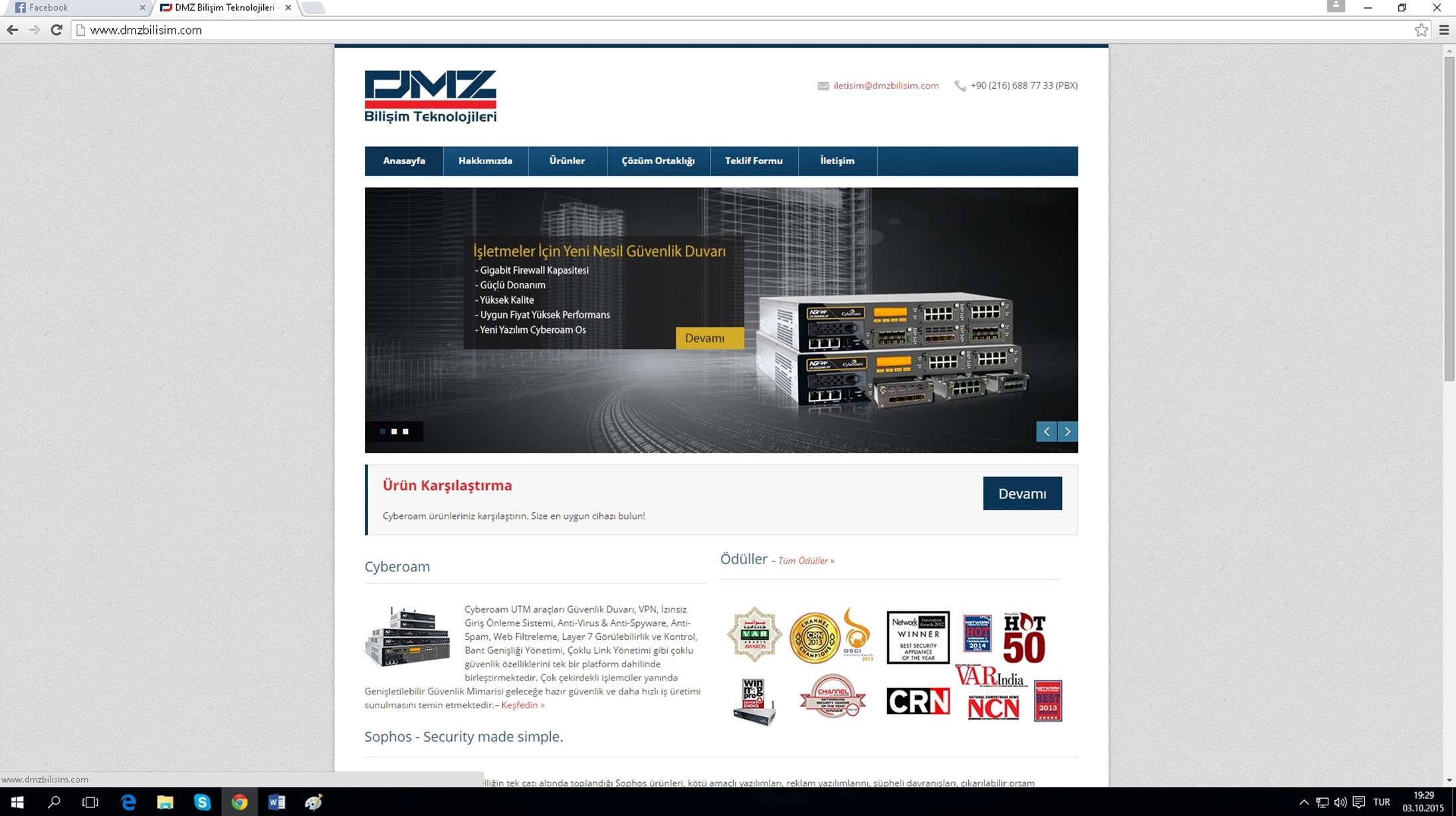

Kuralımızı yazdıktan sonra tekrar kontrolümüzü yapıyoruz ve internete erişimimiz var.

Resim-9

Cyberoam Zone bölgelerinden bahsedecek olursak hali hazırda LAN, WAN, DMZ, LOCAL, VPN gelmektedir. Şu şekilde bir senaryo istendiğini düşünün Wireless ağınız ile kabloyu ayırmanız gerekti ve aralarındaki etkileşiminde devam etmesi istendiğini varsayalım. Bu şekilde bir istek var ise Lan’ dan Wan’a kural yazarak yapabileceğimiz gibi Zone etiketi yaratarak da yapabiliyoruz.

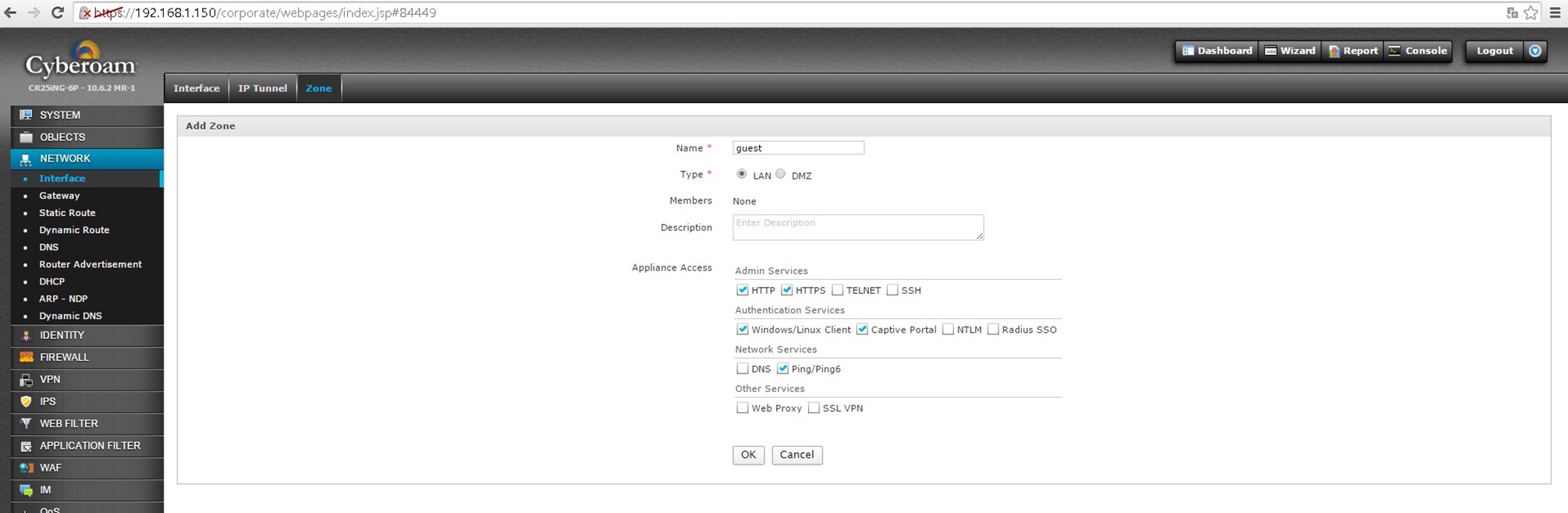

Resim-10

Bunun için Network > Interface > Zone sekmesine geliyorum. Guest isimli aşağıdaki özelliklerde bir etiket yaratıyorum.

Resim-11

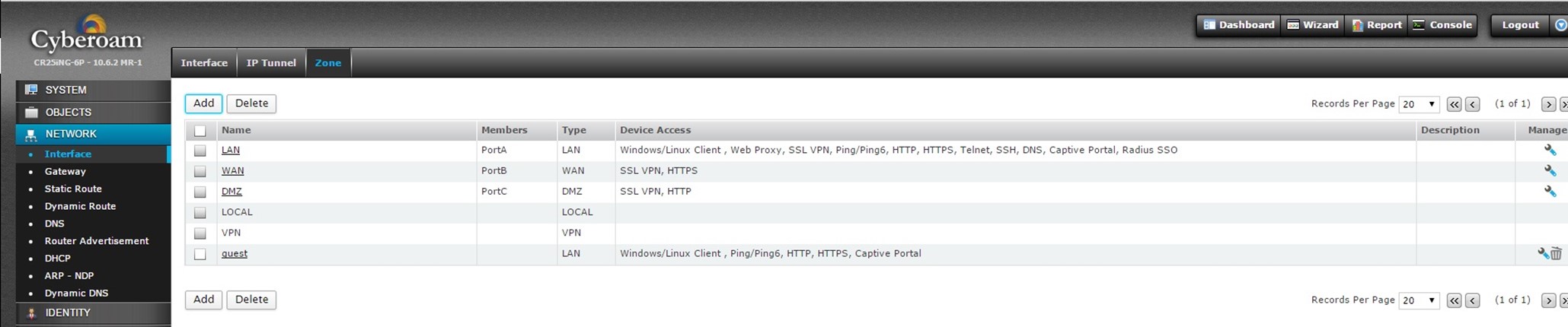

Guest Zone’ unun oluşturulduğunu görüyoruz.

Resim-12

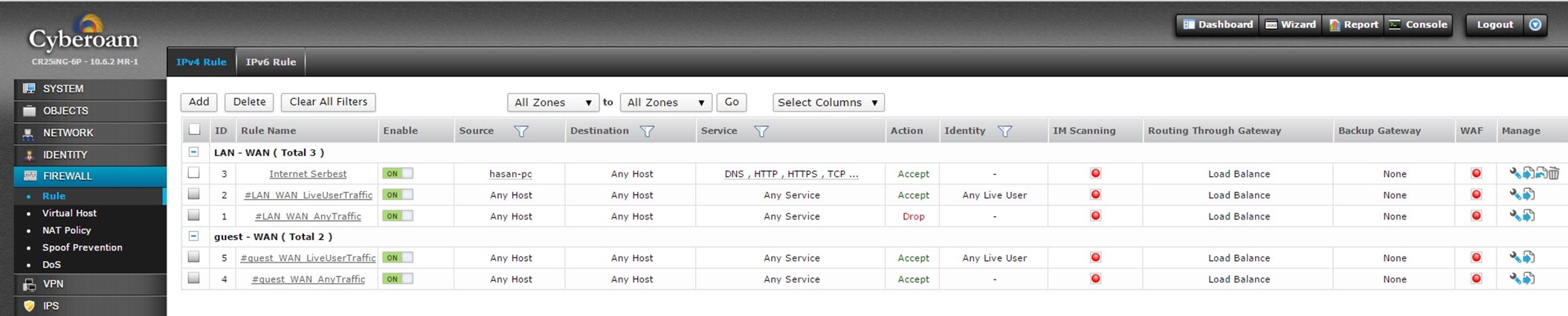

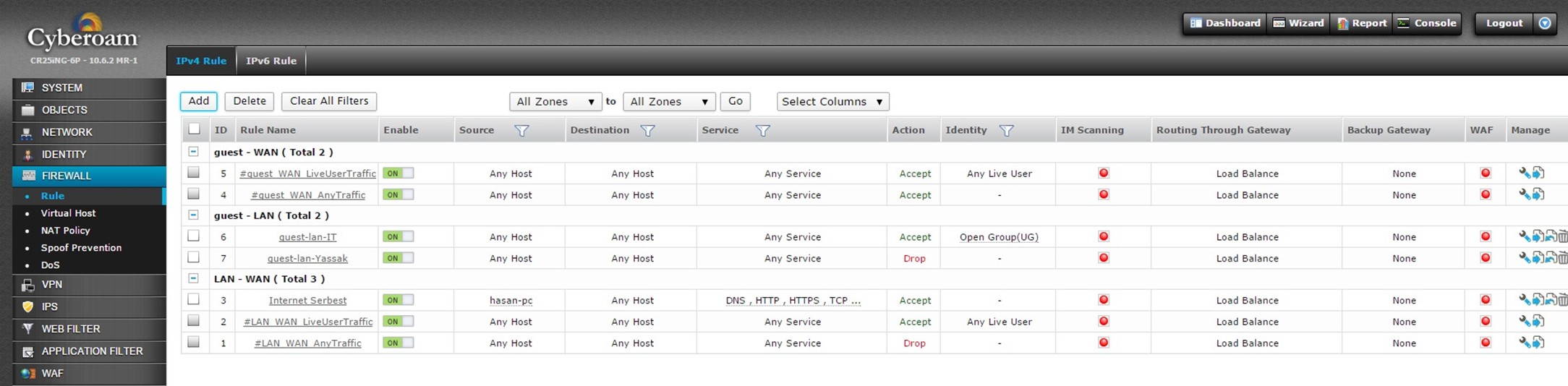

Zone oluşturduktan sonra tekrar Firewall kurallarınıza bakarsanız varsayılan ayarlarda gelen iki kuralın tekrar bu Zone için oluşturulduğunu göreceksiniz.

Resim-13

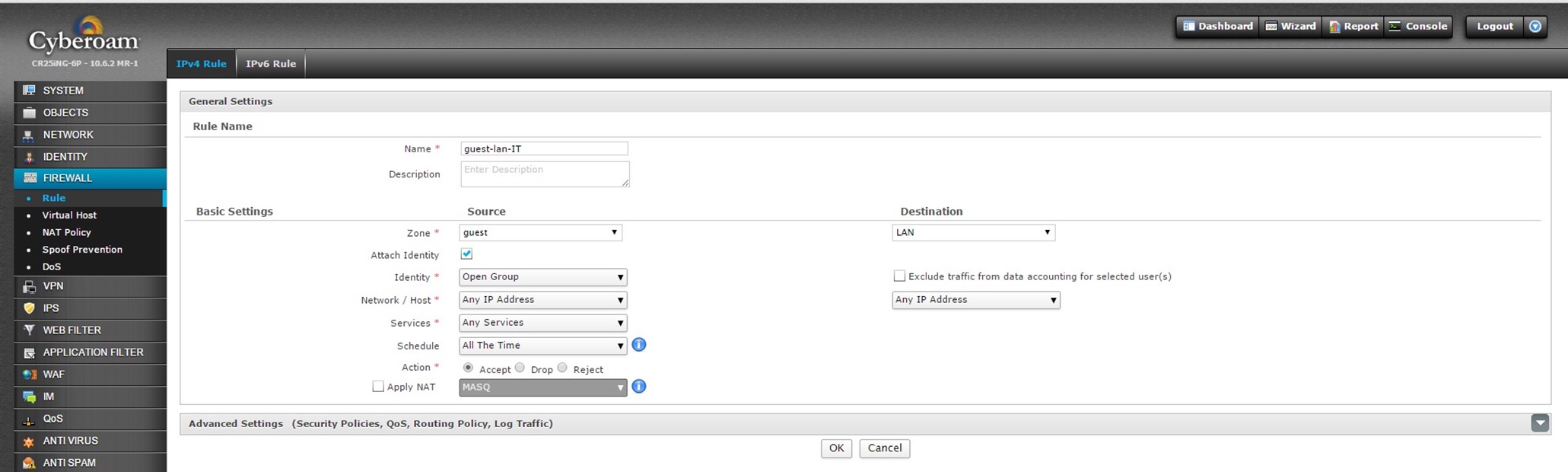

Guest Zone dan şirket içine erişim olmasın fakat IT çalışanları tam erişim hakkına sahip olsun diye bir istek geldiğini varsayalım

Firewall > Rule sekmesinden Add ile yeni bir kural tanımlıyoruz. İki adet kural yazmamız gerekmektedir. İlk kuralımız IT çalışanlarına iç tarafa erişim serbest. Diğer kuralımız ise misafire yasak.

Aşağıdaki kuralımda Guest-lan-IT isimli, kaynağı Guest olan ve hedef bölgesi lan olan Open Group üyesi kullanıcılara izin vermiş oluyorum

Resim-14

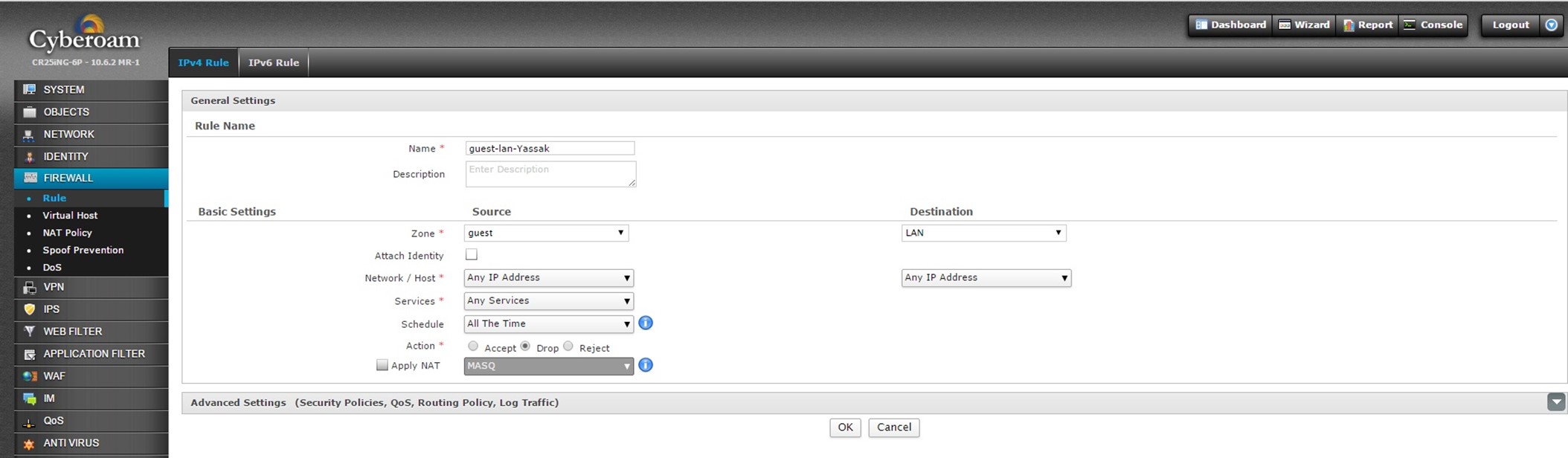

İkinci kuralım ise Guest-lan-Yassak isimli aynı şekilde Guest => Lan‘a Drop kuralı.

Resim-15

Mantık hatası var mı diye kuralımızı kontrol edelim. Bu kuralımız sayesinde Open Grup üyelerinin içeriye erişimine izin vermiş oluyoruz, misafirler için ise yasak.

Resim-16

Virtual Host Kavramı

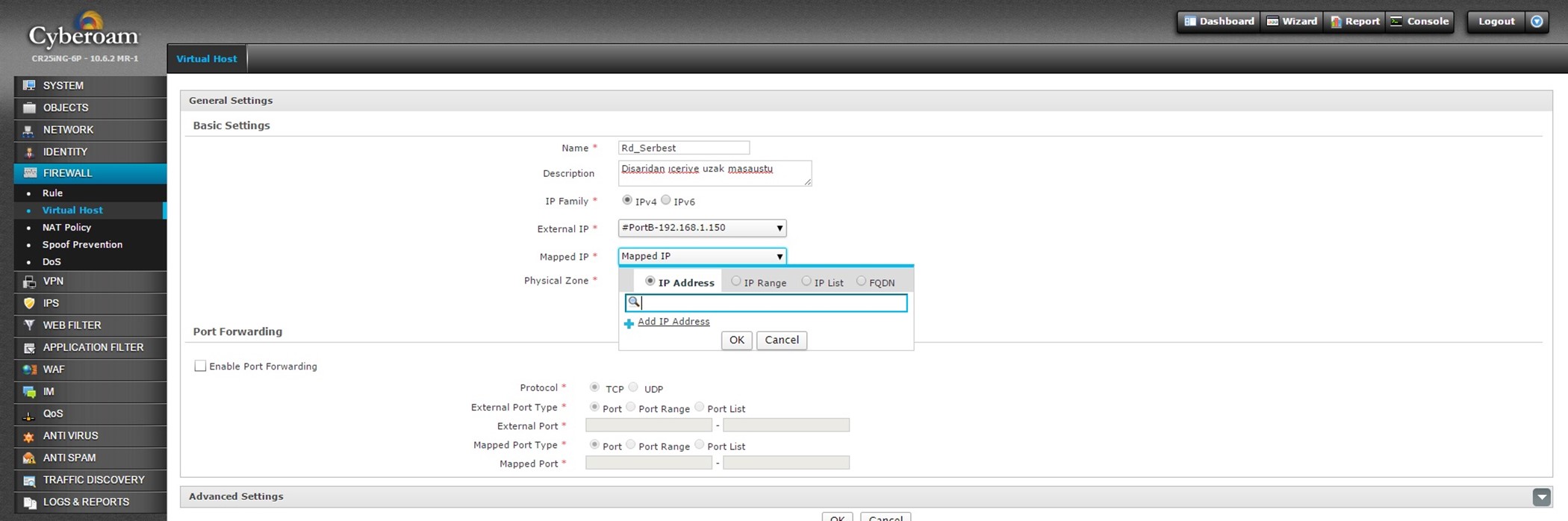

Cyberoam’ da dışarıdan içeriye port yönlendirmeye verilen isme Virtual Host denilmektedir. Firewall > Virtual Host altından erişebiliyoruz. Mantıksal olarak düşündüğümüz zaman Wan’dan Lan’a firewall kuralıdır.

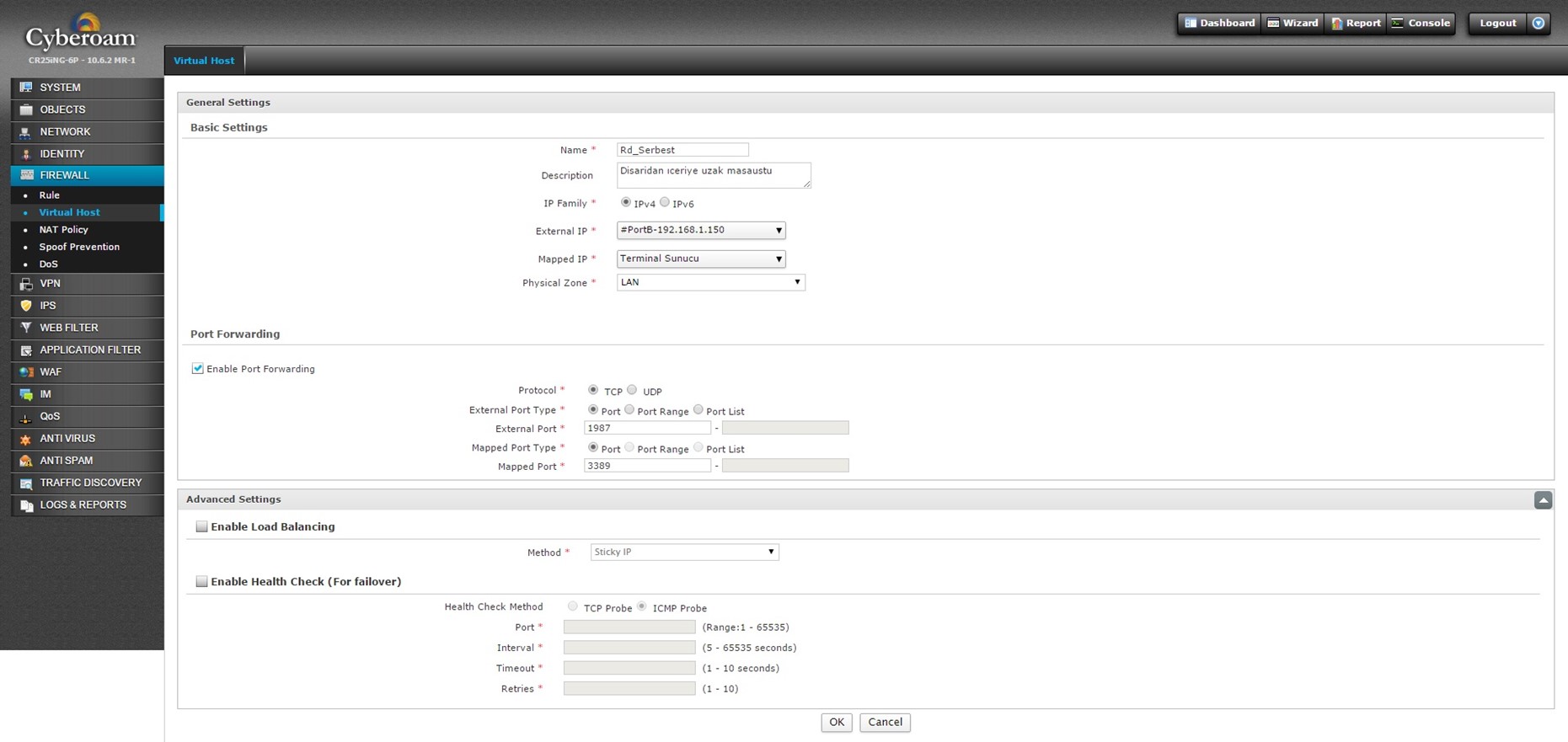

Varsayalım kurumunuz dışarıdan içeriye Uzak bağlantılara belirli sunucu için izin vermek istiyor. Bunu yapmak için Firewall > Virtual Host sekmesine geliyoruz. Rd_Serbest isimli bir kural tanımlayacağım.

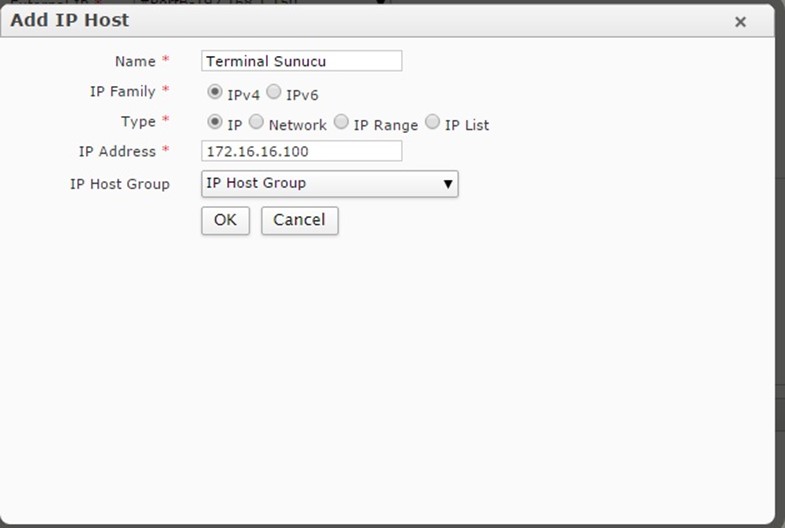

Resim-17

External IP (192.168.1.150 gerçek ip olduğu varsayılmıştır) olarak tanımlamamızı yaptık fakat nereye olduğunu belirtmedik bunun için Mapped IP kısmında Add IP Address diyerek aşağıdaki ekrana geliyoruz ve gerekli sunucu bilgilerimizi burada tanımlıyoruz. Aynı zamanda FQDN, IP aralığı gibi seçenekler de mevcut.

Resim-18

Daha sonra ise tanımlamış olduğumuz Mapped IP gösteriyoruz. Port Forwarding enable diyoruz. Bunu seçmezsek o dış bacak IP sindeki tüm portlar işaret ettiğiniz sunucuya yönlendirilmiş olur! Güvenlik için dışarıdan 1987 portu ile gelen isteği 3389 a yönlendir diyoruz. ( RDP açılmasını tavsiye etmiyorum)

Enable Load balancing e değinecek olursak var sayalım içeride aynı işlevi olan 10 sunucunuz var (web sunucusu gibi) istekleri bu şekilde dağıtarak yük dengelemesi yapabilirsiniz. Buradaki önemli nokta ise ip bilgileri ardışık olmak zorundadır.

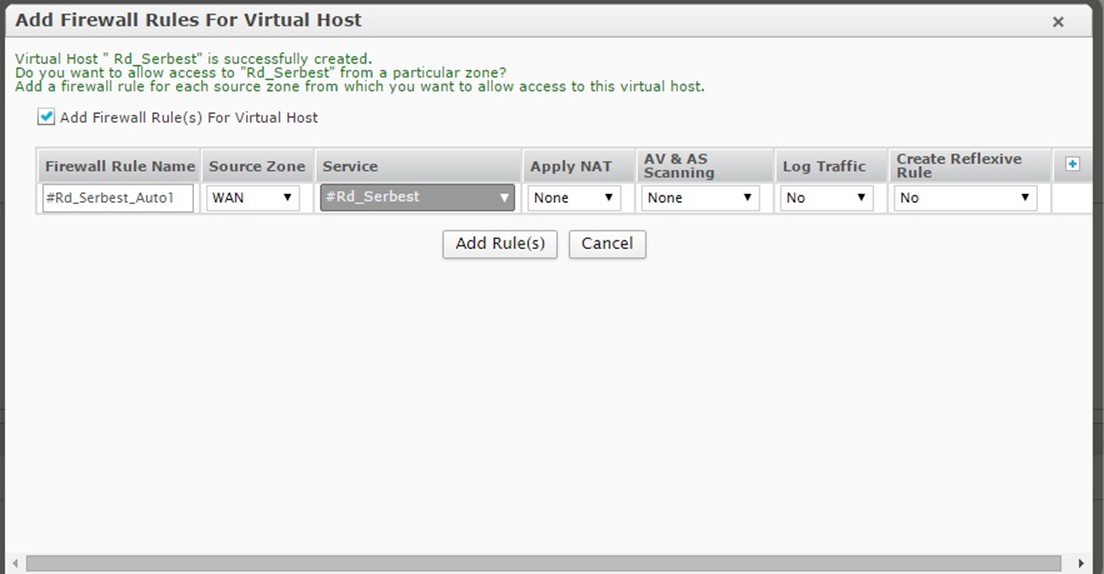

Resim-19

Ok dedikten sonra Cyberoam bizim için kuralı yaratıyor, zaten firewall kuralı olmadan çalışmaz J Buradaki güzel taraf ise kuralı Cyberoam bizim için oluşturuyor, bu sayede ekstra olarak kural yazmamıza gerek kalmıyor. Bu adımda önemli nokta ise Reflexive Rule dur. Kısaca açıklayacak olursak. Eğer bu kuralı açarsanız yarattığınız kuralın ters kuralı oluşturulur. Yani Lan’dan Wan’a 3389 açılmış olur.

Detaylı bilgi için https://kb.cyberoam.com/default.asp?id=2434&Lang=1

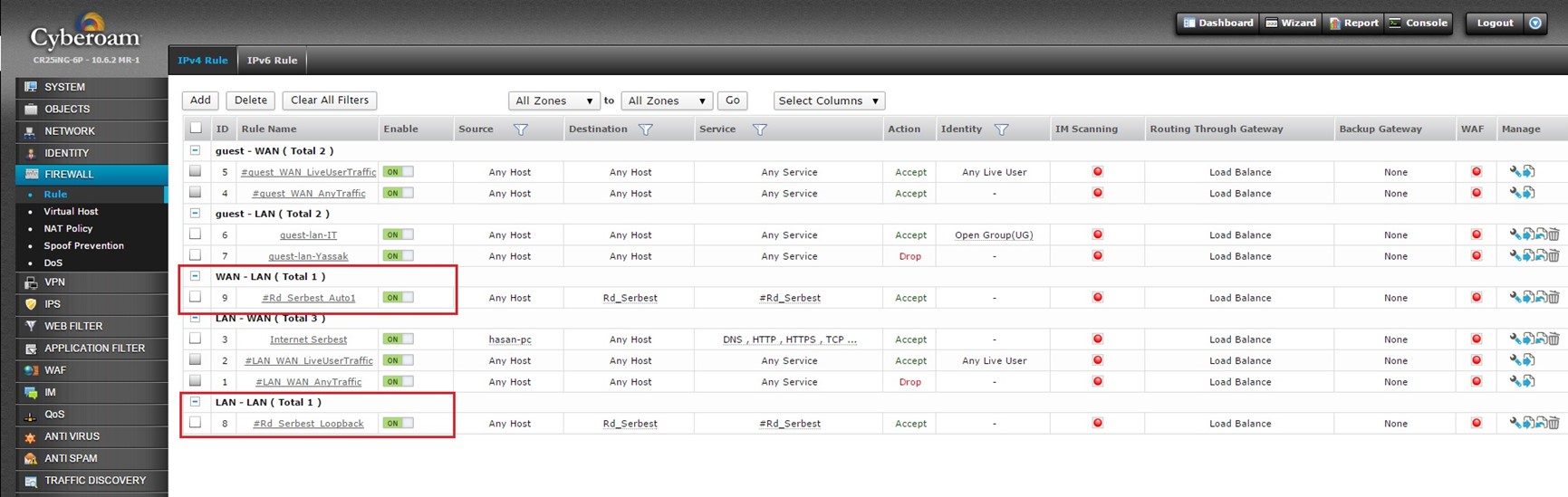

Resim-20

Kuralımızı tanımladık. Kuralımıza ek olarak ise dikkat ederseniz Lan’ dan LAN’ a da bir kural otomatik olarak tanımlandı. Bu kural neyi ifade ediyor diyecek olursanız, o gerçek ip üzerinden benim iç adresimi bilmesi için oluşturulmuş oluyor. İsterseniz silebilirsiniz.

Resim-21

Bu bölümümüzde Cyberoam üzerinde Firewall ve Virtual Host kavramını ele aldık. Kural yazması son derece kolay ve birçok adımda yapacağımız işlemleri tek bir yerden yapabiliyoruz. Örneğin Virtual Host içerisinde ilgili Firewall kuralı eklendi. Bu şekilde yapacağımız operasyonel işlemlerde azalmış oluyor.

Umuyorum Faydası dokunmuştur.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar