Yazımızın beşinci bölümünde Application Filter ve QOS ayarlarından bahsedeceğiz. Cyberoam firmasının lanse ettiği ve kendine güvendiği Layer 8 katmanı yani kullanıcı bazlı kural atamayı da göreceğiz. Bu bölümde diğer bölümler gibi basit örnekler üzerinden gideceğim.

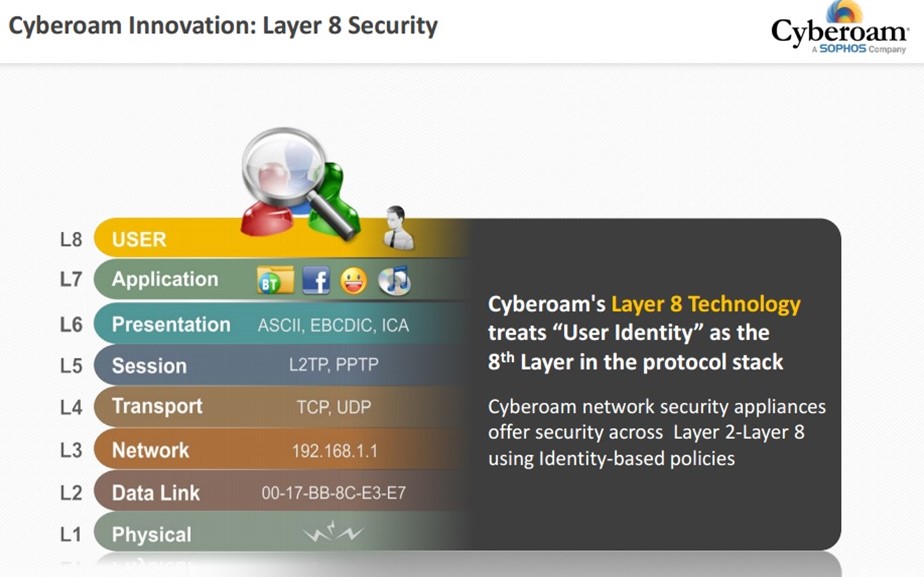

Cyberoam güvenlik ürünü için Layer 8 seviyesinde yani kullanıcıya göre! Koruma sağladığından bahsetmiştik. Bu özelliği kullanan ilk güvenlik duvarı olma özelliğine de sahiptir. Bu işlevi yerine getiren piyasada çok az sayıda ürün olduğunu da belirtmek isterim. Cyberoam UTM cihazının sahip olduğu diğer ödül ve sertifikalara aşağıdaki linkten bakabilirsiniz;

http://www.cyberoam.com/microsite/awards-certifications

Layer 8 sayesinde kullanıcı bazlı kurallar ile birçok kargaşanın da önüne geçmiş oluyoruz. Bu teknoloji sayesinde sadece tek bir kullanıcı için Web Filter, App Filter, Qos vb yapılandırabiliyoruz. Kısaca giriş yaptıktan sonra Application Filter kısmını inceleyelim.

Bu konunun diğer yazılarına aşağıdaki linklerden ulaşabilirsiniz.

Cyberoam NG Future Ready CR 25ing-6P Ürün İncelemesi – Application Filter & QOS Ayarları – Bölüm 5

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Web Filter – Bölüm 4

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Firewall Rule & Virtual Host – Bölüm 3

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Bridge Mode – Bölüm 2

Cyberoam NG Future Ready – CR 25ing-6P Ürün İncelemesi – Ürün Kayıt Etme – Bölüm 1

Resim-1

Application Filter

Uygulama filtrelemesi sayesinde,

- Skype

- Ultra VPN

- Web Chat ( Gmail, Facebook)

- Internet Download Manager

- P2P

- Linkedin, Facebook uygulamaları gibi birçok uygulamayı kullanıcı bazlı engelleyebilirsiniz.

Kaynak : http://kb.cyberoam.com/default.asp?id=1741

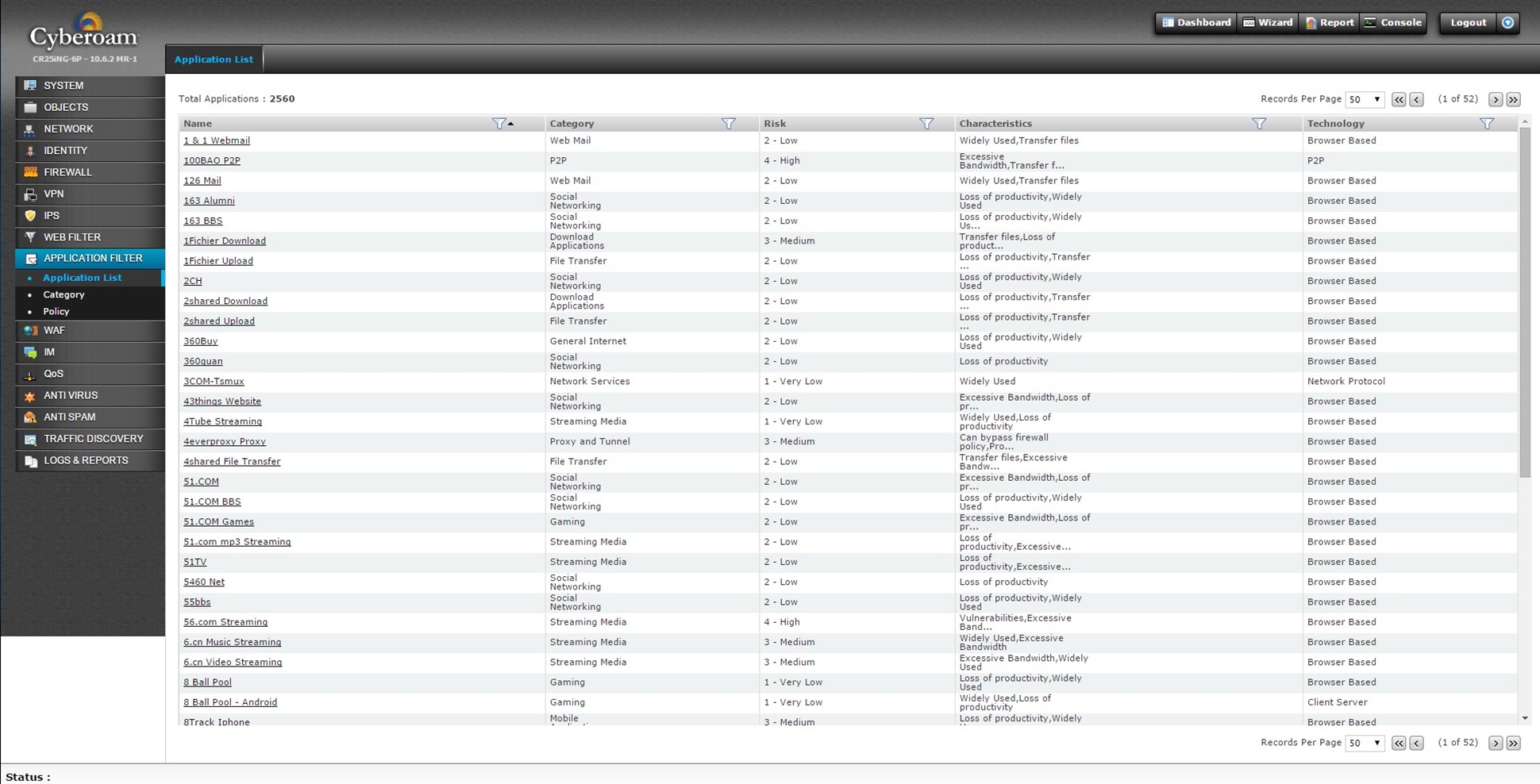

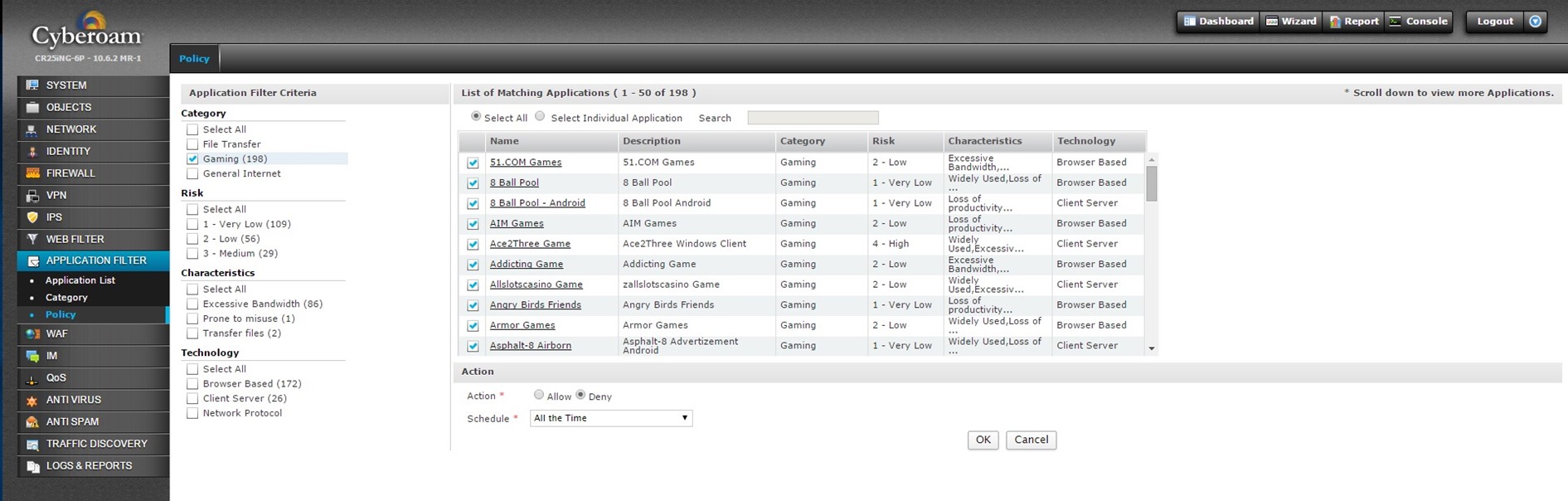

Uygulama listelerini aşağıda görebilirsiniz. Bu adıma gelmek için Cyberoam UTM cihazında oturum açtıktan sonra Application Filter > Application List tabı içerisinde görebilirsiniz.

Resim-2

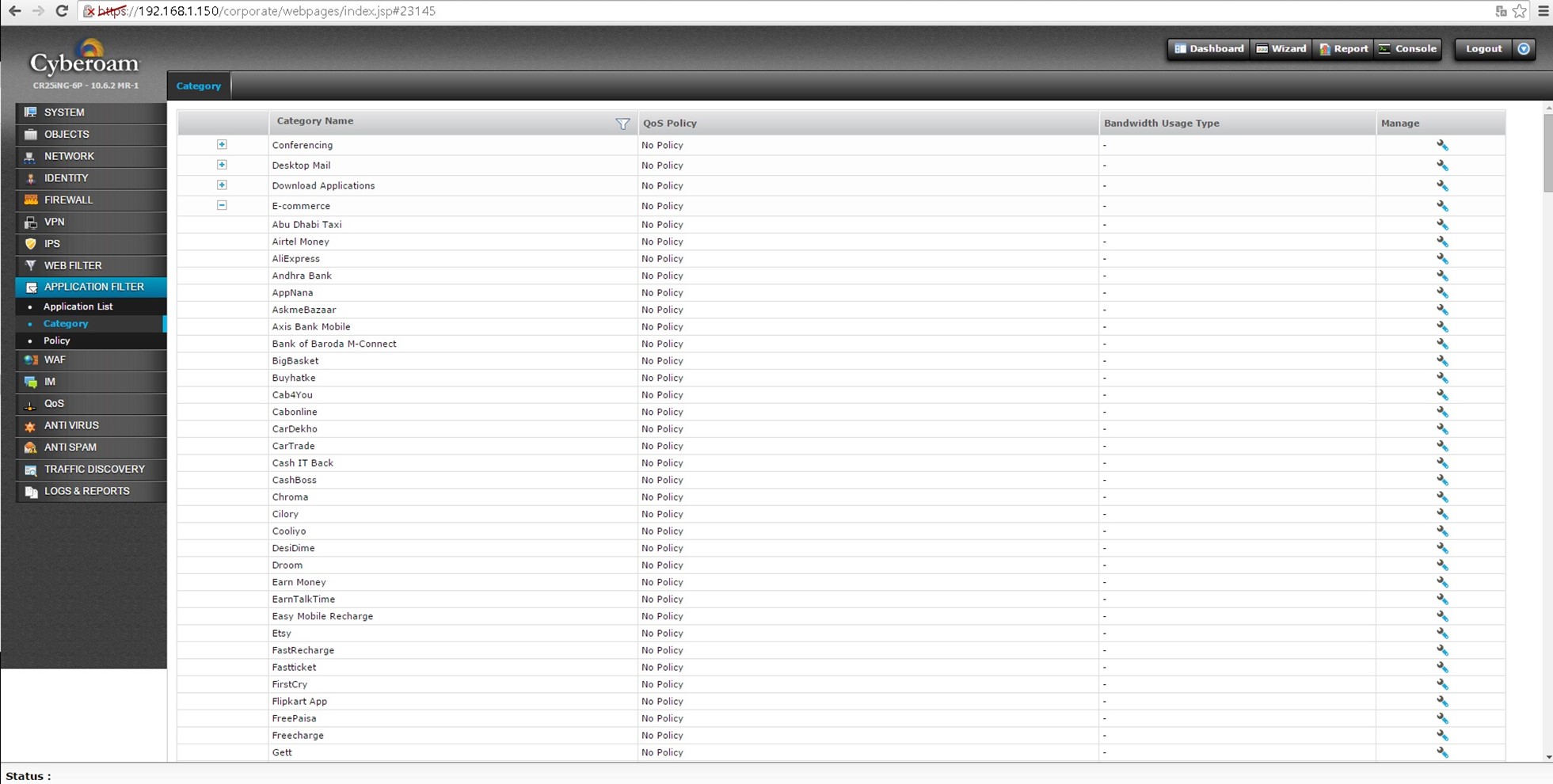

Ve uygulamaların kategorilerini görmek için Application Filter > Category altında görebilirsiniz.

Resim-3

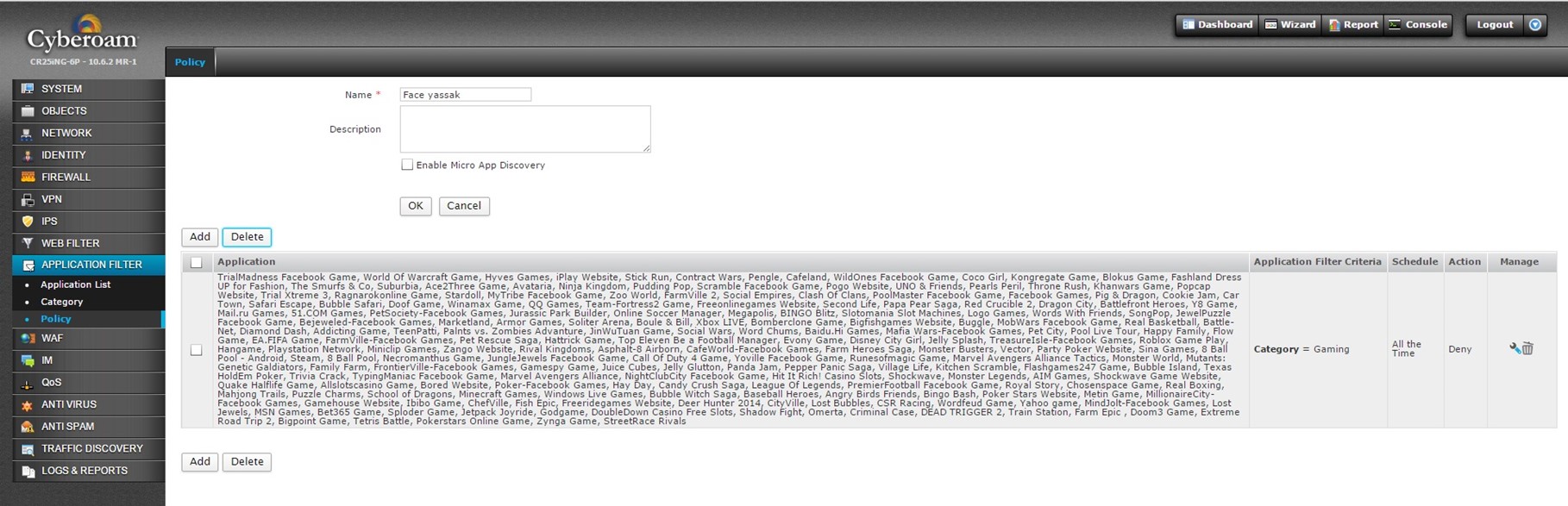

Akılda kalsın diye örnek üzerinden devam edelim. Varsayalım Facebook içerisindeki oyunlara erişimi yasaklamak istiyorsunuz ve bunu kullanıcı bazlı yapmak istiyorsunuz. ( İşletmede birine gıcık oldunuz J )

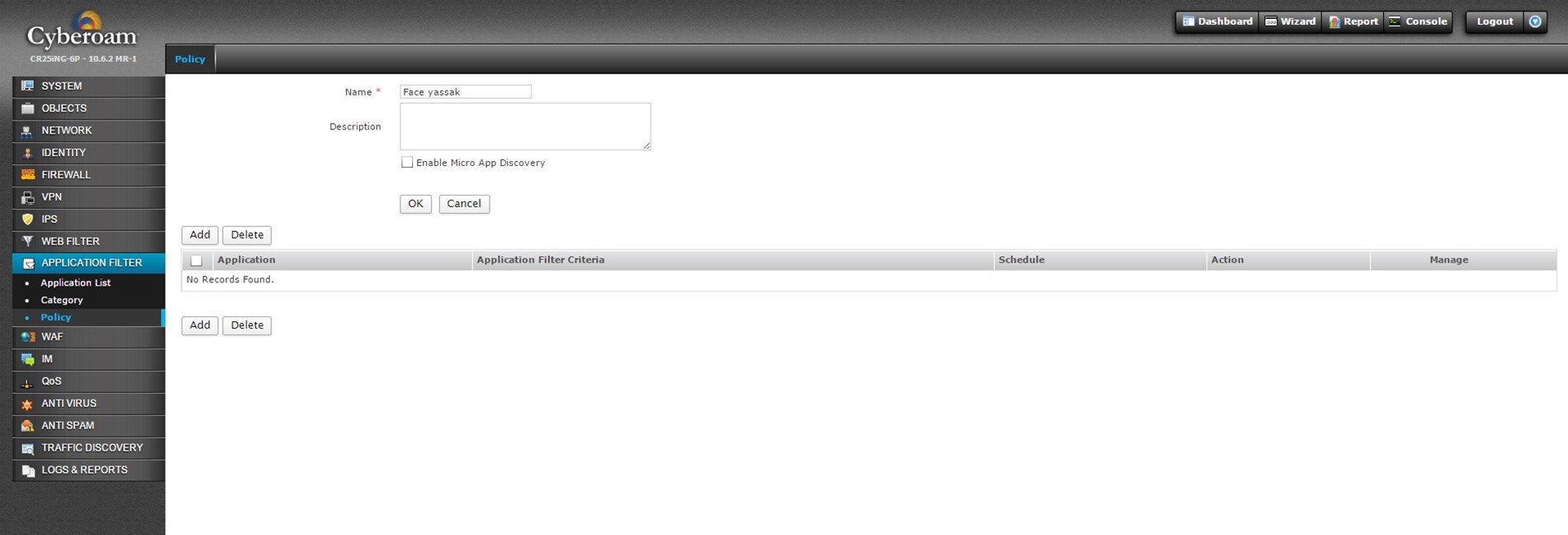

İlk olarak Application Filter > Policy tabına geliyoruz. Kuralımıza isim verdikten sonra Micro App Discovery seçerseniz HTTPS içerisinde de tarama yapmanıza olanak sağlanır. Örnek vermek gerekirse Facebook videoları ve Facebook Chat’lerini tarayabiliyoruz.

Add tıkladıktan sonra kuralımızı tanımlayacağız

Resim-4

Yasaklamak istediğimiz uygulamaları burada seçiyoruz. Action kısmını Deny yapıyoruz ve isterseniz bu yasaklamayı belirli zaman aralığında yapabilirsiniz. Burada mobil cihazlar içinde uygulama yasaklayabiliyorsunuz.

Resim-5

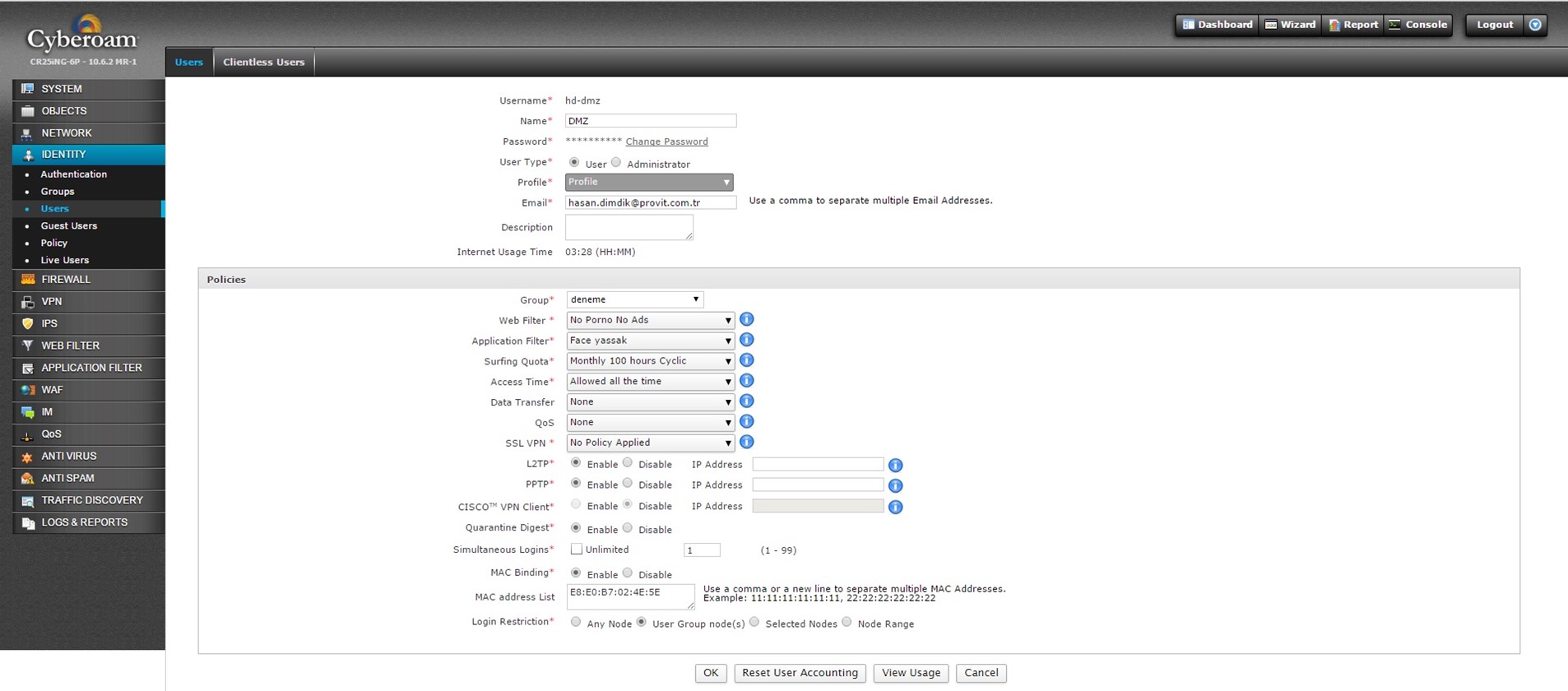

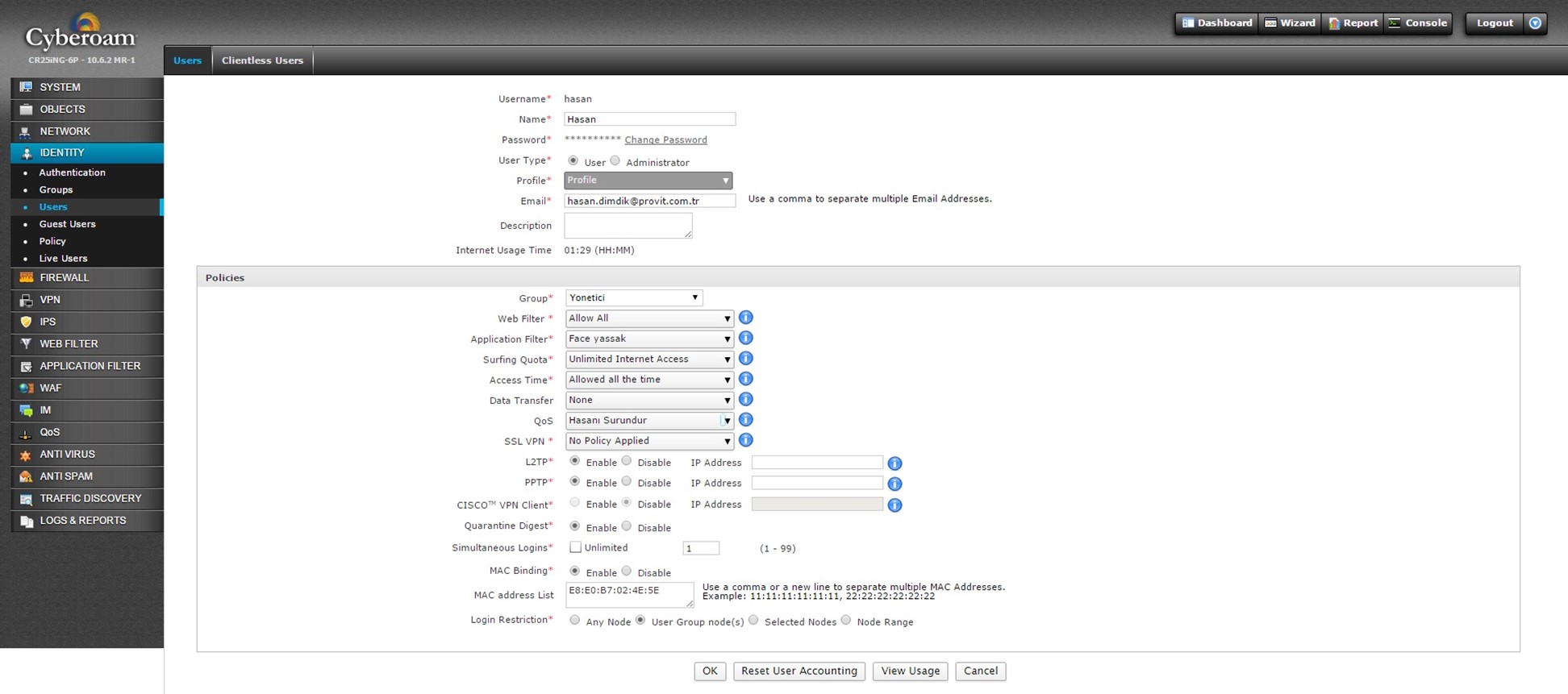

Kuralımızı tanımladıktan sonra bu kuralı ilgili kullanıcımıza atamamız gerekiyor.

Resim-6

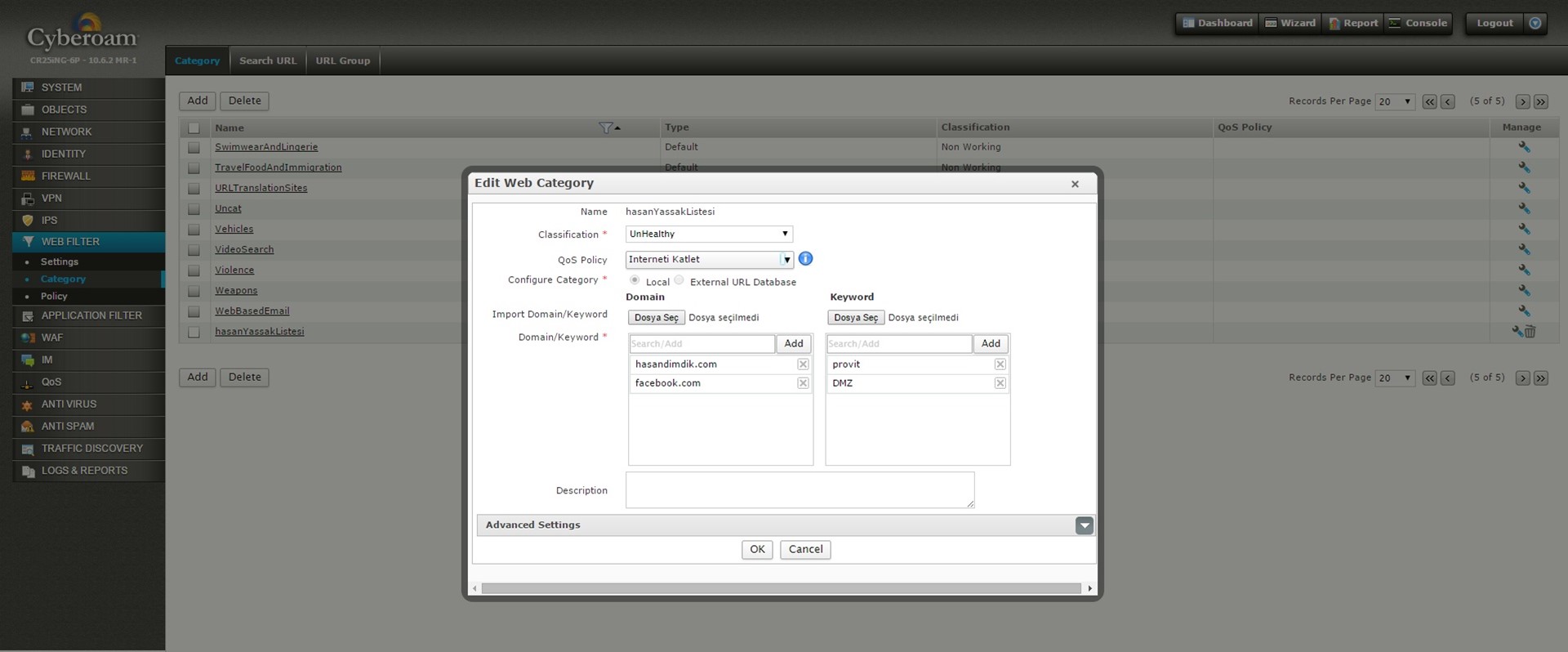

Identity > Users kısman geliyoruz ve ilgili kullanıcıyı seçiyoruz. Şirket patronumuzun bu kuralı DMZ bilişimden gelindiğinde ilgili kullanıcıya atanmasını istendiğini varsayalım J İlgili kullanıcının Application Filter kısmını Face Yasak olarak değiştiriyoruz. Ok ile ayarımızı kaydediyoruz. ( Gıcıklık olsun diye baya oyunu da yasakladık, facebook oyunları kesmedi )

Resim-7

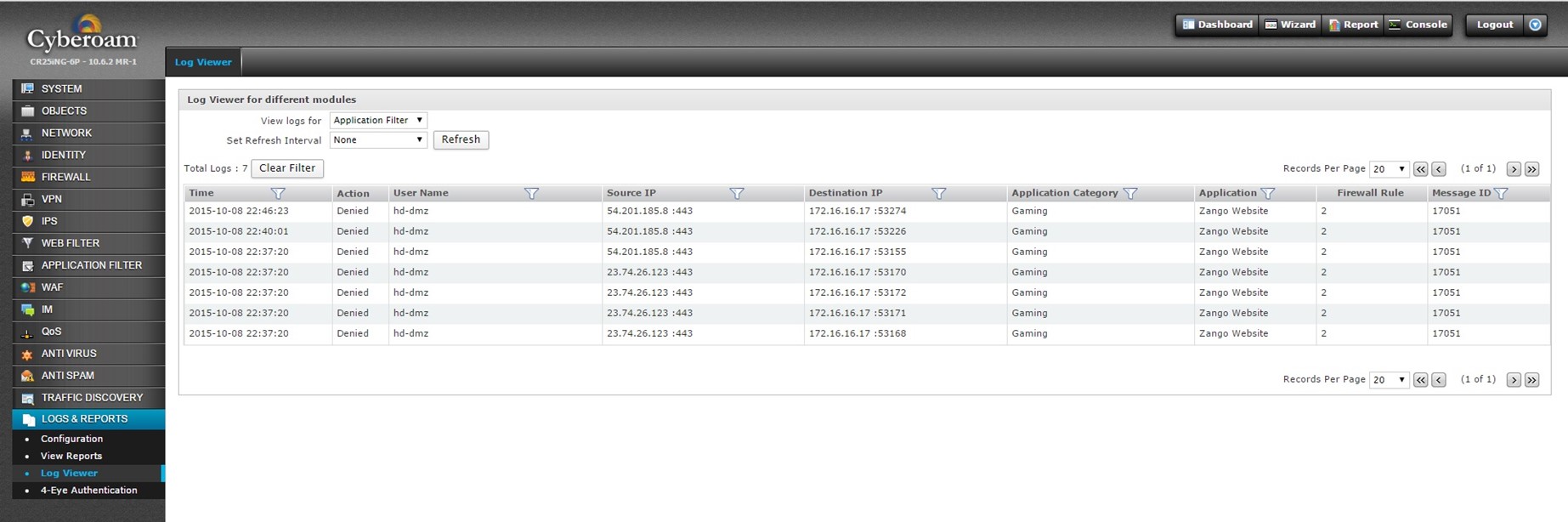

Kuralımızın çalışıp çalışmadığını kontrol için Logs & Reports > Log Viewer tabına geldikten sonra View logs for kısmını Application Filter olarak seçiyoruz. Testimizi yaptığımızda kuralın başarılı bir şekilde çalıştığını görüyoruz.

Resim-8

Quality of Services (QOS)

Yüksek sayıda kullanıcının olduğu ve internet altyapılarının çok yeterli olmadığı yerlerde internete çıkış bazen çileli hale gelebiliyor. Ağı en efektif ve verimli şekilde kullanmak için veri akışına doğru şekilde müdahale etmemiz gerekiyor. Varsayalım ağ içerisindeki trafik çok yoğun ve o sırada görüntülü toplantıdasınız. Verinin gelmesindeki gecikme pek de tahammül edilemez olacaktır. Bu gibi durumlar var ise QOS kuralları ile ağ trafiği efektif şekilde kullanılmış olur. Kısaca QOS yapılandırmanın amacı gecikmeleri ve paket kayıplarını engellemektir.

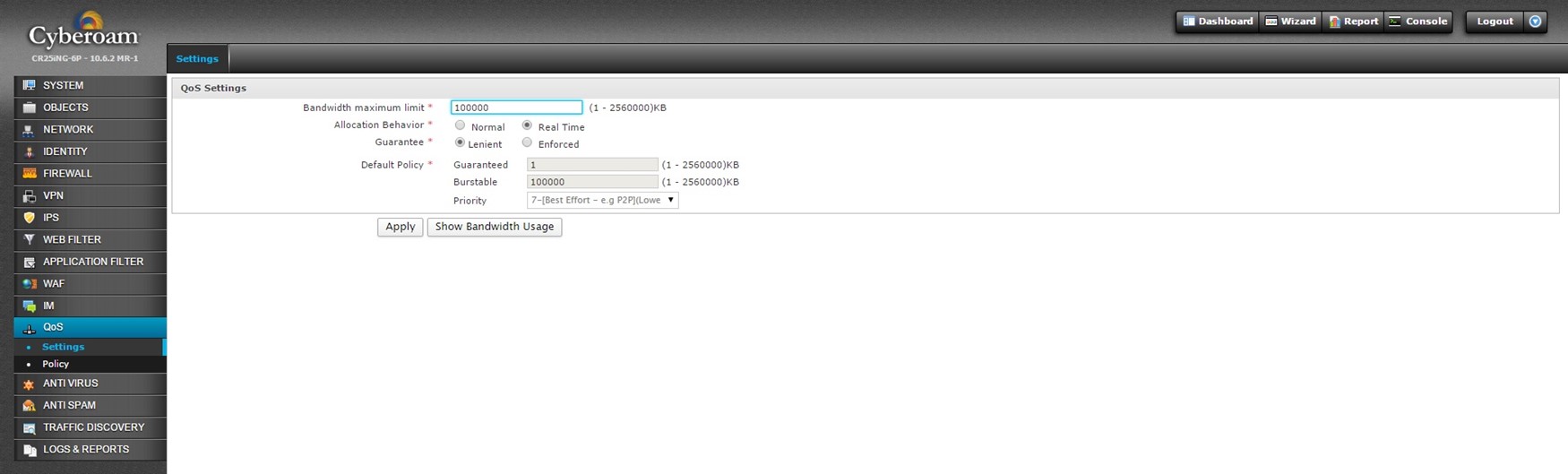

Resim-9

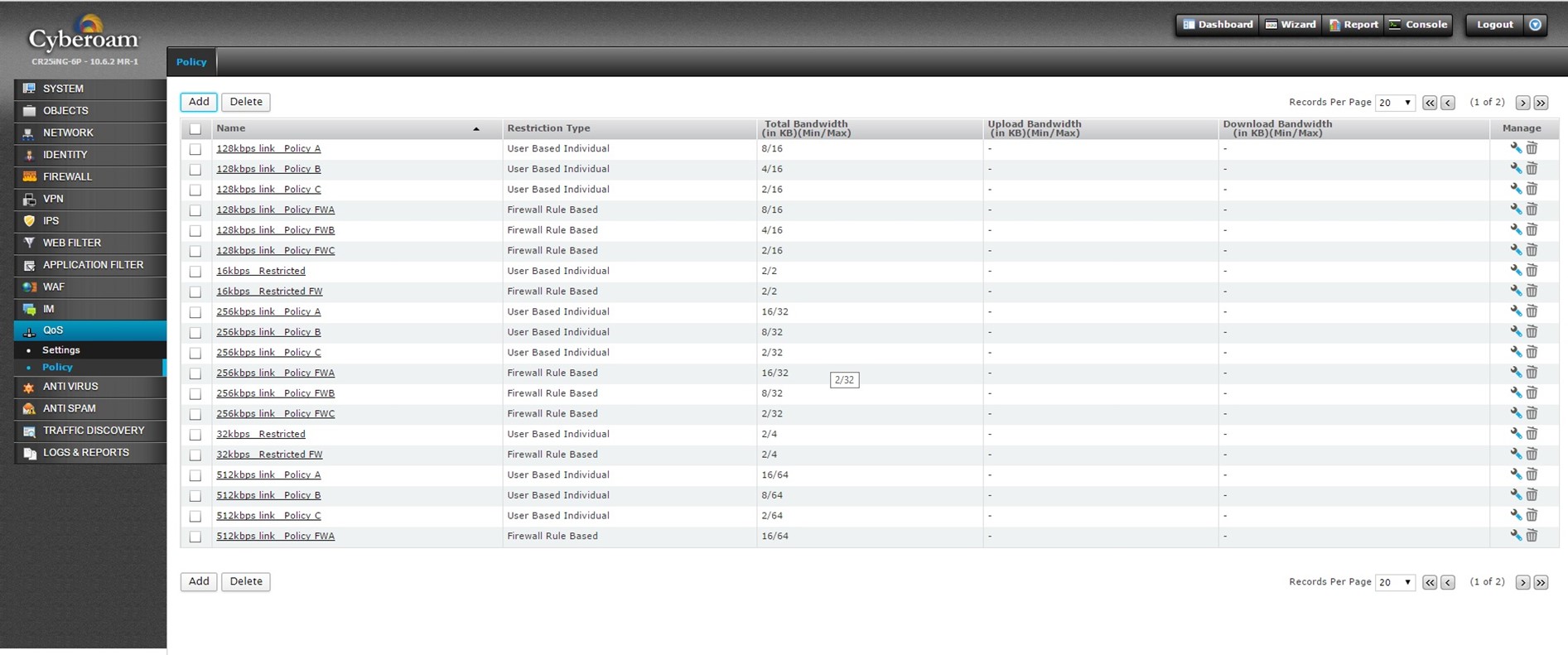

QOS > Policy altında hali hazırda olan kuralları görebilirsiniz. Bunlar yapınız için uygunsa atayabilirsiniz. Biz yeni bir kural tanımlayalım. Add ile işlemimize başlıyoruz.

Resim-10

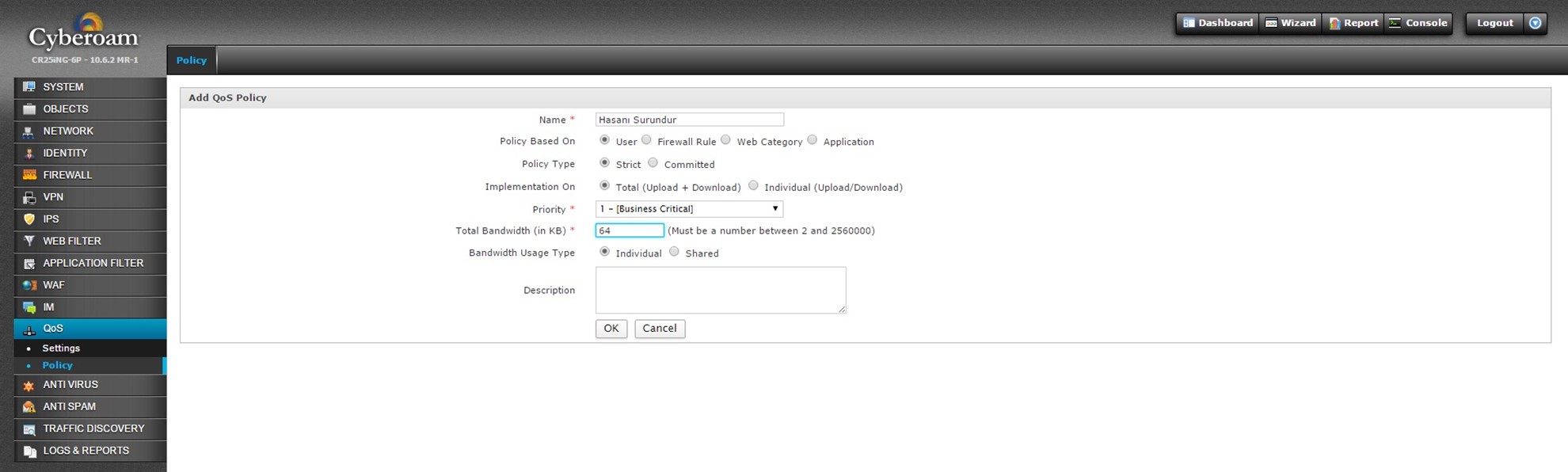

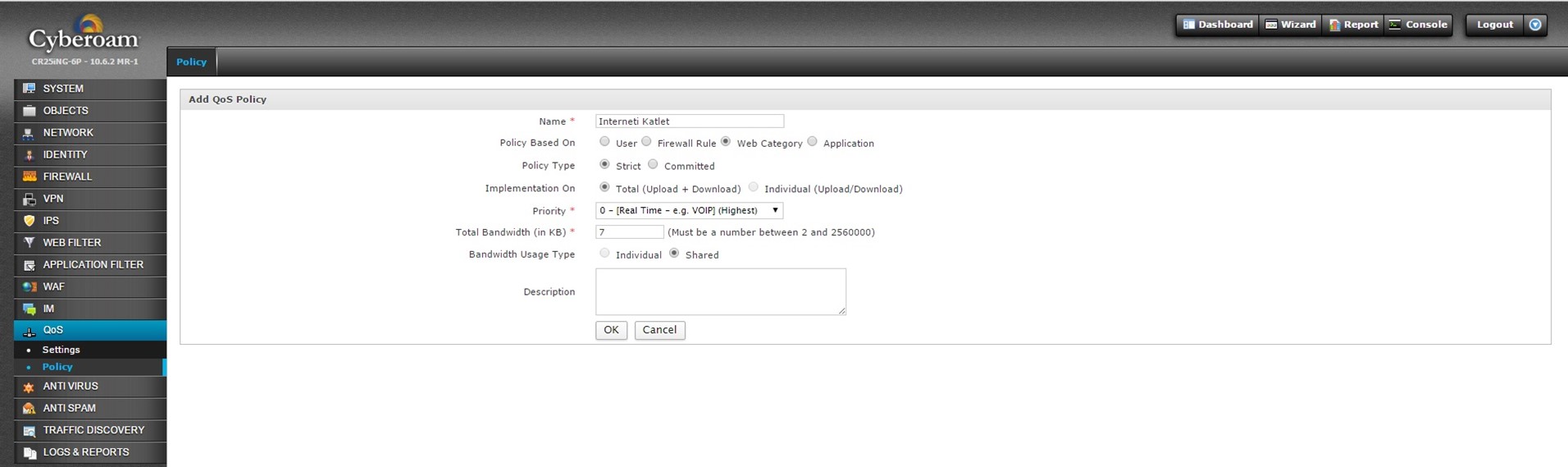

Kuralımızı kullanıcılara atayacağımız için Policy Based On: User seçiyoruz. Policy Type : Strict seçersek, kullanıcı verdiğimiz Bandwith kesinlikle aşamaz. Eğer Commited seçilirse tanımlanan Bandwith kuralı garanti edilir ekstra kural varsa daha üst limitide kullanabilir. Priority ile öncelik değerinizi belirleyebiliyoruz. Voip için örneğin en yüksek seviye verilebilir.

Cyberoam Bandwith değerini Kilo Bytes Per Second alarak baz alır. Yani 1 Kilo Byte per Second = 8 Kilo Bit Per Second denk geldiğini unutmayınız! Usage Type olarak Individuals seçerseniz her kullanıcıya 512 Kilo Bit bandwith vermiş oluruz. Örneğin Grubun tamamına 64 Kilo Byte vermek isterseniz J

Shared seçerseniz bandwith i kuralı atadığınız tüm kullanıcılar kullanmış olur.

Resim-11

Resim-12

İstersem yazdığım kuralı bir web filter ilkesi içerisinden bağlayabilirim ya da direk olarak kullanıcıya atama yapabilirim. Bu tamamen o anki ihtiyacınıza göre karar vermeniz gereken bir durum.

Resim-13

Resim-14

Beş bölümlük yazı dizimizde amacım ürünün temel seviyede bilinirliğini arttırmaktı ve Layer 8 seviyesinin artılarını örneklerle daha iyi gösterebilmekti. Bu sebep ile yazımı Level 100 seviyesine göre yazmayı tercih ettim. Ürünü detaylı inceleme imkânım oldu ve genel anlamı ile başarılı bulduğumu söyleyebilirim

Umuyorum Faydası Dokunmuştur

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar