Bu makalede group policy ile istemci makinelerde istenmeyen programların çalışmasını nasıl engelleyebileceğimizi anlatacağım. İstenmeyen programlar; wormlar, virusler veya scriptler olabileceği gibi kullanıcının çalıştırmasını istemediğiniz bir uygulama da olabilir.

Software Restriction Policies Kullanarak Kısıtlama;

İnternet erişimimizin gelişmesiyle paralel olarak güvenlik ihtiyacımız giderek artıyor. Her ne kadar internet trafiğimizi antivirüs programları, güvenlik duvarları ile kontrol ediyor olsak da, worm ve virüsler gibi zararlı kodlar ile istemci tarafında da mücadele etmemiz gerekiyor. Ayrıca sistem yöneticisi olarak, istemci makinelerde çalışan uygulamaları kontrol altında tutmamız gerekiyor. İşte bu gibi amaçlar için Microsoft’un bize sunduğu seçeneklerden biri de Software Restriction Policies kullanmak.

Software Restriction Policies, Microsoft’un Windows Server 2003 ve Windows XP ile gelen, geliştirilmiş güvenlik ayarlarından biridir. Bu politika ile istemci makinelerinizde çalışacak uygulamaları tanımlayabilir ve kontrol altında tutabilirsiniz.

Ne yapar?

Software restriction policy, istemcilerinizde çalışan uygulamaları tanımlayarak, koyduğunuz kurallara göre, uygulamanın çalışıp çalışmayacağına izin verir. Bu politikayı yerel makineye uygulayacağınız gibi OU, domain veya site bazında, bilgisayar veya kullanıcı nesnelerine uygulayabilirsiniz.

Nasıl Uygulanır?

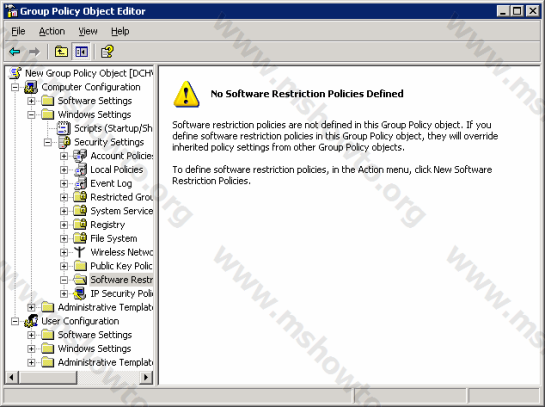

Software Restriction Policies’i, varolan bir GPO’nun üzerinden veya uygulamak istediğiniz obje üzerinde yeni bir GPO oluşturarak etkinleştirebilirsiniz. Ayarlara GPO_name Policy/Computer Configuration ya da User Configuration/Windows Settings/Security Settings/Software Restriction Policies yolundan ulaşabilirsiniz.

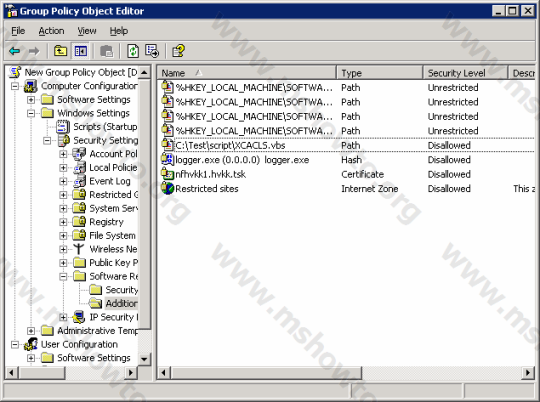

Şekil-1

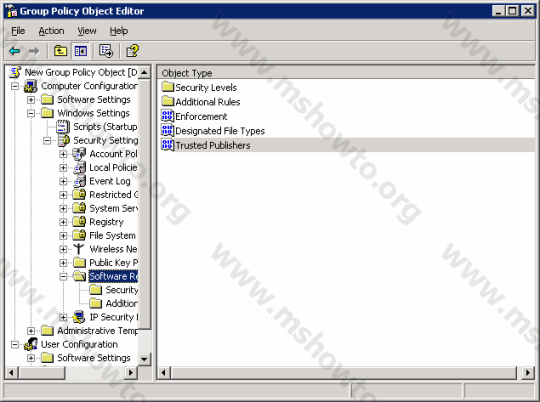

Politikayı, şekil-1’de verdiğim yol ile, Software Restriction Policies klasörüne sağ tıklayıp, New Software Restriction Policies seçeneği ile yaratıyoruz. Bu işlemi yaptığınızda politika altına aşağıdaki seçenekler gelecektir.

Security Levels (folder)

Additional Rules (folder)

Enforcement

Designated File Types

Trusted Publishers

Şekil-2

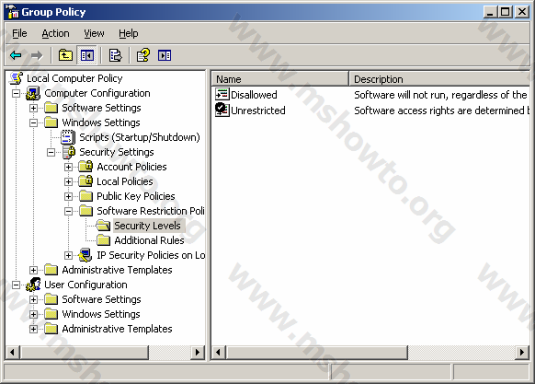

Software Restriction Policies’i yarattığınızda bir varsayılan güvenlik seviyesi (default security level) belirlenir. Bu seviye, Unrestricted (Kısıtlanmamış) ve Dissallowed (İzin verilmeyen) seviyelerinden biridir. Organizasyon yapınıza, istemcilerinizde çalışan uygulamalarınıza veya internet bağlantınıza bağlı olarak bu varsayılan güvenlik seviyelerinden birini seçip diğer kuralları bu seviyeye göre oluşturmalısınız. Bu seçime tasarım aşamasında karar vermeniz gerekiyor. Bu varsayılan güvenlik seviyesini Security Levels klasörü altından yapıyoruz. Şimdi bu güvenlik seviyelerini biraz inceleyelim;

Şekil-3

· Unrestricted (Kısıtlanmamış): Bu varsayılan güvenlik seviyesi seçildiğinde, varsayılan olarak tüm uygulamaların, kullanıcının erişim izni olduğu sürece (Ntfs rights) çalışmasına izin verilir. Siz, çalışmasını istemediğiniz programları tanımlayıp, Additional Rules kısmından dissallowed kurallar yaratmanız gerekir.

Büyük bir organizsayonu yönetiyor ve kullanıcıları çalıştırdıkları uygulamalara göre sınıflandıramıyorsanız, bu seviyeyi seçmeniz işinizi kolaylaştıracaktır. Daha sonra, organizasyon bazında bir yasaklanacak program listesi yapıp, bu programlara göre kurallar oluşturmanız yeterlidir.

· Dissallowed (İzin verilmeyen): Bu güvenlik seviyesini seçtiğinizde, istemcide çalışacak tüm uygulamaların, kullanıcının erişim yetkilerine bakılmaksızın çalışması engellenir. Çalışmasını istediğiniz programları tanımlayıp, Additional Rules kısmından unrestricted kurallar oluşturmanız gerekmektedir. Eğer, istemci makineleriniz sadece belirli uygulamaları çalıştırmak için kullanılıyorsa bu varsayılan güvenlik seviyesi daha uygundur. İnternete açık, küçük networkler için uygun ve güvenli bir seviyedir.

Yukarıdaki şekilde güvenlik seviyesi olarak Unrestricted belirlenmiş (üzerindeki siyah işaretten anlıyoruz). Yani bu seviye ile istemcilerde tüm uygulamalara izin verilmiş oluyor. Biz, Additional Rules kısmından çalışmasını istemediğimiz uygulamalar için kısıtlayıcı kurallar oluşturacağız.

Oluşturacağımız kural listesi, daha önce seçtiğimiz varsayılan güvenlik seviyemizin tersi şeklinde olmalıdır. Yani varsayılan güvenlik seviyemizi Unrestricted olarak belirlemişsek, kural listemizi çalışmasını istemediğimiz uygulamalar için dissallowed (izin verilmeyen) kurallar, aynı şekilde varsayılan güvenlik seviyemiz dissallowed ise kurallarımız, çalışmasını istediğimiz programlar için Unrestricted (kısıtlanmamış) şeklinde olmalıdır.

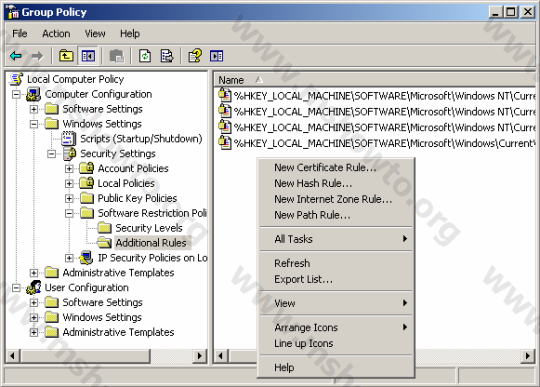

Şekil-4

Şimdi bu kuralları nasıl oluşturacağımıza bakalım. Dört yönteme göre kural oluşturabiliriz. Bunlar;

· Hash Kuralı (Hash Rules): Uygulamanın MD5 veya SHA-1 algoritmasına göre şifrelenmiş hash değeri kullanılarak yaratılan kuraldır. İstemci çalışan uygulamanın hash değerini hesaplar ve politikadan almış olduğu kurala göre çalışmasına izin verir veya reddeder.

Additional Rules klasöründe sağ tıklayıp, New Hash Rule ile kuralımızı yaratıyoruz. Hash değerini alacağımız uygulamayı gösterdiğimizde aşağıdaki formatta bir veri oluşur.

[MD5 ya da SHA1 hash değeri]:[dosya uzunluğu]:[hash algoritma id]

7bc04acc0d6480af862d22d724c3b049:126:32771

Hash kuralını, kullanıcının adını veya yolunu değiştirerek çalıştırmasını istemediğimiz bir uygulama için veya bir yazılımın uyumsuzluk yaratan bir sürümünün çalışmasını engellemek için kullanabiliriz. Uygulamanın hash değeri, uygulama bir daha derlenmedikçe değişmeyeceği için, isim değişikliğinden veya çalıştığı yoldan bağımsız olarak bizim kuralımız çalışacaktır.

· Sertifika Kuralı (Certificate Rules): Uygulama için yayımcı veya ticari sertifika otoritesi tarafından verilen sertifikaya göre yaratılan kuraldır. Sizde istediğiniz uygulamalar için sertifika yaratabilirsiniz. Fakat sertifika zaten uygulamanın Hash kodunu içerdiği için Hash kuralı oluşturmanız daha kolay olacaktır.

Sertifika kural’ını hash kuralına benzer şekilde oluşturuyoruz. Bu tür kuralı yazdığınız scriptler için kullanabilirsiniz. Script için bir sertifika üretip, bu sertifika ile kural oluşturabilirsiniz.

· Yol Kuralı (Path Rules): Uygulamanın çalışacağı yola göre yaratılan kuraldır. Yol olarak klasörün yolunu, uygulamanın yolunu (UNC veya yerel) veya uygulamanın kullandığı registry yolunu da verebilirsiniz. Yol olarak registry verdiğinizde, uygulamanın kurulduğu yoldan bağımsız olarak verdiğiniz registry tanımından uygulamanız tanımlanacaktır.

Varsayılan güvenlik seviyeniz dissallowed ise uygulamaların çalıştığı klasörler için yol kuralı oluşturmanız işinizi kolaylaştıracaktır. Veya çalışan uygulamaları bir network share üzerine koyup, UNC yoluna göre kural oluşturabilirsiniz.

Şekil-5

· Zone Kuralı (Zone Rules): Uygulamanın, indirildiği internet explorer zone’una göre tanımlandığı kuraldır. Bu zone’lar internet explorer’ın güvenlik tabında belirtilen zone’lardır; İnternet, Intranet, Restricted Sites, Trusted Sites, My Computer. Bu kural ile istemcide çalışacak ActiveX’leri kontrol altında tutmanız kolaylaşacaktır.

Şekil-6

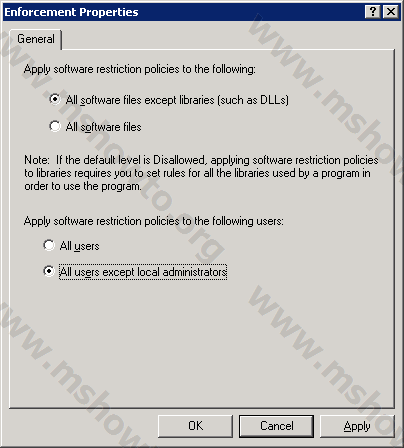

Enforcement Seçeneği:

Bu seçenek ile policy’nin hangi kullanıcılara ve hangi dosyalara uygulanacağını seçebiliyoruz. Burada uygulanacak yazılımlar kısmında All software files except libraries seçeneğini öneriyorum. Çünkü eğer varsayılan güvenlik seviyemiz dissallowed ise tüm kütüphane (dll dosyaları vb) dosyaları için ek kurallar oluşturmamız gerekecek.

Ayrıca yerel yönetici (local administrators) grubunun politikadan etkilenmemesi için, Apply software restriction policies to the following users kısmında All users except local administrators seçeneğini seçmeliyiz.

Şekil-7

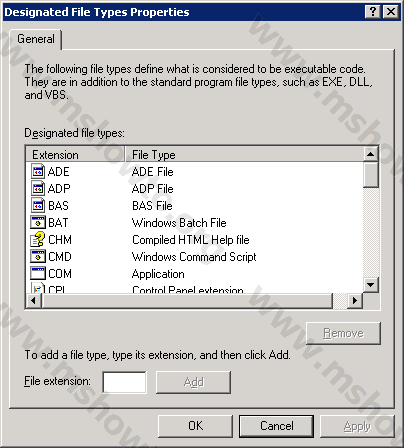

Designated File Types Seçeneği:

Designated File Types seçeneği ile policy’nin hangi dosya türleri için uygulanacağını belirliyoruz. Varsayılan güvenlik seviyesi dissallowed olduğunda, policy’den etkilenecek dosya türlerini bu kısımdan ayarlayabiliriz. Böylece ek olarak ekleyeceğimiz kural sayısı azalacaktır.

Şekil-8

Trusted Publishers Seçeneği:

Trusted Publishers seçeneği ile ActiveX veya diğital imzalı uygulamaların çalışıp çalışamayacağının belirleme hakkını kime vereceğimizi ayarlıyoruz. Yerel yönetici grubuna bu hakkı vermenizi öneriyorum. Alttaki seçenek ile ayrıca kullanıcı buna izin vermeden önce sertifika üzerindeki timestamp’ın veya publisher’ın kontrolünü yaptırabilirsiniz.

Şekil-9

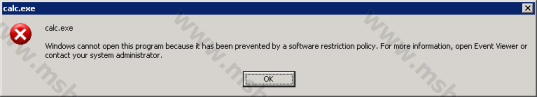

Kuralları oluşturduk ve seçenekleri belirledik. Artık istemcide çalışan uygulamalar tanımlanıyor ve politika kurallarımıza göre izin veriliyor veya engelleniyor. Engellenen yazılımlar için istemci makinelerde aşağıdaki gibi uyarı penceresi çıkacaktır.

Şekil-10

Sonuç

İletişim yeteneklerimizin artmasıyla birlikte istemci makinelerde çalışan uygulamaları kontrol altında tutmak en temel güvenlik ihtiyaçlarımızın başında gelmeye başladı. Software Restriction Policies bu ihtiyacı politika ile yapabilmemizi sağlıyor.

Bu makalede Software Restriction Policies kullanımının temel kavramlarını vermeye çalıştım. Aşağıdaki linklerden politikanın uygulanması ile ilgili ayrıntılı bilgilere ulaşabilirsiniz.

Referanslar

NASIL YAPILIR: Windows Server 2003’te Yazılım Kısıtlama İlkeleri Kullanma

Using Software Restriction Policies to Protect Against Unauthorized Software

Merhaba Boran Bey,

elimizde 10’dan fazla bilgisayar var bu bilgisayarlarda adobe programları, microsoft office, autocad, edius gibi programlar kullanılacak ve bu programlar dışında kişilerin program kurmasını veya sistemsel değişiklik yapmasını istemiyorum bunun için windowsda standart kullanıcı olarak tanımlamamam yeterlimidir çünkü; runas ile programlara yönetici yetkisi verebiliyor standart kullanıcılar.

Önerileriniz nedir bu konuda kısacası program kurmasınlar admin kursun, sistemi etkileyecek değişiklikler yapamasınlar, dosya silmeyi engelleyeleyebililelim ve mümkünse mail programlarında mail silmeyi engelletebilirmiyim. Şimdiden bilgileriniz için teşekkürler.

@Boran Düzgün yazdığınız yazıyı dil bilmeyenleri Türkçe işletim sistemi kullananlarıda düşünürek yazsaydınız daha iyi olurdu çok fazla İngilizce kelime var eğer amaç bilgiye ulaşım en kısa ve en kolay yoldan olacaksa herkesin ayrımsız olarak bilgiye ulaşmasıdır asıl olan bilmem anlata bildim mi saygılar kolaylıklar dilerim.