Yazımda Pass the ticket saldırısından nasıl korunacağımızdan bahsedeceğim. Makale boyunca Pass the Ticket‘ı PTT kısaltması ile kullanacağım aklınıza başka bişey gelmesin. PTT saldırısından nasıl korunacağımızdan bahsetmeden önce kerberos dan bahsetmek daha mantıklı olacaktır.

Resim-1

İlgili saldırının yapılabiliyor olmasının sebebi Kerberos‘un zaafiyetidir. Kerberos MIT tarafından TCP/IP protokolünün güvensizliğinden dolayı geliştirilen ağ kimlik denetleme protokolüdür. Peki neden ilgili protokole Kerberos ismi verilmiştir? Kerberosun temeline inersek üç ana işlevi olduğunu görürüz.

- Anahtar dağıtım merkezi

- Kullanıcı ve hesabı

- İstenilen servisi sağlayan sunucu olarak türkçeye çevirebiliriz. Bu sebepten dolayı da yunan mitolojisindeki üç başlı Cerberus ismi verilmiştir.

İngilizceden çevirilerde bazen anlam kargaşası oluşmaktadır. Bu sebepten dolayı aşağıdaki linki inceleminizi tavsiye ederim.

https://docs.microsoft.com/en-us/windows/desktop/secauthn/microsoft-kerberos

Resim-2

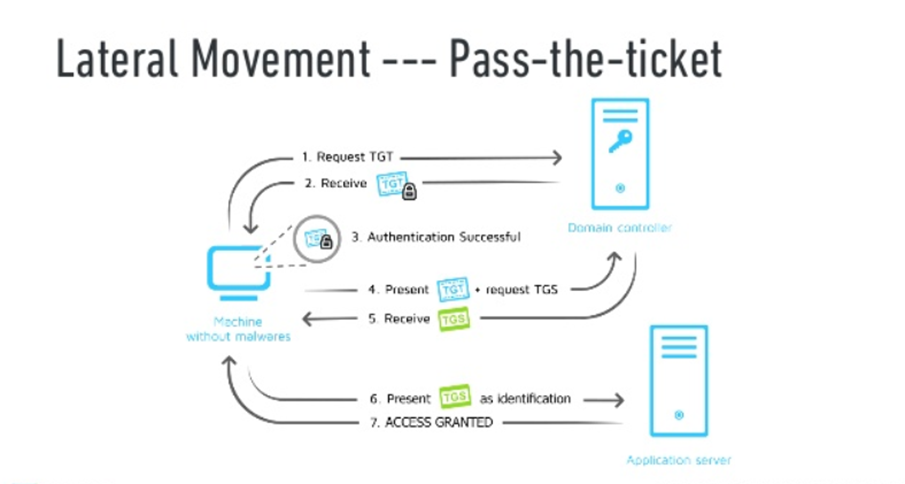

Kısaca işlevinden ve nasıl ilgili ismi aldığını açıkladıktan sonra ilgili zaafiyetin ne olduğundan bahsedelim. Örneğin admin haklarına sahip bir kullanıcımız olduğunu düşünelim ve bu kullanıcı bir sunucuda veya son kullanıcı bilgisayarında oturum açtı. Kerberos kısıtlı süre için TGT (Ticket Granting Ticket) kullarak oturum açabilmektedir. Akılda daha kalıcı olması için kısa süreliğine bilgilerin cache lendiğini düşünebilirsiniz. Saldırganlarda bu süre zarfında ilgili sunucu veya son kullanıcı bilgisayarındaki ticket bilgisini çalarak saldırı amaçlı kullanmaktadır.

PTT saldırısını yapabilmek için TGT (Ticket Granting Ticket= veya servis ticketini ele geçirmemiz gerekmektedir. Elbetteki bu saldırıdaki amaç DC üzerindeki KRBTGT hash bilgisini çalarak ticket üretebilir hale gelmektir. Bu sayede saldırgan golden ticket dediğimiz saldırıyı gerçekletirebilecektir. Bu da malesef hikayenin kötü bitmesi anlamına gelmektedir. Peki nasıl korunacağız ?

Pass The Ticket Saldırısından Korunma

Resim-3

- İlk olarak Pass the hash için yazdıklarım uygulanmalıdır.

https://www.mshowto.org/pass-the-hash-ataklarindan-nasil-korunurum.html

- Yapı içerisindeki kritik sistemler izlenmelidir.

- Loglama ve denetleme mekanizmaları iyi işletilmelidir. Özellikle aşağıda yer alan event lar izlenmelidir.

- 4768 – A Kerberos authentication ticket (TGT) was requested

- 4769 – A Kerberos service ticket was requested

- 4770 – A Kerberos service ticket was renewed

- Korelasyon kuralları çok iyi şekilde yazılmalıdır ve gereksiz olan, ana odağımızdan uzaklaşmamıza sebep olacak tüm loglar çıkarılmalıdır. Aksi taktirde önemli loglar gözden kaçacaktır.

- Sistemde oturum açan kullanıcı ve oturum id si izlenmelidir.

- Eğer oturum açan kullanıcıya ait olmayan bir ticket bulunursa saldırganın kendi oturumunun enjekte ettiği anlamı çıkarılmalıdır.

- Yapıyı izleyecek kişiler bu konuda uzman olmalıdır.

- Just enaugh ve Just in time administration yapı içerisine dahil edilmelidir.

- Yüksek haklara sahip kullanıcılar iyi takip edilmeli ve ilgili haklar ile kesinlikle son kullanıcı bilgisayarlarına bağlanılmamalıdır.

- Yapıda kesinlike tier modeli uygulanmalıdır. Bu sayede atak yüzeyi daraltılmış olacaktır.

- Yapıda Cyberark gibi PAM çözümleri kullanılmalıdır. Eğer bütçe yok ise Microsoft’ un ücretsiz sunmuş olduğu LAPS aracı kullanılmalıdır.

- Yapı içerisinde ,

- Microsoft ATA

- Javelin Networks

- StealthDefend gibi çözümler konumlandırılmalıdır.

- Sıkılaştırma için CIS Baseline ve/veya Microsoft Security Baseline lar referans alınmalıdır.

- Yapı içerisinde standart olarak değişiklik yönetimi uygulanmalıdır. Daha sade ifade etmek gerekirse her istenilen zamanda sistemlere bağlanılamamalıdır.

Makalenin ikinci bölümünü de en kısa sürede sizlerle buluşturmaya çalışacağım.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: pass the hash, pass the hash nedir, Microsoft ATA, Javelin Network, StealthDefend,Kerberos, Cyberark, Pash the ticket ataklardan nasıl korunulur