Bildiğimiz üzere son zamanlarda Solarwinds Orion üzerinde yer alan zafiyet güvenil dünyasının tam ortasına bomba gibi düştü. SolarWinds Orion ürünü Network ve bilgisayar yönetim aracıdır diyebiliriz. Aslında şu anlama gelmektedir, yapı içerisinde yer alan nerdeyse tüm envantere (PC,Printer,Server vs.) dokunan bir yönetim aracıdır desek yanlış olmaz. Gelelim işin heyecanlı kısmına!

Mart 2020′ de saldırganlar bir şekilde ilgili yazılımı build işlemi sırasında değiştirmeyi başardılar ve SolarWinds Orion içerisine Truva atı yerleştirdiler. Müşterilerde ilgili son güncellemeyi yapılarına yüklediklerinde truva atı gizli şekilde arka planda çalışmaya başlamış oldu. Saldırganlar; Bluteam, güvenlik takımları, SoC analistlerini atlatmak için ilk olarak zararlının yaklaşık iki hafta sistemde uyuması için programladılar ve Command Center ile iletişimi sırasında sanki normal web trafiği gibi gözükmesi sağladılar. Bundan sonrası zaten filmin final kısmı oluyor, saldırganlar sistemlere istedikleri yazılımları yükleyerek ilgili sistemler üzerinde tam denetimi ele geçirmeyi hedeflediler ve yaklaşık olarak 18000 müşterinin etkilendiği tahmin edilmekte.

Detay Bilgi için;

https://msrc-blog.microsoft.com/2020/12/13/customer-guidance-on-recent-nation-state-cyber-attacks/

https://www.cadosecurity.com/post/responding-to-solarigate

Alınabilecek Koruyu Önlemler;

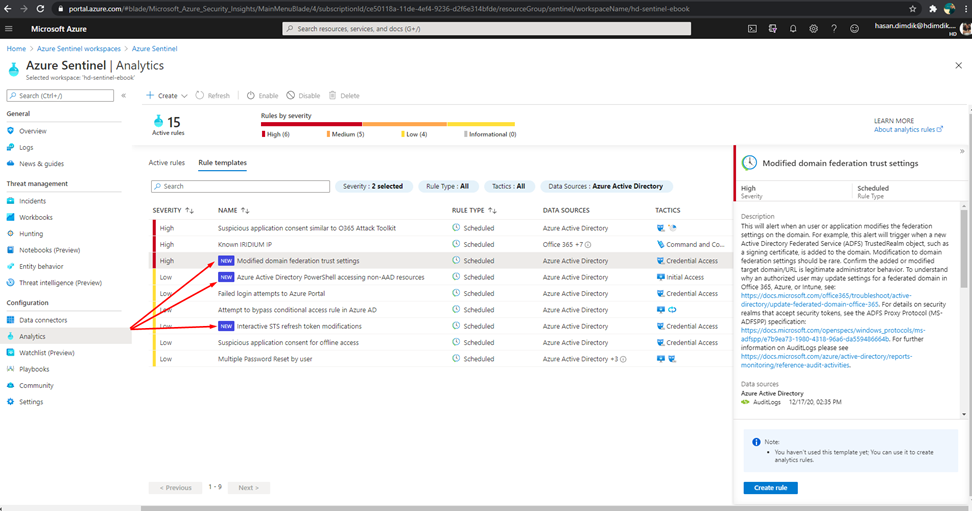

Eğer yapınızda Azure Sentinel kullanıyorsanız Microsoft aşağıdaki kuralları aktif hale getirmenizi tavsiye etmektedir.

Resim-1

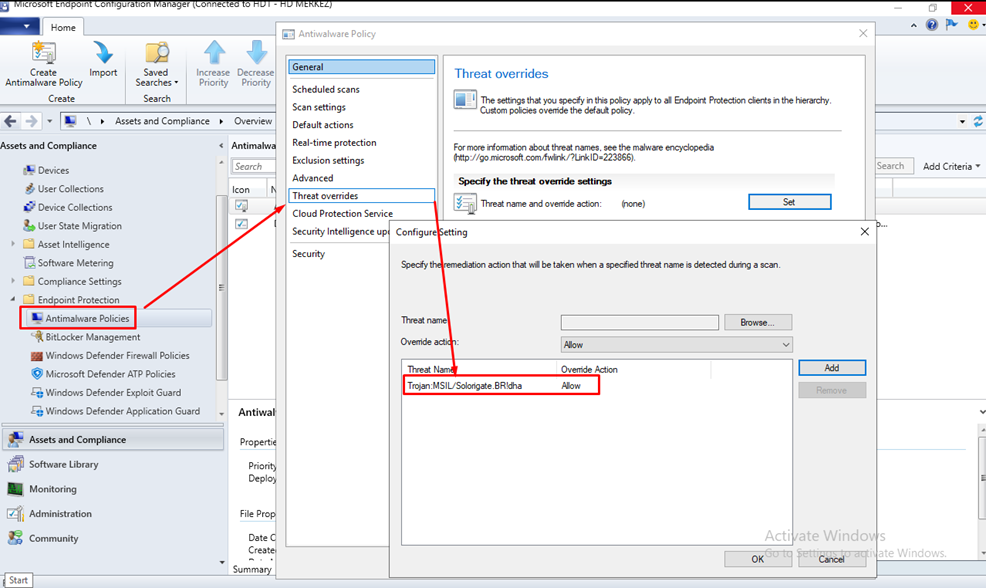

Eğer yapınız içerisinde System Center Endpoint Protection ürünü kullanıyorsanız,

Asset and Compliance> Endpoint Protection > Antimalware Policies > Theat Overrides sekmesine gelip aşağıdaki ayarı yapmanız tavsiye edilmektedir.

Resim-2

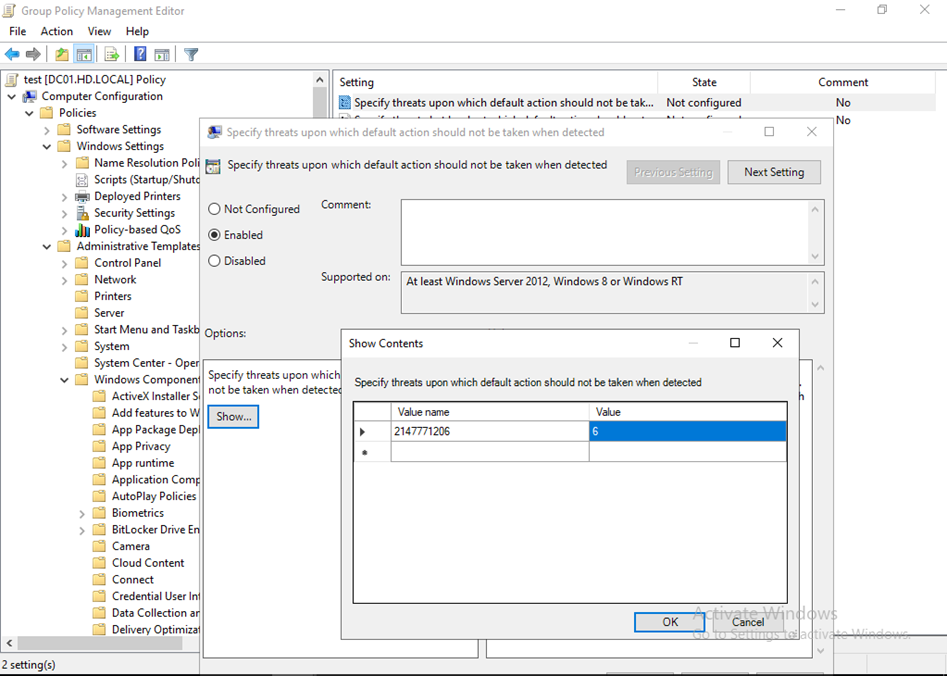

Eğer yapınızda Microsoft Defender ürünü kullanıyorsanız GPO yardımı ile ilgili kuralı oluşturabiliyoruz.

Computer Configuration > Administrative Templates > Windows Components Windows Defender Antivirus > Threats > Specify threats upon which default action should not be taken when detected.

| Value Name | Value |

| 2147771206 | 6 (Ignore) |

Not : Monitor etme açısından ilk olarak bu modda eklemenizi tavsiye ederim. Daha sonra karantina moduna alınabilir.

Resim-3

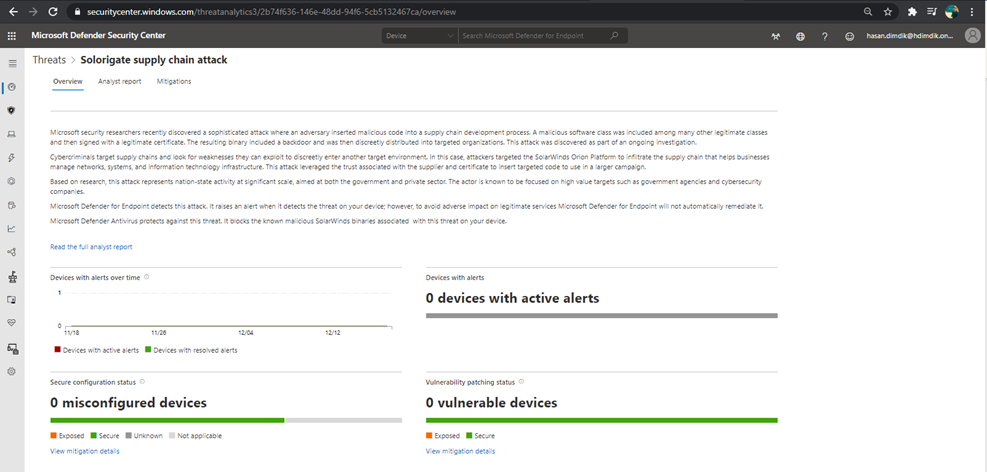

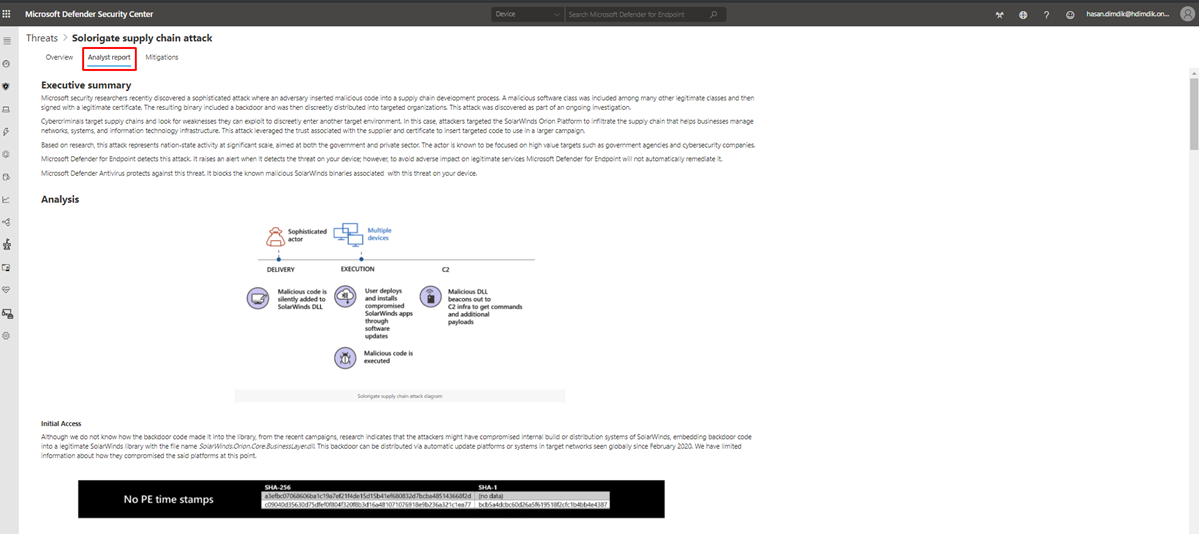

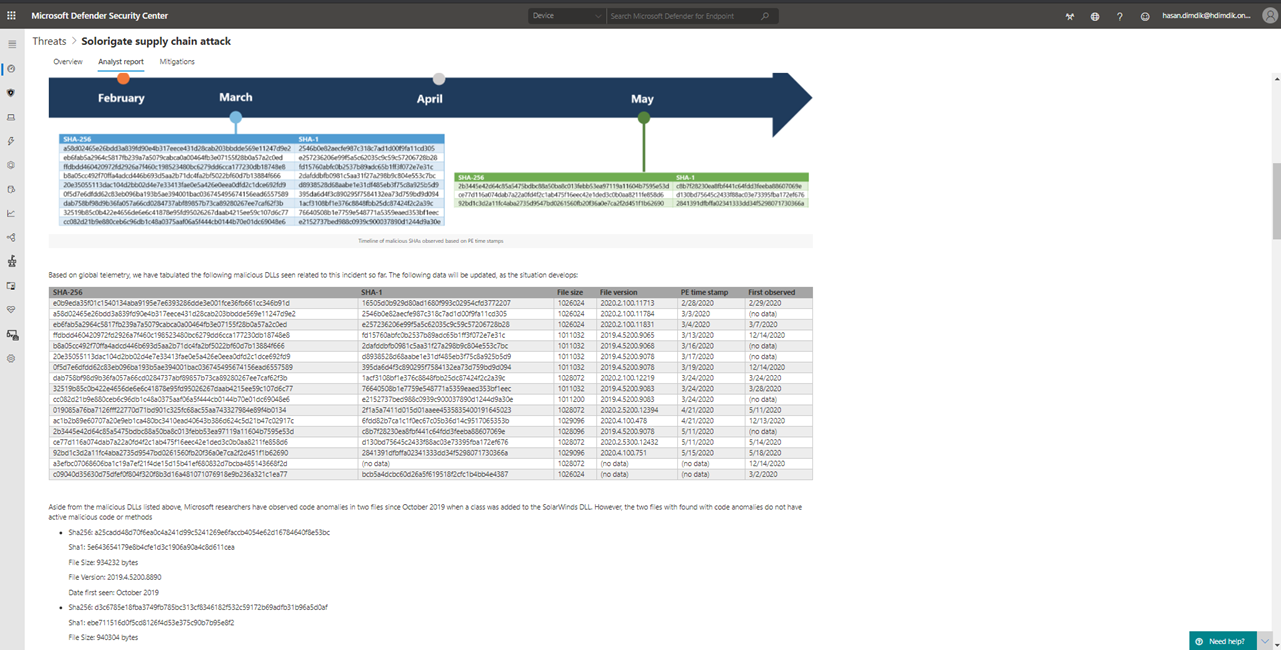

Son olarak ise Defender Security Portalına eriştiğimizde Threat Analytics sekmesi içerisinde Solarigate supply chain attack ın geldiğini göreceksiniz. Analyst Report kısmı aslında bize detaylı olarak almamız gereken aksiyonları detaylı şekilde bize anlatıyor.

Resim-4

Resim-5

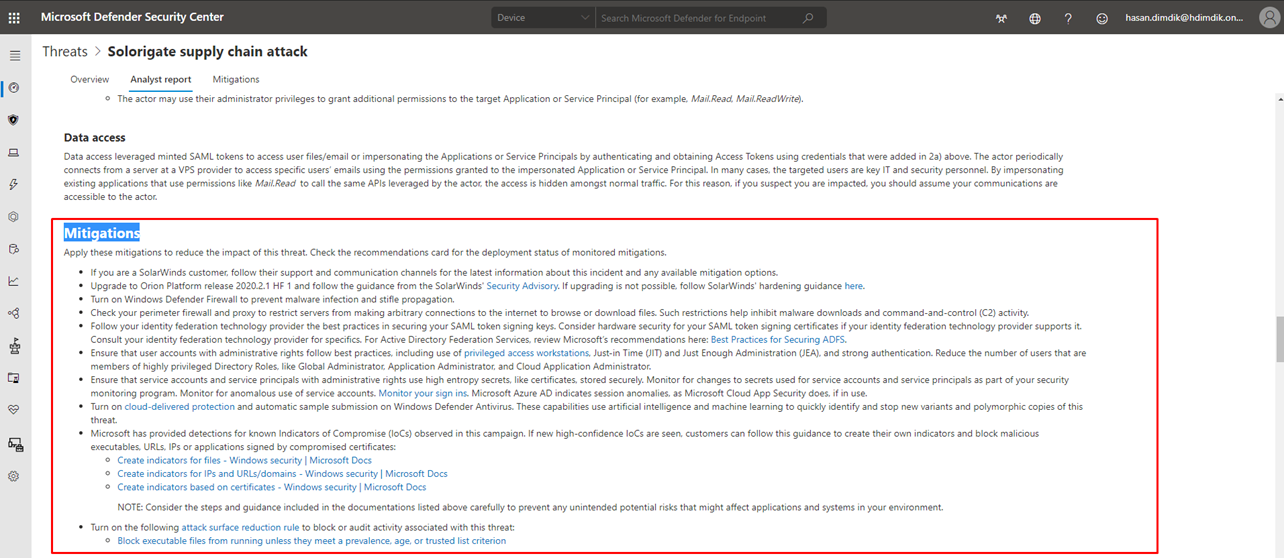

Bilgi amaçlı aşağıda bir kaçtane ekran görüntüsünü sizlerle paylaşıyorum. Tam detaylı bir koruma için Mitigation adımlarının tamamının uygulanmasını tavsiye ediyorum.

Resim-6

Resim-7

Umuyorum sizler içinde faydalı olur.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

https://www.microsoft.com/security/blog/2020/12/15/ensuring-customers-are-protected-from-solorigate/

https://www.lawfareblog.com/solarwinds-breach-why-your-work-computers-are-down-today

TAGs: solarwinds saldırısı, solarwinds hacking, solarwinds saldırısıdan korunma, Solarigate Saldırısından Nasıl Korunurum,azure sentinel,Microsoft defender,solarwinds orion