Bu yazımda Pass the Hash atak nedir ve kısaca PTH ataklarından nasıl korunabilirizden bahsedeceğim. Detaylara inmeden önce siber güvenlik kavramının sadece teknik kişilerin sorunu olmadığı ve şirket içerisindeki herkesi kapsadığını ve titizlikle üzerinde durulması gerektiğini belirtmek isterim. Aşağıdaki tabloda 2018′ in ilk yarısında olan veri sızıntısını görebilirsiniz. Sanırım bu tablo işin boyutunu gözler önüne seriyor.

Yazım içerisinde ise en sık tercih edilen atak türlerinden Pass the Hash atağından nasıl korunabileceğimizden bahsedeceğim.

Resim-1

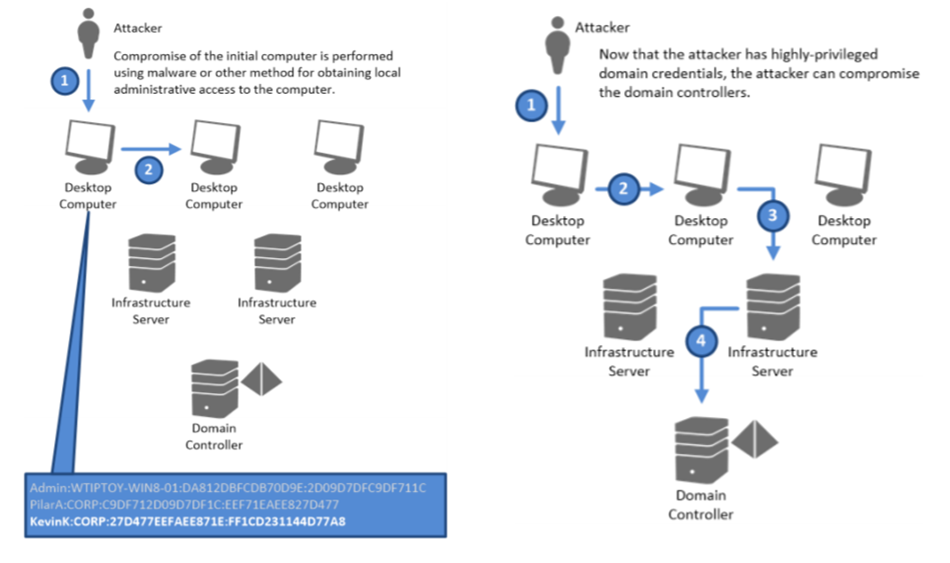

PTH atağı nedir?

Windows Server veya istemcilerinde şifreler hash olarak tutulmaktadır. Saldırganlar RAM üzerinden ilgili hash bilgilerini çalarak hedef sisteme erişmek için kullanırlar. Bu atak türüne PTH atağı denilmektedir. Bu atağın amacı domain içerisinde yayılmak (Lateral Movement) ve hak yükseltmektir (Privilege escalation)

Resim-2

PTH Atağından Korunma Metodları

Herhangi bir ataktan korunmak için en önemli faktörün insan olduğu unutulmamalıdır. Personellere farkındalık eğitimleri aldırılmalıdır. Mümkünse alınan eğitimde gerçekleşmiş olaylar ele alınmalıdır. Gözlemlerime dayanarak söyleyebilirim ki birçok kurum formalite olarak bu eğitimleri aldırmaktadır.

Gelelim Teknik olarak nasıl önlem alabileceğimize;

- Microsoft ATA

- Javelin Network örnek olarak verilebilir.

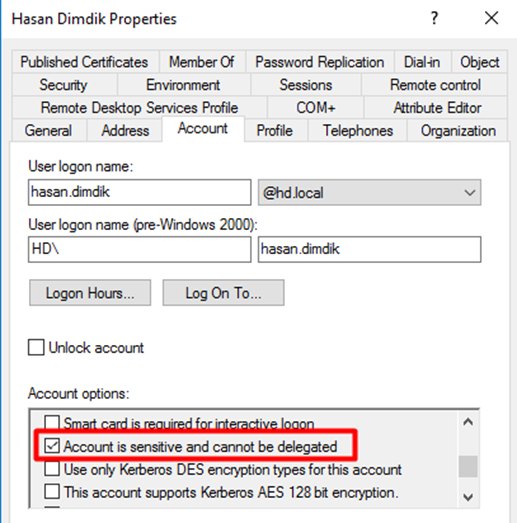

2. Domain Admin, Enterprise Admin gibi yüksek haklara sahip kullanıcılar için,

Account is sensitive and cannot be delegated olarak işaretlenmelidir.

Resim-3

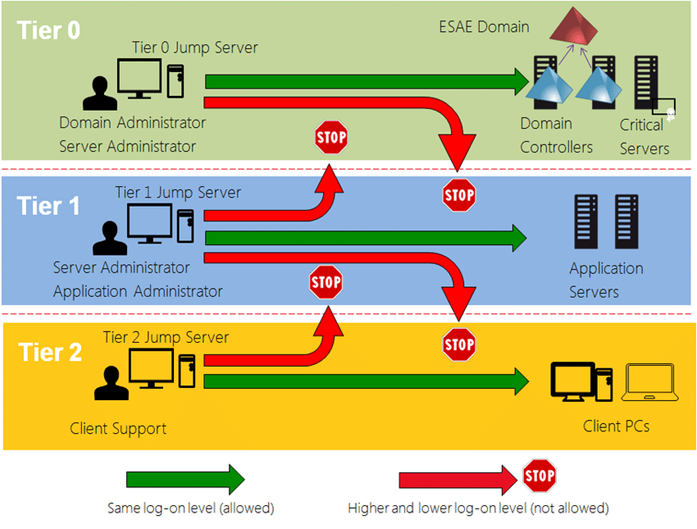

3. Yapı amacına göre birbirinden izole edilmelidir. Bu yapıya örnek vermek gerekirse DC ler Tier 0 da olmalı. Uygulama sunucuları Tier 1 gibi. Yapı birbirinden izole edilmelidir. Bu sayede atak yüzeyi de daraltılmış olur. Bu tarz yapılarda yapılan en büyük hata ise ayrımın sadece sunucu ve vlan sekmentasyonu şeklinde yapıldığıdır. Örneğin DC lerin yedeklenmesi için kullandığımız donanım veya yazılım Tier 1 katmanında ise ve DC leri yedeklemek için kullanılıyorsa aslında tam anlamıyla izolasyon yapılmadığını da göstermektedir. Tier 0 katmanında yedekleme ihtiyacı var ise oraya ayrıca donanım satin alınmalı veya yazılım kurulmalıdır.

Resim-4

4.Domain Controller, Exchange Server gibi kritik sistemlere direkt olarak kendi istemci makinalarımızdan bağlanmamamız gerekmektedir. Bu tarz işlemleri yapmak için ayrı bir vlan da sıkılaştırması yapılmış sadece gerekli programların kurulu olduğu PAW(Priviledge Access Workstation) makinaları ile vpn üzerinden bağlanılmalıdır.

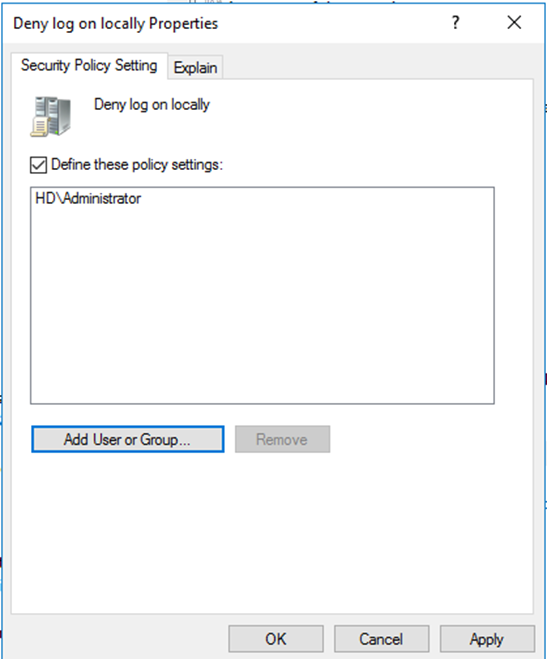

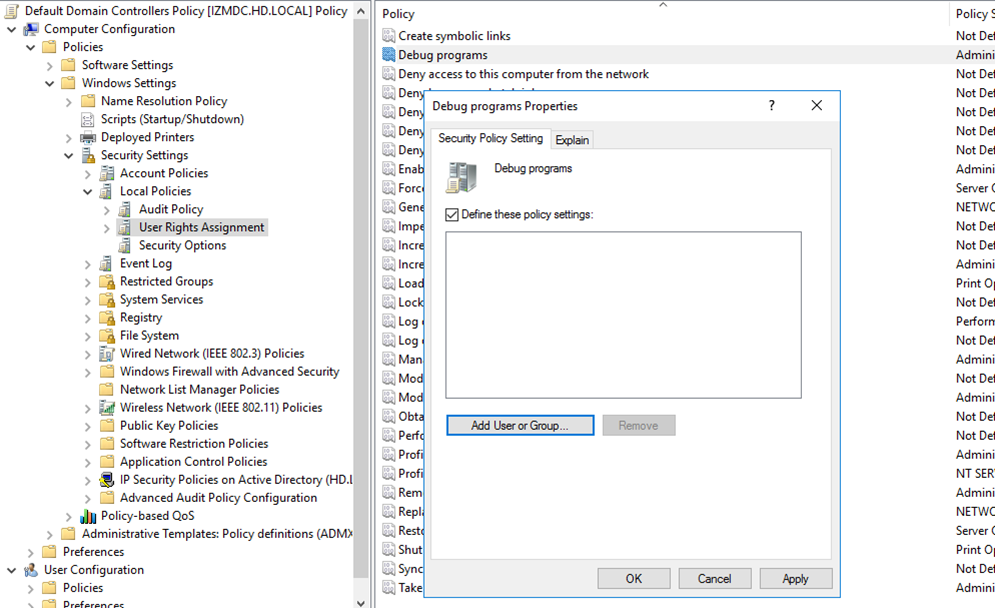

5. Domain admini gibi yüksek ayrıcalıklı haklara sahip kullanıcılar ile son kullanıcı bilgisayarlarına veya uygulama sunucularına bağlanılmamalıdır. Aşağıdaki polilitikalar yüksek haklara sahip kullanıcılar için yapılandırılmalıdır. ( İlgili politikalar server OU su, istemci bilgisayarların bulunduğu OU için ayrıcalıklı hesaplar için yapılandırılmalıdır)

- Deny Log on locally

- Deny Log on as a service

- Deny Log on as a batch job

Resim-5

6. Ayrıcalıklı haklara sahip kullanıcılar için minimum 22 karakter ve kompleks şifreler vermeniz tavsiye edilmektedir.

7. Şifre yönetimi için eğer mümkünse Single Connect, Cyberark veya bütçe yok ise Microsoft’ un ücretsiz sağlamış olduğu LAPS’ I yapılandırmanız tavsiye edilmektedir.

8. Eğer mümkün ise uygulamalara veya sunuculara çift katmanlı oturum ile bağlanılması tavsiye edilmektedir.

9. Scheduled Task ları ayrıcalıklı haklara sahip kullanıcılar ile yapılandırılması engellenmelidir.

10.Servis hesaplarına Domain Admin gibi yüksek ayrıcalıklı haklar verilmemelidir.

11. Yapı içerisindeki Domain Admin ler veya yüksek haklara sahip kullanıcılar minimum düzeyde olmalıdır.

12. Lokal Adminlerin oturum açması engellenmelidir.

13. Sistemlere bağlanılan kullanıcı, normal kullanıcı hesabından ayrı olmalıdır ve mümkümse çift katmanlı olarak PAM (Priviledge Access Management) üzerinden erişilmelidir ve tüm aktiviteler kayıt edilmelidir.

14. LSA koruması aktif edilmelidir.

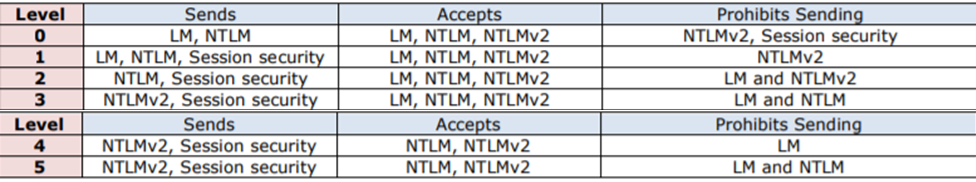

15. LM uyumluluk seviyesi minimum Level 3 veya üzeri olmalıdır.

Resim-6

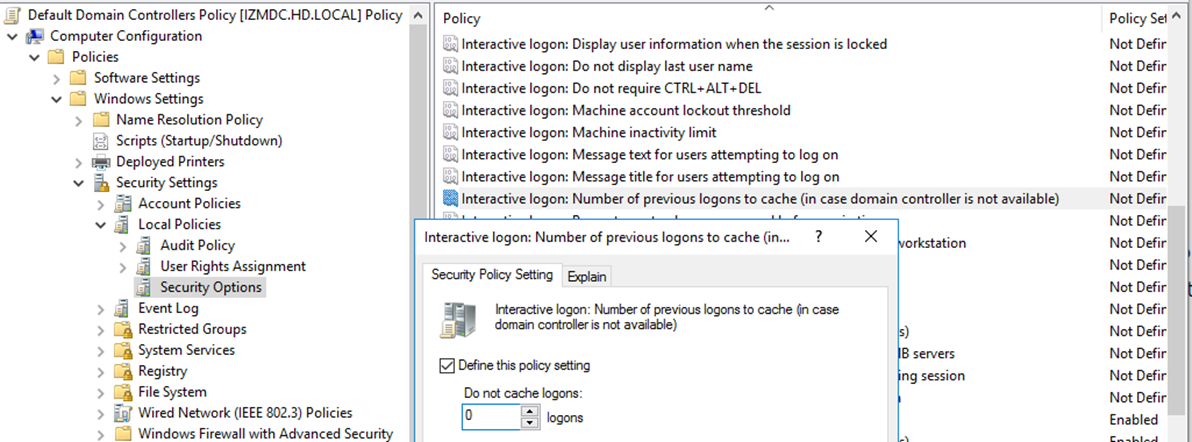

16. Interactive logon: Number of previous logons to cache politikası yapılandırılmalıdır. Yapılandırılmaması durumunda admin haklarına sahip kullanıcının oturum açtığı sisteme saldırı yapılması durumunda hash bilgisi kolayca ele geçirilebilir. İlgili riski daha dramatik hale getirmek istersek tüm admin şifrelerinin aynı olduğunu hayal edebilirsiniz.

Resim-7

Resim-8

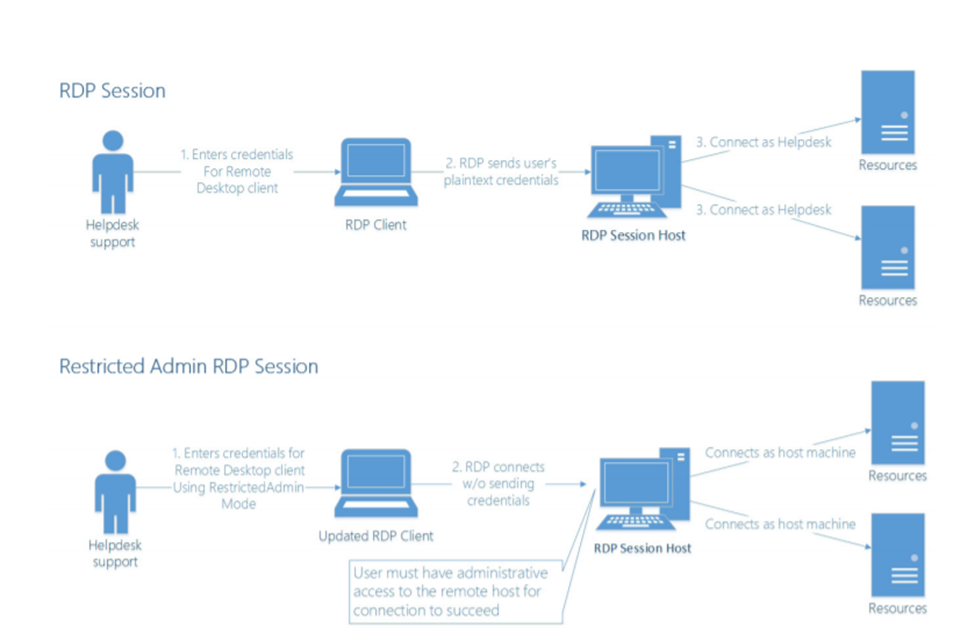

18.Restricted Admin Mode for Remote Desktop Connection kuralı yapılandırılmalıdır.

Resim-9

19. Microsoft Security Baseline ve/veya CIS Baseline lar referans alınarak gerekli sıkılaştırmalar yapılmalıdır.

20. Eğer kullanıcılar üzerinden local admin hakları bazı gerekçelerle alınamıyorsa, Avecto, Cylance veya IBM BigFix gibi ürünler konumlandırılmalıdır. Avecto hakkında yazmış olduğum yazıyı aşağıdaki linkten okuyabilirsiniz.

http://www.mshowto.org/avecto-ile-privilege-management.html

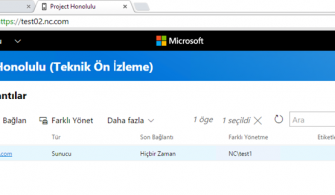

21. Windows Firewall üzerinde inbound kısıtlamalar yapılmalıdır. Kural kısmında Any Ip address kaldırılmalıdır ve sadece gerekli ip bloklarına izin verilmelidir.

Resim-11

22. Sunucuların güvenlik yamaları aktif olarak takip edilmeli ve gerekli yamalar zamanında geçilmelidir.

23. Olay günlükleri için korelasyon kuralları yazılmalı ve bu sistemler dikkatlice izlenmelidir. Bunun için yazmış olduğum Denetim ve Loglama’ nın Elli Tonu isimli e kitabımıı okuyabilirsiniz.

Link: https://gallery.technet.microsoft.com/Denetim-ve-Loglamann-Elli-cbed0000

24. Siem ürünleri mümkünse uzman kişilerce yönetilmelidir. Genelde sektör içerisinde Windows Admin arkadaşa bu sorumluluk yıkılmaktadır.

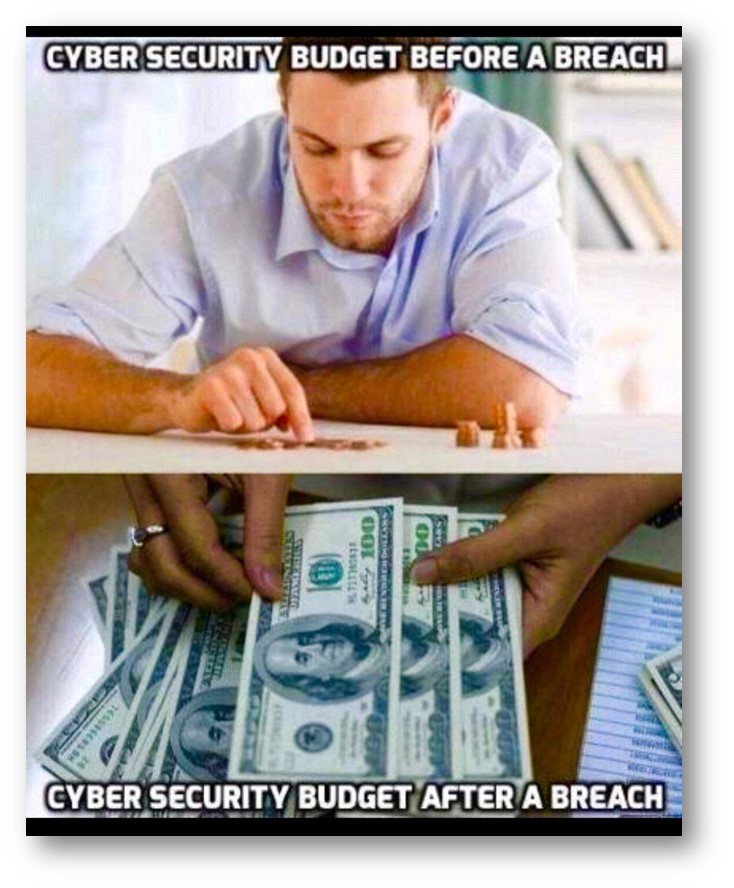

Yazımın sonuna gelirken teknik olmayan bir kaç konuya da değinmek istiyorum. Sektör deneyimime dayanarak söyleyebilirim ki Türkiye’ de malesef siber güvenliğe yapılan yatırım gereksiz masraf olarak görülmektedir. Sanırım bu hata yapılan en ölümcül hataların başında gelmektedir. Musibet tabanlı çalışma modelinden vazgememiz gerekmekte ve etrafımızda olan olaylardan ders çıkarmamız gerekmektedir.

Resim-12

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

Sans

https://www.microsoft.com/en-us/download/details.aspx?id=36036

TAGs:Pass the Hash Ataklarından Nasıl Korunurum ,pth nedir,Pass the Hash nedir, MS ATA, MS ATA nedir,LM nedir, LSA nedir,Priviledge Access Workstation,Priviledge Access Workstation nedir,Priviledge Access Management,Priviledge Access Management nedir,Lateral Movement,Lateral Movement nedir, yanal hareket nedir,hak yükseltme,Privilege escalation,hak yükseltme nedir,Privilege escalation nedir

Çok güzel bir kılavuz olmuş, elinize sağlık.