Bu yazıda erişim kurallarında ekstra olarak güvenlik profilleri oluşturup uygulayarak ekstra güvenlik önlemleri sağlayacağız. Ek olarak URL Filtering uygulayarak erişimleri kısıtlamayı anlatacağım.

Mantık şu şekilde işliyor olacak.

Bir Security Profile Group oluşturacağız ve bunu gerekli gördüğümüz kurallara atayacağız. Örneğin Wan’dan içeri doğru gelen trafik ya da Wan yönüne dış dünyaya giden trafik gibi. Fikir olması açısından dış kaynak bir ipsec bağlantısından dosya transfer kuralına da bunu ekleyebiliriz.

Security Profile Group oluşturmadan evvel Antivirus, Spyware, Vulnerability Protection ve isteğe bağlı olarak Wildfire profilleri oluşturacağız. Farklı senaryolarınız varsa farklı aksiyonlar almak istiyorsanız eğer birden fazla oluşturup atayabilirsiniz. Grup mantığı yönetimi kolay ve daha garanti olduğu için grup diye özellikle belirtiyorum istediğinize bağlı olarak bir kurala tek bir profil atayabilirsiniz.

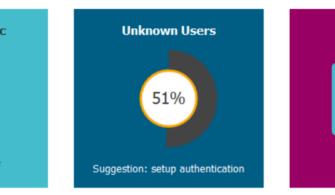

1-Antivirüs Profili Oluşturma

Aşağıdaki gibi alert, reset ya da isteğinize bağlı olarak drop seçebilirsiniz.

Resim-1

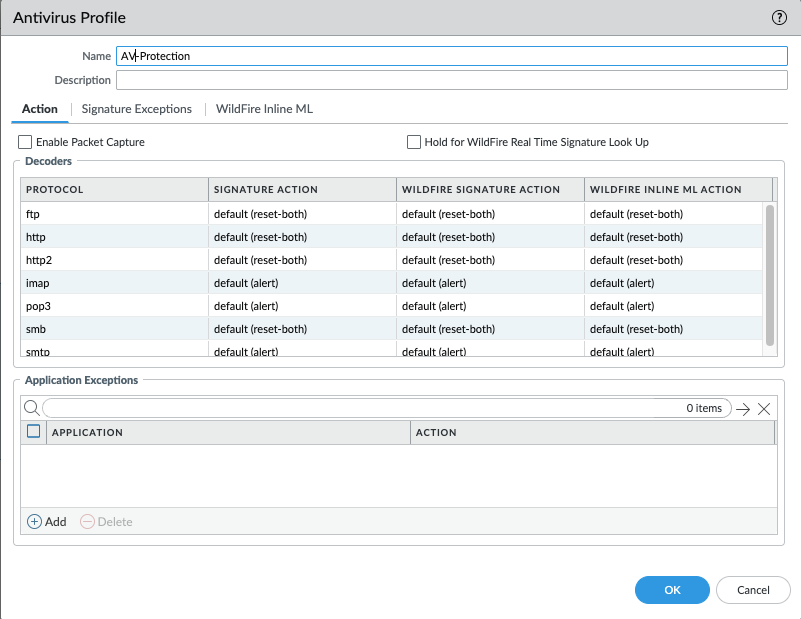

2-Anti-Spyware Profile

Critial ve high seçip aksiyonu drop yapabilirsiniz. Low, Medium ve İnformation + alert ile log takibi yapmak için kullabilirsiniz. Biz defans yapmak için drop aksiyonu seçiyoruz çok problem yaratmayacaksa Medium’u da droplamızınızı tavsiye ederim.

Resim-2

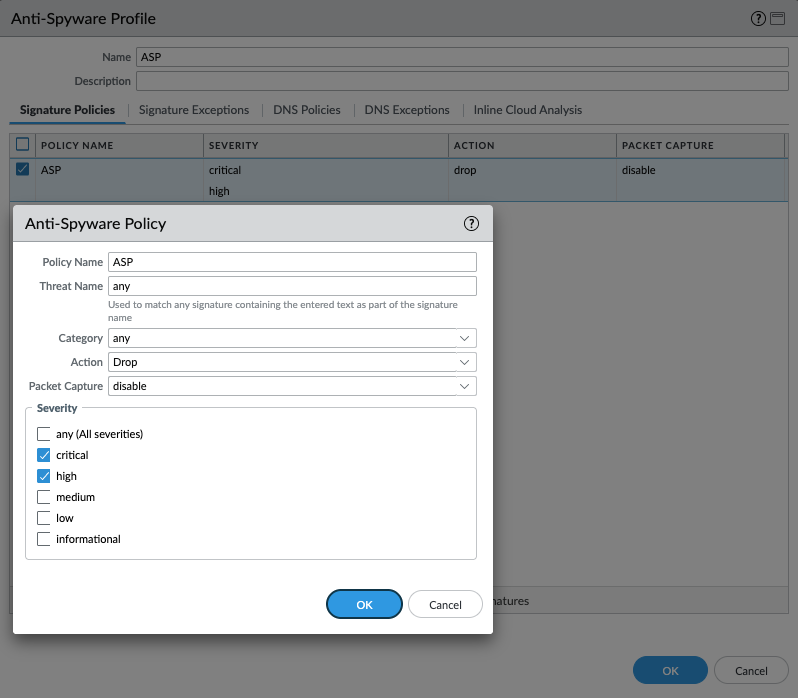

3- Vulnerability Protection Profile

Aynı mantıklı ile bunuda drop aksiyonu ile oluşturuyruz Wireshark ile arası iyi olup paket incelemeyi seviyorsanız Packet Capture ile gelen ataklardan otomatik pcap alıp inceleyebilirsiniz.

Resim-3

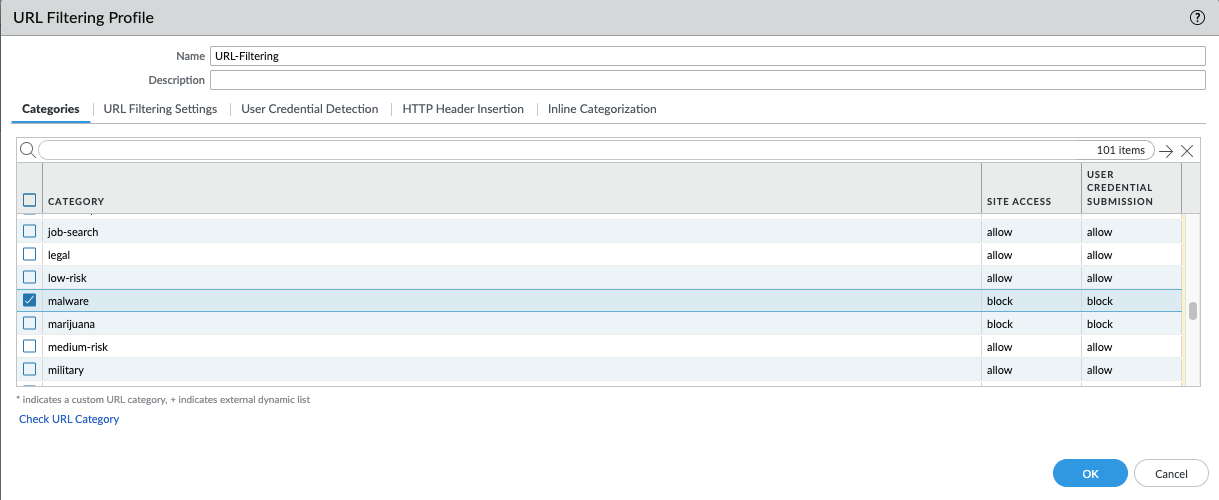

4-URL Filtering Profile

URL Filtering daha çok client bazlı düşüksekte internet erişimi olan sunuculara uygulamaktan çekinmeyin. En kötü ihtimalle anonymizers, proxy, tor ve malware vb. gibi şeyleri drop yaparak engelleyebilirsiniz. Burada SSL inspection ile yaparsanız çok daha verimli sonuçlar alırsınız.

Kurumunuz da tüm sunucular aynı iç DNS’e bakıyorsa eğer o DNS sunucusunun internet çıkış kuralına temel kritik şeyleri droplayacak şekilde kuralına ekleyebilirsiniz bazı yaramaz arkadaşlar farklı DNS vs kullanmaya kalkabilirler tüm 53 trafiğini dnat ile kendi sunucunuza gönderin ultra surf vs gibi şeyleri de proxy anonymizers ile engelleyebilirsiniz.

Resim-4

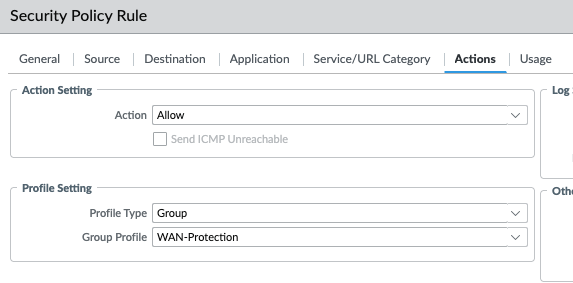

Bunlar tamam ise alt kısımda Security Profile Group’dan yeni bir grup oluşturup bu oluşturduğumuz şeyleri tek bir çatı altına toplayıp sonrada uygulayalım.

Örnek olarak bu grubu dış dünyadan firewall arkasında barınan bir web sunucuya gelen kural için ekleyeceğim.

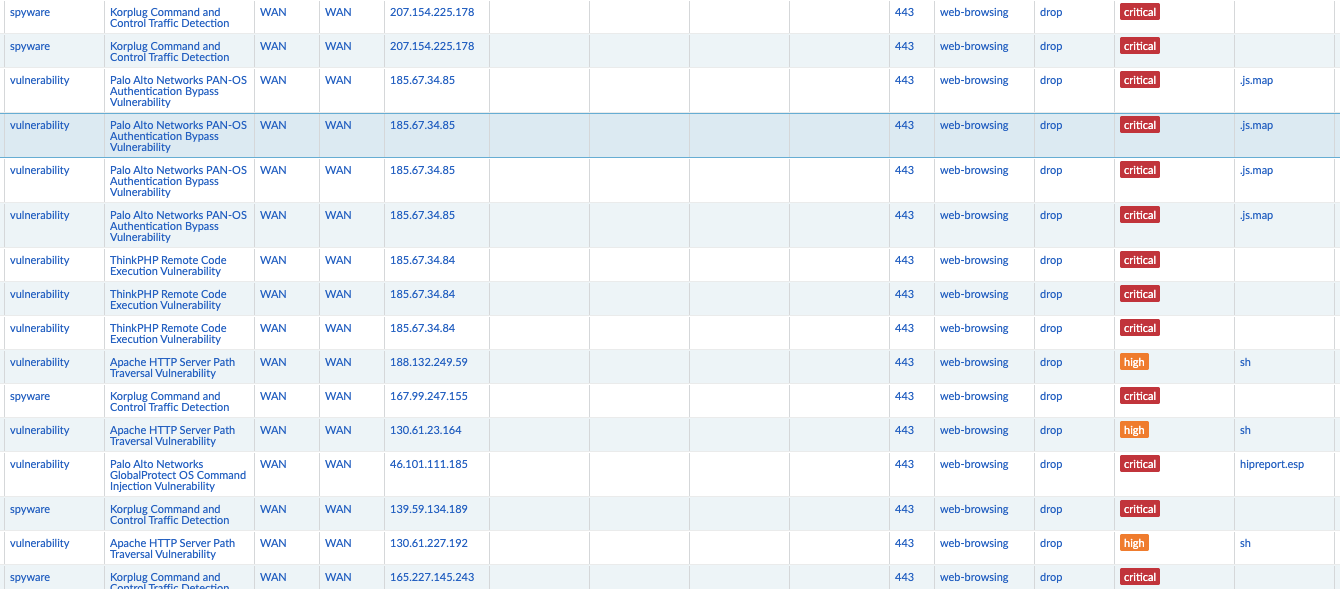

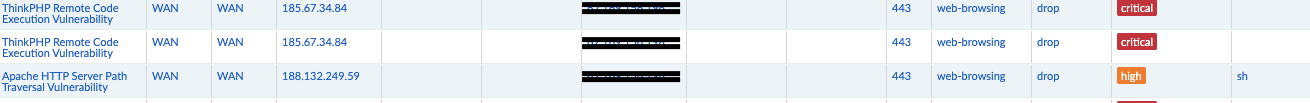

Şimdi kimler geliyor loglara bakabiliriz.

![]()

Resim-5

Gördüğünüz üzere gelen ataklara karşı yakalayıp drop’layıp ve logluyor.

Wild Fire lisansınız mevcut ise onun içinde profil oluşturup bu gruba dahil edebilirsiniz. Yazımız bu kadar URL Filtering için SSL Inspection kısmı için ayrı bir yazı gelecek WAN yönüne erişimlerde faydalı olacaktır devamı olarak birleştirerek uygulayabilirsiniz.

Referanslar