Herhalde bundan on ya da on beş sene öncesine gitsek şirketlerin hem BT altyapılarını hem de BT envanterlerini listelemek istesek sanırım birkaç satırlık bir tablo ile içini doldurabilirdik. Günümüzde şirket çalışanlarının ve kurumun artık çok daha fazla BT envanteri varken bir de işin içine Genel Bulut ortamındaki ya da Hibrit Bulut ortamında çalışan hizmetlerinde eklenmesi ile hem yönetim hem bakım hem de güvenlik gereksinimlerinde tamamen değişen bir yaklaşımın uygulanması aşikâr olmaktadır. Bugün sizlere bu büyük değişimde en önemli role sahip olan ve neredeyse her teknoloji üreticisinin odağının merkezi haline gelen Bulut Bilişimin çok da önemsenmeyen ya da bilgi eksikliğinden göz ardı edilen Bulut Bilişim güvenliği ile ilgili bir konudan bahsedeceğim. Birçok kurum şirket içi kaynaklarının korunmasına inanılmaz ciddi yatırımlar yapıp, bu yatırımları prosedürler, kurallar ve teknolojilerle desteklerken herhangi bir Bulut üreticisindeki kaynaklarının korunmasına aynı özeni ya da dikkati göstermediğini söylemem sanırım yanlış olmayacaktır. En basit hali ile kurum içindeki bir kaynağa dışarıdan destek veren bir danışmana açarken az önce bahsetmiş olduğum teknolojiler, prosedürler ya da politikalar büyük özenle uygunlarken, bulut ortamındaki bir servise erişim verilirken en üst düzey haklara sahip bir hesabın bilgisi ya da o hesaba en yakın gruba üyelik birkaç saniye içinde yapılıyor. İşte bu ve benzer durumlarla eminim sizler de karşılaşmışsınızdır, şunu düşünün siz veya sizden önceki Sistem Yöneticisi belki bir çalışma için destek alınan çözüm ortağına yetkilendirme yaptı ve sonrasında yetkiyi geri almayı unuttu veya daha da kötüsü sistemlerinizden kaynaklı bir açıktan dolayı bir kimlik ele geçirildi ve bu kimlik ile bulut ortamınızdaki basit bir kimlikte yetki yükseltilmesi yapıldı. İşte kurumunuza ait Azure Active Directory yapımınızdaki fazla fazla verilmiş izinleri, haddinden gereksiz yere verilmiş rol atamalarını ve bu yapılandırmalarla oluşabilecek zayıflıkları çok kolay bir şekilde ortaya çıkarıp riskleri azaltmak için raporlayan ücretsiz bir topluluk aracı olan CrowdStrike Reporting Tool for Azure sizlere anlatacağım.

Azure için CrowdStrike Raporlama Aracını nasıl kullanacağınızı anlatmaya başlamadan önce bu makaleyi çok önem verdiğim bir müşterimden gelen çalışma talebi üzerine yazmaya karar verdim, o isteğin çok detayına girmeden isterseniz yazının başlığında geçen CrowdStrike isterseniz sizlere çok kısaca tanıtayım sonrasında da adım adım CrowdStrike‘n ücretsiz sunmuş olduğu bu raporlama aracı ile Azure AD ortamlarındaki aşırı izinleri nasıl tespit edeceğimizi göstermeye geçelim. CrowdStrike bulut tabanlı bir uç nokta koruması sağlayan güvenlik çözümleri üreticilerinden birisi ve tek bir araçla Anti-Virüs, EDR ve yönetilen Hunting servisini birleştirerek sunma özelliği sağlayan bir önemli bir üretici demek yanlış olmayacaktır. Hemen zaman kaybetmeden konumuza dönüyorum ve adım adım anlatmaya başlıyorum.

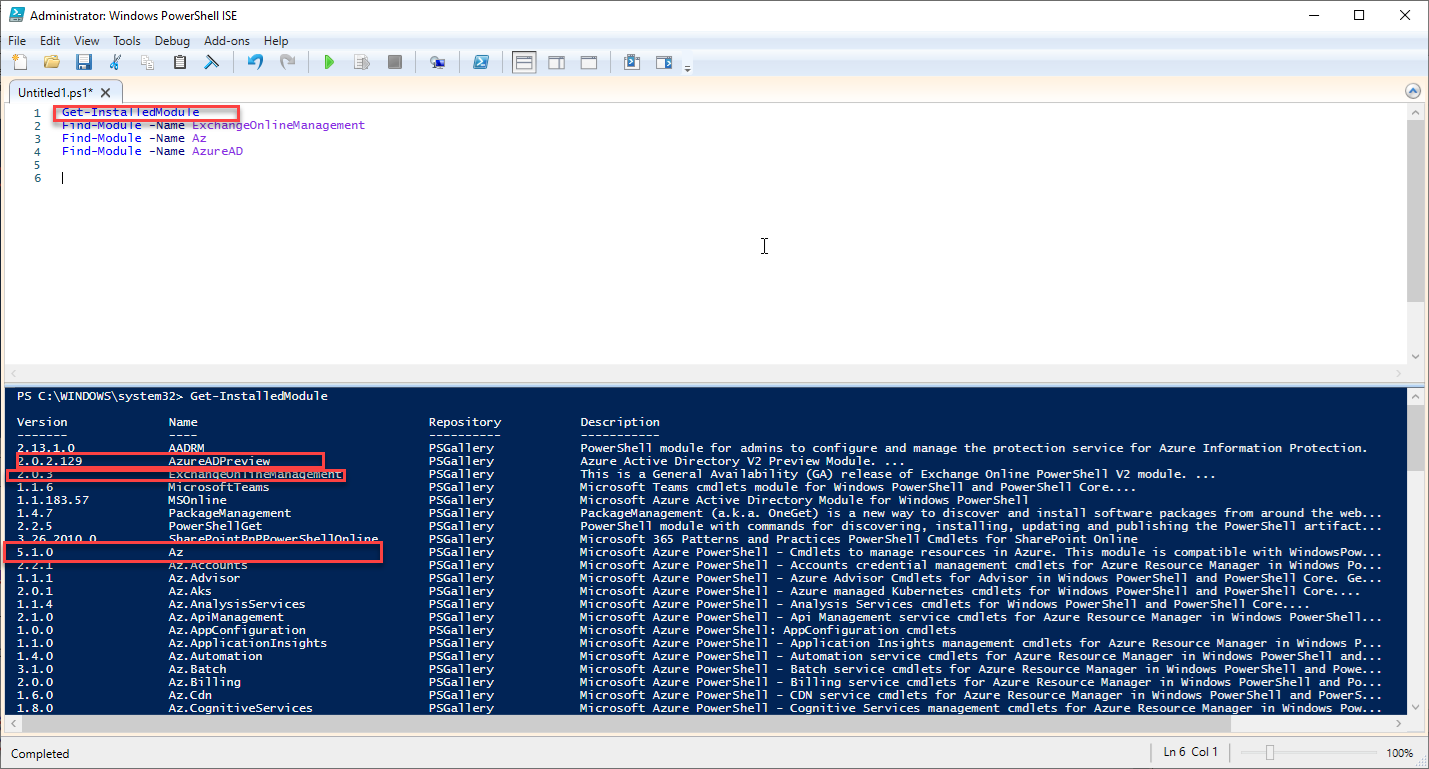

Öncelikle CrowdStrike Reporting Tool for Azure sizlerin Azure AD yapısındaki izinleri, hakları raporlamayabilmesi için bir PowerShell script kullanıyor bu script’in çalışmasından sonra raporları üretiyor, yani gereksinimlerimizden ilki olmazsa olmazımız Powershell. Herkesin MacOS’unda Linux’ünde ve Windows işletim sisteminde PowerShell olduğunu varsayarak bir sonraki gereksinimlere geçiyorum bunlarda ExchangeOnlineManagement ve AzureAD Powershell modülleri ben bunlara bir de Azure PowerShell modülünü de ekliyorum. Eğer hali hazırda bu PowerShell modülleri PSGaleriniz de yüklüyse diğer aşamalara daha hızlı geçebilirsiniz, bu modüllerin yüklü olup olmadığına emin değilseniz aşağıdaki komutu PowerShell ya da PowerShell ISE’de çalıştırarak kontrol edebilirsiniz.

Get-InstalledModule

Resim-1

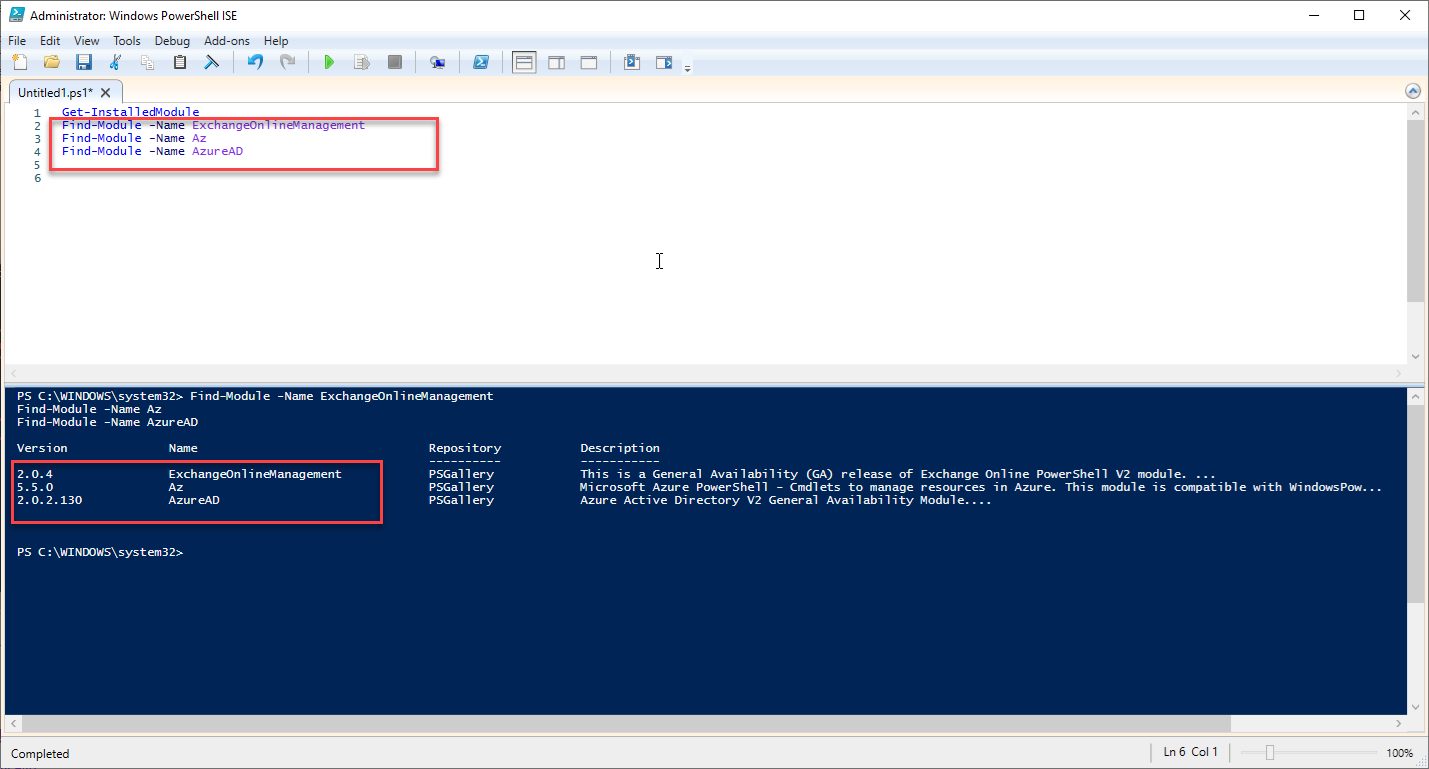

Kontrol ettim ancak ben de çok fazla Powershell modülü yüklü hemen bulamadım diyorsanız da aşağıdaki komutları çalıştırıp bu modüllerin yüklü olup olmadığını kontrol edebilirsiniz.

Find-Module -Name ExchangeOnlineManagement

Find-Module -Name Az

Find-Module -Name AzureAD

Resim-2

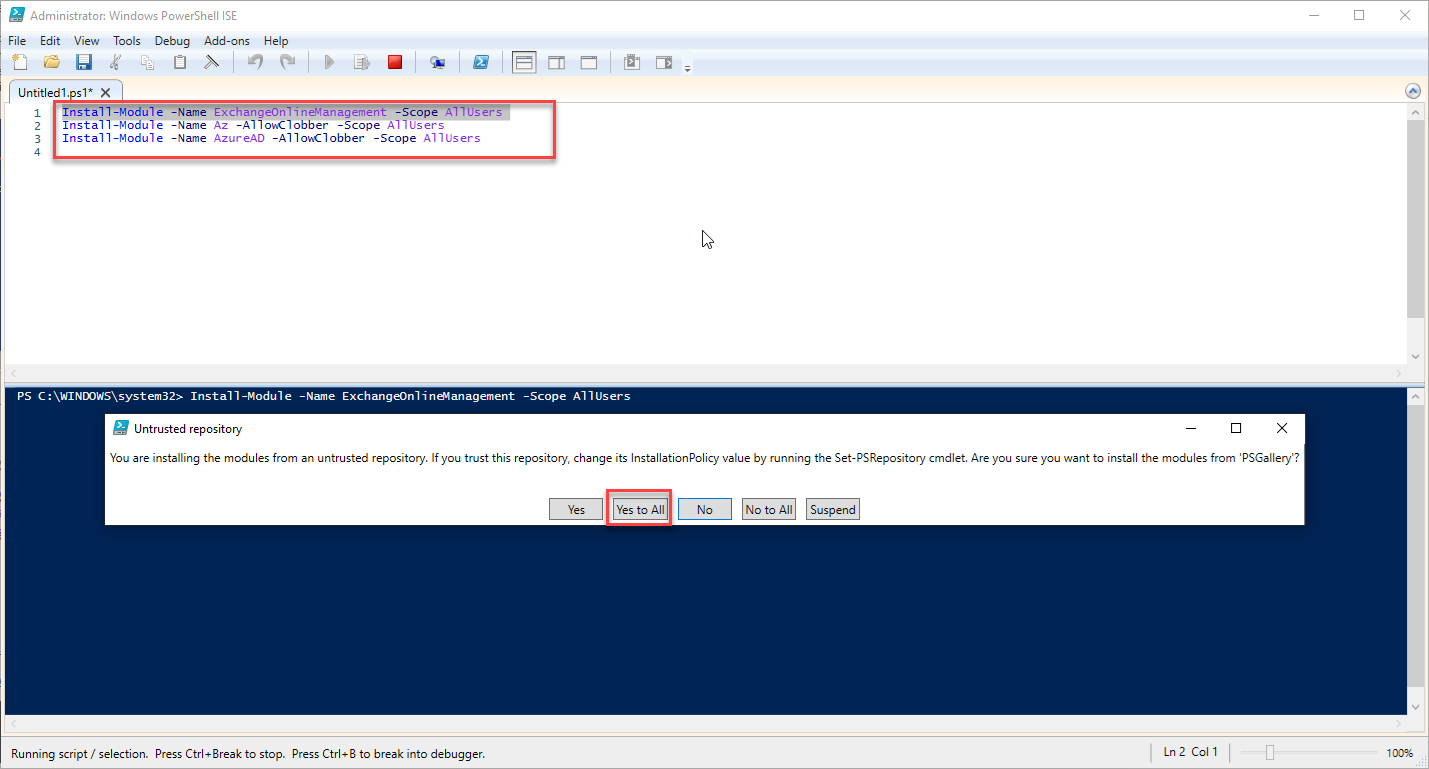

Kontrol ettim bu modüller ben de yüklü değilmiş diyorsanız da aşağıdaki komutları çalıştırarak PowerShell modüllerini yüklemiş olacaksınız.

Install-Module -Name ExchangeOnlineManagement -Scope AllUsers

Install-Module -Name Az -AllowClobber -Scope AllUsers

Install-Module -Name AzureAD -AllowClobber -Scope AllUsers

Resim-3

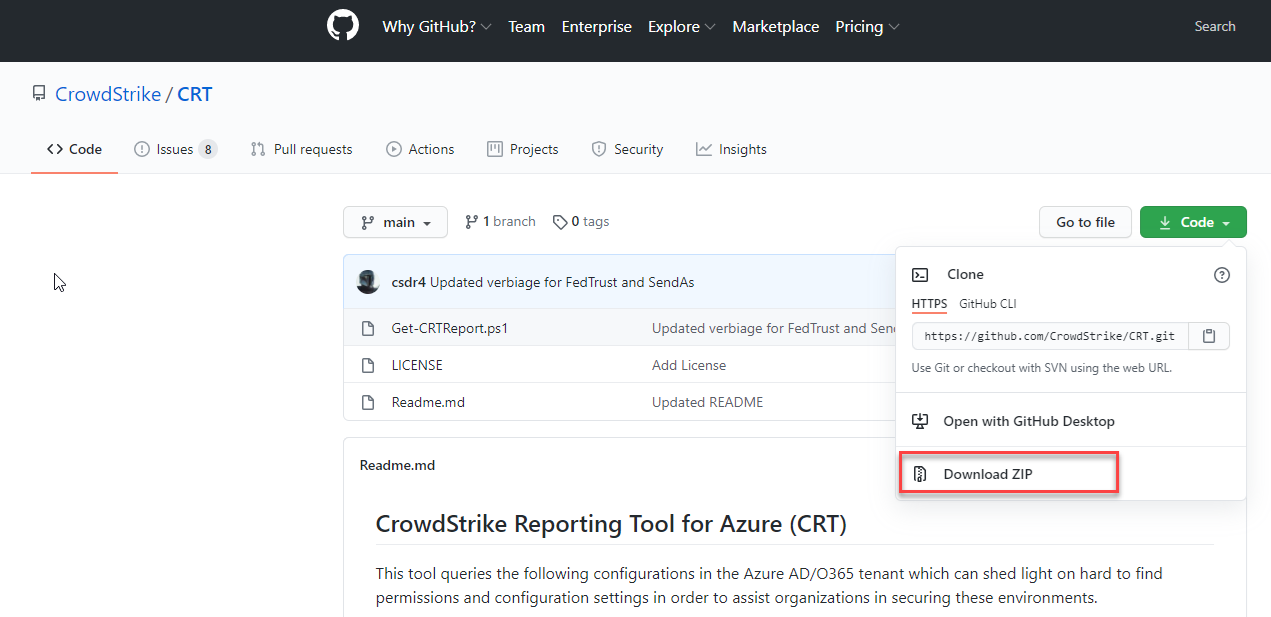

Bu arada küçük bir hatırlatma yapmak istiyorum gereksinimler arasında yer alan modülleri ben kendim yüklemeyeceğim diyorsanız da aşağıdaki Github linkinde yer alan birazdan da çalıştırıp raporların üretilmesini sağlayacak Azure için CrowdStrike Raporlama Aracının script’i ile yükletebilirsiniz. Azure AD ortamınızdaki izinleri gözleriniz önüne getirecek araca bu linkten https://github.com/CrowdStrike/CRT erişebilirsiniz.

Resim-4

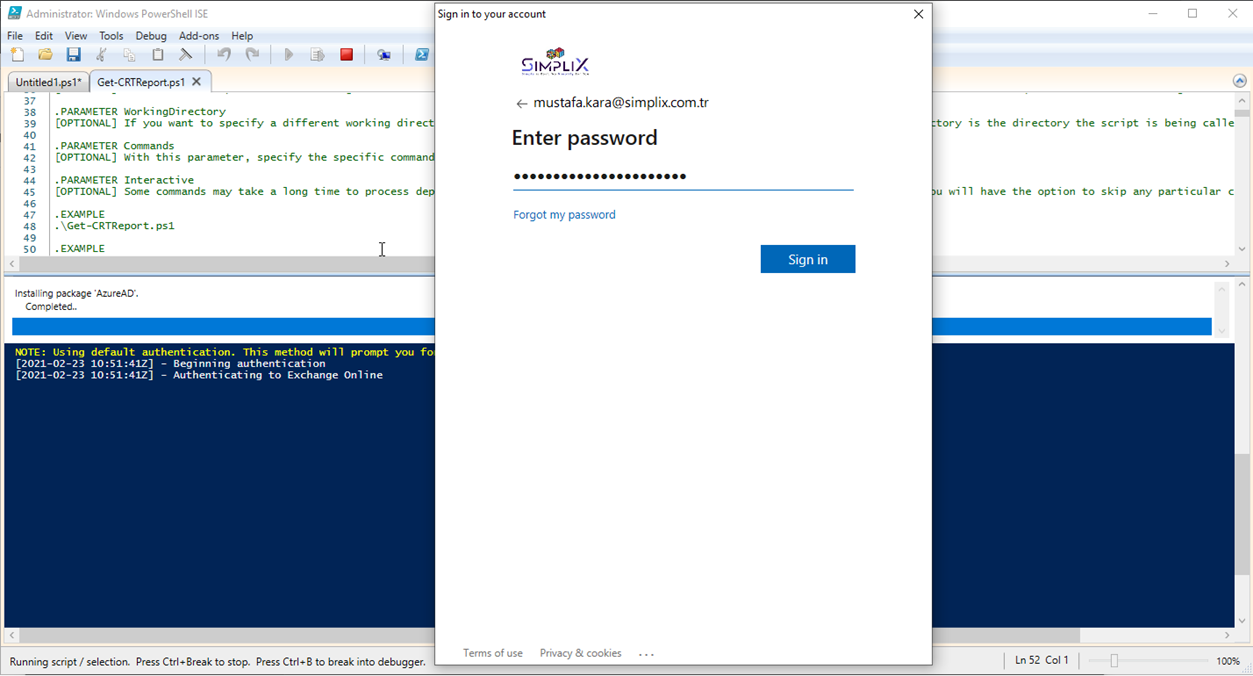

CrowdStrike Github hesabındaki CRT deposundan indirdiğimiz zip dosyasını açtıktan sonra Get-CRTReport.ps1 PowerShell script’ini PowerShell ISE’de açıyorum ve çalıştırıyorum. Hemen ardından oturum açmam isteniyor burada önemli olan bir bilgiyi sizlerle paylaşmak istiyorum oturum açacağınız hesabın Global Admin rolüne sahip olması gerekmektedir.

Resim-5

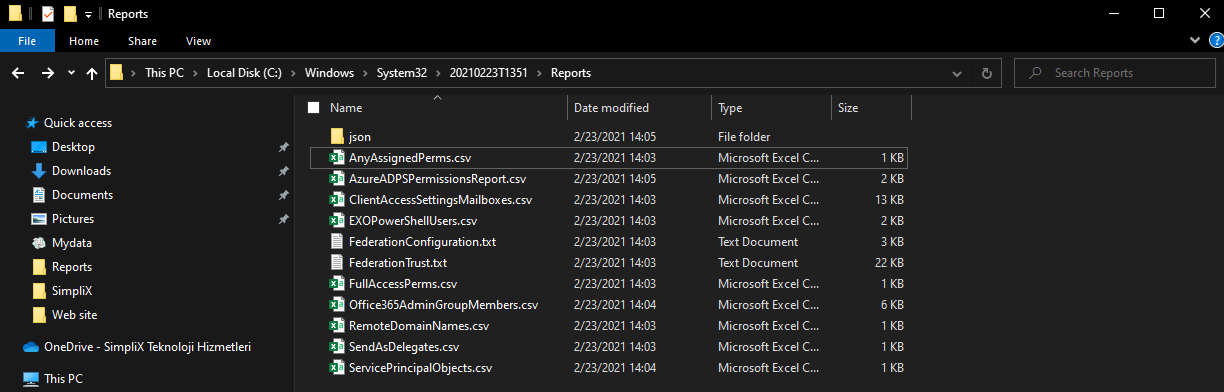

CrowdStrike CRT script’I bir süre çalışıyor ve sonrasında tamamlanıyor ve eğer script’i özelleştirmediyseniz komutun çalıştırıldığı yere tarih ve saat (YYYYDDMMTHHMM) ile adlandırılmış bir klasör oluşmakta. ( Eğer benim gibi default ayarla çalıştırdıysanız yeri C:\Windows\System32\ içerisine çalıştırmış olduğunuz tarih bilgisi ile bir klasör oluşturuluyor 0210223T1351) . Klasörün içerisine girdiğinizde aşağıdaki gibi 1 klasör ve 2 dosyanın oluştuğunu göreceksiniz. Bunlar:

- YYYYDDMMTHHMM \ output.log (konsol günlüğünün basılı kopyası)

- YYYYDDMMTHHMM \ _CRTReportSummary.txt (Çalıştırılan komut dosyalarının özeti ve rehberlik için araştırma ipuçları)

- YYYYDDMMTHHMM \ Reports \ <report> .csv (Varsa, CSV çıktısında rapor)

- YYYYDDMMTHHMM \ Reports \ <report> .txt (Varsa TXT çıktısında rapor)

- YYYYDDMMTHHMM \ Reports \ json \ <report> .json (Her rapora ek ayrıntı için JSON çıkışı eşlik eder)

Resim-6

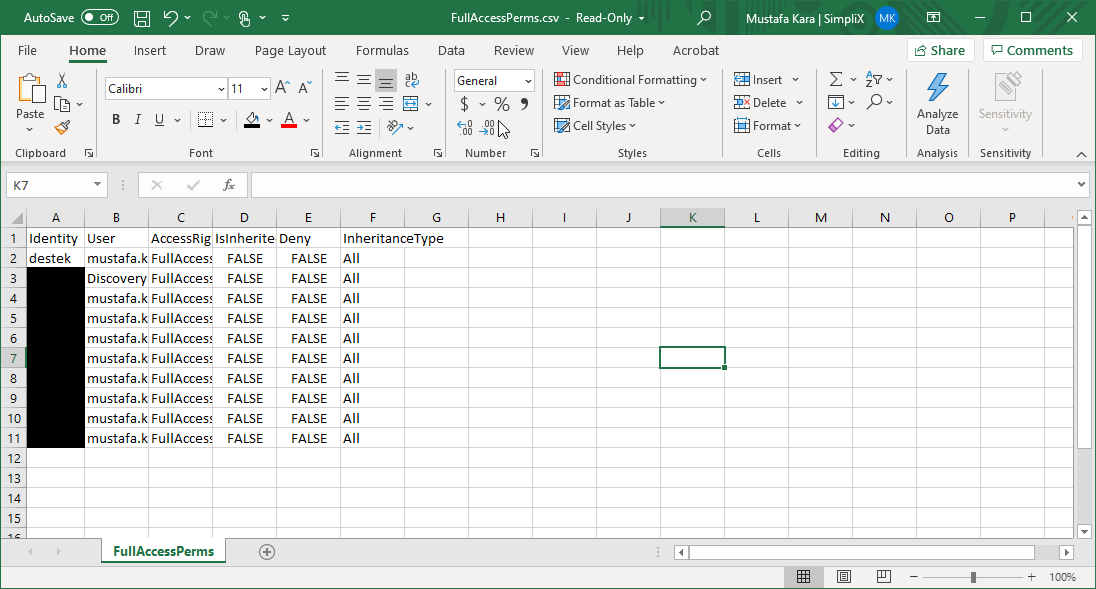

Rapor klasörünün içerisine giriyorum ve oluşan raporları incelemeye başlıyorum. Bu raporlardan ilk olarak FullAccessPerms.csv’yi açıyorum.

Resim-7

CSV dosyanın adından da anlaşılacağı üzere bu rapor Tam Erişim İzini verilen kimlikleri, bu izinlerin kime ve nasıl bir hakla verildiğini gösteriyor.

Resim-8

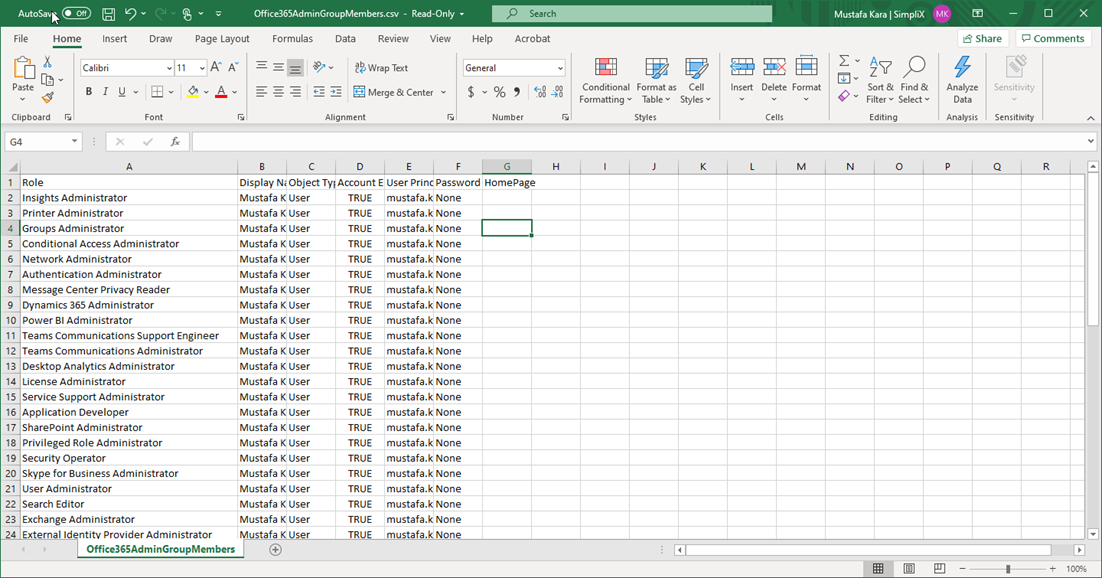

Sonrasında ikinci rapor olarak Office365’deki Admin gruplarına üye olanları gösteren raporu incelemek için açıyorum. Rapor dosyasının adı Office365AdminGroupMembers.cscv

Resim-9

CrowdStrike Reporting Tool for Azure aracı genel olarak bu şekilde kullanılıyor ve iki tane örneğini göstermiş olduğu gibi 11 farklı raporu izinlerden oluşabilecek zayıflıkların tespiti için sizlerin kullanımına sunuyor. Bulut ortamlarında her şey kimlik ile başlar, kimlikler yetkileri ve yetkiler de servisler üzerindeki işlem düzeylerini belirler bu sebeplerden zaman zaman bu tarz araçlar ya da daha sonra anlatacağım bulut güvenlik çözümleri ile gereksiz izinleri tespit ederek oluşabilecek olumsuz durumları önceden engelleyebilirsiniz.

Herkese sağlıklı ve güvenli günler diliyorum.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: CrowdStrike, CrowdStrike nedir, CrowdStrike Azure Raporlama, CrowdStrike Azure Reporting Tool, CrowdStrike Azure AD Rapor