Bir önceki yazıda güvenlik profilleri oluşturmaktan bahsetmiştik. Bunlardan bir tanesi ise URL Filtering tarafıydı. SSL/TLS ile şifrelenen trafiğin içeriğini firewall tarafında decrypt edilmediği sürece etkili bir kategorizasyon yapması çok mümkün değil. SNI ve ip adresi bilgisiyle hareket edebilir bu da onun etkisi alanıını küçültür.

Bu yazıda Outbound SSL Decryption yaparak daha etkili bir koruma sağlayacağız. Bize önceliklikle bir sertifika gerekli bunu ister firewallda oluşturabilir ya da başka bir yerde oluşturup firewalla import edebilirsiniz.

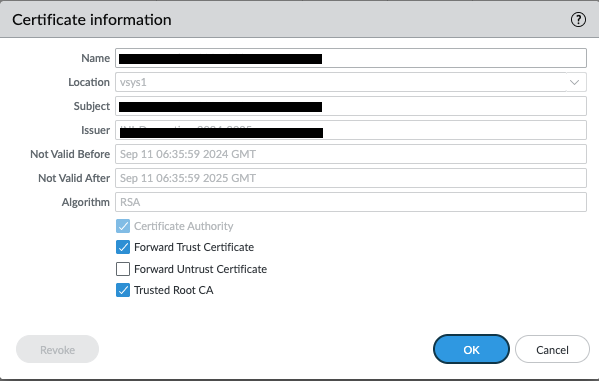

Palo Alto Web arayüzünden Device > Certificates altından Genarate diyerek bir sertifika oluşturuyoruz.

Oluşturduktan sonra aşağıda işaretli olmayan kısımlarıda işaretliyoruz.

Not: Bir firewall’da yanlınızca bir sertifika kullanabilirsiniz VSYS ile aynı firewall’da farklı kurumlara hizmet veriyorsanız bu konuda sorun yaşabilirsiniz hepsini tek sertifika ile yönetmeniz gereklidir.

Resim-1

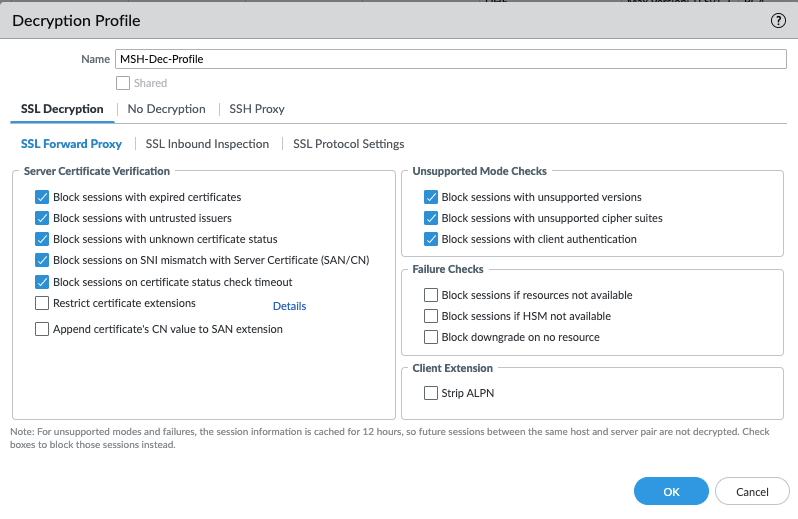

Object menüsünden alt kısımda Decryption Profile bölümünden bir tane profile oluşturalım eğer ilk defa devreye alacaksanız ve büyük bir yapı ise tikleri kademeli olarak işaretlemenizde fayda var sorun çıkmadıkça uygun gördüğünüz verificationları aktif edebilirsiniz.

Resim-2

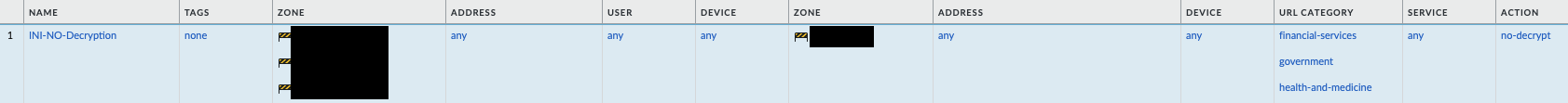

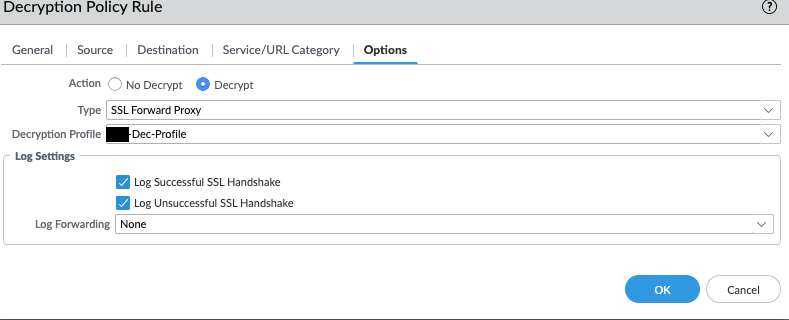

Bu aşamada tam olduktan sonra sıra Decryption policy’si yazmak kalıyor. Önerilerimi dikkat alarak yazarsanız daha sağlıklı olacağını düşünüyorum. Öncelikle 1 kural oluşturup decrypt edilmemesi gereken kategorileri ekliyoruz. Bunlar hassas veriler ve deşifre olmasını istemeyiz zaten amacımız kötü sitelerden korunmak olduğu için Goverment, Finance ve Healt kategorilerini üstte bir kural yazıp no decrypt olarak ekliyoruz.

Örnek aşağıdaki gibi, bazı siteler kategorilerle uyuşmayabilir ya da bunun dışında bir şeyi eklemek isterseniz object altından url category oluşturup web sitelerini *.mshowto.org gibi ekleyebilirsiniz ya da yeni bir tane kural oluşturup destination kısmına FQDN olarak girebilirsiniz.

Exception ve mutlu clientlar tarafı tamamdır şimdi decrypt etme zamanı.

Source kısmı clientların geleceği zone’lar destination ise WAN’a giden zone’unuz. Options kısmıda oluşturduğumuz profile’ı seçiyoruz.

Resim-3

Bu işlemlerle beraber oluşturduğunuz sertifikayı export edip client’lara dağıtmanız gerekmektedir. Hepsi tamam ise commit edip aktif hale getirebiliriz.

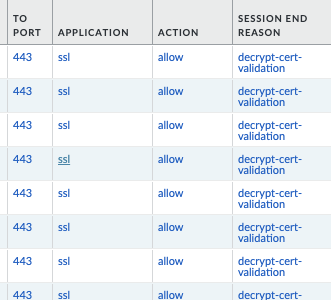

Bir bonus bilgi vermek istiyorum. Trafik loglarında aşağıdaki gibi bir hata görüyorsanız ya o site decrypt’iona izin vermiyordur ya da o client’da sertifika yüklü değildir ya da doğru şekilde yüklü değildir. Office 365 ya da bankaların mobil şubelerine exception yazmanız gerekmekte sertifika hataları verecektir client’ınızın karşısına ilgili block page olarak gelecektir.

Resim-4

Son kendi bilgilerimden bir yorum ekleyecek olursam 4 yıl boyunca çeşitli bilinen proxyleri yönettim eğer yapınız müsait ise url filteringi kesinlikle firewall’da yaparım.

Sebepleri;

- Proxy bilgisi ve pac file yönetimi ile uğraşmak bana çok ilkel geliyor pac file da yapacağınız nokta bazından bir hata bile internet erişiminde problem yaratacaktır.

- Bazı durumlarda adreslerin çıkış ipsini firewall’da değiştirmek gerekli buna bağlı olarak o adresin trafiğini proxye sokmamak gerekli eğer bir finans kuruluşu iseniz bu adres sayısı o kadar çok oluyor ki pac file bir ansiklopediye dönüşüyor.

- Proxy sunucuları hiç bir zaman tek çalışmaz yedeklidir management vs derken en az 3 tane sunucu ile uğraşmanız gerekli firewall da ise bu iş çocuk oyuncağı.

- Uğraştığımız iyi bilinen proxy ürünleri cidden rahat verdiğini söyleyemem sürekli bir sorun ve monitor etmek takip etmek büyük efor ekstra bir işe dönüşüyor.

- Sorun çözme kısmı trafiklerde çıkabilecek olası sorunlar söz konusu hem proxy ürününden hem firewall dan bakmanız gerekiyor Cisco Webex Zoom vb app ile çalışan uygulamar ya da postman gibi app’ler proxy ile genelde uyumlu değil erişimleri proxy harici vermek gerekiyor böyle oluncada 2 taraf da sürekli tanım yapılan bir dünyaya evriliyor proxyi aradan kaldırıp sadece firewall dan yönetilen dünya daha ferah ve anlaşılır.

- Asıl can alıcı kısım insanlar evden çalışıyor ve hayatımıza hibrit proxyler girdi yani insanları evdeykende sitelere girmesini engellemek gerekiyor proxyler bunu güzel yapıyor ama olmadığı dünyada firewall’a VPN ile bağlanması gerekiyor daha doğrusu şirkete burada ZTNA çözümlerine bakmak lazım ama Global Protect ile çalışıyorsa bunu VPN’i zorunlu kılarak clientı her anlamda şirkete bağlı ve mecbur kılabilir. Sadece şirketin web sitesi email ve vpn adresine erişim vererek kapalı kutuya çevirmek global protect ile mümkün.

Referanslar