3 Mart 2021’den sonra tüm Dünyanın Exchange Server kümülatif güncellemesi ve güvenlik güncellemesi ile uğraştığını biliyoruz. Eğer bu güncellemeleri yapmadan buradaysanız, bu kontrolleri yaparken güncelleme planı hazırlamanız sağlıklı olacaktır. Eğer bir kurbansanız zaten yazının sonuna kadar sabredemeyebilirsiniz. Güvenlik güncellemelerine ait bağlantıya yazının sonundan ulaşabilirsiniz.

Güncellemeyi yapmadan önce ve sonra hatta belirli periyotlarla Emre Yılmaz’ın kaleme aldığı Exchange Server HealthChecker yazısındaki adımları uygulayarak birçok iyileştirme önerilerini görebilirsiniz.

Exchange Server HealthChecker scripti ile ortamınızda bulunan Exchange sunucular hakkında bilgi edinebilir, sunucularını üzerinde bulunan hataları kontrol edebilir, performans sorunlarına göz atmanıza yardımcı olur ayrıca Exchange sunucuların zorunlu olarak gerek duyduğu tüm güvenlik güncelleştirme yamalarını sisteminize yüklenip yüklenmediği konuları hakkında detaylı bilgiler alabilirsiniz.

Güncellemeden sonra ECP ve OWA problemleri ile karşılaşırsanız geçtiğimiz günlerde bahsettiğim Güncellemeden sonra ECP ve OWA Erişim Sorunu giderme adımlarına bakabilirsiniz.

Güncellemeler, Application Settings yapılandırmasını geçersiz değer ile değiştirmesiyle problem yaşanabiliyor.

HAFNIUM ile ilgili daha çok bilgiye ulaşmak için HAFNIUM targeting Exchange Servers with 0-day exploits microsoft bloguna bakabilirsiniz.

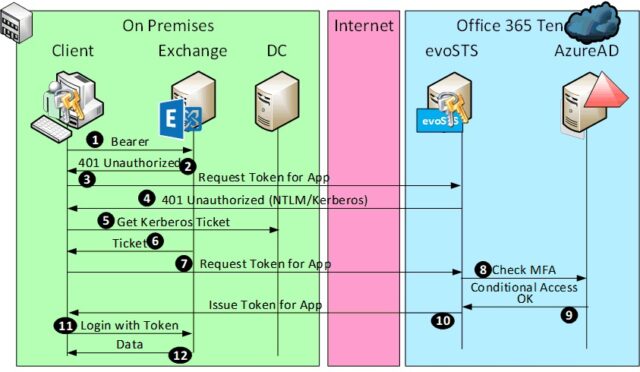

Son zamanlarda istismar edilen güvenlik açıkları, tümü bugünün Microsoft Güvenlik Yanıt Merkezi (MSRC) sürümünde ele alınan CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 ve CVE-2021-27065 idi – Çoklu Güvenlik Güncellemeleri Exchange Server için yayınlandı. Müşterileri, şirket içi sistemleri derhal güncellemeye davet ediyoruz. Exchange Online etkilenmez.

Zafiyet geçmişi

Tüm bilgileri edindikten sonra kurbanlardan biri miyiz artık öğrenme vakti.

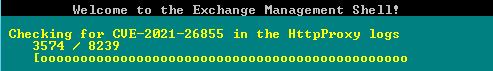

Test-ProxyLogon.ps1

Microsoft, Hafnium zafiyetlerinden etkilenen Exchange Serverları bulabilmek için blog sayfasında powershell komutları ve çalışma yönteminden bahsediyor. 3 Mart itibari ile Test-ProxyLogon.ps1 güncelleyerek, artık komutları otomatik olarak çalıştırarak zafiyet etki durumunu bildirebiliyor.

Test-ProxyLogon.ps1 script dosyasını Exchange Server ortamında Exchange Management Shell ile çalıştırmak yeterli olacaktır.

Tüm Exchange Serverlarda sonuç almak için,

Get-ExchangeServer | .\Test-ProxyLogon.ps1 -OutPath $home\desktop\logs

Lokal Exchange Serverda sonuç almak için,

.\Test-ProxyLogon.ps1 -OutPath $home\desktop\logs

Resim-1

Çıktıda görüldüğü Http Proxy loglarında üzere şüpheli aktiviteler bulunuyor. Bu sunucu üzerinde en kısa sürede güncelleme yapılması gerekiyor.

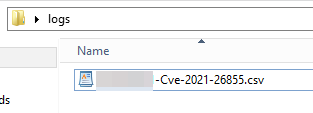

Resim-2

Masaüstünde logs klasörüne tüm şüpheli aktivitelerin logları csv formatında yer almaktadır.

Resim-3

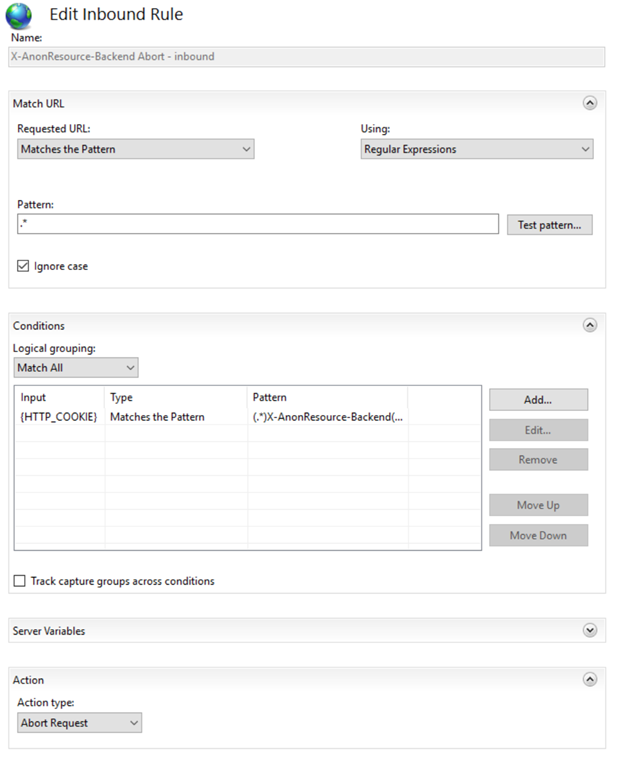

BackendCookieMitigation.ps1

Bu script kötü amaçlı X-AnonResource-Backend ve hatalı biçimlendirilmiş X-BEResource çerezleri içeren https isteklerini filtreleyecektir. Bu, bir bütün olarak SSRF’ye değil, gözlemlenen bilinen modellere karşı savunmaya yardımcı olacaktır.

BackendCookieMitigation.ps1 script dosyasını indirdikten sonra çalıştırabilmek için URL Rewrite modülüne ihtiyaç duyuyor, hemen edinebilirsiniz.

Powershell ile scripti çalıştırmak yeterli olacaktır.

.\BackendCookieMitigation.ps1 -WebSiteNames "Default Web Site" -Verbose

İşlemi geri almak için,

.\BackendCookieMitigation.ps1 -WebSiteNames "Default Web Site" -RollbackMitigation -Verbose

Resim-4

http-vuln-cve2021-26855.nse

Bu dosya nmap ile kullanım içindir. Belirtilen URL’nin Exchange Server SSRF Güvenlik Açığı’na (CVE-2021-26855) karşı savunmasız olup olmadığını algılar.

Sonuç

Resim-2’den sonra buradaysanız. Güncellemeler servisleri durduracağından kesintiyi planlamanızı öneririm. Kümülatif güncelleme ortalama her bir Exchange Server için 2-2:30 saat, güvenlik güncelleme ise ortalama 1 saat sürebilmektedir.

Exchange Server, DAG ortamı içindeyse mailbox veritabanlarının aktif kopyasını çalışmaya başlamadığınız sunucu üzerine geçirmeniz gerekmektedir. Aktif mailbox veritabanı kopyası geçtikten sonra, istemcilerin erişim sorunu yaşamaması için gelen tüm trafiği direkt aktif kopyanın çalıştığı sunucu üzerinden geçecek şekilde düzenlemeniz gerekiyor. Güncelleme planına network biriminin dahil edilmesi kesintisiz geçiş için artı sağlayacaktır.

Güvenlik güncellemeleri,

Kümülatif güncellemeleri,

Exchange Server build numbers and release dates | Microsoft Docs

Bonus

Microsoft, Exchange Serverin destek kapsamı son iki kümülatif güncelleme dahilinde sağlanmakta. Fakat etkilenen müşteri sayısı ciddi sayılara ulaştığı için 08/03/2021 tarihinde aşağıdaki versiyonlarada özel olarak güvenlik güncellemesi sunmaya başladı.

Exchange Server 2019

Download Security Update For Exchange Server 2019 Cumulative Update 8 (KB5000871)

Download Security Update For Exchange Server 2019 Cumulative Update 8 (KB5000871) Download Security Update For Exchange Server 2019 Cumulative Update 7 (KB5000871)

Download Security Update For Exchange Server 2019 Cumulative Update 7 (KB5000871) Download Security Update For Exchange Server 2019 Cumulative Update 6 (KB5000871)

Download Security Update For Exchange Server 2019 Cumulative Update 6 (KB5000871) Download Security Update For Exchange Server 2019 Cumulative Update 5 (KB5000871)

Download Security Update For Exchange Server 2019 Cumulative Update 5 (KB5000871) Download Security Update For Exchange Server 2019 Cumulative Update 4 (KB5000871)

Download Security Update For Exchange Server 2019 Cumulative Update 4 (KB5000871)

Exchange Server 2016

Download Security Update For Exchange Server 2016 Cumulative Update 19 (KB5000871)

Download Security Update For Exchange Server 2016 Cumulative Update 19 (KB5000871) Download Security Update For Exchange Server 2016 Cumulative Update 18 (KB5000871)

Download Security Update For Exchange Server 2016 Cumulative Update 18 (KB5000871) Download Security Update For Exchange Server 2016 Cumulative Update 16 (KB5000871)

Download Security Update For Exchange Server 2016 Cumulative Update 16 (KB5000871) Download Security Update For Exchange Server 2016 Cumulative Update 15 (KB5000871)

Download Security Update For Exchange Server 2016 Cumulative Update 15 (KB5000871) Download Security Update For Exchange Server 2016 Cumulative Update 14 (KB5000871)

Download Security Update For Exchange Server 2016 Cumulative Update 14 (KB5000871)

Exchange Server 2013

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: HARFNIUM, Cumulative Update, Exchange Server, Exchange Server 2013, Exchange Server 2016, Exchange Server 2019, Security Update, Test-ProxyLogon, BackendCookieMitigation