Check Point R77 versiyonu üzerinde, Star Community kullanılarak IPSEC VPN yapılandırmasından bahsetmek istiyorum. Önceki yazılarımdan birinde Meshed Community’den bahsetmiştim. Bloğumdaki Check Point kategori altından erişilebilir.

Test için Hyper-v, Vmware Workstation, Vmware Fusion, VirtualBox kullanılabilir. Check Point’in desteklediği sanallaştırma ürünleri hatırladığım kadarı ile VMware ürünleridir. Test ortamımdaki lab’ımdaki tüm sunucular sanal olup, Hyper-v üzerinde ( windows 8.1 işletim sistemi üzerinde ) çalışmaktadır. Check Point için Generation 1 sanallar ve Legacy Network Adapter kullandım! Windows sunucular için ( Router ve test sunucuları için ), yeni nesil Hyper-v’nin nimetlerinden faydalanmak adına Generation 2 tipinde sanallar kullandım.

Lab’ımda kullandığım topolojimden bahsedeyim.

Resim-1

Üç bölgenin ya da farklı bir ifade ile üç Site’ın, IPSEC VPN ile bağlanması uygulamasında, Check Point R77 ‘ler arasında Windows Server 2008 R2 sunucu Router olarak hizmet vermektedir. Check Point “Management” ve “Gateway” ‘leri aynı sanal sunucu üzerindedir. Her Site’ta bir adet de test sunucusu bulunmaktadır.

Check Point R77 Firewall & VPN Gateway bilgileri:

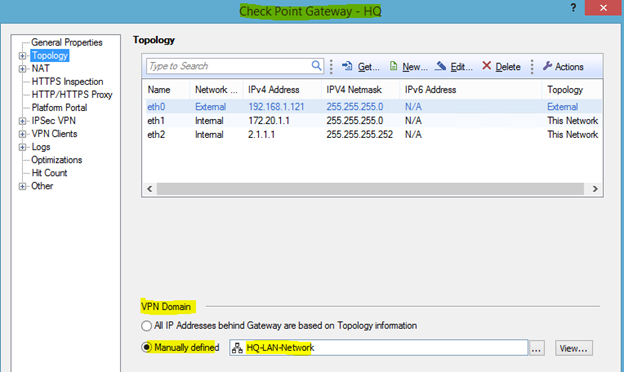

HQ isimli Check Point ,üç adet interface’e sahiptir.

Eth0 : Internet Access , 192.168.1.121 / 24

Eth1 : Internal Lan, 172.20.1.20 / 24

Eth2 : VPN için kullanılan interface, 2.1.1.1 / 30

Bu bölgede kullanılan test sunucusunun ip address 172.20.1.50 / 24 ‘dir.

New York isimli Check Point, iki adet interface’e sahiptir.

Eth0 : VPN için kullanılan interface , 4.1.1.1 / 30

Eth1 : Internal Lan , 172.25.1.0 / 24

Bu bölgedeki test sunucusunun ip adresi 172.25.1.50 / 24 ‘dir.

Athens isimli Check Point, iki adet interface’e sahiptir.

Eth0 : VPN için kullanılan interface, 3.1.1.1 / 30

Eth1 : Internal Lan , 172.28.1.0 / 24

Bu bölgedeki test sunucusunun ip adresi 172.28.1.50 / 24 ‘dir.

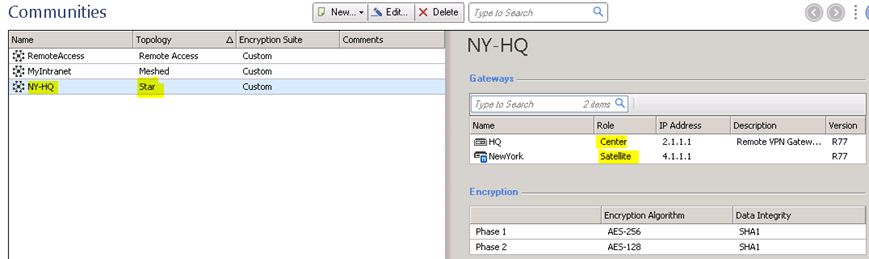

Star Community tasarımımda;

HQ, Central Gateway olarak hizmet verecek.

Athens , Satellite Gateway olarak hizmet verecek.

New York, Satellite Gateway olarak hizmet verecek.

Satellite bölgelerdeki sunucular, birbirleri ile HQ üzerinden haberleşecek ve izinleri doğrultusunda HQ üzerinden internete erişecek.

Test Nasıl ?

Satellite bölgelerin, Remote Desktop protokolü ile birbirlerine erişebilmesi sağlanacak (VPN Routing). Athens bölgesindeki sunucu HQ isimli VPN Gateway üzerinde internete erişecek.

HUB (CENTER) SITE’DA, HQ CHECK POINT ‘İNDE YAPILANDIRMA:

HQ isimli Check Point’te IPSEC VPN Blade’ini devreye alalım. Management objesinin özelliklerinden bu işlemi yapabiliriz.

Resim-2

Topolojinize bağlı olarak Peer IP adresini aşağıdaki gibi seçebilirsiniz.

Resim-3

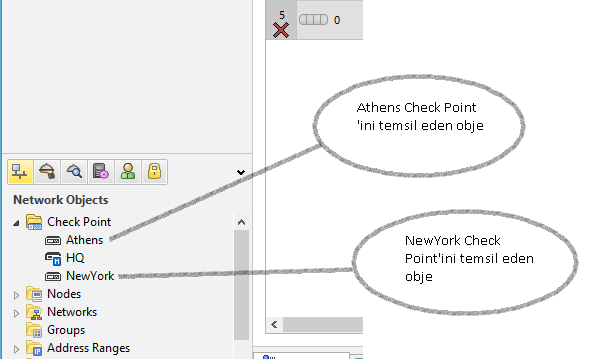

HQ Check Point’inde diğer iki Peer için (Satellite Check Point’leri temsil edecek olan) gerekli objeler oluşturulmalıdır!

Resim-4

HQ Check Point objesinin özelliklerinde yapıldığı gibi Athens ve NewYork Check Point’lerini temsil eden objelerde de IPSEC VPN Blade’i açılmalıdır!

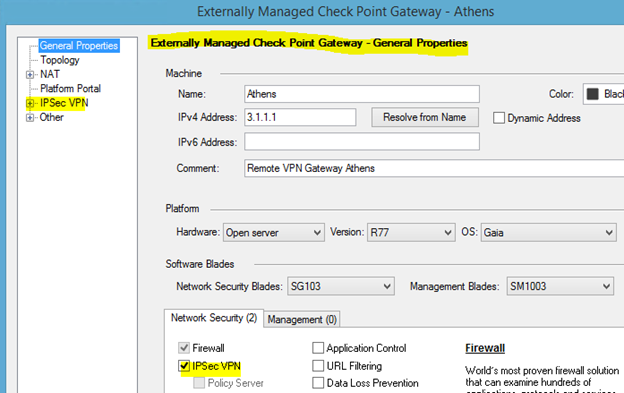

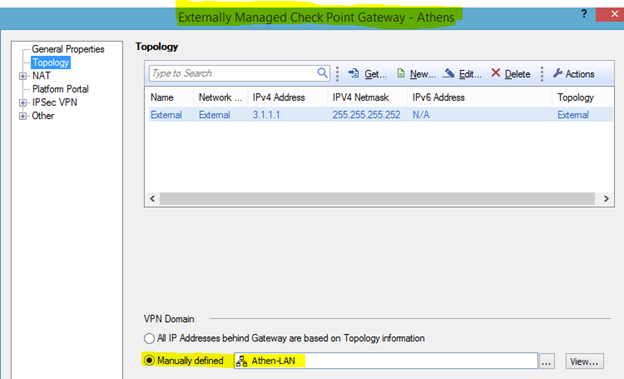

Athens için durum aşağıdaki gibidir. (Bu objenin Externally Managed Check Point Object olduğuna dikkat ediniz!).

Resim-5

New York için durum aşağıdaki gibidir.( bu objenin Externally Managed Check Point Object olduğuna dikkat ediniz!)

Resim-6

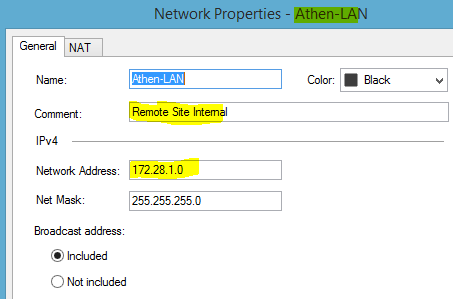

Sıradaki işlem, her üç bölge için network’lerin oluşturulması ve bu Network’lerin, ilgili Check Point’lerin VPN Domain’lerine dahil edilmesi şeklinde olacaktır. Farklı bir ifade ile; “hangi network’ler VPN tünelinden erişilebilir olacak” sorusunu cevaplayacağız.

Resim-7

Yanda taralı olan objeler, Site’lar arasında VPN tüneli ile erişilebilir durumda olacak olan Network’lerdir. Bir tanesinin özellikleri aşağıdaki gibidir. Değer ikisi de benzerdir.

Resim-8

Sonraki adıma geçmeden önce bu Network’leri ilgili Check Point’lerin VPN Domain’lerine katalım. HQ için bu işlemi aşağıda görüldüğü gibi yapabilirsiniz.

Resim-9

Externally Managed Gateway’ler için ( Athens ve Newyork ) de durum benzerdir. Bir tanesini aşağıda resmediyorum.

Resim-10

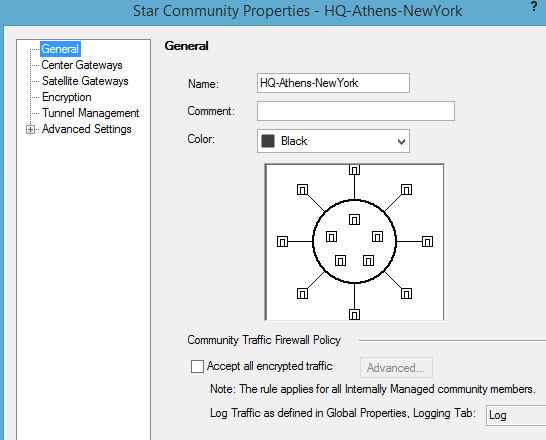

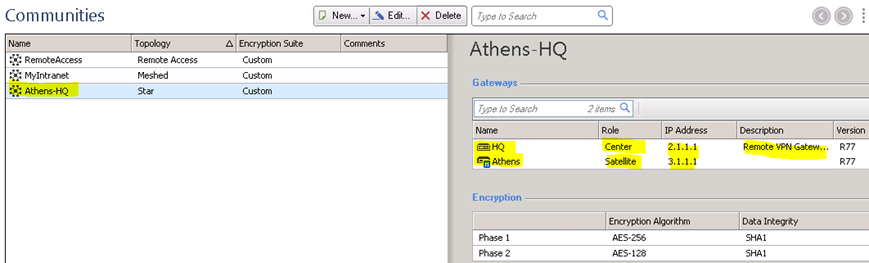

Sıradaki işlem, VPN Community’sinin oluşturulmasıdır. Daha önce bahsettiğim gibi Star Community kullanacağım. Bu işlemi SmartDashboard’ın IPSEC VPN tabından yapabiliriz. (VPN Blade’i).

Resim-11

Oluşturduğum Community ‘nin özellikleri genel olarak üstteki gibidir. Seçili Community’nin sağ kısmındaki detay’da, Gateway hakkında bilgiler ve Encryption bilgileri mevcuttur. “Edit” ile devam ederek Community objesinin özelliklerini paylaşayım.

General tabında herhangi bir değişiklik yapmadım, aşağıdaki gibi varsayılan ayarları ile devam ettim.

Resim-12

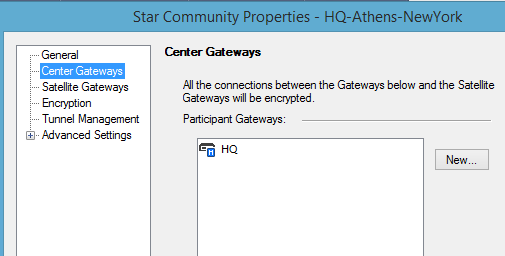

Center Gateways kısmına Hub Check Point’i yani HQ isimli Check Point’i ekledim.

Resim-13

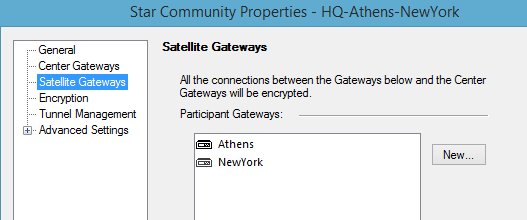

Satellite Gateways kısmına diğer iki spoke (satellite) Check Point’leri ekledim.

Resim-14

Encryption kısmında değişiklik yapmadığımdan resmetmiyorum. Gereksinimlere göre şifreleme algoritmaları seçilebilir. ( suite –b , eliptic curve vb. ) Tabii algoritma seçiminde kullandığınız Gateway versiyonları önemlidir. Eski versiyon Gateway’lerin suite-b ‘ye desteği yoktur.

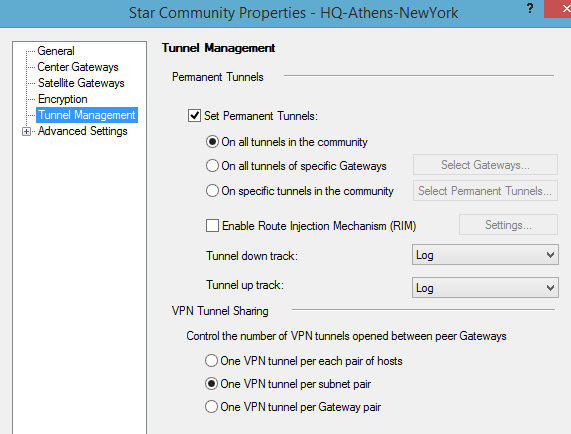

Tunnel Management ayarlarını aşağıdaki gibi değiştirdim.

Resim-15

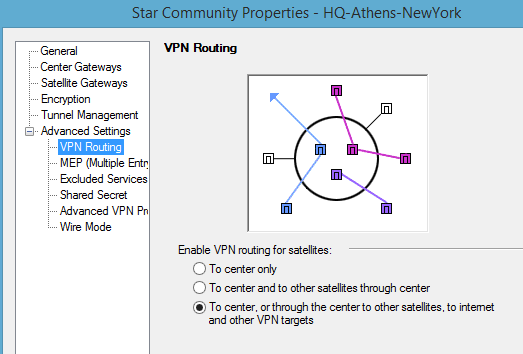

Advanced Settings altındaki ayarlar ile devam ediyoruz. İlk ayarımız VPN routing!

Resim-16

Athens bölgesindeki sunucumu, HQ üzerinden internete çıkaracağım için ve satellite’lar arasında HQ üzerinden RDP trafiğine izin vereceğim için “VPN routing” ‘ini üstteki gibi yapılandırıyorum.

MEP ve Service Exclusion kısımlarında bir değişiklik yapmıyorum. Shared Secret kısmını aşağıdaki gibi yapılandırdım.

Resim-17

Her Peer Gateway için onlar tarafından da bilinecek olan bir shared secret belirlenir! Advanced VPN özelliklerinde NAT ile ilgili bir yapılandırma mevcut! Yapınıza uygun olarak ayarlanmalıdır! Benim yapılandırmam aşağıdaki gibidir.

Resim-18

Bu VPN Community’si içinde NAT kullanmayacağım. Bundan dolayı NAT’ı devre dışı bıraktım. Son olarak Wire Mode kalıyor geriye. Wire mode kısmında da bir modifikasyon yapmadım. Wire Mode hakkında detaya inmek isterseniz https://sc1.Checkpoint.com/documents/R77/CP_R77_VPN_AdminGuide/14037.htm adresine göz atabilirsiniz.

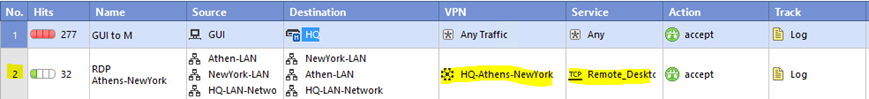

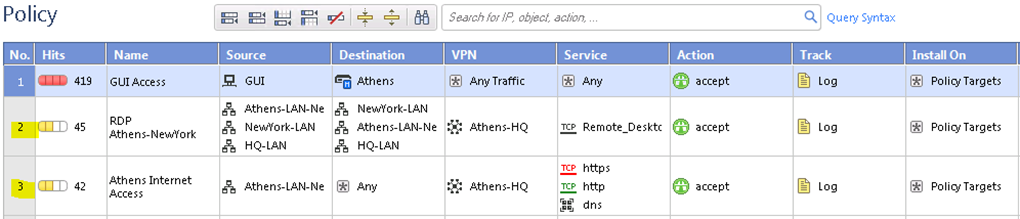

Sıradaki işlem tamamen ihtiyaçlara bağlıdır. Üst kısımlarda RDP trafiğine izin vereceğimden bahsetmiştim. Buna istinaden aşağıdaki gibi bir firewall Access Rule yazdım.

Resim-19

Bu kuralı şu şekilde yorumlayabiliriz. Site Network’leri arasında seyahat etmek isteyen RDP ( TCP 3389 ) trafiği HQ-Athens-NewYork isimli VPN tünelinden geçecektir!

Yapılanları özetlemek ( diğer Check Point’lerde de aynı ve/veya benzer ayarlar yapılacağından ) faydalı olacaktır.

- IPSEC VPN Blade’inin, Check Point ‘te ve Externally managed Gateway‘lerde devreye alınması.

- İlgili network’ler ( operasyonel işler için [VPN’den bağımsız bir şekilde] her durumda her network’ün bir objesinin olması gerekir! ) için Network objesi oluşturmak.

- Check Point üzerinde ve externally managed Gateway‘ler üzerinde VPN Domain’inin berlirlenmesi.

- VPN Community‘sinin oluşturulması.

- Firewall Policy‘lerin oluşturulması.

Bu işlemleri Athens ve New York için de aynı şekilde yaptım. Bir kaç ekran görüntüsü ile resmediyorum.

SPOKE (SATELLITE) SITE’DA, ATHENS CHECK POINT ‘İNDE YAPILANDIRMA:

Star Community yapılandırması aşağıdaki gibi.

Resim-20

Üstteki ekran görüntüsünden anlaşılacağı üzere Athens Check Point’inde, HQ Check Point objesi Externally Managed Gateway olarak oluşturulmuştur. ( Benzeri işlemi HQ’da Athens için yapmıştık ) Community yapılandırması aynen HQ Check Point’inde yaptığım gibidir.

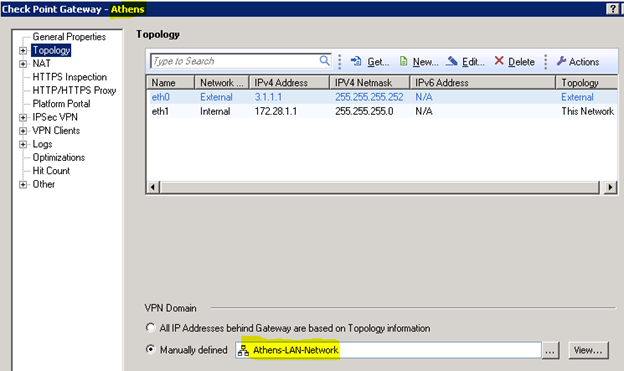

VPN Domain yapılandırması aşağıdaki gibidir.

Resim-21

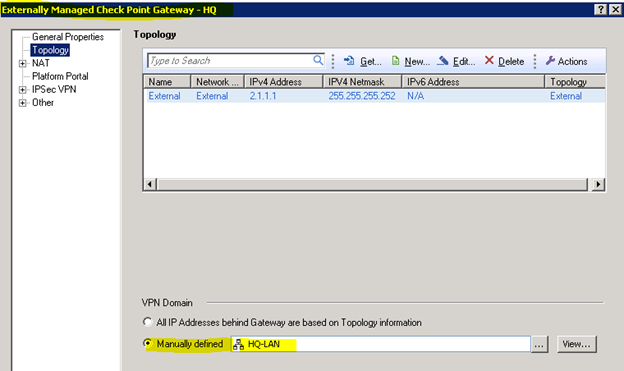

External Managed Gateway için ise durum aşağıdaki gibidir.

Resim-22

Hem Athens Check Point’inde hemde Externally Managed Gateway’de ( Yani HQ objesinde ) IPSEC VPN Blade’inin devreye alınması gerektiği apaçıktır!

Athens Check Point’inde oluşturduğum Network’ler aşağıdaki gibidir.

Resim-23

Athens Check Point’inde oluşturduğum erişim kuralları da aşağıdaki gibidir.

Resim-24

İkinci kural, Site Network’leri arasında RDP trafiğinin VPN tünelinden geçmesi için yapılandırılmıştır.

Üçüncü kural, Athens Site’ından internete erişiminde VPN tünelinin kullanılması için yapılmıştır.

Önemli Not: Athens merkezli internet trafiği encrypt edilerek VPN tüneline girer, HQ’da decrypt edilir ve NAT’lanarak internete yönlendirilir! Bu durumda HQ Check Point’inde Athens LAN network objesi üzerinde Hide Behind IP Addres (ya da Hide Behind Gateway) şeklinde NAT yapılandırmak gerekir!

SPOKE (SATELLITE) SITE’DA, NEWYORK CHECK POINT’İNDE YAPILANDIRMA:

Yapılandırma Athens ile bire bir aynı sayılır. Dolayısıyla bu kısmı ayrıca inceleyip yazıyı gereğinden fazla uzatmak istemedim. Sadece VPN Community kısmını resmediyorum.

Resim-25

Genel Özet ve Bilgilendirme:

Center Gateway’de ve Satellite Gateway’lerde yapılandırmalarımızı tamamladık. Her üç Gateway’in yapılandırılması kısımlarında Gateway ip adresleri(VPN tüneli için kullandığım interface’lerin ip adresleri) dikkatinizi çekmiştir. Yazımın ilk sayfalarında topolojimi resmetmiştim. Check Point’ler arasında bir Router görünmekte! Router, her üç Check Point arasındaki routing’i sağlamaktadır.( ISP routing servisi gibi düşünülebilir )

Athens ve NewYork Check Point’lerinin default Gateway’leri Router’dır. Fakat HQ Check Point’inin default Gateway’i Router değildir! HQ Check Point’i VPN erişimi için Router’ı , internet erişimi için 192.168.1.1/24 Gateway’ini kullanmaktadır. Bu durumda HQ Check Point’ine, 3.1.1.x/30 ve 4.1.1.x/30 network’lerine nasıl gideceğini öğretmemiz gerekir. Bu işlemi HQ Check Point’inin GAIA web arayüzünden yapıyoruz.

Resim-26

Yapılandırmam üstteki gibidir. Routing yapılandırması mutlaka dahil olacağınız bir konu olmayabilir. Topolojinize göre yapılandırma gerekilir ya da gerekmeyebilir. Test labımda kullandığım Router sanal sunucusu, HQ Check Point’i için default Gateway olmadığından HQ Check Point’inde routing yapılandırması ihtiyacı doğmuş oldu!

Test:

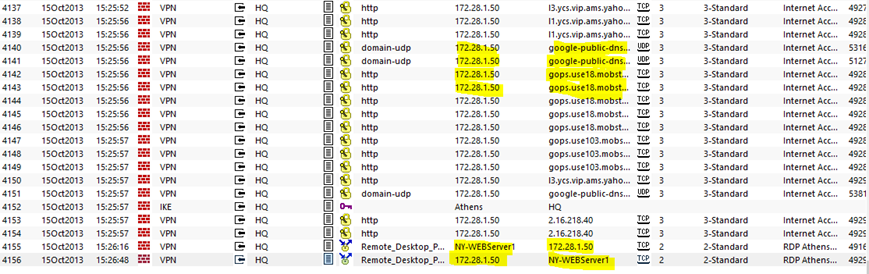

SmartView Tracker’dan görüldüğü üzere Athens Site’ındaki sanal test sunucusu, Google DNS’lerine sorgu atarak name-to-ip resolution yapıyor ve internete erişiyor. VPN Routing ile Athens Site’ındaki sanal sunucu, RDP(TCP 3389) protokolünü kullanarak NY-WebServer1 isimli sunucuya erişiyor.

Log, HQ Check Point’i üzerinden alınmıştır!

Resim-27

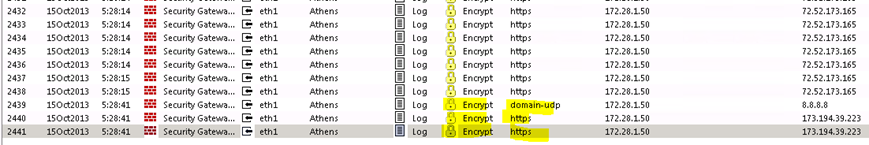

Internet erişimi için Athens Check Point’ine bakarsak;

Resim-28

Paketlerin Athens Check Point’inde de Encrypt edilerek gönderildiğini görebiliriz. (Athens Site’ının yapılandırılması kısmında bu iş için firewall Rule oluşturmuştuk). Encrypt edilen paketler HQ Check Point’inde Decrypte edilerek internete yönlendiriliyor (NAT’lanarak).

Sonuç:

Star Community yapılandırması ile Check Point üzerinde IPSEC VPN yapılandırmasını inceledik. Firewall Blade’inden sonra en fazla kullanılan Blade’in VPN Blade’i olduğunu düşünüyorum. Gartner’a ve Güvenlik ürünleri raporlarına ( 2013 yılı) bakarsak sanıyorum üçüncü favori Blade’de IPS Blade olsa gerek.

Not: IPSEC ve VPN konuları hakkında detay edinmek isteyenler aşağıdaki adreslerden faydalanabilirler.

http://en.wikipedia.org/wiki/IPSEC

http://en.wikipedia.org/wiki/VPN

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar