Daha önceki makalelerimizde BitLocker sürücü şifreleme özelliğinin genel kullanım senaryolarından bahsetmiş, kurtarma anahtarlarının Active Directory üzerine aktarılması senaryolarını ele almıştık. Kurtarma anahtarlarının yönetilmesi için geliştirilmiş olan MBAM ürününü ele almış, bu ürünü oluşturan bileşenleri ve bu bileşenlerin birbirleriyle etkileşiminden bahsettikten sonra MBAM ürününün kurulabilmesi için sistemsel gerekliliklerden bahsetmiş ve temel bir MBAM Administration Server kurulum adımlarını gerçekleştirmiştik. Bu makalede ise kurulmuş olan bir MBAM ortamında uygulanması gereken – ve uygulanabilecek- şifreleme politikalarından bahsedeceğiz.

MBAM 2.0 Politikalarının Oluşturulması

Microsoft BitLocker Administration & Monitoring ürünü, istemciler üzerine gereken konfigürasyonu dağıtmakta mevcut Active Directory ortamındaki grup ilkelerini kullanmaktadır. MBAM 2.0 içinde yer alan politikalar, ayrı politika tanımları olarak MBAM 2.0 kurulumu sırasında sistemlere aktarılmaktadır. Burada önemli olan nokta eğer politikalar için bir merkezi depolama alanı var ise; politikaları oluşturan .admx ve .adml dosyalarının bu alana kopyalanması gerektiği; aksi takdirde yalnızca kurulumun gerçekleştirildiği sunucu üzerinden politikaların yönetilebileceğidir.

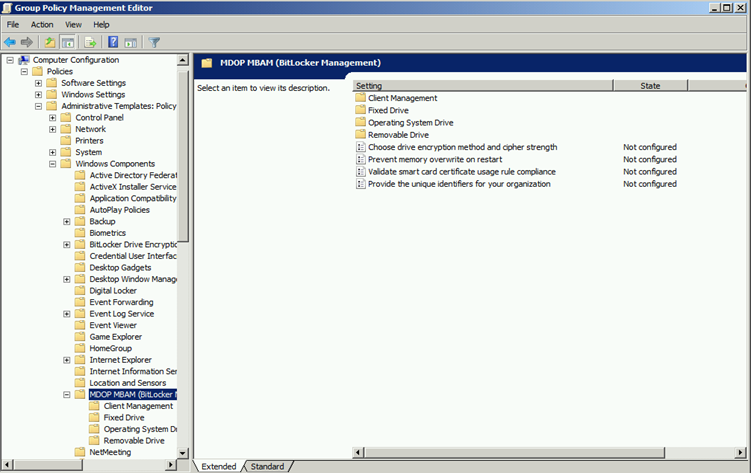

MBAM 2.0 yönetimi için kullanılacak olan politikalar “Computer Configuration\Policies\Administrative Templates\Windows Components\MDOP MBAM (BitLocker Management)” içerisinde yer almaktadır.

Resim-1: MDOP Konfigürasyon Politikaları

Buradaki politikalar incelendiğinde global ayarların yanı sıra MBAM ajanlarının yönetileceği ayarlar; işletim sistemi disklerine uygulanacak olan ayarlar, data disklerine uygulanacak olan ayarlar ve taşınabilir disklere uygulanabilecek ayarlar olmak üzere dört alt bölüme ayrıldığı görülebilir.

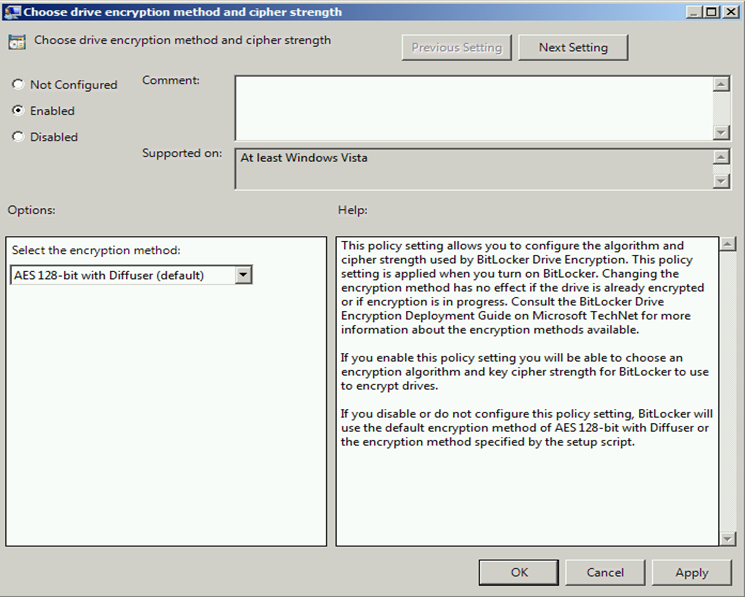

Resim-2: Sürücülerin Şifrelemesi Sırasında Kullanılacak Şifreleme Yönteminin Seçimi

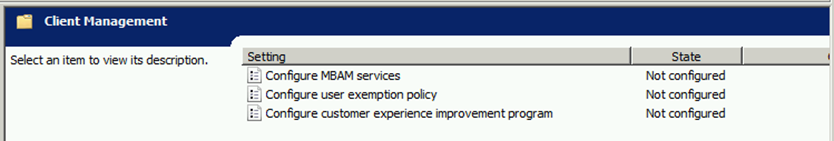

Global ayarlar gerçekleştirildikten sonra şifrelenecek bilgisayarlara yüklenecek ajanların konfigürasyonuna yönelik ayarlar gerçekleştirilmelidir. Bu ayarlar \Client Management klasörü içerisinde yer almaktadır. Buradaki genel politikalara bakacak olursak:

- Configure MBAM Services: İstemcilere MBAM sunucu konfigürasyonunu ileten politikadır.

- Configure User Exemption Policy: Kullanıcıların şifreleme zorunluluğundan hariç tutulabilme taleplerinin konfigüre edilmesini sağlayacaktır.

- Configure customer experience improvement program: Müşteri deneyimi geliştirme programına katılım konfigürasyonudur.

Resim-3: İstemci Yönetimi Politikalarına Genel Bakış

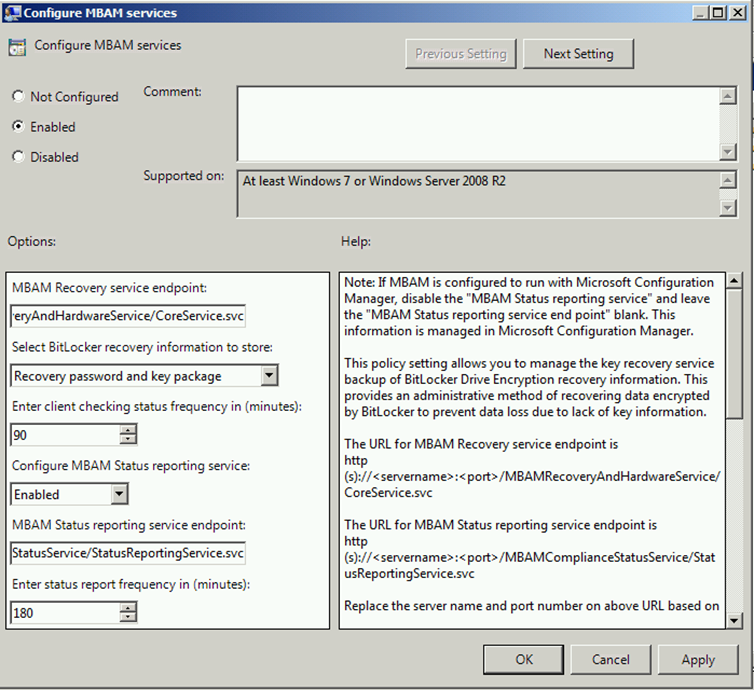

İstemci konfigürasyonu ile ilgili yapılması gereken ilk işlem “Configure MBAM Services” politikasının düzenlenmesi ve istemcilere MBAM altyapısı ile ilgili konfigürasyonun dağıtılabilir olmasıdır.

Resim-4: Configure MBAM Services Politikası

Bu konfigürasyon için politika aktif hale getirildikten sonra MBAM Recovery Service ve MBAM Status Reporting Service adresleri ve bu adreslere erişim için kullanılacak frekans tanımlanacaktır. İstemci politikalarının konfigürasyonu tamamlandıktan sonra, disk tipleri bazında şifreleme ile ilgili politikaların konfigüre edilmesi gerekecektir.

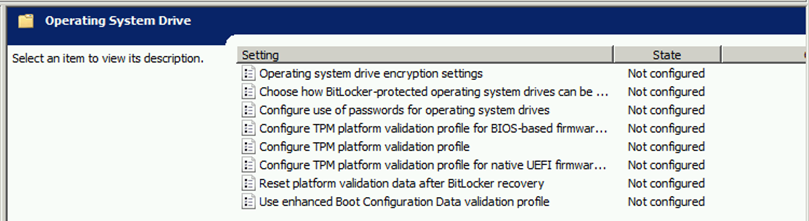

İşletim Sistemi Diskleri ile İlgili Politikalar

İşletim sistemi diskleri ile ilgili politikalara genel olarak bakıldığında; politikaların işletim sistemi disklerinin şifrelenme ayarları, şifrelenmiş işletim sistemi disklerinin ne şekilde kurtarılabileceği ayarları, işletim sistemi disklerinde “password protector” kullanılmasına izin verilmesi ve platform validasyonu ile ilgili ayarlar bulunmaktadır.

Resim-5: İşletim Sistemi Disklerinin Şifrelenme Ayarları

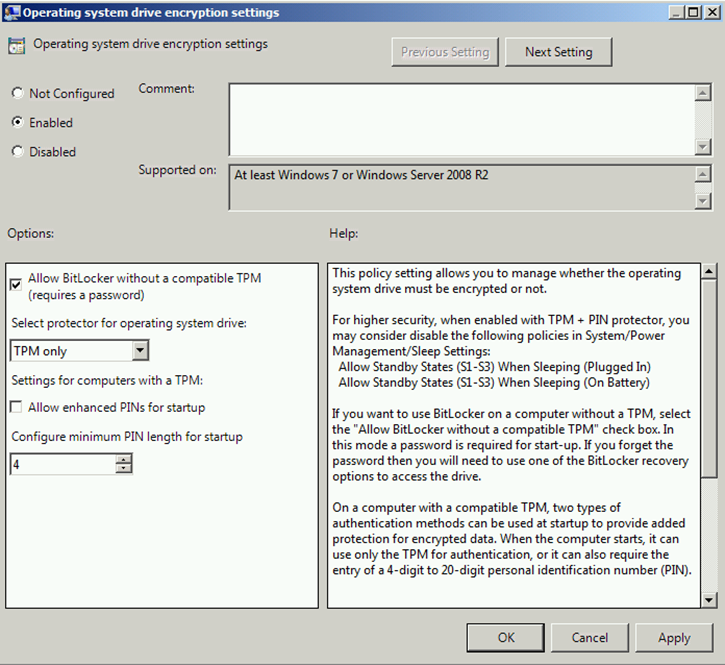

Standart bir konfigürasyon içerisinde yapılması gereken işletim sistemi şifreleme ayarlarını inceleyecek olursak: “Operating system drive encryption settings” politikası aktif hale getirilerek burada gerekli ayarlar gerçekleştirilir. “Allow BitLocker without a compatible TPM (requires a password)” kutucuğunun işaretlenmesi durumunda üzerinde uyumlu bir TPM çipsetine sahip olmayan cihazlar için işletim sistemi disklerinin şifrelemesi için şifre koruması kullanılabilecektir. Burada aynı zamanda TPM çipsetine sahip bilgisayarların şifrelenmesi sırasında kullanılacak koruma ise “TPM Only” veya “TPM + PIN” şeklinde tanımlanmakta ve kullanılabilecek minimum PIN boyutu belirtilmektedir.

Resim-6: İşletim Sistemi Diskleri Şifrelenme Ayarları

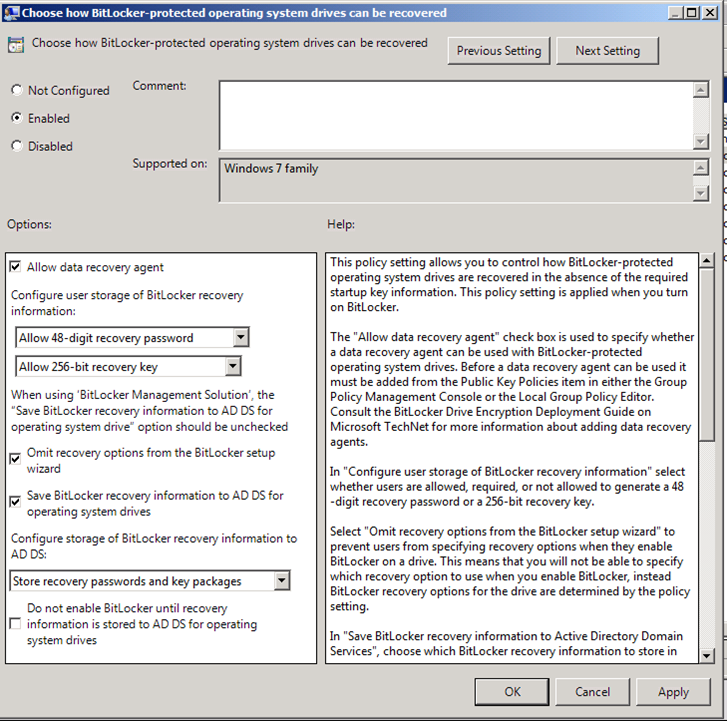

İşletim sistemi disklerinin ne şekilde şifreleneceği belirlendikten sonra korunan işletim sistemi disklerinin ne şekilde kurtarılabileceği konfigürasyonu yapılabilir. “Choose how BitLocker protected operating system drives can be recovered” isimli politika ile gerçekleştirilecek bu işlem ile bir Data Recovery Agent rolünün kullanılabilir olması; BitLocker kurulum sihirbazından kurtarma seçeneklerinin kaldırılması, kurtarma anahtarı bilgisinin Active Directory Domain Hizmetine aktarılması opsiyonu konfigüre edilebilir.

Resim-7: BitLocker Korumalı İşletim Sistemlerinin Ne Şekilde Kurtarılabileceği Konfigürasyonu

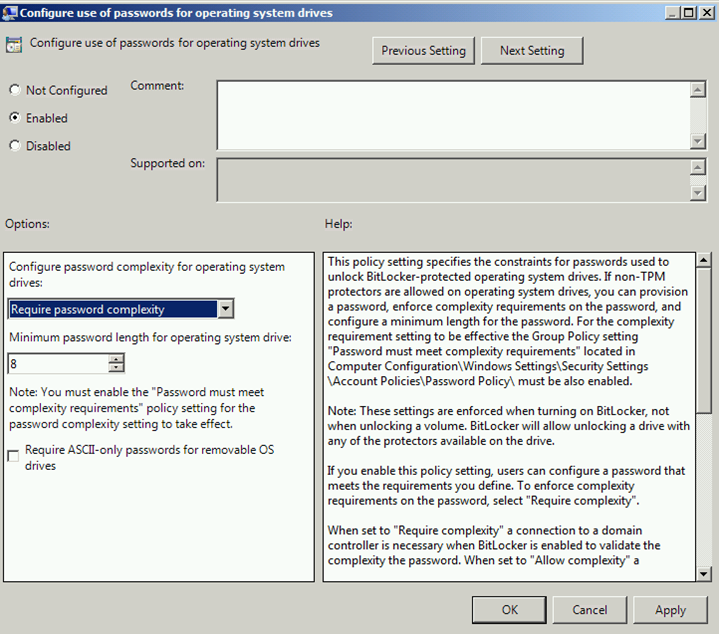

Resim-8: İşletim Sistemi Disklerine Şifre Kullanımına İzin verilmesi

İşletim sistemi disklerinin şifreleme seçenekleri ile ilgili ayarlarda TPM bulunmayan sistemlerde işletim sistemi disklerinin şifrelenmesine izin verildiyse “Configure use of Passwords in operating system drives” politikası ile işletim sistemi disklerinde kullanılacak olan şifre korumasının özellikleri belirtilmelidir.

İşletim sistemi diskleri ile ilgili diğer ayarlar içerisinde platform validasyonu ile ilgili konfigürasyonlar yer almaktadır. BIOS veya UEFI chipsetli donanımlar için ayrı ayrı gerçekleştirilebilecek bu validasyonlar ile BIOS veya UEFI üzerinde ortaya çıkabilecek değişikliklere karşın BitLocker’ın aktif olarak koruma sunması sağlanabilir.

Sabit Sürücüler ile İlgili Ayarlar

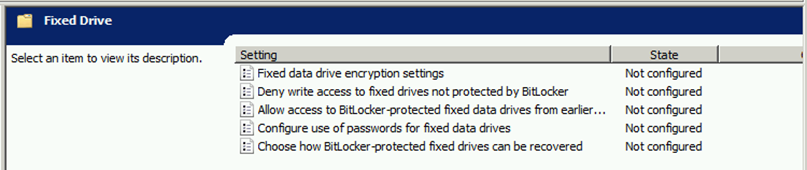

Üzerinde işletim sistemi kurulu olmayan tüm dahili diskler ve disk bölümleri MBAM açısından sabit sürücüsü olarak adlandırılmaktadır. Bu tip disklerin şifrelenmesi ile ilgili kullanılabilecek ayarlara göz atacak olursak:

- Fixed data drive encryption settings: Sabit sürücülerin şifrelenmesi sırasında kullanılacak koruma bileşenlerinin belirlenmesini sağlar.

- Deny write access to fixed drives not protected by BitLocker: BitLocker ile şifrelenmemiş olan sabit sürücülere veri yazılmasını engeller. Bu politika aktif ise bilgisayarlar üzerinde oluşturulan yeni disk bölümlerine veri yazabilmek için BitLocker ile koruma altına almak zorunlu olacaktır.

- Allow access to BitLocker protected fixed data drives from earlier versions of windows: Bu politika ile BitLocker tarafından korunmakta olan sabit sürücü ve sabit sürücü bölümlerine Windows Vista öncesi işletim sistemleri üzerinden erişim sağlanabilmesi için bir “reader” kullanılmaktadır.

- Configure use of passwords for fixed data drives: Bu politika ile sabit sürücüler üzerinde şifre korumasının aktif hale getirilmesi konfigüre edilmektedir.

- Choose how BitLocker protected fixed drives can be recovered politikası ile sabit sürücülerin şifrelenmesi sırasında üretilen kurtarma anahtarının Active Directory üzerine aktarılması, bir Data Recovery Agent rolünün kullanılabilir olması; BitLocker kurulum sihirbazından kurtarma seçeneklerinin kaldırılması seçenekleri konfigüre edilebilir.

Resim-9: Sabit Sürücüler ile İlgili Şifreleme Politikaları

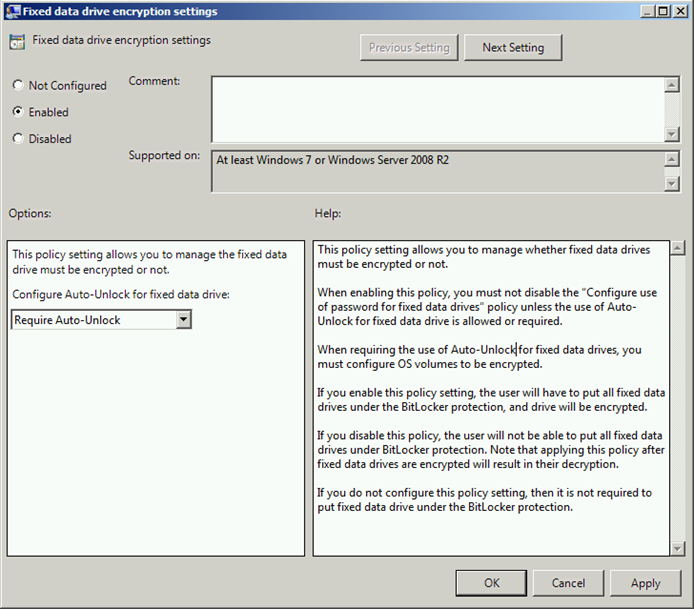

Genel konfigürasyon içerisinde yapılabilecek temel ayar, “Fixed data drive encryption settings” politikasını düzenleyerek sabit sürücülerin şifrelenmesini sağlamak olacaktır. Burada temel koruma Auto-Unlock korumasıdır. Bu koruma ile birlikte sabit sürücünün BitLocker koruması işletim sistemi korumasına bağlanır. Yani işletim sistemi koruması başarıyla açıldığında (TPM kontrolü gibi) otomatik olarak sabit sürücü koruması da açılacaktır.

Burada yapılacak konfigürasyon “Configure password for data drives” politikası devre dışı bırakılmadan gerçekleştirilmelidir.

Resim-10: Sabit Sürücü Şifreleme Ayarları

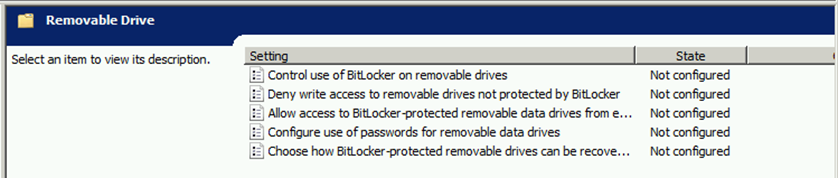

Taşınabilir Diskler ile İlgili Ayarlar

Genel olarak incelendiğinde taşınabilir diskler ile ilgili şifreleme ayarları sabit diskler ile benzerlikler gösterir. Bu açıdan politikalar incelendiğinde

Resim-11: Taşınabilir Diskler ile İlgili Ayarlar

Üzerinde işletim sistemi kurulu olmayan tüm dahili diskler ve disk bölümleri MBAM açısından sabit sürücüsü olarak adlandırılmaktadır. Bu tip disklerin şifrelenmesi ile ilgili kullanılabilecek ayarlara göz atacak olursak:

- Removable data drive encryption settings: Taşınabilir sürücülerin şifrelenmesi sırasında kullanılacak koruma bileşenlerinin belirlenmesini sağlar.

- Deny write access to removable drives not protected by BitLocker: BitLocker ile şifrelenmemiş olan taşınabilir sürücülere veri yazılmasını engeller. Bu politika aktif ise bilgisayarlar üzerinde takılan yeni taşınabilir disklere veri yazabilmek için BitLocker ile koruma altına almak zorunlu olacaktır.

- Allow access to BitLocker protected removable data drives from earlier versions of windows: Bu politika ile BitLocker tarafından korunmakta olan taşınabilir sürücülere Windows Vista öncesi işletim sistemleri üzerinden erişim sağlanabilmesi için bir “reader” kullanılmaktadır.

- Configure use of passwords for removable data drives: Bu politika ile taşınabilir sürücüler üzerinde şifre korumasının aktif hale getirilmesi konfigüre edilmektedir.

- Choose how BitLocker protected removable drives can be recovered politikası ile taşınabilir sürücülerin şifrelenmesi sırasında üretilen kurtarma anahtarının Active Directory üzeirne aktarılması, bir Data Recovery Agent rolünün kullanılabilir olması; BitLocker kurulum sihirbazından kurtarma seçeneklerinin kaldırılması seçenekleri konfigüre edilebilir.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar