ISA Server firewall ve proxy çözümü tek başına birçok şirket için yeterli bir güvenlik sağlamaktadır. Ancak güvenliği daha çok artırmak isteyen büyük ölçekli şirketler 2 firewall kullanarak hem intranet içerisinde bulunan client sistemleri hem de kendi networkerine dahil olan ve dışarıya açık sunucularını çok daha güvenli bir şekilde ISA Server arkasında koruma altına alırlar.

Back to back, ISA Server yapılandırmasında DMZ içerisinde sunucularınızı ve intranet içerisindeki clientlarınız için güçlü bir güvenlik sağlayan 2 tane ISA Serverdan oluşan yapıya verilen isimdir. Front-End arkasında, DMZ içerisinden dışarıya yayın yapan sunucular için koruma sağlarken Back-End yapısında ise intranet içerisinde bulunan clientlarınızın güvenliğini sağlayabilirsiniz. Burada intranet içerisinde bulunan clientlar 2 firewall arkasından internete çıkarak güvenlikleri bir basamak daha yükseltmiş oluruz. Ayrıca Front-end sunucu üzerinde reverse proxy yapılandırarak DMZ içerisinde ki sunucuların dışarıya vermiş oldukları hizmeti daha hızlı bir konuma taşıyabilirsiniz.

Peki bir çok şirketin vazgeçilmezlerinden biri olan VPN’i iki ISA Server’ın bulunduğu ortamda nasıl yapılandırabiliriz?

Bu makalede back to back bir ISA Server yapısı olan network için VPN yapılandırması nasıl oluşturacağımızı anlatacağım.

Öncelikle ISA Server için VPN yapılandırmasında hangi kriterlere izin verileceğini inceleyelim.

- VPN kullanıcılarını eğer isterseniz spesifik sunuculara erişmesini sağlayabilirsiniz.

- VPN kullanıcılarını sadece sizin belirlediğiniz sunuculara ve sadece yine sizin belirlediğiniz protokollerle erişmesini sağlayabilirsiniz.

- Uzaktan erişen VPN kullanıcıları, kullanıcı adlarına göre logyalabilirsiniz.

- Slipt tunnelig uygulamadan VPN kullanıcıları uzaktan bağlandıkları aynı sunucu üzerinden internet erişimi sağlayabilir veya eğer yapınızda firewall client veya firewall proxy kullanıyorsanız alternetif bir gateway sağlayarak internet erişimini verebilirsiniz.

- PPTP, L2TP/IPSec veya IPSec tunnelig kullanabilirsiniz.

- Back to back yapılandırmasında DMZ içerisindeki serverlara IPSec kullanarak erişim izni sağlayabilirsiniz.

Bu yapıda Front-end server direkt olarak internet erişimi yapan sunucudur. DMZ içerisinde bulunan sunucular Front-end server üzerinden yayınlanır. DMZ içerisindeki sunuclar için public ip adresleri kullanıyorsa NAT yapısı veya routing yapısı kullanabilirsiniz ancak sunucular üzerinde private ip adresi kullanılıyorsa NAT yapısını kullanmak durumundasınız.

NAT ile routing yapılandırılmasında bir diğer farklılık ise; routing yapısında PPTP, L2TP/IPSec ve IPSec tunneling desteklenirken NAT yapısında sadece PPTP, L2TP/IPSec kullanabilirsiniz. IPSec tunneling NAT yapısında desteklenmez. Bu makalede NAT-T kullanacağız.

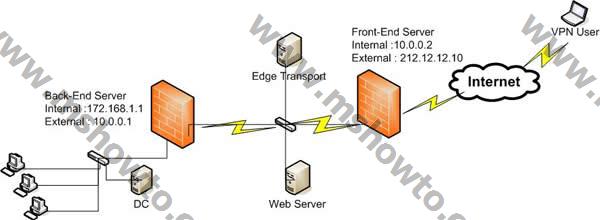

Şimdi ise yapılandırmaya geçebiliriz. Öncelikle planımız aşağıdaki gibi olacak;

- Font end ISA Server kurulumu ve konfigürasyonu

- Back end ISA Server kurulumu ve konfigürasyonu

- Back end ISA Server üzerinde PPTP ve L2TP yapılandırması

- Front end ISA Server üzerinde Back-end server üzerindeki VPN yapısının publish edilmesi

Kullanacağımız yapı ve IP adresi yapılandırması aşağıdaki gibi olacaktır.

Resim-1

Front- end ISA Server yapılandırması

ISA Server’ın iç bacak ip adresi ise 10.0.0.2 olacak.

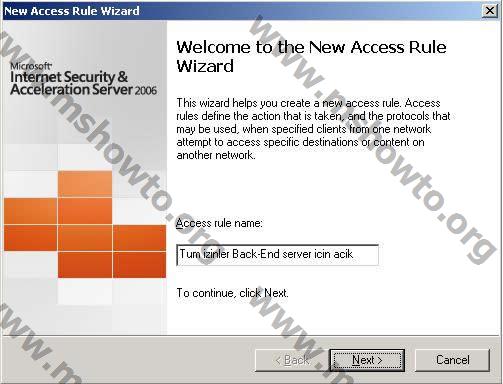

1. ISA Server 2004 management console içerisinde, server adını genişletelim ve sonra Firewall Policy node’a tıklayaılım. Task Pane içerisinde, Tasks tabına tıklayalım ve Create a New Access Rule linkine tıklayalım.

Resim-2

2. Welcome to the New Access Rule Wizard içerisinde Access Rule name text box’nıda kuralımız isim verelim. Bu örnekte Tüm izinler Back End Server için açık kuralı diyeceğim.

3. Rule Action sayfası üzerinde, Allow option’ı seçiyorum ve Next’i tıklıyorum

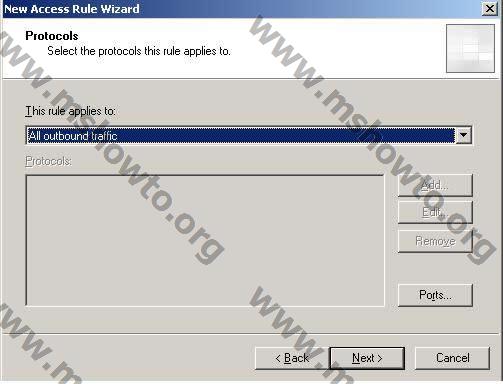

Resim-3

4. Protocols sayfası üzerinde, This rule applies to alanından All outbound traffic option’ı seçiyorum. Next ile devam ediyorum.

5. Access Rule Sources sayfasında, Add butonuna tıklıyorum

6. Add Network Entities içerisinde, New menusunden Computer’u tıklıyorum

7. Gelen pencerede Back-end server’ın adını ve ip adresini yazarak devam ediyorum.

Resim-4

8. Add Network Entities dialog box üzerinde, Computers dıklıyorum ve sonrasında Back End ISA Server girdisine çift tıklıyorum. Close ile bu alanı kapatabilirsiniz.

9. Next dedikten sonra Access Rule Sources sayfasına ulaşıyoruz.

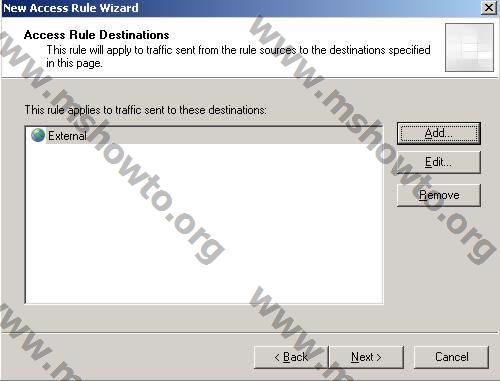

10. Access Rule Destinations sayfasında, Add butonuna tıklıyorum.

Resim-5

11. Add Network Entities dialog box içerisinde, Networks folder’na tıklıyorum ve sonraısnda External girdisine çift tıklıyarak Close ile pencereyi kapatıyorum

12. Next‘e tıkladıktan sonra Access Rule Destinations sayfasına erişebilirsiniz.

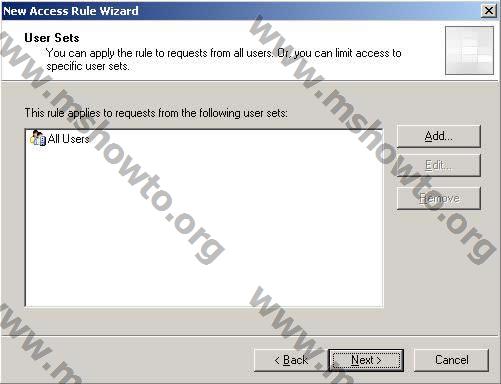

Resim-6

13. User Sets penceresinde varsayılan ayarları kabul ederek Next ile devam ediyorum

14. Completing the New Access Rule Wizard sayfasını Finish ile sonlandırıyorum

15. Firewall policy penceresinde apply diyerek kuralın geçerli olmasını sağlıyorum.

16. Apply New Configuration seçeneğine OK ile sonladırıyorum

Oluşturduğumuz bu kural sadece Back-end server’ın dış bacağı için verilen bir tam denetim iznidir. Bu kural DMZ içerisinde bulunan sunucuları etkilemeyecektir.

Back-end ISA yapılandırılması

Back end server VPN bağlantılarına izin verecek olan sunucudur. VPN kullanıcıları Front-end ISA içerisinden geçerek back-end server’a ulaşacaklar. Bu senaryoda kimlik denetimlerini kolaylaştırmak adına Back-end server ISA Server domain member bir sunucudur. VPN clientlar için internet ve internal network için bir Allow access rule oluşturmamız gerekiyor.

Ayrıca internet üzerinde bulunan hostlara erişmek için DNS protokolünede izin vermemiz gerekiyor. Bu işlem içerisinde aslında bir çok opsiyonunuz var. Genel anlamda bir çok şirket internet üzerinden isim çözümlemesi yapmak için kendi networklerinde bulunan DNS sunucuyu kullanıyorlar. DNS için gerekli izni vermek için aşağıdaki işlemleri yapmamız gerekiyor.

1. ISA Server management consoleiçerisinde, sunucu adını genişletelim ve sonrasında Firewall Policy tıklayalım. Task Pane içerisinde, Tasks tabına tıklayalım Create a New Access Rule linkine tıklayalım.

2. Welcome to the New Access Rule Wizard içerisinde kural için bir isim girelim. Bu örnekte Tüm kuralları Internet ve Internal – VPN Clients için açık yazıyorum ve Next ile devam ediyorum.

3. Rule Action sayfası üzerinde,Allow opsiyonunu seçiyorum ve Next ile devam ediyorum.

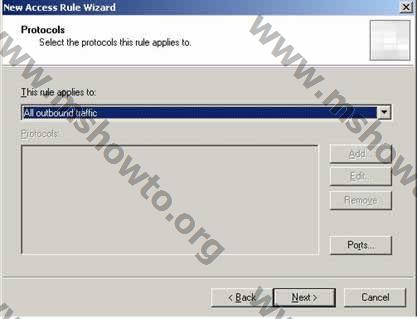

Resim-7

4. Protocols sayfasında, This rule applies to seçeneği altında All outbound traffic opsiyonu seçiyorum. Next ile devam ediyorum.

5. Access Rule Sources penceresinde, Add butonuna tıklıyorum.

Resim-8

6. Add Network Entities dialog box pencersinde, Networks tıklıyorum ve VPN Clients girdisine çift tıklıyorum. sonrasında Close ile pencereyi kapatıyorum.

7. Access Rule Sources sayfasında Next tıklıyorum.

8. Access Rule Destinations sayfasında, Add seçeneğine tıklıyorum

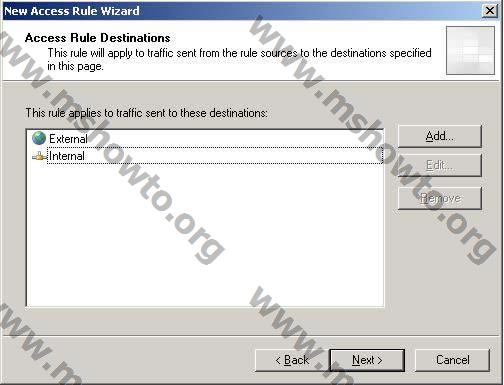

Resim-9

9. Add Network Entities dialog box içerisinde, Networks‘etıklıyorum ve External ve Internal seçeneklerine çift tıklıyorum ve Close ile pencereyi kapatıyorum.

10. Access Rule Destinations sayfasında Next ile devam ediyorum.

11. User Sets sayfasında varsayılan ayarların geçerli olmasını seçiyorum ve Next ile devam ediyorum.

12. Finish ile Wizard’ı sonlandırıyorum ve sonrasında değişikliklerin geçerli olması için OK butonuna tıklıyorum.

Resim-10

Şimdi yapacağımız işlem ise internal DNS sorgularının internet üzerindeki DNS serverlara ulaşması için bir Allow Rule oluşturmak.

1. Tüm kuralları Internet ve Internal – VPN Clients için açık kuralı üzerinde sağ tıklıyorum Firewall Policy içerisnde Copy‘ye tıklıyorum.

2. Kuralın üzerinde tekrar sağ tıklıyorum ve Paste seçeneğine tıklıyorum

3. Tüm kuralları Internet ve Internal – VPN Clients için açık (1) kuralı üzerinde sağ tıklyarak Properties‘e tıklıyorum

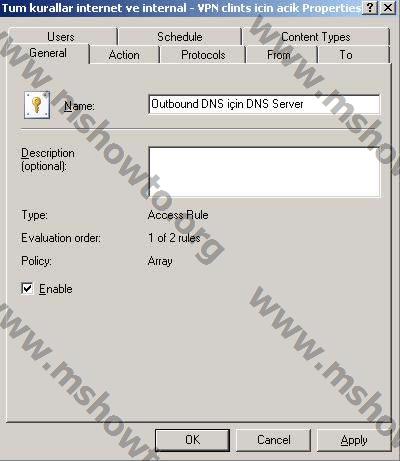

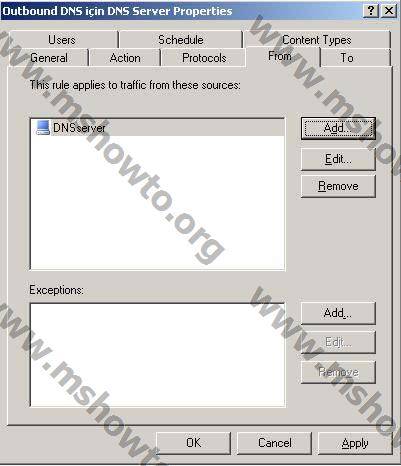

Resim-11

4. General tabında, kuralı Outbound DNS için DNS Server olarak yeniden adlandırıyorum ve Apply’ı tıklıyorum.

5. Protocols tabına geçiyorum. This rule applies to listesinden Selected protocols ü seçiyorum. Add diyerek DNS’i seçiyorum.

Resim-12

6. Add Protocols dialog box içerisinde, Common Protocols tıklıyorum ve DNS ekliyorum ve Close ile pencereyi kapatıyorum.

7. From tabına geçiyorum. VPN clients girdisini siliyorum ve Add buttonuna tıklıyorum

8. Add Network Entities içerisinde New diyorum ve Computer seçeneğini seçiyorum

Resim-13

9. New Computer Rule Element içerisinde DNS DNS server’ı ismini giriyorum. Computer IP Address text box içerisinde DNS server’ın IP adresini giriyorum.

10. Add Network Entities dialog box içerisinde Computers’a tıklıyorum ve DNS server girdisini seçiyorum ve close ile pencereyi kapatıyorum

11. Apply’ı tıklıyorum

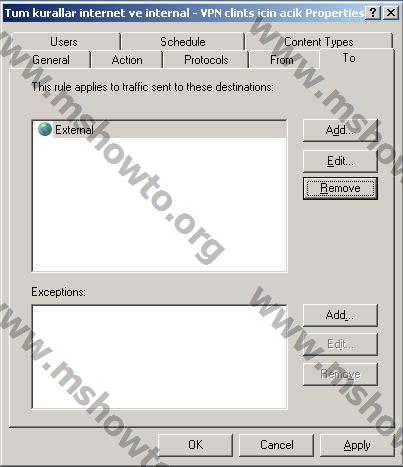

Resim-14

12. To tabına geçiyorum. To tabında Internal’I seçiyorum ve remove ile siliyorum.

13. Apply diyorum ve OK ile pencereyi kapatıyorum.

14. Ayarların geçerli olması için Firewall policy üzerinde Apply diyorum

Apply New Configuration dialog box içerisinde OK’yi tıklıyorum

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

Windows XP ve Windows 2000 için L2TP/IPsec NAT-T güncelleştirmesi