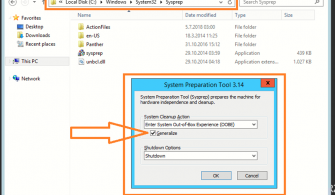

Bundan bir yıl önce VMware tarafından satın alınan Carbon Black işletmenizdeki uç noktakarın korumasını en uyumlu şekilde yapmanızı olanak verir. VMware Carbon Black Cloud, tek bir aracı ve konsol kullanarak birden fazla uç nokta güvenlik özelliğini birleştirerek daha hızlı ve daha verimli çalışmanıza yardımcı olur. VMware’in kendinden güvenlik yaklaşımının bir parçası olarak, VMware Carbon Black Cloud, yanıtları hızlandırmak ve çeşitli tehditlere karşı savunmak için sistem sertleştirme ve tehdit önleme iş akışını kapsamaktadır.

Resim-1

Endpoint standard;

Malware,atakları ve kötü amaçlı yazılımları tespit eder.

Managed detection;

Uzman analistlerin güvenlik operasyonları merkezinden 24 saat görünürlük sağlayıp, yöneticiye raporlama yapabilir.

Audit and remediation;

Ortam güvenliğini izlemek ve tehditlere karşı güçlendirmek için mevcut sistem durumunu kolayca denetleyebilirsiniz.

Enterprise EDR;

Tehdit istihbaratı kullanarak anormal aktivite için özelleştirilebilir tespitler yapabilirsiniz.

Resim-2

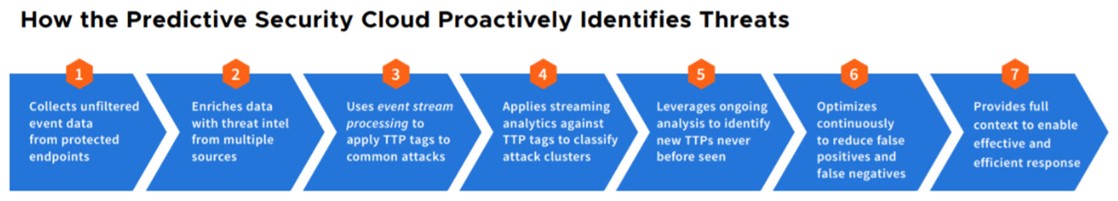

VMware Carbon Black Cloud sayfasından giriş yaparak ürünü kullanmaya başlayabilirsiniz.

Carbon Black Cloud’ta oturum açar iken karşımıza kullanıcı adı ve şifre gelecektir , burada kayıt olduğumuz kurumsal bilgilerimizi yazarak giriş yapıyoruz.

Resim-3

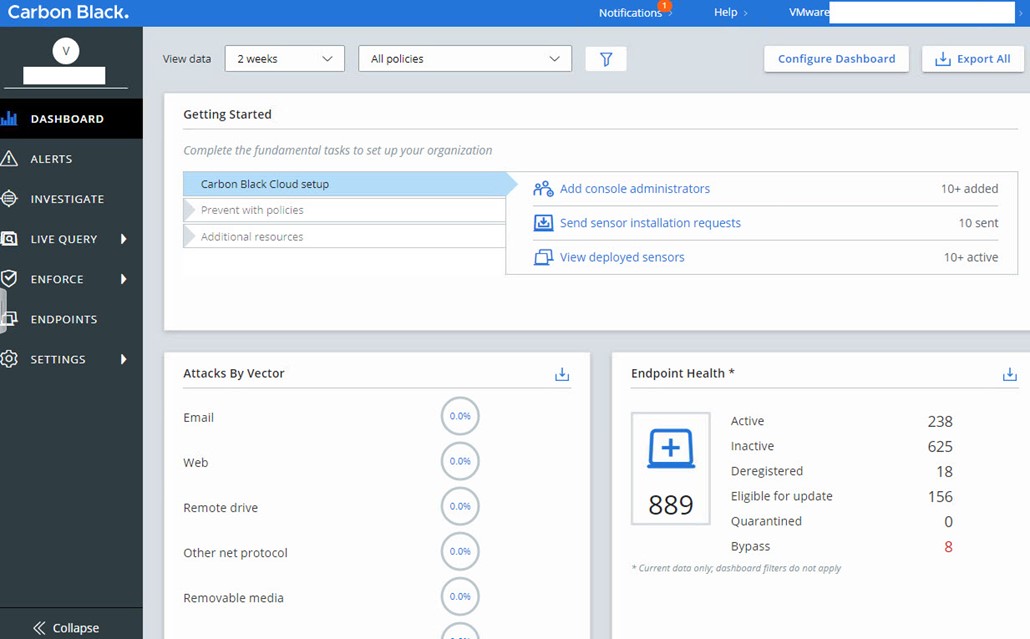

Karşımıza güzel bir dashboard sayfası gelecektir. Önce kuruluşunuzun ortamıyla ilgili önemli bilgilerin görselleştirilmiş bir anlık görüntüsünü içeren bir dashboard göreceksiniz. Dashboard ortamınıza yüksek düzeyde genel bir bakış sunmakta ve ilgilenilen öğelere hızlı bir şekilde gitmenizi sağlamaktadır. Dashboard tabloları özelleştirebilir ve belirli zaman dilimleri ve politikalar için verileri görüntüleyebilirsiniz. Mevcut gösterge paneli kurulumunda CBC’nin gelişmiş, davranışsal NGAV’ı tarafından durdurulmuş saldırıları, davranışsal analitik tarafından izlenen şüpheli etkinlik, sağlık ve VMware sanal makineleri gibi uç nokta bilgileri ve en fazla uyarı oluşturan uygulamaları ve makinaları görebilirsiniz.

Resim-4

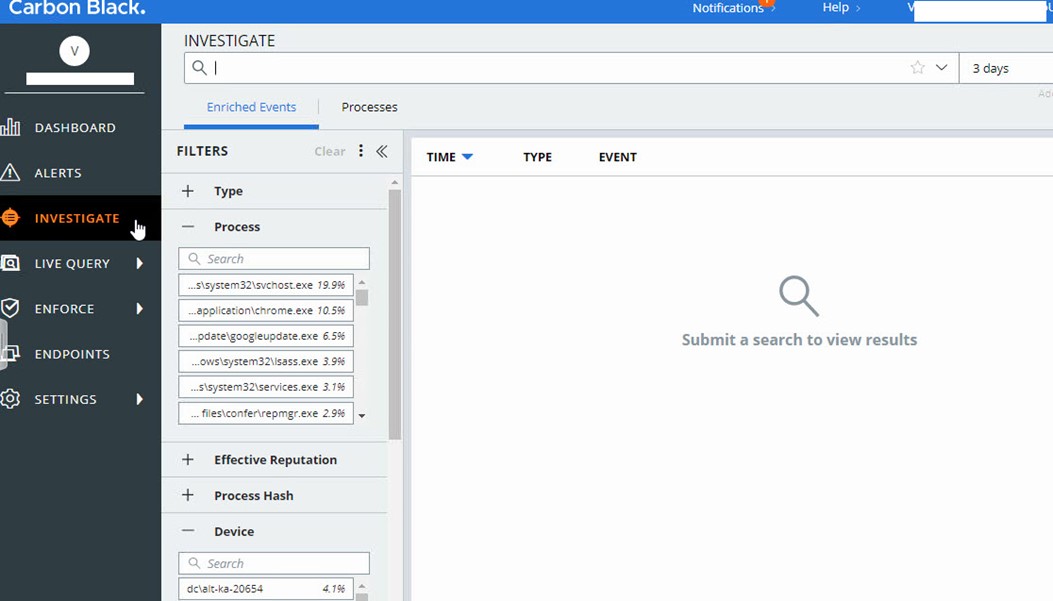

Tehditler ile arama yapmak için, sol tarafta bulunan menü sayfasından, Investigate tıklıyoruz.

Resim-5

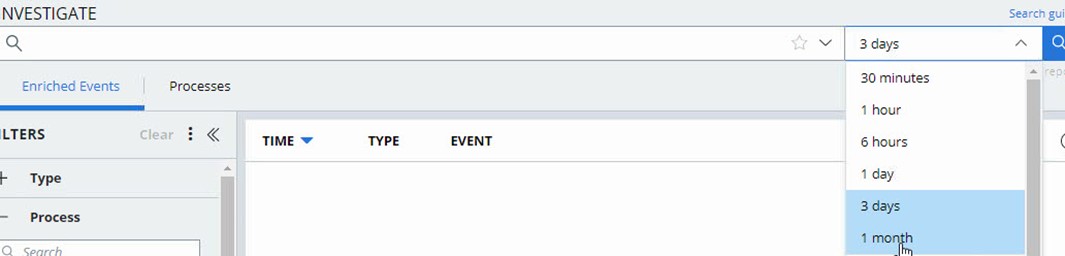

Zaman aralığını 1 ay olarak seçtikten sonra arama butonuna tıklayalım.

Resim-6

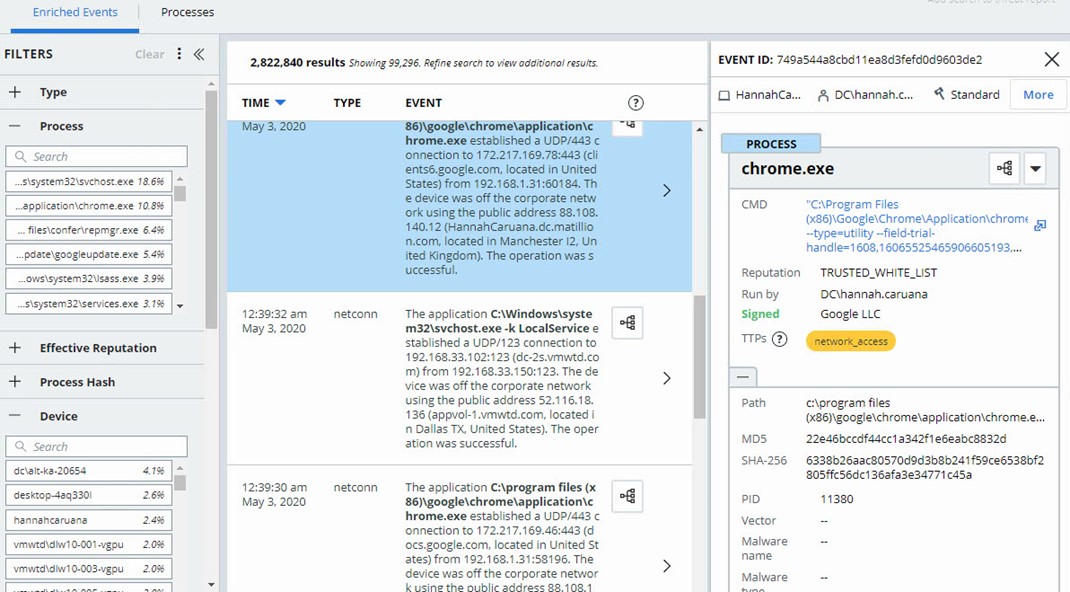

Zaman aralığını ayarladıktan sonra son bir ay boyunca bu kuruluş içindeki tüm işlem faaliyetlerini otomatik olarak görüntülemektedir. Tehditleri her şeyi görebilirsiniz.

Resim-7

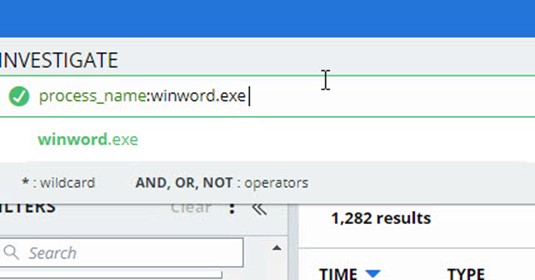

Aramamıza başlamak için, sahte tehdit raporunda bize verilen bilgilere dayanarak bir sorgu oluşturacağız. Örnek Raporda, saldırganın makro etkinleştirilmiş Word belgeleri kullandığı söylenmektedir. Çevremizdeki herhangi bir Word çalıştırmasını daraltmak için “process_name” arama terimini kullanabiliriz. Bunu yapmak için , arama çubuğuna ” process_name: winword.exe ” girin arama düğmesini tıklayalım. Siz yazarken, arama çubuğunun otomatik olarak şu ana kadar girdiğiniz terimlerle eşleşen terimler önermeye başlamaktadır.

Resim-8

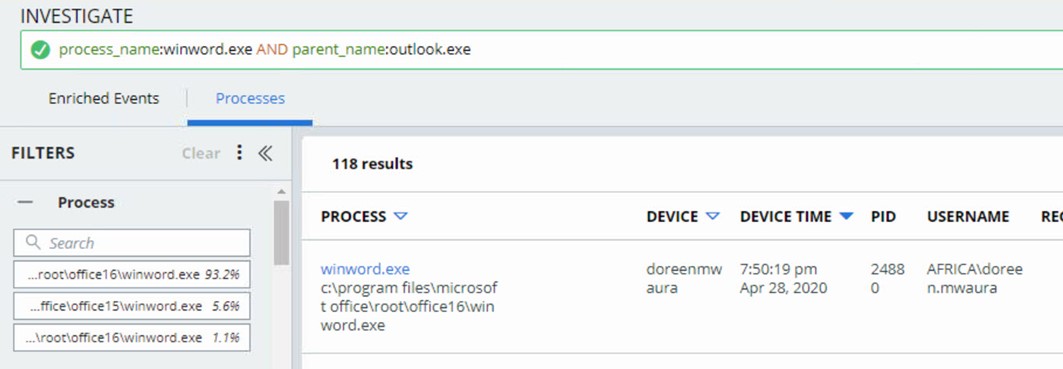

Diğer bir örnek ise, Aramamızı daha da daraltmak için, Outlook gibi bir e-posta istemcisi tarafından açılmış herhangi bir Word örneğini aramak için kullanabiliriz. Arama çubuğuna ” AND ” operatörünü ve ardından ” parent_name: outlook.exe ” operatörünü ekleyin ve arama düğmesini tıklayınız.

Resim-9

Bu sorgu sonuçlarımızı önemli ölçüde daraltmış oldu. Bu arama hala çok genişse, sahte bağlantı raporunda belirtilen ağ bağlantılarını, bağlantı noktalarını ve diğer etkinlikleri arayarak hassaslaştırmaya devam edebilirsiniz.

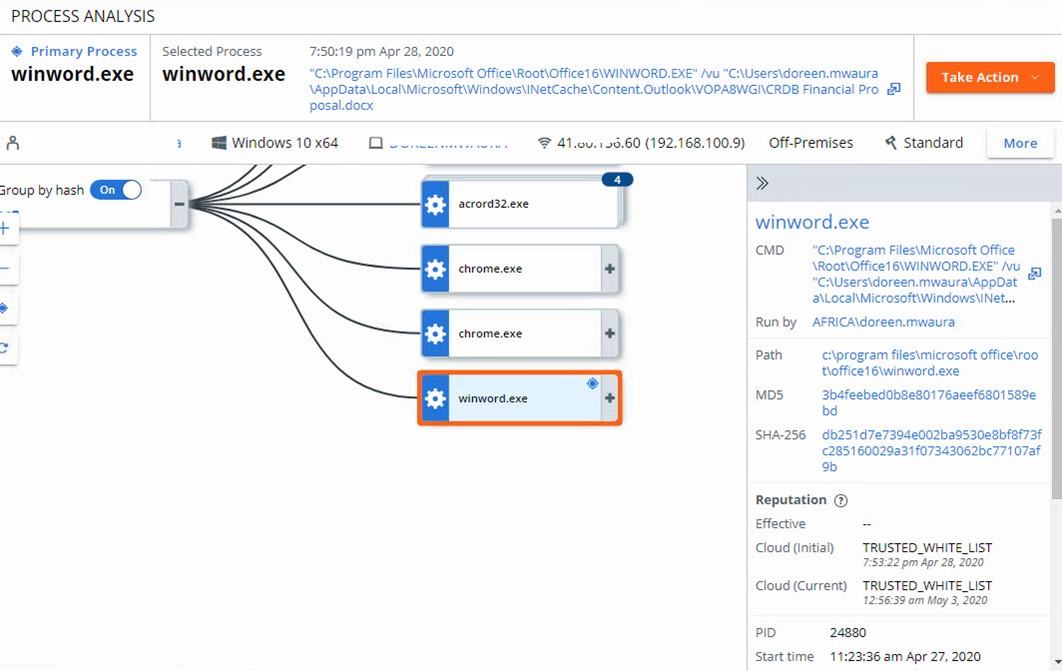

Avımıza devam etmek ve Word’ün bu sahte örneğinin tam olarak ne yaptığını öğrenmek için sonuçlarda winword.exe işlem adını tıklayınız.

Bu Süreç Analizi sayfasıdır. Bu sayfada, bu saldırı yürütülürken olayların ve süreçlerin zaman çizelgesinde ileri ve geri yürüyebiliriz. Şu anda vurgulanan işlem düğümü winword.exe içindir ve winword.exe dosyasının outlook.exe tarafından açıldığını görebiliriz

Resim-10

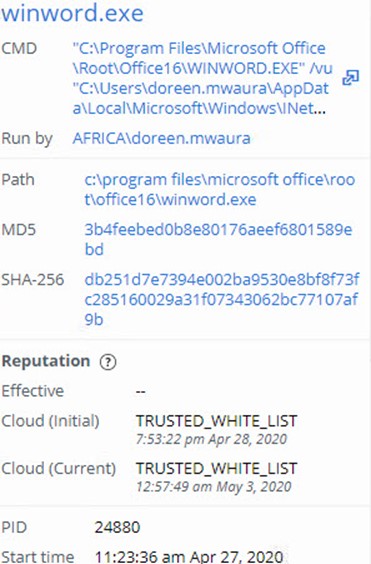

İşlem Analizin sağında , komut satırları ve winword.exe için tüm bilgiler ve meta veriler görüntülenmektedir. Süreç itibarı; ve sürecin erişim denetimleri hakkında bilgiye de ulaşabilirsiniz.

Resim-11

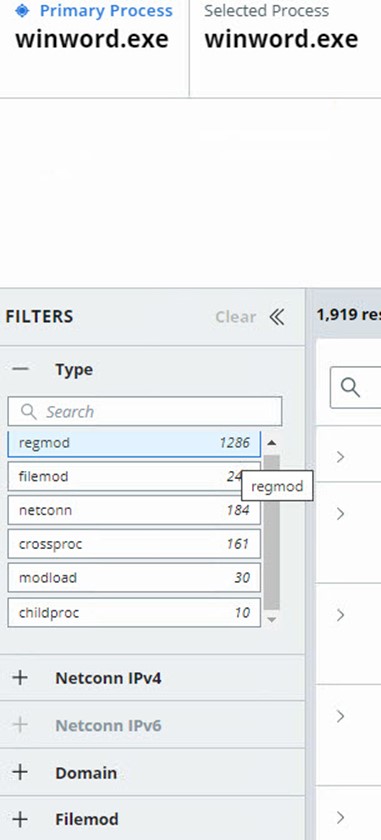

İşlem Analizi altında, seçili olan işlem için olay filtreleri bulunur. Kayıt defteri ve dosya değişiklikleri, ağ bağlantıları, alt ve çapraz süreç olayları ve çok daha fazlası gibi yönlerin tümü buraya kaydedilir ve arama yapılabilir.

Resim-12

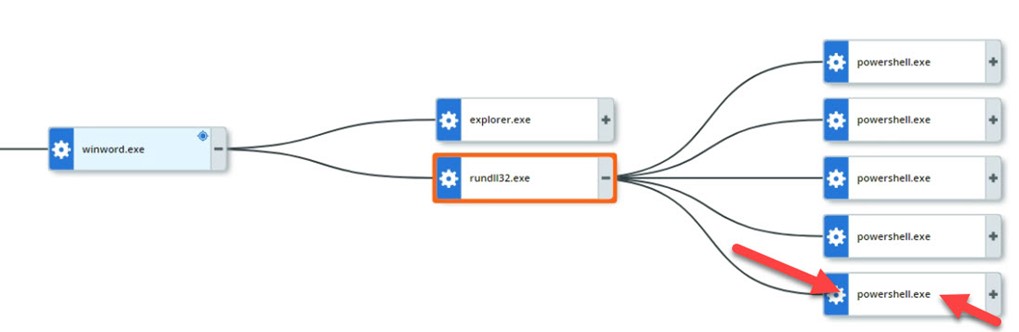

Winword.exe yürütüldükten sonra ne olduğunu görmek için, zaman çizelgesini genişletmek üzere winword.exe işlem düğümündeki artı işaretini tıkladıktan sonra winword.exe dosyasının rundll32.exe’yi yürüttüğünü göstermektedir.

Resim-13

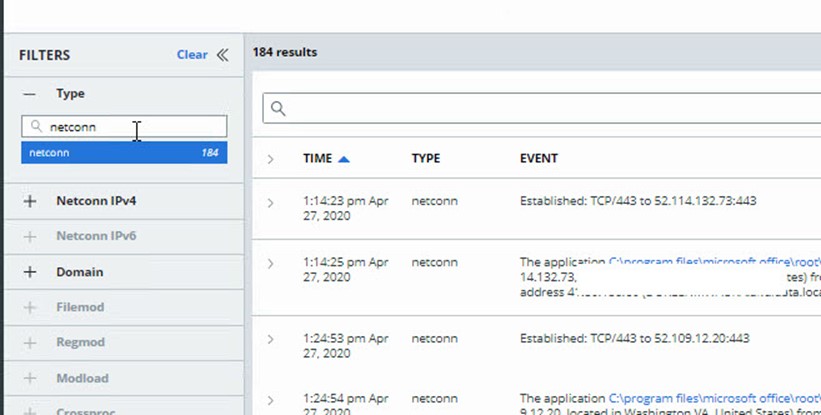

Powershell’in ne yürüttüğüne bakmadan önce, rundll32.exe için işlem filtrelerine bakabilirsiniz.Rundll32.exe ağ bağlantılarına bakmak için sayfanın sol tarafındaki netconn filtresini kullanabilirsiniz.

Bu sonuçlarda, sahte komut raporunda birincil komut ve kontrol için kullanılanla aynı bağlantı noktası olarak listelenen 443 numaralı bağlantı noktası üzerinden 14.132.73.x IP adresine bir TCP bağlantısı kurulduğu,uç noktalarımızdaki ağ güvenliği kontrollerini sıkılaştırmak için kullanacağımız çok önemli bir bilgidir.

Resim-14

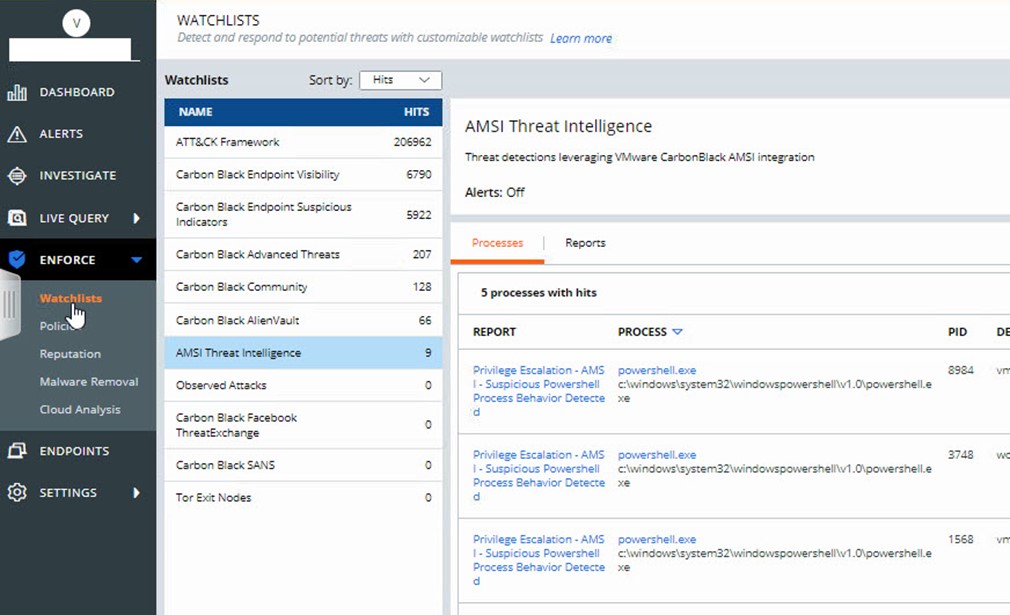

Using Watchlists’de ise,az önce oluşturduğunuz tehdit arama aramasının bir uzantısıdır. Bir arama yoluyla ortamınızda kötü amaçlı etkinlik bulduğunuzda, etkinliği bir İzleme Listesi’ne kaydedebilirsiniz. İzleme listeleri, VMWare Carbon Black Cloud’a gönderilirken ortamınızdan kaydedilen verileri analiz ederek sürekli çalışır.İzleme listeleri ayrıca tetiklenirlerse sizi hemen bilgilendirmek için uyarılar oluşturabilir ve raporlar gönderebilirsiniz.

Resim-15

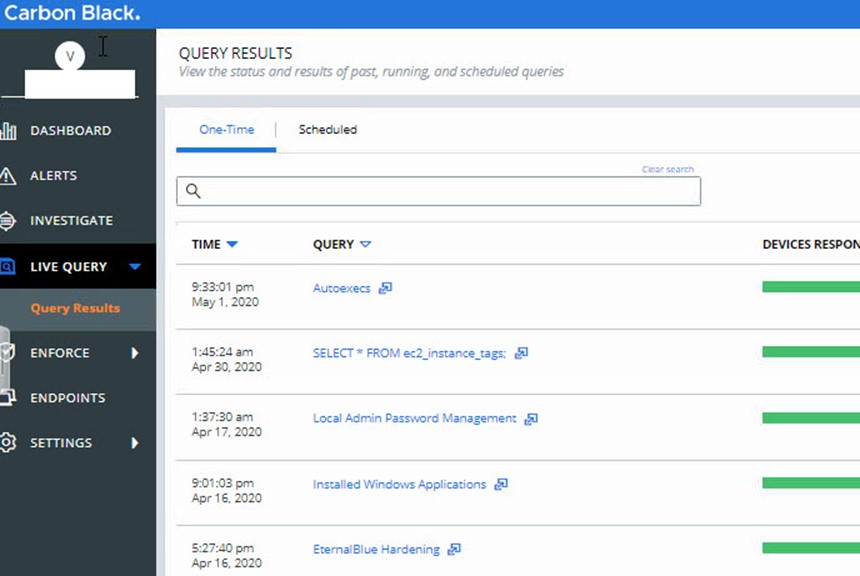

Using Live Query, Carbon Black Cloud’a sensörüne yerleştirilmiş güçlü, SQL tabanlı bir sorgulama sistemidir. Canlı Sorgu ile, korumalı uç noktalarınız ve sunucularınız hakkında geçerli, durum bilgisi olan verileri almak için sorgular oluşturabilirsiniz. Canlı Sorgu sayfasından, kullanıcılar VMWare Carbon Black tarafından oluşturulan önceden tanımlanmış sorgular çalıştırabilir, kullanıcı topluluğumuz tarafından gönderilen sorguları bulabilir veya özel ihtiyaçlarını karşılamak için kendi sorgularını oluşturabilir. Sorgular hemen yürütülebilir veya düzenli aralıklarla çalışacak şekilde zamanlanabilir. Canlı Sorgu kullanarak, VMWare Carbon Black sensörünü kurmadan önce meydana gelebilecek saldırıların eserlerini bulabilir, yanlış yapılandırılmış uç noktaları veya sunucuları hızlı bir şekilde tanımlayabilir ve gelişmiş güvenlik ve BT hijyeni için alanlar bulabilirsiniz.

Resim-16

Bu yazıda VMware Carbon Black Cloud‘a kısaca göz atmaya çalıştık. Umarım faydalı olmuştur.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: VMware Carbon Black Cloud,Carbon Black,VMware Carbon Black Nedir,Endpoint Protection,VMware Carbon Black Cloud Nedir?, Carbon black nedir?