Bir güvenlik duvarının en yoğun kullanılan kısmı Policy ekranıdır. Bu makalemde sizlere Sophos Firewall Politika ekranındaki bileşenleri tanıtarak, Kullanıcı Tabanlı Politika yazımını göstereceğim.

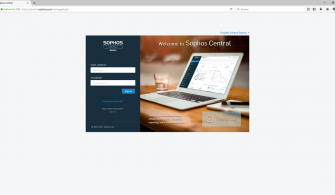

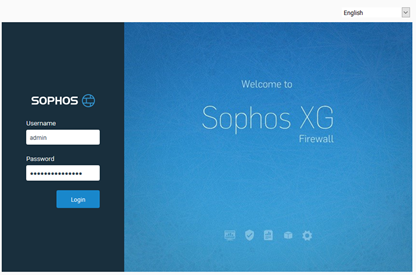

https://sophos-firewall-ip-adresi:4444 adresinden Web Admin Ekranına erişilir.

Resim-1

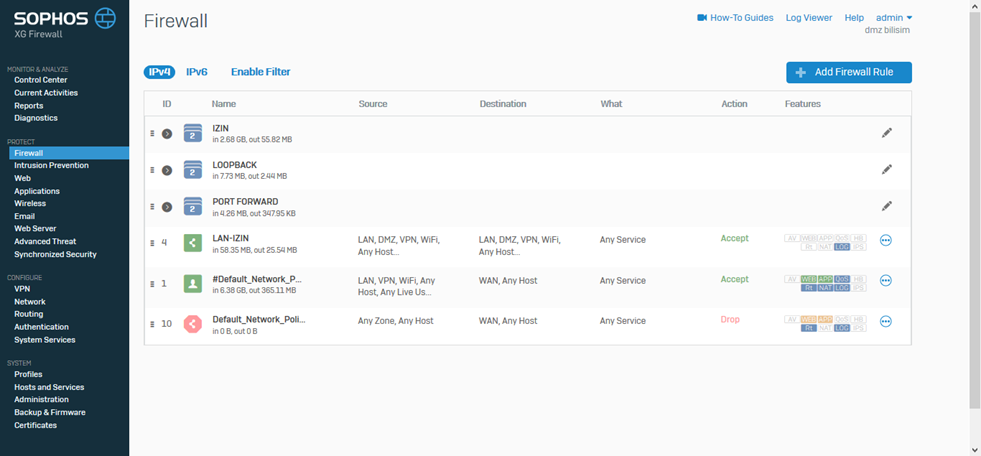

Protect > Firewall Ekranından Mevcut bütün firewall kurallarınıza, port yönlendirmelerinize, reverse Proxy kurallarınıza erişebilirsiniz.

Resim-2

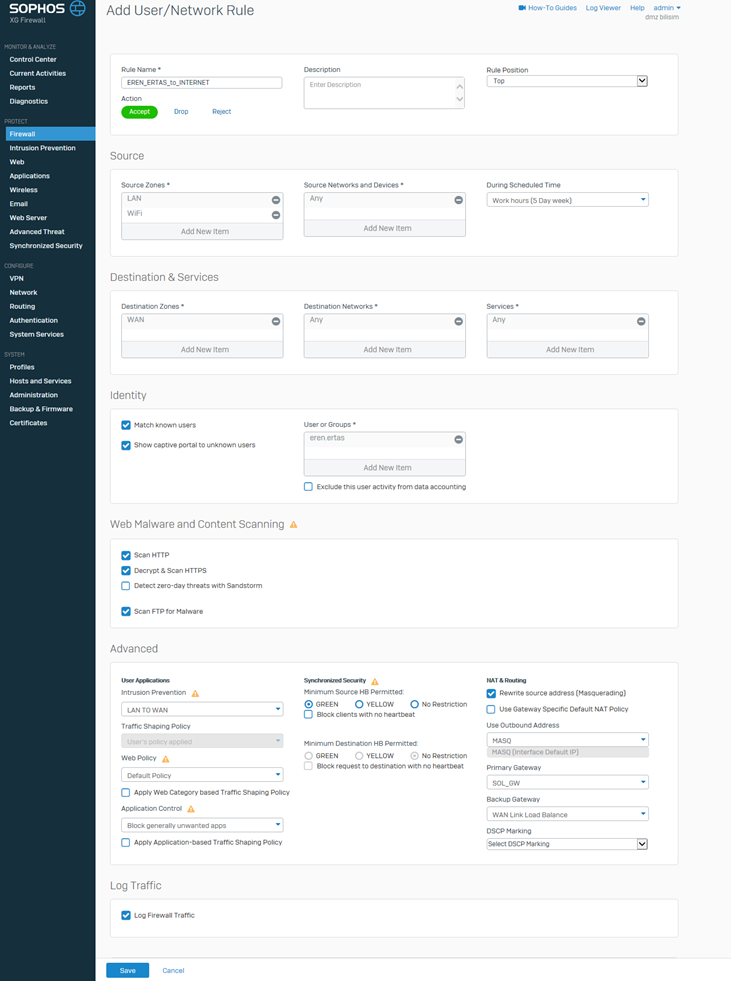

Add Firewall Rule > User/Network Rule Sekmesinden Kullanıcı tabanlı veya Host Tabanlı kurallarınızı oluşturabilir, İzin vermek veya yasaklamak için özel kurallar uygulayabilirsiniz.

Rule Name : Firewall Kuralına vermek istediğiniz ismi,

Description : Tanımlayıcı Metni,

Rule Pozition : Kuralın Konumunu,

Source Zone : Kuralın Kaynak Network Zoneları seçilmek istenirse,

Source Networks/Devices : Kuralda Belirtilen Kaynak Zone da, belirli networkler veya cihazlar seçilmek istenirse,

During Scheduled Time : Kuralın Belirtilen zaman aralığında çalışması istenirse,

Destination Zone : Kuralın Hedef Network Zoneları seçilmek isteirse,

Destination Networks/Devices : Kuralda Belirtilen Hedef Zone da, belirli networkler veya ip adresleri seçilmek istenirse,

Services : Kuralda Belirtilen kaynak veya hedef servisleri seçilmek istenirse,

Match Known Users : Kural desteklenen herhangi bir yöntem ile kimliği doğrulanmış kullanıcılara uygulanmak istenirse,

Users and Groups : Daha önce kimliği doğrulanmış kullanıcılar arasından seçim yapılmak istenirse,

Show Captive Portal to Unknown Users : Kimliği doğrulanmamış kullanıcıların web portal üzerinden kimlik doğrulamaları için.

Exclude this user from data accounting : Kuralda belirtilen kullanıcının veri kısıtlarından hariç tutulması için

Scan Http : Kural üzerinden geçen trafikteki http paketlerinin izlenmesi için,

Decrypt and Scan Https : Kural üzerinden geçen trafikteki https paketlerinin decrypt edilerek izlenmesi için,

Detect Zero Day Threats with Sandstorm : Kural üzerinden geçen paketlerin Sandstorm modülü ile taranması için,

Scan FTP for Malvare : Kural üzerinden geçen trafikteki ftp paketlerinin malware attack lara karşı taranması için,

Intrusion Prevention : IPS modülü üzerinden özel politikalar ile saldırı önleme sistemlerini aktifleştirmek için,

Traffic Shaping Policy : Kural üzerinden geçen trafiğin Download ve Upload hızını sınırlamak için,

Web Policy : Kural üzerinden geçen web trafiğinin izlenerek seçilen politikanın uygulanması için,

Application Control : Kural üzerinden geçen uygulama trafiğinin izlenerek seçilen politikanın uygulanması için,

Synchronized Security : Sophos Central Endpoint tarafından sağlıklı, şüpheli veya sorunlu olarak bildirilmiş bilgisayarların izlenmesi ve kural davranışının değiştirilmesi için.

NAT : Kural üzerinden geçen trafiğin kaynak ip bilgisinin değiştirilmesi için,

Primary Gateway : WAN zonuna giden trafiğin öncelikli olarak hangi çıkışı kullanacağının belirlenmesi için,

Backup Gateway : WAN zonuna giden trafiğin ikincil olarak hangi çıkışı kullanacağının belirlenmesi için,

DSCP Marking : Video ve Ses servislerinin kural üzerinden hangi hızlarda ve önceliklerde geçmesi gerektiğinin belirlenmesi için,

Log Firewall Traffic : Kural uygulamalarının log kaydı olarak tutulması veya tutulmamasının belirlenmesi için.

Belirtilmektedir.

Aşağıdaki ekran görüntüsünde Active Directory ile kimliğini doğrulamış Eren ERTAŞ kullanıcısının Sophos Endpoint Durumu Sağlıklı ise, mesai saatleri içerisinde internete çıkışı için örnek bir kural görmektesiniz. Endpoint durumu sağlıksız ise internete çıkışına izin verilmeyecektir.

Resim-3

Sophos makale serisinin sonraki bölümünde görüşmek üzere.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Sophos, Cyberoam, XG, Sophos XG, Sophos Firewall, Policy, Politika, Kural, User, Kullanıcı, Izin,