İstihbarat kelimesi istihbar etmek, haber almak anlamından gelir. Genel manada işe yarar nitelikli bilgi anlamını taşır. Günümüzde ise en çok devletin güvenliği ve devletin devamlılığını sağlamak maksadıyla toplanan bilgi anlamını taşır. İstihbarat kelimesi Arapça kökenlidir, İngilizcede ise “intelligence” ve akıl, zeka, haber bilgi ve istihbarat anlamına gelir. İngilizcede vurgu, haberin toplanmasında değil, toplananların birleştirilmesinde, işlenmesinde, değerlendirilmesindedir. İngilizce kısmına girmemin sebebi daha iyi karşılaması daha açıklayıcı olmasıdır.

(İstahbarat Kavramı Bölüm-1 2014, Ömer Taşkın) https://taskinomer.wordpress.com/2014/12/17/istihbarat-kavrami/

İstihbaratın temelde 2 ana kuralı vardır birincisi asla gereğinden fazla bilgi verme ikinci kural ise ne kadar bilgi var ise topla. Toplanan bilgiler bir araya getirilmeye çalışılır getirildiğinde anlamlı hale gelir. Bu da istihbaratın sanat kısmı.

Yüz yıllardır insan oğlu şifreleme, saklama ve benzeri konular için çok çalıştı sanal dünyaya geçiş ile birlikte bu iş farklı bir boyut kazandı. Bilgiyi saklayan, yöneten, onun güvenliğini sağlayan onu yedekleyen derken çok geniş bir alanı yayıldı.

Nihayetinde günün sonunda konumuz Privileged Access Management’a geldi.

Privileged Access Management Nedir?

BT sistemlerinde “Privileged” yani Türkçe manası ile ayrıcalık tanınmış hesaplardır. Peki ayrıcalıktan kasıt nedir? Sistemlerin kontrolü, yönetimi, izleme faydalı ya da kritik derecede zarar verme haklarına sahip yüksek haklara sahip ve saklanan hassas verilerin erişimine sahip hesaplardır. Sahip oldukları yetkiler ile doğru orantıda risk taşımaktadırlar aynı zamanda.

Literatürde bu hesaplar aşağıda olduğu gibi ikiye ayrılmaktadır.

| Human Privileged Access | Non- Human Privileged Access |

| Domain Admin | Application Accounts |

| Local Admin | Service Accounts |

| Server Admin | API Keys/ Access Tokens |

| SSH Keys | Other Hard-Coded Application Secrets |

| Network Admin | Certificates |

| Database Admin | |

| Application Admin | |

| Cloud Admin Console | |

| DevOps Admin Console | |

| SaaS Admin Console | |

| Emergency Account | |

| Privileged Bussiness User |

Hikayeye devam edelim. İnsan demek beşer demek beşer demek şaşar demek. İnsan varsa hata vardır Privileged Access Management yani kısaca PAM’ın görevi nedir ve nasıl çalışır?

Hadi hesapları şimdi tekrar ikiye ayıralım. Bilgisayar açarken kullandığımız kişisel hesaplar ve yukarda tabloda yer alan hesaplar. Tabloda yer alan hesaplar çeşitli sistemlerde kullanıyor ve her sistemin kendine ve versiyonuna has bir takım zafiyetlere sahip. Haliyle şifresi ele geçen her hesap sahip olduğu haklar doğrultusunda risklere sahip. Peki ne yapmalıyız?

Kişisel kullanıcı hesabı dışındaki tüm yetkili hesaplar PAM üzerinden yönetilmeli(Mümkün olduğunca). Örnek senaryolar ile bunları anlatacak olursak. Bir Windows sistem admin’i kurum içerisinde 2 adete hesaba sahip bir tanesi kişisel kullanıcı hesabı diğeri sistemleri yönettiği domain admin ya da ona yakın haklara sahip bir admin user. Bu yetkili admin user PAM’a eklenip kullanması için ilgili kişiye atanır. Ve kullanacak kişi şifreyi görmeden bağlanmak istediği yerin ip adresi ya da hostname’ini girerek PAM’ın genarate ettiği tek kullanımlık RDP dosyası ile sisteme giriş sağlar ve ilk andan itibaren kişinin oturumu bir video olarak kayıt altına alınır. Böylelikle kişi izlendiğini bilir ve yaptığı tüm hareketler saklanır.

Admin kişi hesabın şifresini bir işlem için kullanması gerekebilir. Bir kurulum ya da farklı bir işlem için bu tip durumlar için şifreyi göster opsiyonu da elbette mevcut. Buradaki senaryolar ise ilgili hesabın şifresinin 30 dakika, 1 saat, her gün ya da haftada 1 kere gibi sizin belirleyeceğiniz periyodlar ile düzenli olarak değiştirilmesidir. Banka gibi kritik ortamlarda bu süre 1 saat civarında.

Kullanıcının kullanmış olduğu kişisel iş bilgisayarının bulunduğu ağ, sunucu ağından tamamen ayrı olmalıdır ve Firewall tarafından erişim mutlaka kesilmelidir. Admin hesabı şifresinin gösterme işleminde sonraki 1 saatlik zaman diliminde kişi doğrudan PSM olmadan RDP yaparak kayıt dışı erişim sağlayabilir. (PSM, Privileged Session Manager, genel bir tabir olmak ile birlikte vendor bu ismi modül ya da özellikle de kullanıyor. Sunucu ya da uygulamalara erişirken arada video kaydı alan arada köprü görevi gören sunuculardır. İleri seviye ortamlarda PSM’ler Linux, Windows, Oracle gibi sistemlerin networkleri ayrılır ayrılan networkler için ayrı ayrı assign edilir. Böylelikle aynı PSM üzerinden farklı networklere erişim kısıtlanır.)

PAM bildiğiniz üzere sadece RDP bağlantılarından ibaret değil. Yapıda kullanılan tüm uygulamalar entegre edilebilir örnek verecek olursak SSH, WinScp, SQL Management Studio, PL/Sql, Sosyal medya hesapları, farklı ara yüzlere sahip 3rd uygulamalar.

Yazının bu kısmından itibaren örnek verirken PAM yazılımı olarak Cyberark üzerinden gideceğim. Cyberark hakkında daha fazla fikir edinmek ve mukayese etmek isterseniz Gartner’ı ziyaret edebilirsiniz.

Resim-1

Kullanmaya başlamadan önce kullanacağınız uygulamaları ve gerekli Server rollerini PSM’e kurmanız gerek. Temel Kurulum işlemleri bittiyse çalışma mantığına geçelim.

Örnek olarak bir Linux makineye SSH ile bağlanacağız. Bağlantı sağlamadan evvel Linux hesabını eklememiz gerekiyor. Hesabı eklememiz için ilgili platformu, hesabın tutulacağı bir safe oluşturmamız gerekiyor. Bunları tamamladıktan sonra Linux hesabını ekleyip kişiye kullanma yetkisi verdikten sonra kişi connect işlemini başlattığında bir tane tek kullanımlık RDP dosyası genarate edecek ve bilgisayarınıza bu dosyayı indirip açıp RDP’yi başlatacaksınız, Cyberark burada size terminal sunucu üzerinde kurulu Putty üzerinden o uygulamayı sizin bilgisayarınızda Putty yüklü olmasa bile onu sizin bilgisayarınız da varmış gibi “launch” edecek ve bağlantıyı sağlayacak. Aynı örnekler WinScp, Sql Man. Studio vb. uygulamalar için geçerli.

Burada anlaşılması için Platform ve Safe nedir açıklamam gerek. Doğal olarak siz örneğin bir Linux hesabı ise bunu SSH’da açacağını bilemez. Platfrom burada uygulamayı terminal üzerinde hangi path’den launch edeceğini, hangi alan user name hangi alana password ve port gireceğini bilemez bunların bilgisini arka planda tutar ve siz sadece seçerseniz. Bu yüzden sıkça kullanılan bir çok uygulamanın entegrasyonunun Aradığınız farklı bir şey varsa Marketplace üzerinden bulabilirsiniz. (Not: Kendi plugininizi oluşturup ekleyebilirsiniz. Bunun iç kaynaklar ve PGU uygulamasından faydalanabilirsinizi.)

Peki bilinen bir örnek ile ilerleyelim PL/SQL kullanan kullanıcılarınız var. Kullanıcıların şifrelerini bilmeden bağlanmalarını PAM üzerinden bağlanmalarını istiyorsunuz ama PL/SQL için ilgili platform PAM üzerinde mevcut değil. Bu tip durumlarda yapılması gerken bir AutoIT Scripti hazırlamak. AutoIT ile user name, password gibi textboxların id’lerini alabilir yine komutlarla launch ettiğimiz programdaki kutucukları kişinin user name ve password ile doldurabiliriz ve bu şekilde kişi PAM üzerinden seçtiği DB’ye bağlantıyı kullanıcı adı ve şifre girmeden erişebilir. (Bu tip scriptlerin örneklerini Cyberark Marketplace’den temin edebilrsiniz.)

Buraya kadar olan Faydalar;

-Kurumsal yapılarda networkler ayrıdır ve firewall tarafından erişimler kontrollü bir şekilde kısıtlanmıştır. Böyle bir senaryoda kişiler Cyberark’a, Cyberark PSM ise hedefe ulaşacaktır. Kullanıcıda ip değişikliği gibi durumlarda firewall’da tekrar bir yetkilendirme yapmaya gerek kalmayacak(ki genelde eski haklar alınmaz unutulur) bir diğer avantaj ise kullanıcıdan Cyberark’a, Cyberark’dan Target’a olmak üzere 2 adet basit kural ile firewall tarafında da temiz bir kural yapısı için katkı sağlıyor.

-Bir diğer konu ise şifremi unuttum yanlış girdim kilitlendi derdi ortadan kalkıyor (kişinin bilgisayarda oturum açtığı kullanıcı hariç…) şifre CPM tarafından otomatik olarak belli periyodlarda değişecek ve PAM’ın yanlış şifre girme gibi bir olayı olmadığı için haliyle böyle bir problem olmayacak expire olma gibi bir durumda olmayacak.

-Kullanıcı bilgisayarı formatlanma, evde unutma gibi durumlarda kişinin kullandığı programları kurmak gerekir en iyi ihtimalle evde bilgisayarını unutan ya da temiz kurulumda ekstra 2 saate denk geliyor bu kurulumlar. PAM tarafında ise bu uygulamalar PSM üzerinde daima hazır olduğu için bu tip kurulumlarda ortadan kalkacak. Haliyle kullanıcı bilgisayarında kurulumlar yüzünden oluşan yavaşlık gibi şeylerde bir nevi yok olacak.

– Kullanıcı şifreyi masaüstünde text dosyasında vb yöntemlerle saklayamayacak olası çalınma ve diğer yöntemler ile ele geçme gibi bir konu olmayacak.

-Son olarak olası bir güvenlik zafiyetinde bulundurduğu zafiyeti kullanarak RDP yapmayı başaran hacker kişi sam dosyasını ele geçirip mimikatz(ya da benzer işi yapan x bir programla) ile açtığında domain admin hesaplarının şifresi ele geçirmesi muhtemel. Bildiğiniz gibi sam dosyası login olunan son şifreyi hatırlar ve domain adminler Active Directory ellerinin altığında olduğu için ve çokça şifreyle uğraştığı için expire olan şifreleri genellikle aynı şifre ile resetlerler. Hal böyle olunca ele geçen bir sam file ile bir çok makineye sıçrayabilir (literatürde buna yatay ilerleme deniyor) ki zaten sunucular aynı ip aralığında olduğunda arada firewall gibi bir engel olmayacağı için bayram sabahı E-5 gibi yolu açık olacak. Halbuki

OTP(one time password) kullanılsa ve her bağlantıda şifre değiştiği için şifre ele geçse bile yatay ilerleme mümkün olabilir mi?

PAM’i tam anlamıyla uyguladığınızda bir çok regülasyon ve güvenlik önlemlerinde bir çok maddeyi tamamlamış, kapatmış oluyorsunuz. (Yazının devamında buna değineceğim)

Safe nedir?

Diğer anlamıyla kasacıklar. Bir hesabı ekleyip kullanmamız için temel erişim bilgileri dışında bir platforma ihiyacımız var demiştik buna ek olarak Safe’e de ihtiyacımız var. Cyberark’da işler şöyle işler Cyberark kullanan kişinin bir yetkili hesabı olur ve kendi adına bir safe/kasa oluşturulur ve bu hesap bu kasaya eklenir. Kasaya da kişiye kullanım yetkisi verilir. Bir diğer bir sunucuya bağlanırken sadece bir tane ortak hesapla bağlanıyoruz diyelim. Bunu yönetmek ve kontrol altında tutmak fileserver klasör ve yetkilendirme mantığına yakın bir mantık ile bir safe oluşturup ortak user ve userları ekleyip ilgili kişileri kullanması için yetkilendirebilirsiniz.

Platform ve Connection Components nedir?

Cyberark üzerinden sağlıklı bir bağlantı yapmak için bazı şeylere ihtiyacımız var dedik yetkili bir hesap, hesabın eklenmiş olduğu kasacığa üyeliğiniz ve diğer temel önemli bileşenlerden biri olan platform.

Peki platform nedir, eğer bir ssh bağlantısı yapacaksanız hesabı ekleme aşamasında platform seçmeniz gerek. Çeşitli platformlar göreceksiniz popüler bir çok bağlantı hazır gelmekte. SSH, RDP, MySql Server, SAP, SAP Hana, Sybase ASE vs. bunların dışında da custom olarak yeni platformlar oluşturabilirsiniz.

Platformlar arka planda belirtilen Connection Component’lerden bilgiyi alır. Connection component RDP’den örnek verecek olursa, Hangi exe’yi kullansın (diğer uygulamalarda exe’nin pathini de içerir), hangi portu kullansın(güvenlik maksadıyla 3389 dışında bir port kullanıyorsanız belirtebilirsiniz, hem 3389 hem de farklı bir port kullanıyorsanız yeni bir connection component oluşturup orada belirtebilirsiniz ve bunu farklı bir platform içinde kullanabilirsiniz.), tam ekran olsun mu, local diskleri map etsin mi, local bilgisayardan kopyala yapıştır yapılsın mı gibi gibi bilgileri içerir. Sizde connection component içerisine ilgili component’in id’sini ekleyerek bunu kullan diyebilirsiniz.

Basit bir örnek ile bunu size anlatayım.

Bir Linux user olsun user: admin şifre: 123456 PAM haricinde bu hesap ile SSH, WinScp ve web arayüzü cockpit ile bağlanabiliyorsunuz diyelim ve PAM’a geçiş yapacaksınız.

Bir hesap eklediniz ve ssh platformunu seçtiniz. Ssh platformu arka planda putty’i launch edip size bir ssh bağlantısını oluşturacak özelliklere sahip. Buraya kadar süper.

Diyelim ki Winscp ve cockpit bağlantısı da gerekiyor hadi onları da ekledik ve çalışıyor.

Güvenlik gereği dedik ki haftada 1 kere şifre otomatik olarak değişsin. 1 hafta sonra SSH bağlantısı yapmaya devam eder diğer bağlantılarda problem yaşarsınız hesap eklerken user name’in yanı sıra password’de girersiniz şifre değişir ama sadece SSH hesabında. Diğer hesapları güncelleme mekanizmasına sahip değil zaten aralarında bu şekilde bakarsak ilişkide yok. Peki burada ne yapmalıyız?

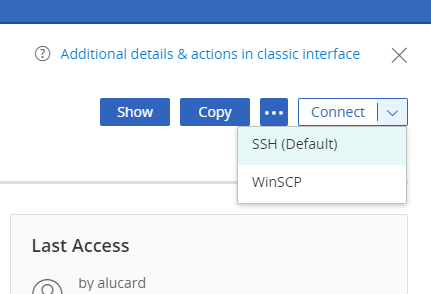

Bir Platform birden fazla connection component içerebilir ve şifre değişirse de problem olmaz.

Aşağıdaki resimde gördüğünüz üzere connect dediğimiz de iki adet seçenek var SSH’ı seçtiğimde Putty üzerinden WinScp seçtiğimde ise WinScp üzerinden açacak aynı user name ve password ile. Aynı şeyi Windows üzerinden bir örnek verecek olursak RDP ve MSSQL bağlantısı buna örnek olabilir.

Resim-2

Hesap Eklerken

Hesap eklerken bazı ihtiyaçlardan bahsettik. Her hesabı eklerken sahip oldukları ortak özelliklere göre aynı tip bağlantı metodu kullansa bile her seferinde yeni bir platform oluşturmak yönetim açısından sizlere kolaylık sağlayacaktır.

Bazı hesaplar vardır ki şifresi sürekli değişmeli bazılar var ki değişirse operasyon durur ortam yangın yerine döner. İşte bu tip durumlarda ayırmamız gerek. Ne kadar sürede bir şifre değişmesi gerektiği, bağlantı onayı gerekiyor mu? Ve diğer bir çok policy bazlı ayarları platform bazında yapıyorsunuz daha doğrusu bu ayarları platforma uyguluyorsunuz.

Yani hangi exe hangi şekilde bağlancağı bilgisi conection comp.’de, hangi policyler uygulanacak hesabı eklerken seçtiğimiz platform management hesapların tutulduğu kısım ise safe(kasalar kasacıklar).

Bir hesabı birden fazla kişi kullanabilir mi?

Bazı sistemlerde admin ya root hakları açılan bir user’a devredilemez bizi onları kullanmaya mecbur edebilir ya da farklı bir senaryo, insanlar bir servis hesabını ya da o makinedeki admin hesabı ile login olmak zorunda kalabilir. Bu tip durumlarda ortak hesapları aynı safe içinde toplayıp ortak kullanacak kişilere kullanım hakkı verebiliriz. Peki bir hata ya da olayı kimin yaptığını nereden bileceğiz?

Yine Cyberark üzerinden örnek verecek olursak kullanılan ortak user’ın kim tarafında saat tarih olmak üzere geriye dönük bilgisi ve tabi ki de oturumun video kaydı tutuluyor.

Yazılım(HardCoded) ve Servis Kullanıcıları (Windows Service Account)

Çeşitli durumlarda yazılan kodlarda credential kullanılıyor ve aynı şekilde Windows Sunucularda bazı servislerin çalışması için yetkili bir kullanıcı girmemiz çalıştırmamız gerekiyor. Yazılan kodda düzenli olarak girilen kullanıcının şifresini değiştirmek mümkün değil ve bu güvenli bir yöntem değil. Cyberark AIM (Application Identity Manager) adı altında bir çözüm sağlıyor. Çeşitli yöntemler ile credential eklenen kısımda token mantığı ile kasadan şifre çağırabiliyor. Aynı yöntem Service Accountları içinde geçerli.

Regülasyonlar ve Uyumluluk

- Şirketlerin %64’ü erişim kontrol politikalarına PAM’ı dahil edemiyor.

- %73’ü uygulamaları canlı ortama taşımadan önce testi denetleyemiyor ve kaldıramıyor ve ya varsayılan hesapları değiştiremiyor.

- %70’i ayrıcalıklı hesapları tam olarak bulamıyor ve %40’ı ayrıcalıklı hesapları tanımlamak için hiçbir şey yapmıyor.

- %70’i üçüncü taraf erişimleri(danışman ya da dış kaynak çalışanlar) hesaplara erişimini sınırlayamıyor %80’inden fazlası ise kısa bir süre verilen erişim hakkını geri almıyor.

Yine bunlara ek olarak bir çok kuruluş kullanıcıların hareketlerini kayıt altına almıyor, loglamıyor ve black key kullanmıyor.

Yine bir çok kuruluş PAM’a geçiş yapmamış ve yapanlarda yeteri kadar önem vermiyor sadece bu iş için atamış pozisyonlar yok. (Çalışan sayısına ve iş yoğunluğuna göre değişebilir.)

Peki ne oluyor?

GPDR, PCI-DSS, HIPAA, NIS ve ISO 27001 gibi regülasyonları duymuşsunuzdur. Uyulmadığı takdirde ve olası bir “Data Breach” vakasında çok ciddi cezalar verilebiliyor yakın zamanda dünya çapında çok ciddi cezalar alan büyük kuruluşlar oldu. Günün sonunda bakarsak ceza ödemek yerine PAM ve diğer konulara yatırım yapıp sadece bu işe atanmış yetkili ve yetkin personel bulundursalar işler çok daha kolay olacak. Dilim döndüğünce size bu yazıda PAM nedir ve genel manada nasıl kullanılır faydaları neler bahsettim umarım sizin için faydalı olmuştur. Devam yazısında görüşmek üzere.

Bu konuyla ilgili sorularınızı linkini kullanarak ulaşacağınız forum sayfamızda sorabilirsiniz.

Referanslar

www.mshowto.org

TAGS: Cyberark, PAM, PAM Nedir? Privileged Access Management