Anomaly Detection yani anomali tespiti verideki beklenmedik durumların tespit edilmesidir. Günümüzde network anamoly detection kavramını çok sık duymakta hatta IPS/IDS sistemlerde machine learning modüllerinin mimarilerinde dahi görmekteyiz. Konuya genelden özele indirgeme yaparak değinmek gerekirse network yapılarının gelişimi ile birlikte her dönem bir konunun trend olduğunu söyleyebiliriz. Bir dönem güvenlik duvarı yazılımları ve cihazları ön plana çıkmış, yaygınlaşmış ve ticari ürünler geliştirilmiştir. Takip eden dönemlerde bu cihazlarda oluşan trafiğin çok daha rahat parse edilmesi için Analyzer cihazları ve yazılımları üretilmiş ve yine takiben yalnızca web trafiğinde güvenlik duvarı görevini üstlenen Web Application Firewall cihazları ve yazılımları geliştirilmiştir.

Tüm bu ürünlerin ortak özelliği meydana gelen trafiği belirli kurallar çerçevesinde yönetmek ve kullanıcıya anlamlı verilerden oluşan raporlar sunmaktır. Ancak bir siber olay esnasında veya network üzerinde meydana gelen bir kaçakta sorunun nereden kaynaklandığını tespit etmek halen sistemin yöneten kimselerin fiziksel olarak gözlem yaparak veya analiz raporlarını iyi inceleyerek elde edebilecekleri süreçler haline gelmiştir.

Günümüzde ağ ve sistem yöneticilerinin uğraştıkları bir takım olumsuz etkiler vardır. Bunlar arasında kötü amaçlı yazılımlar, DDoS saldırıları, güvenliği tehlike altına alan yazılımlar, yetki yükseltme ve port zehirleme çalışmaları gibi pek çok zararlı faaliyet yer almaktadır. Bu zararlı faaliyetlere klasik antivirüs yazılımları ile karşılık vermek veya mevcut güvenlik kriterlerine güvenmek yeterli olmamaktadır. Klasik güvenlik ürünleri veya uç nokta koruma faaliyetlerini atlamak ve sızmak artık çok daha kolay olduğundan sistemlerin klasik yöntemlerle çözülmemesi, karmaşıklaştırılması gerekmektedir. Korunma yöntemlerinin çoğalması, sektörde çok fazla güvenlik yazılımı ve ürünün olması elbette iyi bir oluşum ancak korunma yolları geliştiği kadar bu yolları zehirleyecek, arka planda yetki yükseltecek kısacası bir şekilde içeriye sızacak yöntemlerde gelişmektedir. Gelebilecek zararlı bir faaliyetin fark edilmesi, zamanında müdahale edilmesi yaşanılacak güvenlik tehdidine karşı zararı en aza indirecektir. Bu tür bir olayla karşılaşma durumuna karşın literatür artık ağ anomalilerinin incelenmesi ve istenmeyen davranışların proaktif bir şekilde tespit edilerek ortamdan uzaklaştırılmasını önermektedir.

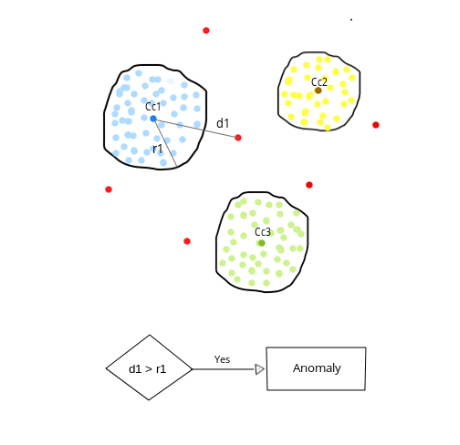

Ağ anomali tespiti yapay zeka temelli davranışsal bir yazılım tarafından sağlanır. Ağ trafikleri uzun süreli olarak gözlemlenir ve anomalilerin ortaya çıkabilmesi için şüpheli trafiklerin iletişimi analiz edilir. Makine öğrenmesi modüllerinin günümüz Firewall, WAF gibi cihazlarda artık karşımıza gelmesinin en büyük sebeplerinden bir tanesi de anomali tespiti için kullanılan yapay zeka uygulamalarının gelişimidir. Network üzerindeki tüm davranışları öğrenen yapay zeka, sistem haritasını kendince çıkarır ve sistemin işleyişine uygun olmayan en ufak bir anomalik davranışta, güvenlik duvarını, IPS / IDS veya antivirüs yazılımlarını atlayan ağ anomalilerinin risklerini otomatik olarak fark eder, hesaplar ve bunu sistem yöneticisine bildirir.

Özetle Network Anomaly Detection olağan dışı, anormal, anomalik durumlara veya eğilimlere karşın ağın sürekli izlenmesi faaliyetidir.

Network izleme sistemlerinde genellikle kullanılan yöntem imzaların kontrol edilmesidir. Ağ üzerinde oluşan trafikteki paketler incelenir ve imzaları izlenir. Bu imzalar önceden kara listede veri tabanında bulunan bilinen tehdit imzaları ile karşılaştırılır ve eşleşme olması durumunda tehdit olarak algılanarak bildirim yapar. Anomali tespit sistemlerinde ise imza kontrolü yapan sistemlerin yapamadığı iki vektör devreye girer. Bunlardan ilki, sıfır gün saldırıları ikincisi ise bot ağlarının tespit edilebilmesidir. Bu tür tehdit veya eğilim tespit edildiğinde ağ anomali sistemleri alarm üretir. Ağ anomali tespit sistemleri ağ trafiğindeki anomalileri tespit ederken LOG (iz kayıtları), paket inceleme sistemleri ve akışlardan yararlanır. Ayrıca anomali tespitindeki bilinen tehditler;

- Yük/Denge Anomali tespitleri

- MAC sahtekarlığı tespitleri

- IP sahtekarlığı tespitleri

- TCP/UDP Fanout

- IP Fanout

- Virüs tespiti

- Bant genişliği anomali tespiti

- Bağlantı hızı

- Yinelenen MAC ve IP şeklindedir.

Network anomali tespit sistemlerinde IBM QRadar, Cisco Stealthwatch, Flowmon Network, McAfee, Symantec, Vectra gibi ticari ürünler yer almaktadır.

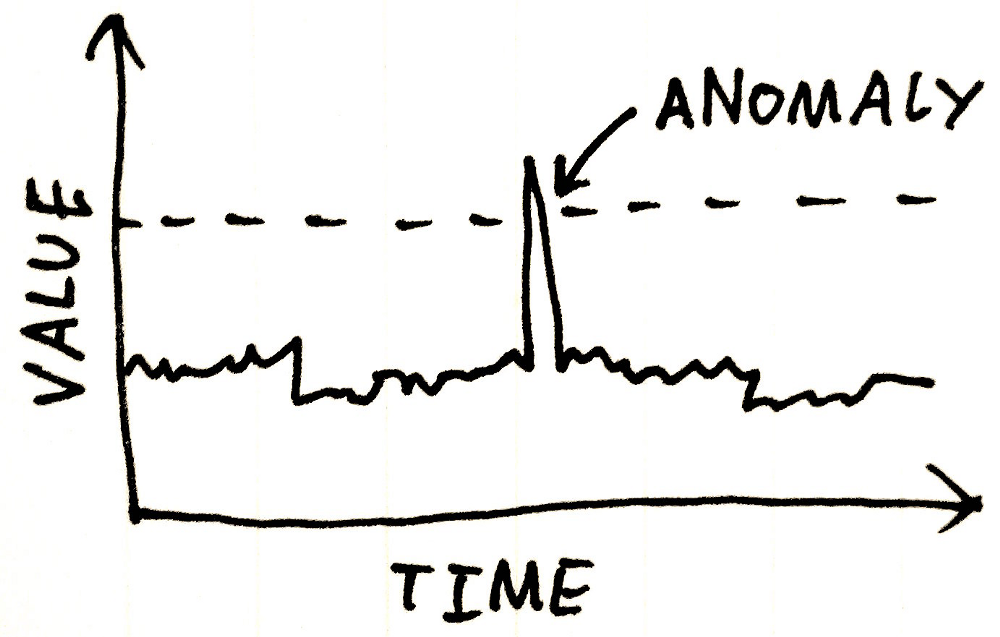

Resim-1

Anomaliler davranışları bakımından incelendiklerinde çeşitlere ayrılırlar. Anomali belirli bir öz niteliğe bağlı ise yani bireysel bir davranış gösteriyor ve veri seti diğer verilerden ayrı ise Point Anomaly denilmektedir.

İncelenen veri anomaliye işaret ederken bazen normal bir görünüm sergileyecek davranışlarda bulunuyorsa özel içerikli anomali olarak adlanrılan Contextual Anomaly olarak bilinmektedir.

İncelenen veri setindeki ilişkili tüm verilerin anomali davranışı göstermesi durumuna Collective Anomaly denilmektedir. Bu anomali türünde veriler bireysel olarak anormal davranış sergilemiyor olabilirler ancak bir araya geldiklerinde herhangi bir iş akışındaki anormallikten dolayı tüm sistem anormal davranışlar gösterebilir. DDoS servis dışı bırakma saldırısını buna bir örnek olarak düşünebiliriz.

Anomali tespiti hakkında yorum gücümüzün de kuvvetli olabilmesi için saldırı türlerini de biliyor olmak gereklidir. DDoS olarak bilinen hizmet dışı bırakma veya servis edemez hale getirme saldırı türü normal akışı kesmeyi ve hizmet verilemez hale getirmek amaçlamaktadır. Sunuculara çok sayıda istek ile gerçekleştirilen bu saldırı için önceden erişim veya sızmaya ihtiyaç duyulmadan çeşitli zararlı yazılımlar sayesinde gerçekleştirilmektedir.

Bilgi toplamak ve sistem hakkında bilgi edinmek için yapılan keşif çalışmalarına yönelik zararlı saldırı türlerinden bir diğeri ise Prob saldırısıdır. Keşif saldırısı olarak bilinen bu zararlı faaliyette sunuculara bağlı çalışan bilgisayarların türleri ve özellikleri hakkında, yüklü yazılımlar ve versiyon bilgileri hakkında pek çok bilgi toplanabilmektedir. Bu zararlı faaliyet ile sistemlere doğrudan bir zarar verilemiyor olsa da elde edilen bilgi sayesinde çok büyük zararların verilmesi olasıdır.

Çeşitli arka kapı ve yetki yükseltme operasyonları ile hedef sisteme erişilip root kullanıcı yetkileri sağlanarak sistem kaynaklarına erişmeyi ve dosyaları şifreleme veya yok etme gibi çok büyük sonuçlar doğuracak olan saldırı yöntemine ise U2R (User To Remote) denilmektedir.

Sosyal mühendislik ve olta gibi çalışmalar ile normal kullanıcı yetkisinde çalışan bir bilgisayar üzerinden yapılabilecek saldırı türüne ise R2U (Remote To User) denilmektedir.

Anomali tespitleri ayrıca sınıflandırma yöntemlerine göre de gruplara ayrılmaktadır. Sınıflandırma tabanlı network anomali tespitlerinde aslında veri sınıflandırma algoritmaları bizi karşılamakta olup konu yine veri yapılarına ve veri işlemeye gelmektedir. MATLAB üzerinden bile analiz edebileceğimiz algoritma havuzunda hazır olarak bulunan birtakım algoritmaları network anomali analizinde görmekteyiz. Bunların detaylarına yani nasıl çalıştıklarına değinmeyeceğim ancak isimlerinin bilinmesi amacıyla sınıflandırma tabanlı network anomali tespitinde kullanılan algoritmalar Support Vector Machine, Bayesian Network, Neural Network ve Rule Based algoritmalarıdır. Bu algoritmalar ile Data Structers veya Analysis Of Algorithims For Network konularında çalışmış olabilirsiniz.

Söz konusu veri, büyük veri ve analiz edilerek bir sonuca varılması olunca istatistik bilimi de devreye girmektedir. İstatistiksel metotlarla anomalilerin tespit edilmesindeki başlıklara değindiğimizde ise Karışım Modeli, Temel Bileşen Analizi ve Sinyal İşleme konuları karşımıza gelecektir.

Bu bölümde Network Anomaly Detection yani ağ anomali tespiti konusu nedir ve uygulamada ne tür aşamalardan geçmekte olduğuna değindik. Mimari seviyede anomali tespiti için istatistiksel veya algoritmalardan faydalanılması durumuna karşın detaylarına inmeden başlıklar halinde istatistiksel metotları ve algoritma isimlerine değindik. Temel saldırı türlerine de değinerek anomali nasıl oluşabilir nerelerden gelebilir bu gibi konularda okurlarımıza düşünme fırsatı oluşturduk. Temel anlamda anomali tespiti konusu hakkında hazırlamış olduğum bu yazının devamında network orkestrasyon sistemlerini hakkında ön araştırma yapabilir, yönetmekte olduğunuz sistemler için anomali tespiti ve orkestrasyon sistemlerinin uyarlanması hakkında alt yapınızı oluşturmaya başlayabilirsiniz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: network anomaly detection