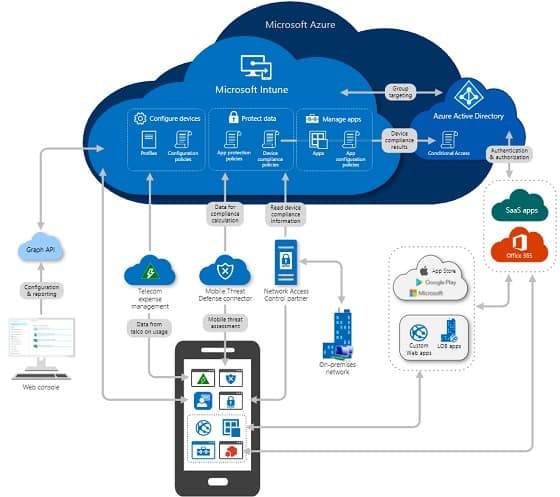

Bu yazımda sizlere Android cihazlarınızın uyumluluk ayarlarını nasıl yapılandıracağınız hakkında bilgi vereceğim. Intune, mobil cihaz yönetimi çözümünün bir parçası olarak bu ayarları kullanabilir ve bu sayede kök erişim izni verilmiş (jailbreak uygulanmış) cihazları uyumlu değil olarak işaretleyebilir, izin verilen tehdit düzeyini belirleyebilir, Google Play Protect yapısını etkinleştirebilir ve çok daha fazla ayarı kolayca yapılandırabilirsiniz. Microsoft Intune ile uyumluluk ayarlarını kullanarak kuruluşunuzun kaynaklarının korunmasına yardımcı olabilirsiniz. Konu ile ilgili bu kadar bilgi verdikten sonra artık Android cihazlarınız için compliance politikalarımızı yapılandırmaya başlayalım. (Bu yazı içerisinde kişisel Android cihazların Intune ortamında uyumluluk ayarlarını nasıl yapılandıracağınız hakkında bilgi vereceğim.)

Microsoft Endpoint Manager Admin Center ekranında, Devices bölümünde, Compliance Policies seçeneğini seçip ilerleyelim.

Resim-1

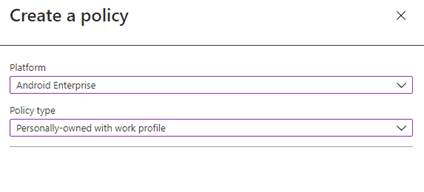

Compliance Policies ekranında ( + Create Policy) seçeneğini seçip, platform ve profile type bilgilerini girip, Create butonu ile ilgili profile yapısını oluşturabilirsiniz.

Platform: Android Enterprise

Profile Type: Personally-owned with work profile

Resim-2

Android Compliance Policy ekranında, Name bölümünde ilgili politikanın adını, Description bölümünde ise politikanız ile ilgili kısa bir tanım bilgisi girebilirsiniz. Next butonu ile ilerleyebilirsiniz.

Resim-3

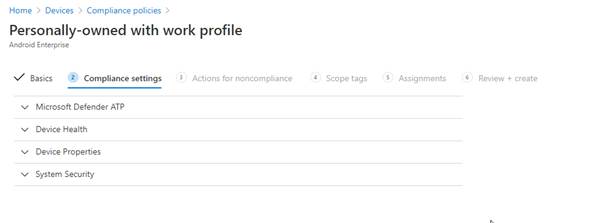

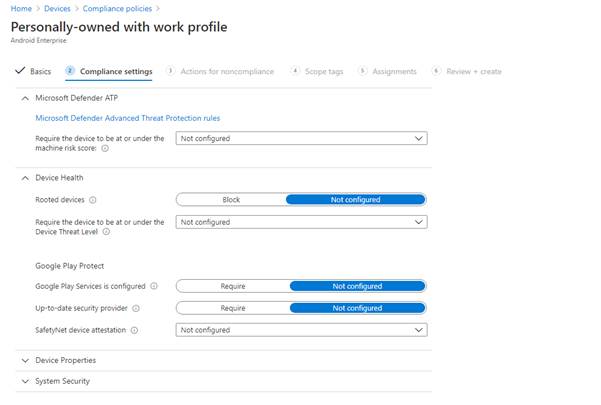

Android uyumluluk politikaları temel olarak dört kategori altında toplanmaktadır: (Microsoft Defender ATP, Device Health, Device Properties, System Security).

Resim-4

- Microsoft Defender ATP

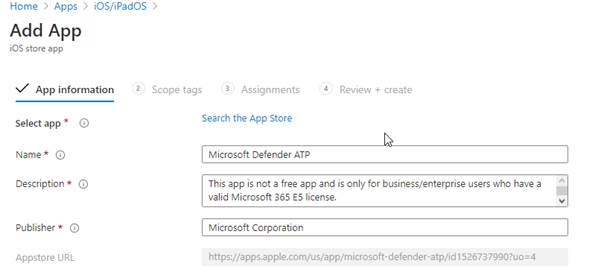

Require the device to be at or under the machine risk score: Risk değerlendirmesi sonucu oluşan uyumluluk durumunu belirleyebilirsiniz. (Android ya da IOS cihazlarınızın Microsoft Defender ile değerlendirmesi için kullanıcılarınızın E5 lisansa sahip olması gerektiğini unutmamalısınız. Microsoft Defender ATP uygulamasını kullanıcılarınıza dağıtırken ilgili uyarıyı görebilirsiniz.)

Resim-5

- Device Health

Rooted Devices: Root (jailbreak) uygulanmış cihazların uyumsuz olarak işaretleyerek ilgili cihazların kurumsal kaynaklarınıza erişimini kısıtlayabilirsiniz.

Google Play Services is configured: Google play hizmetleri güvenlik güncellemelerine izin vermektedir.

Resim-6

Update Security Provider: Güncel bir güvenlik sağlayıcısının bir cihazı bilinen güvenlik açıklıklarından koruyabilmesini sağlamaktadır.

SafetyNet Device Attestion: Uyulması gereken SafetyNet kanıt düzeyini ayarlayabilirsiniz.

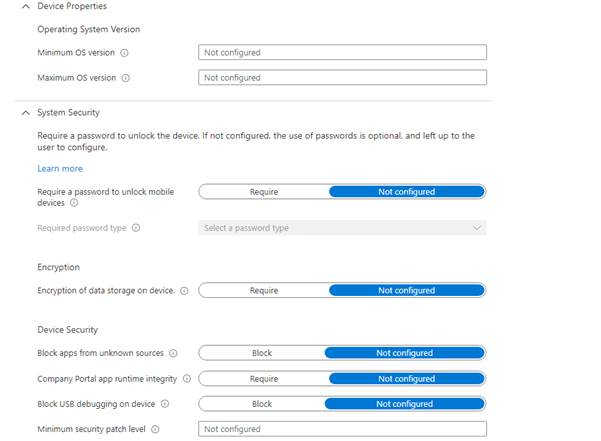

- Device Properties

Minimum OS Version: Bir cihaz minimum işletim sistemi sürümü gereksinimi karşılamadığında cihazın uyumlu olmadığı bildirilir. Nasıl yükseltileceği ile ilgili bilgiler içeren bir bağlantı gösterilir. Son kullanıcı cihazını yükseltmeyi seçebilir, bu işlemi gerçekleştirdikten sonra kullanıcılar şirket kaynaklarına erişebilir.

Maximum OS Version: Bir cihaz, belirlenen kuraldaki sürümden daha sonraki işletim sistemi kullanılırsa cihaz şirket kaynaklarına erişemez.

Resim-7

- System Security

Require a password to unlock mobile devices: Kullanıcıların cihazlarına erişmeden önce bir şifre girmeleri gerekir. Parola kullanan Android cihazları şifrelenir.

Encryption of data storage on device: Cihazdaki veri depolama birimlerinin şifrelenmesini sağlayabilirsiniz. Android kurumsal cihazlarda şifreleme zorunlu olduğundan bu ayarı yapılandırmanız gerekmez.

Block apps from unknown sources: Bilinmeyen kaynaklardan gelen uygulama kurulumlarını engellemek için bu ayarı kullanabilirsiniz. (Android 4.0’dan Android 7.x’e kadar desteklenmektedir. Android 8.0 ve sonrası sürümlerde desteklenmez.)

Company portal app runtime integrity: Company Portal uygulamasının aşağıdaki tüm gereksinimleri karşıladığını onaylamak için gerekli ayarları içerir.

- Varsayılan çalışma zamanı ortamı yüklü mü?

- Uygun şekilde imzalanmış mı?

- Hata ayıklama modunda değil mi?

- Bilinen bir kaynaktan yüklenmeli mi?

Block USB debugging on device: Cihazın USB hata ayıklama özelliğinin kullanılmasını engellemektedir. (Android 4.2 ve sonrası sürümlerde desteklenmektedir.)

Minimum security patch level: Cihazın sahip olabileceği en eski güvenlik yaması düzeyi belirlenir. (Tarih formatında YYYY-MM-DD şeklinde girilmesi gerekli. Ek olarak bu özellik Android 6.0 ve sonrası sürümlerde desteklenmektedir.)

Android cihazlarınız için ilgili politikaları oluşturduktan sonra Next butonu ile ilerleyebilirsiniz.

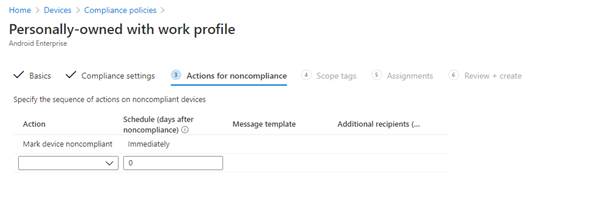

Action for non compliance bölümünde, cihaz uyumlu olmadığında Microsoft Intune hemen cihazı uyumlu değil olarak işaretlemektedir. Bu noktada iki türlü eylem gerçekleştirebilirsiniz:

Mark device noncompliant: Aygıtın belirlenen gün sonunda uyumsuz olarak işaretlendiği eylemi içermektedir. Varsayılan olarak eylemi hemen yürütmek için ayarlayabilir veya kullanıcıya uyması için yetkisiz kullanım süresi tanımlayabilirsiniz.

Send e-mail to end user: Son kullanıcıya göndermeden önce bir e-posta bildirimi özelleştirmenizi sağlar. Mesajın alıcılarını, konusunu ve metnini (şirket logosunu, iletişim bilgilerini vb.) kişiselleştirmenizi sağlar. Uyumlu olmayan cihazlar hakkındaki bilgileri e-posta içerisine eklenmesini sağlayabilirsiniz.

Resim-8

Message Template yapısını kullanarak Intune kullanıcılarınız için (Notification message templates aracılığıyla) bildirim yapısı oluşturabilirsiniz. İlgili bilgilendirme öncesinde Intune üzerinde mutlaka Notification ayarı yapılandırması gerektiğini unutmamalısınız.

Resim-9

Oluşturulan Android Compliance Policy yapısı ile beraber uyumlu olmayan cihazlar hemen uyumsuz olarak işaretlenecek ve belirlediğiniz kullanıcı gruplarına, belirlenen süre içerisinde ilgili cihazlar ile ilgili mail yoluyla bilgilendirme sağlanacak. Uyumluluk politikalarına uymayan cihazla ile ilgili alınacak aksiyonları belirledikten sonra Next butonu ile ilerleyelim.

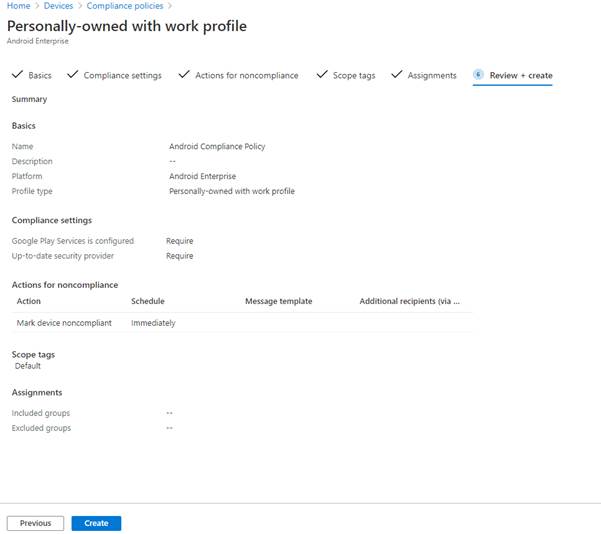

Scope Tags ekranında RBAC yapılandırması ile rol bazlı yetkilendirmeler yapabilirsiniz. İlgili Scope Tag işlemini tamamladıktan sonra Next butonu ile ilerleyelim. Assignment bölümünde ilgili politikayı hangi cihaz grubuna atamak istiyorsanız o grubu seçmelisiniz. İlgili grubu seçip, Next butonu ile ilerleyelim. Review + Create ekranında ilgili politika oluşturma işlemini tamamlayabilirsiniz.

Resim-10

Faydalı Olması Dileğiyle …

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Microsoft Intune, Mobile Device Management, Mobile Application Management, Microsoft Endpoint Manager Admin Center, Google Play Protect, Jailbreak, Root Device, Compliance Policy, Personally-owned with work profile, Microsoft Defender ATP, Device Health, Device Properties, System Security, Android Compliance Policy