Birçok kurum local admin hesaplarının şifre yönetiminde zorluklar çekmekte daha da önemlisi bu şifrelerin basitliği, değiştirilemez olması, tüm sistemlerde aynı şifrenin kullanılması gibi durumlardan güvenlik zafiyetleri verebilmektedir. Microsoft, uzun süreli değiştirilmeyen ya da asla değiştirilemez durumda bırakılan en önemli hesaplardan biri tanesi olan administrator hesabının password’lerinin merkezi olarak yönetilmesi için son yıllarda LAPS çözümünü hayatımıza dahil etti. Bu makalemizde Microsoft Entra ID (esk ismiyle Azure Active Directory) ile Windows LAPS’ın nasıl etkinleştirileceğini bugünkü makalemde sizlere aktaracağım.

Microsoft Entra ID ile Windows LAPS konfigürasyon adımlarına başlamadan önce gereksinimlerin neler olduğunu sıralamak istiyorum.

- Entra ID (Herhangi bir plana ihtiyaçımız yok free plan yeterlidir)

- Intune Plan 1 (Temel plan yeterlidir.)

- Windows 10/11 Professional, Education ve Enterprise edition sürümlerinin Nisan 2023 güncellemesi olmalıdır.

Gereksinimleri karşılıyorsanız artık Microsoft Entra ID ile Windows LAPS etkinleştirmesine başlayalım. Bunun için öncelikle yetkili hesabınızla https://portal.azure.com Entra ID’ye erişerek ya da https://admin.microsoft.com girerek admins centers altından Identity’e tıklayarak ya da https://entra.microsoft.com/ adresinden direk oturum açabilirsiniz.

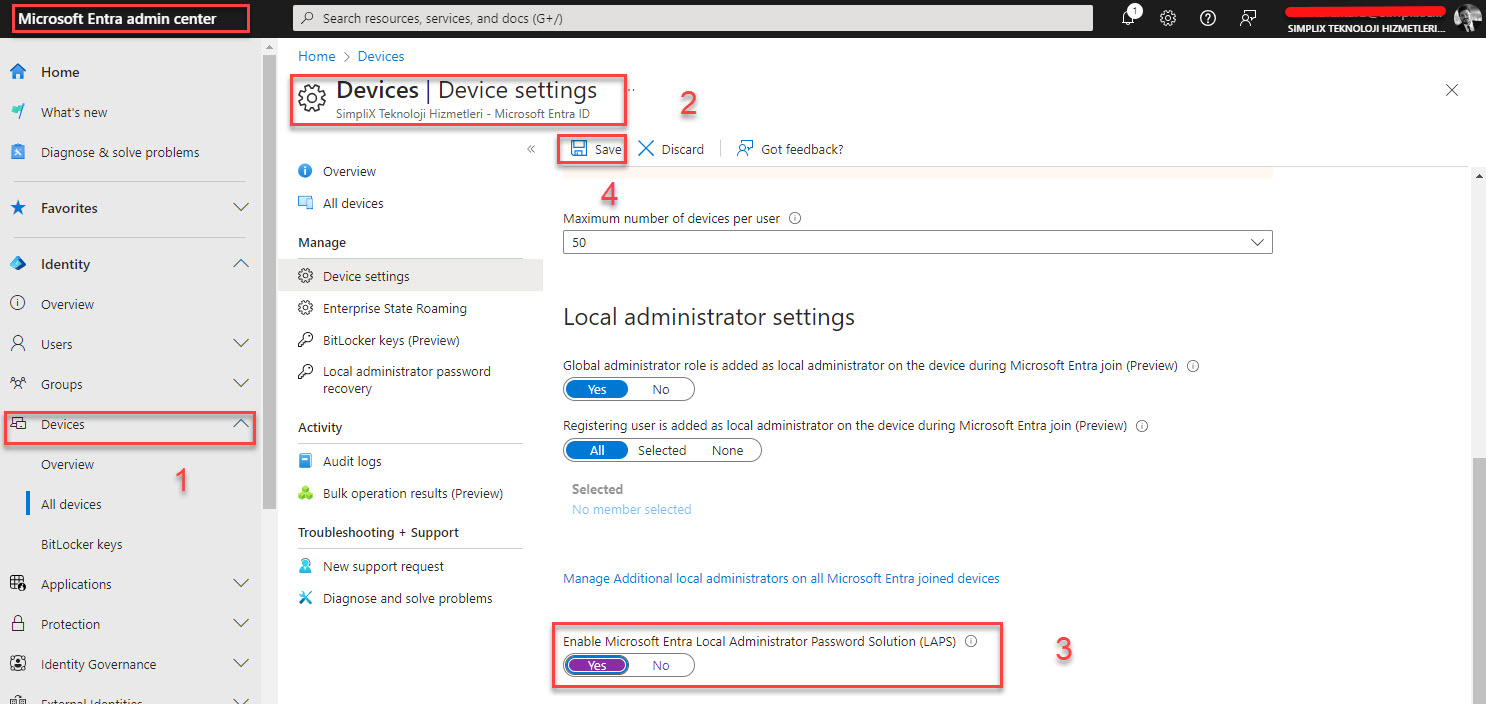

Aşağıdaki ekran görüntüsünde de görebileceğiniz gibi sırasıyla Devices>Device Settings girerek Enable Azure AD Local Administrator Password Solution (LAPS) seçeneğini “Yes” butonu ile aktif hale getirmelisiniz.

Resim-1

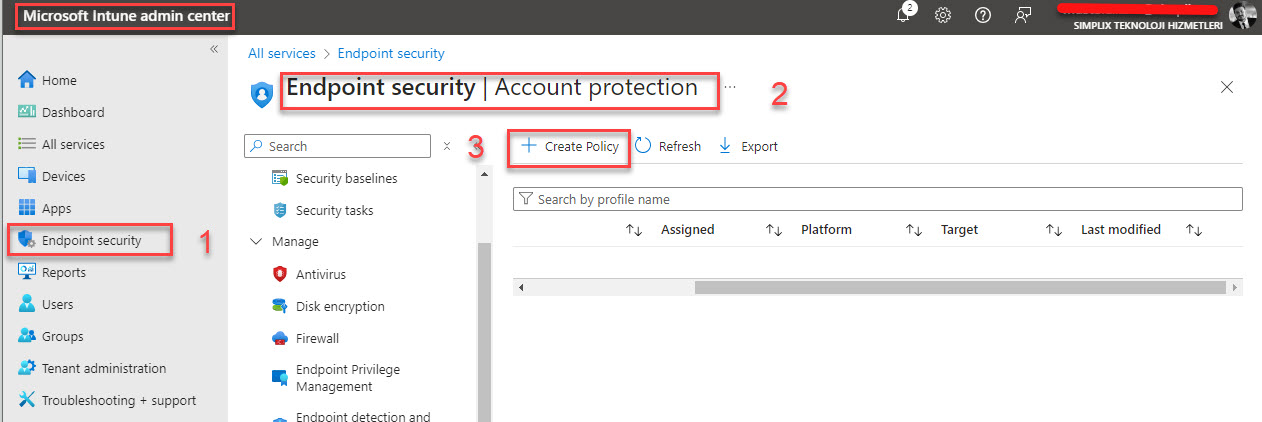

Microsoft Entra ID tarafında yapacağınız işlem bu kadar sonrasında Microsoft Intune portala erişmeniz gerekmektedir. Bunun için birkaç farklı adresten erişip sağlayabilirsiniz. https://admin.microsoft.com girerek admins centers altından Endpoint Manager’a tıklayarak ya da https://intune.microsoft.com/ adresinden direk oturum açabilirsiniz. Microsoft Intune admin center üzerinde Endpoint security içerisinde yer alan Account protection ayarlarından yeni bir policy oluşturmamız gerekiyor. Bunun için Create Policy diyoruz.

Resim-2

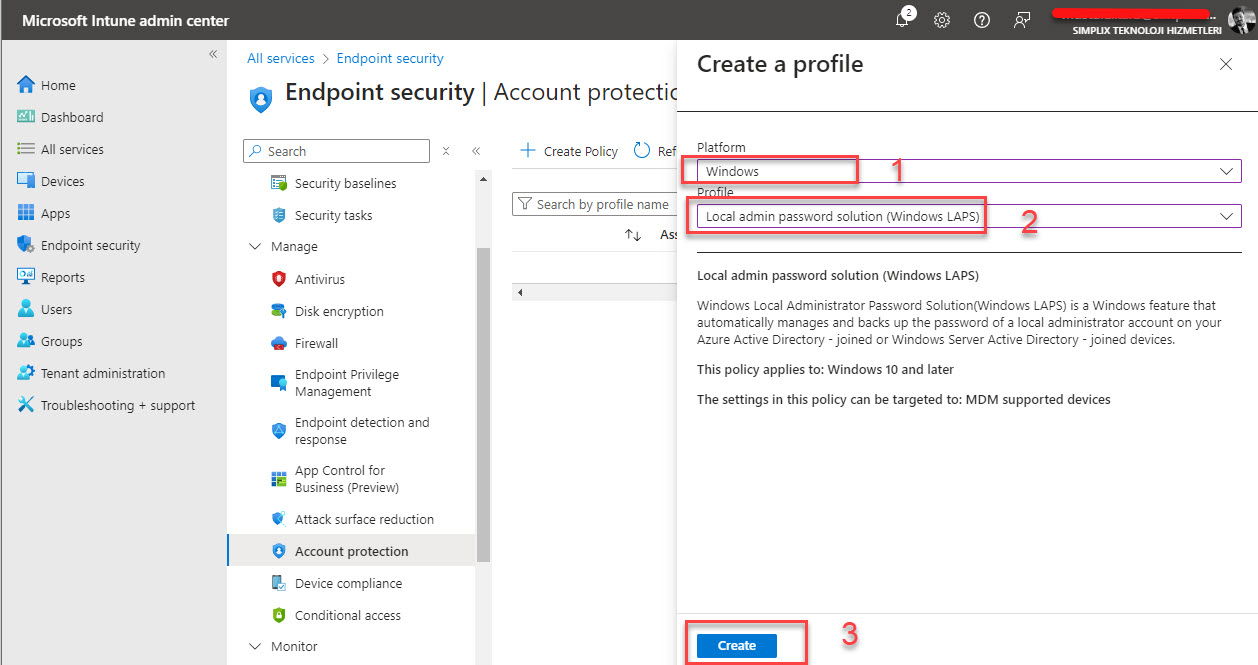

Policy oluştururken ilk adımda bir profile oluşturmamız isteniyor bunun için Platform olarak Windows’u Profile olarakta Local Administrator Password Solution’ı (Windows LAPS) seçiyor ve create butonu ile devam ediyoruz.

Resim-3

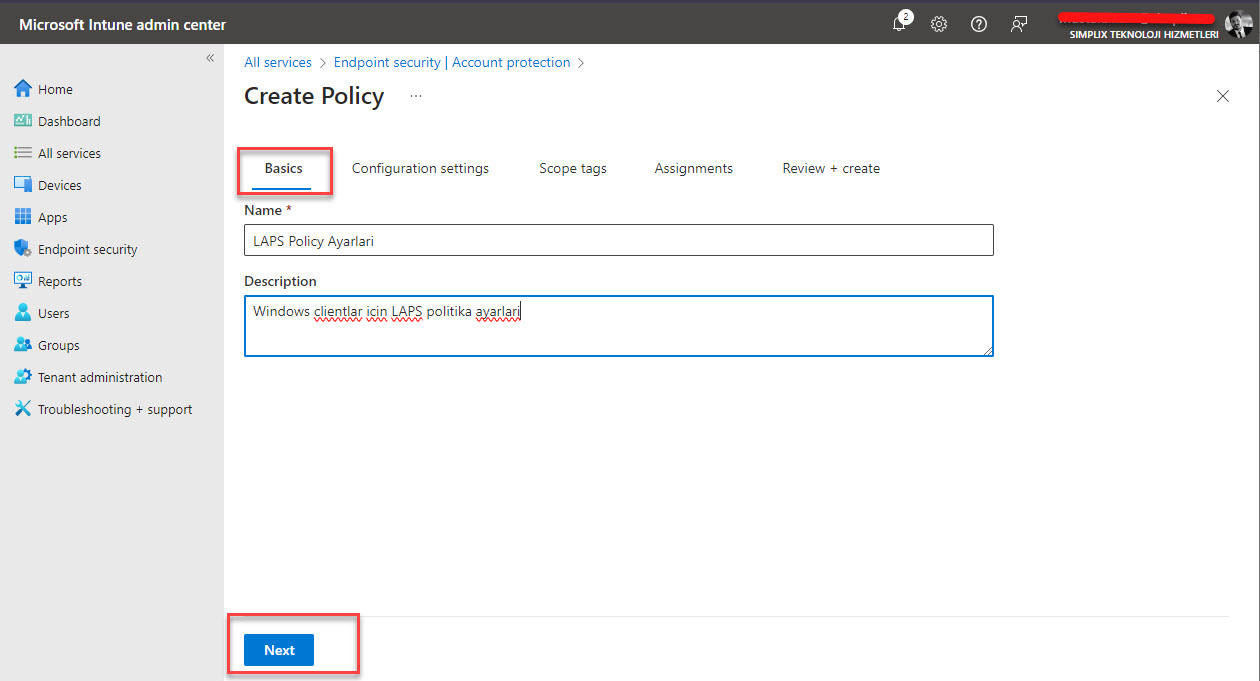

Öncelikle oluşturacağımız policy’e bir isim veriyoruz. İsteğe bağlı olarak bir açıklama yazabilirsiniz, Next butonu ile Configuration setting’e bölümüne geçiyoruz.

Resim-4

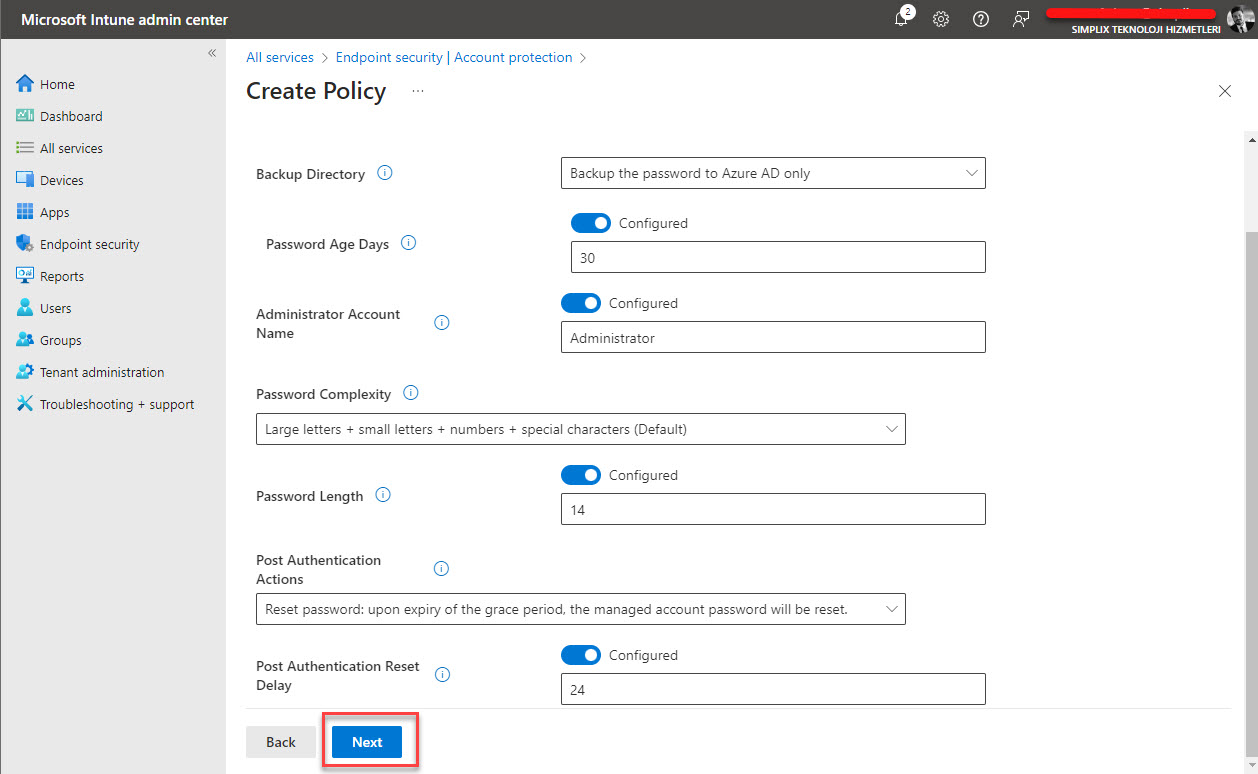

Bu policy’nin en önemli bölümündeyiz sırasıyla bizden istenenleri belirlememiz gerekiyor.

Backup Directory – Şifreleri nerede yedekleyeceğinizi belirleyebilir ya da yedekleme yapmayacağınızı seçebilirsiniz. Ben bu seçenekte Backup the password to Azure AD only’i seçiyorum ki şifrelerin yalnızca Azure AD’ye yedeklemek istediğimi belirtiyorum.

Password Age Days – Şifrelerin ne kadar sürede bir değişeceğini bu alanda belirliyorsunuz. Entra ID’de en az süre 7 gün Active Directory (AD) de ise 1 gündür. Varsayılanda bu süre 30 gündür.

Administrator Account Name – Yönetici hesap adını belirledeğimiz alandayız. Bu kısımda kurumunuzda varsayılan olarak gelen administrator yerine başka bir hesap adı kullanıyorsanız onu yazmanız önemlidir. Eğer farklı isimler varsa ona göre farklı policy’ler oluşturup ilgili yerlere atamanız gerekmektedir.

Password Complexity – Şifrelerin karmaşık olması gerektiğini artık yazmıyorum bile bunun için kurumunuzda kullanılan şifreleme politikasına uygun seçeneği belirlemenizi öneriyorum. Ben Large Letters + Small Letters + Numbers + Special Characters (Default) ayarını seçiyorum.

Password Length – Şifre uzunluğunu belirlememiz isteniyor. Bu bölümde varsayılan uzunluk 14 karakterdir. 8 ile 64 karakter uzunluğunda şifreler belirleyebilirsiniz.

Post Authentication Actions – Bu ayar, kimlik doğrulama sonrası gerçekleşecek eylemi belirlemek için kullanılır. Belirtilmezse, bu ayar varsayılan olarak 3’e (Şifreyi sıfırla ve yönetilen hesaptan çıkış yap) ayarlanacaktır. Ben Reset the password: upon expiry of the grace period, the managed account password will be reset seçeneği ile ilerliyorum, böylelikle sürenin dolması ile şifre sıfırlanacaktır.

Post Authentication Reset Delay – Parolaya erişildikten sonra sıfırlamak için saat cinsinden süresi ayarlanmalıdır. Ben 24 saat olarak ayarladım.

Resim-5

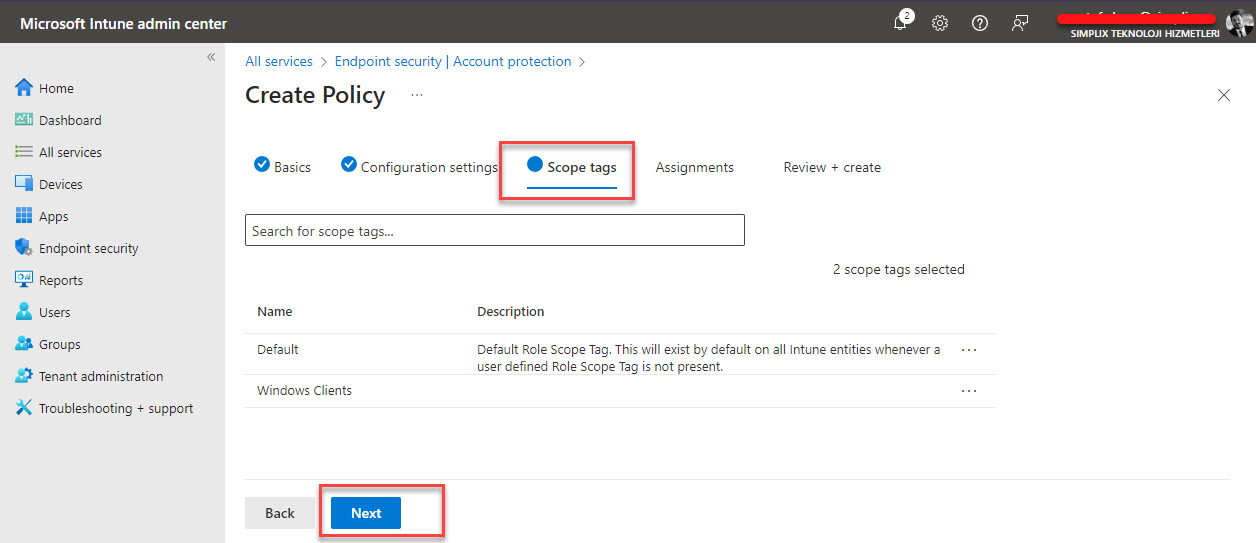

Scope tags kısmında etiketleri seçerek ilerleyebilirsiniz.

Resim-6

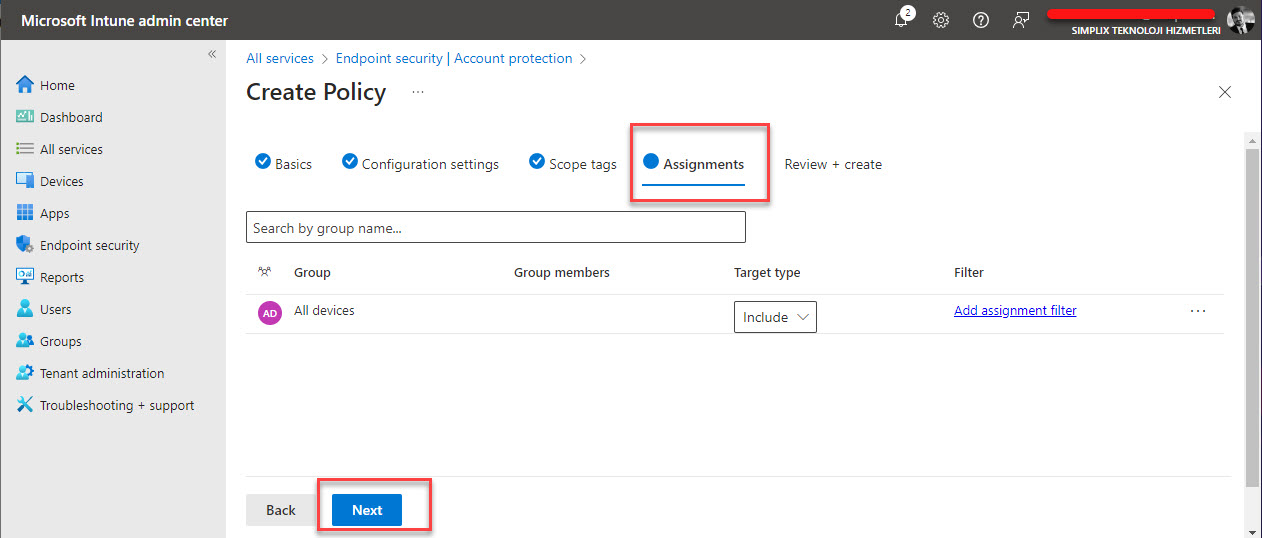

Assignments alanında cihaz veya kullanıcı grupları veya tüm cihazları veya tüm kullanıcıları seçebilirsiniz. Kullanıcıları seçerseniz, bir kullanıcının oturum açtığı her cihaz politikanın bir parçası olacaktır.Politikayı belirli cihazlara dağıtmak istiyorsanız, bunları buraya eklediğiniz bir grupta bulundurmalısınız.

Resim-7

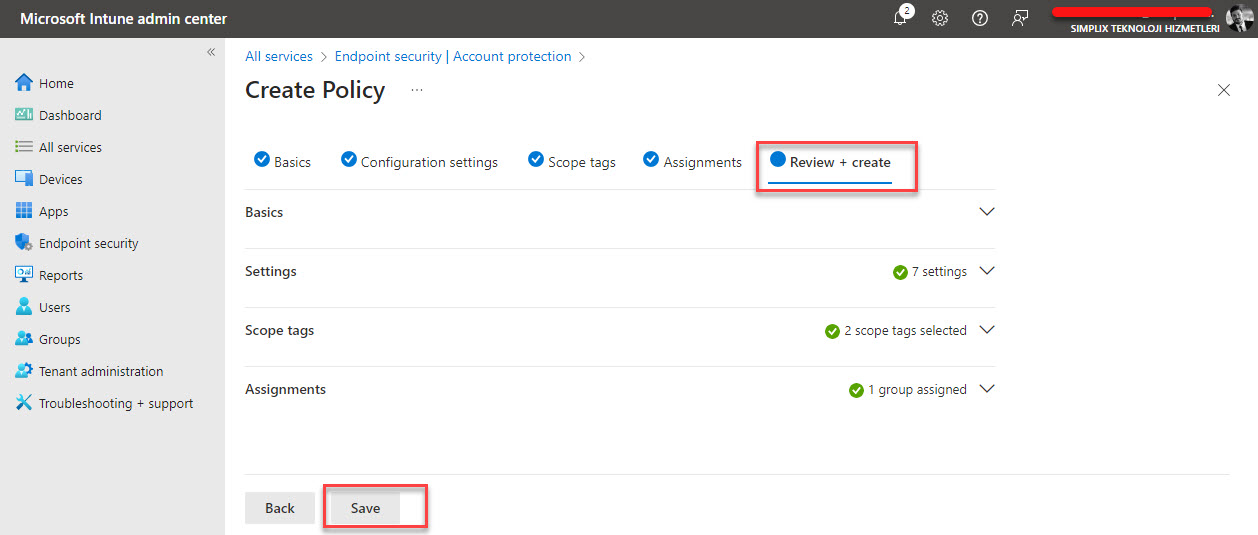

Reviwe + create alanında save butonuna basarak policy’i tamamlıyorum.

Resim-8

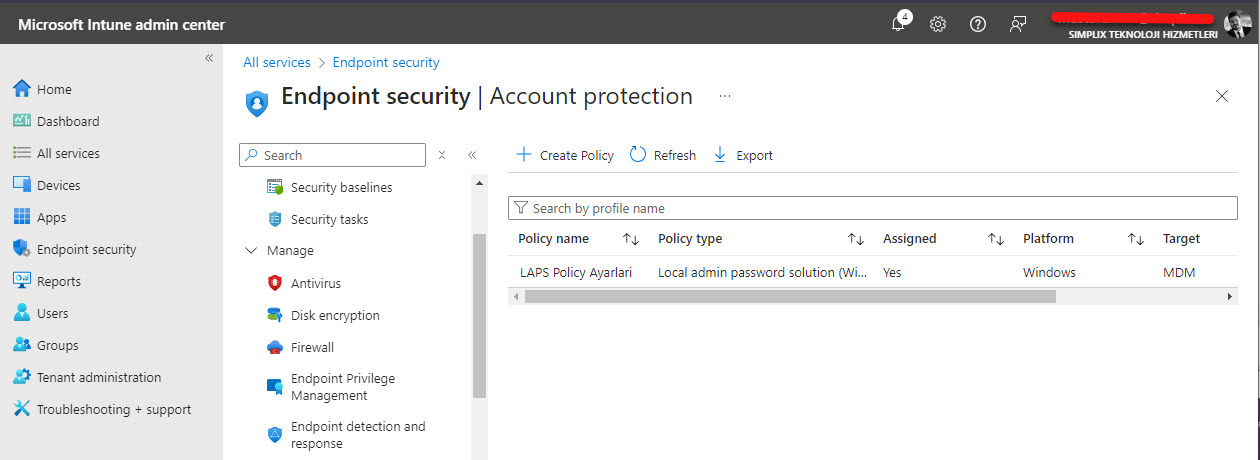

Policy’i aşağıdaki ekran görüntüsünden de görebileceğiniz gibi oluşmuş durumda.

Resim-9

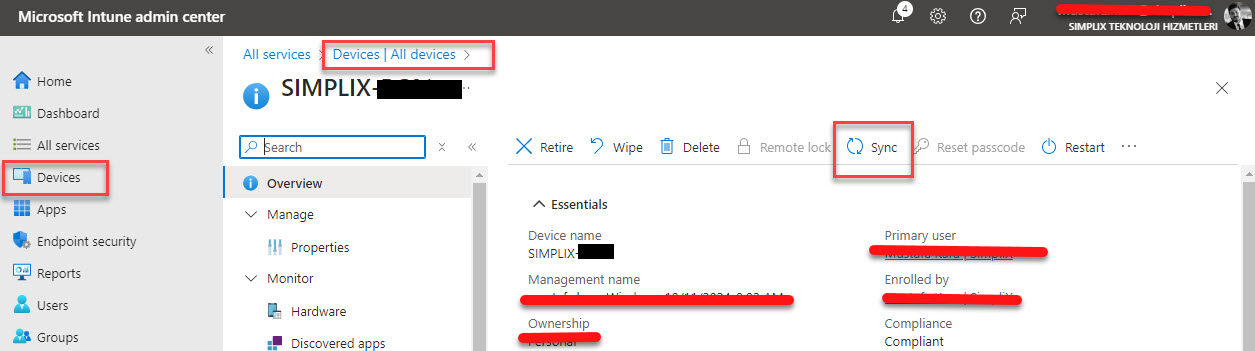

Uygulamış olduğunuz Microsoft Intune policy’lerin belirli bir yenileme aralıkları bulunmaktadır. Bu aralıklara aşağıdak linkten bakabilirsiniz. Ancak beklemeden policy’nin hemen sync olmasını istiyorsanız bunu için ilgili aygıta gelip, sync diyebilirsiniz.

Resim-10

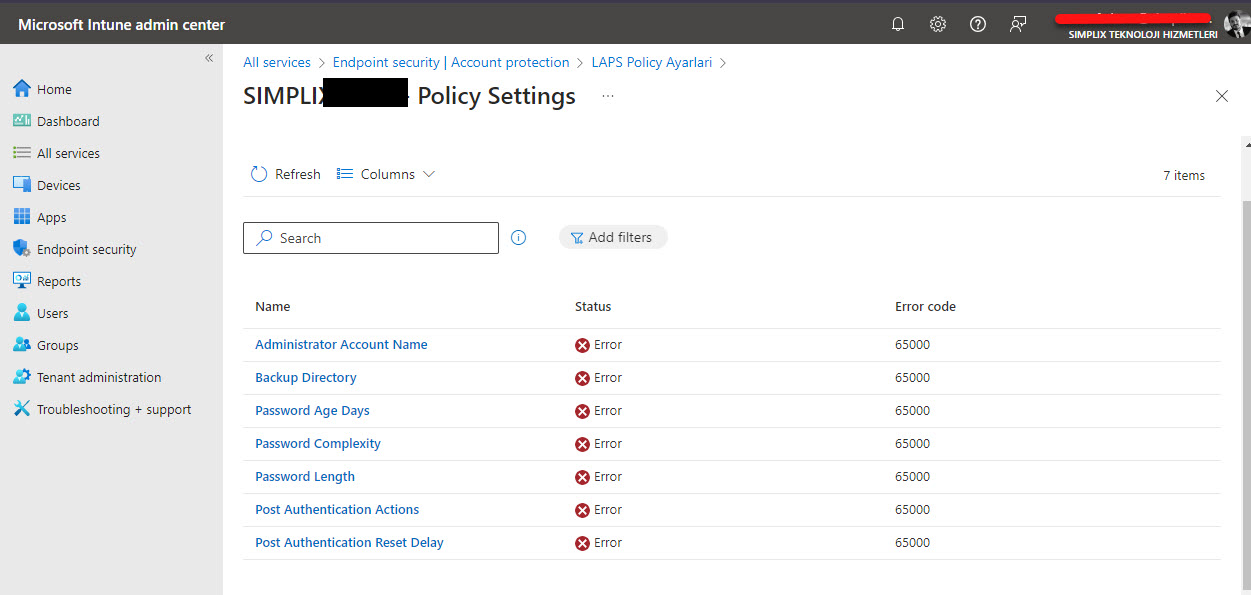

LAPS Policy’e gelerek raporda alabilirsiniz, ben çok kısa bir süre sonra aşağıdaki hataların yer aldığı raporu aldım. Hataları bilerek sizlerle paylaşıyorum ki sizlerde oluşturacağınız policy’lerde bunlara dikkat edersiniz.

Resim-11

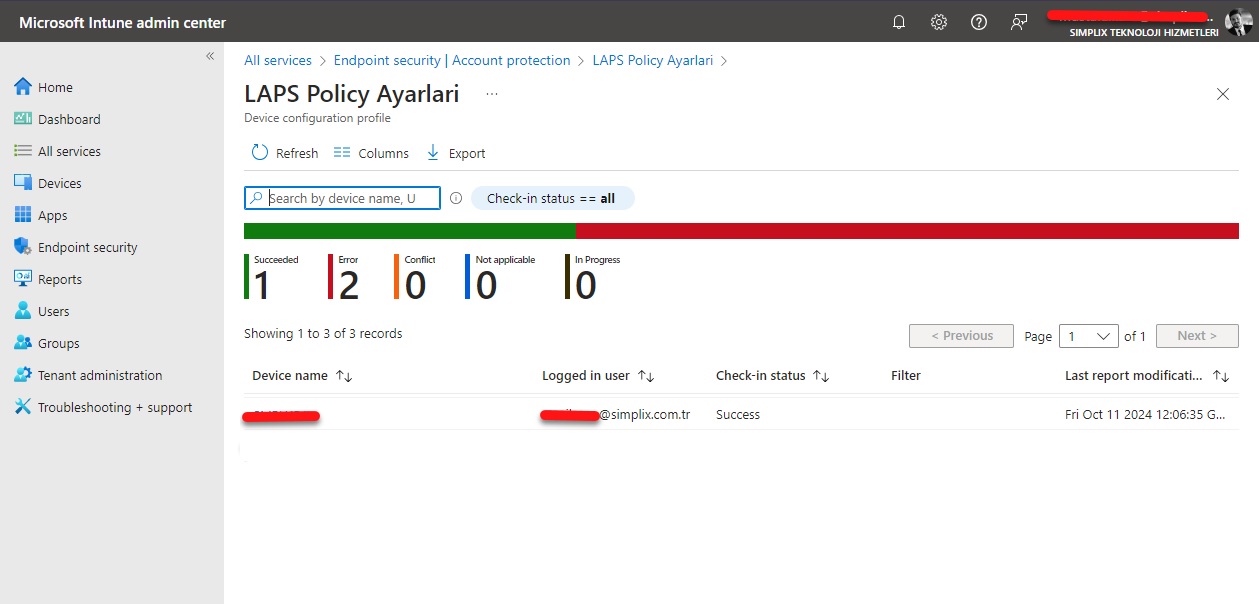

Hataları düzelttikten sonra policy’nin başarıyla uygunlandığını görüyorum.

Resim-12

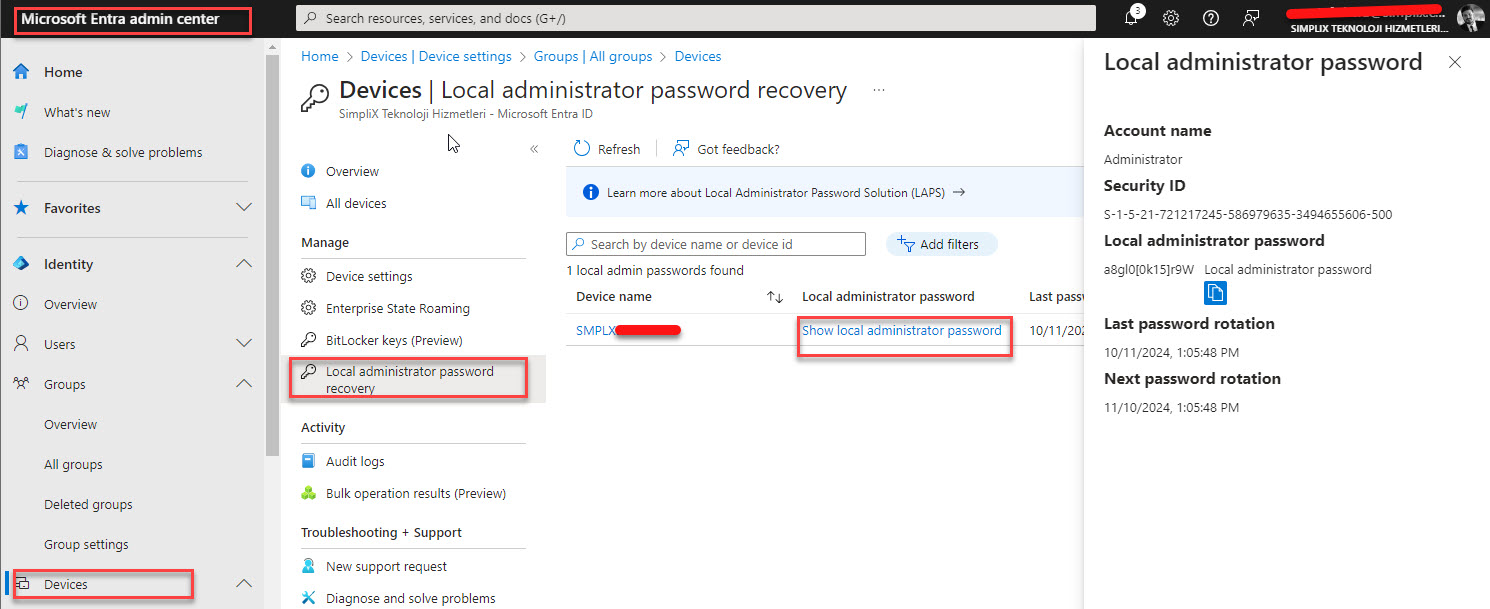

Artık son aşamadayız Microsoft Entra ID admin center’da Devices alanına gelerek Local Administrator Password recovery yönetim alanından ilgili makineyi seçerek Show local administrator password’e tıklayarak local administrator password’ü kopyalayabilirsiniz.

Resim-13

Microsoft Entra ID üzerinden LAPS aktivasyonun nasıl gerçekleştirildiğini sizlere aktardım.

Bir sonraki Azure makalesinde görüşmek üzere.

Referanslar

TAGs: Microsoft EntraID, EntraID, Azure Active Directory, EntraID ile LAPS, EntraID ile LAPS yönetimi, LAPS nedir, LAPS