Varolan bir network’e, şirket dışında çalışan kullanıcılarınızı yine belirli kurallar çerçevesinde nasıl dahil edebilirsiniz? Örneğin bölge bölge dolaşan satış bölümü çalışanlarınız günün belirli saatlerinde sizin merkez ağınıza bağlanıp rapor vermek durumundalar. Nasıl güvenli bir yapı oluşturabilirsiniz? ISA Server daha önceki sürümlerde de sağladığı VPN Clients desteğini 2006 sürümündede devam ettiriyor.

Bu makalemde gezici kullanıcılarınızın ISA Server VPN Client özelliğini kullanarak merkez network’e nasıl dahil olabileceklerine değineceğiz.

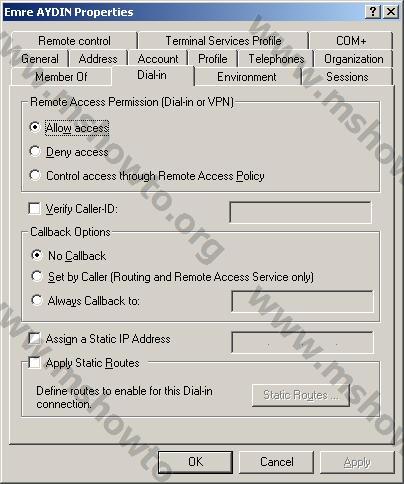

İlk olarak VPN ile bağlanmasını istediğimiz kullanıcıları belirleyelim. Ben örneğimde Emre AYDIN isimli kullanıcının VPN ile bağlanması için gerekli izinleri düzenleyeceğim.

1. Active Directory Users and Computers > Users > Emre AYDIN > Properties şeklinde ilerleyelim ve Dial-in tabına geçelim.

2. Allow access seçeneği seçerek kullanıcının VPN ile bağlantısına izin verelim.

Şekil-1

3. Emre AYDIN isimli kullanıcıyı forVPN isimli security grubuna dahil edelim.

Artık ISA Server tarafındaki işlemleri gerçekleştirebiliriz.

4. ISA Server üzerinde Virtual Private Networks (VPN)‘e klikleyelim.

5. VPN Clients başlığı altındaki Configure Address Assignment Method’a klikleyelim.

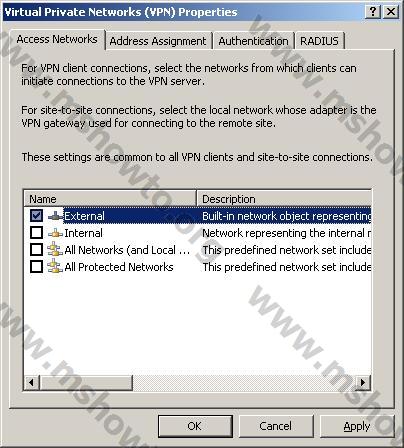

Şekil-2

6. Bağlanacak VPN Client’ların hangi network ile ilişkilendirileceğini belirtelim. Ben default gelen External ile devam ediyorum.

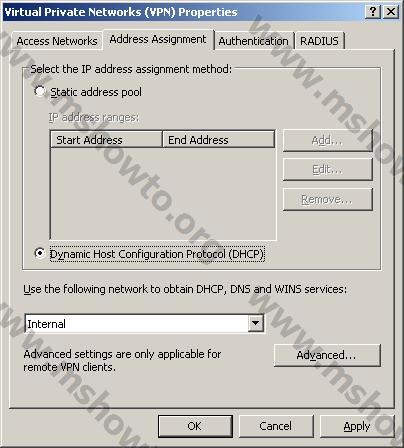

Şekil-3

7. Address Assignment penceresinde bağlanacak VPN clientların hangi IP adres aralığından IP alacaklarını belirteceğiz. Dilerseniz Static address pool ile manuel IP aralığı tanımlayabilir yada DHCP kullanarak bu işlemi otomatik olarak gerçekleştirebilirsiniz.

Şekil-4

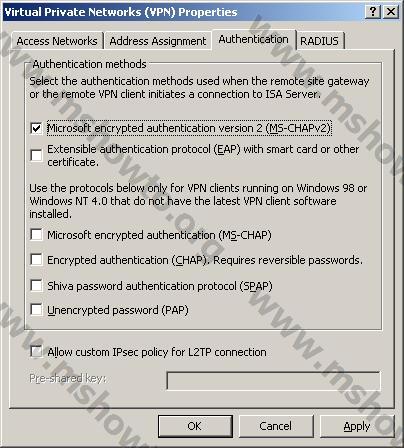

8. Authentication penceresinde VPN Client’ların ISA Server ile ne şekilde kimlik doğrulaması gerçekleştireceğini seçelim.

Şekil-5

9. Eğer kimlik doğrulaması için RADIUS Server kullanılan bir yapınız varsa RADIUS penceresinde gelen iki kutucuğu işaretleyip kullanmak istediğiniz RADIUS Server’I seçmeniz gerekiyor. Ben kimlik doğrulaması için Active Directory kullanacağım için bu seçenekleri boş bırakarak devam ediyorum.

Bu işlemlerden sonra OK diyerek ana pencereye geri dönelim ve Enable VPN Client Access’i klikleyelim.

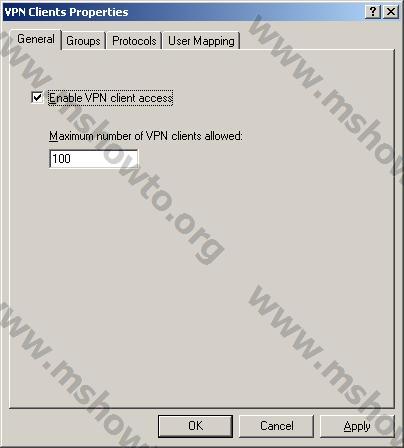

10. Enable VPN client access kutucuğunu işaretleyelim ve kaç tane vpn bağlantınızın olmasını istiyorsanız alt taraftaki kutucuğu uygun şekilde dolduralım.

Şekil-6

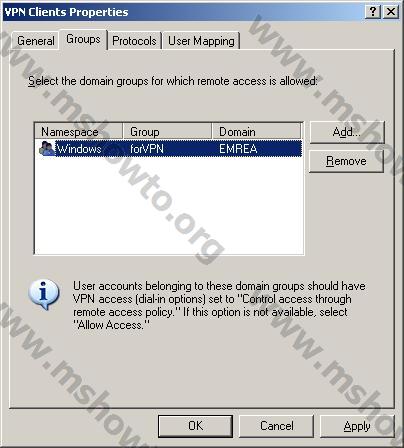

11. Groups tabında daha önceden oluşturduğumuz forVPN isimli security grubunu seçip listeye ekleyelim.

Şekil-7

12. Protocols tabında PPTP yada L2TP bağlantı metodlarından yapınıza uygun olanı seçelim. Eğer L2TP seçeneğini seçerseniz bir secret key yada sertifika ile bağlantı kurulmasını sağlatıp daha güvenli bağlantılar oluşturabilirsiniz.

13. User Mapping tabında RADIUS ya da EAP kimlik doğrulaması ile bağlanan kullanıcıların bir Windows hesabı ile eşleşmesi sağlanır. Domain Name kısmına ise bağlanılacak domain adı yazılabilir.

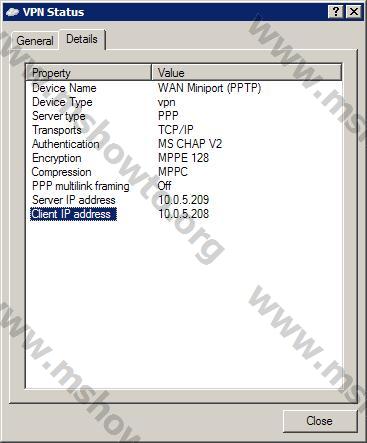

14. Artık dışardan bir bağlantı gerçekleştirebilir ve merkez networke dahil olabiliriz.

Şekil-8

Bu işlemden sonra Emre AYDIN isimli kullanıcı networke dahil olmuş olacaktır fakat kaynaklara erişim için Firewall Policy bölümünden yapınıza uygun izinler ile VPN Clients networküne izinler vermeniz gerekir.

Referanslar

Microsoft ISA Server 2004 and Virtual Private Network (VPN) Functionality

http://www.microsoft.com/technet/isa/2004/technologies/vpn.mspx

User mapping of VPN clients

http://www.microsoft.com/technet/isa/2004/help/ISALink_usermapping.mspx?mfr=true