Http Filter, genelde messenger tarzı yazılımları engellemek için kullandığımız, geri kalan hiçbir özelliğini kullanmadığımız ama Publish ettiğimiz tüm sunucular için ekstra güvenlik önlemlerini bize sunan mükemmel filtreleme seçeneği. Peki ama ne işe yarıyor diyeceksiniz. Örneğin, Webserver Publishing senaryolarında, Http Filter kullanarak internal yapınızı dışardan gelecek saldırılara karşı daha güçlü hale getirebilirsiniz. Bu makalemde Http Filter ve belkide hiç kullanılmayan ama şiddetle kullanılmasını önereceğim özeliklere değineceğiz.

Web Filters kullanarak, HTTP request ve HTTP response’larını tarayabilir ve düzenleyebilir, network trafiğini analiz edebilir, gelen ve giden data’nın şifrelenmesi – sıkıştırılması gibi birçok işlemi gerçekleştirebilirsiniz.

Web Filters içerisindeki Http Filter’ı genellikle birçoğumuz MSN, Yahoo Messenger bloklamak için kullanıyoruz. Fakat bunun dışında publish edilmiş sunucularınıza gelebilecek atakları da engelleme şansına sahipsiniz.

1. Http Filter’ı, Configuration > Add-ins > Web Filters içerisinde bulabilirsiniz. Etkinleşmesi için yapmanız gereken ise sadece kutucuğu işaretlemek olacak.

2. Http protokolü için izin verdiğiniz bir rule üzerine sağ klikleyerek ulaşacağınız menüde Configure HTTP’yi klikleyelim.

GENERAL

Şekil-1

Request Header:

Maximum Headers length (bytes): Http başlığı ve URL içerisinde gelen toplam byte’ın maksimum değeridir. Bu değerin çok fazla artrılılması dışardan gelebilecek buffer overflow ve bazı denial of service saldırılarına davetiye çıkartmak anlamına geliyor. Fakat değeri çok küçültmekte publish ettiğiniz hizmetlerinizin ulaşılamaz hale gelmesine yol açacaktır. Benim önerim minimum değer olarak 10,000 byte’ı referans almanız olacak.

Request Payload:

Maximum payload length (bytes): Publish ettiğiniz web sitenize dışardan gelebilecek POST istekleri için belirleyeceğiniz maksimum değerdir. Örneğin yayınladığınız web sitenize dışardan resim upload edilmesi anında burda belirlediğiniz değer üzerinden işlem yapılmaya başlanacaktır. Eğer Allow any payload length seçeneği işaretli olarak bırakılırsa POST isteklerinde herhangibir kısıtlama olmayacaktır.

URL-Protection:

Maximum URL Length (Bytes): İzin verilecek maksimum URL değeridir.

Maximum Query length (Bytes): İzin verilecek maksimum kuyruk değeridir.

Web sayfanıza gelecek olan uzun istekler genelde worm lar tarafından yapılan GET isteklerinde görülecektir. Önerim default gelen 10240 değerlerinin bu şekilde bırakılması olacak.

Verify normalization

Publish ettiğiniz sunucunuza gelecek özel karakter barındıran URL’li istekler için normalizasyon sonrası doğrulama yapılamaz ise isteğin reddedilmesi işini yapar. Örneğin içerisinde (%) karakteri bulunan bir istek geldiğinde http://Sunucum/Emre%20Aydin%20Nerede.htm, bu isteğin http://Sunucum/Emre Aydin Nerede.htm olup olmadığı kontrol edilir. Bu doğrulama geçilemediği takdirde gelen istek kabul edilmez.

Block High bit character

Double Byte Characters (DBCS) ve Latin1 karakterleri barındıran istekler kabul edilmeyecektir.

Executables

Microsoft Windows ürünleri içerisinde executable kabul edilen uzantıların (.exe gibi) download edilmesi yada çalıştırılması bu kutucuğun işaretlenmesi ile engellenmiş olacaktır.

METHODS

Bir örnekle açıklarsak, Block specified methods (allow all others)’ı seçip POST, GET, HEAD istek tiplerinden bir tanesini (POST ekliyorum) Add diyerek listeye ekleyelim. Bu şekilde external bir web sayfası üzerine upload yapılması engellenmiş olacaktır.

Şekil-2

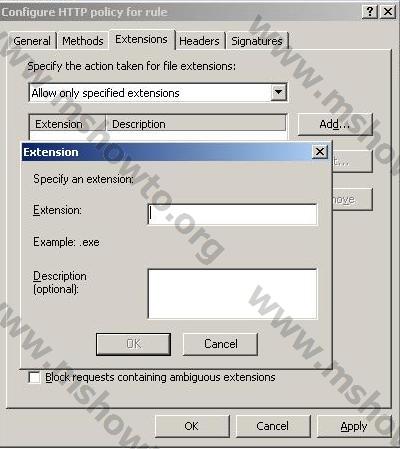

EXTENSIONS

Bir örnekle açıklarsak, Allow only specified extensions seçeneğini seçip istediğimiz uzantıyı Add diyerek eklediğimizde, sadece eklediğimiz uzantının işlem görmesini sağlamış olacağız. Engellemek istediğiniz uzantılar için ise Block specified extensions (allow all other) seçeneğiyle listeye eklediğiniz uzantıları bloklayabilirsiniz.

Şekil-3

HEADERS

Sunucuza gelen istekler ve sunucunuzdan giden cevaplardaki header bilgisinin düzenlenmesi işini Headers tabından gerçekleştirebiliyoruz. Örneğin Add’e klikleyip Request Headers’ı seçelim ve K-Kazaa-Network: yazalım bu şekilde Kazaa istekleri bloklanmış olacaktır.

Server Header

Sunucudan dışarıya giden response’larındaki (yanıtlardaki) header bilgisinin ne şekilde olacağını belirler. Örneğin HTTP: Server = Microsoft-IIS/6.0 header bilgisi sunucu üzerindeki IIS versiyonun 6.0 olduğunu bize gösterecektir.

Send orginal header : Header bilgisini değiştirmenden karşı tarafa gönderir.

Strip header from response : Header bilgisini karşı tarafa göndermez.

Modify header in response : Header bilgisini istediğiniz şekilde değiştirerek karşı tarafa göndermenize izin verir.

Via Header

Sunucudan dışarıya giden request’lerdeki (isteklerdeki) header bilgisinin ne şekilde olacağını belirler.

Send orginal header : Header bilgisini değiştirmenden karşı tarafa gönderir.

Strip header from response : Header bilgisini karşı tarafa göndermez.

Modify header in response : Header bilgisini istediğiniz şekilde değiştirerek karşı tarafa göndermenize izin verir.

Şekil-4

SIGNATURES

Request ve response’ların hem header bilgisini hemde body bilgisini control ederek belirlediğiniz tanımlara uygun bilgileri yakalayıp bloklayabilme özelliğine sahiptir. Çoğumuz windows live messenger yazılımını bu özelliği kullanarak tamamen bloklayabiliyoruz. Bu bloklama işlemin nasıl yapılacağı için aşağıdaki makalem referans alınabilir.

ISA Server 2004 İle MSN Messenger ve Windows Messenger ın Yasaklanması

https://mshowto.org/index.php?option=com_content&task=view&id=51&Itemid=72

Referanslar

HTTP Filtering in ISA Server 2004

http://www.microsoft.com/technet/isa/2004/plan/httpfiltering.mspx

Pekela oyun sitelerini nasıl kısıtlayabiliriz.?

Aslında her siteyi bloklamanın birden fazla yontemi bulunuyor, domain adına gore, ip ye gore, sitenin header bilgisine gore vb… Oyun siteleri derken bir tanesini ornek verirseniz size daha genis bilgi verebilirim.

İyi günler,

Emre.

facebook taki oyunlar mesela hocam ?