Microsoft şirket ve kurum çalışanlarına uygulamalarına ve bilgiye her yerden ve istedikleri her an erişebilmeleri için çözümler sağlayama devam ediyor. Windows Server 2008 Terminal hizmetlerinde yapılan iyileştirmeler ve geliştirmeler, bunun yanısıra Exchange 2007 ile daha da geliştirilen Anywhere Access, Microsoft Office SharePoint Server 2007 ile beraber gelen çarpıcı özellikler. Intelligent Application Gateway (IAG) bizlere SSL VPN hizmeti sunan, Web tabanlı ya da web tabanlı uygulamaları publish edebileceğimiz bir firewall ve bağlanan kullanıcıların erişim denetimini, kimlik doğrulamalarını, son nokta güvenliklerinin belirlenebileceği ve yönetilebileceği bir platformdur. Bu teknolojilerin birleşimiyle kurum içinde kullanılan kaynaklara, uygulamalara çok daha kolay, esnek ve tabi ki en önemlisi çok daha güvenli bir şekilde ulaşmalarını sağlayabiliriz. Üstelik kullanıcılarımızın bu platformu kullanması için özel aygıtlara ya da yeni donanımlara ihtiyaçları olmayacaktır.

Microsoft şirket ve kurum çalışanlarına uygulamalarına ve bilgiye her yerden ve istedikleri her an erişebilmeleri için çözümler sağlayama devam ediyor. Windows Server 2008 Terminal hizmetlerinde yapılan iyileştirmeler ve geliştirmeler, bunun yanısıra Exchange 2007 ile daha da geliştirilen Anywhere Access, Microsoft Office SharePoint Server 2007 ile beraber gelen çarpıcı özellikler. Intelligent Application Gateway (IAG) bizlere SSL VPN hizmeti sunan, Web tabanlı ya da web tabanlı uygulamaları publish edebileceğimiz bir firewall ve bağlanan kullanıcıların erişim denetimini, kimlik doğrulamalarını, son nokta güvenliklerinin belirlenebileceği ve yönetilebileceği bir platformdur. Bu teknolojilerin birleşimiyle kurum içinde kullanılan kaynaklara, uygulamalara çok daha kolay, esnek ve tabi ki en önemlisi çok daha güvenli bir şekilde ulaşmalarını sağlayabiliriz. Üstelik kullanıcılarımızın bu platformu kullanması için özel aygıtlara ya da yeni donanımlara ihtiyaçları olmayacaktır.

Herşeye başlamadan önce bir terimi sanırım ayrıca açıklamam faydalı olacaktır. IAG makalelerimde sıkça karşılaşağamız Trunk terimi, içerisinde uygulamaların publish edildiği, kullanıcılara çeşitli güvenlik ilkelerinin uygulandığı ve VPN bağlantısı ile şirket ağına eriştikleri bir web portalını karşılamaktadır. Bu terimi web portalı ve/veya kurumsal web uygulama sitesi olarak düşünebiliriz.

Önemli: IAG ile ilgili olarak hazırladığım bu makele serisinde kullandığımız bilgisayar isimlerini ve görevlerini yazmam makalede işlenen konuların daha net bir şekilde anlaşılmasına olanak sağlayacaktır.

Dallas: Domain Controller,Exchange Server 2007,Terminal Server, Certificate Authority, Sharepoin Server (Windows Server 2003)

Ibiza: IAG Yönetim Konsolu, ISA Server 2006, IIS (Windows Server 2003)

Cairo: Windows Server 2003 (Test client olarak kullanılmaktadır. İşletim sistemini Windows XP olarakta kullanabilirsiniz.)

Makale Senaryomuz:

IAG Web portalından bahsedeceğimiz bu ilk makalemde ve daha gelişmiş özelliklerini anlatacağım diğer makalelerimde hep aynı senaryoyu kullanacağım. Senaryomuzda kısaca bahsetmek gerekirse;

IAG appliance’ımızı aldıık ve ağımızda ilgili IP ayarlamalarını gerçekleştirdikten sonra kullanmaya hazırız. Yukarıda bahsettiğimiz serverlara ve server rollerine sahibiz ve istemcilerimizin kurumsal olarak kullandıkları uygulamaları şirket dışındayken de erişebilmelerini sağlamak istiyoruz. Aynı zamanda ilerleyen aşamalarda kullanıcılarımıza bu uygulamalar dışında şirket içinde ki tüm kaynaklara erişebilmeleri için SSL Vpn erişimi de sağlayacağız. Bu senaryonun ilk aşaması olan bir Web portalı (Trunk) yaratmak ile işe başlayalım.

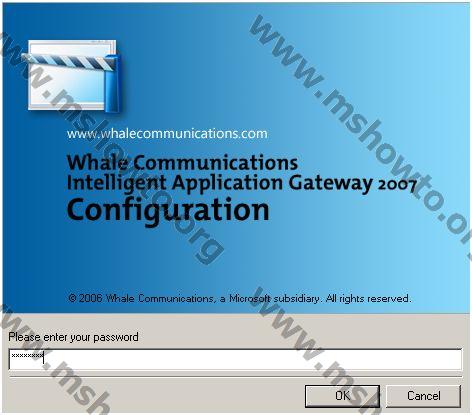

1- IAG yönetim konsoluna oturum açın. Bunun için Start—All Programs—Whale Communications IAG—Configuration komutunu verin ve parolanızı yazıp onaylayın.

Resim-1

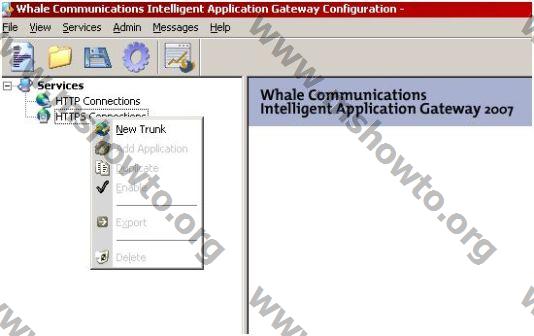

2- Web portalımızı (Trunk) oluşturmak için IAG konsolu içerisinde HTTPS Connections bölümüne sağ tıklıyoruz ve New Trunk komutunu veriyoruz. Bu komutla yeni bir web portal oluşturmak, kimlik doğrulama ayarlamaları gibi bir portalı temel olarak yapılandırma işlemlerini gerçekleştirebiliriz.

Resim-2

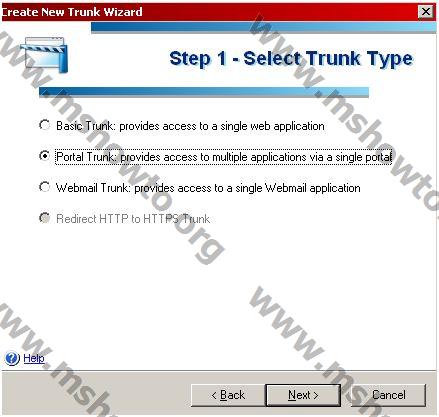

3- Sihirbazın ilk adımında ne tür bir portal oluşturacağımızı belirliyoruz. IAG içerisinde kullanabileceğimiz portal türlerine kısaca değinmek gerekirse;

- Basic Trunk: Sadece tek bir Web tabanlı uygulamayı publish edebileceğimiz web portal çeşidi.

- Portal Trunk: Sadece web tabalı değil, non-web based uygulamarı da publish edebileceğimiz web portal çeşidi. Portal Trunk çeşidinde birden fazla uygulamayı bir site üzerinden publish edebilirsiniz. En çok kullanacağınız portal çeşididir.

- Webmail Trunk: Tek bir web tabanlı e-mail uygulaması publish edebileceğiniz web portalıç Sadece Microsoft Exchange değil diğer Mail sunucularını da desteklemektedir.

- Redirect HTTP to HTTPS Trunk: Aslında adından da kolaylıkla anlaşılabilecek bir web portalı. Mevcut HTTPS tabanlı web portalımız HTTP adresi üzerinden çalışmayacaktır ve taleplere cevap vermeyecektir. Eğer HTTP protokolüne gelen talepleri HTTPS üzeirne otomatik yönlendirmesini isterseniz bu türü seçmelisiniz. Bu türde yeni bir portal yaratmazsınız, sadece mevcut HTTPS portala gelen HTTP taleplerini yönlendirirsiniz. Bizim sihirbazımızda dikkat edeceğiniz gibi gri ve seçilemez geliyor. Bunun sebebi ise bizim zaten HTTPS Connections bölümünde işlem yapıyoruz. Bu seçenek sadece HTTP Connections bölümünde aktif olmaktadır.

Resim-3

Biz burada Portal Trunk seçeneği ile devam edeceğiz çünkü kullanıcılarımızın birden fazla uygulamaya tek bir internet tarayıcısı üzerinden erişebilmelerini sağlamak istiyoruz.

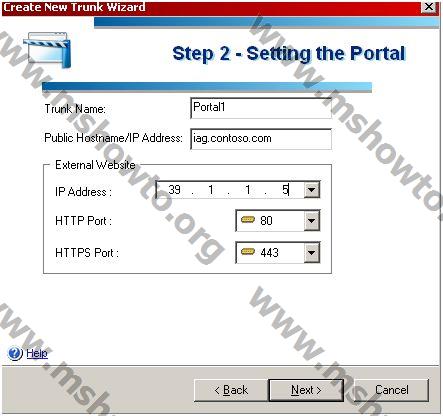

4- Sihirbazın ikinci adımında portalımızın IAG konsolunda görünen adını, dışarıdan erişilecek isim ve IP adresini ve son olarakta kullanacağı portları belirliyoruz. Bu bölümde vermiş olduğunuz FQDN adı kullanıcılarınızın internet tarayıcılarına yazıp portalınıza erişecekleri web adresi olacaktır. Bizim belirtmiş olduğumuz ayarları kullanarak IAG otomatik olarak IIS üzerinde bir web sayfası oluşturacaktır.

Resim-4

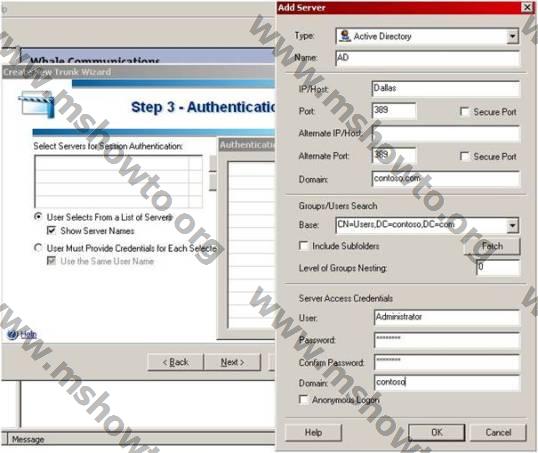

5- Sihirbazın üçüncü adımı en önemli aşamalardan biridir. Bu aşamada IAG’nin ve oluşturduğumuz portalın kullanıcıların taleplerini nasıl değerlendireceğini ve kimliklerini nasıl doğrulayacağını belirliyoruz. Bunun için Active Directory Domain Administrator kullanıcı adı ve şifresine ihtiyacımız var. IAG bu erişim bilgilerini kullanarak kendisine gelen kullanıcı taleplerini Active Directory’ye bağlanarak kontrol edecek ve yetkili olup olmadıklarını değerlendirebilecektir. Bu aşamada eğer yanlış bir yapılandırma gerçekleştirilirse kullanıcılar portalınıza bağlanamazlar. Bu işlemleri gerçekleştirmek için üçüncü aşamada Add butonuna basın. Authentication and User/Groups Server penceresi açılacaktır. Bu pencerede Add Server butonuna basın. Add Server penceresinde Kimlik doğrulama türü (Type) bölümünde Active Directory seçmelisiniz. Name (Grup Adı) bölümüne istediğiniz bir ismi verebilirsiniz, ben örneğimizde AD kullanacağım. Bu grup adını hatırlamanızda fayda var çünkü bundan sonraki tüm örneklerimizde ve diğer IAG makalelerimde bu grubu kullanacağız. Ardından Domain Contoller, Domain Administrator kullanıcı adı ve parolasını girip OK butonuna basın. Tekrar Authentication and User/Groups penceresine döneceksiniz. Burada yaratmış olduğunuz AD grubunu seçin ve Select butonuna basın.

Resim-5

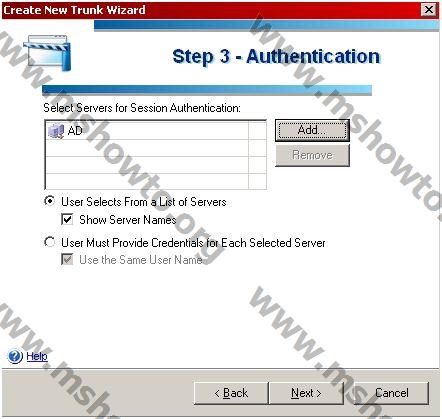

6- Az önceki ekranlarda yarattığınız ve seçtiğiniz AD grubu sihirbazın üçüncü adımında görüntülenecektir. Yaratmış olduğumuz portala gelecek tüm kullanıcı talepleri ve kimlik doğrulama işlemleri az önce belirtmiş olduğumuz ayarlara göre IAG tarafından gerçekleştirilecektir. Next butonuna basarak devam edin.

Resim-6

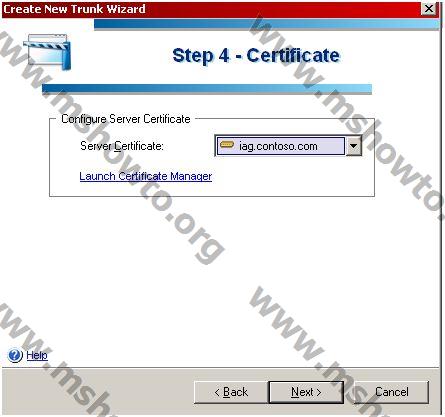

7- HTTPS üzerinden hizmet verecek bir portal hazırladığımız için bir sertifikaya ihtiyacımız olacaktır. Makalemizdeki örnekte IAG portalı için kullanılacak bir sertifika daha önceden Ibiza sunucusuna yüklenmişti. Bu sertifikayı seçerek devam ediyoruz.

Resim-7

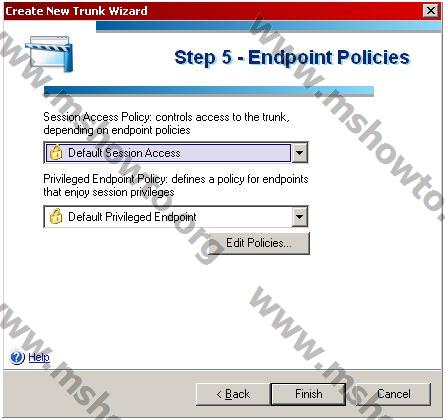

8- Beşinci ve portalımızı oluşturmak için son aşamaya geldik. Bu aşamada kullanıcılarımıza portala erişirken ve eriştikten sonra uygulanacak olan Endpoint Policy güvenlik ilkelerini belirliyoruz.

Endpoint Policy:

Kullanıcıların portala bağlanabilmesi ve bağlandıktan sonra içindeki uygulamaları kullanabilmesi için yeterli güvenlik ayarlarını tanımlar. IAG Client bileşeni kullanıcı bağlanma aşamasındayken kullanıcının bilgisayarını Endpoint policyde belirlenmiş kurallara göre kontrol eder ve kurallara uygun olmayan istemcilerin portala ya da portal içerisinde belirli bazı uygulamalara erişimini engeller. Biz bu aşamada herhangi bir değişiklik yapmayacağız ve default değerleri kabul edeceğiz. Endpoint policyler ile ilgili olarak daha sonraki makalelerimde ayrıntılı olarak inceleme ve yapılandırma gerçekleştireceğiz.

Resim-8

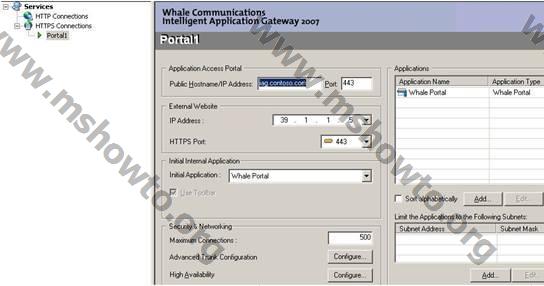

Artık portalınız hazır durumda. IAG konsolu içerisinde HTTPS Connections bölümünden portalınıza ve gelecekte yapabileceğiniz diğer tüm ayarlara ulaşabilirsiniz.

Resim-9

9- Portalımız hazır ancak şu an kullanılabilir durumda değil. Portalı New Trunk sihirbazı ile oluşturduktan sonra ilk yapmamız gereken şey etkinleştirmektir. Aynı ISA server’da olduğu gibi IAG üzerinde de portalınızda yaptığınız her değişiklikten sonra bu etkinleştirme işlemini yapmanız gerekmektedir. Bunun sebebi ise IAG’ın yapmış olduğunuz her değişiklikten sonra aynı server üzerinde bulunan IIS ve ISA yapılandırmasını değiştirmesidir. Etkinleştirme işlemi için IAG konsolunda File—Activate komutunu verin.

Resim-10

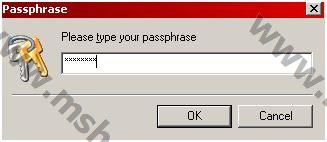

10- Activate komutunu verdikten sonra yönetici parolasını girmeniz gerekmektedir.

Resim-11

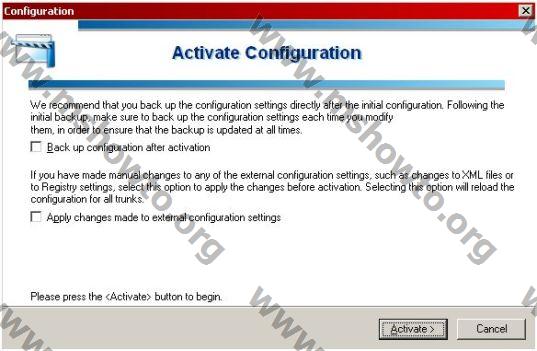

11- Açılan etkinleştirme penceresinde etkinleştirme işlemi gerçekleştirildikten sonra yedek almanızı sağlayacak bir seçenek mevcut. Benim şahsi tavsiyem IAG portallarınızda yaptığınız herhangi bir değişiklikten sonra mutlaka backup alın. Böylece her değişiklikten önce elinizde daha önceden çalışan bir sürüme ait yedeğiniz olacaktır.

Resim-12

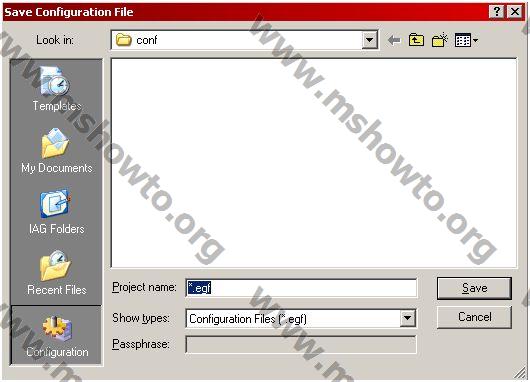

12- İlk defa bir portal yapılandırdıysanız ve ilk defa etkinleştirme yapıyorsanız IAG size yapılan ayarların kaydedileceği yapılandırma (Configuration) dosyasının adını soracaktır. İstediğiniz bir isim altında dosya yaratabilirsiniz.

Resim-13

Portalımızı yarattık, temel yapılandırmasını gerçekleştirdik ve etkinleştirme işlemini uyguladık. Şu an portalımız kullanılabilir durumda. Ancak kullanıcılarımıza müjdeyi verip kullanıma geçmeden önce isterseniz IIS ve ISA server üzerinde her şey yolunda gitmiş mi kontrol edelim. Daha önce söylemiş olduğumuz gibi portalınızda belirtmiş olduğunuz ve yapmış olduğunuz her ayar için etkinleştirme işlemini gerçekleştirdiğiniz anda IIS ve ISA Server üzerinde gerekli ayarlar yapılandırılır. Şimdi, bu ana kadar yaptığımız işlemlerin yani New Trunk Wizard içerisinde belirtmiş olduğumuz tüm ayarların yapılandırılıp yapılandırılmadığını kontrol edelim.

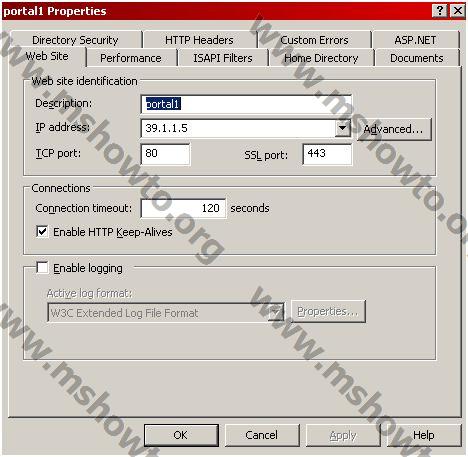

13- Bunun için ilk önce IIS Yönetim konsolunu Start—Administrative Tools—Internet Information Services (IIS) Manager komutunu vererek açalım ve bakalım yaratmış olduğumuz portal IIS’de mevcut mu? IIS konsolunda Web Sites altında yaratmış olduğunuz Portal1 isimli web sitesini seçin , sağ tıklayın ve Properties komutunu verin. Web Sites sekmesinde daha önceden IAG içerisinde yapmış olduğunuz ayarları görmelisiniz.

Resim-14

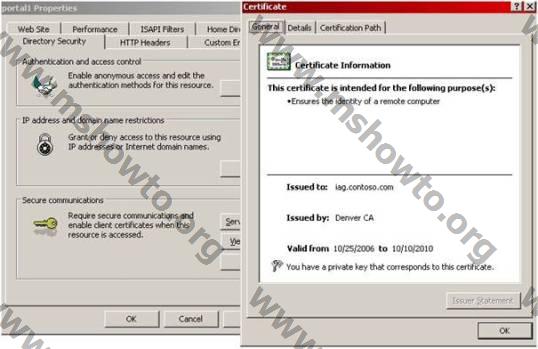

14- Properties ekranında Directory Security sekmesinde geçin ve View Certificate komutunu verin. IAG için yüklenen sertifikanın görüntülendiğini ve yüklendiğini doğrulayın.

Resim-15

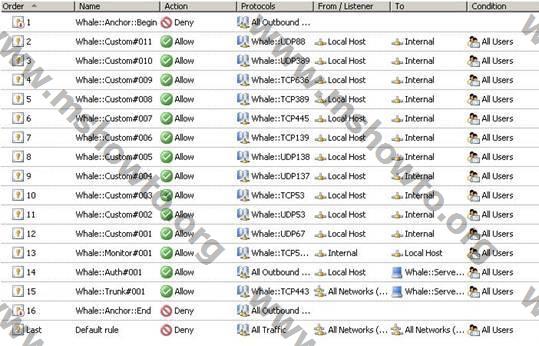

15- Eğer IIS üzerinde herhangi bir sorun yoksa geldik kontrolümüzün son aşamasına. ISA Server konsolunu Start—All Programs—Microsoft ISA Server—ISA Server Management komutunu vererek çalıştırın. ISA Server’ın tüm yapılandırmasından IAG sorumludur. ISA konsolunda Firewall Policy bölümüne geldiğinizde bir çok Allow kuralı göreceksiniz. Bu kurallardan ilk 13 tanesi IAG kurulumunda otomatik olarak ve kimlik doğrulama işlemlerinin yapılabilmesi amacıyla yaratılmıştır. Bundan sonraki kurallar bizim yaptığımız işlemler doğrultusunda ve yaptığımız işlemleri IAG üzerinde her etkinleştirdiğimizde otomatik olarak ISA server üzerinde yapılandırılacaktır.

Resim-16

16- 14 ve 15 numaralı kurallar yeni oluşturduğumuz portal (Trunk) nedeniyle ISA Server üzerinde yapılandırılmış durumda. Bakalım yapılandırmada herhangi bir yanlışlık var mı? 14 numaralı Whale::Auth#001 isimli kurala sağ tıklayın ve Properties komutunu verin. To sekmesine geçin. Burada gördüğünüz Whale::Server#002’yi seçin ve Edit komutunu verin. Edit ekranında Domain Controller sunucunuzun IP adresini görmelisiniz çünkü incelediğimiz kural adından da anlaşılabileceği gibi Authentication yani kimlik doğrulama işlemleri için oluşturulmuş durumda.

Resim-17

17- 15 numaralı kural ise istemci bilgisayarların bizim IAG içerisinde belirtmiş olduğumuz 39.1.1.5 IP numaralı portalımıza HTTPS protokolü ve 443 portu üzerinden erişmelerine izin veren kural. Bu kuralı da kontrol edip sorun olmadığını onayladıktan sonra artık portalımızının sağlıklı şekilde çalışıp çalışmadığını denetleme zamanı da geldi.

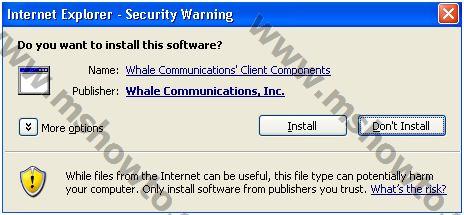

Bunun için yapmamız gereken bir istemci bilgisayardan Internet Explorer’ı açmak ve adres satırına IAG portalımızın (Trunk sihirbazında belirtmiş olduğumuz) adresini yazmak. Internet Explorer’ı açıyoruz ve https://iag.contoso.com sitesine erişmeye çalışıyoruz. Eğer bir IAG portalına ilk defa bağlanmaya çalışıyorsak IAG Client bileşeninin sistemimize yüklenmesi gerekmektedir. Hatırlayacağınız gibi bu bileşen istemci bilgisayarı denetliyor ve IAG Endpoint Policy güvenlik ilkelerinin uygulanmasını sağlıyordu. Bu bileşeni yüklemek için Internet Explorer’da karşınıza çıkacak ActiveX bileşenini yüklemeniz yeterli olacaktır.

Resim-18

18- Bileşen yüklendikten sonra Internet Explorer sayfayı yeniden yükleyecek ve sizden kullanıcı adı ve parola isteyecektir. IAG bu bölüme girdiğimiz kullanıcı oturum açma bilgilerini hatırlayacağınız gibi New Trunk sihirbazının üçüncü adımında belirlediğimiz ayarlara göre doğrulayacaktır.

Resim-19

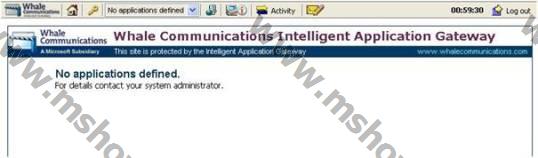

19- Kullanıcı oturum açma bilgilerimizin doğrulanmasından sonra Portalımıza başarıyla bağlandık. Görebileceğiniz gibi hiç bir uygulama publish etmediğimiz için portal sayfamız tamamen boş gelecektir. Sayfanın sağ üst köşesinde portalda geçirebileceğimiz süre ve geri sayımı görüntülenmektedir. Bu ve benzeri diğer ayarlar Endpoint Policy güvenlik ilkeleriyle belirlenmektedir.

Resim-20

Portalımız oluşturuldu, IIS ve ISA üzerinde ayarlamaları gerçekleştirildi ve sağlıklı olarak kullanılabilir hale geldi. Bundan sonraki aşamada artık portalımızı kullanıcılara hizmet verecek şekilde yapılandırmalıyız. Portalımız üzerinde kullanıcıların ihtiyacı olan tüm kurum programlarını publish edebilir, kullanıcılarımıza şirket ağına ve şirket kaynaklarına erişebilmeleri için VPN bağlantısı hazırlayabiliriz. Bundan sonraki makalemde IAG portalımıza Exchange Server OWA 2007 uygulamasını eklemeyi ve kullanıcılarımıza publish etmeyi inceleyeceğiz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar