Intelligent Application Gateway (IAG) Microsoft’un üretmiş olduğu ve OEM partnerları tarafında satılan bir appliance. IAG ile kurum içi Microsoft temelli ya da 3rd party uygulamalarınızı internet üzerinde publish edebilir ve bu uygulamalara istemcilerin sadece bir internet tarayıcısı aracılığıyla ulaşmasını sağlayabilirsiniz. Ayrıca IAG ile beraber gelen Network Connector özelliği ile (Daha sonraki makalelerimde ayrıntılı olarak inceleyeceğiz.) çalışanlarınızın yine internet tarayıcısı sayesinde şirket ağına ve ağdaki tüm paylaşılmış kaynaklara SSL VPN güvenliği ile erişmelerine izin verebilirsiniz. Üstelik bunları yaparken güvenlikten taviz vermek zorunda değilsiniz!

Intelligent Application Gateway (IAG) Microsoft’un üretmiş olduğu ve OEM partnerları tarafında satılan bir appliance. IAG ile kurum içi Microsoft temelli ya da 3rd party uygulamalarınızı internet üzerinde publish edebilir ve bu uygulamalara istemcilerin sadece bir internet tarayıcısı aracılığıyla ulaşmasını sağlayabilirsiniz. Ayrıca IAG ile beraber gelen Network Connector özelliği ile (Daha sonraki makalelerimde ayrıntılı olarak inceleyeceğiz.) çalışanlarınızın yine internet tarayıcısı sayesinde şirket ağına ve ağdaki tüm paylaşılmış kaynaklara SSL VPN güvenliği ile erişmelerine izin verebilirsiniz. Üstelik bunları yaparken güvenlikten taviz vermek zorunda değilsiniz!

IAG ile web portalınıza bağlanacak kullanıcıların sistemleri için güvenlik ilkeleri tanımlayabilirsiniz. Kullanıcınız portala bağlandıktan sonra da kullanacağı her bir kurum uygulaması içinde ayrı ayrı güvenlik ilkelerini yapılandırabilirsiniz, öyle ki güvenliği yetersiz olan bir istemci portalınız içerisindeki bir uygulamayı çalıştırabilirken bir diğer uygulamayı çalıştıramayabilir. Tüm bunları sadece Microsoft uygulamaları için düşünmemiz büyük bir hata olacaktır. IAG beraberinde bilişim sektörünün bir çok devinin uygulamalarını da desteklemektedir; örneğin mail altyapınızda Exchange yerine Lotus kullanıyor olabilirsiniz. IAG ile bu uygulamayı güvenli olarak yayınlamanız sadece birkaç dakikanızı alacaktır.

Bu makalemde IAG üzerinde mevcut olan bir web portalı içerisinde Exchange Server 2007 OWA uygulamasını publish edeceğiz. Ayrıca HTTPS yani SSL kullanan bu portalımıza HTTP yani 80 portu üzerinden gelen talepleri de yönlendireceğiz. Bir önceki makalemizi hatırlamak ve yaptığımız işlemleri sıralamak gerekirse;

- IAG üzerinde kurum uygulamalarını paylaştırabileceğimiz bir web portalı (trunk) yarattık.

- Yapılandırma sonrasında IIS ve ISA Server üzerindeki konfigürasyonu denetledik.

- IAG web portalımızın çalışmasını test ettik.

Şimdi ikinci aşamaya geçiyoruz. Artık Web portalımızda uygulama yayınlamaya başlayabiliriz. En çok kullanılan uygulamalardan OWA ile başlıyoruz ve kullanıcılarımıza web portalı üzerinden OWA erişimini açıyoruz. Bunun için;

1- Start—All Programs—Whale Communications IAG—Configuration komutunu verin ve parolanızı yazıp onaylayın. IAG yönetim konsolu açılacaktır.

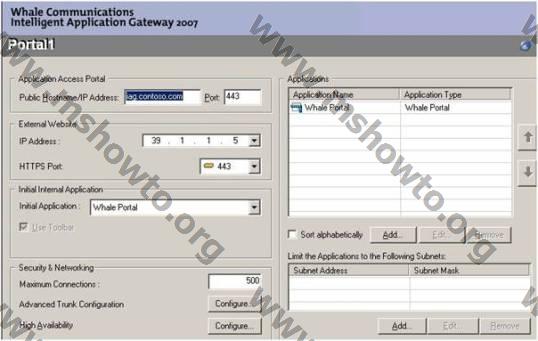

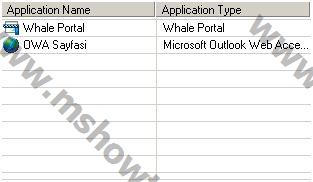

2- IAG yönetim konsolunda daha önceden oluşturduğumuz web portalınızı seçin. Bunun için HTTPS Connections—Portal1 bölümüne tıklayın. Portalınızla ilgili tüm ayarlamaları yapabileceğiniz sayfa açılacaktır. Burada ekranın sağ bölümünde Applications bölümünü göreceksiniz. Portalınızdaki uygulamalarla ilgili tüm yönetim işlemlerini bu bölümden yapabilirsiniz. Dikkat eedecek olursanız Whale Portal isminde bir uygulama hali hazırda mevcut. Bu uygulama web portalınızın temeli ve size görüntülenen kısmıdır. Yeni bir uygulama eklemek için Add butonuna basın.

Resim-1

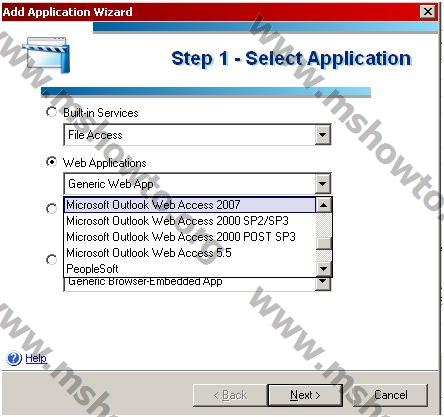

3- Add Apllication Wizard sayfası açılacaktır. Bu sayfada IAG tarafından desteklenen tüm uygulamaları görmeniz ve IAG’nin ne kadar geniş bir yelpazede çalışabileceğini anlamak mümkün. Bu sihirbaz içerisinde eklemek istediğiniz uygulamanın ilk önce türünü seçeceğiz. OWA web tabanlı bir uygulama olduğu için Web Applications bölümünü işaretliyorum. Ardından yayınlayabileceğim IAG destekli web uygulamaları listesinden Microsoft Outlook Web Access 2007 uygulamasını seçiyorum. Sizde uygulama publish ederken uygulamanın türüne göre diğer seçenekleri kullanabilirsiniz.

Resim-2

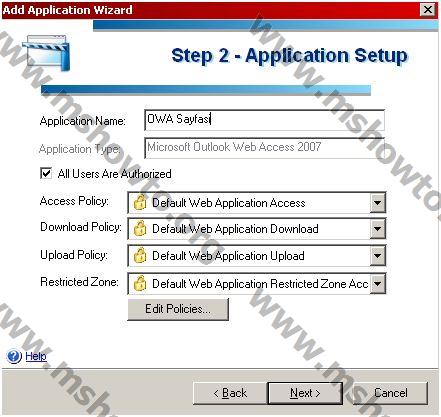

4- Sihirbazın ikinci aşamasında uygulamamızın web portalında kullanıcılar tarafından gürüleceği ismini belirliyoruz. Burada istediğiniz ismi vermeniz mümkün. Bu aşamada daha önemli olan asıl ayar ise; kullanıcıların web portalınıza bağlandıktan sonra bu uygulamayı kullanabilmesi için ve kullanımları sırasında hangi güvenlik ilkelerine göre denetleneceği. Gördüğünüz gibi uygulama türü olarak Web Applications seçtiğimizden IAG içerisinde bu uygulama türüne ait built-in güvenlik ilkeleri otomatik olarak listeye geldi. Bu güvenlik ilkelerini ve içerisinde gelen ayarları güvenlik bölümünden inceleyebilirsiniz. Siz isterseniz custom güvenlik ilkeleri de tanımlayabilir ve her bir uygulamaya farklı güvenlik ilkeleri atayabilirsiniz. Daha önce custom bir güvenlik ilkesi oluşturmadığımız için built-in güvenlik ilkelerini kabul edip bir sonraki aşamaya geçiyorum.

Not: Daha sonraki makalelerimde bu güvenlik ilkelerinin nasıl özelleştirilebileceğini inceleyeceğiz.

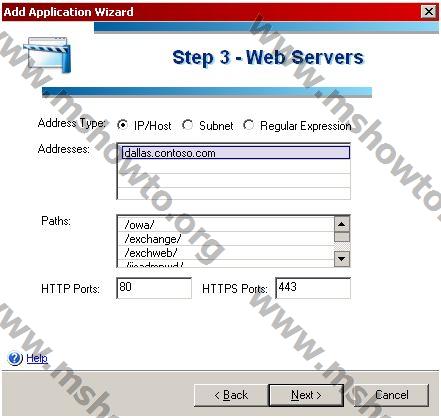

Resim-3

5- Sihirbazın üçüncü aşamasında publish ettiğimiz web uygulamasının hangi sunucu üzeirnden host edildiğini ve hangi portlardan bağlantı kabul ettiğini tanımlıyoruz. Dikkat edecek olursanız OWA publish işlemi yaptımız için OWA’nin kullandığı web pathleri otomatik olarak listeye gelmiş durumda.

Not: Makalemde kullandığım bilgisayar isimleri ve rolleri ile ilgili olarak açıklamayı ve makale senaryosunu Intelligent Application Gateway (IAG) 2007 – Kurumsal Uygulama Web Portalı (Trunk) Yaratmak isimli makalemde bulabilirsiniz.

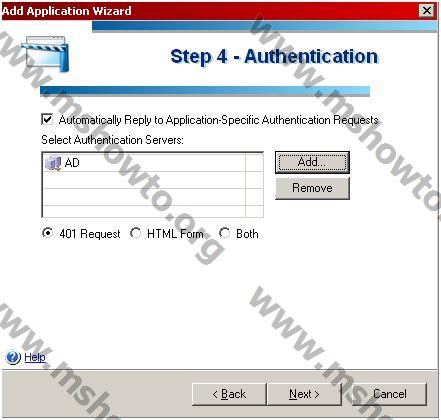

Resim-4

6- Sihirbazın dördüncü adımı en önemli adımlardan birisi. Bu adımda bu uygulamayı çalıştıracak kullanıcıların kimlik doğrulama bilgilerini IAG’nin nasıl ve hangi kriterlere göre, hangi domaine bağlanarak doğrulayacağını belirliyoruz. Bu aşamada Intelligent Application Gateway (IAG) 2007 – Kurumsal Uygulama Web Portalı (Trunk) Yaratmak makalemde daha önce yaratmış olduğum AD grubunu kullanacağım. Grupların nasıl yaratıldığı ile ilgili olarak bu makaleyi de inceleyebilirsiniz.

Resim-5

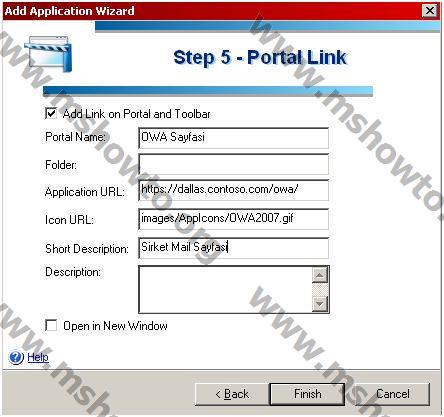

7- Sihirbazın son aşamasına geldik. Bu aşama portalımızda yayınlayacağımız uygulamaya bir tanım giriyoruz. Bu tanım kullanıcılara bu uygulama ile ilgili kısa bir bilgi vermelidir. Diğer ayarlar otomatik olarak IAG tarafından algılanmıştır.

Resim-6

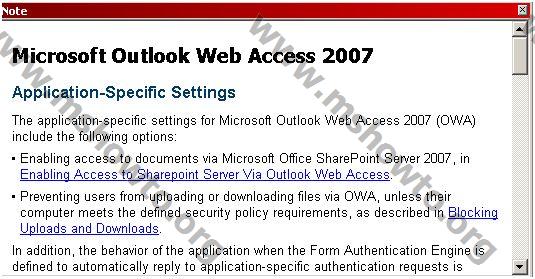

8- Finish butonuna bastıktan sonra OWA publishing ile ilgili çeşitli faydalı bilgilerin olduğu bir ekran açılacaktır. Bu ekranda bilgileri inceleyip çeşitli yapılandırmalar gerçekleştirebilirsiniz.

Resim-7

9- Uygulamamız şu an portalımız içerisindeekli durumda. Bunu portal sayfamızdaki Applications bölümünden görebiliriz.

Resim-8

10- Eklemiş olduğumuz OWA uygulaması şu anda hazır ancak kullanılabilir durumda değil. Bunun sebebi ise yaptığımız tüm değişikliklerde olduğu gibi bu işlemden sonrada etkinleştirme yapmamız gerekmesi. IAG üzerindeki portalınızda yapacağınız tüm işlemlerin aktif olabilmesi için etkinleştirme yapmanız gerekemktedir. Bunun sebebi ise yapmış olunan bu değişikliklerin IAG tarafından IIS ve ISA Server’a eklenmesi ve yapılandırılmasıdır. Aksi halde uygulamanız çalışmayacaktır. Etkinleştirme için IAG yönetim konsolunda File—Activate komutunu verin.

Resim-9

11- Etkinleştirme yaptıktan sonra ISA üzerinde eklenen kuralları görebilmek için ISA Server Management konsolundan Firewall Policy bölümünü kontrol edebilirsiniz.

![]()

Resim-10

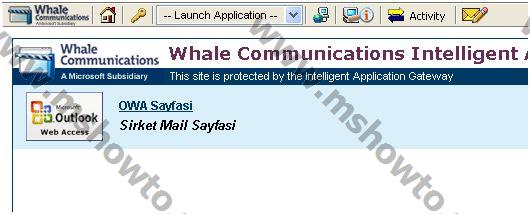

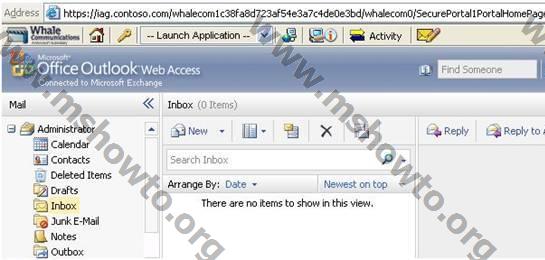

12- Şimdi sıra geldi uygulamanın düzgün şekilde çalışıp çalışmadığını denetlemeye. Bunun için herhangi bir clienttan https://iag.contoso.com sayfasına bağlanıyoruz ve kullanıcı adı ve parolamızı giriyoruz. Oturum açtıktan sonra IAG bizim kullanabileceğimiz programları bize listeleyecektir. İşte OWA uygulamamız karşımızda.

Resim-11

13- Portal anasayfasında bulunan OWA Sayfası linkine ya da simgesine tıkladığınızda şirket maillerinize ulaşabileceksiniz. Burada dikkat edilmesi gereken bir nokta var. Portala oturum açtıktan sonra artık Active Directory kimlik doğrulaması gerektiren hiç bir uygulamanız için tekrar kullanıcı adı ve parola girmeniz gerekmeyecek. Çünkü IAG Single Sign on (SSO) destekli bir uygulama olduğu için daha öncesinden girmiş olduğunuz oturum açma bilgilerinizi kullanacaktır.

Resim-12

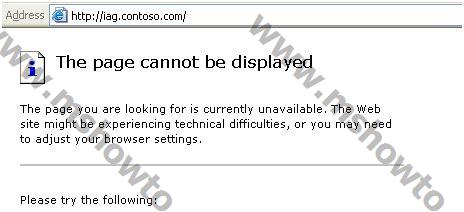

Evet, artık portalımız kullanılabilir ve içinde publish ettiğimiz OWA uygulamasıyla kullanıcılarımıza hizmet verebilir durumda. Daha sonraki makalelerimde farklı uygulamaları publish etmeye ve güvenlik ilkelerini yapılandırmaya devam edeceğiz. Şimdi farklı bir konuya geçelim. Portalımız şu an SSL üzerinde yani güvenli bir bağlantı üzerinden çalışıyor. Peki kullanıcılar yanlışlıkla adres satırına HTTPS yerine HTTP yazarlarsa ne olacak. Bu durumda portalınız 80 portu üzerinden hizmet vermediği için sayfa görüntülenemeyecektir.

Resim-13

Ancak biz önemli şirket uygulamalarının olduğu ve şirket ağına erişilebilecek bu portalın güvensiz HTTP protokolü ve 80 portundan erişime açık olmasını da istemiyorum. Tüm kullanıcılarımda HTTPS adresi yazamayabilir ve zaman içerisinde portala ulaşamadıklarını söyleyip başımı ağrıtabilir. Peki hem güvenlikten taviz vermeyip hem de kullanıcıların istedikleri adresten portalıma erişmelerini nasıl sağlayabilirim. Bunun için HTTP to HTTPS redirection işlemi uygulamalıyım. Kısacası kullanıcılar internet tarayıcılarına HTTPS yerine HTTP adresini yazsalarda otomatik olarak onları HTTPS adresime yönlendirmeliyim. Şimdi bu işlemi uygulayalım. Bunun için;

14- IAG konsolunda HTTP Connections bölümüne sağ tıklayın ve New Trunk komutunu verin.

Resim-14

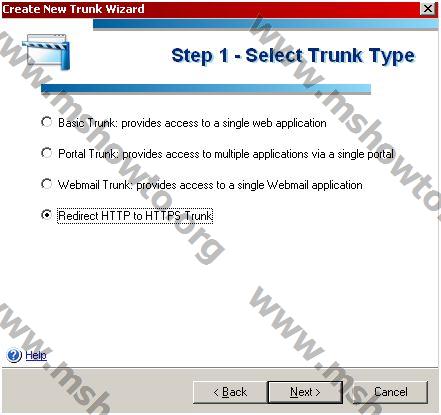

15- New Trunk sihirbazında yaratabileceğimizçeşitli portal (Trunk) türlerini göreceksiniz. Buradaki seçenekleri HTTPS Connections bölümündeki ile aynıdır sadece 443 portundan değil 80 HTTP protokolünden yayınlanırlar. Biz yönlendirme yapacağımız için Redirect HTTP to HTTPS Trunk seçeneğini işaretliyoruz.

Resim-15

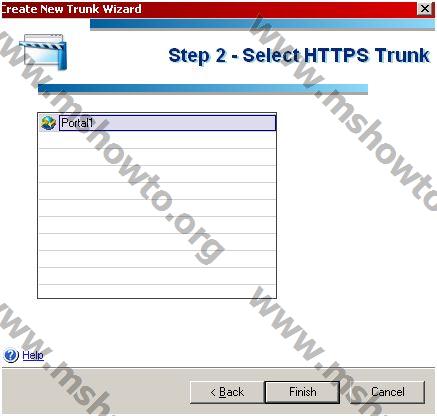

16- Sihirbazın ikinci ve son adımında ise hagi portalı yönlendireceğimizi seçiyoruz. Sihirbazı Finish butonuna basarak tamamlıyoruz. Son olarak yaptığımız bu değişikliğin etkin olabilmesi ve kullanılabilmesi için File—Activate komutunu veriyoruz.

Resim-16

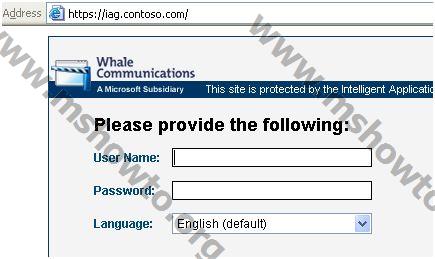

17- Artık adres satırına HTTPS yerine http://iag.contoso.com yazan tüm kullanıcılar otomatik olarak HTTPS sayfasına yönlendirilecekler ve sorun yaşamadan portalınızı görüntüleyecekler. Bu işlemdeki prosesi açıklamak gerekirse; Internet Explorer’dan HTTP protokolü ile portalınıza bağlanmak istediğinizde IAG istemciye HTTP 302-Object Moved (Nesne Taşındı.) status kodunudöndürecektir ve ardından istemciye HTTPS adresini bildirerek tekrar bağlanmasını sağlayacaktır.

Resim-17

Bu makalemde, daha önceden konfigürasyonu yapılmış ancak herhangi bir uygulama eklenmemiş bir IAG portalına OWA uygulamasını ekledik ve gelecek olan HTTP 80 çağrılarını otomatik olarak HTTPS 443 üzerine yönlendirmesini sağladık. Bundan sonraki makalelerimde IAG portalımız üzerinde daha farklı uygulamalar ekleyeceğiz ve eklemiş olduğumuz bu uygulamalara birbirlerinden farklı Endpoint Policy güvenlik ilkeleri uygulayacağız. Bu güvenlik ilkeleriyle portalımıza bağlanan istemcileri çeşitli kriterlere göre değerlendirip hangi uygulamalara erişebileceklerini denetleyeceğiz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar