Merhaba arkadaşlar. Birkaç zaman önce üzerinde çalıştığım OWA (Microsoft Exchange Server) Password Attacker programının “Beta” sürümünü “Beta Tester”lar için duyurmak istiyorum.

hOWAttacker yani diğer adı ile How OWA Attacker programını tanıtmak ile işe başlayayım. Program Exchange sunucularda bulunan OWA (Outlook Web Access)’ya Dictionary Attack yapan bir araçtır. Program bu sürümünde (Beta) OWA 2003 – OWA 2007 – OWA 2010 versiyonlarına şifre denemeleri yapabilmektedir.

Neden ihtiyaç duydum?

Penetrasyon testlerinin bir aşaması olarak şifre deneme yahut zayıf parola tespitlerinin yapılması gerekmektedir. Bu noktada birçok kurumda Exchange sunucular kullanılmaktadır. Kurumlarda penetrasyon testinin bu aşamasını gerçekleştirmek için var olan toollar yeterli beceriye sahip değillerdi yahut çalıştıkları platformlar ihtiyaçları karşılayabilecek durumda değillerdi. Bu yüzden Windows platformlarında bu işlemi başarı ile gerçekleştirebilecek tam otomatize ve raporlamaya olanak veren bir toola ihtiyaç olduğunu düşündüm. Bu tool ile bu ihtiyaçların giderilmesine katkıda bulunmak istedim.

Programın kullanımı

Program Windows XP-7-8 işletim sistemlerinin x86-x64 mimarilerinde sorunsuzca çalışmaktadır. Programı bu linke tıklayarak indirip çalıştırın. İndirdiğiniz dosyanın şifresi “mshowto” şeklindedir.

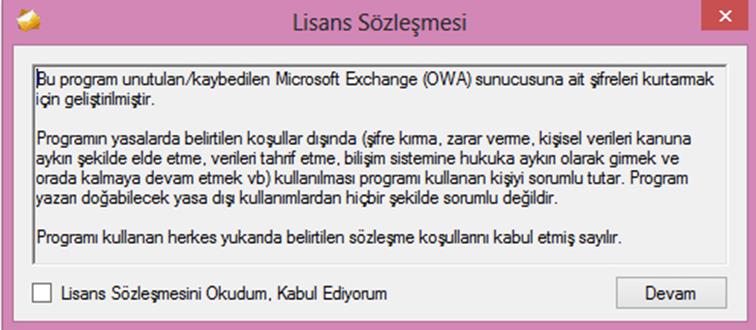

Resim-1

Program çalıştığında Resim-1’deki gibi lisans sözleşmesi gelecektir. Programı çalıştırmak için “Lisans Sözleşmesini Okudum, Kabul Ediyorum”u aktif olarak işaretleyip Devam’ı tıklayın.

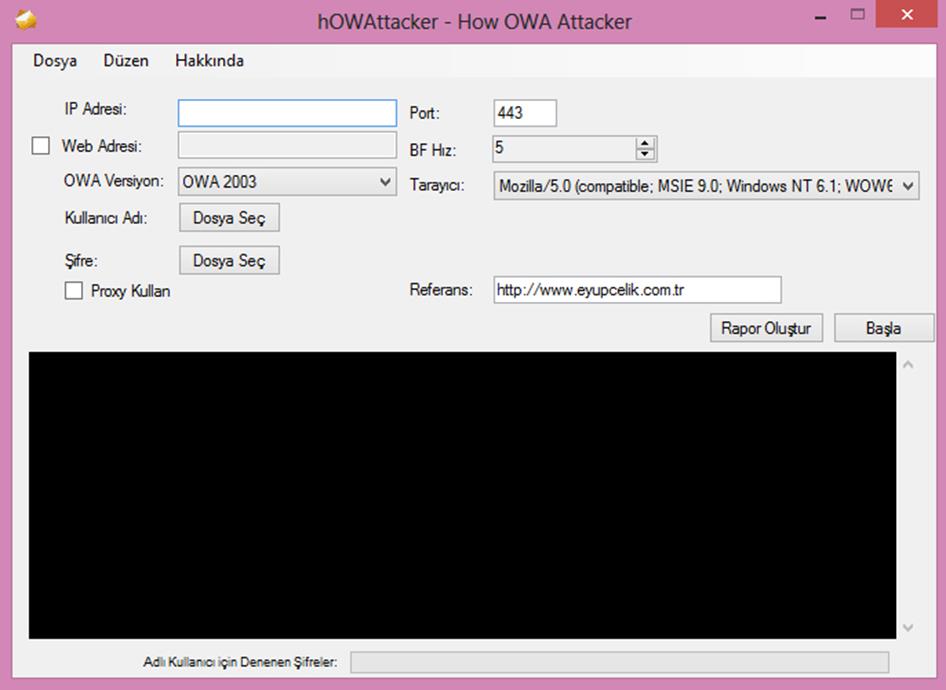

Resim-2

Lisans sözleşmesini kabul ettikten sonra hOWAttacker Resim-2’deki gibi açılacaktır.

- IP Adresi: Eğer hedef sunucumuz bir IP adresi üzerinden yayın yapıyorsa (Domain yapısı mevcut değilse) hedefin IP adresini bu alana giriniz.

- Port: Eğer hedefi IP olarak belirttiyseniz, belirtmiş olduğunuz IP adresi için Exchange sunucusunun yayın yaptığı portu giriniz. (Varsayılan olarak bu 443 portudur)

- Web Adresi: Eğer hedef sunucu bir domain/subdomain adresine sahip ise Exchange sunucusunun yayın yaptığı domain/subdomain adresini belirtiniz. Belirttiğiniz adresin sonunda “/” , “/Exchange”, “/owa” gibi uzantıların olmamasına özen gösteriniz. Örneğin; https://posta.mshowto.org

- OWA Versiyon: Hedef sunucu üzerinde çalışan OWA versiyonunu belirtiniz. OWA 2013 versiyonuna test yapmak için programın bir sonraki sürümünü beklemeniz gerekmektedir.

- DA Hız: Hedef sisteme yapılacak olan Dictionary Attack hızını belirtir. Bu hız hedefin zaman aşımı süresi ile doğru orantılıdır. Zaman aşımının kısa tutulması Dictionary Attack’ın hızlı olmasına, uzun tutulması atağın yavaş ilerlemesine sebep olur. Eğer network hızınız iyi düzeyde ise DA Hızını’ 2-5 arasında tutunuz.

- Tarayıcı: Hedef sistemde görünecek olan tarayıcı tipidir.

- Kullanıcı Adı: Kullanıcı adı dosyasını belirtiniz. Kullanıcı adı dosyaları satır satır olacak şekilde belirtilmelidir. Eğer bir alt domain adresine test yapılacaksa domain adı çift ters slash (\\) kullanıcı adı şeklinde belirtmeniz gerekmektedir. Örneğin entpro\\eyup.celik – eyup.celik – eyup.celik@entpro.com.tr şeklinde satır olarak kaydediniz.

- Şifre: Şifre dosyasını belirtiniz. Şifre dosyası da Kullanıcı dosyası gibi satır satır olmalıdır.

- Proxy Kullan: Eğer hedef üzerinde yaptığınız testte IP adresinizin görünmesini istemiyor iseniz, bu alanı seçip, alt kısmında bulunan Proxy Sunucusunun Adresini (IP Formatında) ve portunu belirtiniz.

- Referans: Hedef sistemde görünecek olan referans adresidir.

- Rapor Oluştur: Hedef üzerinde yapılan test sonuçlandıktan sonra, bu testte testip edilen zayıf parolaları raporlamak için kullanabilirsiniz. Testin bittiminden sonra raporunuzu oluşturabilirsiniz.

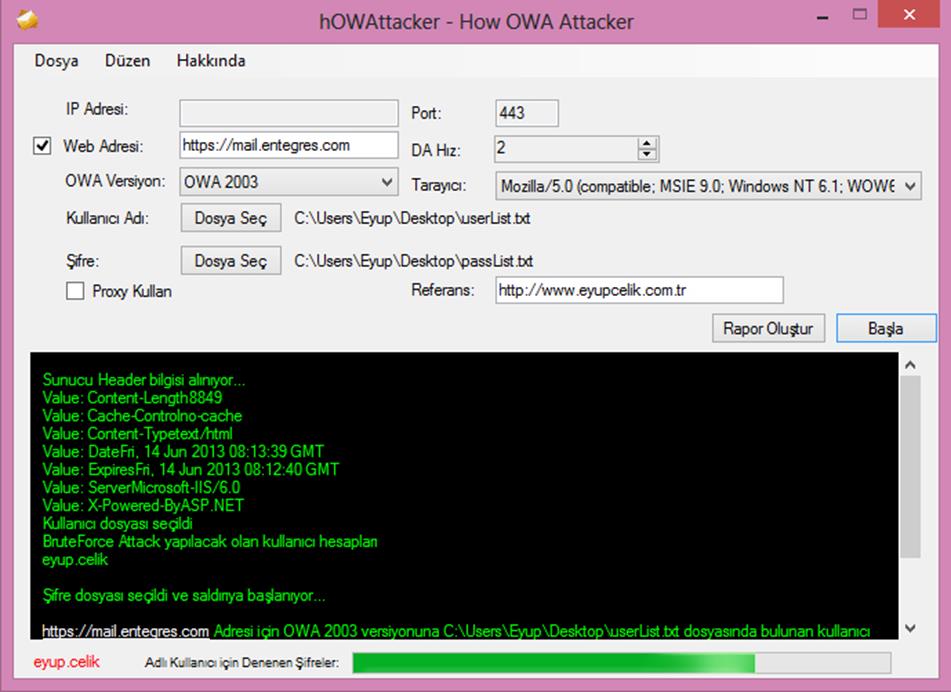

Resim-3

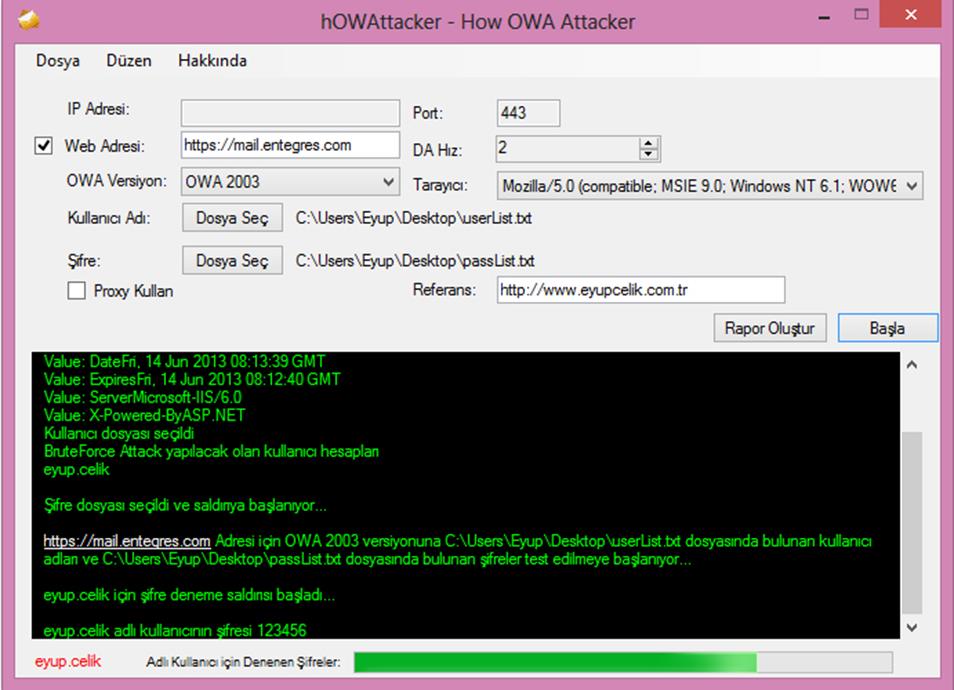

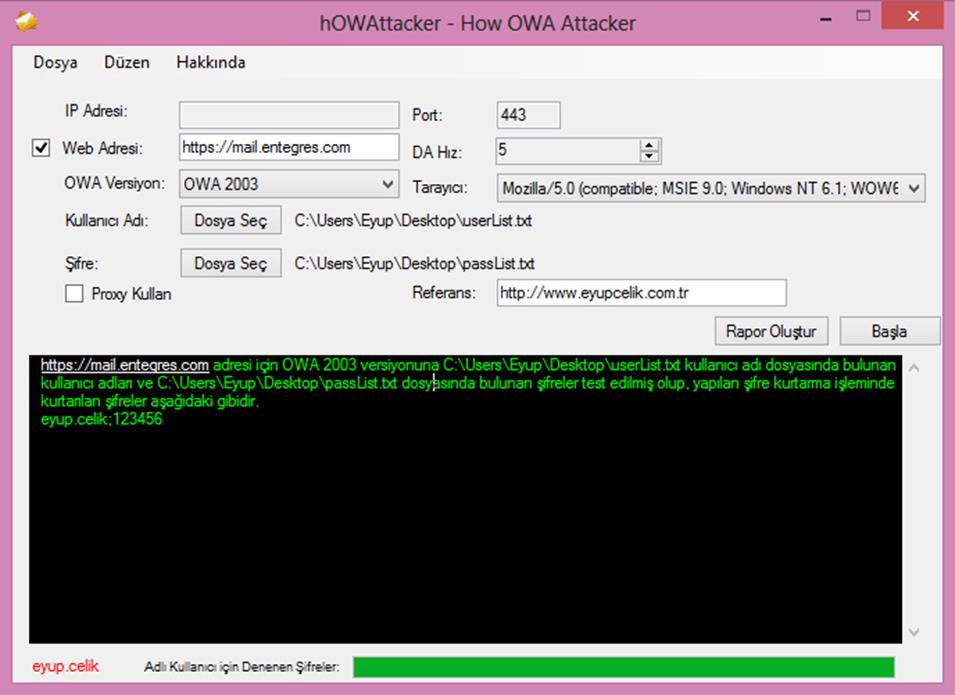

Resim-4

https://mail.entegres.com adresi için OWA 2003 versiyonuna yapmış olduğum testin ekran görüntüleri Resim-3 ve Resim-4’teki gibidir.

Program çalıştığı andan itibaren hedef sunucunun çalışabilirliğini kontrol etmektedir. Bu kontrolün sonucunda hedef sunucunun “Header” bilgileri Resim-3’teki gibi gösterecek ve ardından belirttiğiniz kullanıcılar için zayıf parola denemelerini gerçekleştirecektir. Ardından tespit ettiği şifreleri konsol ekranında gösterecektir. Testin tamamlanmasından sonra Rapor Oluştur’u tıklayarak raporunuzu oluşturabilirsiniz.

Resim-5

Rapor Oluştur’u tıkladığınızda Resim-5’teki gibi tespit edilen zayıf parolalar panoya kopyalanacaktır.

Dip Not: Exchange sunucuları Microsoft Domain Controller (Active Directory) ile entegre çalıştığından dolayı, eğer kendi kurumunuza zayıf parola testi yapmak isterseniz bu aracı rahatlık kullanabilirsiniz. Program aynı zamanda kurumların Domain ortamında bulunan kullanıcıların şifrelerini OWA üzerinden test edebilecek beceriye sahiptir.

Beta Test yapacak olan arkadaşların, gerekli düzeltmeleri, fikirlerini, istekleri ve görüşlerini benimle paylaşmalarını rica ederim.

Programın sağlıklı çalışabilmesi için .Net 4.0 kütüphanesinin bilgisayarınızda yüklü olması gerekir. .Net 4.0 yüklü olmayan arkadaşlar için programın ihtiyaç duyduğu DLL kütüphanelerini de dosya içerisine ekledim. Bu yüzden dosya boyutu biraz büyük gelebilir.-

Güvenli günler.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

www.mshowto.org http://credit-n.ru/informacija.html http://credit-n.ru/offers-zaim/creditter-srochnye-zaymi-online.html