Herkese merhabalar. Geçen günlerde bir müşterinin isteği üzerine gerçekleştirdiğim çalışmanın çıktılarını sizlerle de paylaşmak istedim. Bir çok kurum bulut bilişimin getirdiği faydaları artık sıklıkla kullanmaya başladı. Bulut bilişim kullanırkende en çok Hybrid Cloud yöntemi tercih edilmektedir. Yani kurum içi sistemlerin genel bulut ortamları ile birlikte kullanılması. Genel Bulut üreticilerinin sektöre bir çok kolaylığı getirmesiyle artık kurumlar birden çok genel bulut sağlayıcısının sitemlerini kendi sistemleri ile birlikte kullanmaktadır. Bunların üzerine SaaS uygulamlarıda eklenince, birden fazla kimlik denetimi ve yönetimi sıkıntısı boy göstermektedir. İşte bunun önüne Azure AD ile diğer (Azure dışında) genel bulut sağlayıcılarının SAML kimlik denetimi entegrayonu sayesinde Single Sign On (SSO) yaparak geçebiliriz.

Bu konu ile ilgili ilk makalemizde sizlere Azure AD ile Amazon AWS portalının nasıl entegre edileceğinden bahsedeceğim.

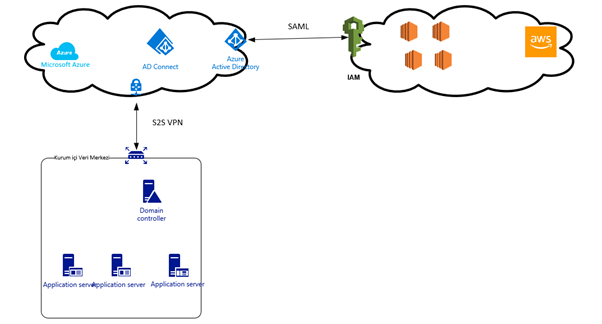

Örnek senaryomuz ile ilgili yapıyı aşağıdaki diagramdan görebilirsiniz:

Resim-1

Artık Azure AD ile AWS entegrasyonuna başlayalım.

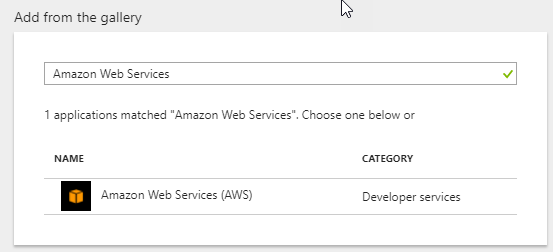

Amazon Web Services’in (AWS) Azure AD’ye entegrasyonunu yapılandırmak için, galeriden Amazon Web Services’i (AWS), yönetilen SaaS uygulamaları listenize eklemeniz gerekmektedir.

Azure Portal üzerinde soldaki navigasyon bölümünden Azure Active Directory bölümüne tıklayın.

Resim-2

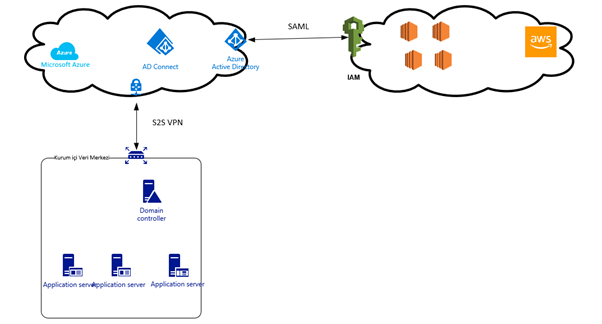

Enterprise Applications bölümünden All Applications sekmesine tıklayın.

Resim-3

Yukarıdan “New Application” bölümüne tıklayın.

Arama bölümünde Amazon Web Services yazarak aratın ve Category alanı Developer Services olan uygulamayı seçin.

Resim-4

ADD butonuna basin ve uygulamayı ekleyin.

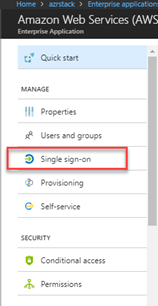

Uygulama eklendikten sonra Manage bölümünden Sinsgle-Sign-on sekmesine tıklayın.

Resim-5

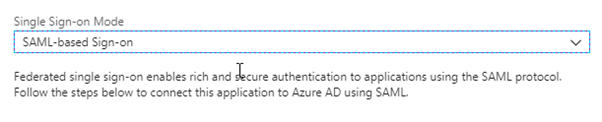

Single-Sign-on alanında Mode bölümünü SAML-based Sign-on olarak belirleyin.

Resim-6

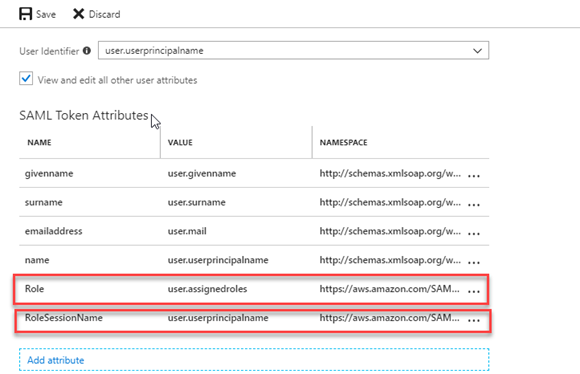

- Amazon Web Services (AWS) uygulaması, SAML kimlik denetimi işlemlerini belirli bir formatta kabul eder. Bu uygulama için gönderilecek talepleri aşağıdaki gibi yapılandırmanız gerekmektedir.

Resim-7

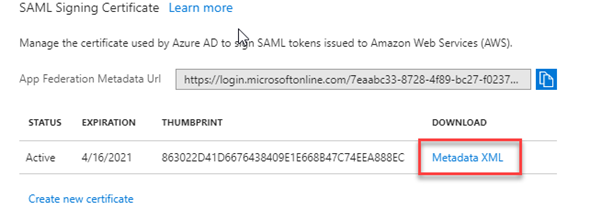

SAML Signing Certificate sekmesinde Metada XML bölümüne tıklayın ve dosyayı bilgisayarınıza kaydedin.

Resim-8

Son olarak SAVE butonuna tıklamayı unutmayın.

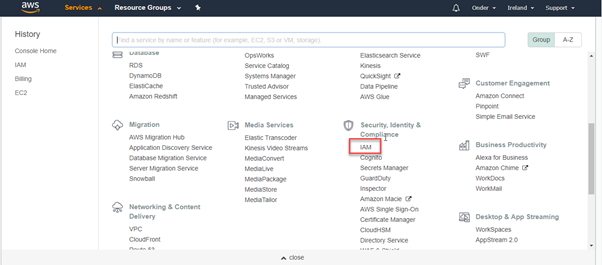

AWS konsol ekranına gidin ve IAM sekmesine tıklayın.

Resim-9

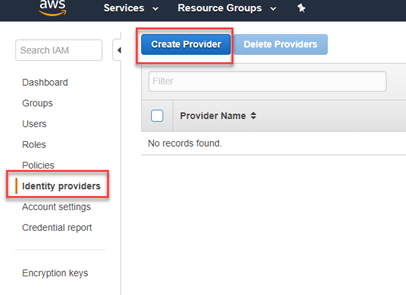

Identity Providers sekmesinden Create Provider butonuna basin.

Resim-10

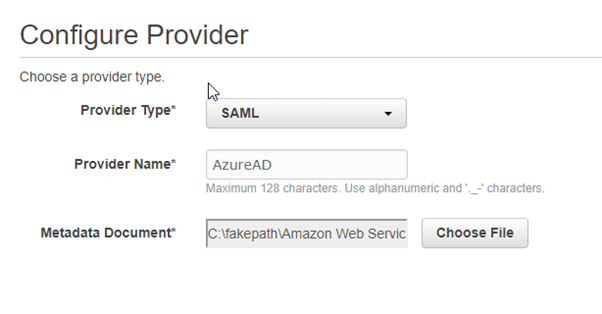

Açılan bölümde Provider Type olarak SAML’I seçin. Belirlediğiniz bir ismi girebilirsniz Provider Name olarak. Metadata Document bölümünde de daha önce Azure Portal’dan indirdiğiniz Metada dosyasını gösterin ve Next Step butonuna basin.

Resim-11

Verify Provider Information bölümünde Create butonuna basarak devam edin.

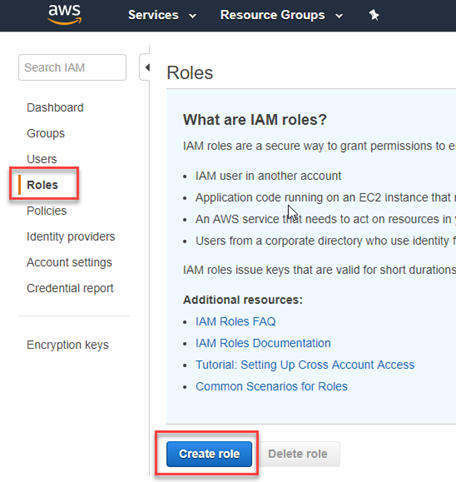

Role bölümünden Create Role butonuna basin.

Resim-12

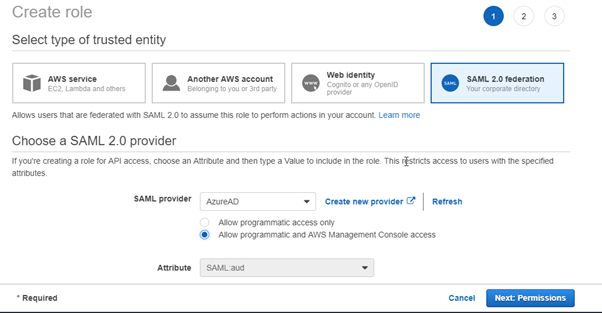

Açılan sayfada Type of Trusted Entity olarak SAML 2.0 feredration’I seçinç SAML Provider olarak biraz önce oluşturduğunuz Provider’ı seçebilirsiniz. Ayrıca seçeneklerden “Allow programmatic and AWS Management Console access”i seçin.

Resim-13

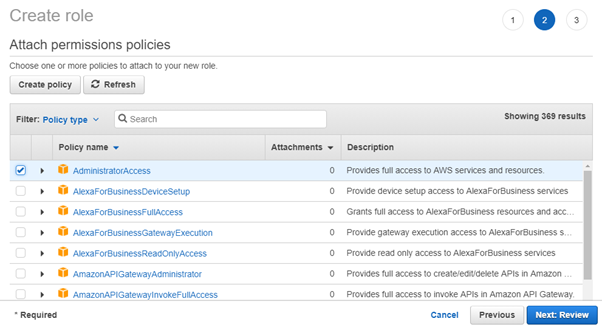

Attach permission policies bölümünde dilerseniz hazır gelen izinlerden seçim yapabilirsiniz. Ya da daha sonra kendiniz custom bir izin oluşturup bu role ekleyebilirsiniz.

Resim-14

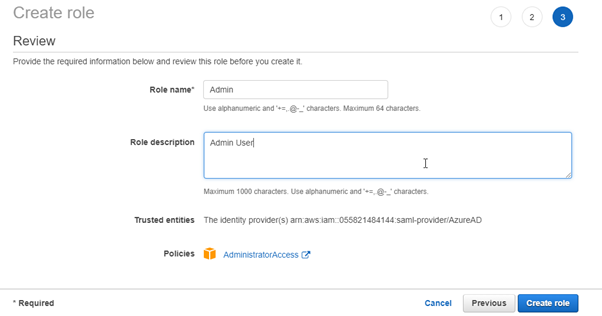

Özet bölümünde bir rol için bir isim belirledikten sonra Create Role butonuna basin.

Resim-15

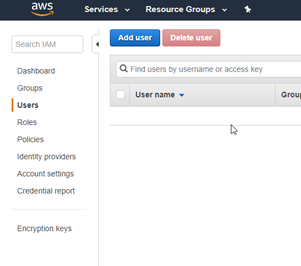

Users bölümünden Add User butonuna basin.

Resim-16

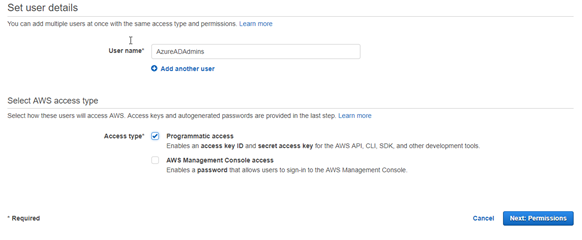

User name olarak bir isim belirleyin ve Access Type olarak Programmatic Access bölümünü seçin.

Resim-17

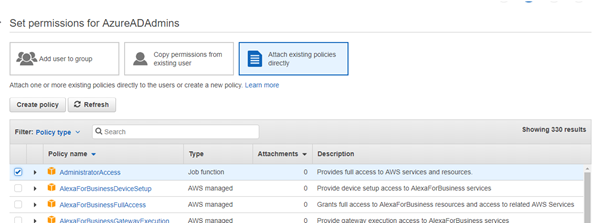

Oluşturduğunuz kullanıcıya izin vermek için hazır policyleri kullanabilirsiniz ya da daha önceden oluşturduğunuz bir policy’I ekleyebilirsiniz.

Resim-18

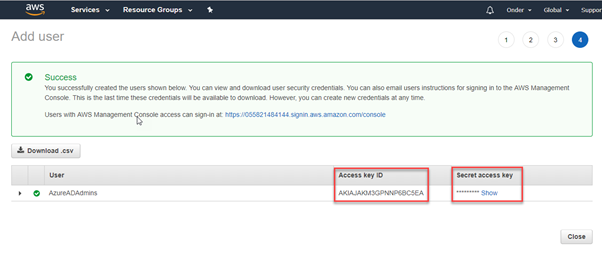

Create User butonuna basarak kullanıcıyı olusturun.

Kullanıcı başarılı bir şekilde oluştuktan sonra Access Key ID ve Secret Access’I daha sonra kullanmak için bir notepad’e kaydedin.

Resim-19

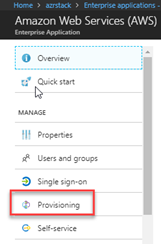

Azure Portal ekranına geri dönerek Amazon Web Services (AWS) uygulamasında Provisioning sekmesine tıklayın.

Resim-20

Provisioning bölümü açıldıktan sonra Mode’u Automatic olarak belirleyin. Clientsecret bölümüne Access Key’I, Secret Token bölümüne User Secret değerlerini kopyalayın. (Amazon AWS konsolda kullanıcı olustururduktan sonra bu değerleri bir notepad’e kaydetmiştik.) Test Connection butonuna basın.

Resim-21

Test bağlantısı başarılı olduktan sonra SAVE butonu ile kaydetmeyi unutmayın.

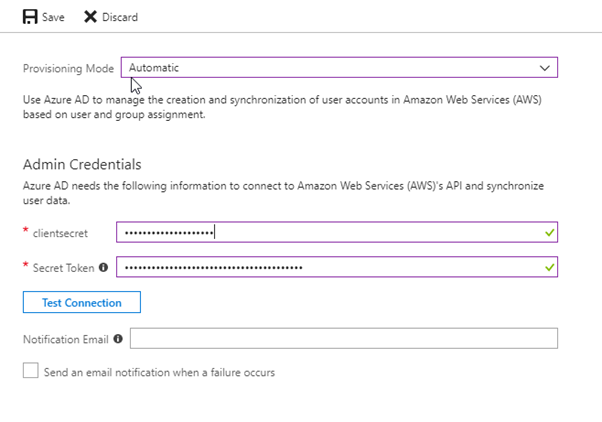

Son olarak aynı ekranda Provisioning Status’u ON konumuna getirmemiz gerekmektedir.

Resim-22

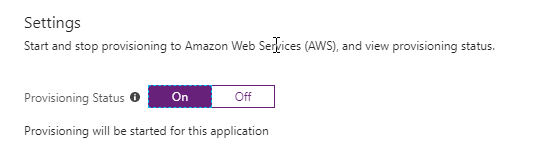

Şimdi artık Azure AD üzerinde bir kullanıcı oluşturup bu kullanıcı ile AWS konsola baglanmayı deneyebiliriz. Veya benim yaptığım gibi sizlerde bir group oluşturarak, AWS konsoluna erişmesini istediğiniz kullanıcıları bu gruba üye yapabilirsiniz.

Resim-23

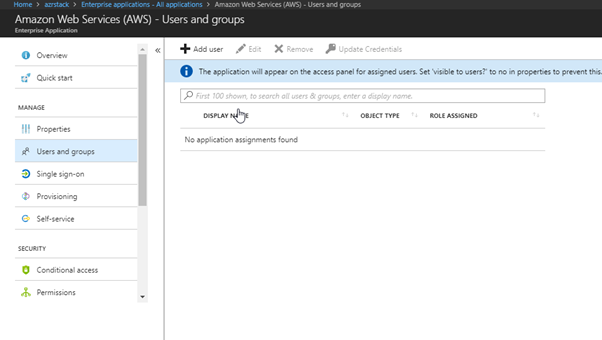

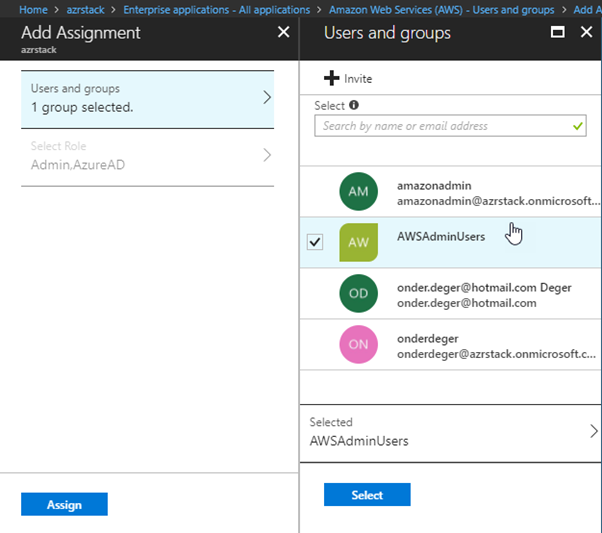

Ardından tekrar AWS uygulamasına giderek bu kullanıcı grubu için erişim izni verebilirsiniz.

Resim-24

Resim-25

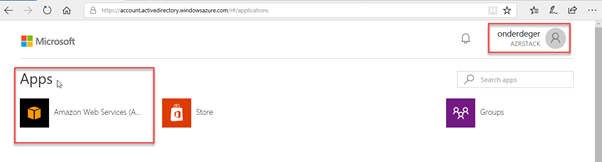

Kullanıcıların erişimlerini test etmek için http://myapps.microsoft.com adresinde AWSAdminUsers grubunun üyesi bir kullanıcı ile oturum açın. Portala Amazon Web Service (AWS)’in eklendiğini göreceksiniz.

Resim-26

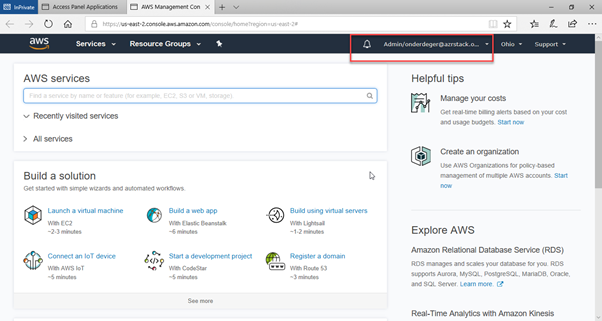

- Bu uygulamaya tıkladığınızda yeni bir sekmede AWS konsolu açılacak ve SSO ile AWS konsola erişebileceksiniz.

Resim-27

Not: Eğer yerel Active Directory’iniz ile Azure AD’nin entegrayonunu başarılı bir şekilde yaptıysanız AWS konsola erişimleri yerel kullanıcılar ile de yapabilirsiniz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Azure AD,SSO,SAML-based Sign-on, Azure AD ile AWS entegrasyonu, Amazon Web Services (AWS), Amazon Web Services,AWS,SAML,IAM