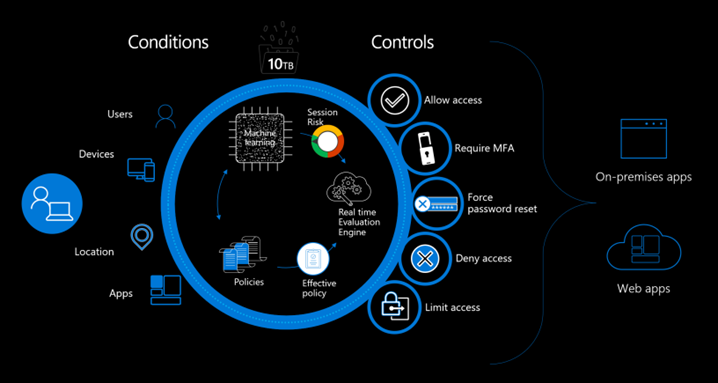

EMS ile gelen Conditional Access ile kullanıcılarınızın uygulamalara nasıl erişebileceklerine karar verebilirsiniz. Örneğin şirket içinden Outlook‘a ya da OWA‘ya SSO ile erişilebilirken şirket dışından erişimi bu uygulamalar özelinde engelleyebilirsiniz. Ya da engellemek yerine şirket dışından erişim esnasında MFA’i devreye alabilirsiniz. Yani hangi uygulamanıza nereden ve nasıl erişim izni vermek istiyorsanız bu makalede bahsedeceğim yöntemleri kullanarak erişimlerinizi kontrollü hale getirebilirsiniz.

Office 365 üzerinde bir kullanıcıya lisans atamanız sonrasında, kullanıcı lisansı dahilinde tüm uygulamalara her yerden ve her cihazdan sınırsızca erişebilir. Bu durumu kontrollü hale getirmek isterseniz EMS ile gelen Conditional Access özelliğini kullanabilirsiniz. 2-3 örnek ile bu durumu, konfigürasyonun nasıl olabileceğini ve kullanıcı tarafındaki deneyimi incelemeye çalışalım.

Conditional Access nedir ya da Conditional Access ile ilgili detaylı anlatımlara Microsoft’un teknik sayfalarından ulaşabilirsiniz.

Resim-1

Ortamımız ile ilgili bazı bilgiler aşağıdaki gibi. Ayrıca 3 farklı Conditional Access Policy seçeneğini konfigüre edip kullanıcı tarafındaki sonuçlarına bakacağız.

Kullanıcı adı : kerim.aydin@cozumdanismani.com

Kullanıcının sahip olduğu lisans : Microsoft 365 E5

Bu uygulamada kontrollü hale getirilecek uygulamalar : Exchange Online OWA, Microsoft Outlook (PC), Outlook Mobile (Telefon, Tablet), Teams Online, Teams Desktop

Davranış şekli (Kullanıcı deneyimi) 1 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında tamamen bloklanmış olacak

Davranış şekli (Kullanıcı deneyimi) 2 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında MFA ekranı gelecek

Davranış şekli (Kullanıcı deneyimi) 3 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında “Terms of Use” ekranı gelecek

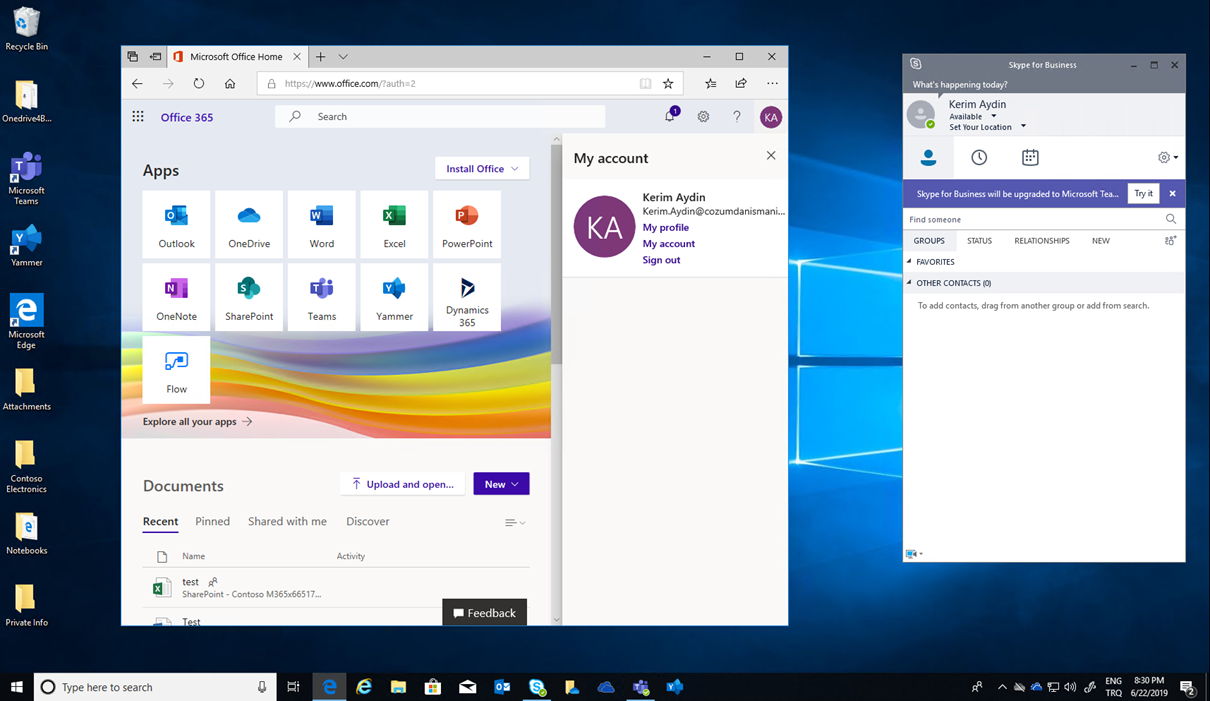

Aşağıdaki ilk ekranda kullanımız PC’sine oturum açmış ve sınırsız biçimde tüm uygulamalara (Online ve App), her zaman, her yerden ve her cihazdan erişebilir durumda.

Resim-2

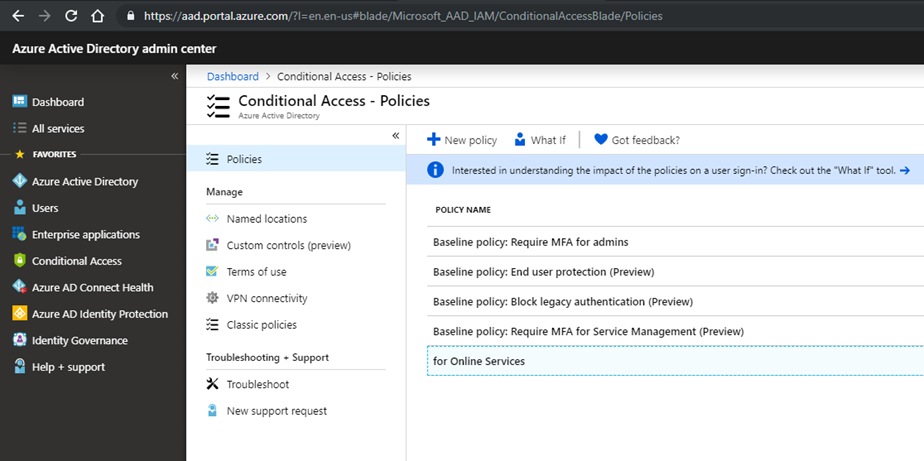

Davranış şekli (Kullanıcı deneyimi) 1 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında tamamen bloklanmış olacak

İlk olarak Azure Active Directory (AAD) içinde Conditional Access alanına erişin ve New Policy diyerek devam edin.

Resim-3

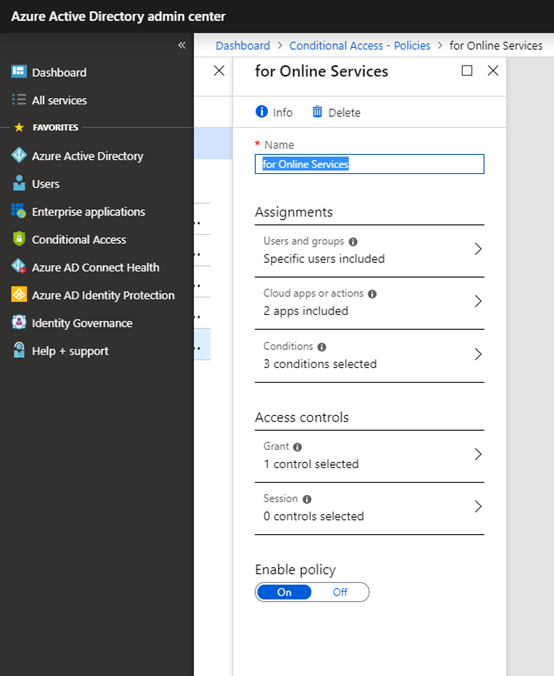

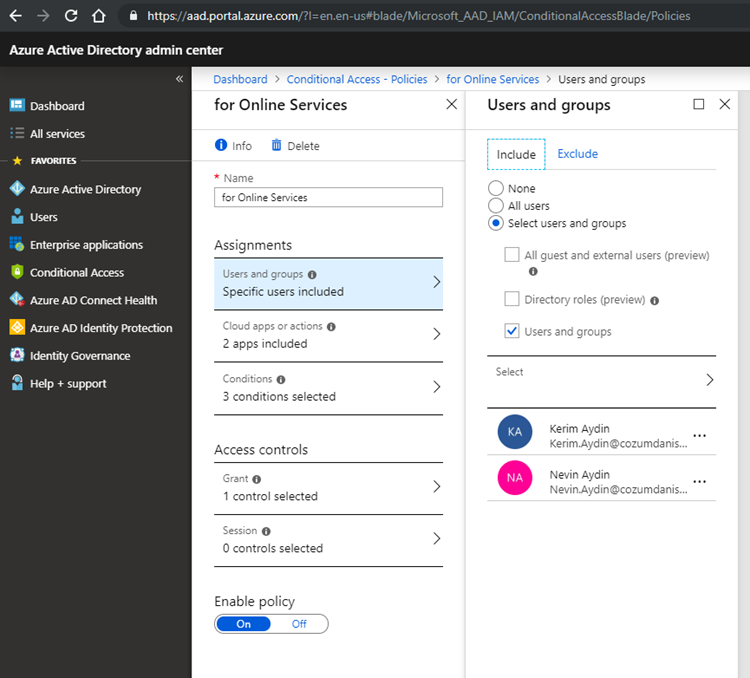

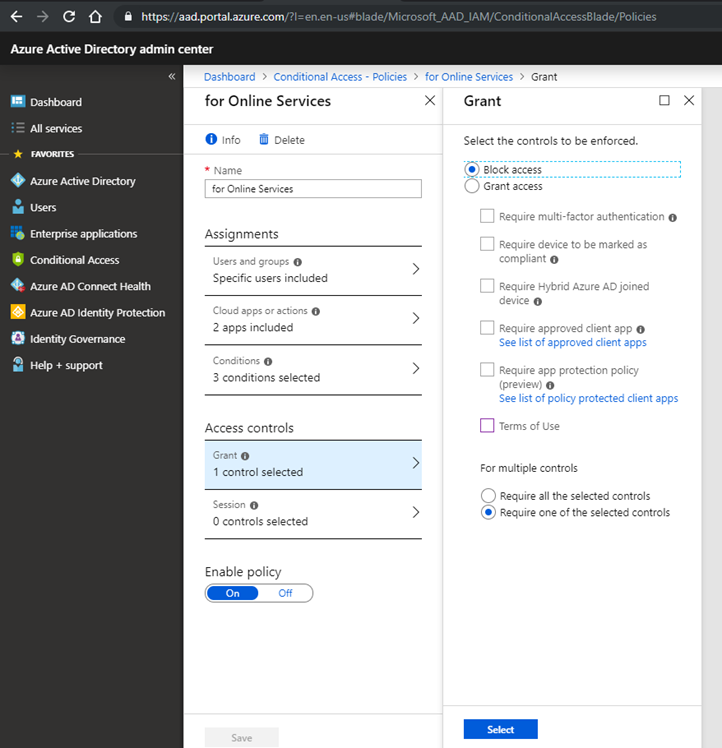

Policy için bir isim verin. Ben “for Online Services” ismini kullanıyorum.

Resim-4

Policy seçeneklerini tanımlamaya başlayalım. Users and Groups alanında sadece iki kullanıcı için çalıştığını görebilirsiniz. Sizde Policy’nizin kimlere etkimesini (Include) ya da kimlere etkimemesini (Exclude) istiyorsanız bu ekranı kullanabilirsiniz. Yani tüm şirkete tek bir Conditional Access Policy’si uygulayabileceğiniz gibi bunu fazlasıyla çeşitlendirme şansınızda bulunuyor.

Resim-5

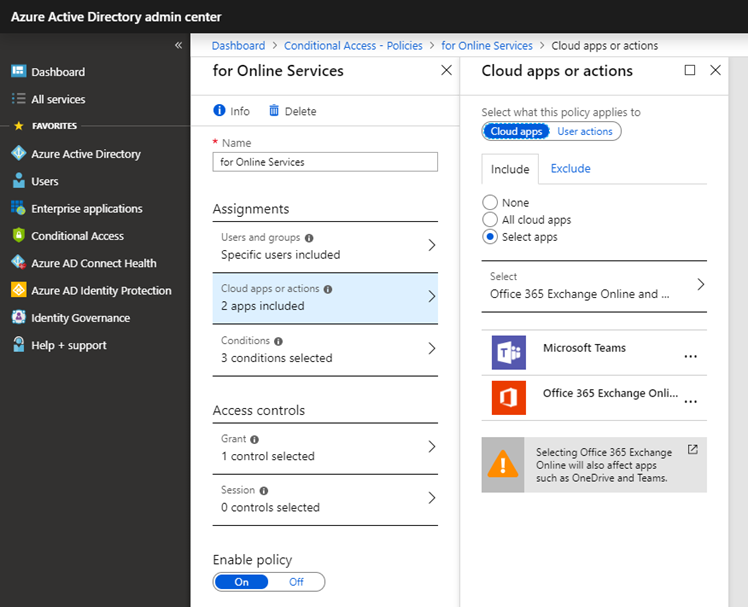

Kontrol altına almak istediğim uygulamalar yukarıda da belirttiğim gibi Exchange Online OWA, Microsoft Outlook (PC), Outlook Mobile (Telefon, Tablet), Teams Online, Teams Desktop. Bu sebepten dolayı Cloud apps or actions ekranında listeden Microsoft Teams ve Exchange Online‘ı seçiyorum.

Resim-6

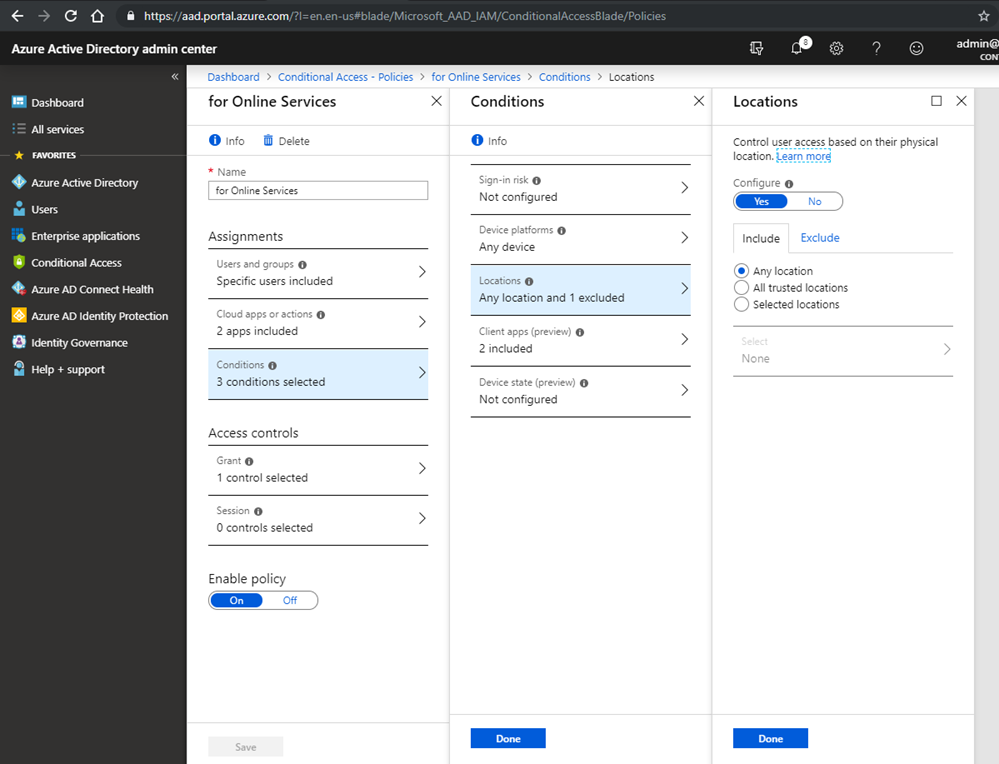

Conditions ekranında ise sırasıyla aşağıdaki ayarları yapıyorum.

Device Platform :

Any device

Location : Any Location (Include) olarak seçiyorum fakat Exclude alanında Turkey’i bırakıyorum. Yani Policy’im Türkiye dışından gelen oturum açma isteklerinde, seçili iki kullanıcımın kullandıkları uygulamalar için çalışacak. Turkey’i Internal network diğer tüm ülkeleri ise Public network olarak hayal edebilirsiniz.

Resim-7

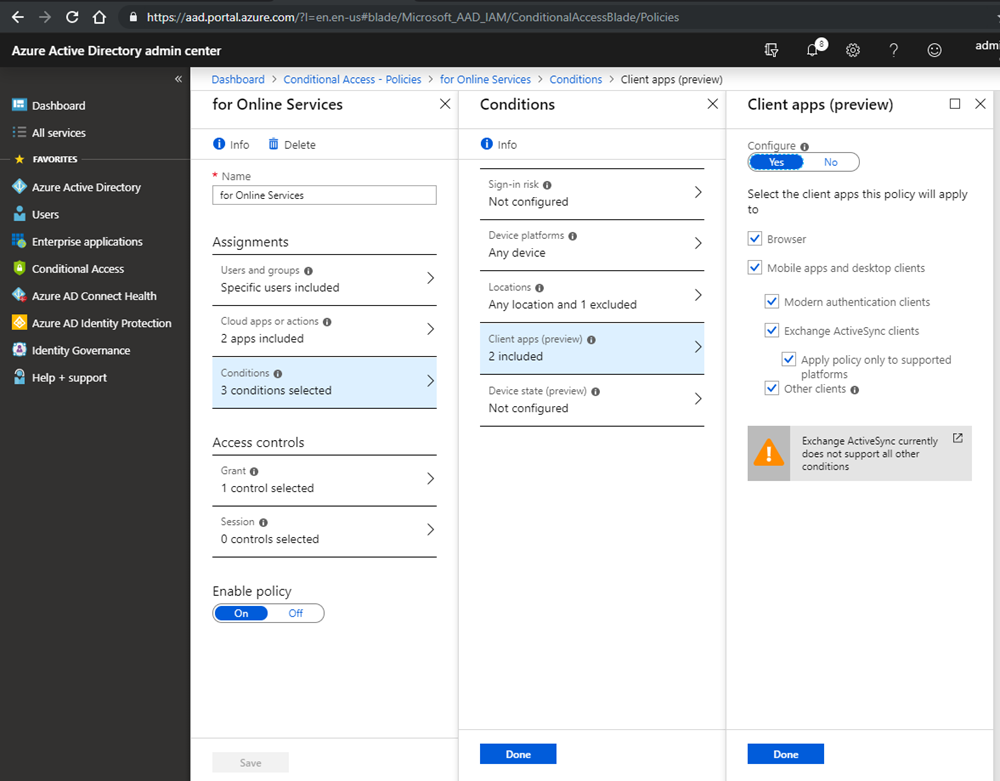

Client Apps : Aşağıdaki ekranda da göreceğiniz gibi tamamını seçtim fakat eski tip cihazlarınız varsa ve özellikle ActiveSync ile bağlantı sağlıyorlar ise bu adımdaki seçenekleri production’a yaymadan önce tüm cihazlarınız için test etmenizi öneririm.

Resim-8

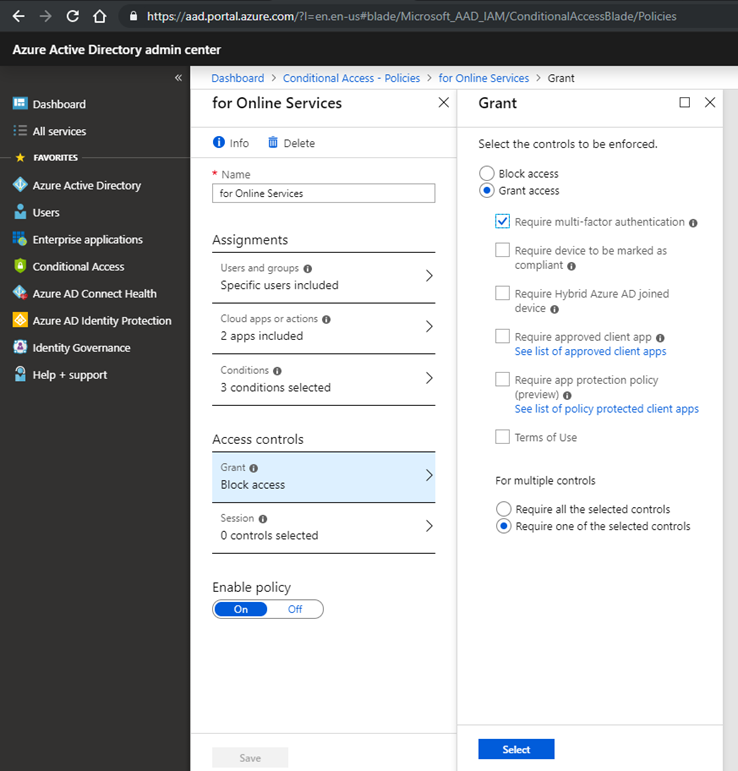

Block seçeneği ile şartlara uymayan bir istek gerçekleştiğinde engelleme yapacağız. Bu son adımdan sonra Save ederek işlemi bitirin.

Resim-9

Şimdi kullanıcı ara yüzündeki deneyime bakalım. Unutmadan hatırlatayım, Türkiye dışındaki bir network’ten uygulamalara erişmeye çalışıyorum. Policy’yi hatırlayın.

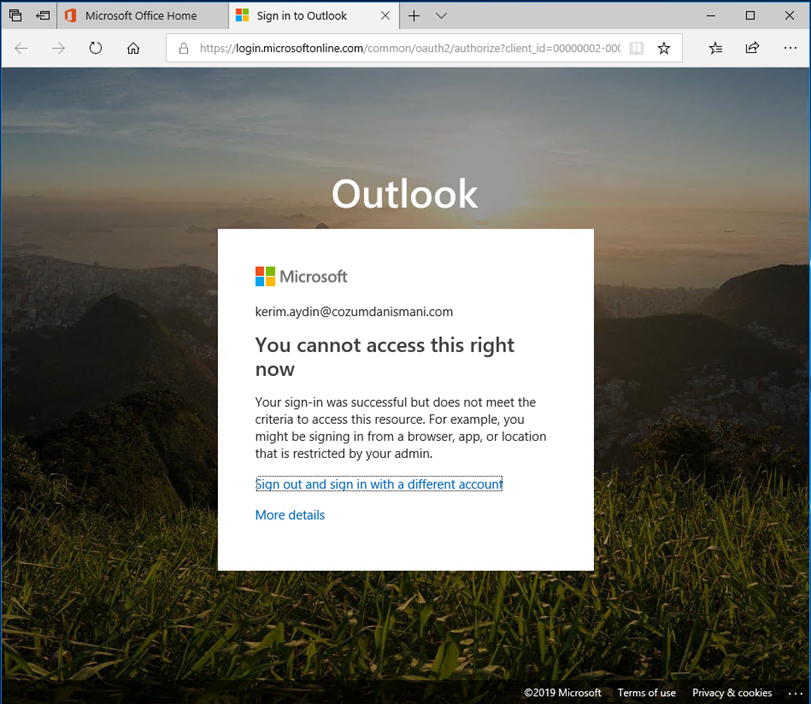

İlk olarak OWA’ya erişeceğim. Kullanıcının herhangi bir Browser’dan OWA’ya eriştiğinde karşılaştığı ekran aşağıdaki gibi. İstek bloklanmış durumda.

Resim-10

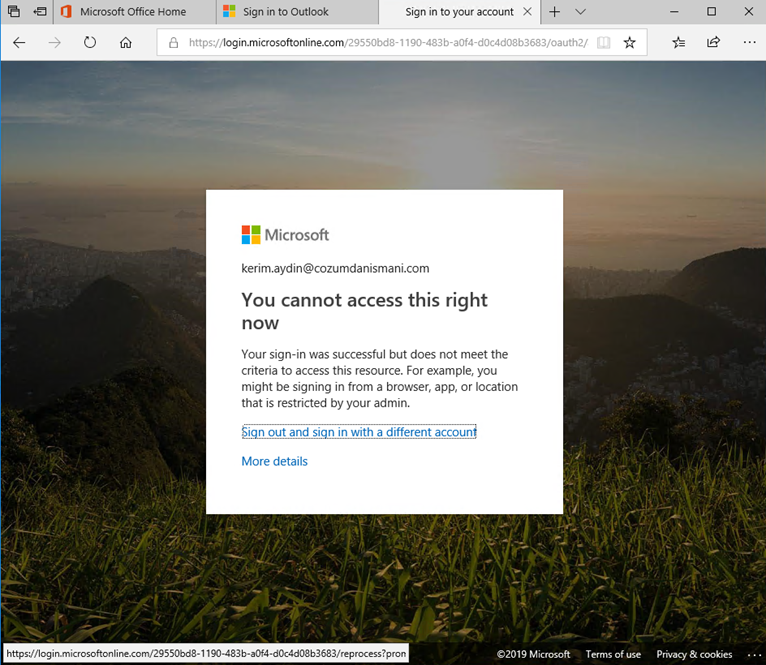

Aynı kullanıcının Teams’e erişmek istediğinde karşılaştığı ekran aşağıdaki gibi.

Resim-11

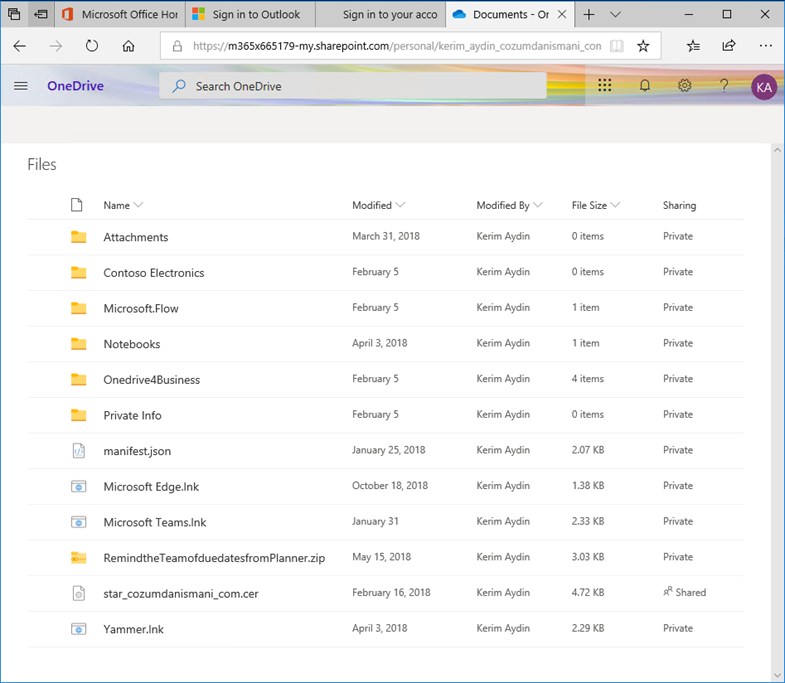

Fakat aynı kullanıcı eğer OneDrive’a erişmek isterse erişim gerçekleştirebiliyor. Neden? Çünkü Policy’miz içerisinde sadece Exchange Online ve Teams için konfigürasyon gerçekleştirdik.

Resim-12

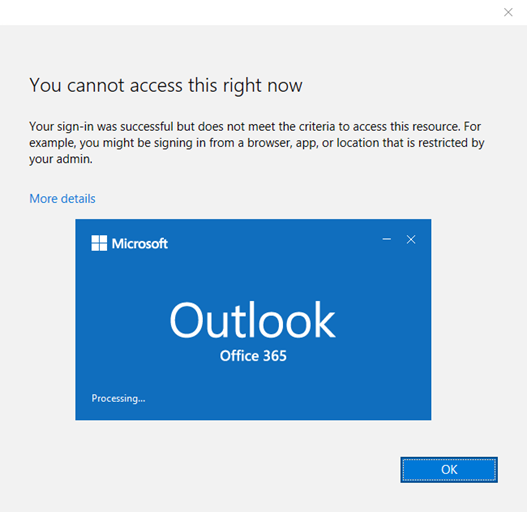

Şimdi de aynı kullanıcı ile PC’de Outlook uygulamasını başlatalım. Karşılaşılan ekran aşağıdaki gibi.

Resim-13

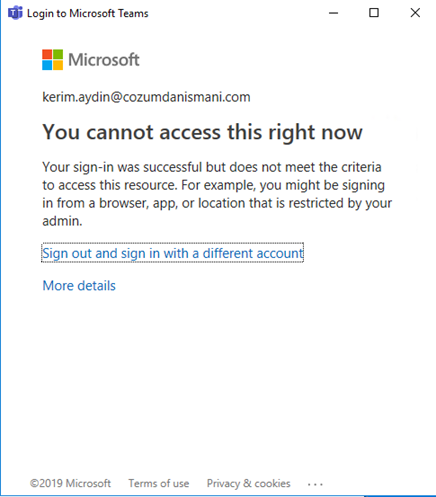

Ve son olarak Teams uygulaması ile PC’den oturum açmaya çalıştığımda karşılaşılan ekran aşağıdaki gibi. Kısacası, oluşturduğumuz Policy tam anlamıyla mükemmel biçimde çalışıyor.

Resim-14

Davranış şekli (Kullanıcı deneyimi) 2 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında MFA ekranı gelecek.

Şimdi Block yerine Allow verelim ama ülke dışından gelen kullanıcı istekleri MFA’den geçsin. İlk olarak Policy’yi aşağıdaki gibi değiştiriyorum. Sonrasında tekrar sırası ile uygulamalara gözden geçireceğim.

Resim-15

Şimdi kullanıcı arayüzündeki deneyime bakalım. Unutmadan hatırlatayım, Türkiye dışındaki bir network’ten uygulamalara erişmeye çalışıyorum. Policy’yi hatırlayın.

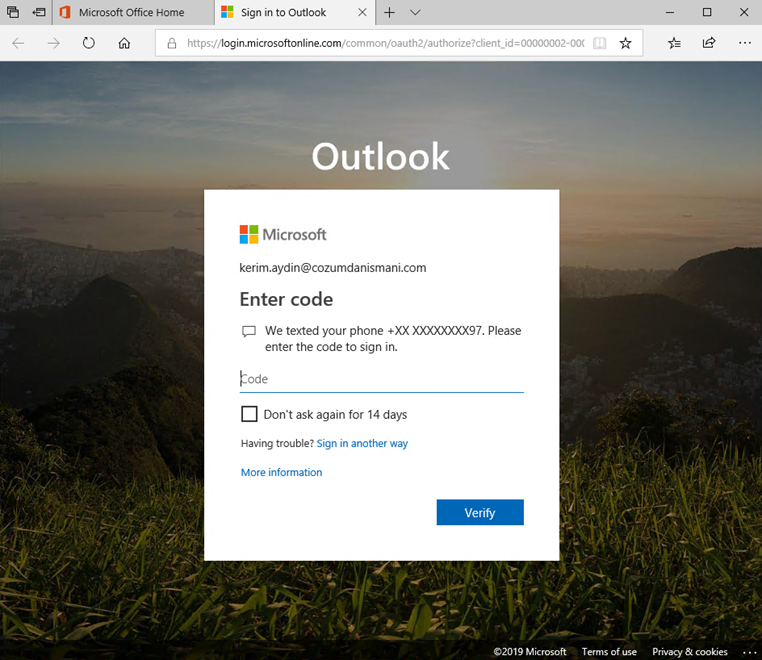

İlk olarak OWA’ya erişeceğim. Kullanıcının herhangibir Browser’dan OWA’ya eriştiğinde karşılaştığı ekran aşağıdaki gibi. İstek artık bloklanmamış durumda fakat Policy’mizde ayarladığımız gibi kullanıcıyı MFA’den geçirmek istiyor.

Resim-16

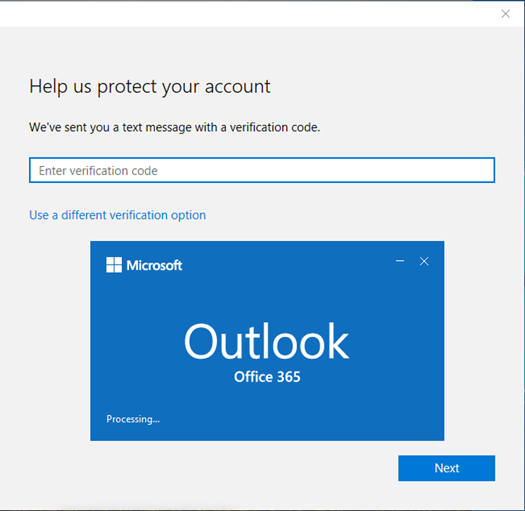

Şimdi de aynı kullanıcı ile PC’de Outlook uygulamasını başlatalım. Karşılaşılan ekran aşağıdaki gibi.

Resim-17

Davranış şekli (Kullanıcı deneyimi) 3 : Ülke (Türkiye) içinde SSO ile uygulamalara oturum açılacak fakat ülke dışında “Terms of Use” ekranı gelecek

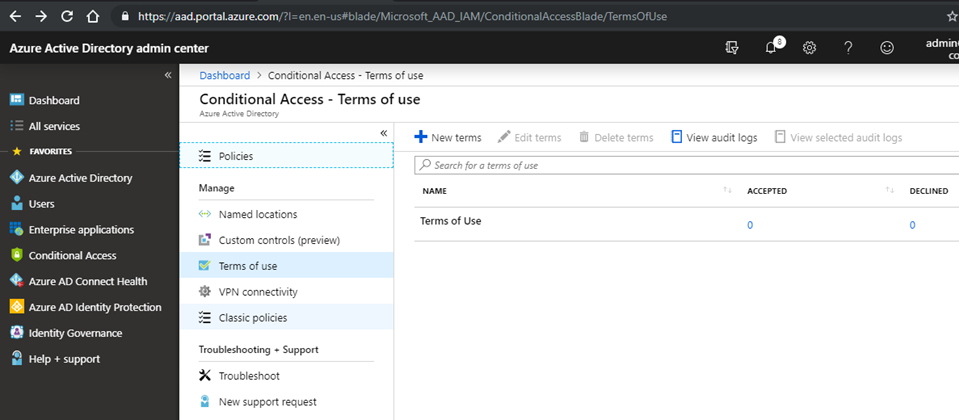

Davranış şekli 3’ü denemek isterseniz yukarıdaki pencerede gelen “Terms of use” alanına ilk olarak bir kullanım koşulları dosyası eklemelisiniz. Bu adımları bu yazıda göstermeyeceğim fakat oldukça basit. Son göreceğiniz ekran aşağıdakine benzer olmalı.

Resim-18

Bu basit adımı tamamlamanızdan sonra bir Policy oluşturarak sistemin kullanıcı tarafına nasıl etkidiğine göz atmaya başlayalım.

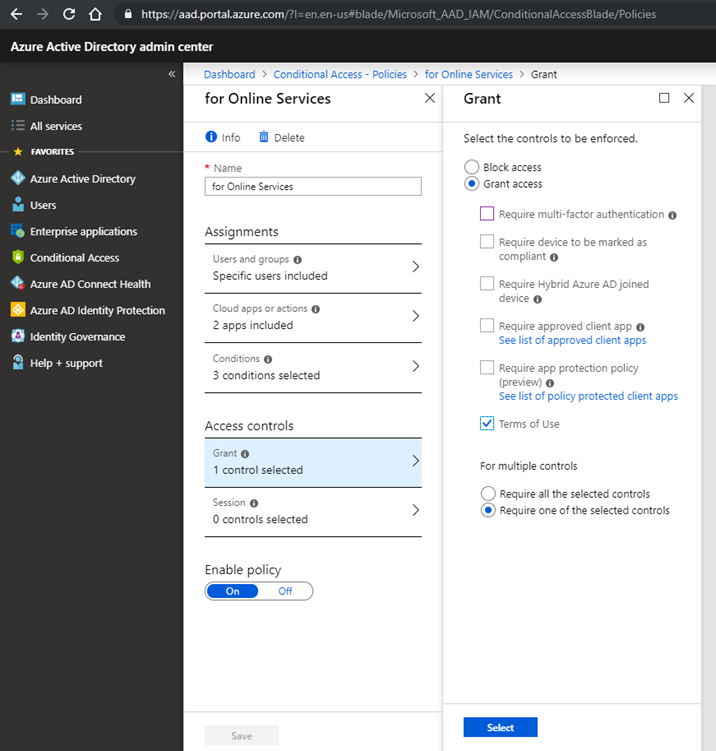

Policy’yi aşağıdaki gibi tekrar değiştiriyorum ve MFA‘i kaldırıp bu sefer Terms of Use ekliyorum.

Resim-19

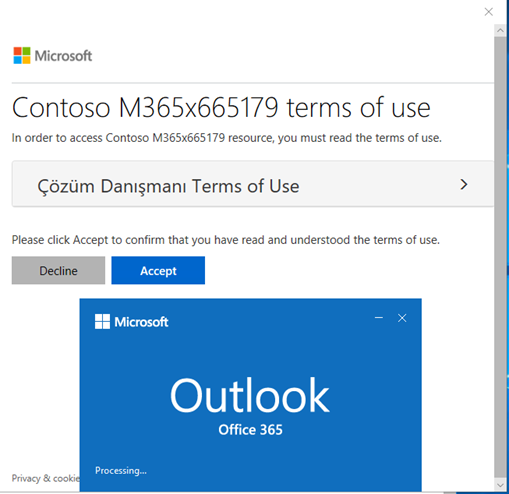

OWA’ya erişeceğim. Kullanıcının herhangibir Browser’dan OWA’ya eriştiğinde karşılaştığı ekran aşağıdaki gibi. İstek artık bloklanmamış ya da MFA’den geçirilmek istenmiyor fakat Policy’mizde ayarladığımız gibi kullanıcının “Terms of Use” okumasını ve kabul etmesi gerekli.

Resim-20

Şimdi de aynı kullanıcı ile PC’de Outlook uygulamasını başlatalım. Karşılaşılan ekran aşağıdaki gibi.

Resim-21

SONUÇ :

EMS

Conditional Access ile uygulamalarınıza erişimi daha kontrollü hale getirebilirsiniz. Yukarıdaki üç farklı Policy ile oluşturduğumuz üç farklı yöntem (Blok, MFA, Terms of Use) mevcut. Daha fazlasını da yapabilmek mümkün. Özellikle uçtan uca daha fazla kontrol istiyorsanız ya da aynı anda birden fazla Condition’ın geçerli olmasını istiyorsanız yine EMS ile gelen Intune’u kullanabilirsiniz. Şu konuya da değinin dediğiniz başlıklar varsa bu yazının yorum alanını kullanarak istek yapabilirsiniz.

Ayrıca, bazılarınızın On-Prem Exchange Server, On-Prem Skype Server ya da On-Prem Sharepoint Server için bu EMS Conditional Access ile gelen yetenekleri kullanabilir miyiz sorusunu sorduklarını biliyorum. Cevap; evet, kullanabilirsiniz. Aslında burada temel konu Modern Authentication çatısı altında kendisine yer bulan Conditional Access’in sizin On-prem sunucularınızda ADAL ve OAuth ile beraber çalışması. On-Prem Exchange Server ile bu konfigürasyonun nasıl yapılacağına Referanslar alanındaki linklerden ulaşabilirsiniz.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs : ems, ems Conditional Access, Conditional Access, Conditional Access ayarlari, Conditional Access owa blok, Conditional Access owa engelleme