Çözümün sanat olduğu MSHOWTO bilişim platformunda bu yazımızda, siber güvenliği ve Network Teknolojilerini yakından ilgilendiren Network Security kapsamında olan L2 saldırılarını içerisinde barındıran DHCP servisinin manipülasyonunu ve bunlara karşı aksiyon alabileceğimiz L2 katmanında güvenlik yapılandırmalarını anlatıyor olacağım. Bugün ise DHCP Snooping Nedir? sorusunun detaylarına bakacağız.

Öncelik olarak yazının başında bahsettiğim gibi DHCP servisinin manipülasyonunu iki noktada inceleyeceğiz.

1-DHCP Servis Reddi Saldırısı

2-Fake DHCP ile MitM(Man in the Middle-Ortadaki Adam Saldırısı) atakları gerçekleştirme yöntemleri

Bu saldırıları uygulamalı olarak inceledikten sonra ise L2 bazında bu saldırılara önlem almayı göreceğiz.

O halde işimizin başına geçip topolojimizin senaryosuna bakalım.

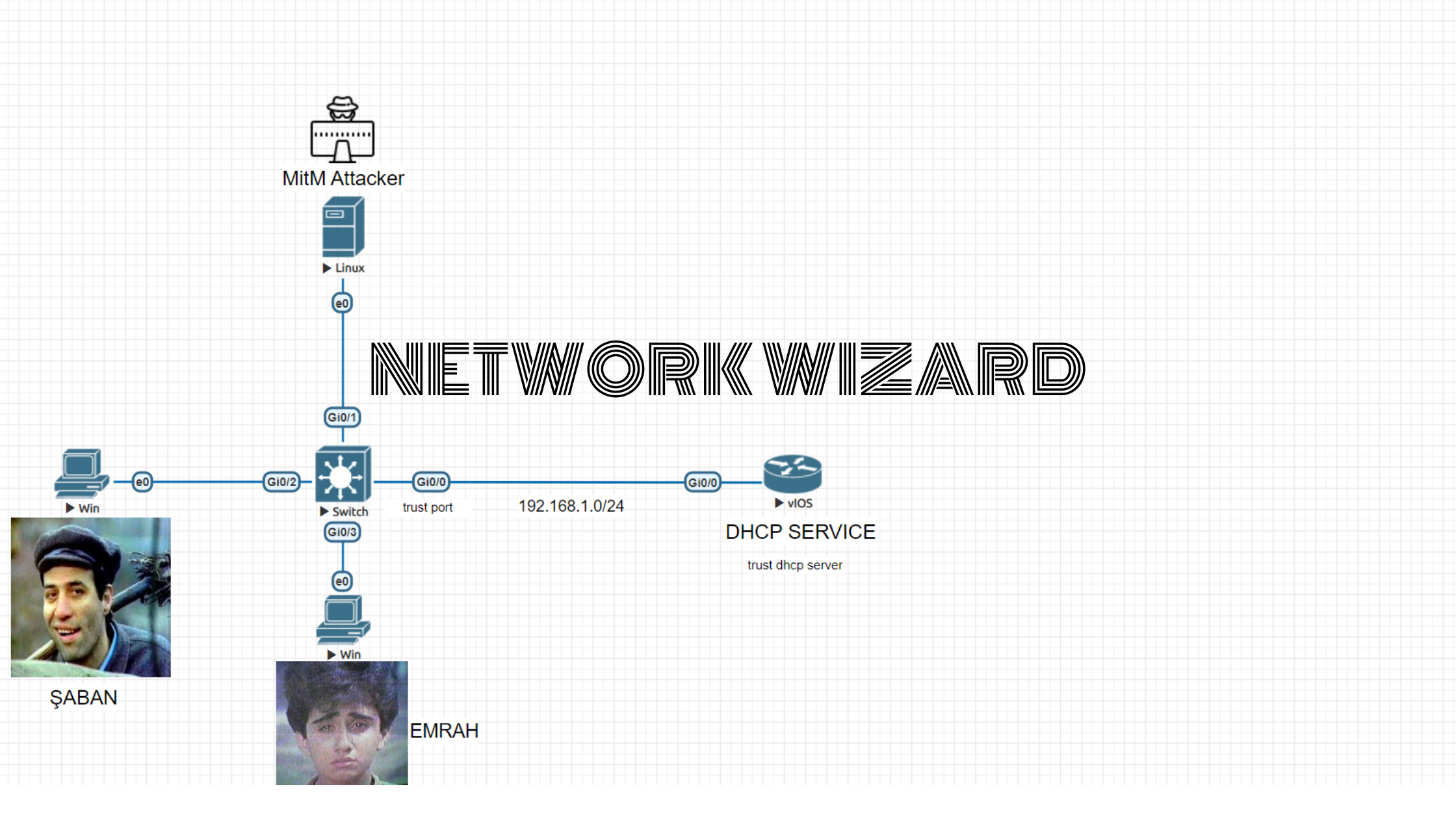

Resim-1

Topolojimize DHCP hizmeti veren bir adet Router, bir adet Switch, Şaban ve Emrah’a ait Windows makineler ve saldırganın Linux makinesi ağdaki konumlarını almışlardır.

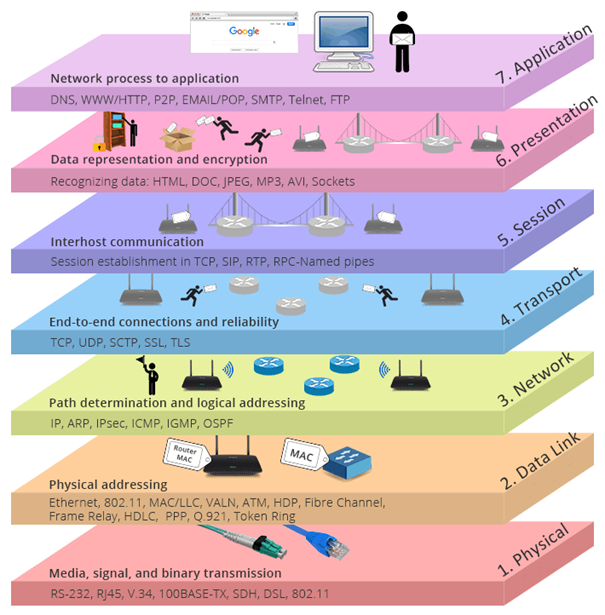

Resim-2

Bugünkü topolojimizde görmüş olduğunuz gibi OSI Modelinin Data Link, Network ve Uygulama katmanında çalışacağız. Uygulama katmanımızda DHCP hizmetini kullanırken Network katmanında DHCP hizmetimizi koşturacağımız router ve bu atakları L2 bazında önleyeceğimiz Data Link katmanında çalışan Switch denilen ağ cihazında birtakım yapılandırmalarla aksiyon alma işlemleri yapacağız.

Bildiğimiz üzere ağ haberleşmelerinde ana prensip olan OSI katmanlarının bütün basamaklarını kullanıyoruz. Aynı zamanda güvenlik kapsamında bu basamakların her bir katmanını zincirin birer halkası gibi düşünecek olursak bu halkalardan en zayıfı zincirimizin kuvvetini belirleyen ana husustur. Çünkü o en zayıf halka düşerse geriye kalan kuvvetli halkaların hiçbir önemi olmayarak zincir kırılacaktır. Alın size bir zafiyet. Saldırılar dışarıdan gelebileceği gibi içeriden de gelebileceğini hesap etmeli ve bu gibi açıklara göz yummamamız gereklidir.

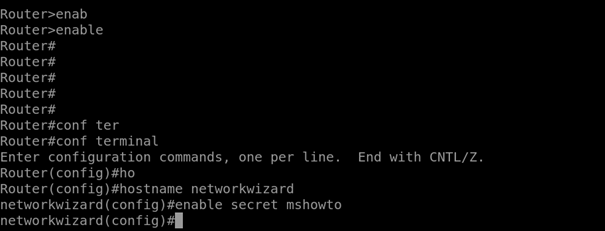

Resim-3

Olayımızı bilinçli bir şekilde incelediğimize göre işin uygulama kısmına haydi geçelim.

Resim-4

Router da öncelik olarak hostname komutu ile cihaza bir isim verelim daha sonra cihazın CLI arayüzüne erişim için bir parola verelim.

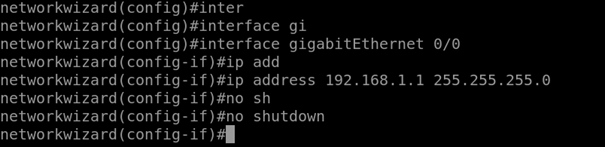

Resim-5

Daha sonra gig0/0 portu altına girip porta bir IP adresi verelim. Verilen bu IP Default Gateway olarak bilinir.

Resim-6

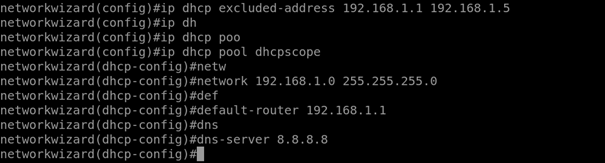

ip dhcp excluded-address (IP aralığı) komutu ile 192.168.1.1 ve 192.168.1.5 ip aralığını dhcp havuzundan çıkardım.

İp dhcp pool ( havuz adı) ile bir dhcp havuzu oluşturalım.

network (Network ID Subnet Mask) ile cihazlara atanan IP adresinin hangi networkten olacağını belirleyelim.

default-router (Default Gateway) komutu ile cihazlara atanacak olan varsayılan ağ geçidini belirleyelim.

dns-server (DNS IP) komutu ile cihazlara atanacak olan DNS adresini belirleyelim ve exit komutu ile ayrıcalıklı konfigürasyon modundan çıkıp konfigürasyonu do write memory komutu ile kaydetmeyi unutmayalım.

Artık DHCP hizmetimiz ayağa kalkmış ve hizmet verir bir duruma gelmiştir.

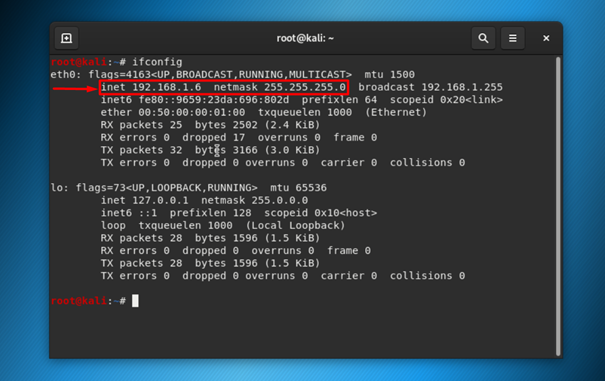

Şimdi Linux makineme geçip IP alıp almadığına bakalım.

Resim-7

Resim-8

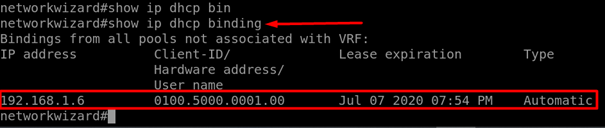

show ip dhcp binding komutu yardımı ile DHCP hizmetinden Linux makinemize IP adresinin tahsis edildiğini görmüş olduk.

O halde DHCP manipülasyonumuzun ilk saldırısı ile başlayalım. Bu saldırıda DHCP hizmetinin tüm IP adreslerini sahte MAC adreslerine rezerve ederek DHCP hizmetindeki tüm IP adreslerini tüketeceğiz ve DHCP hizmetinin çalışmasını engelleyeceğiz.

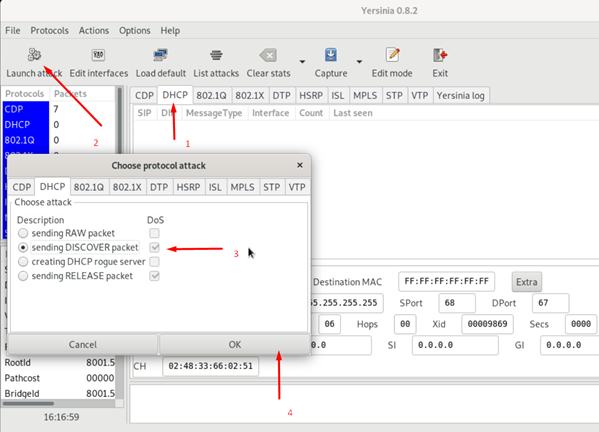

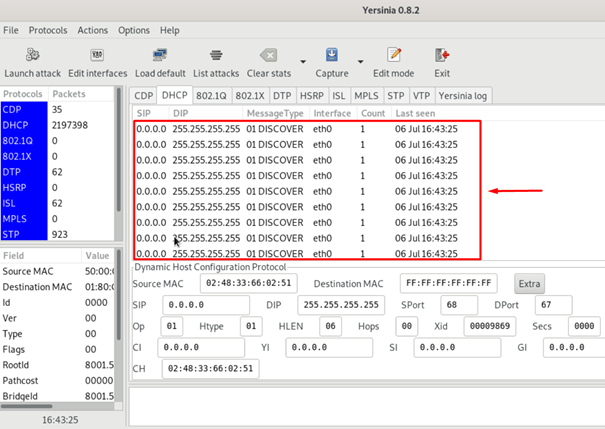

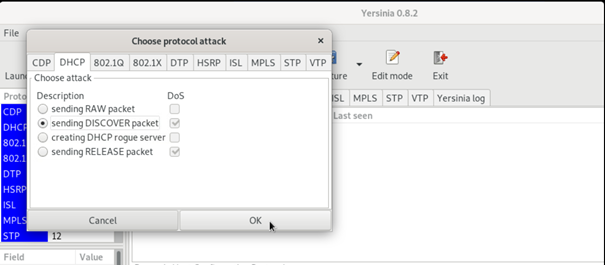

Bu saldırıda Yersinia aracını kullanacağız. İsterseniz siz kendi araçlarınızı ya da yazmış olduğunuz Scriptleri kullanabilirsiniz. Şimdi terminal ekranına yersinia -G komutunu koşturalım.

Resim-9

Karşımıza çıkan ekranda DHCP penceresini açalım sonra Launch Attack butonuna tıklayalım ve Sending Discovery Packet ikonunu seçip Okey butonuna tıklayarak atağı başlatalım.

Burada dikkat edilmesi gereken husus da şudur. Bu atak belli bir DHCP hizmetini hedef almaz ortamda ne kadar DHCP hizmeti varsa tüm DHCP sunucularına Discovery paketleri yollayarak DHCP hizmetini çökertme taraflı çalışır.

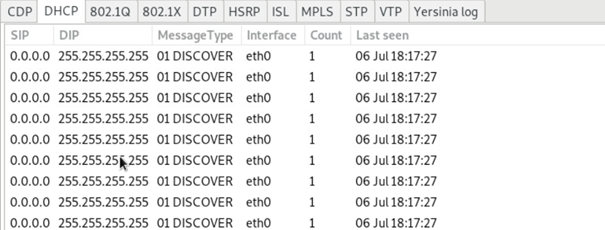

Resim-10

Atağı başlattığımızda bir sürü Fake MAC Adres üretilip DHCP hizmetinden IP tahsis edecektir.

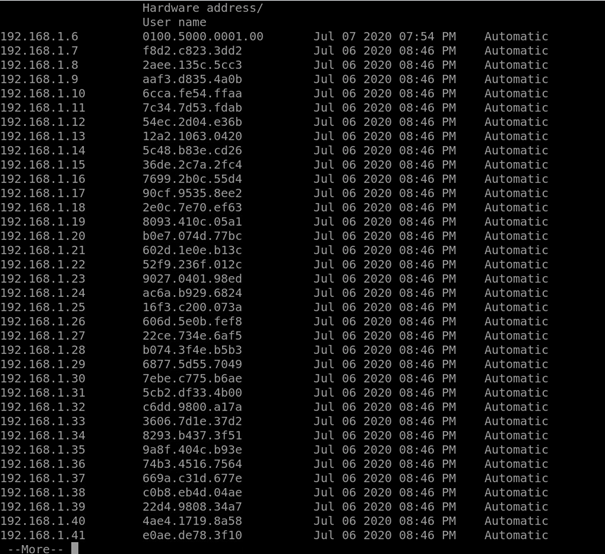

Resim-11

Resim-12

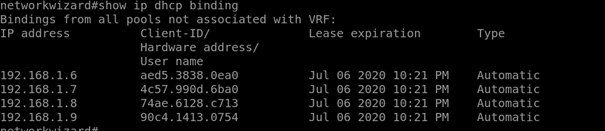

Router’a geldiğimizde show ip dhcp binding komutu ile DHCP hizmetindeki IP havuzumuzun tükendiği gözlerimizin önüne seriliyor.

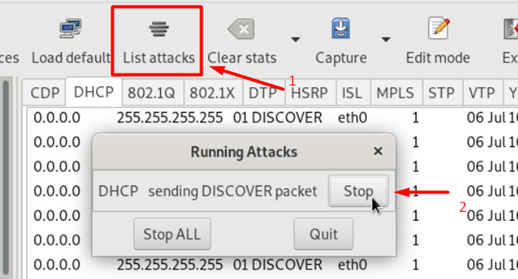

İlk atağımız bir DoS saldırı türüdür. DoS saldırımızı şimdi sonlandırmak için List Attacks butonuna tıklayalım akabinde stop butonuna tıklayarak saldırıyı sonlandıralım.

Resim-13

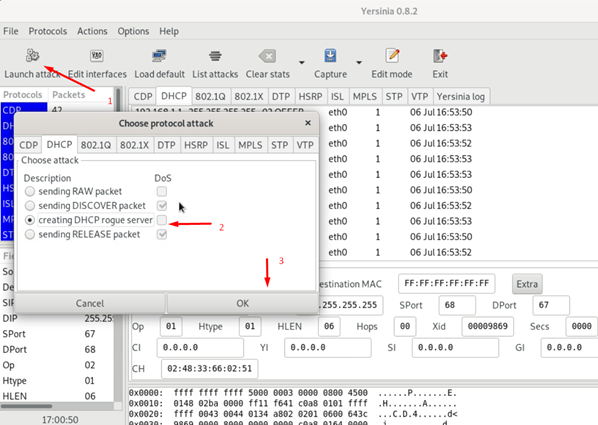

İlk manipülasyonumuzu gerçekleştirdiğimize göre ikinci manipülasyonumuz olan MitM ataklarının yapılma yönteminden birisi olan Fake DHCP saldırısına hazırsak geçelim.

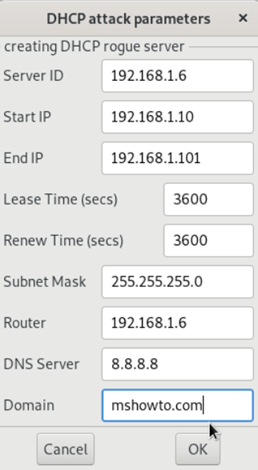

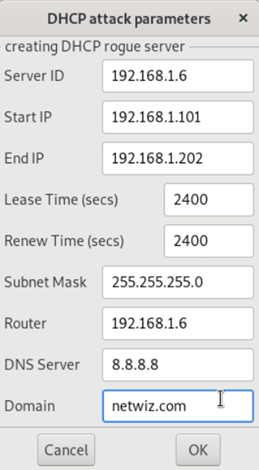

İlk olarak Launch Attack daha sonra ise Creating DHCP Rogue Server seçeneğini işaretleyip Ok butonuna tıklıyoruz.

Resim-14

Resim-15

Bu kısımda Server ID kısmına Linux makinemizin IP adresi yazılmalıdır, Start IP ve End IP ise IP dağıtılacak havuzun başlangıç ve bitişini temsil etmektedir, Lease Time kira yenileme süresi ve Renew Time ise kira yenileme sürelerini temsil etmektedir. Dilerseniz burada 3600 saniye (1 saat) olarak ayarlayabilirsiniz. Daha sonra istemcilere atanacak ağ maskesi bilgimizi girdik. Şimdi ise Router kısmına Linux makinemizin IP adresini yazmalıyız ve böylece kendimizi ağda bir Default Gateway olarak göstererek internete çıkacak olan kullanıcıların tüm ağ trafiğini üzerimizden geçirerek MitM atağı prensibini gerçekleştiriyor olacağız. Daha sonrasında ise istemcilere atanacak olan DNS ve Domain Name bilgilerini girerek Ok tuşuna basarak atağımızı başlatabiliriz.

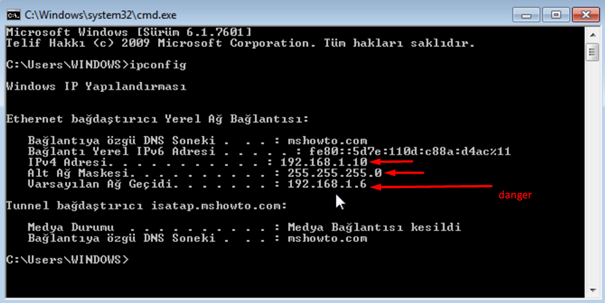

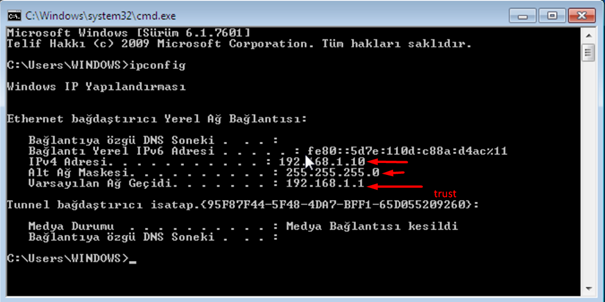

Şimdi ise Şaban’ın makinesine giderek hangi DHCP sunucusundan IP rezervasyonu yaptığını ve hangi varsayılan ağ geçidinden farklı ağlara çıktığına bakalım.

Resim-16

Görmüş olduğumuz gibi Şaban artık farklı bir ağa çıkarken tüm Network trafiği saldırganın makinesinin üzerinden geçecektir.

Bu tip saldırılarda hangi DHCP Sunucusu hızlı ise istemciye en hızlı sunucudan IP tahsisi yapılır. Burada saldırganın DHCP hizmeti IP isteklerine hızlı cevap verdiği için yarışı Fake DHCP hizmeti veren saldırgan kazandı. Fakat saldırgan burada ne kadar hızlı olursa olsun bu atakları L2 bazında önleyebileceğimiz yapılandırmalarımız vardır. Bu yapılandırmamızın adı DHCP Snooping olarak bilinmektedir. Eğer hazırsak DHCP Snooping ile bu tür saldırıların önlemlerini almaya ne dersiniz?

Hazırsak başlayalım.

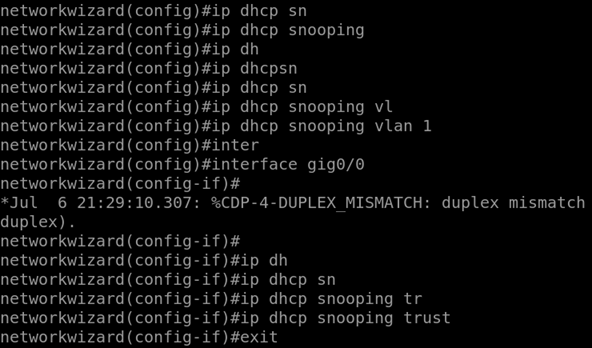

Öncelik olarak bu yapılandırma Switch üzerinde yapılmaktadır. Şimdi yapılandırmaya başlayalım.

Resim-17

İlk olarak ip dhcp snooping komutunu koşturarak switch’ de DHCP Snooping modunu aktif ettik. Sonrasında ise ip dhcp snooping vlan1 komutu ile DHCP Snooping aksiyonunun hangi Vlan ya da Vlanlarda çalışacağını belirttik. Sonrasında ise güvenli olan DHCP Sunucusunun Cat5/6 kablosu switch üzerinde hangi porta bağlı ise o port altına inip ip dhcp snooping trust komutunu koşturduk böylece switch üzerine güvensiz DHCP mesajları geldiğinde Drop edilecek ve güvenli seçtiğimiz porttan DHCP mesajlarına cevap vereceğiz.

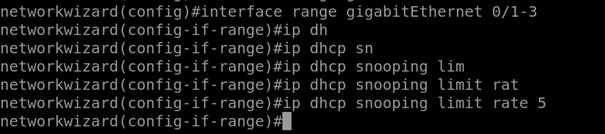

Resim-18

Daha sonrasında güvensiz olan portlarımıza inip portlarımıza DHCP istek pakatlerine sınırlandırma koymak için ip dhcp snooping limit rate 5 komutunu koşturarak porttan maksimum 5 adet mesajın geçmesini sağlayacağız böylece DHCP DoS ataklarına pabuç bırakmamış olacağız.

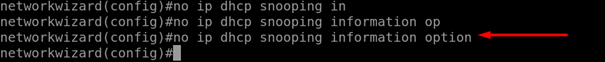

Son olarak da şu komutu koşturarak DHCP Snooping aksiyonunu sonlandırmış bulunacağız.

Resim-19

Bu komutu yazmamızın sebebi ise Switch’de DHCP Snooping yapılandırıldığı anda Switch gelen DHCP isteklerine Option82 bilgisi eklemeye başlayacaktır fakat Router bu Option82 bilgisini desteklemediği için Switch’de bu özelliği kapatmamız gereklidir. Aksi takdirde güvenli sunucudan Option82 bilgisi anlaşılamadığı için IP rezervasyonu yapmaz ve IP bilgimizi istemcilerimize veremeyiz. Şimdi DHCP Snooping yapılandırmamızı bitirdiğimize göre test sonuçlarımıza geçelim.

Resim-20

Resim-21

Resim-22

Görmüş olduğumuz gibi DoS atağımızı ne kadar da başlatmış olsak güvensiz portlara tanımlamış olduğumuz limit uygulaması sayesinde IP havuzumuzun tükenmesi gibi bir problemle karşılaşmıyoruz.

İkinci testimiz olan MitM atağı olan Fake DHCP testine geçelim.

Resim-23

OK tuşuna basarak yeni Fake DHCP saldırımızı başlatalım.

Resim-24

Görmüş olduğumuz gibi DHCP hizmetinden aldığımız parametrelerin güvenli DHCP sunucusundan aldığını görmüş bulunmaktayız. Bunun için DHCP Snooping’ e teşekkür ederiz.

Bugünkü yazımızda DHCP hizmetine L2 bazında manipülasyon işlemleri ve bu manipülasyon işlemlerine karşı L2 bazında güvenlik önlemleri aldık.

Sağlıcakla ve saygılarımla, gününüzün güzel geçmesini dilerim.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: DHCP Snooping, Layer2 Security, Switching, DHCP Manipülasyonu, DHCP Hack, DHCP DoS, MitM, DHCP, Network, Ağ, OSI, L2, L3, L7, Network Security, Network Lab, EVE-NG Lab