Makale serimizin ilk bölümünde Citrix Secure Browser servisi aracılığıyla nasıl güvenli web tarayıcıları sanallaştırabildiğimizi öğrenmiş, bu güvenli tarayıcılara kullanıcıların kullanıcı adı-şifresi giriş yapmadan erişimini ayarlamıştık. Şimdiki yapacağımız testte ise kullanıcılarımız şirketimizde veya Azure üzerinde bulunan Active Directory ortamımızdaki kullanıcı adları ve şifreleri ile sisteme giriş yapabilmelerini istiyoruz. Bunun için Azure ortamınızda veya şirket içinde Cloud Connector yazılımının çalışacağı bir sunucu belirlememiz veya oluşturmamız gerekmektedir.

Nedir bu Cloud Connector?

Citrix Cloud Connector, Citrix Cloud ile kaynaklarımız (şirket içi sunucular vb.) arasında iletişim için bir kanal görevi gören ve bulut yapınızı yönetmenizi sağlayan bir yazılımdır. Bu bağlantı aracı ile Citrix Cloud üzerinde kullanacağınız şirket içi kaynakları yönetebilirsiniz.

Biz bu makalemizde şirket içinde bulunan herhangi bir sunucuya Cloud Connector yazılımını kuracağız. Bu aşamada ufak bir hatırlatma yapalım. Citrix herhangi bir felaket durumuna karşı 2 adet Citrix Cloud Connector sunucusu kullanmamızı önermektedir. Bu yüzden canlı yapınızı Citrix Cloud sistemi ile entegre edecekseniz en az 2 Adet Cloud Connector sunucu kurmanız yararlı olacaktır.

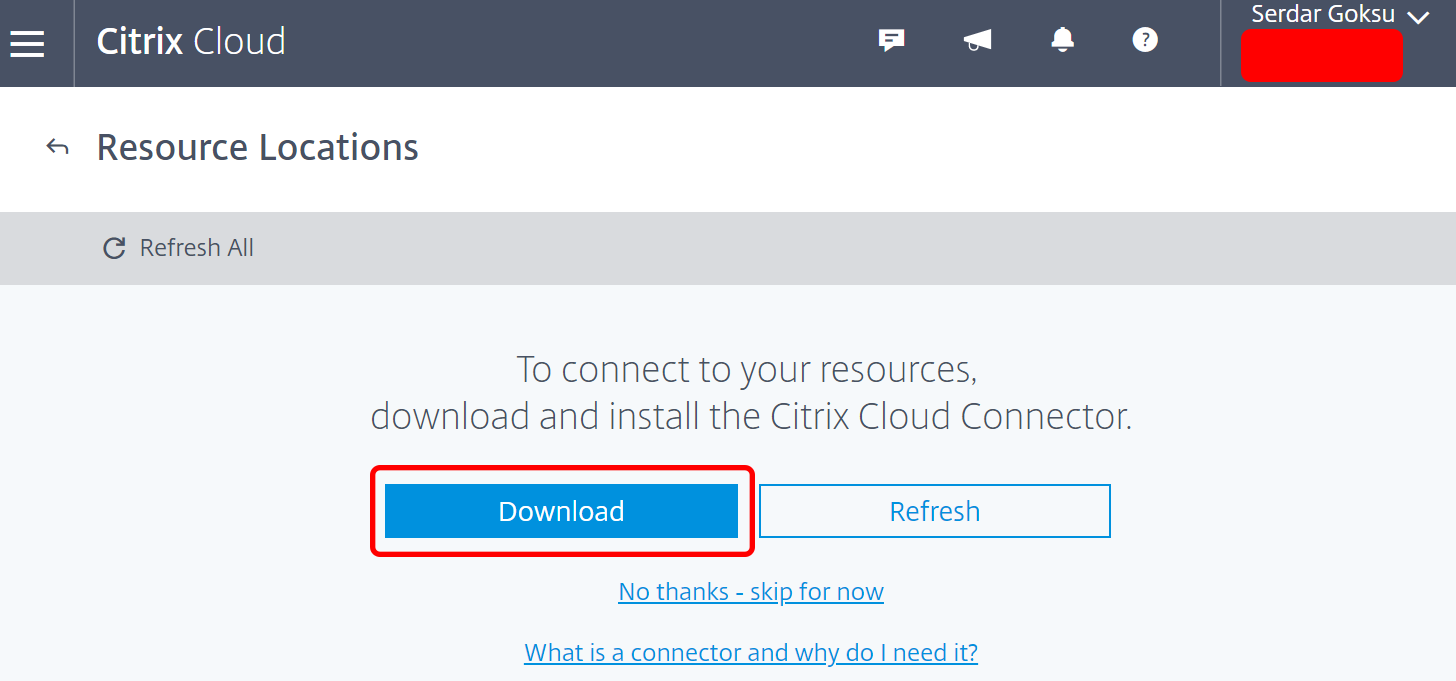

Citrix Cloud anasayfasında bulunan Resource Locations seçeneğine gelelim ve Download diyerek yazılımı indirelim.

Resim-1

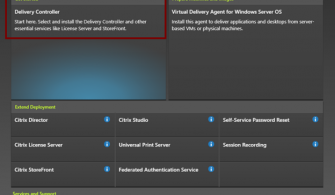

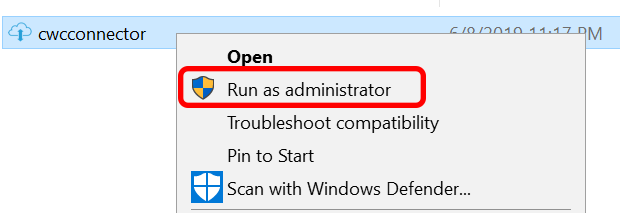

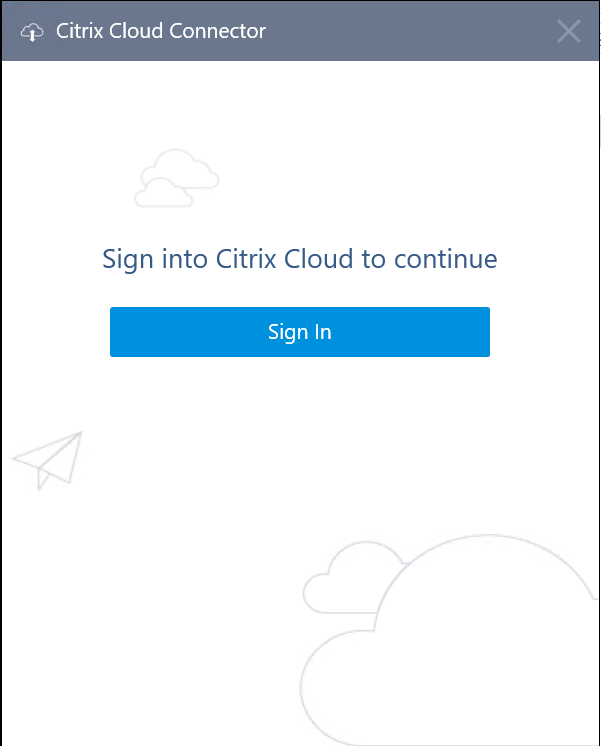

Citrix Cloud Connector yazılımını kuracağımız sunucumuza indirdiğimiz dosyayı kopyalayalım ve Run As Administrator seçeneği ile çalıştıralım.

Resim-2

Yazılımı çalıştırdığımızda bizden Citrix Cloud için oluşturduğumuz hesap ile giriş yapmamızı isteyecektir. Gerekli kullanıcı adı ve şifre bilgilerini girmek için Sign In butonuna tıklayıp giriş yapalım.

Resim-3

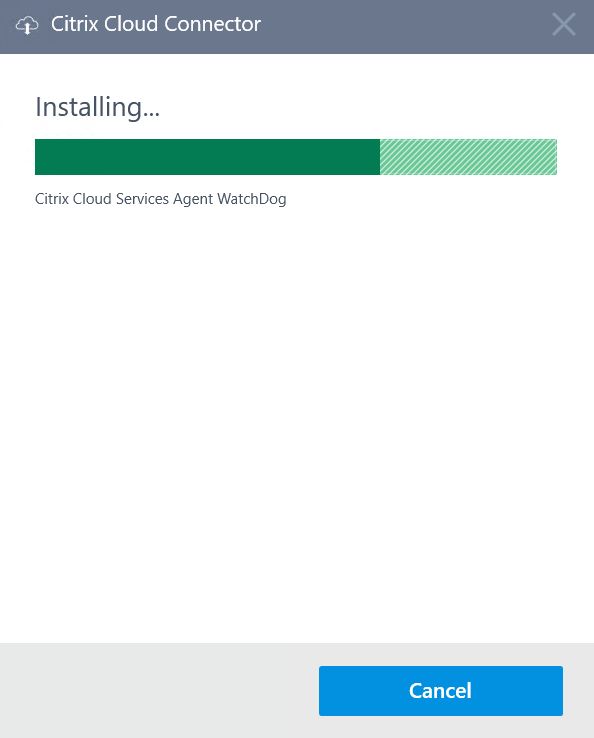

Cloud Connector kurulumunuz, kullanıcı bilgilerinizi girdikten sonra otomatik olarak başlayacaktır.

Resim-4

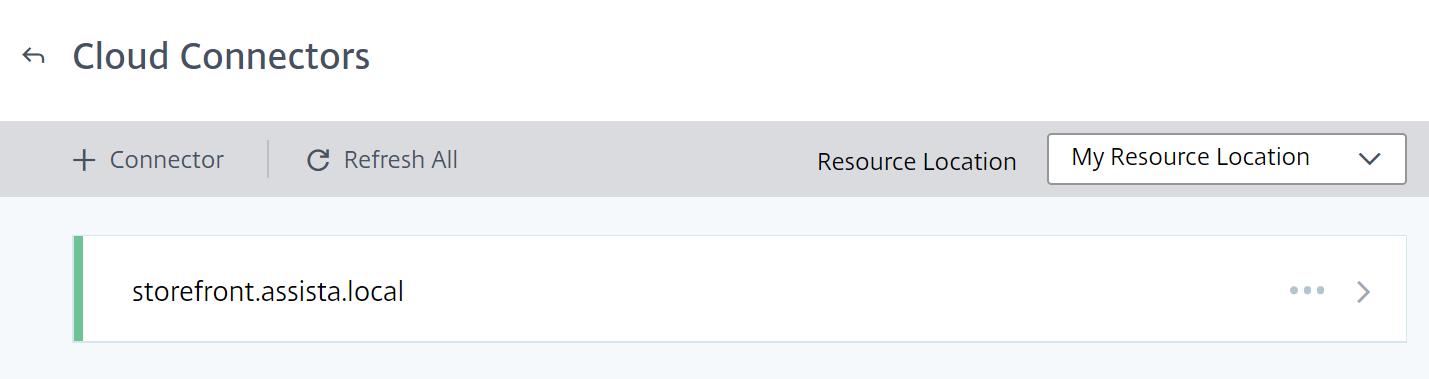

Kurulum tamamlandıktan sonra tekrar Resource Locations bölümüne geldiğimizde Connector yüklü olan sunucumuzun başarılı bir şekilde sistem ile iletişime geçtiğini görebileceğimiz. Artık bu Connector sunucusu aracılığıyla şirket içi kaynaklarımızı Citrix Cloud üzerinden kullanabiliriz.

Resim-5

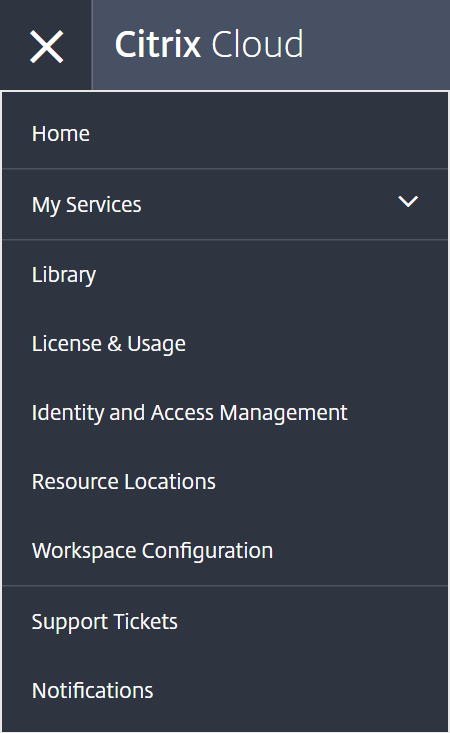

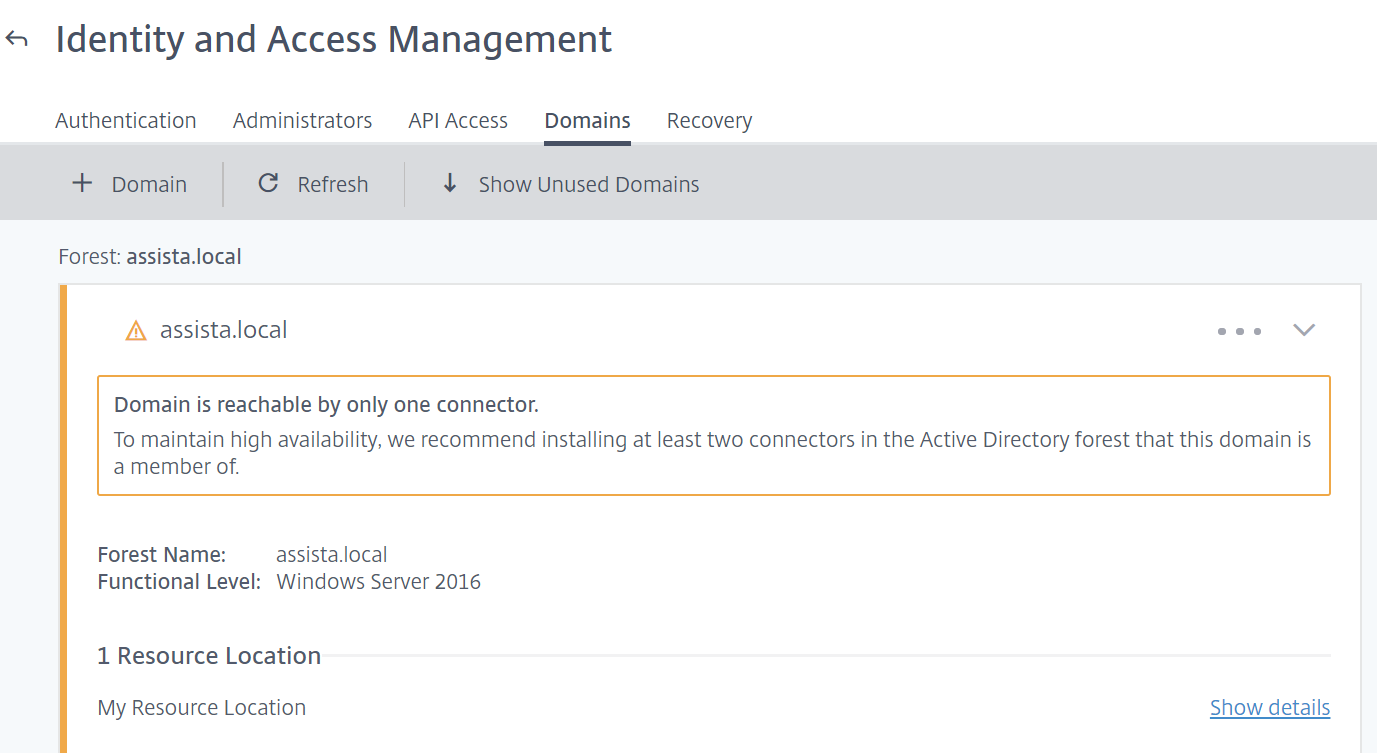

Varsayılan olarak Citrix Cloud, Cloud servislerinize bağlanacak tüm kullanıcıların kimlik bilgilerini yönetmek için Citrix Identity bölümünü kullanmaktadır. Citrix Identity bölümü ile servislerinize bağlanacak kullanıcıların hangi kimlik doğrulama adımlarından geçeceğini belirlersiniz. Bizım bu örneğimizde kullanıcılar domain hesapları ile Citrix Browser servisine bağlanacakları için Active Directory domain yapısının aktif olup olmadığını kontrol edeceğiz. Bu işlem için öncelikle Citrix Cloud anasayfası üzerinde Identity and Access Management seçeneğine tıklıyoruz.

Resim-6

Şirket içi yapımızda Cloud Connector kurulumu yaptığımız için, Identity and Access Management ekranında Active Directory Forest ismimizi göreceğiz. Eğer yapınızda sadece bir adet Cloud Connector sunucunuz mevcut ise Citrix aşağıdaki gibi bir tane daha eklemenizi önerecektir. Resimde gördüğümüz gibi Citrix Connector kurulumu ile Active Directory yapımızda Citrix Identity tarafından başarılı bir şekilde aktif olmuş.

Resim-7

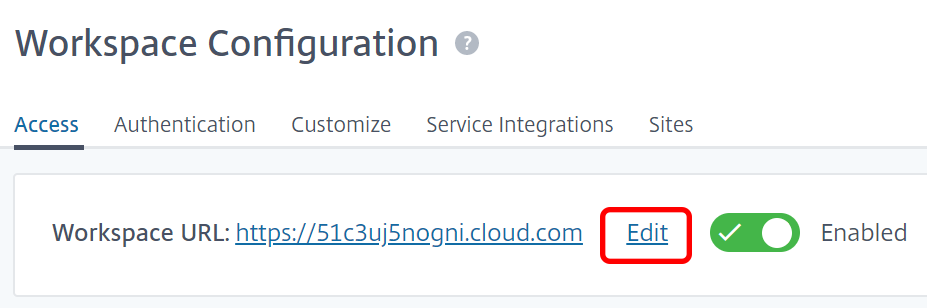

Sıradaki adımımız Workspace konfigürasyonunu yapmak olacaktır. Unauthenticated örneğinde Citrix Secure Browser servisi bizim için erişim linki oluşturmuştu. Eğer biz cloud.com alan adında kendimiz bir isim belirlemek istersek (yani kullanıcılara dağıtacağımız web adresini değiştirmek istersek) Workspace Configuration bölümünü kullanmamız gerekmektedir. Kısaca Workspace Configuration ekranı, kullanıcıların hangi adres ile Cloud yapınıza erişeceğini ve bu eriştikleri web sayfasında düzenlemeler yapabileceğimiz bir alandır. Bu kısımda ilk işimiz özel bir adres oluşturmak olacak. Sonraki adımlarda ise bu web adresinde görsel olarak değişiklikler yapacağız.

Citrix Cloud anasayfası menülerinde Workspace Configuration seçeneğine tıklayalım. Gelen ekranda Workspace URL bölümünde bizim için rastgele bir URL adresi oluşturduğunu göreceğiz. Aşağıdaki gibi Edit butonuna tıklayıp web adresimiz için herhangi bir isim oluşturalım.

Eski Workspace adresimiz:

Resim-8

Yeni Workspace adresimiz:

Resim-9

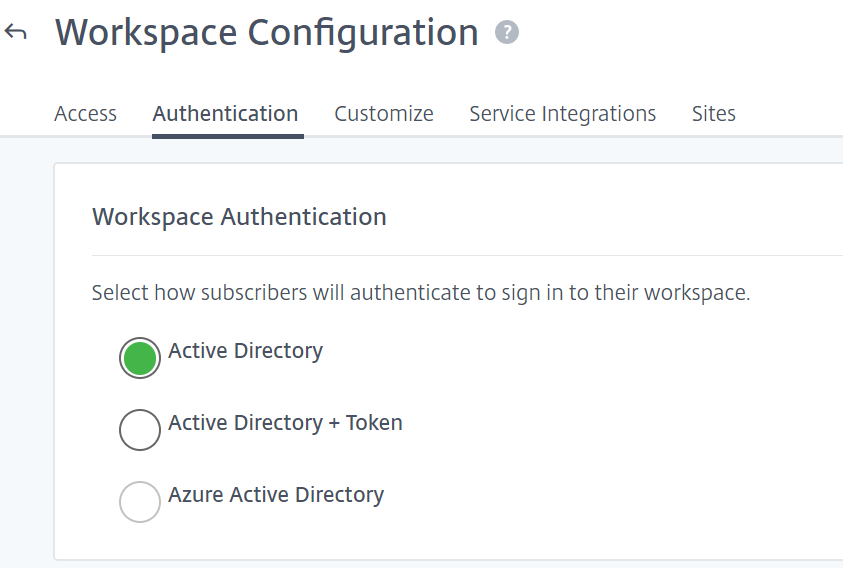

Workspace ekranında ikinci aşama olarak kullanıcıların Active Directory kullanıcı adı-şifre ile giriş yapabilmeleri için Active Directory doğrulama metodu seçelim. Bu seçenek ile kullanıcıların kendi kullanıcı adı ve şifre ile Workspace adresine giriş yapacaklarını belirtiyoruz.

Resim-10

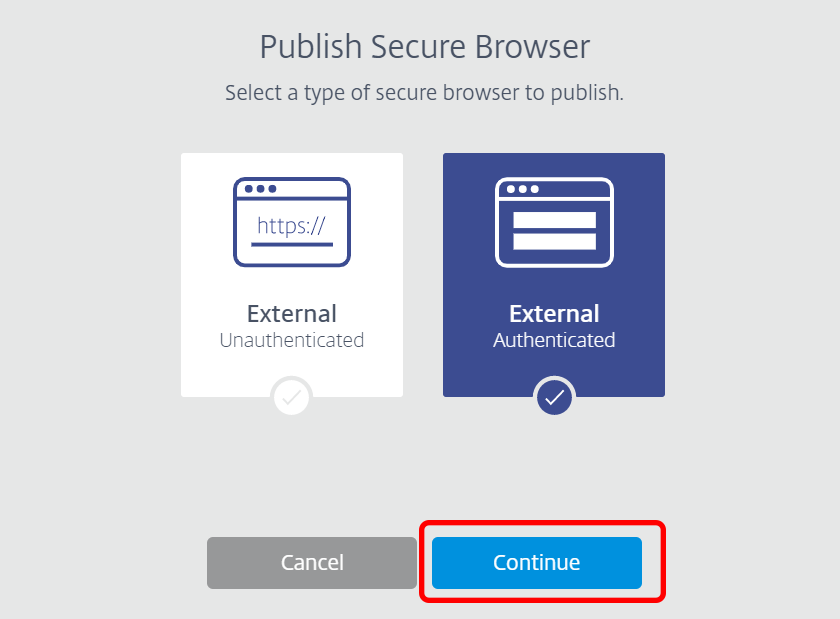

Kullanıcılara dağıtacağımız web adresi ve bu web adresine giriş yapabilmeleri için gerekli ayarları yaptık. Artık tarayıcımızı Authenticated olarak paylaşabiliriz. Bu adıma geçerken Cloud Connector ve Active Directory adımlarını yapmasaydık Publish Secure Browser ekranında External (Authenticated) seçeneği aktif olarak gelmeyecekti. Bu yüzden bu konfigürasyon sırası ile giderseniz herhangi bir sorun yaşamayacaksınızdır.

Sıradaki adımda Publish Secure Browser ekranına tekrar dönelim ve Authenticated seçeneğini seçip Continue butonuna tıklayalım.

Resim-11

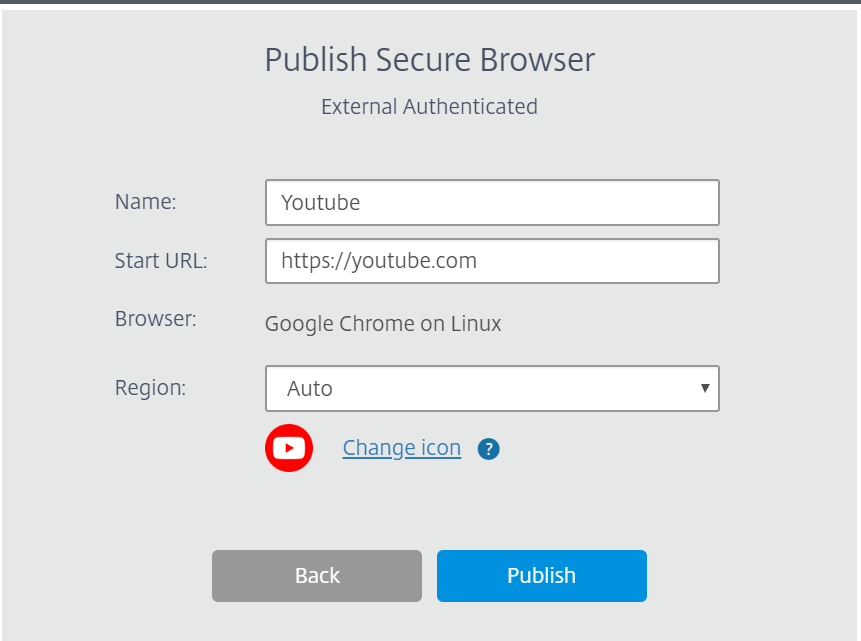

Kullanıcılar için sanallaştıracağımız web adresinin adını, web URL adresini, web tarayıcı ikonunu seçip Publish butonuna tıklayalım. Ben örnek olması adına Youtube web adresini sanallaştıracağım.

Resim-12

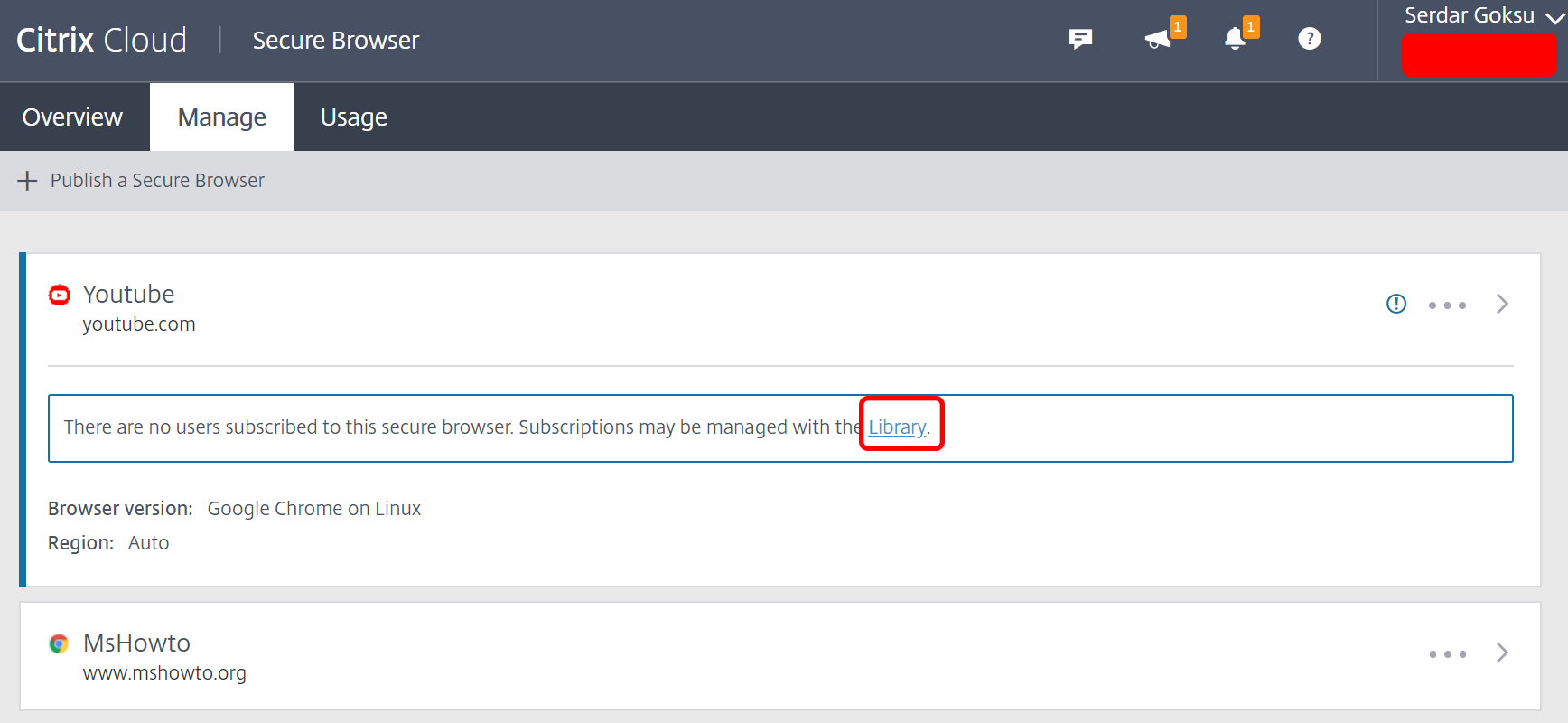

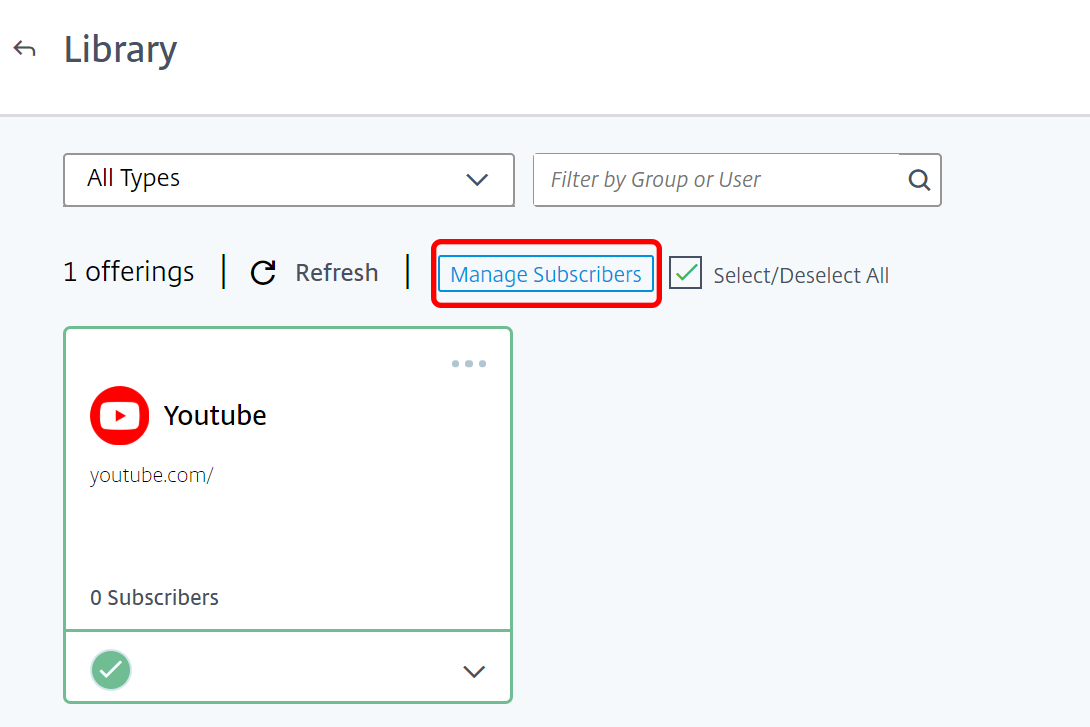

External (Unauthenticated) örneğinden farklı olarak, External (Authenticated) olarak tarayıcı sanallaştırdığınızda bu tarayıcıya hangi kullanıcıların veya kullanıcı gruplarının erişeceğini belirlemeniz gerekmektedir. Bunun için, Youtube tarayıcısına tıklayıp açılan bölümde Library seçeneğine tıklıyoruz ve Manage Subscribers bölümüne geliyoruz

Resim-13

Resim-14

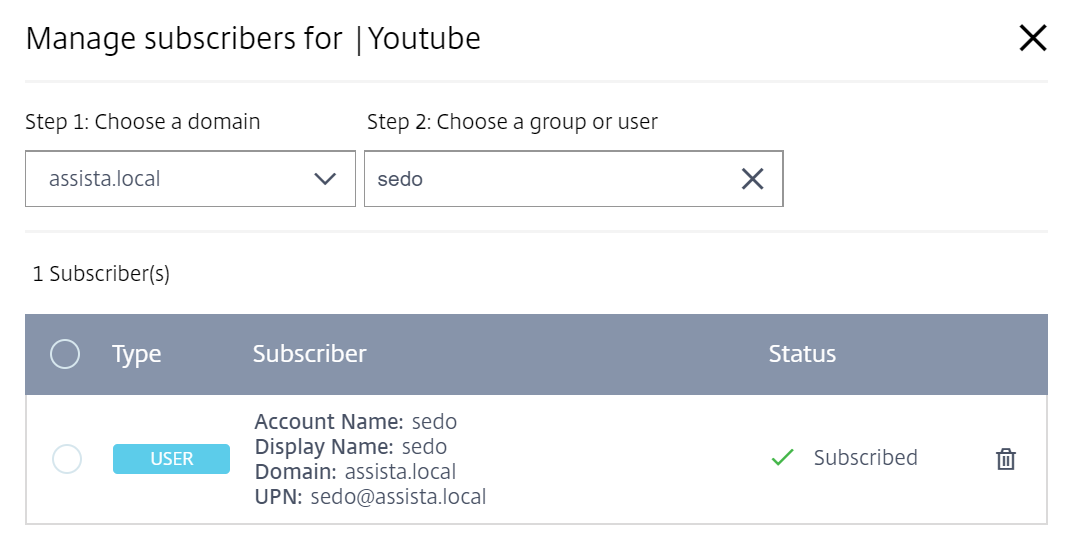

Açılan ekranda Domain ismini ve bu tarayıcıya hangi kullanıcı veya kullanıcı gruplarının erişeceğini belirliyoruz.

Resim-15

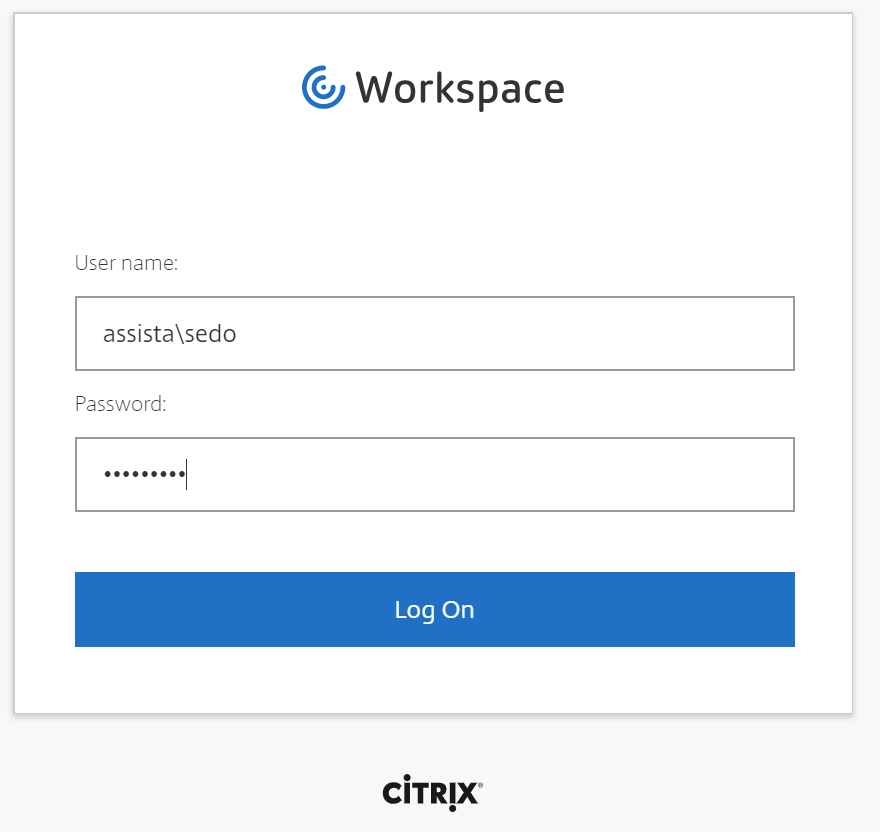

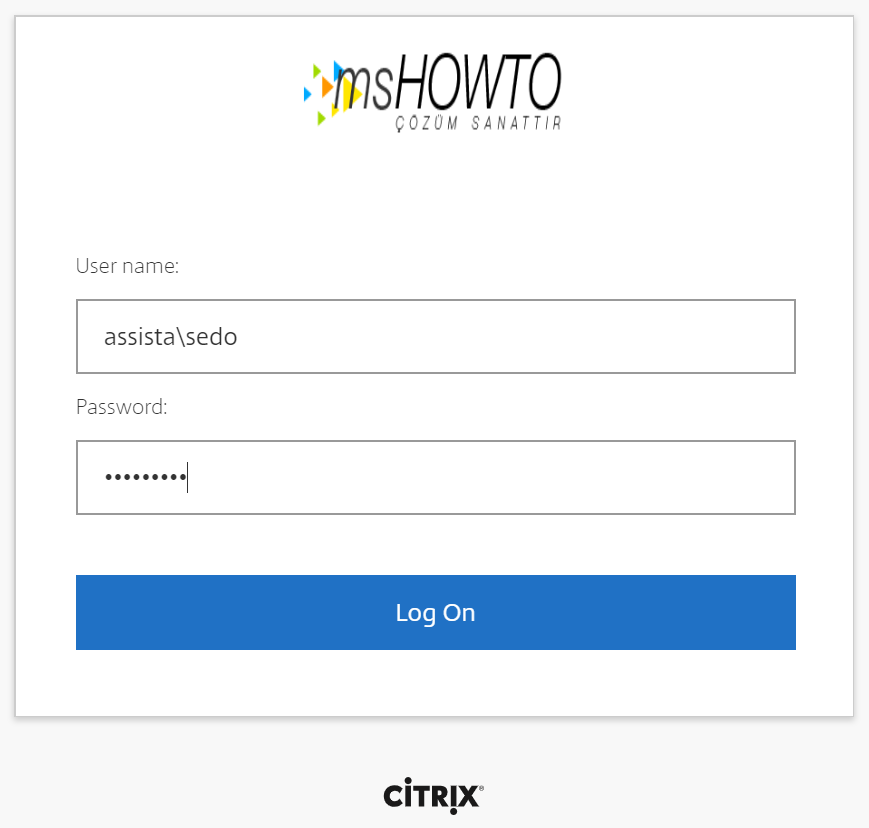

Gerekli kullanıcı atamalarını da yaptıktan sonra artık yayınladığımız sanal tarayıcılara erişebiliriz. Workspace Configuration bölümünde belirlediğimiz web adresine gidelim ve Workspace web sayfamızda Active Directory kullanıcı adı ve şifremiz ile giriş yapalım.

Resim-16

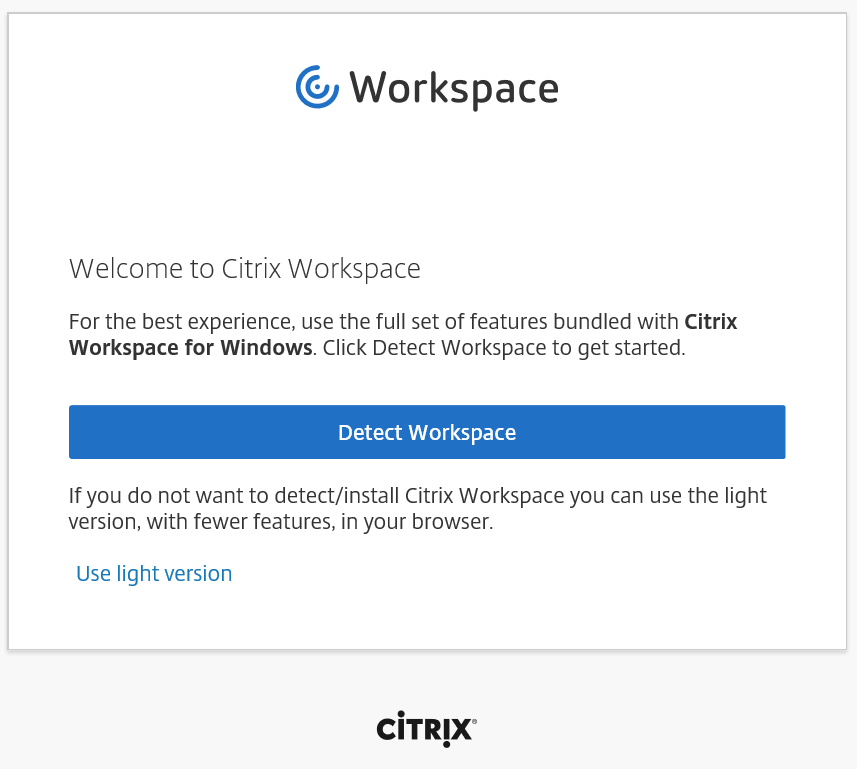

Giriş yaptıktan sonra Welcome to Citrix Workspace ekranında lokal makinenizde Citrix Workspace App uygulamasının olup olmadığını kontrol eden ekran gelecektir. Eğer sanal tarayıcınıza Citrix Workspace App aracılığıyla erişmek isterseniz Detect Workspace, eğer ilk örneğimizdeki gibi HTML5 aracılığıyla erişmek isterseniz de Use Light Version seçeneğine tıklayınız. Benim cihazımda Citrix Workspace App kurulu olduğu için Detect Workspace ile devam ediyorum. Eğer makinanızda Citrix Workspace App kurulu değil ise citrix.com adresinden edinebilirsiniz.

Resim-17

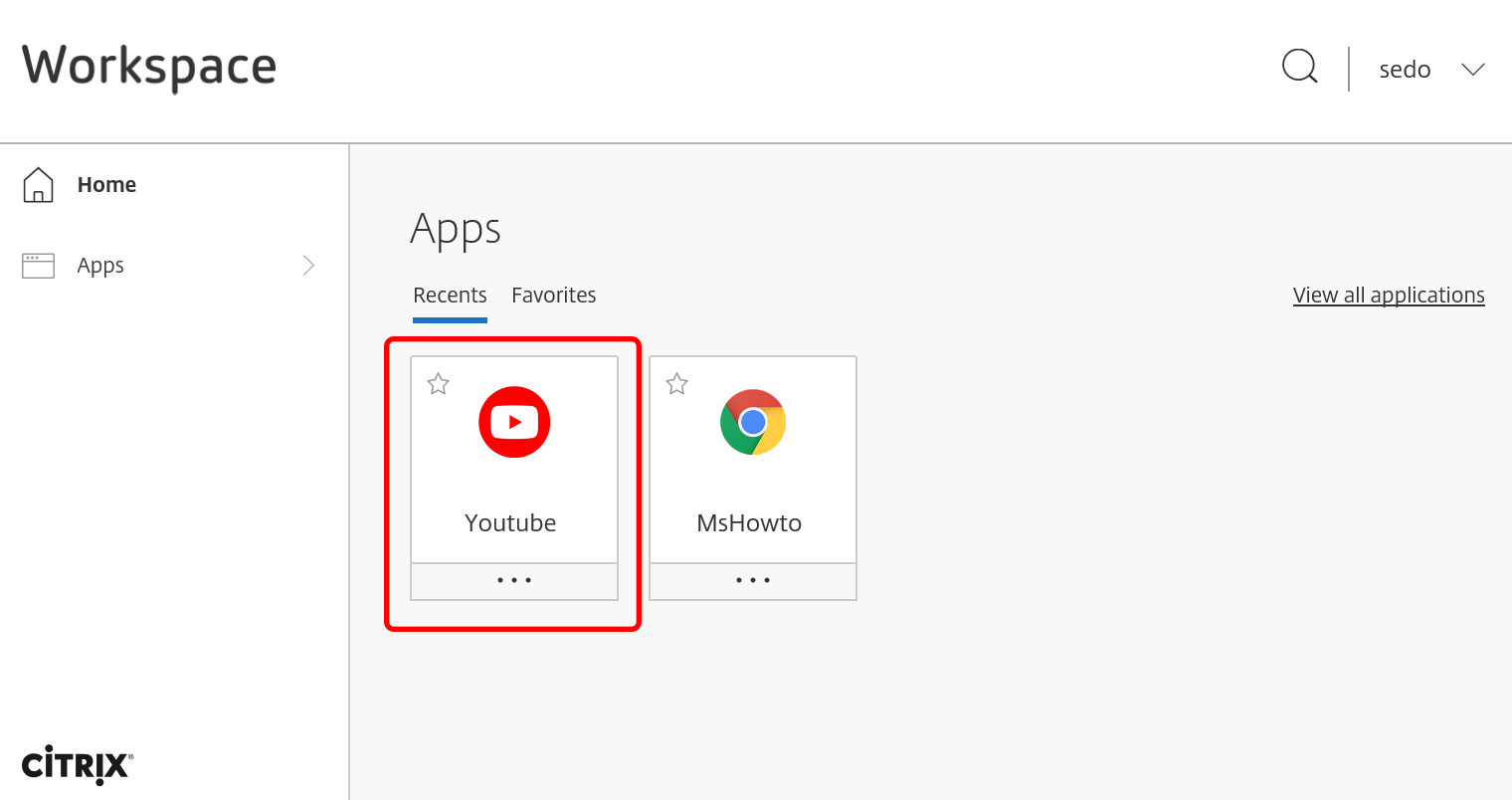

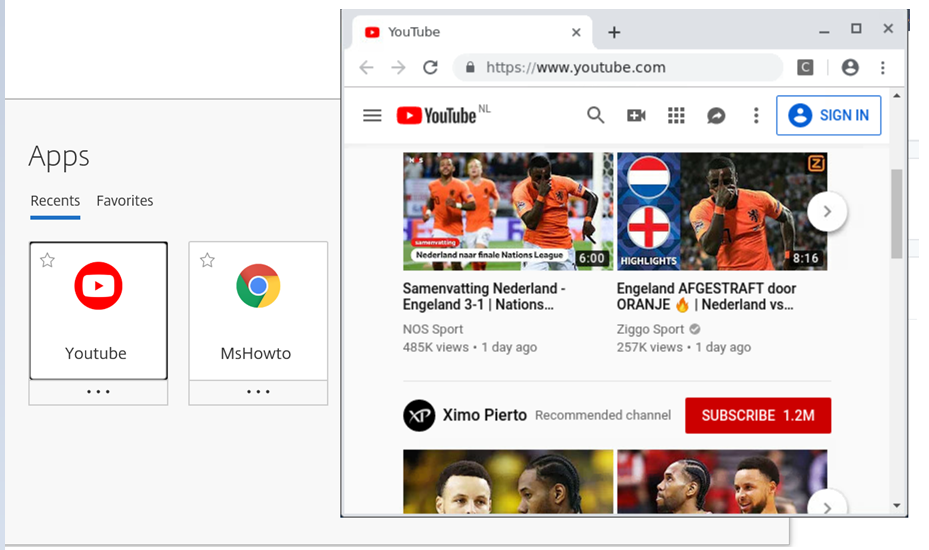

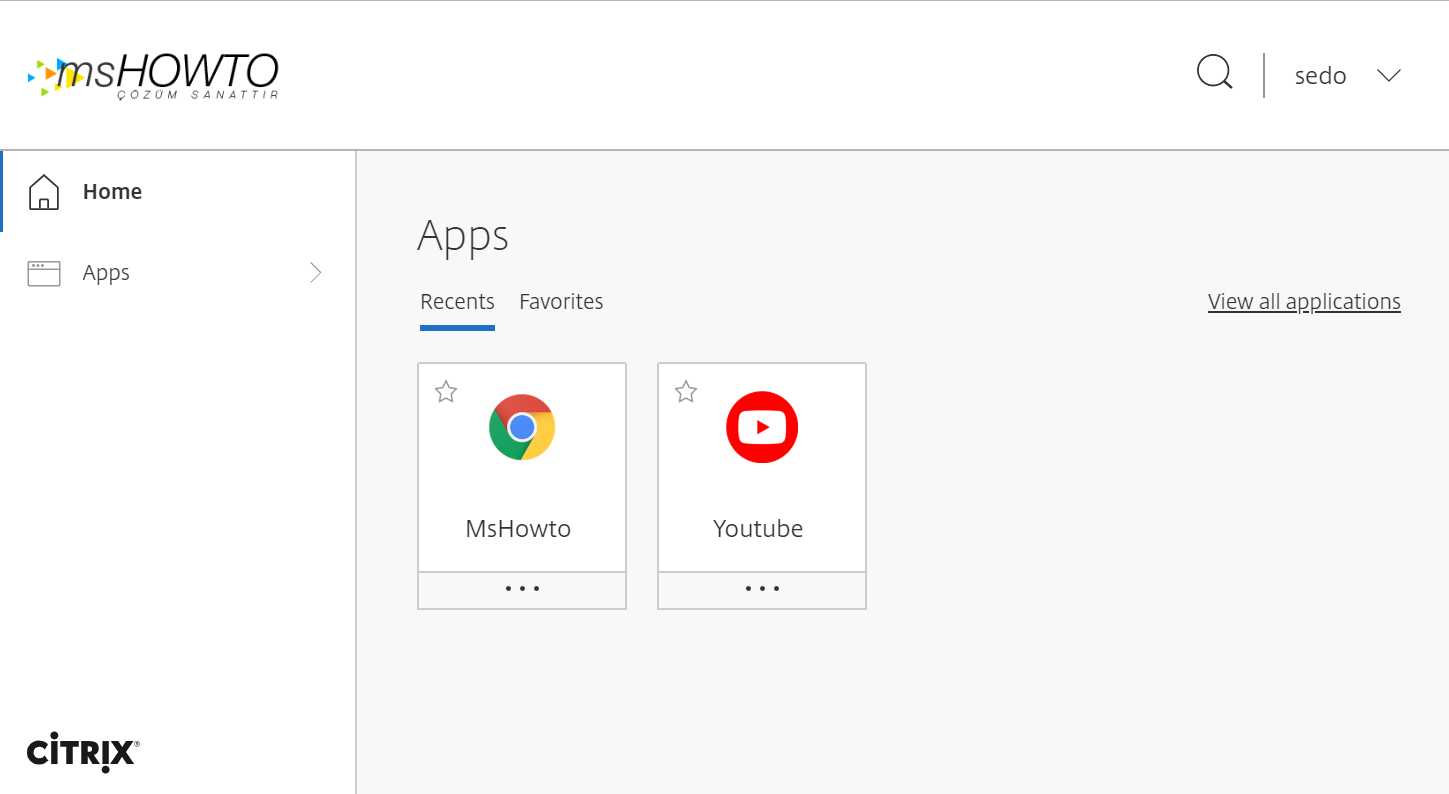

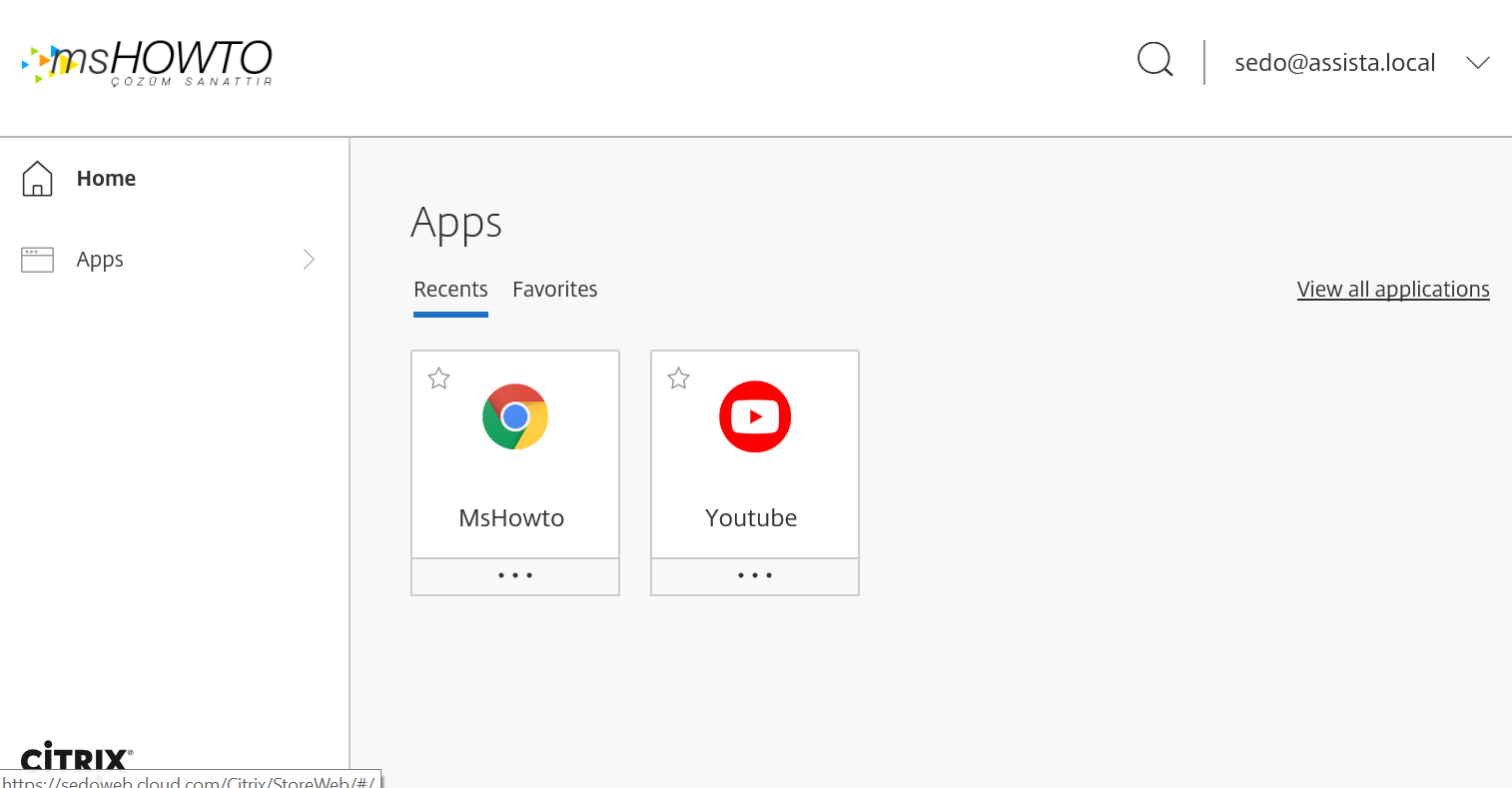

Kullanıcı giriş işleminden sonra Workspace web sayfamıza giriş yaptık ve artık sanallaştırdığımız tarayıcılarımızı görüyoruz. Sanal tarayıcılarımızdan Youtube ikonuna tıklayalım ve tarayıcımıza erişelim

Resim-18

Resim-19

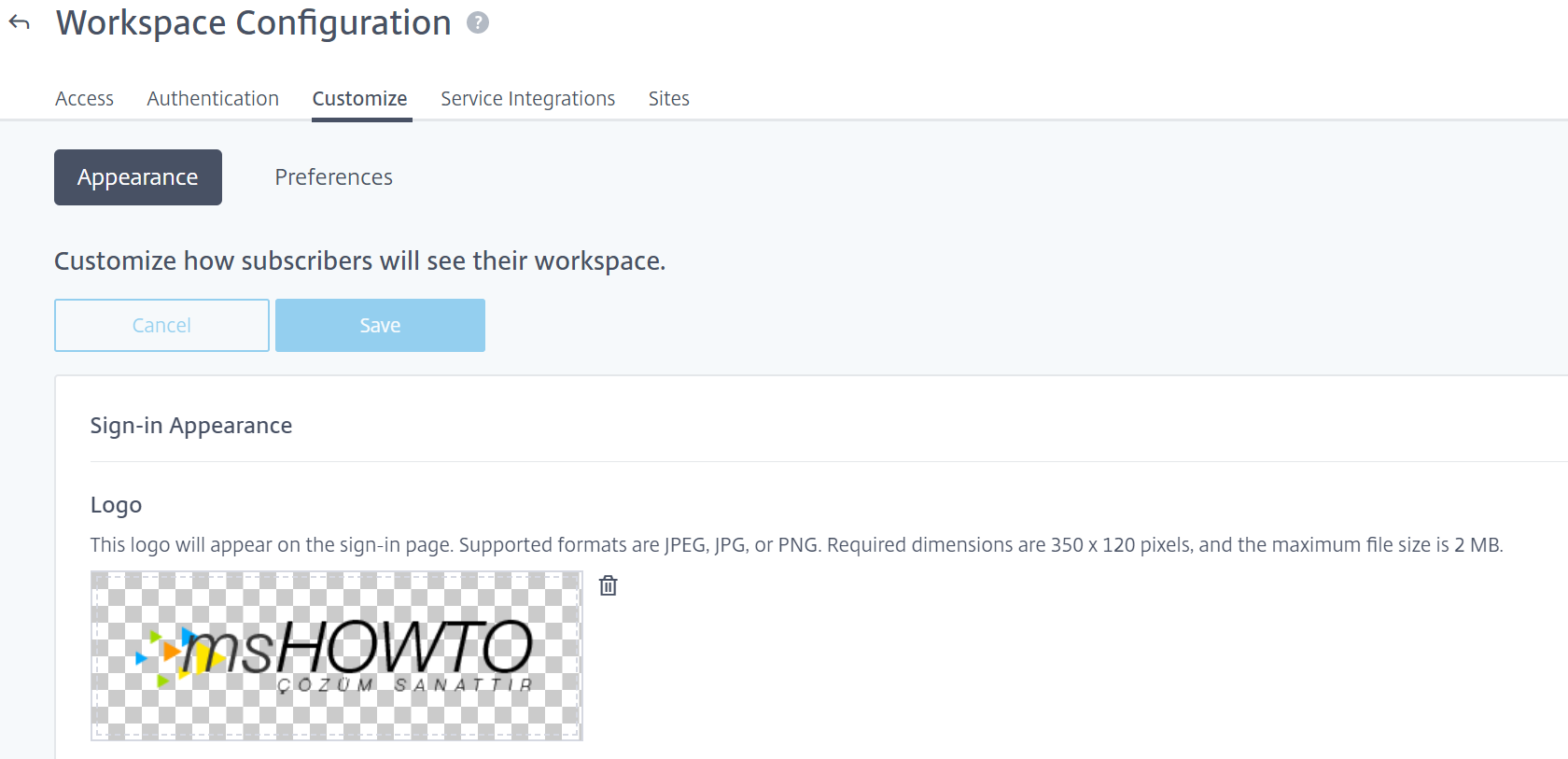

Yaptığımız iki örnek ile beraber Citrix Secure Browser servisi ile kullanıcılarımıza nasıl güvenli tarayıcılar oluşturabileceğimizi öğrendik. Artık yukarıda da bahsettiğim Workspace Web ekranına yani işin makyaj kısmına geçebiliriz. Workspace Configuration ekranında Customize bölümüne geçelim. Apperance seçeneği ile kullanıcı giriş ekranı ve kullanıcı giriş ekranı sonrasındaki logoları değiştireceğiz. Bu işlem için Sign-in Apperance bölümüne kullanacağımız logoumuzu yükleyelim ve Save butonuna tıklayalım.

Resim-20

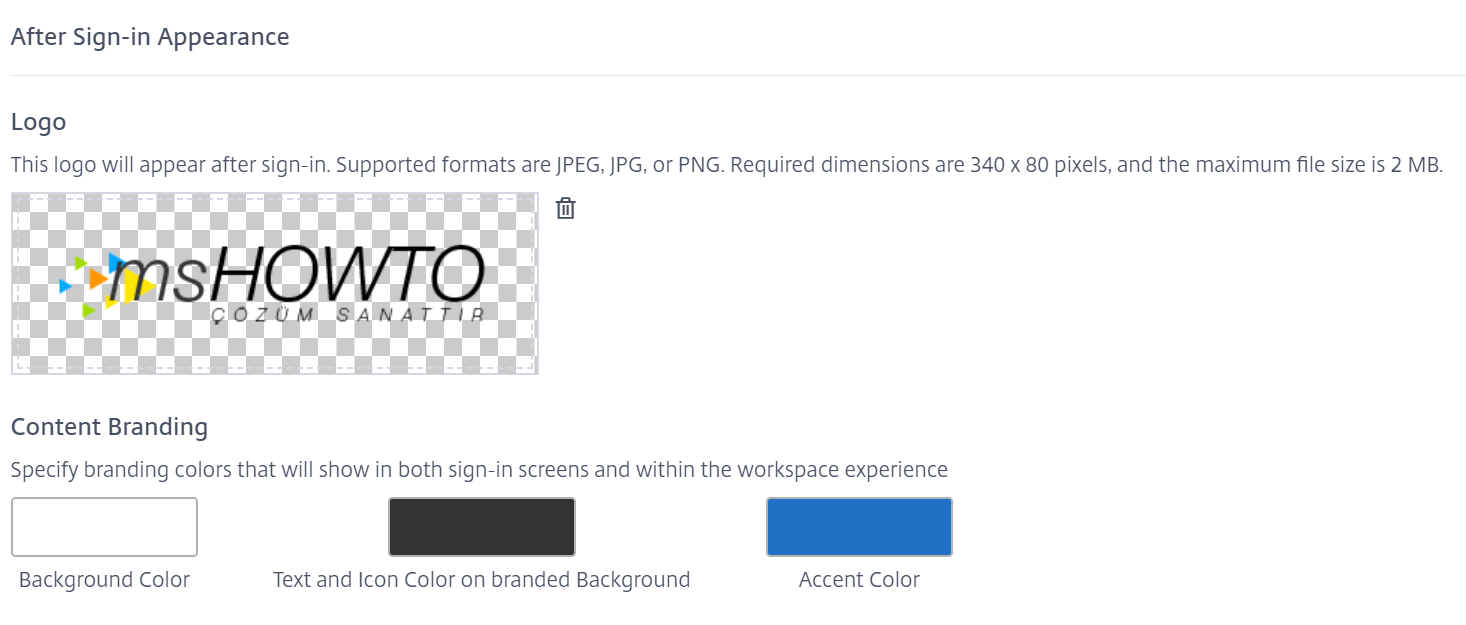

İkinci aşamada After Sign-in Apperance bölümüne gelelim ve logomuzu yükleyelim. Bu işlemlerinden ardından Save butonuna tıklamayı unutmayalım.

Content Branding bölümünde ise Workspace web sayfamızın arka plan rengi ve yazı tipi renklerini belirleyebiliriz

Resim-21

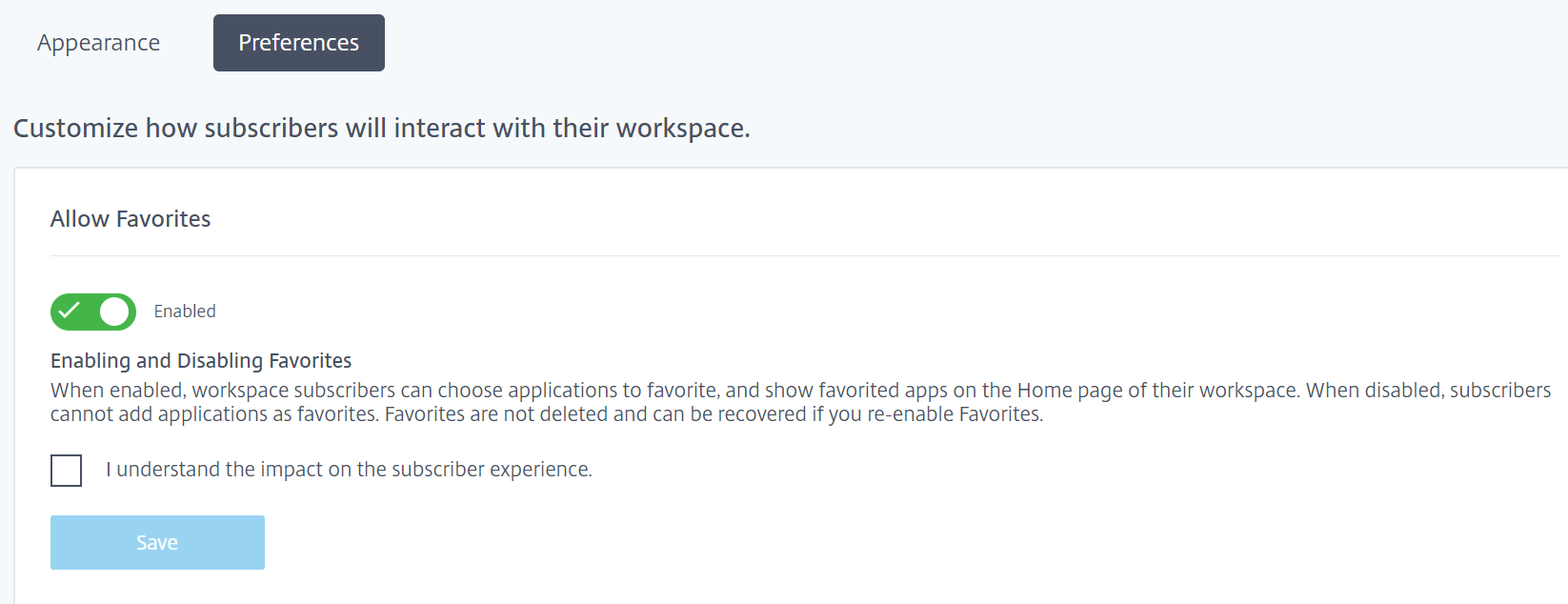

Preferences bölümünde karşımıza birden fazla seçenek çıkacaktır. İlk olarak Allow Favorites seçeneği seçersek, kullanıcılar Workspace sayfasında uygulamaları favorilerine ekleyebilirler.

Resim-22

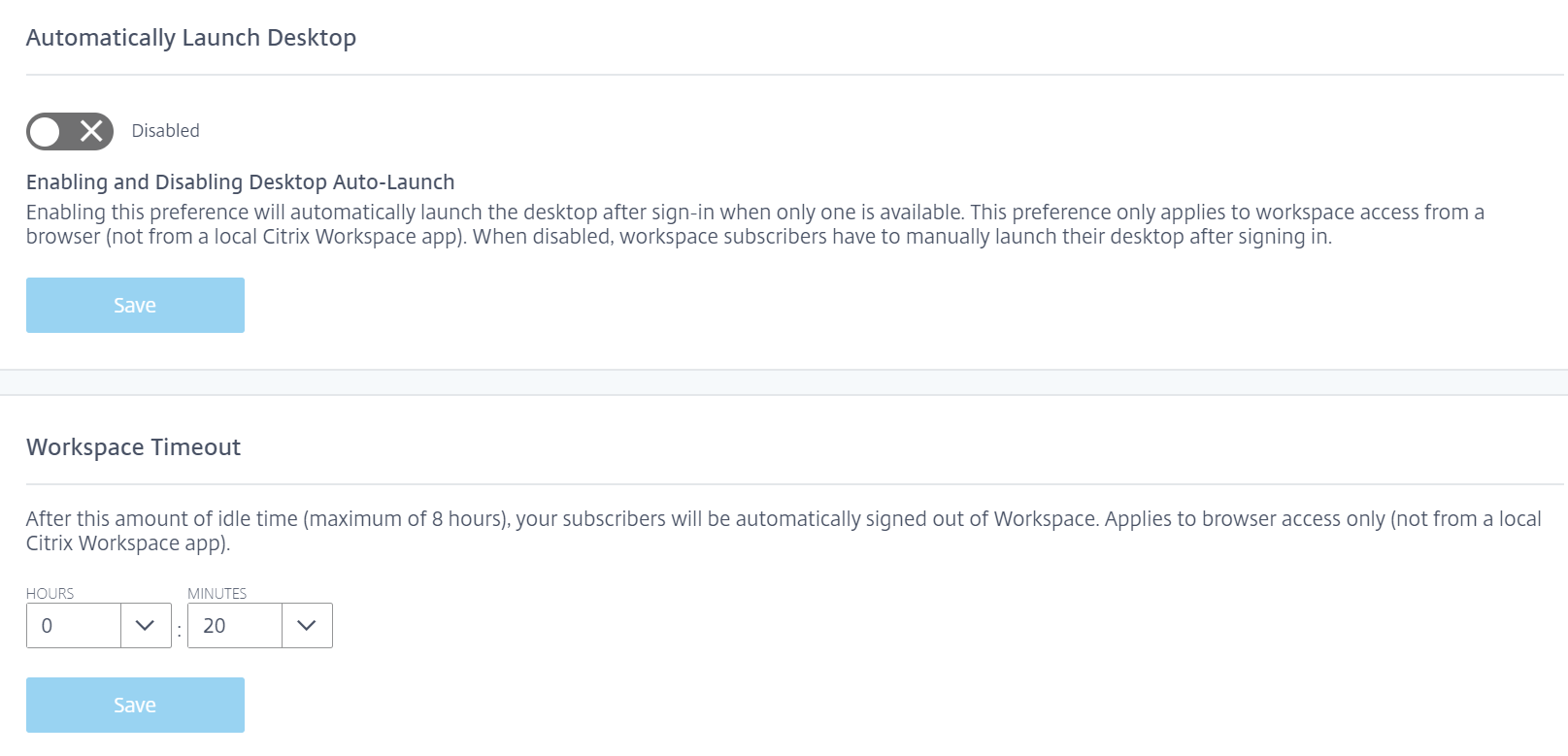

Automatically Launch Desktop seçeneğini bir örnek vererek açıklayabiliriz. Citrix Cloud ortamında Citrix VAD (Virtual Apps and Desktops) barındırdığınızı ve bu yapınızda sanal masaüstleri dağıttığınızı düşünelim. Eğer kullanıcılarınızın tek bir masaüstüne erişimi varsa (Workspace ekranında tek bir masaüstü ikonu görüyorsa) o sanal masaüstünün otomatik olarak başlamasını sağlayabilirsiniz. Yani kullanıcınız giriş yaptığında atadığınız sanal masaüstü de otomatik olarak açılacaktır. Ama biz bu örneğimizde sadece Citrix Secure Browser kullandığımız için ve masaüstü değil de tarayıcı sanallaştırdığımız için bu seçeneği kullanamayacağız.

Workspace Timeout seçeneği, kullanıcılarınız web sayfanızda ne kadar süre hareketsiz kalacağını belirlediğiniz bölümdür. Bu seçenekte eğer 30 dakika olarak seçerseniz ve kullanıcılarınız 30 dakika Workspace web sayfanızda herhangi bir işlem yapmaz ise oturumları otomatik olarak kapanacaktır.

Resim-23

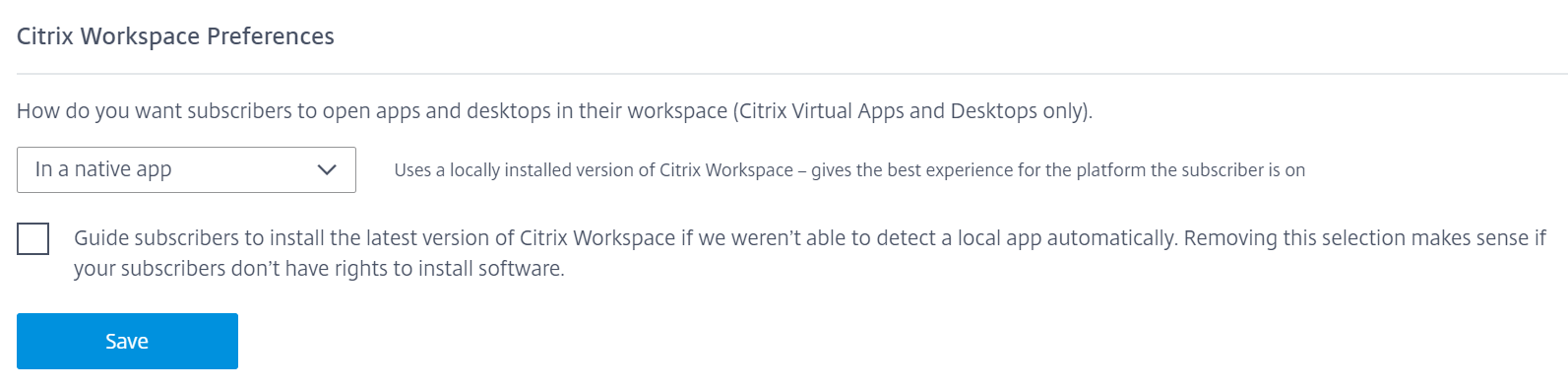

Citrix Workspace Preferences, kullanıcılarınızın uygulamalarınıza ve masaüstlerine nasıl erişeceğini belirlediğiniz bölümdür. Eğer Citrix Native App seçerseniz kullanıcıların Citrix Workspace aracılığıyla, HTML5 seçerseniz de web üzerinden erişeceğini belirlersiniz.

Resim-24

Workspace web sayfasındaki önyüz tasarımlarını ve tercihlerini yaptığımıza göre artık web sayfasına erişebiliriz. Yeniden Citrix Workspace adresimize geldiğimizde kullanıcı giriş ekranındaki ve giriş sonrasındaki ekranda yaptığımız logo ve tasarım değişiklerini görmüş olacaksınız.

Resim-25

Resim-26

Kullanıcılarımız için sanal tarayıcılar oluşturduk ve kullanacakları web sayfası için tasarım ayarlarını yaptık. Artık kullanıcılarımız Active Directory hesapları bizim belirlediğimiz giriş tasarımı ile tarayıcılarına erişmektedirler. Bu aşamada çıtayı bir tık daha yukarıya taşıyalım ve güvenliği arttıralım. Bu adımda da kullanıcılarımızın giriş yaparken Active Directory hesaplarının yanında bir de OTP (One Time Password) ile giriş yapmalarını istiyoruz.

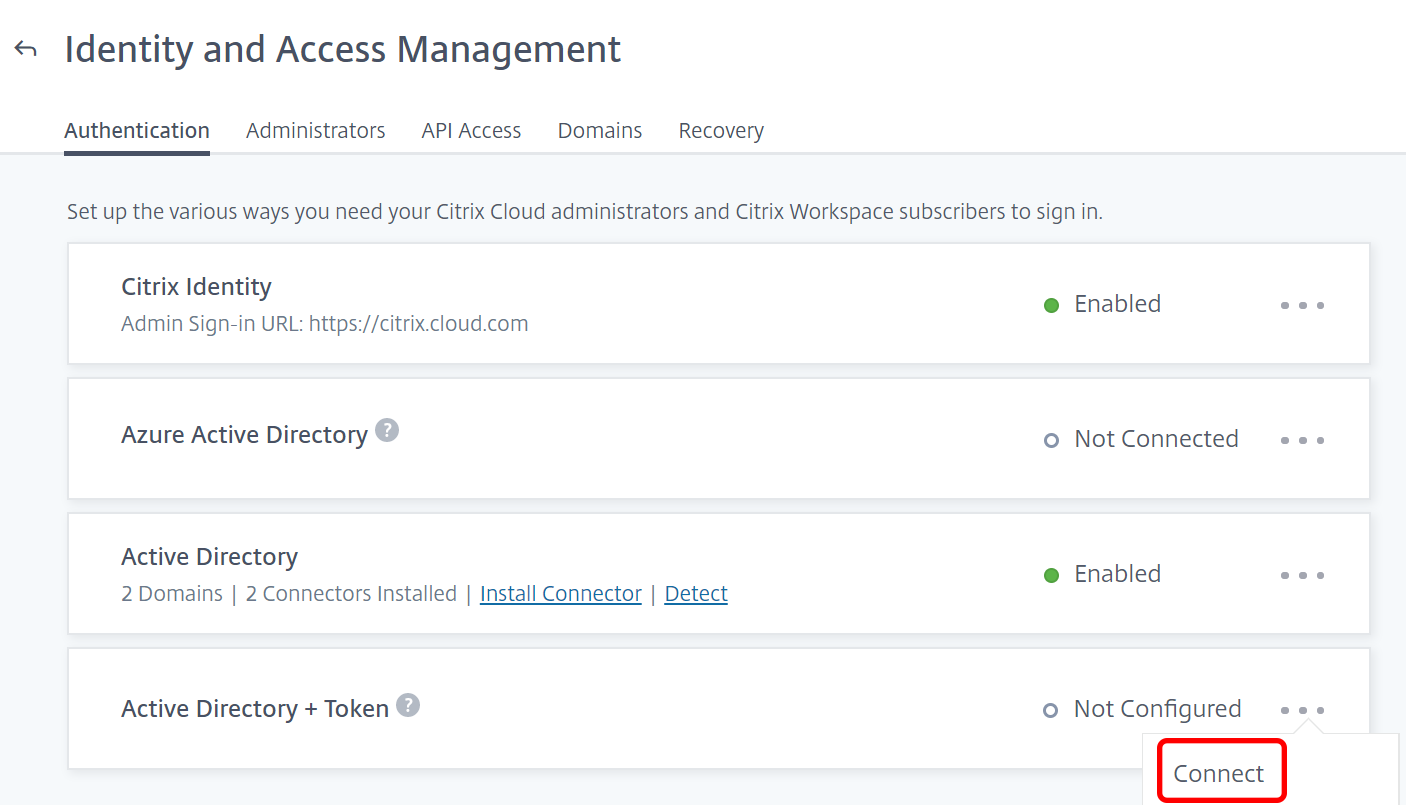

Citrix Cloud yapısında kullanıcı girişlerinden sorumlu Identity bölümünde Active Directory+Token seçeneğini aktifleştirmemiz gerekmektedir. Bunun için Citrix Cloud anasayfasında Identity and Access Management ekranında Active Directory+Token seçeneğine gelip Connect diyelim.

Resim-27

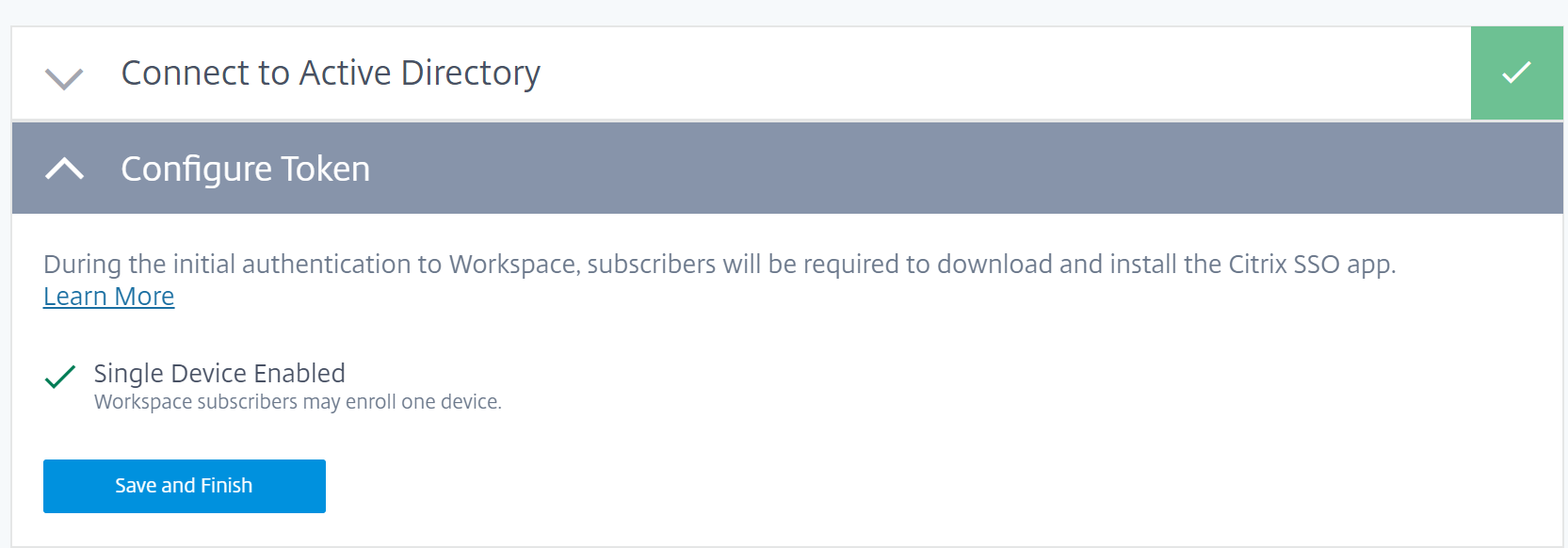

Configure Token bölümünde Citrix Cloud bizim için kullanıcıların mobil cihazlarına Citrix SSO uygulamasını indirmeleri gerektiğinin hatırlatmasını yapacaktır. Hatırlatmayı dikkate alıp mobil cihazımıza Citrix SSO uygulamasını mağazalardan (App Store, Google Play Store vb.) indirip kurulumu yapalım. Ardından Save and Finish diyelim.

Resim-28

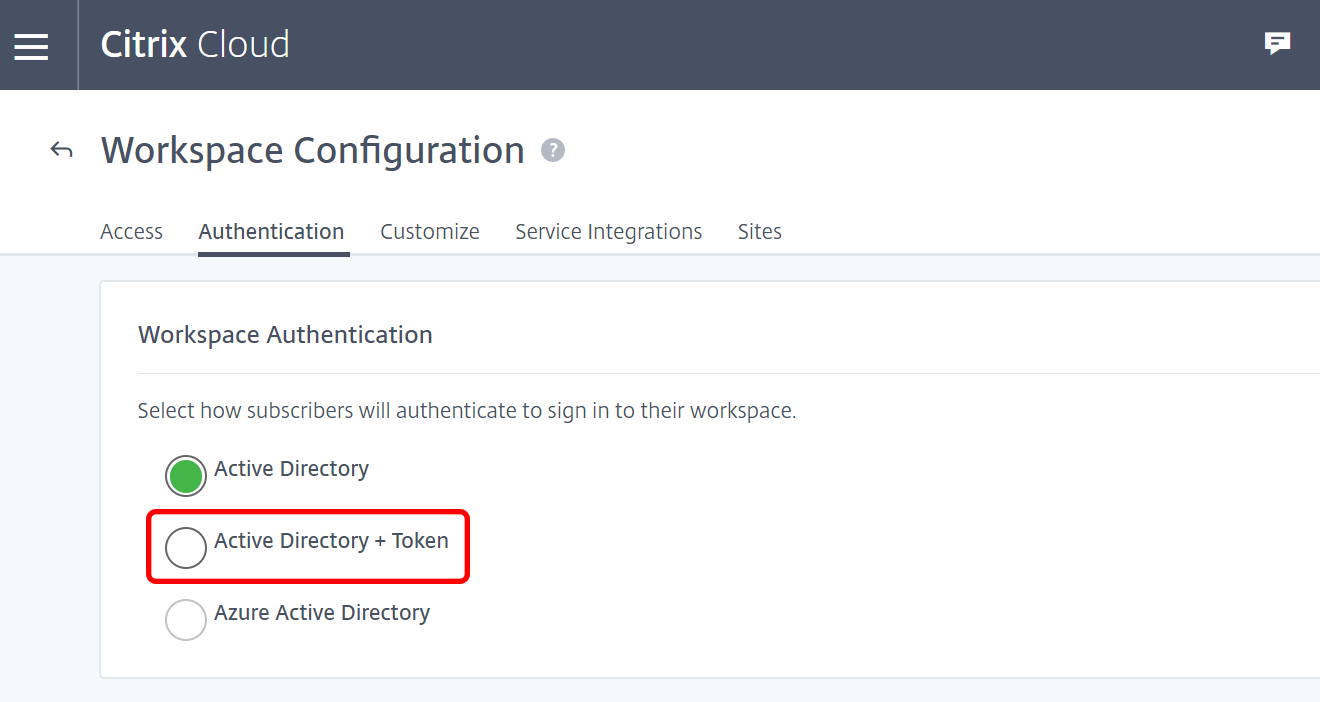

Identity ekranında OTP’yi aktifleştirmemiz bu örneğimiz için yetmeyecektir. Ayrıca Workspace ekranında da Active Directory + Token bölümünü aktifleştirmemiz gerekir. Citrix Cloud anasayfasında Workspace Configuration menüsünde Authentication bölümüne gelelim ve Active Directory+Token seçeneğini aktifleştirelim.

Resim-29

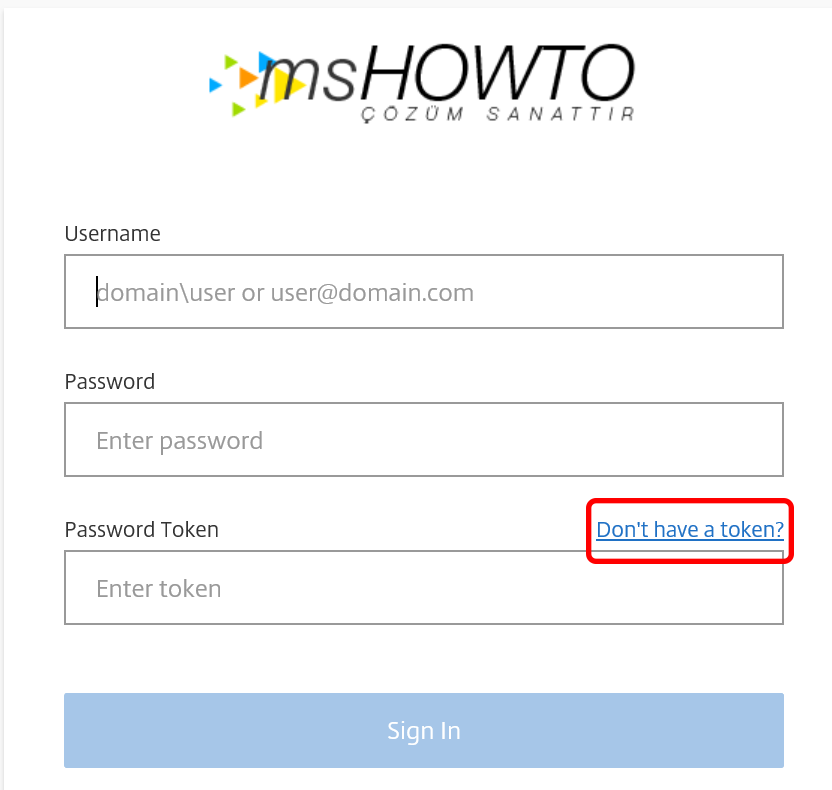

Citrix Cloud ve Workspace menülerinde OTP ile giriş yapmamız için gerekli işlemleri yaptık. Artık Workspace web adresimize bağlanalım. Burda da küçük bir hatırlamam olacaktır. Her bir kullanıcı aşağıda yapacağımız işlemler gibi manual olarak OTP işlemleri yapacaktır. Biraz açmak gerekirse, her kullanıcımız Citrix SSO uygulamasını kurdu ve Workspace ekranına bağlandı. Workspace web sayfasında herhangi bir OTP şifresi olmadığını ve OTP şifresi almak istediğinin başvurusunu yapması gerekmektedir.

Workspace kullanıcı giriş ekranımızda şuanlık bir OTP şifremiz olmadığı için Don’t have a token? Seçeneğine tıklayıp yeni bir OTP şifresi için başvuru yapalım.

Resim-30

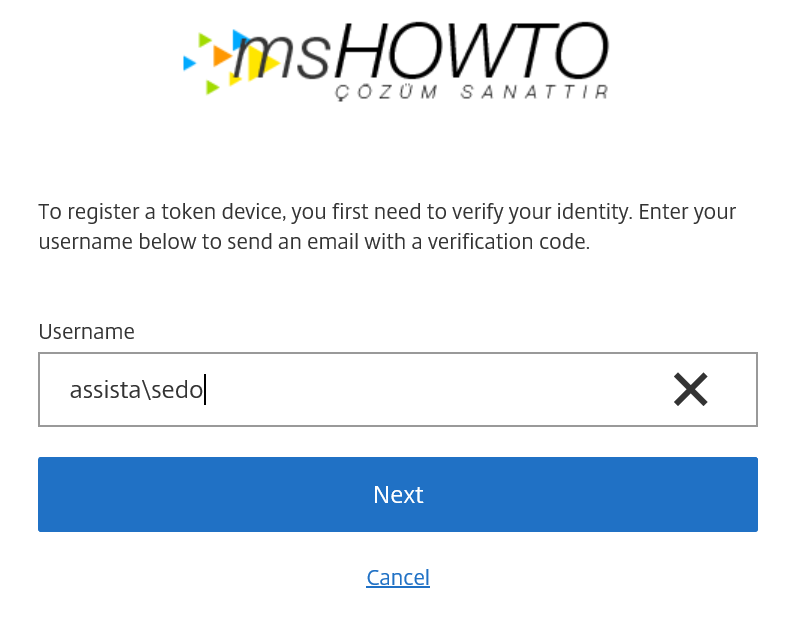

OTP şifresi almak istediğimiz Active Directory kullanıcı adımızı yazıp Next butonu ile devam edelim.

Resim-31

Bu kısımda kullanıcımız için bir doğrulama kodu isteyecektir. Burdaki doğrulama kodu Active Directory kullanıcı özelliklerinde tanımlı olan mail adresimize gelecektir. Bu yüzden Active Directory’de kullanıcı özelliklerinde mail adresinin yazdığına emin olunuz.

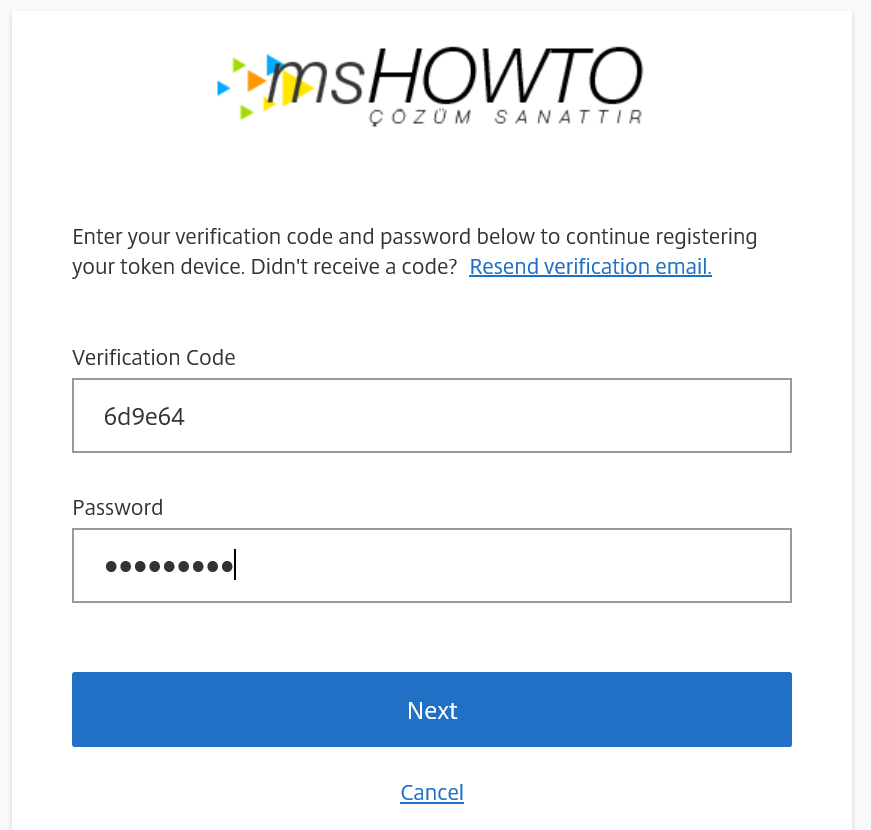

Mail adresimize gelen doğrulama kodunu ve Active Directory şifremizi yazıp Next butonuna tıklayalım.

Resim-32

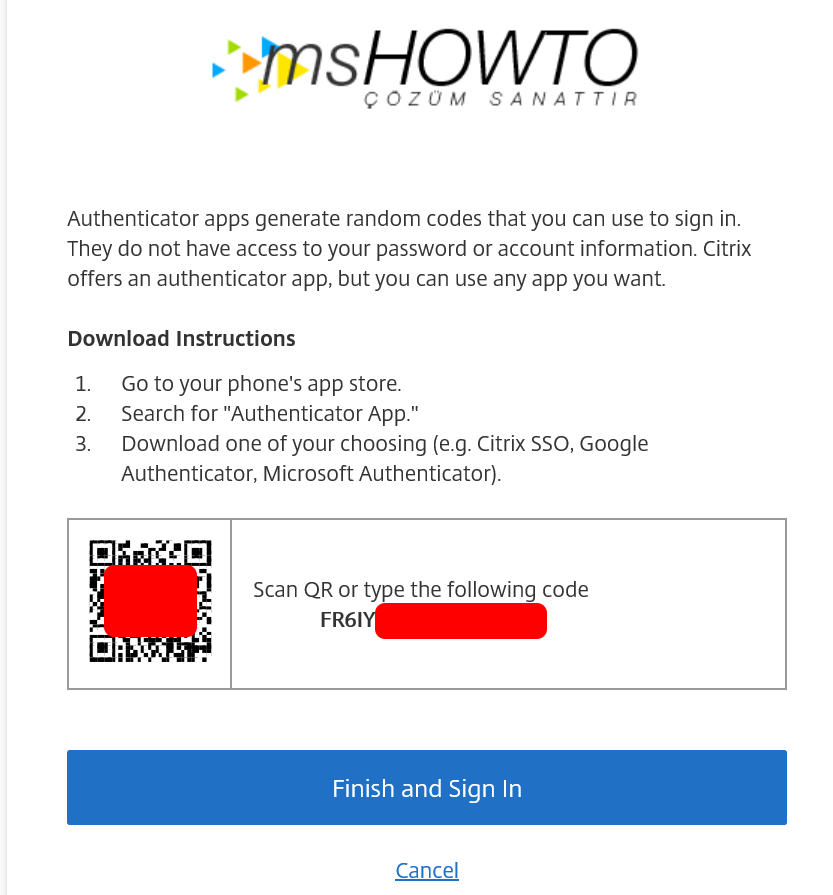

Yönergeler ekranında Citrix SSO uygulamasını kurmamızı ve Citrix SSO uygulaması ile aşağıdaki QR kodunu okutarak OTP şifremizi alabileceğimize dair bilgiler verir. Ben bu örneğimizde Citrix SSO mobil uygulamasını kullanacağım ama siz Google Authenticatior, Microsoft Authenticatior vb. uygulamalar da kullanabilirsiniz.

Resim-33

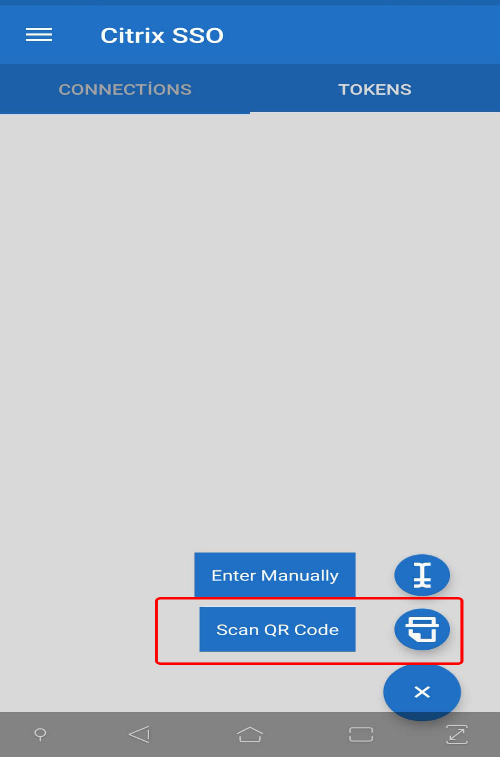

Mobil cihazıma geçiyorum ve Citrix SSO uygulamasını açıyorum. Workspace ekranında bulunan kodu, Citrix SSO uygulamasında Scan QR Code seçeneği ile okutuyorum.

Resim-34

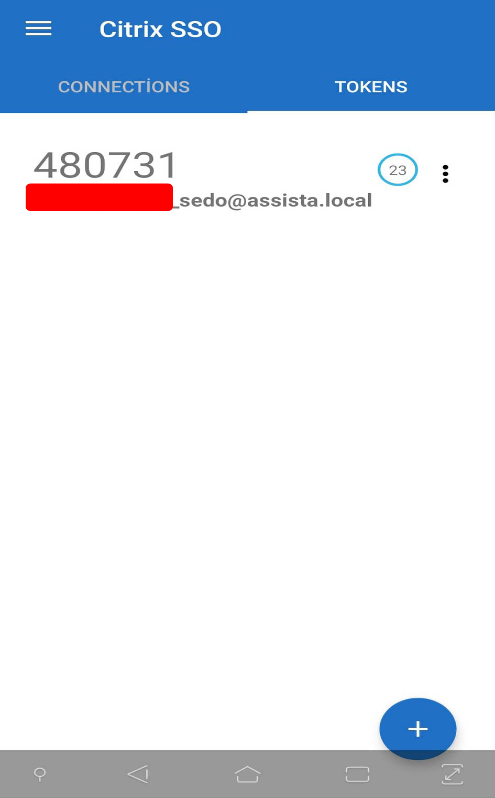

Okuttuğum QR kodu sayesinde artık OTP şifrelerimiz 30 saniye aralıklar ile Citrix SSO uygulamasında görmekteyim. Bu aşamada Workspace web sayfasında Finish&Sign In butonuna tıklayalım.

Resim-35

Artık OTP şifremizi de aldıktan sonra Workspace web adresinden giriş yapabiliriz. Active Directory kullanıcı adı, şifresi ve OTP şifresini yazdıktan sonra başarılı bir şekilde giriş yapıyorum.

Resim-36

Resim-37

Bu makale serimizde Citrix Secure Browser aracılığıyla ile nasıl güvenli web tarayıcıları sanallaştırabildiğimizi ve şirket yapımıza Secure Browser servisine nasıl dahil edebildiğimizi öğrendik. Umarım sizler için faydalı olmuştur.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs: Citrix, Virtual, Apps, Desktops, Browser, Web, Isolation, HDX, ICA, Security

This is thanks to great advancements in treatments over the past few years. cialis online These treatments are not only increasing in variety but also in efficacy.