Azure AD üzerinde, kullanıcılarımıza sağlayabileceğimiz birçok rol ve yetkiler bulunmaktadır. Bu rolleri basit bir servis üzerinden yapabiliriz. Bu servise PIM (Privileged Identity Management) diyoruz. Kullanıcıların Azure üzerinde hangi alanlarda yetkilerinin olacağı ya da yetkili olacağı alanlarda nasıl işlemler yapabileceğini düzenleyeceğimiz alandır. Ayrıca kaynaklar üzerinde değişiklikler yapabileceğimiz gibi bu değişiklikleri izlememizi ve denetlememizi de sağlıyor. PIM, Office 365, Azure, Azure AD ve Microsoft Intune gibi hizmetleri de içeriyor.

Birçok BT yöneticisi veya BT uzmanı ortam içerisinde kullanıcılarının rollerini en aza indirmeye veya sadece yetkisi olması gereken alanlarda kullanıcı yetkileri tanımlamayı tercih ediyorlar. Bunun sebebi ise, bir kullanıcı yanlışlıkla ilgisi olmayan bir alanda işlem yapabilir veya kötü amaçlı erişim elde edebilir.

PIM ile, basit bir şekilde birçok işlem gerçekleştirebilirsiniz.

- Kaynaklara erişim için zaman sınırı tanıyabilirsiniz.

- Kullanıcı tarafına sağlayacağınız atama için onay gerektirebilirsiniz.

- Atama etkinleştirmek için MFA hizmeti üzerinden kimlik doğrulama sağlanabilir.

- Atama etkinleştirildiğinde tarafınıza bildirim gelmesini sağlayabilirsiniz.

- Denetim geçmişi üzerinden ortamınızı denetleyebilirsiniz.

Azure AD üzerinde bulunan PIM servisini kullanabilmek için P2 lisans sahibi olmanız gerekmektedir.

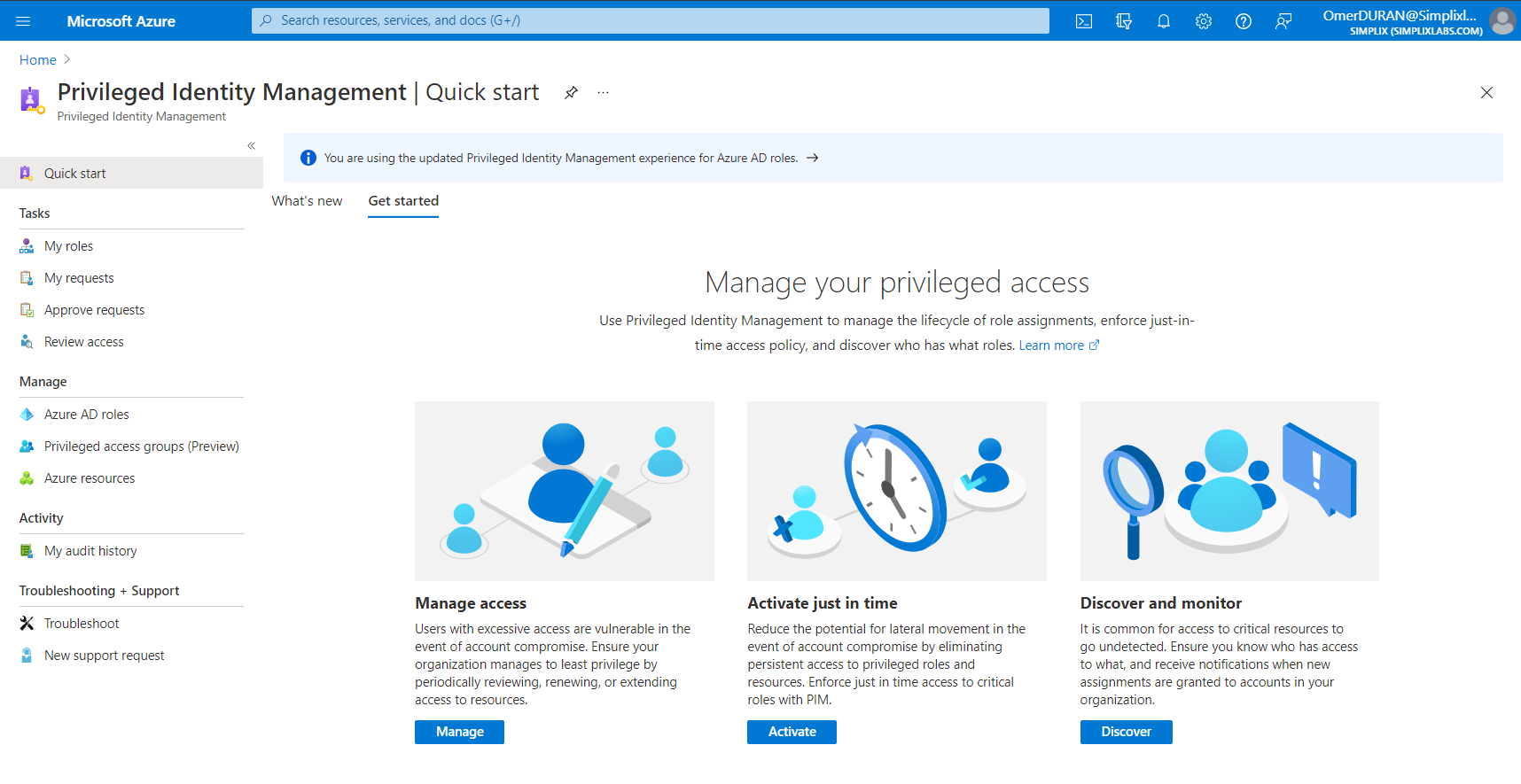

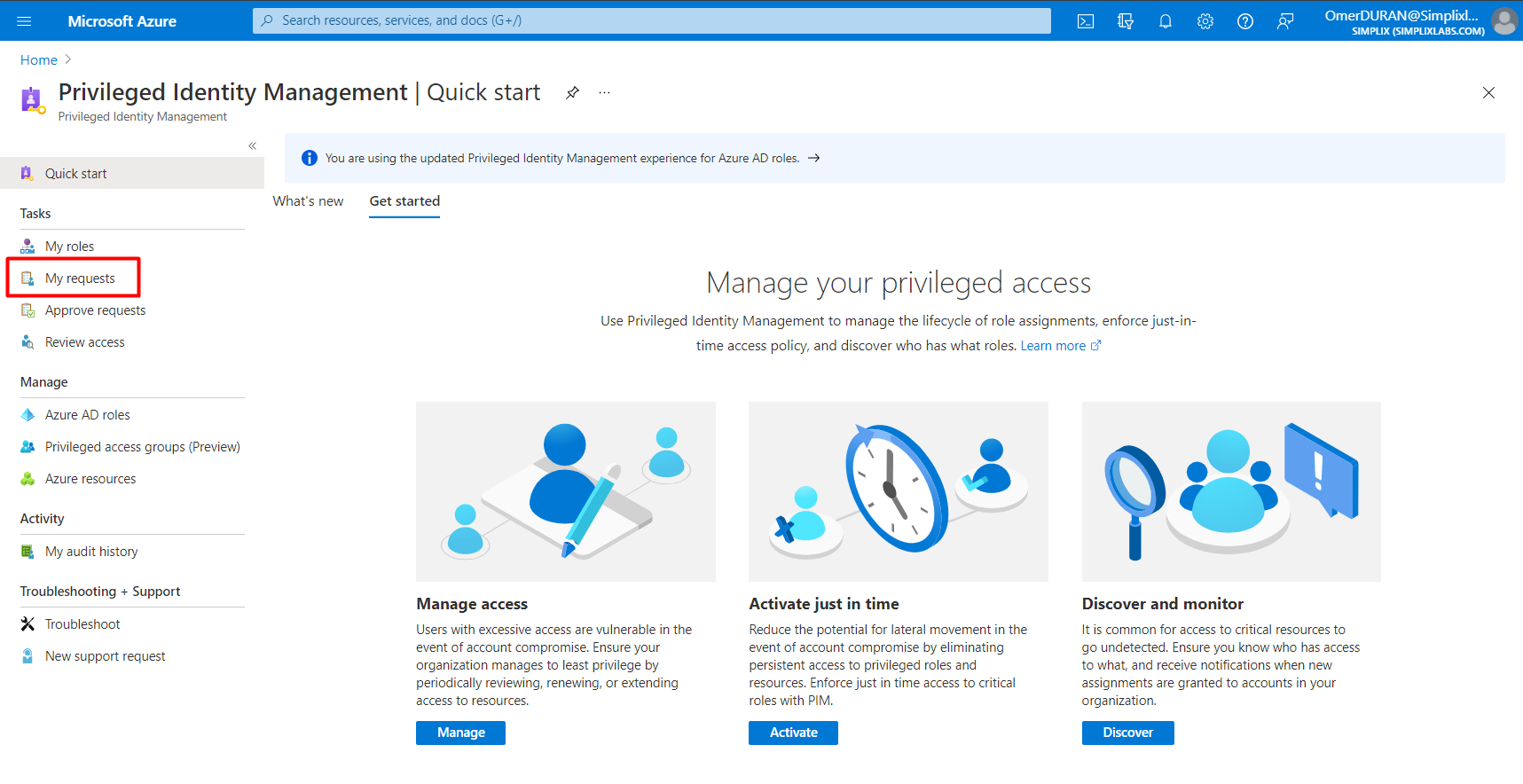

PIM yapılandırması için Azure portal hesabıma giriş sağlıyorum. PIM ekranına Azure AD üzerinden de erişebilirim veya bulamayanlar için arama kısmına PIM yazmanız yeterli olacaktır. Ekranı ilk açtığımda Resim-1’deki gibi sayfa ile karşılaşacağız.

Resim-1

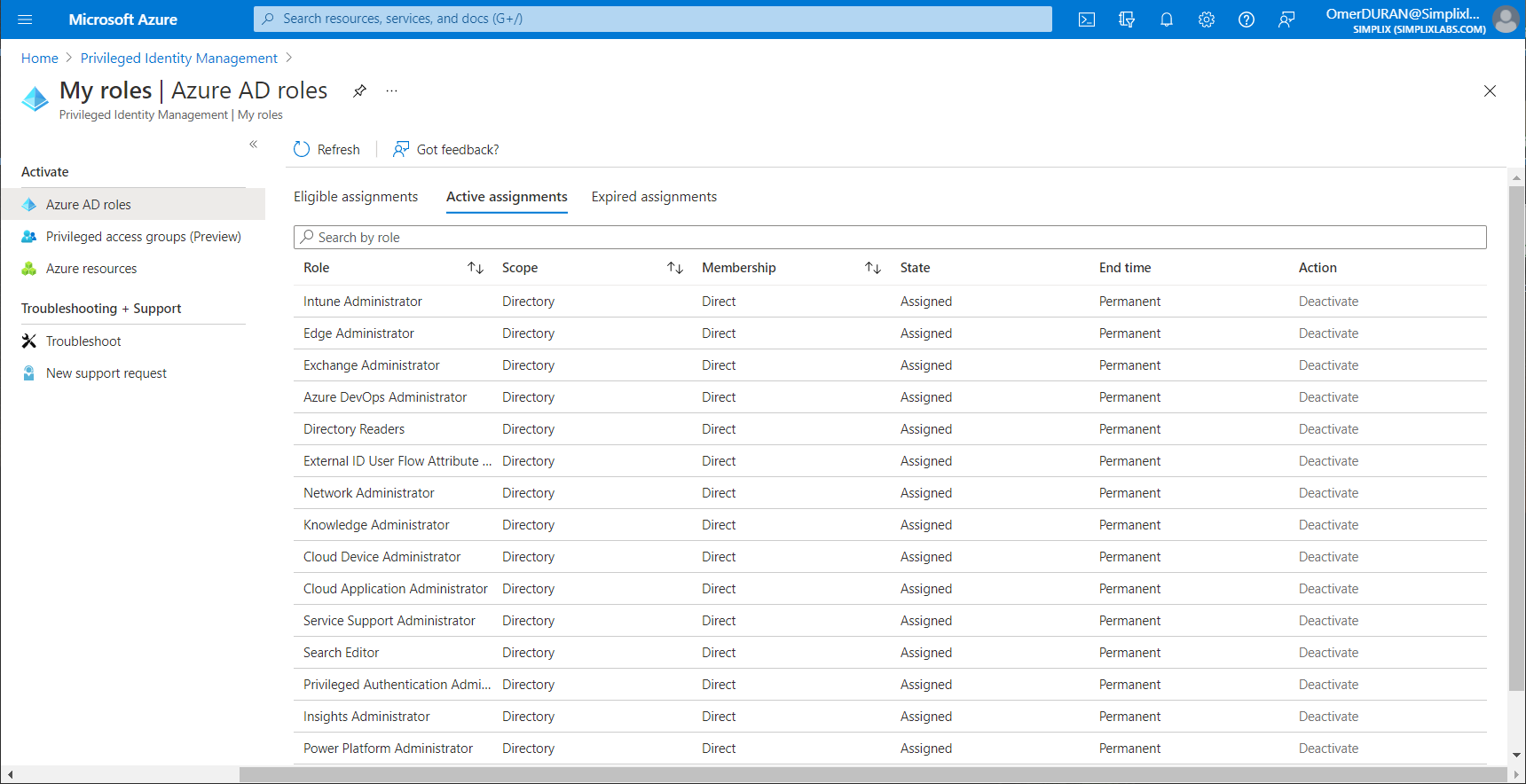

Öncelikle kendi rollerimi görmek için Tasks/My Roles sekmesi üzerinden Activate Assignments ekranına geliyorum. Bu ekranda logon olduğunuz hesabın üzerine tanımlanmış yetkileri görebilirsiniz.

Resim-2

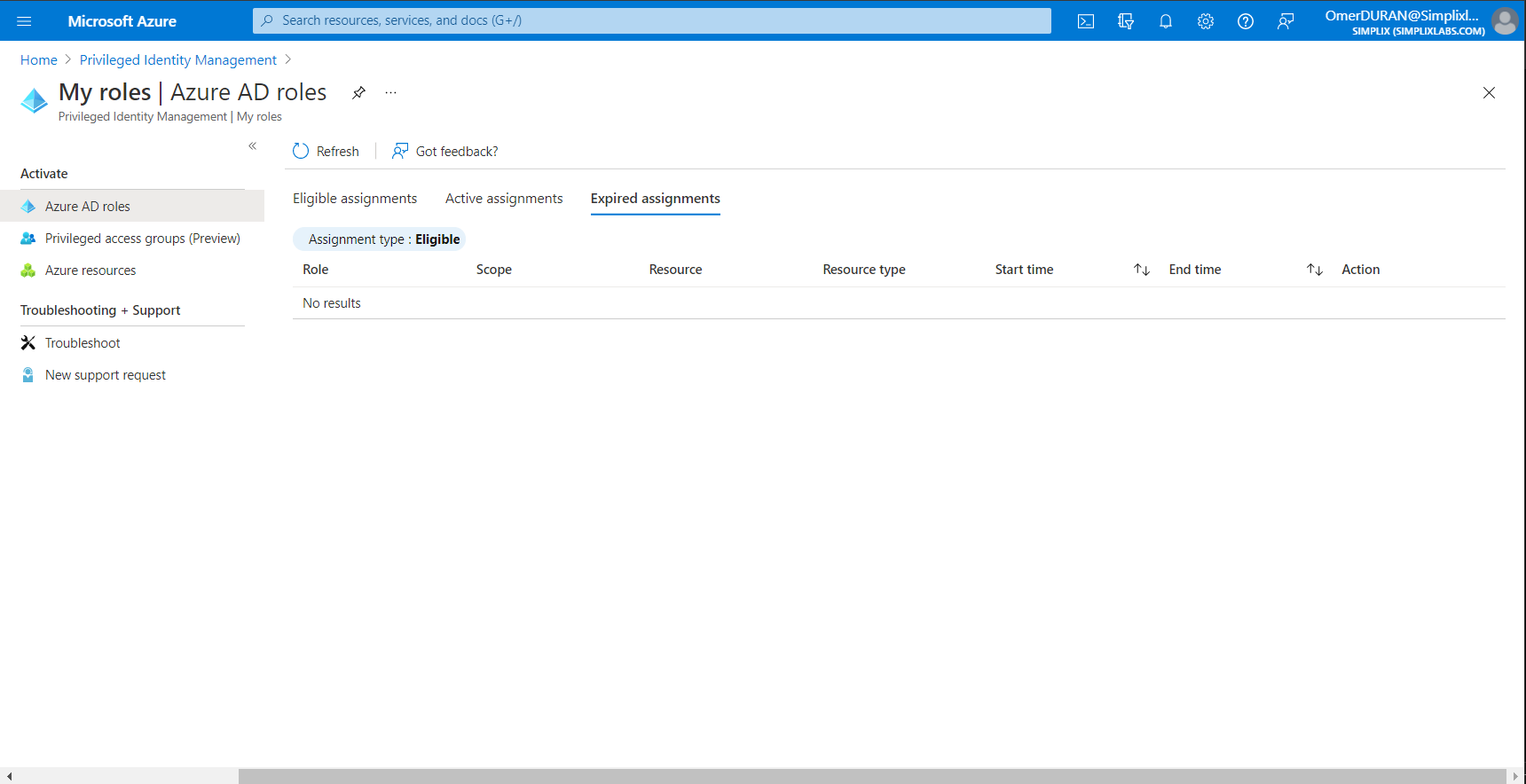

Süresi dolmuş rollerinizi görmek için Expired assignments sekmesi üzerinden görebilirsiniz.

Resim-3

Azure AD üzerinde örnek olarak, User administrator rolü için istekte bulunduysanız Quick Start sayfası altında My request alanından görebilirsiniz. Bu hesabım üzerinde herhangi bir istekte bulunmadığım için sayfa boş durumda.

Resim-4

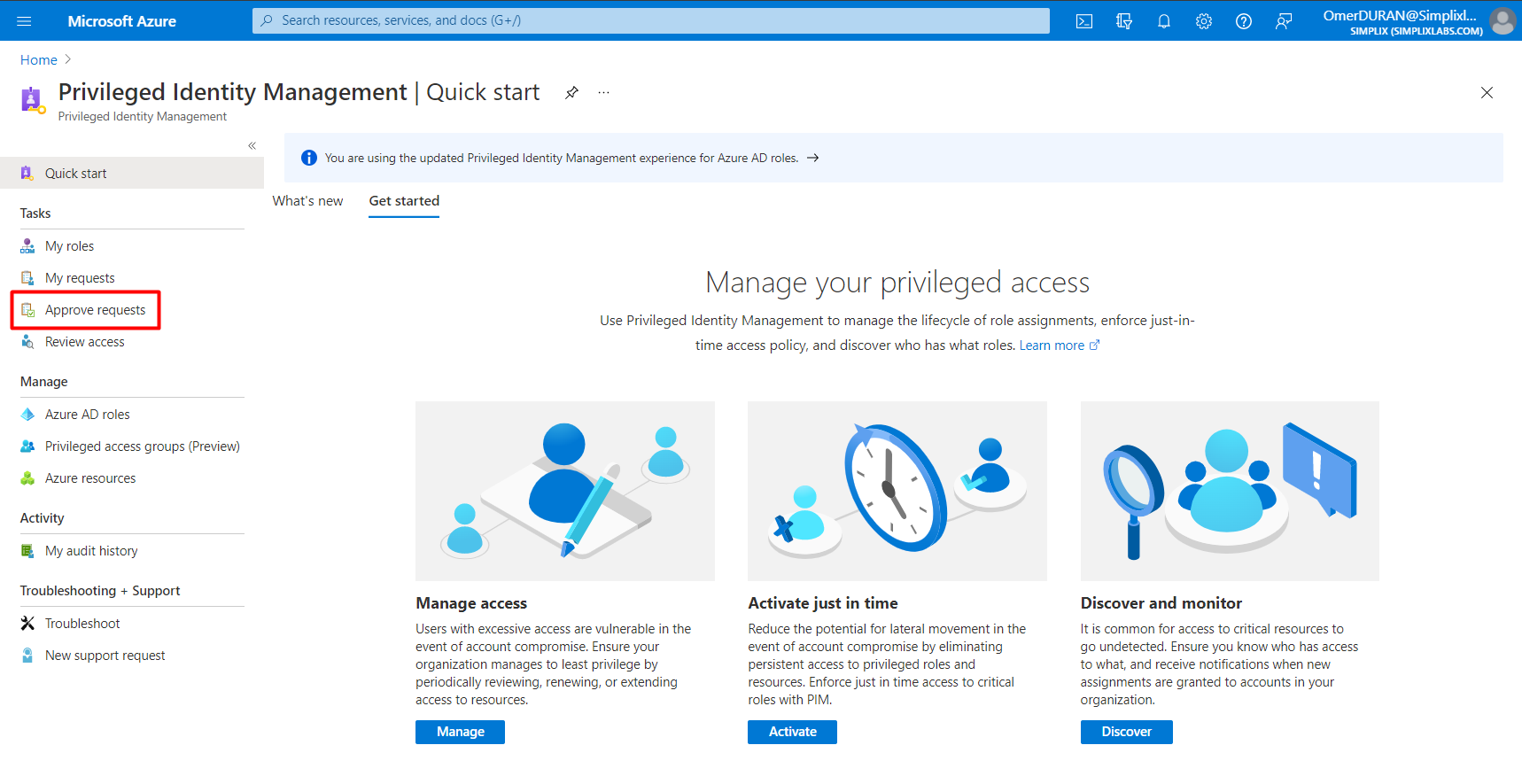

Herhangi bir kullanıcı tarafınıza bir rol için istekte bulunabilir. Gelen istekleri görmek içi ve bu istekler üzerinde onaylama veya reddetme işlemleri yapmak için Quick Start altında Approve request alanından işlem yapabilirsiniz.

Resim-5

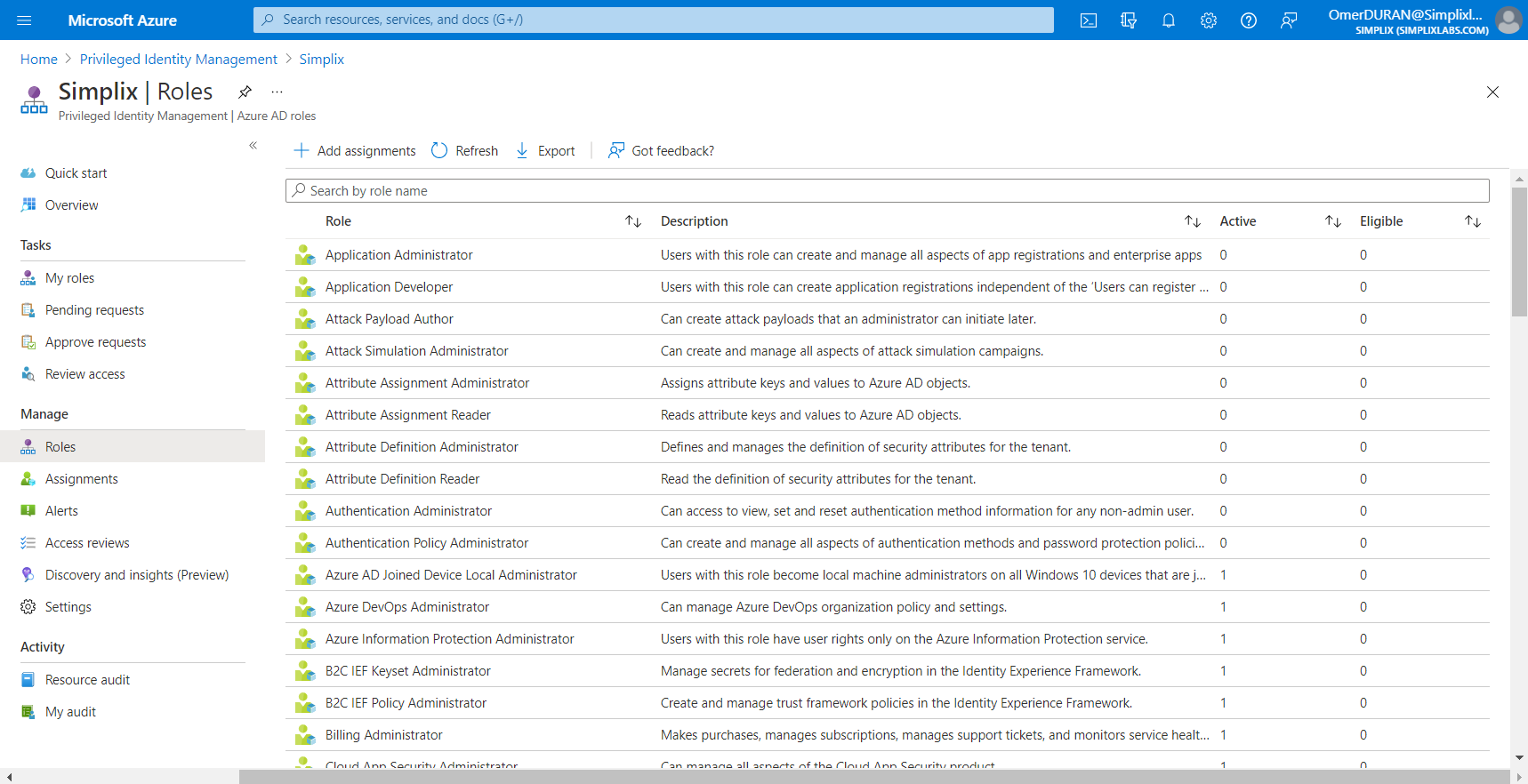

PIM üzerinde gerekli işlemleri yapabileceğimiz alan Manage altında bulunan Azure AD Roles kısmıdır. Bu kısımda yapabileceğimiz 4 ayar mevcuttur. Assign, Activate, Approve ve Audit’ dir. Kullanıcılara ihtiyaçları olan bir rol atamak için Assign üzerinden rollerimizi atayabiliriz. Activate ekranında, etkinleştirmek için bekleyen rolleri etkinleştirebiliriz. Approve, onay bekleyen rolleri onaylayabiliriz. Audit ekranı ise, denetim ekranıdır. Uyumlu kalabilmeniz için yapılandırdığınız rollerin geçmişini görüntüleyebilirsiniz.

Herhangi bir kullanıcıya yetki tanımlamak için Assign ekranına geliyorum. Sayfa açıldığında ortamda kullanıcılara atayabileceğiniz rolleri göreceksiniz. Burada hangi rolü atayacaksam o rol üzerine tıklayıp atama yapabilirim veya Add assignment butonuna tıklayarak işlemlerimi yapabilirim.

Resim-6

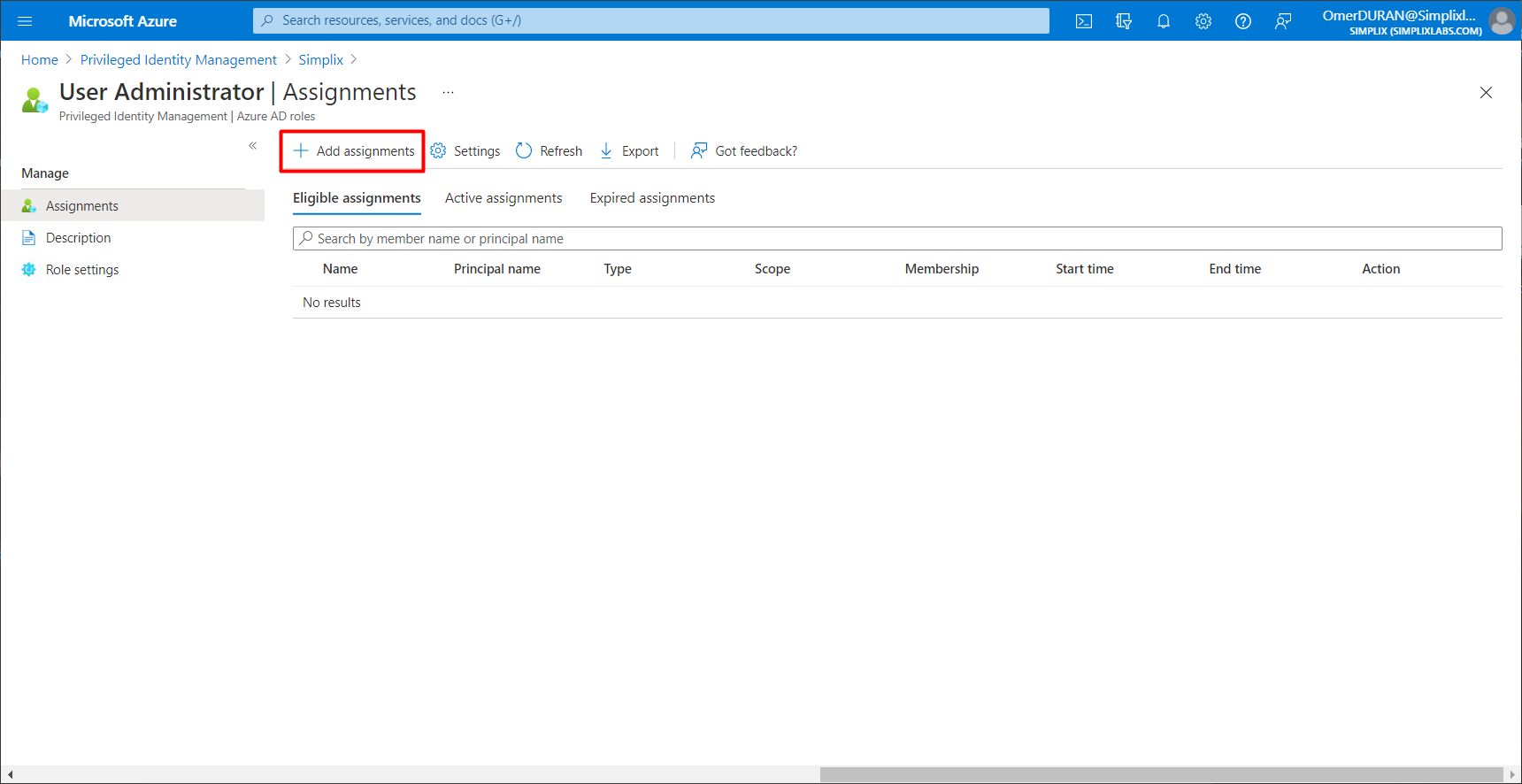

omer.duran@simplixlabs.com hesabıma User Administrator rolünü atamak için arama kısmına User Administrator yazıp, işlemlerime rol üzerinden devam ediyorum. Gelen sayfada yapılandırma için Add assingments butonuna tıklıyorum.

Resim-7

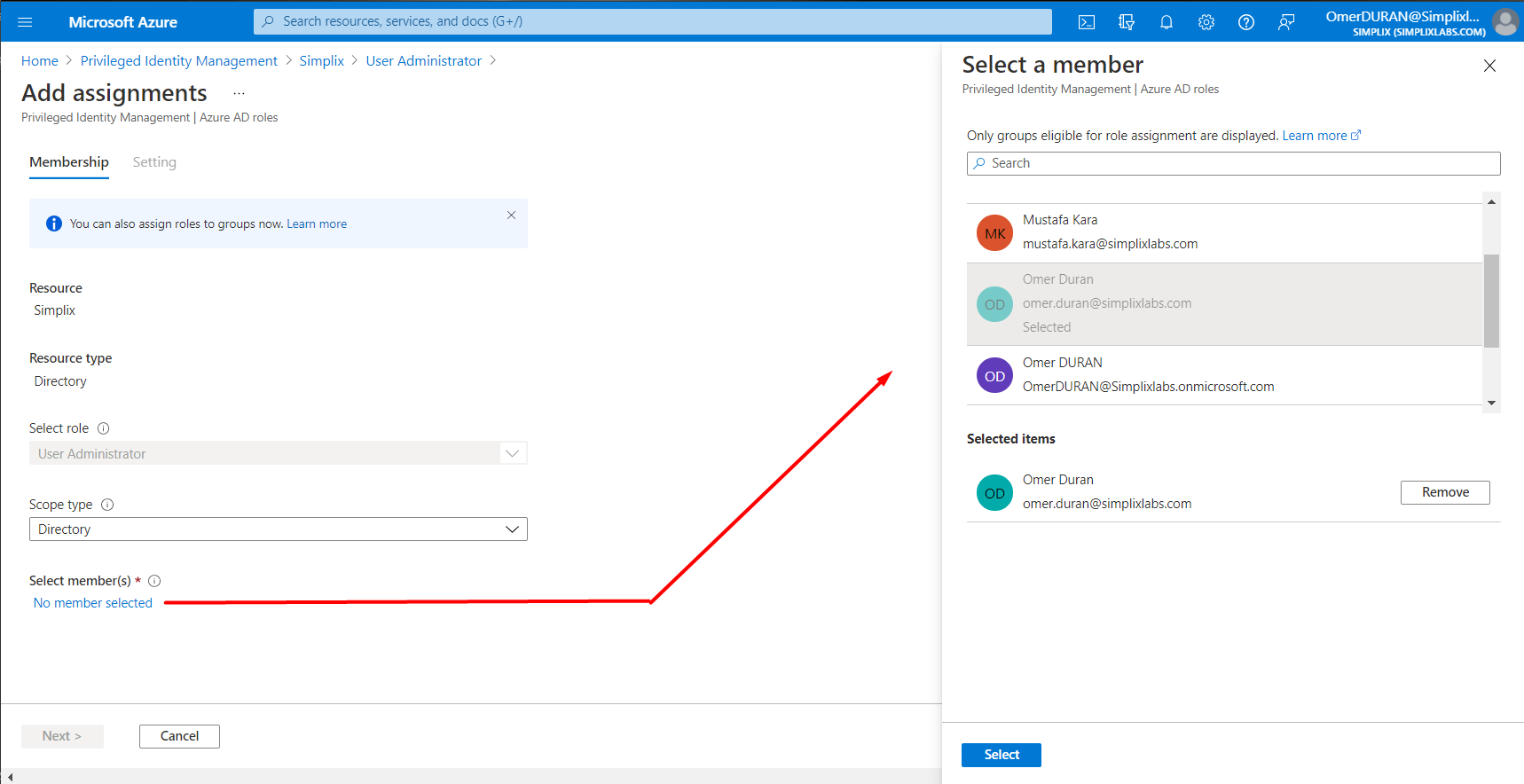

Gelen ekranda, Resource ve Resource type bilgilerimi görüyorum. Rolü atayacağım kullanıcıyı eklemek için Select member üzerine tıklayıp sağ tarafta açılan pencereden kullanıcımı seçiyorum ve Select ile tamamlıyorum.

Resim-8

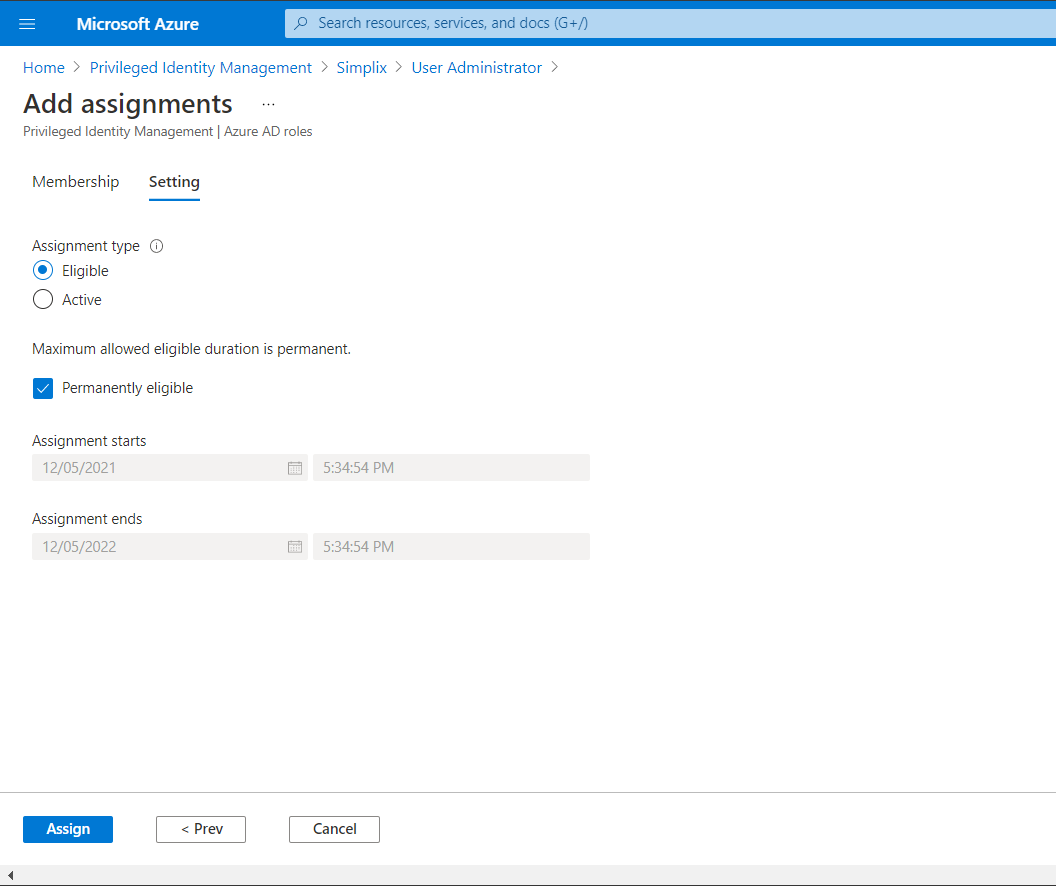

Setting ekranında, 2 seçenek mevcuttur. Burada bu hesabı Eligible seçeneği ile seçersem, kullanıcı atanan rolü etkinleştirene kadar rol ataması olmayacaktır. Active seçeneğini seçersem, kullanıcı rol atama işlemleri tamamladıktan sonra atanan rol üzerinde işlem yapabilecektir. Burada bir de Permanently eligible ayarı mevcut. Bu seçeneğin işaretini kaldırdığımda aktif olan alanlar için zaman sınırı tanıyabilirim. Yani kullanıcıya atayacağım rol için Assignment Starts üzerinden rolün başlangıç tarihini ve saatini, Assignment Ends üzerinden ise, atadığım rolün sona ereceği tarihi ve saati belirleyebilirim. Kullanıcı rolü için Eligible olarak devam ediyorum ve Assign butonu ile atama işlemini tamamlıyorum.

Resim-9

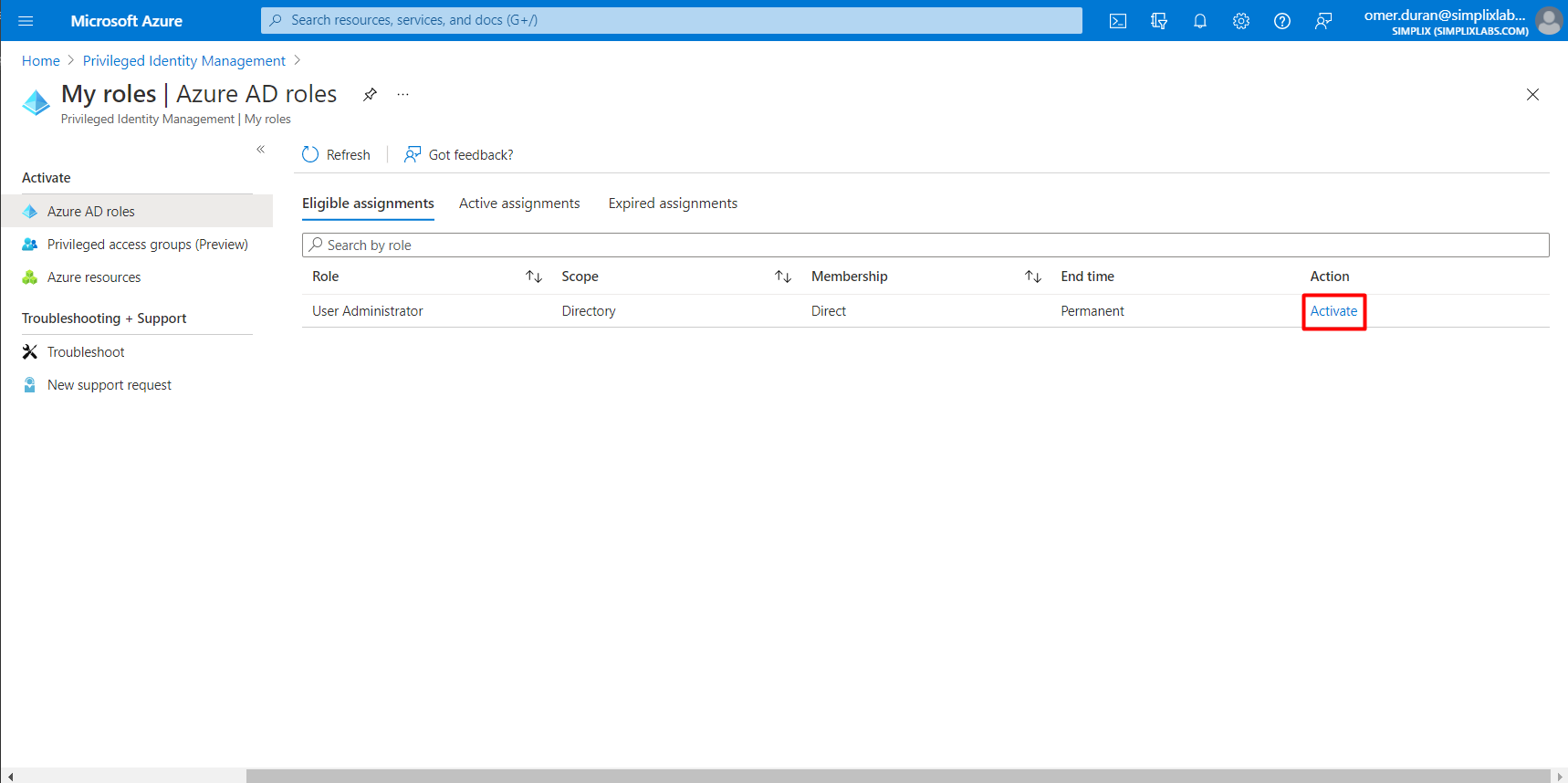

Rolü atadığım kullanıcı, Users alanında kullanıcı ekleme, silme veya değiştirme gibi işlemler yapamıyordu. Şimdi omer.duran@simplixlabs.com hesabım ile Azure portal sayfasına giriş yapacağım ve rol durumunu Eligible olarak ayarladığım için aktif etmem gerekiyor. Kullanıcı ile giriş yaptıktan sonra PIM üzerinde My Roles/Eligible assignments ekranında rolün onay beklediğini göreceğim. Rolü onaylamak için Action durumu altında Activate üzerine tıklıyorum.

Resim-10

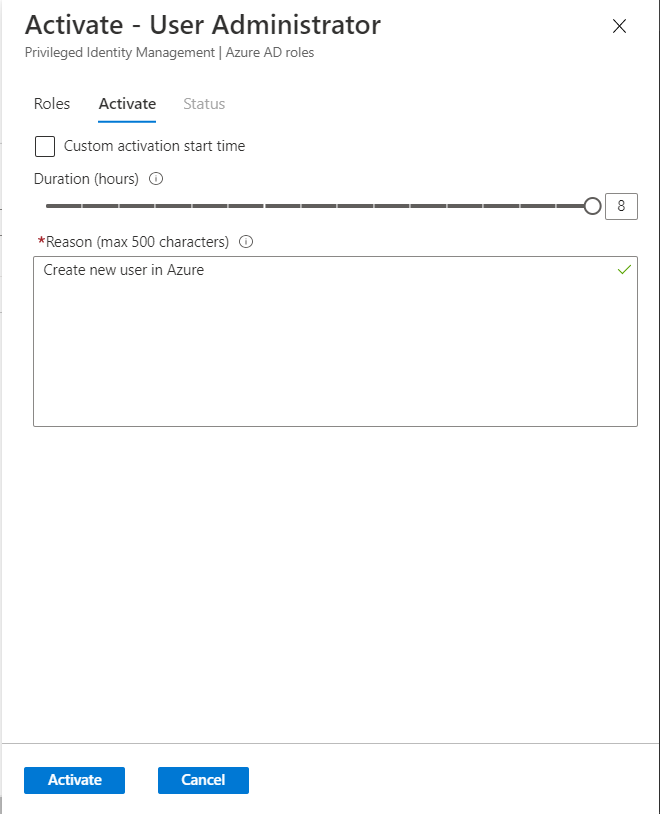

Duration (hours) alanında etkinleştirme süresini 0’ dan büyük seçmem gerekiyor ve varsayılan olarak gelen süre 8’ dir. Reason alanı içinde, bir gerekçe girmem gerekiyor. Ben Create new user in Azure olarak belirliyorum. Activate butonu ile devam ediyorum.

Resim-11

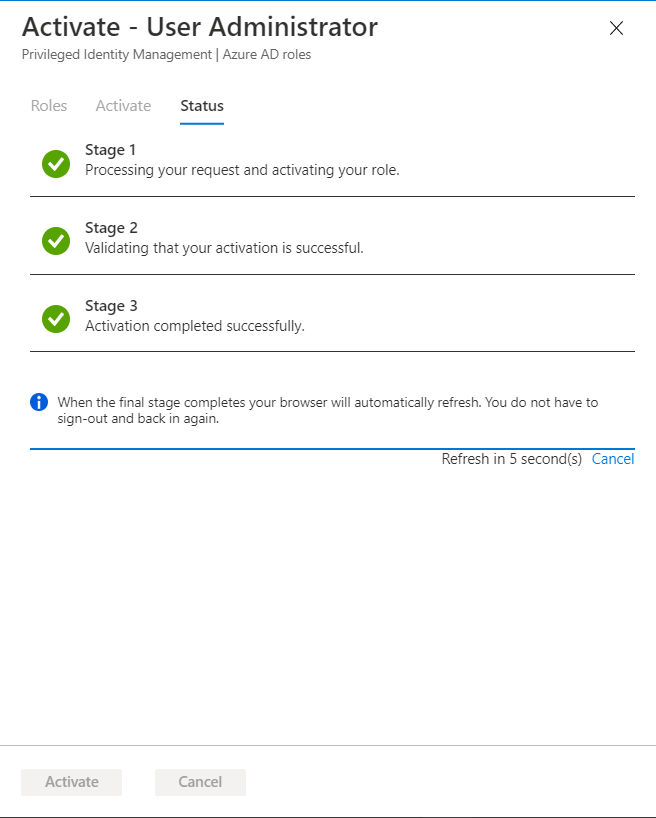

Activate butonuna bastıktan sonra değerlendirme ve onaylama ekranı karşıma çıkıyor. Bu ekranda gereksinimler karşılanması durumunda tüm ilkeler yeşil tik ile tamamlanacaktır.

Resim-12

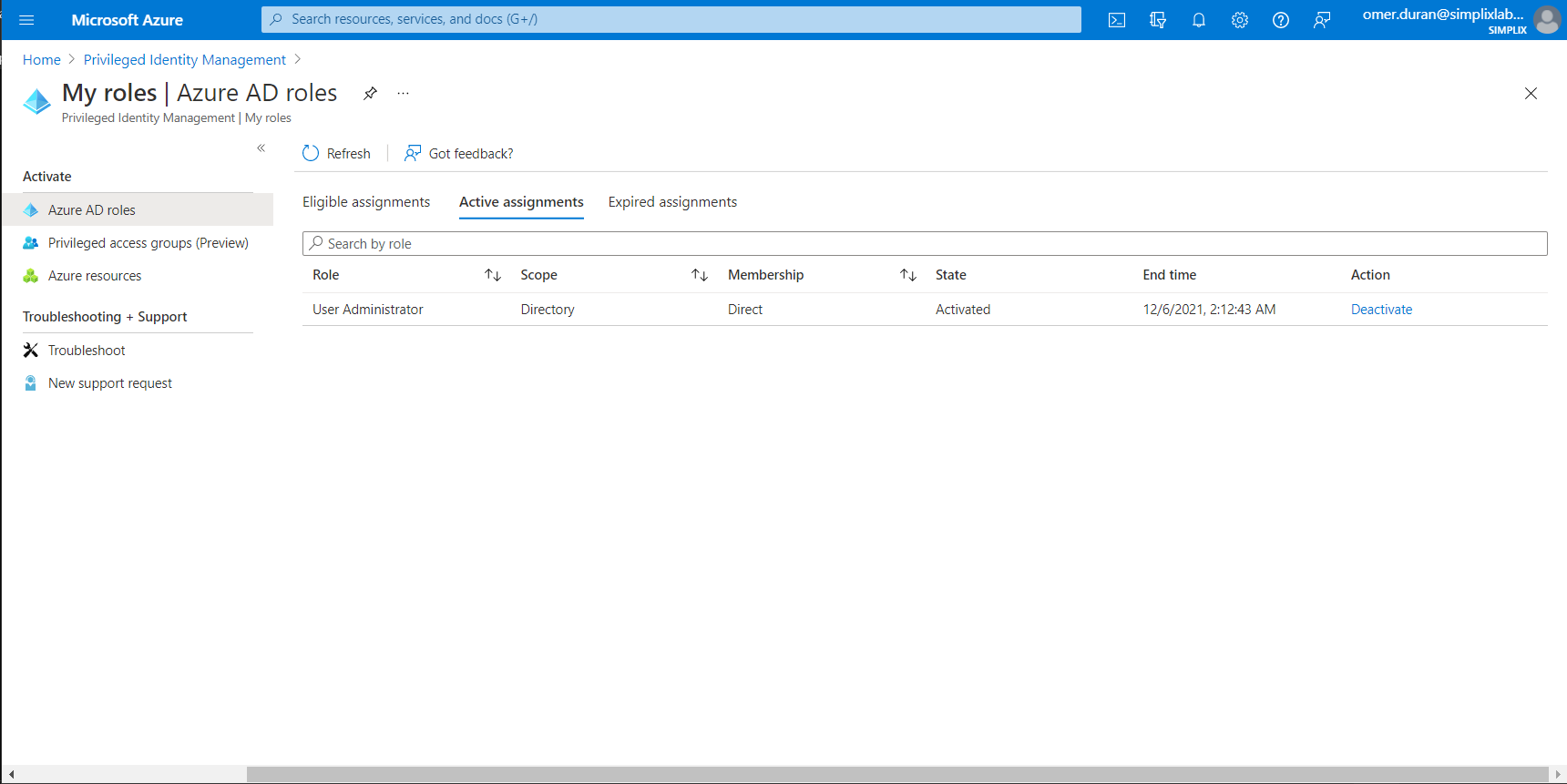

My Roles/Active Assignments ekranında User Administrator rolünün tanımlandığını görebiliyorum. Bu ekranda istersem rolü Deactivate butonu ile devre dışı bırakabilirim.

Resim-13

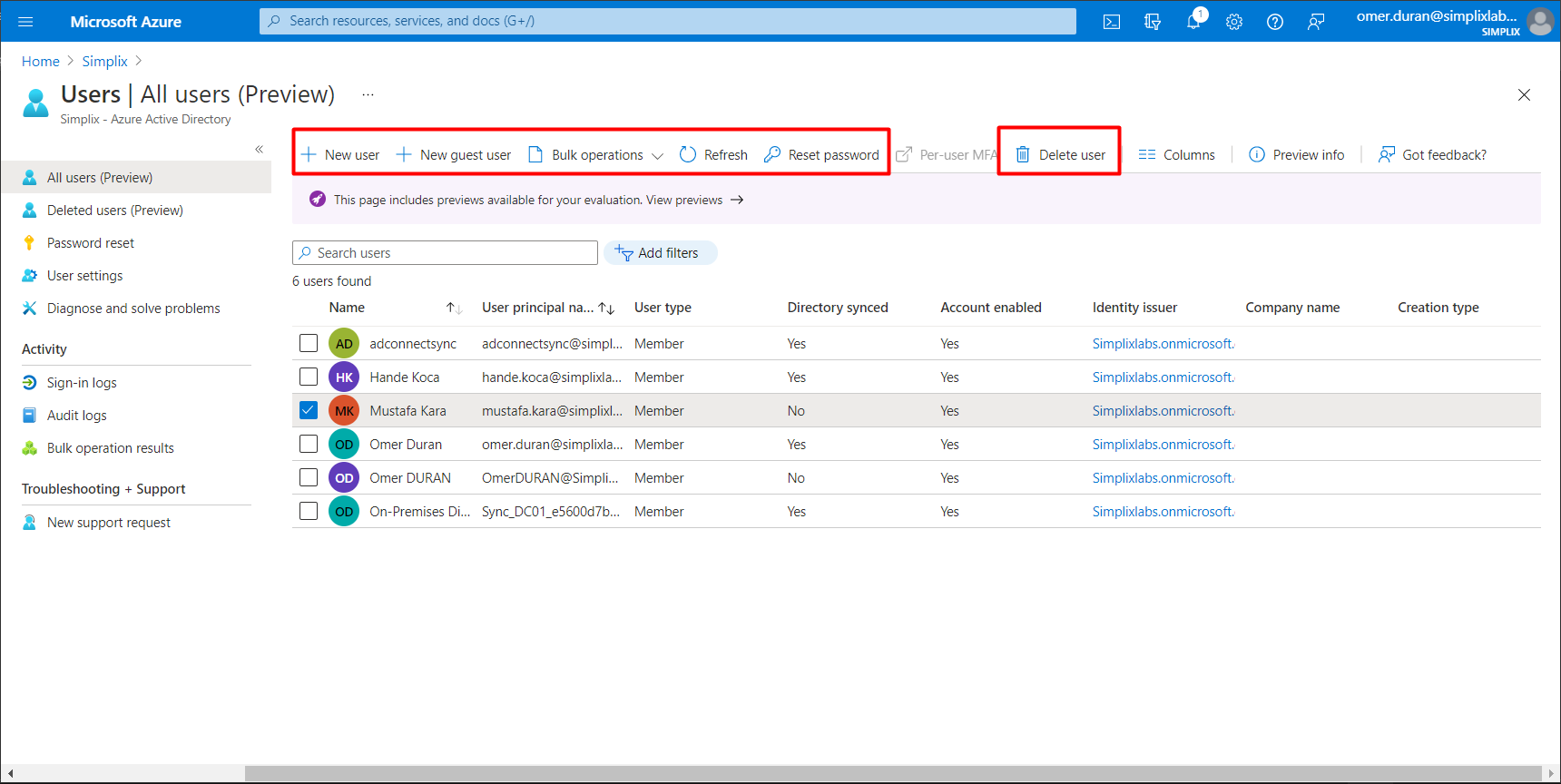

Şimdi rolün etkin olduğunu kontrol etmek için Azure AD sekmesi üzerinden Users tabına gidiyorum. Artık omer.duran@simplixlabs.com hesabının User Administrator rolünün etkin olduğunu ve Users ekranı üzerinde gerekli değişiklikler yapabildiğini görüyorum.

Resim-14

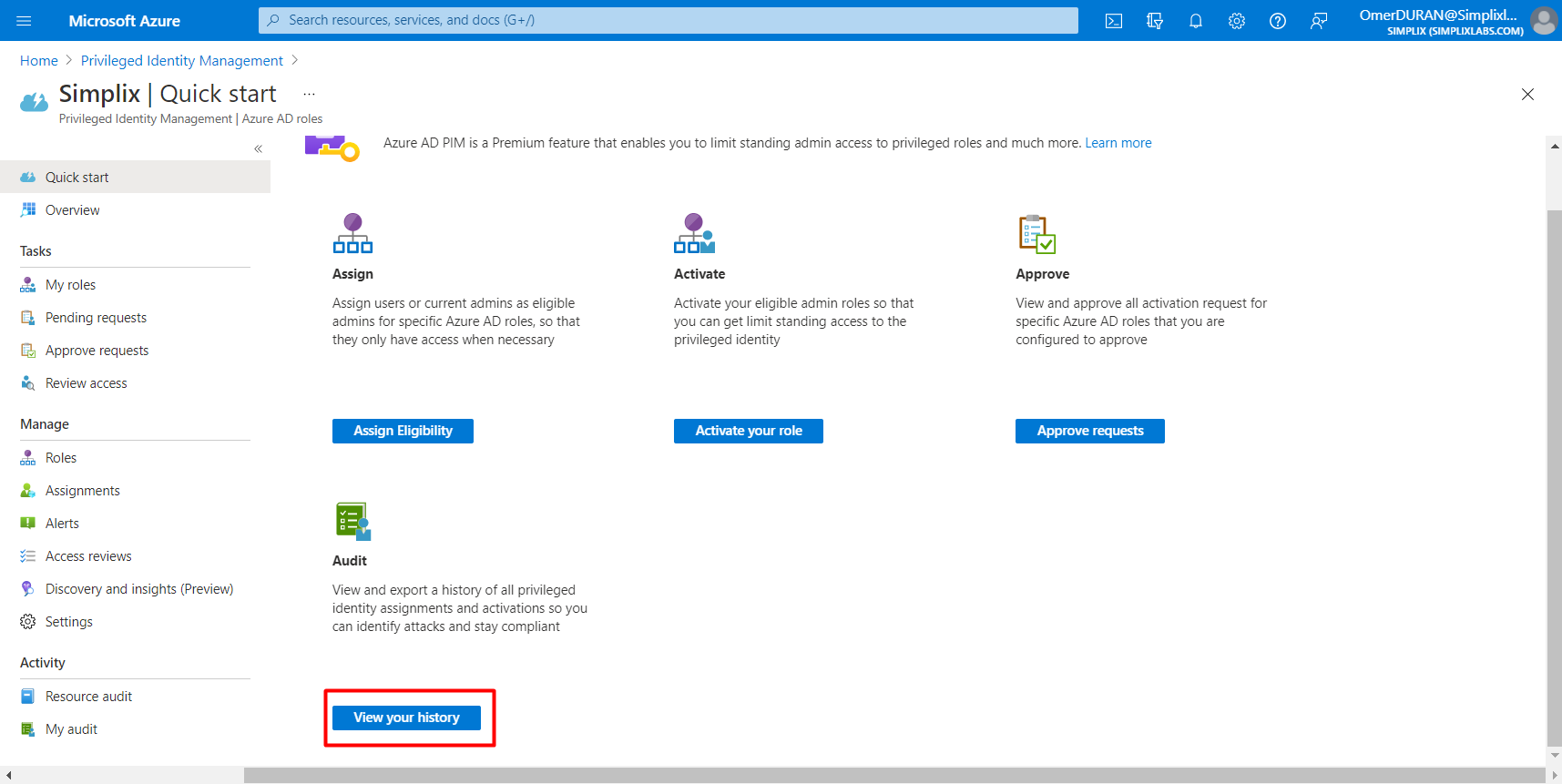

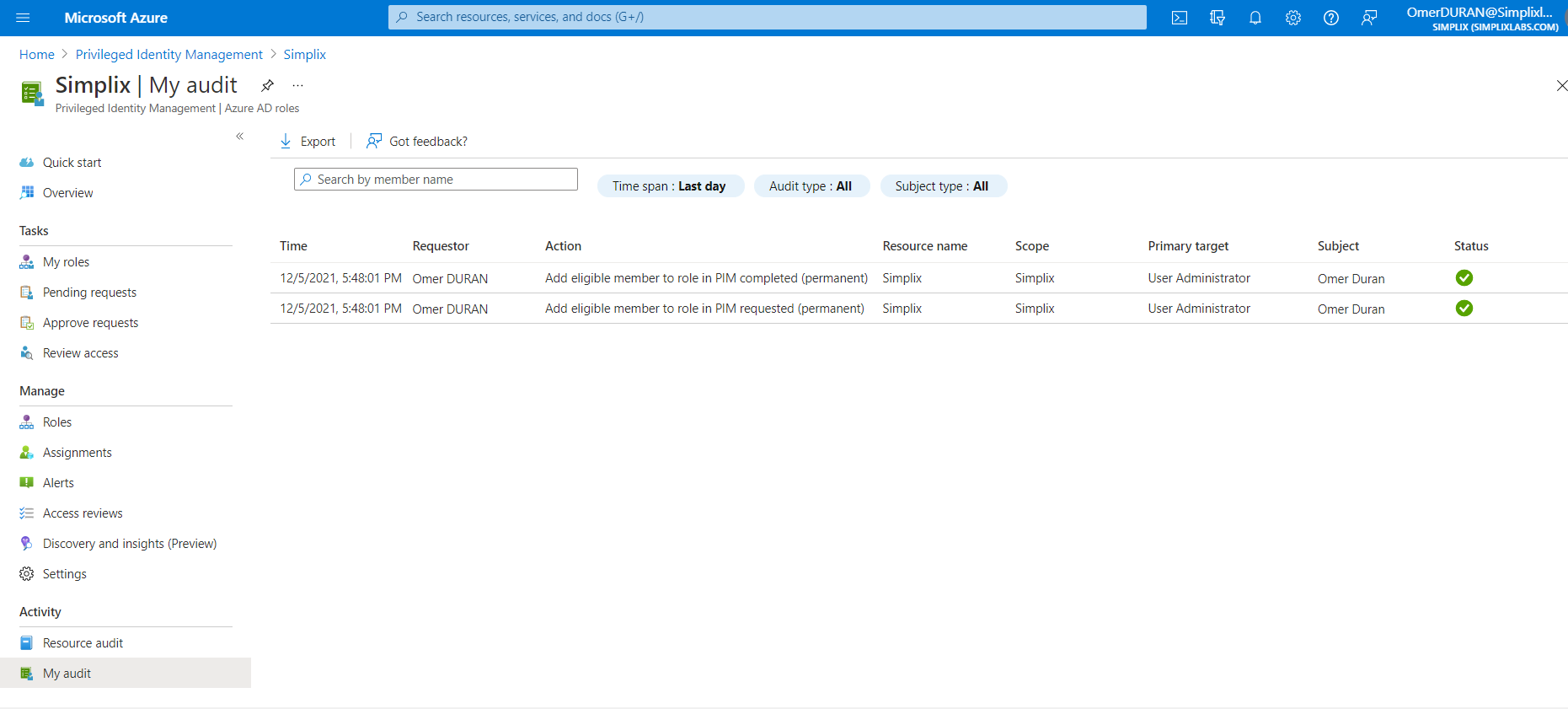

Yukarıda bahsettiğimiz gibi, PIM üzerinde geçmişi denetleyebileceğinizi söylemiştim. Bunun için tekrar Global Admin hesabımla giriş yapıp, PIM ekranında Azure AD Roles kısmında bulunan Audit sekmesine tıklıyorum.

Resim-15

Sayfa üzerinde omer.duran hesabına yaptığım değişiklikler görünmektedir. Bu değişikliklerin ne zaman yapıldığı, kime değişiklik yapıldığı ve yapılan değişikliğin durumu gibi bilgileri görebiliyorum.

Resim-16

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

TAGs:Azure Active Directory Kaynaklara erişim Sınırlama, Azure Active Directory PIM, Azure Active Directory Privileged Identity Management, Azure Active Directory Rol atama, Azure Active directory yetkilendirme, Azure AD Privileged Identity Management, Azure AD Privileged Identity Management (PIM), Azure AD Privileged Identity Management (PIM) Nedir, Azure AD Rol Atama, Privileged Identity Management, Privileged Identity Management (PIM), Privileged Identity Management Kaynaklara Erişim, Privileged Identity Management Rol Atama