Kurulum ve yapılandırma ile ilgili makalemizin ilk bölümüde AD FS rolünü kurmuş ve sunucular ve Web server üzerinde sertifika export-import işlemlerini gerçekleştirmiş ve IIS üzerinde birtakım işlemler gerçekleştirmiştik. Makalemizin ikinci kısmında Web Server olan makine ve üzerlerinde Federation Services kurulu sunucular üzerinde yapılandırmanın nasıl olacağına,application ekleme işlemlerine göz atacağız.

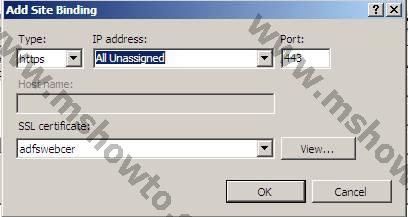

1-) Web Server üzerinde IIS Manager’ ı açın. Makine adına tıklayıp Actions tabında Bindings seçeneğini seçin.Site Bindings penceresinde Add butonuna tıklayıp SSL sertifikasını seçip, bağlantının https’ li olarak gerçekleşeceğini belirtin.

Şekil-1

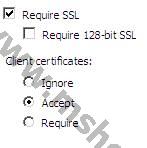

2-) Orta panelde SSL Settings ikonuna tıklayın.Require SSL seçeneğini ve Client Certificates kısmında Accept seçeneğini işaretleyin.

Şekil-2

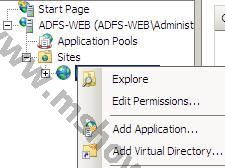

3-) Application oluşturmak için IIS Manager –> Makine adı –> Sites –> Default Web Sites üzerinde sağ tıklayıp Add Application seçeneğini seçin.

Şekil-3

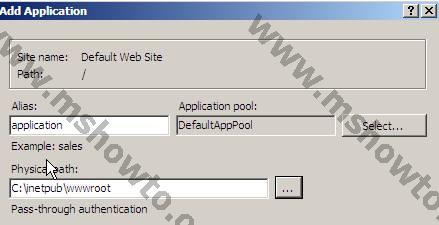

4-) Alias kısmında application için bir isim belirtip Application Pool olarak Classic.NET AppPool seçeneğini seçin. Web tabanlı uygulama için oluşturulacak olan dosyaları ayrı bir klasör içine atıp root altında barındırmanız gerekmektedir.

Şekil-4

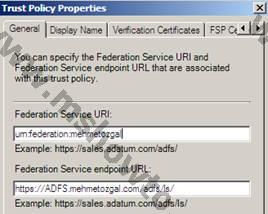

5-) Federation Services çalışan makinalar üzerinde Federation Service –> Trust Policy’ e sağ tıklayıp General tabında urn:federation:(federasyon adı) belirtin.

Şekil-5

6-) Display name kısmında trust policy için bir isim belirtin.

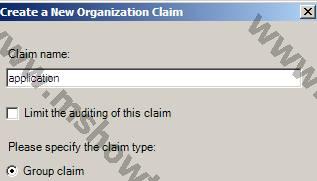

7-) Federation Services Sunucular üzerinde Trust Policy –> My organization –> New –> Organization Claim seçeneğini seçeneğini işaretleyip Claim name alanında bir isim belirtin.

Şekil-6

8-) Erişecek olan sunucu (mehmetozgal.com) üzerinde bir Account Store oluşturun. Bunun için Trust Policy –> My Organization –> Account Stores –> New –> Account Store seçeneğini işaretleyin.

9-) Welcome Screen’ i geçtikten sonra açılan pencerede Active Directory Domain Services seçeneğini işaretleyip diğer pencerede store’ u enable edip store oluşturma işlemini tamamlayın.

Şekil-7

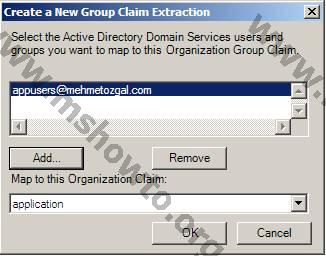

10-) Active Directory ile authentication sağlayan kullanıcıların, uygulamaya erişebilmeleri için bu kullanıcıların Federation Service’de oluşturulan gruna üye olmaları gerekir. Bunun için Trust Policy –> My organization –> Account Stores –> Active Directory –> New –> Group Claim Extraction işaretleyin.

11-) Active Directory üzerinde oluşturduğunuz grubu ekleyin.

Şekil-8

12-) Erişelecek olan sunucu üzerinde madde 7, 8, 9’daki işlemleri gerçekleştirin.

13-) Trust Policy –> My organization –> Applications –> New –> Application işaretleyin.

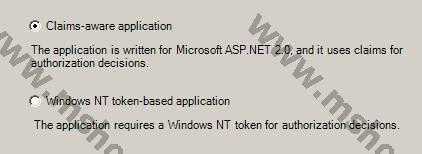

14-) Açılan pencerede Claims-Aware Application seçeneğini işaretleyin.

Şekil-9

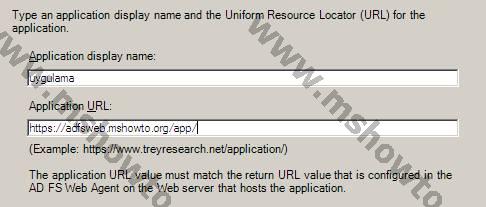

15-) Uygulama için bir isim belirtip,application url’ sini belirtin.

Şekil-10

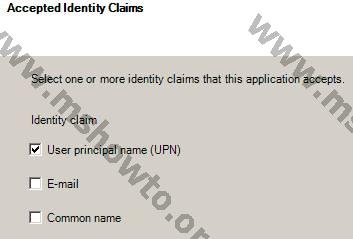

16-) Accepted Identity Claims ekranında User Principal Name seçeneğini işaretleyip, diğer ekranda enable this application seçeneğini seçerek işlemi tamamlayın. Application kısmında oluşan uygulamanın üzerine sağ tıklayıp uygulamayı enable etmeniz gerekmektedir.

Şekil-11

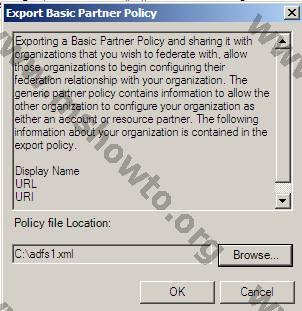

17-) Erişecek sunucu üzerinde Trust Policy’ e sağ tıklayıp Export Basic Partner Policy sekmesine tıklayıp policy’ e isim verip kaydedin.

Şekil-12

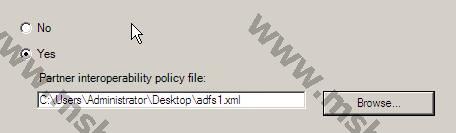

18-) Export edilen policy’ i federe olunacak diğer sunucu üzerinde import edin.Trust Policy –> Partner Organizations –> Account Partners –> New –> Account Partner seçeneğini işaretleyin.

19-) Export edilen policy’nin yerini gösterip diğer ekranda erişecek sunucuda oluşturulan policy’nin doğruluğunu kontrol edin.

Şekil-13

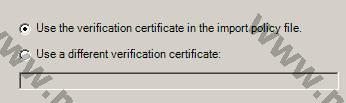

20-) Use the verification certificate in the şmport policy file seçeneğini işaretleyin.

Şekil-14

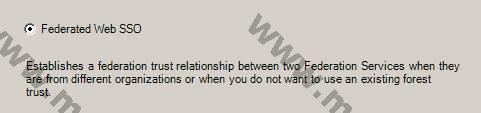

21-) Federated Web SSO seçeneğini işaretleyin.

Şekil-15

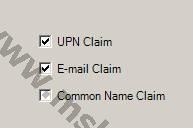

22-) UPN Claim, E-mail Claim seçeneklerini işaretleyip diğer pencerede “enable this account partner” seçeneğini işaretleyip işlemi sonlandırın.

Şekil-16

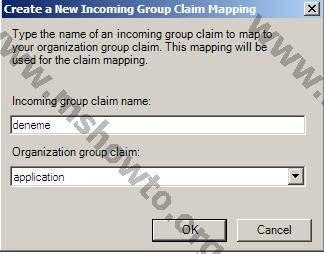

23-) Account Partners altında oluşan domain ismine sağ tıklayıp New –> Incoming Group Claim Mapping seçeneğini seçin.

24-) Daha önce oluşturulan grup üzerine dışarıdan gelen kullanıcılarında erişebilmesi için bir isim belirtin.

Şekil-17

25-) Madde 17 ve madde 18 de yapılan işlemleri tekrarlayın. Account Partner yerine Resource Partner seçeneğini seçip dosyanın lokasyonunu gösterdikten sonra partner ekleme işlemi sona erene kadar devam edip işlemi sonlandırın.

Yapılan konfigurasyondan sonra client üzerinden erişim için Internet Explorer’ ın yapılandırılması gerekmektedir.Bunun için tools –> internet options –> security tabına gelip Local Intranet Zone –> Sites kısmında uygulamanın linkinin eklenmesi gerekmektedir.

Uygulama çalıştırıldığında sertifika client pc üzerine alınacak ve uygulamaya erişim sağlanacaktır.

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar