ISA Server’ı domaine dahil etmeden Active Directory’deki kullanıcılarımın kimlik doğrulamalarını nasıl gerçekleştirebilirim? RADIUS authentication’ı kullanarak bunu yapabiliriz.

Çoğu firma AD yapısı kullanmakta ve kullanıcılarını da Active Directory’de tutmakta. ISA Server’ı firewall olarak kullandığımda bu kullanıcıların inbound ve outbound erişimleri için kimlik denetlemelerini yapar ve kontrol altında tutabilirim. ISA Server’ın bunu yapabilmesi için, kullanıcılarla aynı domaine dahil olması gerekir. Fakat domaine dahil bir firewall, güvenlik açısından tehlikeli olacaktır. Saldırganın firewall’u ele geçirmesi durumunda iç networkümdeki tüm sunuculara atakta bulunması kolaylaşacaktır.

RADIUS kullandığımızda ise, ISA Server’ı domaine dahil etmeden AD domain authentication’ın getirilerinden faydalanabiliriz. ISA Server gelen Web isteklerine karşı RADIUS authentication kullanacak şekilde yapılandırıldığında, istekleri firewall’un arkasında yer alan RADIUS server’a iletir. RADIUS Server’da authentication isteğini AD domain controller’a iletir. Bu AD domain controller değil, başka bir RADIUS server da olabilir.

ISA Server’ı RADIUS authentication kullanacak şekilde yapılandırmak için yapmamız gerekenler birkaç adımdan oluşmakta. IAS üzerindeki ve ISA üzerindeki yapılandırma olarak iki ana başlığa ayırarak inceleyelim;

IAS Üzerindeki Yapılandırma

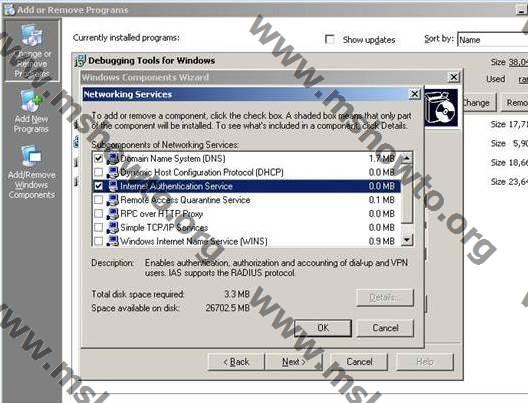

İlk olarak DC üzerine IAS kurulumunu gerçekleştirin.

Şekil-1

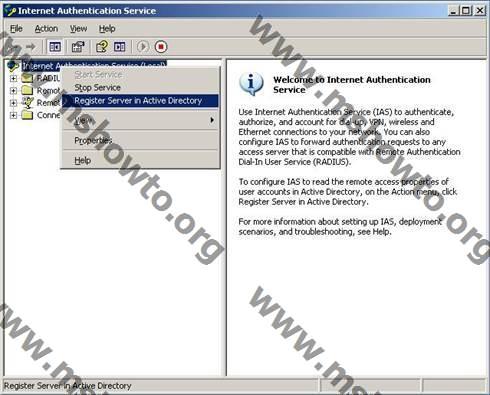

IAS’ı Active Directory kullanıcı hesaplarını kullanacak şekilde konfigüre edin. Bunun için de IAS’ın AD domaininde register etmelisiniz. Administrative tools içerisinden IAS’ı açın. Internet Autentication (Local) üzerine sağ tuşla basarak Register Server in Active Directory’i tıklayın. IAS’ın kullanıcıların dial-in özelliklerini okuyacağına dair bir uyarı alırsınız. OK ile geçin. Server Registered başlıklı ikinci bir uyarı gelecek, bunu da OK ile geçin.

Şekil-2

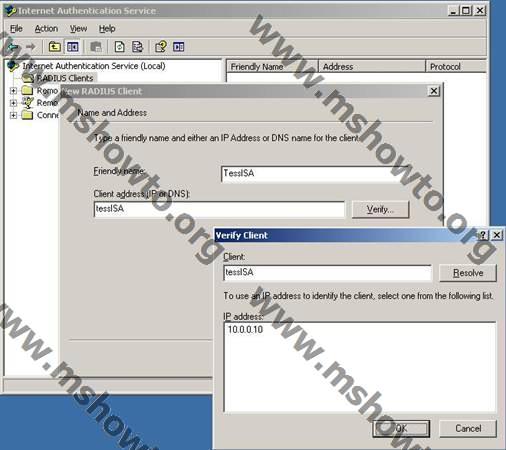

ISA Server’ı IAS üzerinde Radius Client olarak tanıtın. RADIUS Clients üzerinde sağ tuşla basın ve New RADIUS Client’ı seçin. Gelen ekranda Client address olarak ISA Server’ın adını ya da ip adresini girelim ve Next’e basalım.

Şekil-3

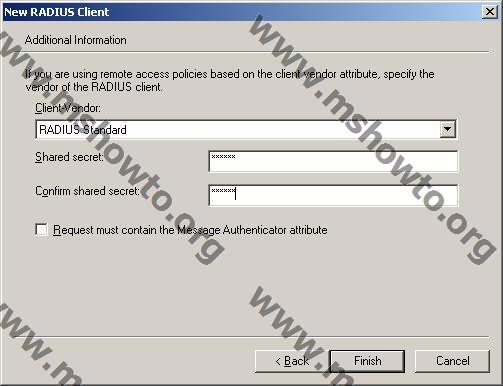

Additional Information ekranında Client-Vendor listesi gelecek. RADIUS Standard’ın seçili olduğundan emin olalım. Shared secret ve Confirm shared secret bölümlerine kendi belirlediğimiz bir parola yazdıktan sonra Finish’e tıklayalım.

Şekil-4

Kullanıcı authenticate olmak için RADIUS server’a gittiğinde, RADIUS bu kullanıcının AD üzerindeki özelliklerini ve remote access policy’leri kontrol eder ve authentication’ın gerçekleşip gerçekleşmeyeceğine karar verir. Bunun için IAS üzerinde Remote Access Policies kısmında policy’ler tanımlayarak kimin izni olup olmayacağını belirliyoruz. Biz bu makalede Web erişimi isteyen kullanıcılar için ISA’nın RADIUS authentication yapmasını istiyoruz ve bu amaçla kullanılacak bir policy oluşturacağız.

IAS konsolunda Remote Access Policies’i tıkladığınızda varsayılan olarak gelen iki deny kuralı yer alır. Bu bölümde sağ tuşla basarak New Remote Access Policy’i seçelim ve kuralımızı oluşturalım.

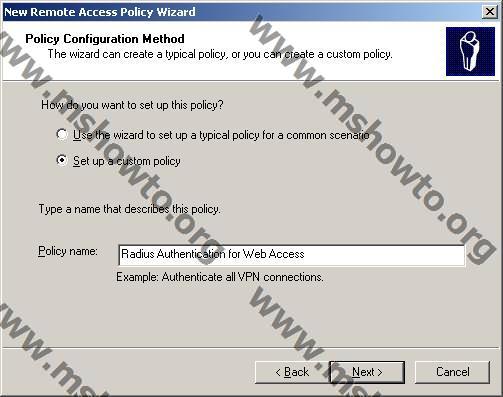

New Remote Access Policy Wizard penceresi açılır. Set up a custom policy’i seçelim ve policy’e bir ad verelim.

Şekil-5

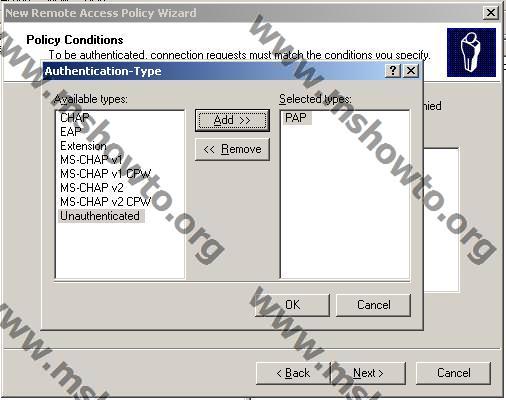

Policy Conditions penceresinde Add butonuna basalım, Authentication-Type’ı seçelim ve Add butonuna basalım. Karşımıza gelen authentication metodlarından PAP’ı seçelim ve tekrar Add’e basalım. OK’e basarak pencereyi kapatalım.

Şekil-6

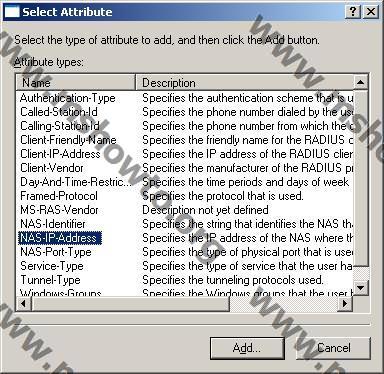

Policy Conditions penceresinde ikinci kez Add’e basalım, NAS-IP Address attribute’ını seçelim ve ISA server’ın IP adresini yazalım. OK’e basarak Policy Conditions penceresine dönelim.

Şekil-7

Bu pencerede 3. Kez Add butonuna basalım. Windows-Groups attribute’unu seçelim. Bizden bir security grup girmemizi ister. Domain Users grubunu ekliyoruz. Siz isterseniz daha kısıtlı bir grubu da ekleyebilirsiniz.

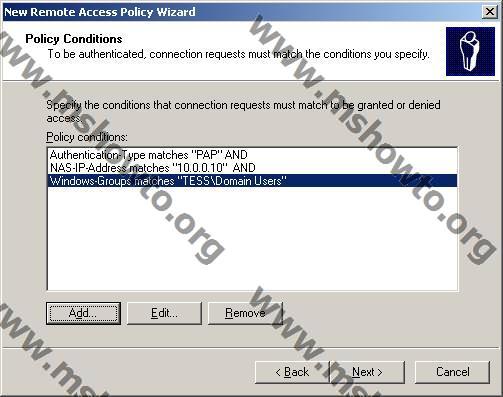

Böylece 3 adet koşul oluşturmuş olduk.

Şekil-8

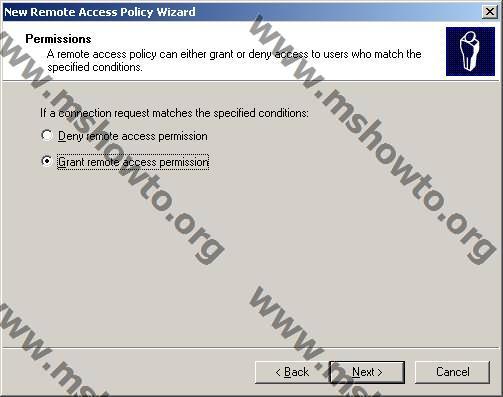

Burada bir uyarı yapalım. Eğer ISA server aynı zamanda VPN veya dial-in server ise konfigürasyonumuzu ona göre yaparak, VPN client’ların PAP authentication kullanmadığından emin olmalıyız. Koşulları oluşturduk, Next’e basalım. Karşımıza “Permissions” penceresi gelecek. “Grant remote access permission”a basarak bu koşulları sağlayanlara hak verin.

Şekil-9

Sonraki ekran Profile penceresidir. Profile, policy koşulları sağlandığında uygulanacak bağlantı parametrelerini içerir ve koşullarda oluşturduğumuz ayarlara benzer ayarları içermektedir.

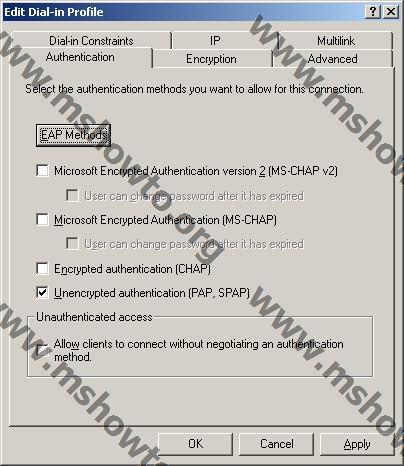

Edit Profile butonuna basalım. Authentication tabında sadece Unencrypted authentication (PAP, SPAP)’ı seçelim. Zaten conditions kısmında da PAP authentication’ı seçmiştik.

Şekil-10

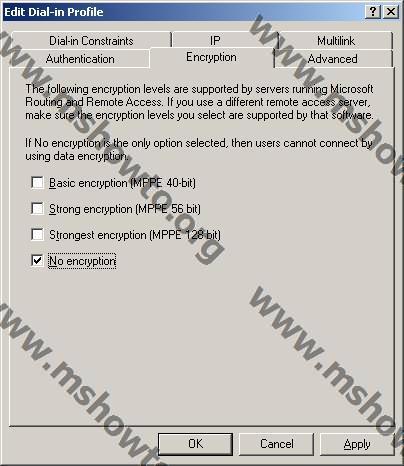

Encryption sekmesine girin, No encryption’ı seçin. Diğerlerinin işaretini kaldırın.

Şekil-11

OK’e bastığınızda çıkan yardım talebine No diyebilirsiniz. Next ve Finish’e basarak sihirbazı sonlandırın.

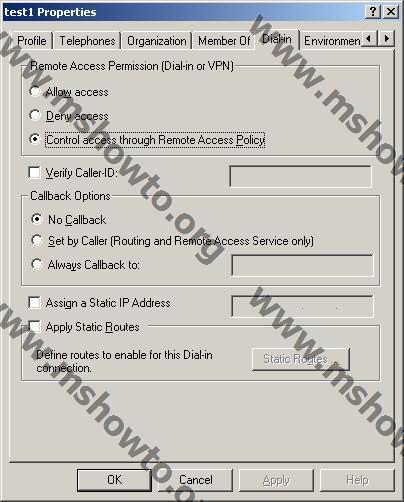

ISA üzerinde internete çıkmasına izin verdiğiniz kullanıcıları, AD üzerinde gözden geçirebilirsiniz. AD Users and Computers’da kullanıcının özelliklerinde Dial-in tabına girin. Remote Access Permission bölümünde Control access through Remote Access Policy seçeneği varsayılan olarak seçili gelir. Bu ayar bizim için yeterlidir.

Şekil-12

Tekrar ISA Server Üzerindeki Yapılandırma

ISA Server kurarak, RADIUS client olarak yapılandırın. Bu işlem için IAS ile ISA arasında secure channel kurulmalı ve bu channel’ın kullanacağı gizli bir anahtar belirlenmelidir. Yukarıda hatırlarsanız, biz bu anahtarı IAS tarafında belirlemiştik. Aynı anahtarı ISA üzerinde de gireceğiz.

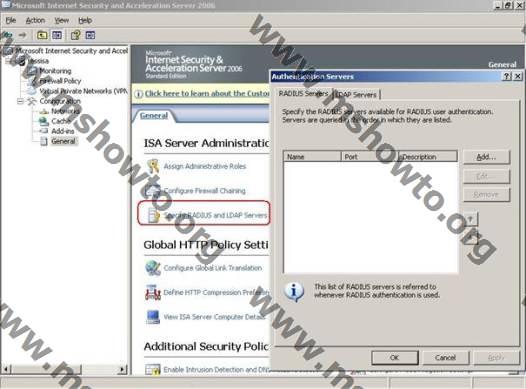

ISA Server Management’ı açalım. Configuration altında General’ı tıklayın ve sağda ISA Server Administration altında Specify RADIUS and LDAP Servers’ı tıklayın.

Şekil-13

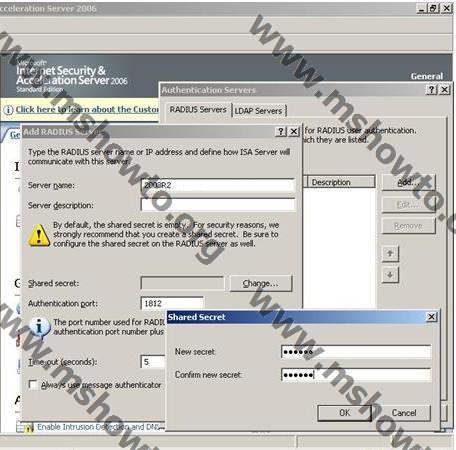

Add butonuna basarak IAS kurulu DC bilgisayarın adını yazın. Altta Shared Secret kısmına Change butonunan basarak IAS üzerinde girdiğimiz key’i girelim. OK ile açık pencereleri kapatın ve değişikliklerin uygulanması için ISA management konsolunda yukarıdaki Apply butonuna basın.

Şekil-14

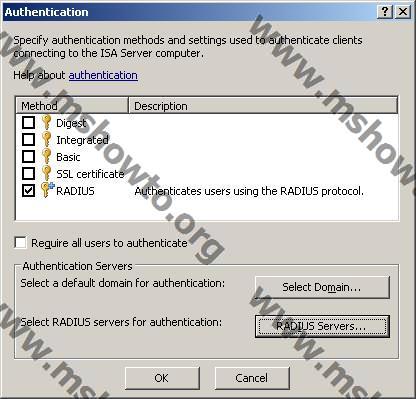

Kullanıcılarımız Web Proxy Client olarak yapılandırıldıysa, ISA üzerinde de Web Proxy Authentication için RADIUS authentication metodunu seçmeliyiz. Bunun için ISA management konsolunda Configuration bölümünde Networks altında yer alan Internal networkün özelliklerine girin. Web Proxy tabında Authentication butonuna tıklayın. RADIUS’u seçerek diğer kutucukları boş bırakın.

Şekil-15

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar

The RADIUS authentication process in ISA Server 2006 and ISA Server 2004