Güvenli bir network dizaynı, iç networkünüzü dışarıya karşı korurken, internete açtığınız sunucuların da korunmasını gerektirir. Peki, bunu nasıl gerçekleştirebilirsiniz? İç network ten ve internetten ayrı olarak kurulan Perimeter Network acaba çözüm olabilir mi? Perimeter network aynı zamanda, DMZ ve Screened Subnet olarakta isimlendirilebilmektedir. Bu makalemde network terimleri ve nerde ne şekilde bir network yapılandırması kullanılabileceğine değineceğim.

Bir perimeter networkte bulunması gereken karakteristik özellikler şunlardır;

ü Bir ya da daha fazla firewall tarafından korunuyor olabilmesi,

ü Dış ortama açık sunucu ve servisler içeriyor olabilmesi,

ü Internetten erişilebiliyor olabilmesi,

ü İç networke ağ bağlantısı olabilmesi,

ü Belli bir network koruma seviyesine sahip olabilmesi,

Perimeter Network konfigürasyonunda en yaygın olarak kullanılan üç dizayndan bahsedersek:

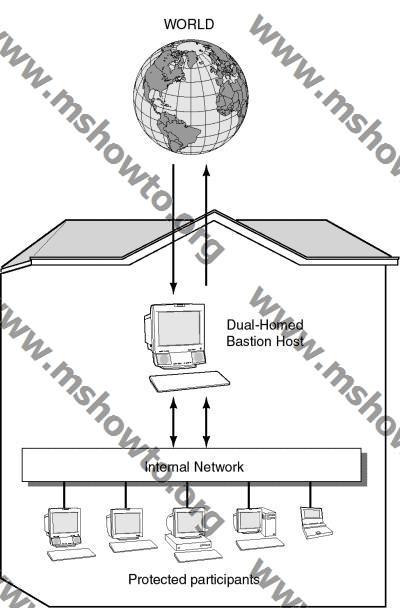

Bastion Host:

Bu konfigürasyonda tek bir firewall vardır, internet ile iç network arasında konumlandırılır. Internet erişimine açık bir iç networkde, bastion host, bilgisayarlar için ana bağlantı noktasıdır. Bastion host iç networke yönelik saldırılara karşı firewall olarak dizayn edilir. İki network adaptör kullanır, biri iç networke bağlı, diğeri internete bağlıdır. Bu dizayn, fiziksel olarak dışarıdaki izinsiz misafirleri iç networkümüzden izole eder. Bununla birlikte bastion hostun internet ve iç network arasında tek kademeli bir koruması vardır.

Şekil-1

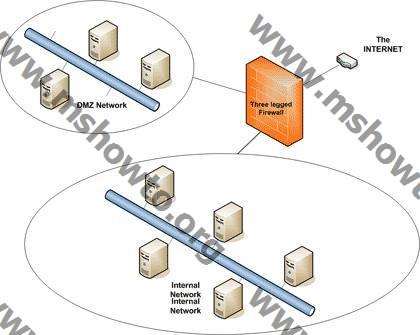

Three-legged firewall:

Bu yapılandırma perimeter network yaratır ve internetteki kullanıcıların sınırlı bir şekilde perimeter networkdeki kaynaklara erişmesini sağlarken iç networke doğru istenmeyen trafiği engeller. Three-legged configuration’da üç network adaptörü vardır; biri iç networke bağlı, ikincisi perimeter networke bağlı, üçüncüsü internete bağlıdır. Genellikle perimeter network’de bulunan sunucuların her birinin ip adresi internet kullanıcıları için firewall üzerinde route edilmiştir. Firewall, konfigürasyonu doğrultusunda perimeter networke akan trafiği izler ve route eder. Bununla birlikte firewall iç networkteki kaynaklara direk erişime izin vermez. Three-legged firewall’un avantajlarından biri, hem iç network hem perimeter network konfigürasyonunun tek bir noktadan yapılabilmesidir. Dezavantaj olarak söyleyebileceğimiz tek bir noktadan tüm networke erişebildiğiniz için, bu noktaya erişen istenmeyen bir misafirin tüm networke erişmesi söz konusu olacak

Şekil-2

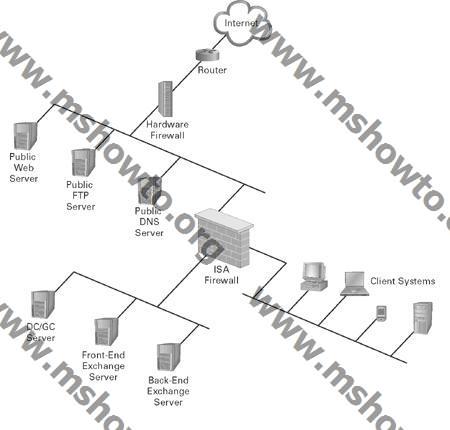

Back-to-back yapılandırma:

Bu yapılandırma perimeter network’ü iki firewall arasında konumlandırır. İki firewall da perimeter networke bağlıken, firewallardan biri aynı zamanda iç networke, diğeri internete bağlıdır. Bu yapılandırmada iç networke internet üzerinden tek kademeli olarak erişim yoktur. İç networke ulaşmak için saldırganın iki firewallu da geçmesi gerekir. Bu iki firewallun farklı markalara ait olması güvenliğinizi arttıracaktır. İki farklı marka iki farklı konfigürasyon demek olduğu için aşılması zorlaşacaktır. Back-to-back yapılandırma, internal ve external ağa erişim için çok sayıda kural yazmanıza olanak tanır. Örneğin DMZ bölgesinde internet üzerinden HTML ve SMTP trafiğine izin verirken, DMZ’den iç networkdeki back-end sunuculara sadece IPSec-encrypted trafikle erişime izin verebilirsiniz.

Şekil-3

İyi dizayn edilmiş bir perimeter network, ağınızın korunmasında büyük rol oynamasına rağmen, bunun tek savunma aracınız olmadığını bilmelisiniz. Gelişerek büyüyen internet ortamında dışarıdaki kullanıcılara ya da iş ortaklarınıza sunduğunuz servisler, dolayısı ile perimeter networkte konumlandırdığınız sunucular artmaktadır. Internal ve external ağ arasında çalışacak kurallar da buna paralel olarak daha karmaşık hal alır. Bu da beraberinde yapılandırma hataları ile karşılaşma oranınızı, açmanız gereke port sayısını arttırır. Bu riski en aza indirmek ise diğer savunma yöntemlerini kullanmanıza bağlı olacaktır.

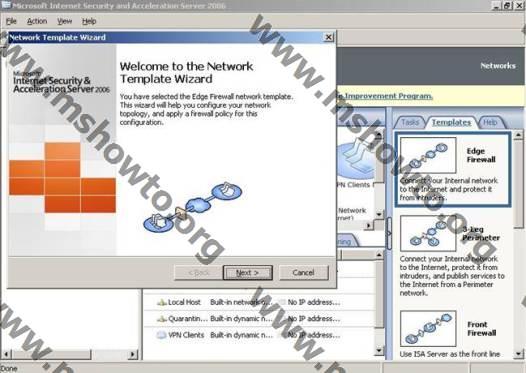

ISA ile gelen Network Template’leri kullanarak networkünüzü dizayn edin!

ISA Server 2006 aşağıdaki template’lerle networkunuzu dizayn etme kolaylığı sunmakta:

ü Edge Firewall

ü 3-Leg Perimeter

ü Front Firewall

ü Back Firewall

ü Single Network Adapter

Edge Firewall

Bu şablonu ISA Server’ı bastion host yapısına uygun olarak konfigüre etmek için uygulayabilirsiniz. Yani iki network adaptörünüz var ve biri iç networke diğeri internete bağlı durumda ise. Bu şablonu seçtiğinizde tüm giden trafiğe izin verebilir ya da sadece web erişimi için kısıtlayabilirsiniz.

3-Leg Perimeter

Bu şablonu ISA Server’ı 3-legged firewall yapısına uygun olarak konfigüre etmek için uygulayabilirsiniz. Bu yapılandırmada ISA Server’ın üç adet network adaptörü olmalı ve bunlardan biri internete, diğeri iç networke, üçüncüsü perimeter networke fiziksel olarak bağlanmış olmalı.

Front End

Bu şablon network topolojisinde ISA Server’ın ikinci bir firewall’un önünde yer aldığını varsayar. İkinci firewall iç networkü korumak üzere konumlandırılmıştır.

Back End

Bu şablon network topolojisinde ISA Server’ın perimeter network ile internal network arasında yer aldığını varsayar. Ortamda ikinci bir firewall vardır. Perimeter network ile internet arasında yer alır.

Single Network Adaptor

Tek network adaptore sahip bir ISA Server için kullanabileceğiniz bir şablondur. Bu şablon uygulandığında ISA Server’ın üstleneceği rol Web proxy ya da caching server olabilir. ISA üzerindeki bu templatelere, ISA Server Management konsolunda Configuration başlığı altında yer alan Networks içerisinden ulaşabilirsiniz. Pencerenin sol tarafında yapınıza uygun şablonu seçin, ISA’nın kullanım kolaylığı sağlayan sihirbazı ile yapılandırmayı kolayca tamamlayın.

Şekil-4

Bu konuyla ilgili sorularınızı alt kısımda bulunan yorumlar alanını kullanarak sorabilirsiniz.

Referanslar